-

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe]()

Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe

... : wszyscy użytkownicy muszą: znać i stosować firmowe polityki bezpieczeństwa, rozumieć możliwe konsekwencje zagrożeń internetowych, takich jak phishing, socjotechnika czy szkodliwe strony, informować personel odpowiedzialny za bezpieczeństwo o wszelkich incydentach; Kontrola nad prawami i przywilejami dostępu użytkowników: wszystkie prawa ...

-

![Czy kontrola rodzicielska może być przyjazna? [© carballo - Fotolia.com] Czy kontrola rodzicielska może być przyjazna?]()

Czy kontrola rodzicielska może być przyjazna?

... obrazów. Tak wygląda kontrola rodzicielska według futurystycznego serialu Black Mirror. Tego rodzaju rozwiązania to wprawdzie pieśń przyszłości, ale sama geolokalizacja nie jest już niczym nowym. To na niej bazuje kontrola położenia urządzeń mobilnych najmłodszych oraz wyznaczanie im tzw. stref bezpieczeństwa (geofencing). Z ostatnich statystyk ...

-

![RODO: piąta generacja bezpieczeństwa danych [© pe3check - Fotolia.com ] RODO: piąta generacja bezpieczeństwa danych]()

RODO: piąta generacja bezpieczeństwa danych

... do kwestii bezpieczeństwa i prywatności danych”, to jednak warto sobie zdawać, że niesione przez rozporządzenie zmiany mają swój początek w XIX-wiecznym traktacie prawa i innych, bardziej współczesnych dyrektywach. Z dużą dozą prawdopodobieństwa można założyć, że nowe przepisy przyniosą rewolucyjne zmiany, w efekcie których kontrola nad prywatnymi ...

-

![Wi-Fi - pięta achillesowa bezpieczeństwa IT [© georgejmclittle - Fotolia.com] Wi-Fi - pięta achillesowa bezpieczeństwa IT]()

Wi-Fi - pięta achillesowa bezpieczeństwa IT

... rozwiązania, takie jak system zapobiegania włamaniom (IPS), programy antywirusowe, kontrola aplikacji i filtrowanie adresów URL. Poważne obawy w związku z ... dużych przedsiębiorstw z całego świata (zatrudniających ponad 250 pracowników). Przepytano oficerów bezpieczeństwa, dyrektorów ds. IT, technologii czy głównych specjalistów ds. IT z 12 krajów: ...

-

![Ustawa KSC. Kluczowe znaczenie ma audyt bezpieczeństwa IT [© Freepik] Ustawa KSC. Kluczowe znaczenie ma audyt bezpieczeństwa IT]()

Ustawa KSC. Kluczowe znaczenie ma audyt bezpieczeństwa IT

... bezpieczeństwa – pierwszy krok w spełnianiu wymogów nowego prawodawstwa Dlaczego ten pierwszy krok jest tak istotny? Audyt to najlepszy sposób na określenie poziomu bezpieczeństwa ... znacząco przyspieszając identyfikację zagrożeń oraz pozwalając minimalizować ich skutki. Kontrola dostępów. Dla przykładu w jednym z przypadków za przydzielanie uprawnień ...

-

![Koniec ze zdejmowaniem butów na lotniskach? Nowe standardy bezpieczeństwa w USA [© wygenerowane przez AI] Koniec ze zdejmowaniem butów na lotniskach? Nowe standardy bezpieczeństwa w USA]()

Koniec ze zdejmowaniem butów na lotniskach? Nowe standardy bezpieczeństwa w USA

... , które pozwalają wykrywać zagrożenia bez potrzeby zdejmowania butów. Dzięki temu możliwe stało się uproszczenie procedur bez uszczerbku dla bezpieczeństwa. Większy komfort i szybsza kontrola Na zmianie skorzystają przede wszystkim pasażerowie. Rezygnacja z obowiązku zdejmowania obuwia oznacza krótszy czas oczekiwania w kolejce, mniej stresu ...

-

![Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska [© Syda Productions - Fotolia.com] Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska]()

Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska

... z dobrodziejstw Internetu, ale również niesie potencjalne zagrożenie. Ponadto z punktu bezpieczeństwa dzieci w Internecie warto zwrócić uwagę także na fakt, ... Marketing Manager CEE z Trend Micro Polska. Dobre praktyki dla rodziców w zakresie bezpieczeństwa dzieci w sieci Zabezpiecz używane komputery, np. poprzez wprowadzenie zabezpieczenia ...

-

![Audyt bezpieczeństwa informatycznego [© stoupa - Fotolia.com] Audyt bezpieczeństwa informatycznego]()

Audyt bezpieczeństwa informatycznego

... formą podnoszenia poziomu bezpieczeństwa firmy. Istnieją także sytuacje wyjątkowe, w których specjaliści zalecają zaplanowanie dodatkowego audytu bezpieczeństwa informatycznego. Dodatkowa kontrola jest niezbędna na przykład po stwierdzeniu włamania. Taka sytuacja wymaga identyfikacji przyczyny naruszenia bezpieczeństwa w firmie i doprowadzenia do ...

-

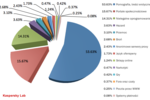

![Kontrola rodzicielska - statystyki III-VIII 2012 Kontrola rodzicielska - statystyki III-VIII 2012]()

Kontrola rodzicielska - statystyki III-VIII 2012

... ograniczanie metod komunikacji, jakich dziecko może używać (na przykład czaty i portale społecznościowe). Kontrola rodzicielska może także zapisywać całą korespondencję online i blokować dostęp ... także, że rodzice są tego świadomi i odpowiednio konfigurują oprogramowanie bezpieczeństwa. Kolejną kategorią stron, na którą chcemy zwrócić uwagę rodziców, ...

-

![Kontrola rodzicielska pozbawi prezentu od Mikołaja? Kontrola rodzicielska pozbawi prezentu od Mikołaja?]()

Kontrola rodzicielska pozbawi prezentu od Mikołaja?

... r. do listopada 2016 r. Analizie poddano dane, które pochodzą z rozwiązań bezpieczeństwa firmy służących systemom Windows oraz macOS z włączonym modułem ... pirotechnika. Badanie dowodzi, że pierwsza z kategorii najbardziej interesuje dzieci z Kraju Kwitnącej Wiśni. Kontrola rodzicielska wykazała, że średnio na jednego młodego Japończyka przypadają ...

-

![Kontrola rodzicielska mało popularna Kontrola rodzicielska mało popularna]()

Kontrola rodzicielska mało popularna

... monitorują, kto korzysta z komputera lub Internetu oraz w jaki sposób. Funkcjonalność ta jest dostępna jako niezależne oprogramowanie lub w ramach większego pakietu bezpieczeństwa – funkcję taką pełni na przykład moduł kontroli rodzicielskiej w programie Kaspersky Internet Security 2012. Jedyną rzeczą, którą troskliwy rodzic musi zrobić ...

-

![Sektor MSP wobec bezpieczeństwa IT. Główne trendy i zagrożenia [© Haz - Fotolia.com] Sektor MSP wobec bezpieczeństwa IT. Główne trendy i zagrożenia]()

Sektor MSP wobec bezpieczeństwa IT. Główne trendy i zagrożenia

... oraz skuteczna kontrola dostępu pracowników do systemów i informacji wymagają odpowiednich kompetencji, narzędzi i dostępu do najnowocześniejszych rozwiązań IT. Małe i średnie firmy, które skupiają się na sprawach bieżących, często nie mają możliwości i zasobów – pieniędzy, czasu, pracowników – żeby skupić się na aspekcie bezpieczeństwa. Dlatego ...

-

![5 kroków do bezpieczeństwa dzieci w sieci [© Freepik] 5 kroków do bezpieczeństwa dzieci w sieci]()

5 kroków do bezpieczeństwa dzieci w sieci

... realnym wsparciem w codziennym dbaniu o cyfrowe bezpieczeństwo dziecka: Zaawansowana kontrola rodzicielska Pozwala rodzicom na monitorowanie i zarządzanie aktywnością dziecka w sieci. ... się dziecko, co zwiększa poczucie bezpieczeństwa również poza światem wirtualnym. Dostępne są również tzw. strefy bezpieczeństwa – po ich opuszczeniu przez dziecko ...

-

![Wyroby czekoladowe i wino: kontrola IH [© christian42 - Fotolia.com] Wyroby czekoladowe i wino: kontrola IH]()

Wyroby czekoladowe i wino: kontrola IH

... czekoladzie poziomkowe zamiast poziomek miały sok jabłkowy i aromat. Wyroby winiarskie Kontrola dotyczyła przede wszystkim jakości. Zgodnie z przepisami unijnymi winem jest ... z umową również podlegają reklamacji. Wszelkie zastrzeżenia dotyczące oznakowania, jakości i bezpieczeństwa produktów można zgłaszać w wojewódzkich inspektoratach Inspekcji ...

-

![Mobilna kontrola rodzicielska Mobilna kontrola rodzicielska]()

Mobilna kontrola rodzicielska

... tylko w przypadku tradycyjnych systemów operacyjnych. Teraz podobnie można chronić urządzenia mobilne. Raz, dwa, trzy - szukam! Jedną z ważniejszych funkcji mobilnej aplikacji bezpieczeństwa jest możliwość wykorzystania modułu GPS do informowania rodzica o aktualnym miejscu pobytu dziecka. Dzięki temu zyskujemy pewność, że dziecko jest bezpieczne ...

-

![Bezpłatna kontrola zabezpieczeń [© Nmedia - Fotolia.com] Bezpłatna kontrola zabezpieczeń]()

Bezpłatna kontrola zabezpieczeń

... .pl), uruchomiły bezpłatny program kontroli poziomu zabezpieczeń systemu IT na ataki z zewnątrz. Najważniejszym celem tego programu jest zwiększenie bezpieczeństwa systemów informatycznych oraz podniesienie świadomości potencjalnych zagrożeń wśród administratorów sieci komputerowych. Usługa polega na przeprowadzeniu testów penetracyjnych bramki ...

Tematy: bezpieczeństwo -

![Łatwiejsza kontrola spamu [© Nmedia - Fotolia.com] Łatwiejsza kontrola spamu]()

Łatwiejsza kontrola spamu

Veracomp rozszerzył ofertę w zakresie bezpieczeństwa o nową wersję aplikacji SurfControl E-Mail Filter. Program, który filtruje korespondencję elektroniczną blokując treści niedozwolone lub niechciane, ma teraz nowe funkcje. ...

-

![Kontrola rodzicielska kuleje Kontrola rodzicielska kuleje]()

Kontrola rodzicielska kuleje

... cała rodzina, z rozmową z dziećmi na temat potencjalnych zagrożeń oraz tego, jak sobie z nimi radzić” — powiedział David Emm, główny badacz ds. bezpieczeństwa IT, Kaspersky Lab. Rozwiązania Kaspersky Total Security – multi-device oraz Kaspersky Safe Kids mogą pomóc rodzicom zabezpieczyć ich dzieci przed zagrożeniami ...

-

![Lotnisko Poznań-Ławica: nowe skanery, szybsza odprawa [© Freepik] Lotnisko Poznań-Ławica: nowe skanery, szybsza odprawa]()

Lotnisko Poznań-Ławica: nowe skanery, szybsza odprawa

Szykują się zmiany ułatwiające życie pasażerów podróżujących z lotniska Poznań-Ławica. Już za kilka miesięcy kontrola bezpieczeństwa ma stać się sprawniejsza, a zdejmowanie butów, pasków czy wyjmowanie z bagażu elektroniki - przejść do lamusa. Z tego tekstu dowiesz się m.in.: W jaki ...

-

![Działalność UOKiK 2011 Działalność UOKiK 2011]()

Działalność UOKiK 2011

... od przedsiębiorców o tym, że wprowadzone przez nich do obrotu produkty nie spełniają wymogów bezpieczeństwa. Najwięcej (99) pochodziło z branży motoryzacyjnej, pozostałe dotyczyły m.in. urządzeń elektrycznych i produktów dziecięcych. Kontrola bezpieczeństwa wprowadzanych na rynek produktów prowadzona jest też w ramach postępowań z zakresu systemu ...

-

![Kaspersky Internet Security multi-device i Anti-Virus 2014 Kaspersky Internet Security multi-device i Anti-Virus 2014]()

Kaspersky Internet Security multi-device i Anti-Virus 2014

... rozwiązanie antywirusowe. W wielu przypadkach użytkownicy ignorują ostrzeżenia swoich rozwiązań bezpieczeństwa i świadomie instalują program imitujący legalny plik muzyczny, dokument lub ... jednocześnie rodzicom swobodę modyfikowania tych ustawień według własnego uznania. Kontrola rodzicielska pozwala rodzicom określić, jak długo ich dzieci mogą ...

-

![System operacyjny FortiOS w nowej wersji [© Nmedia - Fotolia.com] System operacyjny FortiOS w nowej wersji]()

System operacyjny FortiOS w nowej wersji

... wydajności działania systemu bezpieczeństwa w czasie rzeczywistym. Większa przejrzystość aktywności w sieci – nowe funkcje ustawiania polityk bezpieczeństwa na poziomie zapory ogniowej pozwalają przedsiębiorstwom tworzyć systemy monitoringu ruchu w sieci na podstawie ponad 100 predefiniowanych raportów. Większa kontrola aktywności w sieci – nowe ...

-

![Zarządzanie kryzysowe a imprezy masowe na Euro 2012 Zarządzanie kryzysowe a imprezy masowe na Euro 2012]()

Zarządzanie kryzysowe a imprezy masowe na Euro 2012

... obawy co do poziomu akceptowanego bezpieczeństwa. Funkcjonujące plany reagowania kryzysowego mają za zadanie podwyższenie poziomu bezpieczeństwa uczestników imprez, ponieważ bez ... ich działalnością w zakresie zapobiegania zagrożeniu i powstaniu sytuacji kryzysowej. Kontrola systemów tzw. monitoringu stadionowego Wraz z wejściem w życie nowej ustawy ...

-

![Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania [© pixabay.com] Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania]()

Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania

... bezpieczeństwa o generalnym charakterze, niezwiązanych z konkretną technologią. Opracowane ramy będą odzwierciedlać wymagania bezpieczeństwa przypisane do właściwych informacji. Na tej podstawie tworzy się następnie założenia bezpieczeństwa ...

-

![Kaspersky Endpoint Security for Business Kaspersky Endpoint Security for Business]()

Kaspersky Endpoint Security for Business

... sieci, wdrażanie i konserwacja systemów, zdalna administracja, kontrola dostępu do sieci (NAC) czy zarządzanie licencjami. Dzięki automatycznemu skanowaniu luk oraz zarządzaniu licencjami użytkownicy i administratorzy zawsze są na bieżąco i otrzymują powiadomienia o krytycznych zagrożeniach dla bezpieczeństwa sieci firmowej. Wszystkie te funkcje są ...

-

![Jak zabezpieczyć konto na Facebooku? [© Cybrain - Fotolia.com] Jak zabezpieczyć konto na Facebooku?]()

Jak zabezpieczyć konto na Facebooku?

... wybierz „Kontrola prywatności”; gdy zaś korzystasz z aplikacji mobilnej, kliknij „Więcej” lub ikonkę przedstawiająca 3 poziome kreski, a następnie wybierz „Prywatność - skróty” i „Kontrola prywatności ... również wybrać sposób w jaki chcesz być powiadomiony o naruszeniu twojego bezpieczeństwa. W tym miejscu należy zastanowić się, czy warto podawać swój ...

-

![Kaspersky Small Office Security w nowej wersji Kaspersky Small Office Security w nowej wersji]()

Kaspersky Small Office Security w nowej wersji

... dla właścicieli małych firm. Funkcje takie jak szyfrowanie danych czy kontrola polityki korzystania z sieci mogą zostać łatwo wdrożone za pomocą menu ... opisanymi wyżej ustawieniami bezpieczeństwa na każdym komputerze pracownika, a dodatkowe możliwości zarządzania obejmują odnowienie licencji, monitorowanie ustawień bezpieczeństwa i wiele więcej. ...

-

![ESET Smart Security 5 i NOD32 Antivirus 5 w wersji beta ESET Smart Security 5 i NOD32 Antivirus 5 w wersji beta]()

ESET Smart Security 5 i NOD32 Antivirus 5 w wersji beta

... pakiecie bezpieczeństwa ESET Smart Security 5 dodano m.in. kontrolę rodzicielską. Z kolei obie najnowsze wersje aplikacji ESET wyposażono w system reputacyjny oparty na chmurze, udoskonaloną funkcjonalność kontroli nośników wymiennych czy tryb gracza. Nowe funkcjonalności pakietu bezpieczeństwa ESET Smart Security 5 dostępne w wersji beta Kontrola ...

-

![Kaspersky Security for Mac Kaspersky Security for Mac]()

Kaspersky Security for Mac

... bezpieczeństwa przeznaczone do ochrony użytkowników komputerów firmy Apple przed pojawiającymi się zagrożeniami. Kaspersky Security chroni środowisko Mac OS X przed wszystkimi rodzajami zagrożeń, łącząc tradycyjne technologie bezpieczeństwa ... żądanie użytkownika. Bogata w funkcje Kontrola rodzicielska Kontrola rodzicielska stanowi najnowszy dodatek do ...

-

![Sophos UTM chroni przed atakiem sieci botnet [© Andrea Danti - Fotolia.com] Sophos UTM chroni przed atakiem sieci botnet]()

Sophos UTM chroni przed atakiem sieci botnet

... DLP (Data Loss Prevention), ponieważ szyfrowanie odbywa się automatycznie. Inteligentna kontrola sieci – uproszczona konfiguracja polityki pozwala użytkownikowi na sprawniejszą kontrolę i przejrzyste filtrowanie stron www. Mobilna kontrola dostępu – zwiększa poziom bezpieczeństwa WiFi i VPN przez kombinację Sophos UTM z funkcjami SMC (Sophos Mobile ...

-

![Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci? [© carballo - Fotolia.com] Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci?]()

Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci?

... , że wirtualna rzeczywistość niesie za sobą całkiem realne zagrożenia. Kontrola rodzicielska to podstawa. Dzieci zaczynają korzystać z Internetu w coraz młodszym wieku. ... Potrzebne jest do tego specjalne oprogramowanie znajdujące się w ofercie dostawców aplikacji bezpieczeństwa, w tym firmy G DATA. Jak to działa? Na terminalu dziecka instaluje się ...

-

![Cyberbezpieczeństwo: czego obawiać się w 2023 roku? [© BillionPhotos.com - Fotolia.com] Cyberbezpieczeństwo: czego obawiać się w 2023 roku?]()

Cyberbezpieczeństwo: czego obawiać się w 2023 roku?

... firm (48%) korzystających z API, przynajmniej raz w miesiącu mierzy się z incydentami bezpieczeństwa w tym obszarze. Niestety, wiele organizacji nie posiada dokładnej ... w nadchodzącym roku tak ważne stanie się bezpieczeństwo interfejsów API, kontrola dostępów w środowiskach chmurowych czy sprawdzenie kodów źródłowych. Wyżej wymienione ...

-

![Lotnisko Balice znosi limit płynów w bagażu podręcznym Lotnisko Balice znosi limit płynów w bagażu podręcznym]()

Lotnisko Balice znosi limit płynów w bagażu podręcznym

... zasady bezpieczeństwa – wyjaśnia ekspert ds. praw pasażerów z AirCashBack. Ekspert przypomina, że pasażerowie mają prawo do sprawnej obsługi podczas kontroli, a lotnisko oraz linie lotnicze muszą zapewnić bezpieczeństwo podróży. Dzięki nowym skanerom CT podróżni mogą cieszyć się większą swobodą, ale nadal obowiązuje kontrola bezpieczeństwa, co ...

-

![NIK: handel węglem przyniósł milionowe straty [© christian42 - Fotolia.com] NIK: handel węglem przyniósł milionowe straty]()

NIK: handel węglem przyniósł milionowe straty

... kontroli, Izba współpracowała z Policją i z Agencją Bezpieczeństwa Wewnętrznego. Kontrola miała wyjątkowy charakter, gdyż była to pierwsza przeprowadzona przez NIK kontrola krzyżowa. Łącznie kontrolą objęto 22 producentów energii elektrycznej i cieplnej, 9 kopalń i 2 pośredników w handlu węglem. Kontrola wykazała, że do dużych odbiorców kopalnie ...

-

![Cisco: bezpieczeństwo w Internecie 2017 [© monsitj - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2017]()

Cisco: bezpieczeństwo w Internecie 2017

... do kwestii bezpieczeństwa: należy uznać krytyczne znaczenie bezpieczeństwa dla działalności biznesowej. Dotyczy to zarówno kadry kierowniczej (zapewnienie finansowania bezpieczeństwa na priorytetowym poziomie), jak i poszczególnych pracowników (edukacja w zakresie bezpieczeństwa). Kontrola przestrzegania zasad bezpieczeństwa: niezbędny jest ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Polityka-bezpieczenstwa-a-ataki-ukierunkowane-na-sieci-firmowe-121046-150x100crop.jpg)

![Czy kontrola rodzicielska może być przyjazna? [© carballo - Fotolia.com] Czy kontrola rodzicielska może być przyjazna?](https://s3.egospodarka.pl/grafika2/geofencing/Czy-kontrola-rodzicielska-moze-byc-przyjazna-205543-150x100crop.jpg)

![RODO: piąta generacja bezpieczeństwa danych [© pe3check - Fotolia.com ] RODO: piąta generacja bezpieczeństwa danych](https://s3.egospodarka.pl/grafika2/RODO/RODO-piata-generacja-bezpieczenstwa-danych-206931-150x100crop.jpg)

![Wi-Fi - pięta achillesowa bezpieczeństwa IT [© georgejmclittle - Fotolia.com] Wi-Fi - pięta achillesowa bezpieczeństwa IT](https://s3.egospodarka.pl/grafika2/dzial-IT/Wi-Fi-pieta-achillesowa-bezpieczenstwa-IT-157904-150x100crop.jpg)

![Ustawa KSC. Kluczowe znaczenie ma audyt bezpieczeństwa IT [© Freepik] Ustawa KSC. Kluczowe znaczenie ma audyt bezpieczeństwa IT](https://s3.egospodarka.pl/grafika2/Ustawa-KSC/Ustawa-KSC-Kluczowe-znaczenie-ma-audyt-bezpieczenstwa-IT-267284-150x100crop.jpg)

![Koniec ze zdejmowaniem butów na lotniskach? Nowe standardy bezpieczeństwa w USA [© wygenerowane przez AI] Koniec ze zdejmowaniem butów na lotniskach? Nowe standardy bezpieczeństwa w USA](https://s3.egospodarka.pl/grafika2/lotniska/Koniec-ze-zdejmowaniem-butow-na-lotniskach-Nowe-standardy-bezpieczenstwa-w-USA-267755-150x100crop.png)

![Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska [© Syda Productions - Fotolia.com] Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-dzieci-w-internecie/Dzieci-w-sieci-potrzebna-zwiekszona-kontrola-rodzicielska-232917-150x100crop.jpg)

![Audyt bezpieczeństwa informatycznego [© stoupa - Fotolia.com] Audyt bezpieczeństwa informatycznego](https://s3.egospodarka.pl/grafika/audyt-bezpieczenstwa/Audyt-bezpieczenstwa-informatycznego-MBuPgy.jpg)

![Sektor MSP wobec bezpieczeństwa IT. Główne trendy i zagrożenia [© Haz - Fotolia.com] Sektor MSP wobec bezpieczeństwa IT. Główne trendy i zagrożenia](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-it/Sektor-MSP-wobec-bezpieczenstwa-IT-Glowne-trendy-i-zagrozenia-172143-150x100crop.jpg)

![5 kroków do bezpieczeństwa dzieci w sieci [© Freepik] 5 kroków do bezpieczeństwa dzieci w sieci](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-dzieci-w-sieci/5-krokow-do-bezpieczenstwa-dzieci-w-sieci-267236-150x100crop.jpg)

![Wyroby czekoladowe i wino: kontrola IH [© christian42 - Fotolia.com] Wyroby czekoladowe i wino: kontrola IH](https://s3.egospodarka.pl/grafika/IH/Wyroby-czekoladowe-i-wino-kontrola-IH-zaGbha.jpg)

![Bezpłatna kontrola zabezpieczeń [© Nmedia - Fotolia.com] Bezpłatna kontrola zabezpieczeń](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Bezplatna-kontrola-zabezpieczen-Qq30bx.jpg)

![Łatwiejsza kontrola spamu [© Nmedia - Fotolia.com] Łatwiejsza kontrola spamu](https://s3.egospodarka.pl/grafika/spam/Latwiejsza-kontrola-spamu-Qq30bx.jpg)

![Lotnisko Poznań-Ławica: nowe skanery, szybsza odprawa [© Freepik] Lotnisko Poznań-Ławica: nowe skanery, szybsza odprawa](https://s3.egospodarka.pl/grafika2/lot-samolotem/Lotnisko-Poznan-Lawica-nowe-skanery-szybsza-odprawa-264048-150x100crop.jpg)

![System operacyjny FortiOS w nowej wersji [© Nmedia - Fotolia.com] System operacyjny FortiOS w nowej wersji](https://s3.egospodarka.pl/grafika/Fortinet/System-operacyjny-FortiOS-w-nowej-wersji-Qq30bx.jpg)

![Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania [© pixabay.com] Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-firm-w-2022-roku-Oto-najwieksze-wyzwania-243187-150x100crop.jpg)

![Jak zabezpieczyć konto na Facebooku? [© Cybrain - Fotolia.com] Jak zabezpieczyć konto na Facebooku?](https://s3.egospodarka.pl/grafika2/facebook/Jak-zabezpieczyc-konto-na-Facebooku-182945-150x100crop.jpg)

![Sophos UTM chroni przed atakiem sieci botnet [© Andrea Danti - Fotolia.com] Sophos UTM chroni przed atakiem sieci botnet](https://s3.egospodarka.pl/grafika2/Sophos-UTM/Sophos-UTM-chroni-przed-atakiem-sieci-botnet-133784-150x100crop.jpg)

![Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci? [© carballo - Fotolia.com] Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci?](https://s3.egospodarka.pl/grafika2/dziecko-w-sieci/Cyberprzemoc-pornografia-sexting-Co-jeszcze-czyha-na-dziecko-w-sieci-157545-150x100crop.jpg)

![Cyberbezpieczeństwo: czego obawiać się w 2023 roku? [© BillionPhotos.com - Fotolia.com] Cyberbezpieczeństwo: czego obawiać się w 2023 roku?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-czego-obawiac-sie-w-2023-roku-250001-150x100crop.jpg)

![NIK: handel węglem przyniósł milionowe straty [© christian42 - Fotolia.com] NIK: handel węglem przyniósł milionowe straty](https://s3.egospodarka.pl/grafika/wegiel/NIK-handel-weglem-przyniosl-milionowe-straty-zaGbha.jpg)

![Cisco: bezpieczeństwo w Internecie 2017 [© monsitj - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2017](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2017-191298-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

![Kolejna obniżka stóp przez RPP - kto zyska, a kto straci? [© wygenerowane przez AI] Kolejna obniżka stóp przez RPP - kto zyska, a kto straci? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/wysokosc-stop-procentowych/Kolejna-obnizka-stop-przez-RPP-kto-zyska-a-kto-straci-268475-50x33crop.jpg) Kolejna obniżka stóp przez RPP - kto zyska, a kto straci?

Kolejna obniżka stóp przez RPP - kto zyska, a kto straci?

![Zdolność kredytowa nigdy nie była wyższa. 1 mln zł na horyzoncie? [© pixabay.com] Zdolność kredytowa nigdy nie była wyższa. 1 mln zł na horyzoncie?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-nigdy-nie-byla-wyzsza-1-mln-zl-na-horyzoncie-268662-150x100crop.jpg)

![Ostatni moment na wykorzystanie zaległego urlopu. Co warto wiedzieć, zanim przepadnie? [© wygenerowane przez AI] Ostatni moment na wykorzystanie zaległego urlopu. Co warto wiedzieć, zanim przepadnie?](https://s3.egospodarka.pl/grafika2/niewykorzystany-urlop/Ostatni-moment-na-wykorzystanie-zaleglego-urlopu-Co-warto-wiedziec-zanim-przepadnie-268667-150x100crop.jpg)

![Jak przygotować firmę do sprzedaży? 7 błędów, które mogą słono kosztować [© wygenerowane przez AI] Jak przygotować firmę do sprzedaży? 7 błędów, które mogą słono kosztować](https://s3.egospodarka.pl/grafika2/sprzedaz-firmy/Jak-przygotowac-firme-do-sprzedazy-7-bledow-ktore-moga-slono-kosztowac-268664-150x100crop.png)

![Prawo po stronie wierzyciela - narzędzia do walki z opóźnieniami w płatnościach [© wygenerowane przez AI] Prawo po stronie wierzyciela - narzędzia do walki z opóźnieniami w płatnościach](https://s3.egospodarka.pl/grafika2/wierzyciel/Prawo-po-stronie-wierzyciela-narzedzia-do-walki-z-opoznieniami-w-platnosciach-268648-150x100crop.png)

![Pieniądze na wakacjach, czyli bez gotówki ani rusz [© pixabay.com] Pieniądze na wakacjach, czyli bez gotówki ani rusz](https://s3.egospodarka.pl/grafika2/wakacje/Pieniadze-na-wakacjach-czyli-bez-gotowki-ani-rusz-268645-150x100crop.jpg)

![Przejrzystość wynagrodzeń w Polsce: Co trzecia firma przyznaje się do nierówności płacowej [© wygenerowane przez AI] Przejrzystość wynagrodzeń w Polsce: Co trzecia firma przyznaje się do nierówności płacowej](https://s3.egospodarka.pl/grafika2/jawnosc-zarobkow/Przejrzystosc-wynagrodzen-w-Polsce-Co-trzecia-firma-przyznaje-sie-do-nierownosci-placowej-268647-150x100crop.png)

![7 rzeczy, których generalny wykonawca oczekuje od podwykonawcy [© wygenerowane przez AI] 7 rzeczy, których generalny wykonawca oczekuje od podwykonawcy](https://s3.egospodarka.pl/grafika2/podwykonawca-robot-budowlanych/7-rzeczy-ktorych-generalny-wykonawca-oczekuje-od-podwykonawcy-268631-150x100crop.png)