-

![Fatalna jakość dróg i kolei [© Scanrail - Fotolia.com] Fatalna jakość dróg i kolei]()

Fatalna jakość dróg i kolei

... dróg odpowiada obowiązującym standardom unijnym. Infrastruktura kolejowa również znacznie odbiega od norm obowiązujących w Unii Europejskiej. Kontrola NIK prowadzona była w latach 1990 – 2004 i w pierwszym półroczu 2005 roku. Badano stan techniczny dróg i ... . PKB, podczas gdy unijna średnia to 2 proc. Zły stan dróg obniża także poziom bezpieczeństwa ...

-

![Pakiet zabezpieczeń Panda 2007 [© Nmedia - Fotolia.com] Pakiet zabezpieczeń Panda 2007]()

Pakiet zabezpieczeń Panda 2007

... pakiet bezpieczeństwa, który oprócz ochrony przed znanymi i nieznanymi złośliwymi programami oraz firewalla, oferuje ochronę przed kradzieżą informacji, danych bankowych i oszustwami internetowymi (phishing, farming, itp.). Dodatkowo, program zabezpiecza przed niechcianą pocztą (spamem) i stronami www o niepożądanej zawartości (kontrola ...

-

![Nowe pamięci flash USB Kingston Nowe pamięci flash USB Kingston]()

Nowe pamięci flash USB Kingston

... wszystkim do użytkowników biznesowych i korporacyjnych. Pamięci Kingston DataTraveler Secure Privacy Edition są pamięciami flash USB charakteryzującymi się wysokim poziomem bezpieczeństwa przenoszonych danych. Kontrola dostępu do danych w nowych pamięciach oparta jest na 256-bitowym sprzętowym standardzie szyfrowania AES połączonym z ochroną hasłem ...

-

![Tydzień 46/2007 (12-18.11.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 46/2007 (12-18.11.2007)]()

Tydzień 46/2007 (12-18.11.2007)

... roku oraz, że "energia i środowisko są kluczami do globalnego bezpieczeństwa i rozwoju". Według rządu w pierwszych trzech kwartałach roku chiński PKB wzrastał w tempie 11,5%. W IV kw. ma ... Warto tu zwrócić uwagę na to, że coraz większym problemem Chin jest kontrola inflacji (wzrosła we wrześniu do 6,2% - czyli powyżej celu inflacyjnego, który jest ...

-

![Trwałe usuwanie danych z Ontrack Eraser [© Nmedia - Fotolia.com] Trwałe usuwanie danych z Ontrack Eraser]()

Trwałe usuwanie danych z Ontrack Eraser

... kasowania oraz możliwość stworzenia własnego algorytmu na potrzeby wewnętrznej polityki bezpieczeństwa. Program Ontrack Eraser wyposażony jest w narzędzie, które pozwala ... z zainstalowanym Ontrack Eraser Server. Jej zadaniem jest dystrybucja licencji, kontrola procesów i ich konfiguracja oraz przechowywanie raportów. Aplikacja kliencka odpowiadająca ...

-

![Program Norton 360 w wersji 2.0 [© Nmedia - Fotolia.com] Program Norton 360 w wersji 2.0]()

Program Norton 360 w wersji 2.0

... 360 posiada funkcję monitorowania sieci, umożliwiającą sprawdzanie stanu bezpieczeństwa sieci bezprzewodowej, mapowanie podłączonych urządzeń, ostrzeganie użytkowników o połączeniu z ... , które są dostępne do bezpłatnego pobrania w ramach pakietu dodatkowego. Kontrola rodzicielska umożliwia wybranie indywidualnych ustawień dla istniejących kont ...

-

![Uwaga na nieuczciwe sklepy internetowe [© Scanrail - Fotolia.com] Uwaga na nieuczciwe sklepy internetowe]()

Uwaga na nieuczciwe sklepy internetowe

... 0 800 800 008. Informacje o badaniu Kontrola legalności działania przedsiębiorców prowadzących sprzedaż przez Internet oraz oferowanych produktów została przeprowadzona przez Inspekcję Handlową na zlecenie UOKiK w I kwartale 2008 roku. Łącznie skontrolowano 126 podmiotów oraz 650 wyrobów w zakresie wymagań dotyczących bezpieczeństwa. Do pobrania:

-

![Zarządzanie kadrami: elementy, techniki i plany Zarządzanie kadrami: elementy, techniki i plany]()

Zarządzanie kadrami: elementy, techniki i plany

... istniejącego stanu rzeczy. W przypadku planowania kadr będą to głównie szkolenia w zakresie bezpieczeństwa i higieny pracy lub szkolenia z zakresu obsługi konkretnych maszyn i urządzeń. Znasz ... potrzeb ilościowych w zakresie zatrudnienia na poszczególne stanowiska pracy, kontrola założeń planowania. Metody scenariuszowe są swego rodzaju alternatywą ...

-

![Branża mięsna w 2008r. [© Scanrail - Fotolia.com] Branża mięsna w 2008r.]()

Branża mięsna w 2008r.

... zaczęły się nieco obniżać. Również drobiarze starali się uczynić z eksportu swoisty zawór bezpieczeństwa. - W pewnym zakresie ratowały nas dopłaty do eksportu jaj wylęgowych, piskląt ... kilkadziesiąt krajowych firm, jednak do ich uzyskania potrzebna jest ich kontrola przez rosyjskie służby weterynaryjne. Kontrole zaczęły się jednak dopiero pod koniec ...

-

![Branża mięsna i rozwiązania IT [© christian42 - Fotolia.com] Branża mięsna i rozwiązania IT]()

Branża mięsna i rozwiązania IT

... najważniejsze procesy mają miejsce w obszarze produkcji. Przepisy dotyczące bezpieczeństwa żywności, zwłaszcza HACCP, wymuszają prowadzenie precyzyjnych rejestracji przebiegu procesów. ... do przełożonego o braku wprowadzenia koniecznych danych. Tak skrupulatna kontrola prowadzona w czasie rzeczywistym obejmuje maszyny i narzędzia wykorzystywane w ...

-

![HP Color LaserJet Enterprise CP4520 HP Color LaserJet Enterprise CP4520]()

HP Color LaserJet Enterprise CP4520

... urządzenia dla dużych grup roboczych, z dużą pojemnością zasobników na papier oraz mechanizmy bezpieczeństwa. Seria drukarek HP Color LaserJet Enterprise CP4520 wykrywa rodzaj nośnika oraz ... , jak zabezpieczony dysk twardy (HP Secure Hard Disk), szyfrowanie PSec oraz kontrola dostępu do sieci 802.1x(4). Przetwarzanie skomplikowanych dokumentów bez ...

-

![Krakowski Park LifeScience otwarty Krakowski Park LifeScience otwarty]()

Krakowski Park LifeScience otwarty

... monitoringu, opartym na systemie kamer. Zainstalowany zostanie system zarządzania inteligentnym budynkiem BMS. Także kontrola dostępu opierać się będzie o najnowocześniejsze rozwiązania. Przy wejściach do laboratoriów zamontowane zostaną strzegące bezpieczeństwa badań czytniki biometryczne. W całym Parku Life Science ma pracować około 500 naukowców ...

-

![MSP: wirtualizacja serwerów opłacalna MSP: wirtualizacja serwerów opłacalna]()

MSP: wirtualizacja serwerów opłacalna

... rok 2010 to: poprawa bezpieczeństwa (61%), tworzenie kopii zapasowych i ochrona danych (52%), konserwacja posiadanej infrastruktury (42%), zmniejszenie zużycia energii (39%) oraz zapewnienie ciągłości biznesowej i usuwanie skutków awarii (39%). Najważniejsze cele biznesowe na rok 2010 to: zatrzymanie ważnych pracowników (81%), kontrola kosztów (81 ...

-

![Fortinet: FortiMail-5001A i FortiMail-2000B Fortinet: FortiMail-5001A i FortiMail-2000B]()

Fortinet: FortiMail-5001A i FortiMail-2000B

... wpływać negatywnie na wydajność pracy oraz stanowią zagrożenie dla bezpieczeństwa przedsiębiorstw. Dlatego szybkość oraz sprawność blokowania i usuwania niepożądanych ... FortiGate®-5000, oferujący dobry wskaźnik kontroli elektronicznych wiadomości (kompleksowa kontrola pod kątem spamu i obecności wirusów w tempie 1,1 miliona wiadomości na godzinę), ...

-

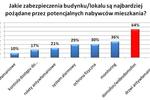

![Zakup mieszkania a bezpieczeństwo okolicy Zakup mieszkania a bezpieczeństwo okolicy]()

Zakup mieszkania a bezpieczeństwo okolicy

... 150 doradców agencji Metrohouse & Partnerzy, 93 proc. ankietowanych stwierdziło, że kwestie bezpieczeństwa w okolicy są brane przez ich klientów pod uwagę przy zakupie mieszkania, a ... system alarmowy w lokalu i rolety antywłamaniowe. Zabezpieczenia takie jak szyby antywłamaniowe i kontrola dostępu do budynku nie są raczej wymieniane przez klientów w ...

-

![Trend Micro SecureCloud [© Nmedia - Fotolia.com] Trend Micro SecureCloud]()

Trend Micro SecureCloud

... się do przepisów w przypadku wdrażania danych w środowiskach typu cloud. Ciągła kontrola dzięki kluczom szyfrującym Rozwiązanie SecureCloud, łączy funkcje zarządzania ... w swoich środowiskach. SecureCloud pomaga użytkownikom w zachowaniu zgodności ze standardami bezpieczeństwa określonymi w przepisach HITECH, PCI DSS i GLBA dzięki technikom ...

-

![Perspektywiczny rynek ochrony i zabezpieczeń [© Scanrail - Fotolia.com] Perspektywiczny rynek ochrony i zabezpieczeń]()

Perspektywiczny rynek ochrony i zabezpieczeń

... wykrywanie włamań (w tym monitoring), monitoring wideo (telewizja przemysłowa i IP) oraz kontrola dostępu. Wraz ze spowolnieniem gospodarczym nastąpił spadek inwestycji w sektorze ... wideo, Światowy rynek biometryczny, a także Europejski rynek konwergencji bezpieczeństwa. Wszystkie usługi badawcze włączone do programu zapewniają szczegółowe ...

-

![Cloud computing a odzyskiwanie danych [© Scanrail - Fotolia.com] Cloud computing a odzyskiwanie danych]()

Cloud computing a odzyskiwanie danych

... z 45 proc. raportowanymi w badaniu z 2009 roku. Nieadekwatne narzędzia, zabezpieczenia i kontrola Używanie wielu narzędzi do zarządzania i ochrony aplikacji oraz ... . Co niepokojące, zaledwie 26 procent organizacji przeprowadziło takie badania. Zalecenia bezpieczeństwa: Jednakowe traktowanie wszystkich środowisk: jeśli chodzi o ocenę skutków awarii ...

-

![Zyskowne przetwarzanie w chmurze [© Scanrail - Fotolia.com] Zyskowne przetwarzanie w chmurze]()

Zyskowne przetwarzanie w chmurze

... prywatnej oferuje to co najlepsze z obu rozwiązań: przedsiębiorstwa mają zapewniony dynamiczny, samoobsługowy i skalowalny dostęp na żądanie do zasobów chmury, ale kontrola pozostaje w rękach działu informatyki, co zapewnia wysoki poziom bezpieczeństwa i nadzoru.

-

![Bezpieczeństwo w sieci 2010 Bezpieczeństwo w sieci 2010]()

Bezpieczeństwo w sieci 2010

... komputerów. PandaLabs w swoim ostatnim raporcie, cytując dane zebrane w ramach badania bezpieczeństwa małych i średnich przedsiębiorstw szacuje, że nawet co trzecia firma ... spokojnie nie mogą wspomniani już posiadacze urządzeń pracujących pod kontrola Androida. W czołówce nadal plasować się będą media społecznościowe. W myśl prawidłowości, ...

-

![ESET Smart Security 5 i NOD32 Antivirus 5 ESET Smart Security 5 i NOD32 Antivirus 5]()

ESET Smart Security 5 i NOD32 Antivirus 5

... w tajemnicy datę ujawniają ostatnie klatki filmu opublikowanego w serwisie YouTube. Pakiet bezpieczeństwa ESET Smart Security 5 oraz znany system antywirusowy i antyspyware ESET ... funkcje ESET Smart Security 5 RC i ESET NOD32 Antivirus 5 RC: Udoskonalona kontrola nośników wymiennych – blokuje zagrożenia, które próbują przedostać się do chronionego ...

-

![Logistyka w firmie - informacje praktyczne Logistyka w firmie - informacje praktyczne]()

Logistyka w firmie - informacje praktyczne

... przedsiębiorstwie i pomiędzy przedsiębiorstwami, rozumiana jako planowanie, wdrażanie i kontrola przepływu produktów wraz z przepływem informacji i finansów. Łańcuch ... zapas sezonowy – tworzony dla zaspokojenia popytu w całym roku, wytwarzany sezonowo, zapas bezpieczeństwa – zapobiegający awaryjnym przestojom w produkcji, bufor dla opóźnień dostaw i ...

-

![F-Secure Internet Security 2012 [© Nmedia - Fotolia.com] F-Secure Internet Security 2012]()

F-Secure Internet Security 2012

... dostęp do wszystkich funkcjonalności pakietu. Każdy użytkownik może elastycznie dopasować ustawienia bezpieczeństwa do swoich potrzeb, co znacznie zwiększa komfort codziennego korzystania z ... czasie rzeczywistym bazy zaufanych stron, zawierającej miliony adresów Kontrola rodzicielska chroniąca dzieci przed niechcianymi treściami Personalizowane ...

-

![Kaspersky Parental Control Kaspersky Parental Control]()

Kaspersky Parental Control

... iOS można skonfigurować opcje kontroli rodzicielskiej i ograniczyć korzystanie z innych aplikacji (łącznie z alternatywnymi przeglądarkami internetowymi). Produkt zapewnia ten sam poziom bezpieczeństwa online co rozwiązanie Kaspersky Parental Control dla Androida, filtrując strony internetowe w oparciu o ich typ i kategorię oraz blokując szkodliwe ...

-

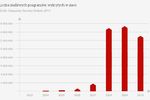

![Szkodliwe programy mobilne 2011 Szkodliwe programy mobilne 2011]()

Szkodliwe programy mobilne 2011

... .). Problem ten zostanie szerzej omówiony w dalszej części raportu. Cel: kontrola urządzeń Zagrożenia, których celem jest kontrolowanie urządzeń, stały się bardzo rozpowszechnione ... trojanem ZeuS czy SpyEye pozwalają szkodliwym użytkownikom pokonać bariery bezpieczeństwa chroniące użytkowników dokonujących transakcji bankowych z wykorzystaniem kodów ...

-

![UOKIK skontrolował sprzęt elektryczny UOKIK skontrolował sprzęt elektryczny]()

UOKIK skontrolował sprzęt elektryczny

... znakiem CE – 3,6 proc. (125 wyrobów), który potwierdza spełnianie zasadniczych wymagań obowiązujących na terenie Unii Europejskiej, m.in. w zakresie bezpieczeństwa. Kontrola wykazała też nieprawidłowości dotyczące rozwiązań konstrukcyjnych – 7 proc. (241 wyrobów). Zastrzeżenia dotyczyły m.in. braku odpowiedniej izolacji czy zabezpieczenia przewodów ...

-

![Rośnie zapotrzebowanie na samochody elektryczne [© serge_bertasius - Fotolia.com] Rośnie zapotrzebowanie na samochody elektryczne]()

Rośnie zapotrzebowanie na samochody elektryczne

... jak kraje Europy Zachodniej. Są to między innymi kwestie bezpieczeństwa procesu ładowania, zarządzanie siecią i obsługa transakcji finansowych” – ostrzega Vitaly ... będą musieli zapewniać nowoczesne rozwiązania z takimi funkcjami jak zaawansowane mierzenie i kontrola ładunku w przypadku, gdy do jednej stacji ładującej podłączonych jest kilku ...

-

![Samsung GALAXY Chat B5330 Samsung GALAXY Chat B5330]()

Samsung GALAXY Chat B5330

... znanej z komputerów PC, z gwarancją bezpieczeństwa danych oraz poufnością przesyłania informacji. Przykładowe rozwiązania klasy Enterprise dostępne w Samsung GALAXY Ch@t B5330: Exchange Active Sync – rozbudowana obsługa poczty korporacyjnej Microsoft Exchange Mobile Device Management – zdalna kontrola, zarządzanie rozproszoną flotą urządzeń ...

-

![Trzeci biurowiec Bonarka 4 Business otwarty Trzeci biurowiec Bonarka 4 Business otwarty]()

Trzeci biurowiec Bonarka 4 Business otwarty

... technicznymi i bezpieczeństwa. Portale windowe i kabiny wykonane zostały ze stali nierdzewnej. Dodatkowo każda kabina windowa jest wyposażona między innymi w interfejs komunikacji głosowej z recepcją, zasilanie awaryjne, blokowanie jazdy w sytuacji otwartych drzwi oraz zjazd awaryjny do najbliższego przystanku po zaniku napięcia. Kontrola dostępu ...

-

![Urządzenie wielofunkcyjne OKI MC780dn Urządzenie wielofunkcyjne OKI MC780dn]()

Urządzenie wielofunkcyjne OKI MC780dn

... oprogramowanie do efektywnego zarządzania zadaniami, takimi jak zdalna diagnostyka, kontrola obiegu dokumentów w tym śledzenie druku, uwierzytelnianie, odzyskiwanie i współpraca. ... w standardzie. Te przyjazne środowisku urządzenia wielofunkcyjne są wyposażone w zaawansowane opcje bezpieczeństwa takie jak zabezpieczenie druku za pomocą kodu PIN lub ...

-

![Dziecko w sieci ogląda pornografię [© goldencow_images - Fotolia.com] Dziecko w sieci ogląda pornografię]()

Dziecko w sieci ogląda pornografię

... , których rodzice chcieliby stanowczo zakazać" – powiedział Szef strategii bezpieczeństwa Bitdefender Catalin Cosoi. "Wiedząc, że niebezpieczeństwa online to ... udział w badaniu pochodzą głównie z USA, Francji, Niemczech, Wielkiej Brytanii, Australii, Hiszpanii i Rumunii. Kontrola rodzicielska Bitdefender dla systemu Windows i Android jest dostępny ...

-

![Wysokość pensji czy stabilne zatrudnienie. Co wybieramy? [© Gajus - Fotolia.com] Wysokość pensji czy stabilne zatrudnienie. Co wybieramy?]()

Wysokość pensji czy stabilne zatrudnienie. Co wybieramy?

... 40% jest wystarczającym powodem do tego, by zrezygnować ze świadczeń i bezpieczeństwa oraz łamać prawo podatkowe dla prawie co czwartego Polaka (24% ... której pracodawca zawiera z pracownikiem umowę na niższe wynagrodzenie niż rzeczywiście jest wypłacane kontrola jest znacznie trudniejsza. Pracownik otrzymuje najczęściej wypłatę gotówką w kopercie, ...

-

![Komputery mobilne Motorola z Android Jelly Bean Komputery mobilne Motorola z Android Jelly Bean]()

Komputery mobilne Motorola z Android Jelly Bean

... funkcje dla przedsiębiorstw, takie jak ulepszone zabezpieczenia, usprawniona kontrola grafiki oraz ulepszona obsługa rejestrowania zdarzeń i wsparcia technicznego. ... Android. Extensions (Mx) Mx to zbiór rozszerzeń, które pozwalają zwiększyć poziom bezpieczeństwa, ułatwić zarządzanie urządzeniami i podnieść ich wydajność. Dodano je do standardowego ...

-

![Świat: wydarzenia tygodnia 45/2013 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 45/2013]()

Świat: wydarzenia tygodnia 45/2013

... zwracają uwagę na wnioski zaprezentowane w dorocznym raporcie przez Komisję Kontroli Bezpieczeństwa Chińsko-Amerykańskiej Wymiany Gospodarczej (USA-China Economic and Security Review). Nie ... bezpieczeństwo narodowe Ameryki. Wiele wskazuje na to, że zaostrzona będzie kontrola chińskich inwestycji nie tylko w telekomunikację w wydobycie ropy naftowej i ...

-

![FireEye Oculus dla sektora MSP [© yuriy - Fotolia.com] FireEye Oculus dla sektora MSP]()

FireEye Oculus dla sektora MSP

... funkcje ciągłego monitorowania, co pomaga zaspokoić kompleksowe, zaawansowane potrzeby w dziedzinie bezpieczeństwa w tym dużym, ważnym segmencie biznesowym. FireEye ma dziś setki klientów ... przygotowane do zarządzania ryzykiem w typowym dla ich branży środowisku zagrożeń. Kontrola kondycji — za pomocą alertów klienci są powiadamiani, jeśli ich ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Fatalna jakość dróg i kolei [© Scanrail - Fotolia.com] Fatalna jakość dróg i kolei](https://s3.egospodarka.pl/grafika/jakosc-drog-i-kolei/Fatalna-jakosc-drog-i-kolei-apURW9.jpg)

![Pakiet zabezpieczeń Panda 2007 [© Nmedia - Fotolia.com] Pakiet zabezpieczeń Panda 2007](https://s3.egospodarka.pl/grafika/panda-software/Pakiet-zabezpieczen-Panda-2007-Qq30bx.jpg)

![Tydzień 46/2007 (12-18.11.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 46/2007 (12-18.11.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-46-2007-12-18-11-2007-12AyHS.jpg)

![Trwałe usuwanie danych z Ontrack Eraser [© Nmedia - Fotolia.com] Trwałe usuwanie danych z Ontrack Eraser](https://s3.egospodarka.pl/grafika/Ontrack/Trwale-usuwanie-danych-z-Ontrack-Eraser-Qq30bx.jpg)

![Program Norton 360 w wersji 2.0 [© Nmedia - Fotolia.com] Program Norton 360 w wersji 2.0](https://s3.egospodarka.pl/grafika/Norton/Program-Norton-360-w-wersji-2-0-Qq30bx.jpg)

![Uwaga na nieuczciwe sklepy internetowe [© Scanrail - Fotolia.com] Uwaga na nieuczciwe sklepy internetowe](https://s3.egospodarka.pl/grafika/zakupy-internetowe/Uwaga-na-nieuczciwe-sklepy-internetowe-apURW9.jpg)

![Branża mięsna w 2008r. [© Scanrail - Fotolia.com] Branża mięsna w 2008r.](https://s3.egospodarka.pl/grafika/mieso/Branza-miesna-w-2008r-apURW9.jpg)

![Branża mięsna i rozwiązania IT [© christian42 - Fotolia.com] Branża mięsna i rozwiązania IT](https://s3.egospodarka.pl/grafika/branza-miesna/Branza-miesna-i-rozwiazania-IT-zaGbha.jpg)

![Trend Micro SecureCloud [© Nmedia - Fotolia.com] Trend Micro SecureCloud](https://s3.egospodarka.pl/grafika/Trend-Micro-SecureCloud/Trend-Micro-SecureCloud-Qq30bx.jpg)

![Perspektywiczny rynek ochrony i zabezpieczeń [© Scanrail - Fotolia.com] Perspektywiczny rynek ochrony i zabezpieczeń](https://s3.egospodarka.pl/grafika/ochrona/Perspektywiczny-rynek-ochrony-i-zabezpieczen-apURW9.jpg)

![Cloud computing a odzyskiwanie danych [© Scanrail - Fotolia.com] Cloud computing a odzyskiwanie danych](https://s3.egospodarka.pl/grafika/Cloud-Computing/Cloud-computing-a-odzyskiwanie-danych-apURW9.jpg)

![Zyskowne przetwarzanie w chmurze [© Scanrail - Fotolia.com] Zyskowne przetwarzanie w chmurze](https://s3.egospodarka.pl/grafika/przetwarzanie-danych/Zyskowne-przetwarzanie-w-chmurze-apURW9.jpg)

![F-Secure Internet Security 2012 [© Nmedia - Fotolia.com] F-Secure Internet Security 2012](https://s3.egospodarka.pl/grafika/programy-antywirusowe/F-Secure-Internet-Security-2012-Qq30bx.jpg)

![Rośnie zapotrzebowanie na samochody elektryczne [© serge_bertasius - Fotolia.com] Rośnie zapotrzebowanie na samochody elektryczne](https://s3.egospodarka.pl/grafika2/motoryzacja/Rosnie-zapotrzebowanie-na-samochody-elektryczne-96685-150x100crop.jpg)

![Dziecko w sieci ogląda pornografię [© goldencow_images - Fotolia.com] Dziecko w sieci ogląda pornografię](https://s3.egospodarka.pl/grafika2/dziecko-w-sieci/Dziecko-w-sieci-oglada-pornografie-117791-150x100crop.jpg)

![Wysokość pensji czy stabilne zatrudnienie. Co wybieramy? [© Gajus - Fotolia.com] Wysokość pensji czy stabilne zatrudnienie. Co wybieramy?](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wysokosc-pensji-czy-stabilne-zatrudnienie-Co-wybieramy-124139-150x100crop.jpg)

![Świat: wydarzenia tygodnia 45/2013 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 45/2013](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-45-2013-12AyHS.jpg)

![FireEye Oculus dla sektora MSP [© yuriy - Fotolia.com] FireEye Oculus dla sektora MSP](https://s3.egospodarka.pl/grafika2/FireEye-Oculus/FireEye-Oculus-dla-sektora-MSP-129152-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

![Nieruchomości znów przyciągają kapitał - gdzie warto inwestować w mieszkania w 2025? [© wygenerowane przez AI] Nieruchomości znów przyciągają kapitał - gdzie warto inwestować w mieszkania w 2025? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/kupno-nieruchomosci/Nieruchomosci-znow-przyciagaja-kapital-gdzie-warto-inwestowac-w-mieszkania-w-2025-268269-50x33crop.png) Nieruchomości znów przyciągają kapitał - gdzie warto inwestować w mieszkania w 2025?

Nieruchomości znów przyciągają kapitał - gdzie warto inwestować w mieszkania w 2025?

![Rozbiórki domów w Polsce - gdzie jest ich najwięcej? [© wygenerowane przez AI] Rozbiórki domów w Polsce - gdzie jest ich najwięcej?](https://s3.egospodarka.pl/grafika2/rozbiorka/Rozbiorki-domow-w-Polsce-gdzie-jest-ich-najwiecej-268778-150x100crop.jpg)

![Jaki pojazd jest najbardziej efektywny w mieście? Wielki Test Mobilności Miejskiej 2025 [© wygenerowane przez AI] Jaki pojazd jest najbardziej efektywny w mieście? Wielki Test Mobilności Miejskiej 2025](https://s3.egospodarka.pl/grafika2/mobilnosc/Jaki-pojazd-jest-najbardziej-efektywny-w-miescie-Wielki-Test-Mobilnosci-Miejskiej-2025-268780-150x100crop.jpg)

![Łabędzi śpiew najlepszych lokat i kont oszczędnościowych? [© wygenerowane przez AI] Łabędzi śpiew najlepszych lokat i kont oszczędnościowych?](https://s3.egospodarka.pl/grafika2/oferta-bankow/Labedzi-spiew-najlepszych-lokat-i-kont-oszczednosciowych-268781-150x100crop.jpg)

![Ile kosztują tanie mieszkania w polskich metropoliach? [© pixabay.com] Ile kosztują tanie mieszkania w polskich metropoliach?](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ile-kosztuja-tanie-mieszkania-w-polskich-metropoliach-268765-150x100crop.jpg)

![Samochód w jednoosobowej działalności - jakie ulgi i odliczenia są dostępne, jak rozliczać koszty użytkowania [© wygenerowane przez AI] Samochód w jednoosobowej działalności - jakie ulgi i odliczenia są dostępne, jak rozliczać koszty użytkowania](https://s3.egospodarka.pl/grafika2/samochod-firmowy/Samochod-w-jednoosobowej-dzialalnosci-jakie-ulgi-i-odliczenia-sa-dostepne-jak-rozliczac-koszty-uzytkowania-268773-150x100crop.jpg)

![Złoto bije rekordy cen i popytu. Efekt owczego pędu czy świadoma inwestycja? [© wygenerowane przez AI] Złoto bije rekordy cen i popytu. Efekt owczego pędu czy świadoma inwestycja?](https://s3.egospodarka.pl/grafika2/popyt-na-zloto/Zloto-bije-rekordy-cen-i-popytu-Efekt-owczego-pedu-czy-swiadoma-inwestycja-268757-150x100crop.jpg)