-

![A. Silberschatz, P. B. Galvin: "Podstawy systemów operacyjnych" - recenzja książki A. Silberschatz, P. B. Galvin: "Podstawy systemów operacyjnych" - recenzja książki]()

A. Silberschatz, P. B. Galvin: "Podstawy systemów operacyjnych" - recenzja książki

... oraz metodom postępowania z zakleszczeniami i tym podobnymi problemami. Część szósta dotyczy tak ważnych w obecnej dobie problemów, jak ochrona (czyli kontrola dostępu procesów i użytkowników do zasobów, którymi dysponuje system operacyjny) i bezpieczeństwo (rozumiane jako zabezpieczenie zasobów przed nieuprawnionym użytkowaniem - przede wszystkim ...

Tematy: -

![Biurowiec Alchemia w Gdańsku Biurowiec Alchemia w Gdańsku]()

Biurowiec Alchemia w Gdańsku

... jak: ochrona przeciwpożarowa, antywłamaniowa, kontrola dostępu i nadzór telewizyjny w budynkach CCTV. Aby zachować wyższy od wymaganego przepisami poziom ochrony przeciwpożarowej budynków, zostały one wyposażone w System Sygnalizacji Pożaru (SSP), który połączony jest z systemem wentylacji, kontroli dostępu, klapami pożarowymi i windami. Dostęp ...

-

![Trzeci biurowiec Bonarka 4 Business otwarty Trzeci biurowiec Bonarka 4 Business otwarty]()

Trzeci biurowiec Bonarka 4 Business otwarty

... z recepcją, zasilanie awaryjne, blokowanie jazdy w sytuacji otwartych drzwi oraz zjazd awaryjny do najbliższego przystanku po zaniku napięcia. Kontrola dostępu Części wspólne wyposażone są w system kontroli dostępu (KD) do wytypowanych przestrzeni (klatki schodowe, hole, garaż, pomieszczenia techniczne oraz główne drzwi wejściowe do wynajmowanych ...

-

![Inteligentne domy kwestią czasu? Inteligentne domy kwestią czasu?]()

Inteligentne domy kwestią czasu?

... podjąć odpowiednie kroki, aby zablokować podobne działania. Kontrola dostępu do danych W odpowiedzi na pytanie: „komu udzieliłbyś dostępu do danych gromadzonych przez Twój sprzęt RTV i AGD”), większość respondentów (66%) wskazywała tylko siebie lub jednostki, którym sami udzielą takiego dostępu. 73% Niemców opowiedziało się za wyłącznie ...

-

![10 ulubionych narzędzi cyberprzestępcy [© Creativa Images - Fotolia.com] 10 ulubionych narzędzi cyberprzestępcy]()

10 ulubionych narzędzi cyberprzestępcy

... może agresorem z zewnątrz, atakującym sieć za pomocą przejętego konta. Taką wiedzę można zdobyć jedynie poprzez wsparcie istniejącego systemu bezpieczeństwa (kontrola dostępu i zarządzanie hasłami), obserwacją aktywności użytkowników sieci w czasie rzeczywistym. Monitoring pozwoli wychwycić nietypowe zachowania i nie tylko zaalarmuje w przypadku ...

-

![Sektor MSP wobec bezpieczeństwa IT. Główne trendy i zagrożenia [© Haz - Fotolia.com] Sektor MSP wobec bezpieczeństwa IT. Główne trendy i zagrożenia]()

Sektor MSP wobec bezpieczeństwa IT. Główne trendy i zagrożenia

... niewiele gorzej warto wymienić: Kontrolę dostępu pracowników do systemów i informacji – 80 proc. wskazań Ochronę przed cyberatakami – 79 proc. Kompleksowa ochrona przed cyberatakami oraz skuteczna kontrola dostępu pracowników do systemów i informacji wymagają odpowiednich kompetencji, narzędzi i dostępu do najnowocześniejszych rozwiązań IT. Małe ...

-

![Bezpieczeństwo IT: trendy 2019 [© ArtemSam - Fotolia.com] Bezpieczeństwo IT: trendy 2019]()

Bezpieczeństwo IT: trendy 2019

... także korzystać z zaszyfrowanych komunikatorów, takich jak Signal lub Wire. Istotne pozostaje szyfrowanie oraz kontrola dostępu do smartphone’a, także w kontekście użytkowników prywatnych. Podczas gdy w iPhone’ach zabezpieczenia w postaci kodu dostępu lub identyfikacja przy pomocy odcisku palca oraz zaszyfrowana pamięć są standardowo wykorzystywane ...

-

![Panda Cloud Office Protection dla firm [© Nmedia - Fotolia.com] Panda Cloud Office Protection dla firm]()

Panda Cloud Office Protection dla firm

... oraz dynamiczne filtrowanie URL; Pakiet Advanced: funkcje pakietu Standard plus zaawansowana ochrona ruchu internetowego, kontrola dostępu do przeglądarki i ochrona przed zagrożeniami Web 2.0; Pakiet Premium: wszystkie powyższe funkcje plus kontrola przepustowości łącza i ochrona przed kradzieżą danych (DLP, ochrona przed wyciekami informacji).

-

![Przedsiębiorstwa handlowe a outsourcing [© Scanrail - Fotolia.com] Przedsiębiorstwa handlowe a outsourcing]()

Przedsiębiorstwa handlowe a outsourcing

... handlowych głównym motywem korzystania z outsourcingu jest obniżenie i kontrola kosztów operacyjnych. Badanie wskazuje, że dla 65% badanych ważna jest możliwość koncentracji na podstawowej działalności zarobkowej. Natomiast trzeci główny motyw korzystania z usług firm zewnętrznych to uzyskanie dostępu do zasobów, których nie posiada organizacja, co ...

-

![Sophos UTM chroni przed atakiem sieci botnet [© Andrea Danti - Fotolia.com] Sophos UTM chroni przed atakiem sieci botnet]()

Sophos UTM chroni przed atakiem sieci botnet

... opartej na DLP (Data Loss Prevention), ponieważ szyfrowanie odbywa się automatycznie. Inteligentna kontrola sieci – uproszczona konfiguracja polityki pozwala użytkownikowi na sprawniejszą kontrolę i przejrzyste filtrowanie stron www. Mobilna kontrola dostępu – zwiększa poziom bezpieczeństwa WiFi i VPN przez kombinację Sophos UTM z funkcjami SMC ...

-

![Antywirus dla klientów chello [© Nmedia - Fotolia.com] Antywirus dla klientów chello]()

Antywirus dla klientów chello

... programami szpiegującymi i chroniący poufne dane osobowe, takie jak hasła, numery kart kredytowych, itp.; * kontrola rodziecielska, czyli program umożliwiający kontrolę nad korzystaniem z sieci przez dzieci i blokowanie dostępu do stron z niewłaściwymi treściami. Klienci chello będą mogli przed zamówieniem pełnej wersji oprogramowania korzystać ...

-

![Bezpieczna sieć firmowa z ZyXEL - ZyWALL USG 300 Bezpieczna sieć firmowa z ZyXEL - ZyWALL USG 300]()

Bezpieczna sieć firmowa z ZyXEL - ZyWALL USG 300

... dla pracowników znajdujących się w domu lub korzystających z niepewnych hotelowych lub lotniskowych hotspotów. Bezpieczeństwo zapewniane jest przez takie funkcje jak kontrola dostępu użytkownika i stopnia wykorzystania pasma, szeregowanie czy anti-threat. Rozwiązania te mogą być wprowadzone zarówno w ruchu przychodzącym jak i wychodzącym. ZyWALL ...

-

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA]()

Ochrona danych firmy: 18 zasad G DATA

... poczty e-mail. Szyfrowanie dysków przenośnych. Szyfrowanie transmisji danych pomiędzy klientem a serwerem (IPSec). Monitoring oraz systemy alarmowe. Ochrona mienia i kontrola dostępu do pomieszczeń. Bezpieczne logowanie (certyfikaty cyfrowe – również w przypadku szyfrowania). Sejfy. Nakazy tajemnicy służbowej i procedury postępowania na wypadek ich ...

-

![HP Color LaserJet Enterprise CP4520 HP Color LaserJet Enterprise CP4520]()

HP Color LaserJet Enterprise CP4520

... zarządzanie drukiem kolorowym za pomocą mechanizmów kontroli dostępu do koloru. Minimalizowanie zagrożeń i bezpieczniejsze przesyłanie kluczowych danych biznesowych z wykorzystaniem takich funkcji, jak zabezpieczony dysk twardy (HP Secure Hard Disk), szyfrowanie PSec oraz kontrola dostępu do sieci 802.1x(4). Przetwarzanie skomplikowanych dokumentów ...

-

![Ochrona danych firmowych do poprawy [© BillionPhotos.com - Fotolia.com] Ochrona danych firmowych do poprawy]()

Ochrona danych firmowych do poprawy

... . Respondenci w raporcie wymieniają różne sposoby na poprawę ochrony danych w ich firmach, są to między innymi: automatyczne wykrywanie przekazywanych danych, kontrola dostępu użytkowników wraz z raportowaniem oraz jednoczesne zarządzanie rozproszonymi jednostkami (np. komputerami, lub całymi oddziałami firmy) i centrami danych. Najnowsza generacja ...

-

![Smartfon ZTE Axon i zegarek ZTE Axon Watch Smartfon ZTE Axon i zegarek ZTE Axon Watch]()

Smartfon ZTE Axon i zegarek ZTE Axon Watch

... tłumacza, obsługę SMS-ów oraz głosowe wyszukiwanie. ZTE Axon posiada aż trzy biometryczne zabezpieczenia dostępu. Smartfon można odblokować poprzez weryfikację odcisku palca, skanowanie oka oraz za pomocą komendy ... asystent kierowcy Bezpieczeństwo: skaner odcisków palców (do pięciu odcisków), weryfikacja poprzez skan soczewki Eyeprint ID™, kontrola ...

-

![Cyberprzestępczość 2020. Prognozy i rady Cyberprzestępczość 2020. Prognozy i rady]()

Cyberprzestępczość 2020. Prognozy i rady

... działania. Druga generacja sztucznej inteligencji wykorzystuje coraz bardziej wyrafinowaną zdolność wykrywania wzorców, aby znacznie poprawić takie obszary, jak kontrola dostępu, poprzez dystrybucję węzłów edukacyjnych w całym środowisku. W trzeciej generacji natomiast, zamiast polegać na centralnym, monolitycznym centrum przetwarzania, sztuczna ...

-

![Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy [© Artur Marciniec - Fotolia.com] Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy]()

Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy

... czy awarii. Należy pamiętać, aby przechowywać kopie zapasowe offline, także te znajdujące się w chmurze. Kontrola dostępu użytkowników – pozwala zmniejszyć ryzyko, ograniczając dostęp wyłącznie dla osób upoważnionych. Zablokowanie dostępu do portów i usług dostępnych z zewnątrz sieci firmowej, które mogą zostać wykorzystane przez cyberprzestępców ...

-

![Ruch lateralny najczytelniejszym znakiem ataku ransomware [© DC Studio na Freepik] Ruch lateralny najczytelniejszym znakiem ataku ransomware]()

Ruch lateralny najczytelniejszym znakiem ataku ransomware

... wspomagana przez sztuczną inteligencję. Jest ona kluczowa dla wykrywania i neutralizowania zaawansowanych ataków. Co ważne, uzupełniać ją powinny silne mechanizmy uwierzytelniania, kontrola dostępu, stosowanie łatek bezpieczeństwa oraz regularne szkolenia pracowników z zakresu świadomości bezpieczeństwa – podsumowuje Mateusz Ossowski.

-

![OpenAI Atlas: przeglądarka, która zastępuje system operacyjny – rewolucja i zagrożenie w jednym OpenAI Atlas: przeglądarka, która zastępuje system operacyjny – rewolucja i zagrożenie w jednym]()

OpenAI Atlas: przeglądarka, która zastępuje system operacyjny – rewolucja i zagrożenie w jednym

... „bezpieczeństwa na etapie projektowania” – takich jak izolacja AI od treści stron internetowych, konieczność zatwierdzania wrażliwych operacji przez użytkownika, czy precyzyjna kontrola dostępu do danych. Nowa generacja przeglądarek, takich jak Atlas, niesie ogromne możliwości, ale też realne ryzyko. Jeśli nie zostaną wdrożone odpowiednie ...

-

![Pakiet ochronny od Pandy Pakiet ochronny od Pandy]()

Pakiet ochronny od Pandy

... służącym do wykradania danych i śledzenia sposobu pracy użytkownika, - Antidialer pozwala uniknąć nieświadomych połączeń telefonicznych z płatnymi numerami 0-700 itp, - Kontrola dostępu do stron WWW (web content filtering) pozwala z jednej strony ograniczyć dostęp do szkodliwych treści niepowołanym użytkownikom (np. nieletnim), z drugiej ...

-

![Uczelnie oszukują studentów [© Scanrail - Fotolia.com] Uczelnie oszukują studentów]()

Uczelnie oszukują studentów

... kontrola państwowych szkół wyższych wykazała, że większość organizowanych przez nie zamiejscowych ośrodków działa ... rzeczywiste koszty kształcenia. Studenci ośrodków zamiejscowych skarżyli się na słabo wyposażone biblioteki, brak dostępu do komputerów, czy studenckiego ruchu naukowego. NIK negatywnie oceniła brak reakcji Ministerstwa Edukacji, które ...

-

![Antypirackie narzędzie Microsoft [© Nmedia - Fotolia.com] Antypirackie narzędzie Microsoft]()

Antypirackie narzędzie Microsoft

... kontrola dla Microsoft Windows sprawia problemy niektórym użytkownikom, którym powiedziano, że ich kopie ... tej pory systemów operacyjnych w Wielkiej Brytanii okazało się być fałszywych. Microsoft poinformował, że nie odmówi użytkownikom dostępu do ich komputerów jeśli kod nie jest poprawny i zapewnił, że nie wykorzystuje tego narzędzia do zbierania ...

-

![Wodoodporne pamięci USB Kingston Wodoodporne pamięci USB Kingston]()

Wodoodporne pamięci USB Kingston

... Komisji Elektrotechnicznej (IEC) 60529 IPX8, która świadczy o pełnej ochronie układów elektronicznych przed zamoczeniem przy zanurzeniu na głębokości do 1,2 m. Kontrola dostępu do danych w nowych pamięciach Kingston DataTraveler Secure oparta jest na 256-bitowym, sprzętowym standardzie szyfrowania AES. Wszelkie operacje zapisu i odczytu danych ...

-

![Nowe pamięci flash USB Kingston Nowe pamięci flash USB Kingston]()

Nowe pamięci flash USB Kingston

... i korporacyjnych. Pamięci Kingston DataTraveler Secure Privacy Edition są pamięciami flash USB charakteryzującymi się wysokim poziomem bezpieczeństwa przenoszonych danych. Kontrola dostępu do danych w nowych pamięciach oparta jest na 256-bitowym sprzętowym standardzie szyfrowania AES połączonym z ochroną hasłem. Dziesięciokrotne błędne wprowadzenie ...

-

![Bezpieczna pamięć flash Bezpieczna pamięć flash]()

Bezpieczna pamięć flash

... przeznaczonym dla zwykłego użytkownika oraz dla małych i średnich firm, podczas gdy DTSP jest skierowany przede wszystkim do wielkiego biznesu. Kontrola dostępu i ochrona danych jest zapewniona dzięki 256-bitowemu sprzętowemu szyfrowaniu AES, które umożliwia kodowanie i odszyfrowywanie danych bez konieczności używania specjalnego oprogramowania ...

-

![Darmowe blogi od Google po polsku [© stoupa - Fotolia.com] Darmowe blogi od Google po polsku]()

Darmowe blogi od Google po polsku

... online za pomocą internetowego programu fotograficznego Picasa Integracja z AdSense – możliwość umieszczenia w swoim szablonie bloków reklamowych i zarabiania na blogu Kontrola dostępu – możliwość tworzenia prywatnych blogów, widocznych tylko dla wybranych użytkowników Elementy strony – możliwość wzbogacenia szablonu „elementami strony” – dowolnie ...

-

![Fortinet: nowy FortiGate-1240B Fortinet: nowy FortiGate-1240B]()

Fortinet: nowy FortiGate-1240B

... do ich przechowania na potrzeby analizy bezpieczeństwa czy też pomocy w zarządzaniu polityką zgodności. Rozwiązanie Endpoint Network Access Control (NAC) - kontrola dostępu do sieci: Jako część serwisu subskrypcji FortiGuard, platforma FortiGate może nadzorować aplikacje instalowane w punktach końcowych chronionych oprogramowaniem FortiClien ...

-

![Praca w Internecie wymaga kontroli [© stoupa - Fotolia.com] Praca w Internecie wymaga kontroli]()

Praca w Internecie wymaga kontroli

... których firmy powinny lepiej monitorować zachowania swoich pracowników w sieci. Konkretniej, chodzi o sposób oraz możliwości wykorzystania i dostępu do Internetu w godzinach pracy oraz związane z tym ryzyko pracodawcy. „Kontrola pracy on-line w sieci to zazwyczaj drażliwa kwestia dla wielu pracowników. Praktyka wskazuje, że większy opór przed ...

-

![Krakowski Park LifeScience otwarty Krakowski Park LifeScience otwarty]()

Krakowski Park LifeScience otwarty

... Technologii będą strzeżone wspólnym systemem monitoringu, opartym na systemie kamer. Zainstalowany zostanie system zarządzania inteligentnym budynkiem BMS. Także kontrola dostępu opierać się będzie o najnowocześniejsze rozwiązania. Przy wejściach do laboratoriów zamontowane zostaną strzegące bezpieczeństwa badań czytniki biometryczne. W całym Parku ...

-

![Technologia wirtualizacji: wzrosną inwestycje [© Scanrail - Fotolia.com] Technologia wirtualizacji: wzrosną inwestycje]()

Technologia wirtualizacji: wzrosną inwestycje

... to: szybkie dostarczanie desktopów (65 procent ankietowanych) dostęp do wirtualnego desktopu z dowolnego miejsca oraz urządzenia (64 procent) bezpieczeństwo danych oraz kontrola dostępu (62 procent) redukcja kosztów utrzymania (55 procent) łatwa migracja (48 procent) oszczędność energii / Green computing (35 procent) Informacje o badaniu Citrix ...

-

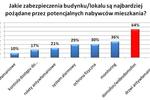

![Zakup mieszkania a bezpieczeństwo okolicy Zakup mieszkania a bezpieczeństwo okolicy]()

Zakup mieszkania a bezpieczeństwo okolicy

... się monitoring, ochrona fizyczna budynku realizowana przez agencję ochrony, system alarmowy w lokalu i rolety antywłamaniowe. Zabezpieczenia takie jak szyby antywłamaniowe i kontrola dostępu do budynku nie są raczej wymieniane przez klientów w grupie najbardziej pożądanych części składowych oferty. Systemy bezprzewodowe najskuteczniejsze Zdaniem ...

-

![Perspektywiczny rynek ochrony i zabezpieczeń [© Scanrail - Fotolia.com] Perspektywiczny rynek ochrony i zabezpieczeń]()

Perspektywiczny rynek ochrony i zabezpieczeń

... sięgną one nawet 2 925,9 mln EUR. W raporcie uwzględniono następujące technologie: wykrywanie włamań (w tym monitoring), monitoring wideo (telewizja przemysłowa i IP) oraz kontrola dostępu. Wraz ze spowolnieniem gospodarczym nastąpił spadek inwestycji w sektorze budowlanym, co z kolei negatywnie wpłynęło na rozwój rynku ochrony i zabezpieczeń. Po ...

-

![Nowe urządzenia FortiGate Nowe urządzenia FortiGate]()

Nowe urządzenia FortiGate

... dużych instytucji, a także dostawców aplikacji i świadczących usługi zdalnego dostępu do oprogramowania (SaaS). Rozwiązania zapewniają wysoki poziom bezpieczeństwa ... w wersji 4.3, który umożliwia korzystanie z wielu usług równocześnie jak: zaawansowana kontrola aplikacji, zapora ogniowa, zapobieganie włamaniom, ochrona przed wirusami i spamem, VPN, ...

-

![Cloud computing: historia "energii obliczeniowej" dopiero na starcie [© ra2 studio - Fotolia.com] Cloud computing: historia "energii obliczeniowej" dopiero na starcie]()

Cloud computing: historia "energii obliczeniowej" dopiero na starcie

... swoim pracowników. Często wynika to z faktu, że firmy te chcą uniknąć utraty lub zniszczenia danych przez słabo przeszkolonych użytkowników, ponieważ kontrola dostępu do oprogramowania wymaga długotrwałych i kosztownych szkoleń. Zdecydowana większość pracowników nie ma więc możliwości zdalnego korzystania z danych firmy, co często pogarsza ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![10 ulubionych narzędzi cyberprzestępcy [© Creativa Images - Fotolia.com] 10 ulubionych narzędzi cyberprzestępcy](https://s3.egospodarka.pl/grafika2/inzynieria-spoleczna/10-ulubionych-narzedzi-cyberprzestepcy-171524-150x100crop.jpg)

![Sektor MSP wobec bezpieczeństwa IT. Główne trendy i zagrożenia [© Haz - Fotolia.com] Sektor MSP wobec bezpieczeństwa IT. Główne trendy i zagrożenia](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-it/Sektor-MSP-wobec-bezpieczenstwa-IT-Glowne-trendy-i-zagrozenia-172143-150x100crop.jpg)

![Bezpieczeństwo IT: trendy 2019 [© ArtemSam - Fotolia.com] Bezpieczeństwo IT: trendy 2019](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-trendy-2019-214581-150x100crop.jpg)

![Panda Cloud Office Protection dla firm [© Nmedia - Fotolia.com] Panda Cloud Office Protection dla firm](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Cloud-Office-Protection-dla-firm-Qq30bx.jpg)

![Przedsiębiorstwa handlowe a outsourcing [© Scanrail - Fotolia.com] Przedsiębiorstwa handlowe a outsourcing](https://s3.egospodarka.pl/grafika/badania-przedsiebiorcow/Przedsiebiorstwa-handlowe-a-outsourcing-apURW9.jpg)

![Sophos UTM chroni przed atakiem sieci botnet [© Andrea Danti - Fotolia.com] Sophos UTM chroni przed atakiem sieci botnet](https://s3.egospodarka.pl/grafika2/Sophos-UTM/Sophos-UTM-chroni-przed-atakiem-sieci-botnet-133784-150x100crop.jpg)

![Antywirus dla klientów chello [© Nmedia - Fotolia.com] Antywirus dla klientów chello](https://s3.egospodarka.pl/grafika/antywirus/Antywirus-dla-klientow-chello-Qq30bx.jpg)

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Ochrona-danych-firmy-18-zasad-G-DATA-MBuPgy.jpg)

![Ochrona danych firmowych do poprawy [© BillionPhotos.com - Fotolia.com] Ochrona danych firmowych do poprawy](https://s3.egospodarka.pl/grafika2/poufne-dane/Ochrona-danych-firmowych-do-poprawy-158723-150x100crop.jpg)

![Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy [© Artur Marciniec - Fotolia.com] Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy](https://s3.egospodarka.pl/grafika2/cyberataki/Wojna-w-Ukrainie-zwieksza-ryzyko-cyberatakow-na-firmy-244422-150x100crop.jpg)

![Ruch lateralny najczytelniejszym znakiem ataku ransomware [© DC Studio na Freepik] Ruch lateralny najczytelniejszym znakiem ataku ransomware](https://s3.egospodarka.pl/grafika2/ruch-lateralny/Ruch-lateralny-najczytelniejszym-znakiem-ataku-ransomware-262534-150x100crop.jpg)

![Uczelnie oszukują studentów [© Scanrail - Fotolia.com] Uczelnie oszukują studentów](https://s3.egospodarka.pl/grafika/studia/Uczelnie-oszukuja-studentow-apURW9.jpg)

![Antypirackie narzędzie Microsoft [© Nmedia - Fotolia.com] Antypirackie narzędzie Microsoft](https://s3.egospodarka.pl/grafika/Windows/Antypirackie-narzedzie-Microsoft-Qq30bx.jpg)

![Darmowe blogi od Google po polsku [© stoupa - Fotolia.com] Darmowe blogi od Google po polsku](https://s3.egospodarka.pl/grafika/darmowe-blogi/Darmowe-blogi-od-Google-po-polsku-MBuPgy.jpg)

![Praca w Internecie wymaga kontroli [© stoupa - Fotolia.com] Praca w Internecie wymaga kontroli](https://s3.egospodarka.pl/grafika/internet/Praca-w-Internecie-wymaga-kontroli-MBuPgy.jpg)

![Technologia wirtualizacji: wzrosną inwestycje [© Scanrail - Fotolia.com] Technologia wirtualizacji: wzrosną inwestycje](https://s3.egospodarka.pl/grafika/wirtualizacja-serwerow/Technologia-wirtualizacji-wzrosna-inwestycje-apURW9.jpg)

![Perspektywiczny rynek ochrony i zabezpieczeń [© Scanrail - Fotolia.com] Perspektywiczny rynek ochrony i zabezpieczeń](https://s3.egospodarka.pl/grafika/ochrona/Perspektywiczny-rynek-ochrony-i-zabezpieczen-apURW9.jpg)

![Cloud computing: historia "energii obliczeniowej" dopiero na starcie [© ra2 studio - Fotolia.com] Cloud computing: historia "energii obliczeniowej" dopiero na starcie](https://s3.egospodarka.pl/grafika2/chmura-obliczeniowa/Cloud-computing-historia-energii-obliczeniowej-dopiero-na-starcie-140878-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Dni wolne od pracy i kalendarz świąt 2025 [© Tatiana Goskova na Freepik] Dni wolne od pracy i kalendarz świąt 2025](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Dni-wolne-od-pracy-i-kalendarz-swiat-2025-263099-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)

![Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe [© wygenerowane przez AI] Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Tlusty-Czwartek-2026-Ile-zaplacisz-za-paczka-Przeglad-cen-i-najgoretsze-trendy-smakowe-270747-150x100crop.jpg)

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)