-

![Biometryczna kontrola czasu pracy Biometryczna kontrola czasu pracy]()

Biometryczna kontrola czasu pracy

... (jak i pracownicy) mogą stwierdzić, czy naprawdę tyle pracujemy. Jak więc kontrolować liczbę przepracowanych godzin? Rozwiązaniem może być biometryczny system kontroli dostępu, który również rejestruje rzeczywisty czas pracy każdego pracownika. Problem skracania czasu pracy (kończenia wcześniej, wydłużania przerw) nabiera poważnego znaczenia, gdy ...

-

![ESET Parental Control - darmowa kontrola rodzicielska [© Natallia Vintsik - Fotolia.com] ESET Parental Control - darmowa kontrola rodzicielska]()

ESET Parental Control - darmowa kontrola rodzicielska

... for Android: Kontrola aplikacji — umożliwia udostępnianie dzieciom aplikacji właściwych dla ich wieku. Aplikacje niewłaściwe dla danej grupy wiekowej mogą być automatycznie blokowane. Ograniczenia czasowe — funkcja, która umożliwia zdefiniowanie dziennych limitów czasu korzystania z wybranych aplikacji. Kontrola dostępu do stron internetowych ...

-

![Kontrola projektów inwestycyjnych Kontrola projektów inwestycyjnych]()

Kontrola projektów inwestycyjnych

... beneficjentów w tym zakresie regulowane są przede wszystkim zapisami umowy o dofinansowanie. Kontrola „na miejscu”, jak sama nazwa wskazuje, zazwyczaj przeprowadzana jest w miejscu ... (rzeczową i finansową) oraz osób upoważnionych do reprezentowania beneficjenta zapewnienie dostępu do miejsca realizacji projektu (placu budowy, parku maszynowego ...

-

![World Wide Web a kontrola rodzicielska World Wide Web a kontrola rodzicielska]()

World Wide Web a kontrola rodzicielska

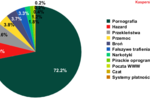

... prób uzyskania dostępu do stron z treścią dla dorosłych. Moduł kontroli rodzicielskiej skutecznie blokuje próby uzyskiwania dostępu przez dzieci do niepożądanej zawartości. Naturalnie, tylko rodzice mogą decydować, które kategorie stron internetowych maja być zakazane dla ich dzieci. Tak jak każde inne narzędzie, kontrola rodzicielska ...

-

![Mass media online: wolność czy kontrola? Mass media online: wolność czy kontrola?]()

Mass media online: wolność czy kontrola?

... świata. Trudno dostrzec jakieś zmiany sytuacji, mimo wzrostu możliwości żądania dostępu do nowych mediów i przejmowania środków ucisku kulturowego przez użytkowników i odbiorców. ... to, co się pojawia w obsługiwanych przez nich serwisach, nawet jeśli kontrola jest bardzo nieskuteczna. Efekt? Będzie coraz mniej „wolnego” przekazu o jakiejkolwiek ...

-

![Kontrola dialerów: winna TPSA [© pizuttipics - Fotolia.com] Kontrola dialerów: winna TPSA]()

Kontrola dialerów: winna TPSA

... od 14.05. do 13.06.2003 r. kontrola obejmowała: 1. zasady i warunki świadczenia przez TP S.A. usług dostępu do sieci; 2. zakres praw, obowiązków i odpowiedzialności stron tych umów w stosunku do abonentów korzystających z usług audioteksowych; 3. praktyki rozpatrywania reklamacji i skarg dotyczących usług dostępu do sieci oraz usług audioteksowych ...

Tematy: dialery -

![Kontrola rodzicielska mało popularna Kontrola rodzicielska mało popularna]()

Kontrola rodzicielska mało popularna

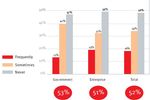

... częściej korzystają dzieci w wieku szkolnym. Jednocześnie co trzeci telefon komórkowy (35%) i dwa na trzy smartfony (62%) są wykorzystywane w celu uzyskania dostępu do Internetu. Spora część ankietowanych obawia się, że ich dzieci mogą zostać skrzywdzone przez ludzi spotkanych na czacie lub portalach ...

-

![Kontrola rodzicielska według Black Mirror [© adrian_ilie825 - Fotolia.com] Kontrola rodzicielska według Black Mirror]()

Kontrola rodzicielska według Black Mirror

... mogą uzyskać pomoc w nauce alfabetu, uczniowie mogą grać w aplikacje edukacyjne i gry, a nastolatki mogą prowadzić badania w sieci. Z kolei całkowite pozbawienie dziecka dostępu do urządzenia mobilnego lub internetu nie jest najlepszym rozwiązaniem. Sprawdzi się w wypadku najmłodszych, ale u starszych dzieci może doprowadzić do wykluczenia ...

-

![Mobilna kontrola rodzicielska Mobilna kontrola rodzicielska]()

Mobilna kontrola rodzicielska

... pozwoli na zdalne wymazanie wszystkich danych zapisanych w urządzeniu lub zablokowanie dostępu do nich. W takim przypadku nieuczciwy znalazca będzie dysponował jedynie sprzętem, ... dostęp do aplikacji obsługującej pocztę, Facebooka lub Twittera, ale zabronić dostępu do przeglądarki internetowej lub przygotować listę dozwolonych stron WWW. „Mając ...

-

![Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska [© Syda Productions - Fotolia.com] Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska]()

Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska

... internautów. Sprzyja temu zarówno rozwój nowoczesnych technologii, jak i powszechność dostępu do sieci. Czynnikiem, który dodatkowo sprzyja zainteresowaniu najmłodszych zasobami internetowymi ... dzieci nie ma bowiem ustawionych ograniczeń limitu danych lub czasu dostępu na urządzeniach, przez które łączą się z Internetem. Taka swoboda pozwala dzieciom ...

-

![Łatwiejsza kontrola spamu [© Nmedia - Fotolia.com] Łatwiejsza kontrola spamu]()

Łatwiejsza kontrola spamu

... internetowy umożliwiający przeglądanie wszystkich raportów z dowolnej zdalnej lokalizacji - tworzenie planu wysyłki i automatyczna dystrybucja e-maili w różnych formatach - uwierzytelnianie dostępu do raportów - udoskonalony mechanizm generowania raportów, który pozwala szybciej tworzyć większą ilość i nowe rodzaje. Obydwie funkcjonalności End User ...

-

![Kontrola rodzicielska kuleje Kontrola rodzicielska kuleje]()

Kontrola rodzicielska kuleje

... wyrządzone. Tylko jedna czwarta (24%) respondentów zainstalowała oprogramowanie kontroli rodzicielskiej. „W obecnych czasach korzystanie z telefonów komórkowych oraz komputerów w celu uzyskania dostępu do internetu, często w ukryciu przed rodzicami, jest na porządku dziennym. Z naszego badania wynika, że znacząca część rodziców czuje się bezradnie ...

-

![Panda Security for Business dla MSP Panda Security for Business dla MSP]()

Panda Security for Business dla MSP

... Prevention System), czy szczegółowe kontrole zaplanowanych ataków. Rozwiązanie wyposażono m.in. w takie funkcje jak: Kontrola dostępu do sieci - uniemożliwia zainfekowanym lub niezabezpieczonym komputerom łączenie się z siecią. Kontrola aplikacji – umożliwia administratorowi nadzór nad punktem końcowym oraz zasobami sieci. Korzystając z tej funkcji ...

-

![10 kroków do bezpiecznego Wi-Fi 10 kroków do bezpiecznego Wi-Fi]()

10 kroków do bezpiecznego Wi-Fi

... , czy do twojej sieci nie są podpięte nieznane ci urządzenia. 6. Kontrola dostępu na podstawie adresu MAC Aby uniemożliwić podłączanie nieznanych ci ... opcję zarządzania dostępem, a w niej kontrolę rodzicielską. Pozwala ona na ograniczenie dostępu poszczególnych urządzeń do wskazanych domen czy słów kluczowych, a także określenie w jakich ...

-

![Bezpieczeństwo informatyczne mikrofirm w 5 krokach [© alphaspirit - Fotolia.com] Bezpieczeństwo informatyczne mikrofirm w 5 krokach]()

Bezpieczeństwo informatyczne mikrofirm w 5 krokach

... łącza internetowe, infrastruktura sprzętowa pozbawiona pojedynczych punktów awarii, redundantne zasilanie, zaawansowane systemy monitoringu sprzętu, ochrona przeciwpożarowa czy kontrola dostępu do pomieszczeń. Rozpoznanie prawa w tym zakresie powinno być pierwszym krokiem podczas informatyzacji firmy. Spełnienie zaawansowanych technologicznie ...

-

![Konkurencja TP SA dyskryminowana [© pizuttipics - Fotolia.com] Konkurencja TP SA dyskryminowana]()

Konkurencja TP SA dyskryminowana

... S.A. do usunięcia nieprawidłowości związanych z brakiem równego dostępu do informacji o sieci TP, mających szczególne znaczenie przy świadczeniu usługi Bitstream Access. UKE poinformował, że w dniach od 1 września 2008 r. do 31 października 2008 r. została przeprowadzona kontrola dotycząca wykonywania przez Telekomunikację Polską S.A. obowiązku ...

-

![Neostrada i SDI pod lupą [© stoupa - Fotolia.com] Neostrada i SDI pod lupą]()

Neostrada i SDI pod lupą

... przez URTiP kontrola jakości usługi stałego dostępu do sieci Internet. Internauci skarżyli się głównie na wadliwe funkcjonowanie lub braku dostępu do usługi ... z poprzednim dostawcą sprzętu i wymianę urządzeń na routery innej firmy. Kontrola URTiP potwierdziła, że wszystkie wyposażenia abonenckie zostały przełączone do nowych urządzeń, a ...

-

![Strategią DLP w cyberprzestępcę Strategią DLP w cyberprzestępcę]()

Strategią DLP w cyberprzestępcę

... zarządzania danymi; kontrola granic sieci; segmentacja sieci i stref bezpieczeństwa; kontrola dostępu; tożsamość użytkowników i urządzeń; łączność i sieci VPN; szyfrowanie danych; urządzenia mobilne; usługi chmurowe; kontrola zawartości poczty elektronicznej i stron internetowych; aplikacje zarządzania i kontrola treści; bezpieczne przechowywanie ...

-

![Usługa powszechna z GSM4F 2008 Usługa powszechna z GSM4F 2008]()

Usługa powszechna z GSM4F 2008

... badań niezależnych prowadzonych przez IŁ-PIB na terenie Instytutu Łączności w Warszawie. Zarówno kontrola UKE, jak i przeprowadzone przez IŁ-PIB badania w zdecydowanej większości potwierdziły ... jakości transmisji faksowej, przesyłania sygnałów tonowych DTMF oraz tzw. wdzwanianego dostępu do Internetu. Badania wykazały, że wiele funkcji i usług ...

-

![Antywirus Symantec dla telefonów komórkowych [© Nmedia - Fotolia.com] Antywirus Symantec dla telefonów komórkowych]()

Antywirus Symantec dla telefonów komórkowych

... instytucjom łączenie się z sieciami korporacyjnymi za pośrednictwem tuneli VPN przy użyciu protokołu IPsec w celu ochrony ważnych danych oraz wymienianych informacji. Kontrola dostępu do sieci – w połączeniu z programem Symantec Mobile VPN ta technologia pozwala administratorom zagwarantować, że dostęp do sieci korporacyjnej otrzymają tylko ...

-

![ESET Parental Control w wersji beta dla Androida [© goodluz - Fotolia.com] ESET Parental Control w wersji beta dla Androida]()

ESET Parental Control w wersji beta dla Androida

... bezpieczeństwa w wygodny i prosty sposób. Funkcjonalności ESET Parental Control: Kontrola dostępu do aplikacji: pozwala blokować wybrane aplikacje lub, po podaniu wieku ... korzystając z aplikacji i surfując w Internecie, nawet jeśli dziecko znajduje się poza domem. Kontrola dostępu do stron internetowych: blokuje dostęp do stron www według podanych ...

-

![1,5 miliarda euro strat rocznie. Oto prawda o przestępczości na placach budowy w Europie [© wygenerowane przez AI] 1,5 miliarda euro strat rocznie. Oto prawda o przestępczości na placach budowy w Europie]()

1,5 miliarda euro strat rocznie. Oto prawda o przestępczości na placach budowy w Europie

... ) – 38% Alarmy – 39% Reflektory i znaki ostrzegawcze – około 36% Stałe systemy monitoringu CCTV – 21% Mobilne wieże z kamerami CCTV – 13% Kontrola dostępu elektronicznego – 16% Niemniej jednak, tradycyjne metody tracą skuteczność wobec nowoczesnych, zaawansowanych działań przestępców. Wzrasta potrzeba modernizacji i wprowadzania inteligentnych ...

-

![Pracownik biurowy a bezpieczeństwo danych firmy Pracownik biurowy a bezpieczeństwo danych firmy]()

Pracownik biurowy a bezpieczeństwo danych firmy

... sieci jest całkowicie otwarty, bez konieczności jakiegokolwiek uwierzytelnienia Fizyczne zabezpieczenia dostępu nie zawsze są wystarczające, by zagwarantować dostęp wyłącznie uprawnionych osób do pomieszczeń organizacji. Co więcej, nawet jeśli fizyczna kontrola dostępu działa bez zarzutu, niekoniecznie wszyscy uprawnieni do przebywania w budynku ...

-

![Trend Micro Smart Surfing dla Mac OS 10.7 Lion [© Nmedia - Fotolia.com] Trend Micro Smart Surfing dla Mac OS 10.7 Lion]()

Trend Micro Smart Surfing dla Mac OS 10.7 Lion

... użytkownika do ujawnienia danych poufnych zapobiega instalacji niebezpiecznego oprogramowania przez strony internetowe Kontrola nad aktywnością dzieci online ograniczenie dostępu do Internetu w oparciu o system kategorii kontrola dostępu do chatów i stron komunikatorów internetowych możliwość blokowania konkretnych stron Niezbędna ochrona dla ...

-

![Kaspersky Endpoint Security for Business Kaspersky Endpoint Security for Business]()

Kaspersky Endpoint Security for Business

... systemami przyspiesza i upraszcza czasochłonne zadania IT, takie jak instalacja systemu operacyjnego, inwentaryzacja sieci, wdrażanie i konserwacja systemów, zdalna administracja, kontrola dostępu do sieci (NAC) czy zarządzanie licencjami. Dzięki automatycznemu skanowaniu luk oraz zarządzaniu licencjami użytkownicy i administratorzy zawsze są na ...

-

![Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci? [© carballo - Fotolia.com] Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci?]()

Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci?

... sprawę, że wirtualna rzeczywistość niesie za sobą całkiem realne zagrożenia. Kontrola rodzicielska to podstawa. Dzieci zaczynają korzystać z Internetu w coraz młodszym wieku. ... tylko ogranicza dostęp do konkretnych stron internetowych, ale także zarządza czasem dostępu do komputera. Warto zaznaczyć, że moduł korzysta z katalogu bezpiecznych stron ...

-

![Telemedycyna pod obserwacją cyberprzestępców. Jak chronić dane osobowe? [© carballo - Fotolia.com] Telemedycyna pod obserwacją cyberprzestępców. Jak chronić dane osobowe?]()

Telemedycyna pod obserwacją cyberprzestępców. Jak chronić dane osobowe?

... Jakie dane osobowe musimy udostępnić, korzystając z usług telemedycyny? Czego dowiodła kontrola przeprowadzona przez NIK w placówkach służby zdrowia? Historia choroby w telefonie Konieczność ... i wskazany. Równolegle z rozwojem usług powinniśmy jednak pracować nad zabezpieczeniem dostępu do danych. Ich utrata wiązać się bowiem może z poważnymi ...

-

![Poważne ataki na cyberbezpieczeństwo. Jak się chronić? [© Andrey Burmakin - Fotolia.com.jpg] Poważne ataki na cyberbezpieczeństwo. Jak się chronić?]()

Poważne ataki na cyberbezpieczeństwo. Jak się chronić?

... danych w połączeniu sieci, co pozwala zapewnić bezpieczne kanały komunikacji z dostawcami. Również w tym obszarze liczą się uwierzytelnianie wieloskładnikowe i ścisła kontrola dostępu wraz z zaawansowanym monitorowaniem i wysyłaniem tych informacji do SOC, a także regularne stosowanie poprawek do oprogramowania. Użyty do zabezpieczeń łańcucha ...

-

![Phishing i scam: techniki hakerów Phishing i scam: techniki hakerów]()

Phishing i scam: techniki hakerów

... nie zrobi, jego konto zostanie zamknięte. Phisherzy w rosyjskim Internecie stosują tę sztuczkę w celu uzyskania dostępu do kont e-mail. Kontrola nad pocztą elektroniczną użytkowników pozwala cyberprzestępcom na uzyskanie dostępu do danych osobowych ofiary na innych serwisach internetowych poprzez żądanie nowych haseł dla tych serwisów ...

-

![Zanim wdrożysz BYOD [© bloomua - Fotolia.com] Zanim wdrożysz BYOD]()

Zanim wdrożysz BYOD

... urządzenia pracowników powinny być obsługiwane w dwóch odrębnych sieciach wirtualnych. Pozwala to zarządzać dostępem w sposób zapewniający ochronę danych osobowych pracowników. Kontrola dostępu do sieci jest koniecznością w każdej firmie, która stosuje model BYOD. Bezpieczeństwo nie musi jednak oznaczać zakazów ani obniżenia produktywności lub ...

-

![5 sposobów na podniesienie cyberbezpieczeństwa pracy zdalnej [© goodluz - Fotolia.com] 5 sposobów na podniesienie cyberbezpieczeństwa pracy zdalnej]()

5 sposobów na podniesienie cyberbezpieczeństwa pracy zdalnej

... ważną rolę, ale są one po prostu jednym z elementów zabezpieczenia dostępu. W związku z tym zaleca się, aby przedsiębiorstwa rozważyły wdrożenie uwierzytelnienia wieloskładnikowego, jeśli do tej pory tego nie zrobiły. 2) Bezpieczeństwo urządzeń końcowych i kontrola dostępu do sieci (NAC) – odpowiednio 76% i 72% firm planuje aktualizację lub ...

-

![Vectra wprowadza elastyczną ofertę na Internet światłowodowy Vectra wprowadza elastyczną ofertę na Internet światłowodowy]()

Vectra wprowadza elastyczną ofertę na Internet światłowodowy

... te miesiące, kiedy rzeczywiście potrzebują dostępu do Internetu i telewizji. To idealne rozwiązanie dla tych, którzy chcą korzystać z dostępu do usług operatora, a jednocześnie ... jest dla umów zawieranych na okres 23 miesięcy. Najważniejsze zalety oferty: Kontrola nad domowym budżetem – nawet z umową z okresem zobowiązania. Elastyczność dostosowana do ...

-

![Gospodarka w pogoni za API vs bezpieczeństwo firm [© _Picture-Factory - Fotolia.com] Gospodarka w pogoni za API vs bezpieczeństwo firm]()

Gospodarka w pogoni za API vs bezpieczeństwo firm

... wejściowych, ponieważ tworzy to ścieżkę do ataków metodą injection. Dostępy do interfejsu API trzeba traktować zgodnie z zasadą minimalizacji uprawnień. Kontrola dostępu oparta na rolach jest najlepszym rozwiązaniem. Możliwe jest również zdefiniowanie konkretnych sekwencji działań, które odpowiadają konkretnemu przypadkowi użycia interfejsu API ...

-

![Praca zdalna na wakacjach: jak chronić się przed cyberzagrożeniami? Praca zdalna na wakacjach: jak chronić się przed cyberzagrożeniami?]()

Praca zdalna na wakacjach: jak chronić się przed cyberzagrożeniami?

... polityki bezpieczeństwa ZTNA (Zero Trust Network Access – wymóg weryfikacji i autoryzacji każdego użytkownika i urządzenia, zanim uzyskają dostęp do firmowych zasobów). Kontrola dostępu do danych zapewnia pracownikom możliwość bezpiecznego łączenia się zdalnie z aplikacjami i systemami, bez wglądu we wszystkie firmowe zasoby. Jednak taka polityka ...

Tematy: workation, praca zdalna, wakacje, telepraca, cyberzagrożenia, Wi-Fi, VPN, mocne hasło, kopia zapasowa -

![Przed czym chroni zero trust AI? Przed czym chroni zero trust AI?]()

Przed czym chroni zero trust AI?

... . Ponieważ modelom i użytkownikom nie można ślepo ufać, nie można zakładać, że integralność i bezpieczeństwo danych szkoleniowych są również wiarygodne. Kontrola dostępu - Witamy na Dzikim Zachodzie Coraz większa liczba organizacji integruje LLM z aplikacjami wieloskładnikowymi, czyli „agentami”. Integracje te rozszerzają LLM o możliwości ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![ESET Parental Control - darmowa kontrola rodzicielska [© Natallia Vintsik - Fotolia.com] ESET Parental Control - darmowa kontrola rodzicielska](https://s3.egospodarka.pl/grafika2/dziecko-w-sieci/ESET-Parental-Control-darmowa-kontrola-rodzicielska-166715-150x100crop.jpg)

![Kontrola dialerów: winna TPSA [© pizuttipics - Fotolia.com] Kontrola dialerów: winna TPSA](https://s3.egospodarka.pl/grafika/dialery/Kontrola-dialerow-winna-TPSA-QhDXHQ.jpg)

![Kontrola rodzicielska według Black Mirror [© adrian_ilie825 - Fotolia.com] Kontrola rodzicielska według Black Mirror](https://s3.egospodarka.pl/grafika2/dzieci-w-Internecie/Kontrola-rodzicielska-wedlug-Black-Mirror-201234-150x100crop.jpg)

![Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska [© Syda Productions - Fotolia.com] Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-dzieci-w-internecie/Dzieci-w-sieci-potrzebna-zwiekszona-kontrola-rodzicielska-232917-150x100crop.jpg)

![Łatwiejsza kontrola spamu [© Nmedia - Fotolia.com] Łatwiejsza kontrola spamu](https://s3.egospodarka.pl/grafika/spam/Latwiejsza-kontrola-spamu-Qq30bx.jpg)

![Bezpieczeństwo informatyczne mikrofirm w 5 krokach [© alphaspirit - Fotolia.com] Bezpieczeństwo informatyczne mikrofirm w 5 krokach](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-informatyczne/Bezpieczenstwo-informatyczne-mikrofirm-w-5-krokach-134834-150x100crop.jpg)

![Konkurencja TP SA dyskryminowana [© pizuttipics - Fotolia.com] Konkurencja TP SA dyskryminowana](https://s3.egospodarka.pl/grafika/Telekomunikacja-Polska/Konkurencja-TP-SA-dyskryminowana-QhDXHQ.jpg)

![Neostrada i SDI pod lupą [© stoupa - Fotolia.com] Neostrada i SDI pod lupą](https://s3.egospodarka.pl/grafika/neostrada/Neostrada-i-SDI-pod-lupa-MBuPgy.jpg)

![Antywirus Symantec dla telefonów komórkowych [© Nmedia - Fotolia.com] Antywirus Symantec dla telefonów komórkowych](https://s3.egospodarka.pl/grafika/Symantec-Mobile-Security-Suite/Antywirus-Symantec-dla-telefonow-komorkowych-Qq30bx.jpg)

![ESET Parental Control w wersji beta dla Androida [© goodluz - Fotolia.com] ESET Parental Control w wersji beta dla Androida](https://s3.egospodarka.pl/grafika2/ESET-Parental-Control/ESET-Parental-Control-w-wersji-beta-dla-Androida-161588-150x100crop.jpg)

![1,5 miliarda euro strat rocznie. Oto prawda o przestępczości na placach budowy w Europie [© wygenerowane przez AI] 1,5 miliarda euro strat rocznie. Oto prawda o przestępczości na placach budowy w Europie](https://s3.egospodarka.pl/grafika2/budownictwo/1-5-miliarda-euro-strat-rocznie-Oto-prawda-o-przestepczosci-na-placach-budowy-w-Europie-268152-150x100crop.png)

![Trend Micro Smart Surfing dla Mac OS 10.7 Lion [© Nmedia - Fotolia.com] Trend Micro Smart Surfing dla Mac OS 10.7 Lion](https://s3.egospodarka.pl/grafika/ochrona-antywirusowa/Trend-Micro-Smart-Surfing-dla-Mac-OS-10-7-Lion-Qq30bx.jpg)

![Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci? [© carballo - Fotolia.com] Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci?](https://s3.egospodarka.pl/grafika2/dziecko-w-sieci/Cyberprzemoc-pornografia-sexting-Co-jeszcze-czyha-na-dziecko-w-sieci-157545-150x100crop.jpg)

![Telemedycyna pod obserwacją cyberprzestępców. Jak chronić dane osobowe? [© carballo - Fotolia.com] Telemedycyna pod obserwacją cyberprzestępców. Jak chronić dane osobowe?](https://s3.egospodarka.pl/grafika2/dane-osobowe/Telemedycyna-pod-obserwacja-cyberprzestepcow-Jak-chronic-dane-osobowe-229867-150x100crop.jpg)

![Poważne ataki na cyberbezpieczeństwo. Jak się chronić? [© Andrey Burmakin - Fotolia.com.jpg] Poważne ataki na cyberbezpieczeństwo. Jak się chronić?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Powazne-ataki-na-cyberbezpieczenstwo-Jak-sie-chronic-257747-150x100crop.jpg)

![Zanim wdrożysz BYOD [© bloomua - Fotolia.com] Zanim wdrożysz BYOD](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Zanim-wdrozysz-BYOD-128108-150x100crop.jpg)

![5 sposobów na podniesienie cyberbezpieczeństwa pracy zdalnej [© goodluz - Fotolia.com] 5 sposobów na podniesienie cyberbezpieczeństwa pracy zdalnej](https://s3.egospodarka.pl/grafika2/praca-zdalna/5-sposobow-na-podniesienie-cyberbezpieczenstwa-pracy-zdalnej-232064-150x100crop.jpg)

![Gospodarka w pogoni za API vs bezpieczeństwo firm [© _Picture-Factory - Fotolia.com] Gospodarka w pogoni za API vs bezpieczeństwo firm](https://s3.egospodarka.pl/grafika2/API/Gospodarka-w-pogoni-za-API-vs-bezpieczenstwo-firm-226185-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)

![Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe [© wygenerowane przez AI] Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Tlusty-Czwartek-2026-Ile-zaplacisz-za-paczka-Przeglad-cen-i-najgoretsze-trendy-smakowe-270747-150x100crop.jpg)

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)