-

![Nowe Nokie [© pizuttipics - Fotolia.com] Nowe Nokie]()

Nowe Nokie

... (128 instrumentów i 24 brzmień) Poczta elektroniczna (SMTP, IMAP4, POP3) Bezprzewodowa łączność Bluetooth PIM, czyli organizacja informacji osobistych (kalendarz, spis telefonów, lista spraw) Podczerwień, pakiet PC Suite SyncML Karta pamięci o pojemności 16 MB z dodatkowymi aplikacjami

Tematy: telefony komórkowe -

![10 największych zagrożeń 2004 [© Scanrail - Fotolia.com] 10 największych zagrożeń 2004]()

10 największych zagrożeń 2004

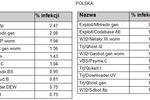

... kategorii: oprogramowanie szpiegujące i typu adware, wirusy rozsyłane pocztą elektroniczną oraz destrukcyjny kod dostarczany wraz ze spamem. Oto lista 10 najpoważniejszych zagrożeń 2004 r. (w kolejności alfabetycznej): - Adware-180 - Adware-Gator - Exploit-ByteVerify - Exploit-MhtRedir - JS/Noclose - W32/Bagle - W32/Mydoom - W32/Netsky - W32/Sasser ...

-

![Wirusy i trojany I 2005 [© Scanrail - Fotolia.com] Wirusy i trojany I 2005]()

Wirusy i trojany I 2005

... . Po drugie w treści wiadomości znajduje się fałszywa informacja, na przykład: - Wiadomość została przeskanowana przez skaner antywirusowy i nie zawiera wirusów. - W załączniku lista moich kontaktów. - Potwierdź hasło. - Wiadomość wysłana z Twojego adresu e-mail zawierała wirusa. Proszę uaktualnij swój program antywirusowy załączonym plikiem. Takie ...

-

![Treo 650 zmierza do Europy Treo 650 zmierza do Europy]()

Treo 650 zmierza do Europy

... operatora Telecom Italia Mobile oraz firmę Orange, która będzie sprzedawać Treo 650 na terenie Wielkiej Brytanii, Francji i Szwajcarii. W następnych tygodniach lista ta zapewne ulegnie wydłużeniu. Treo 650 posiada procesor Intel Xscale 312MHz, ekran o rozdzielczości 320x320 pikseli, zintegrowany aparat VGA i moduł Bluetooth ...

-

![Kariera Billa Gates'a a sprawa polska [© Minerva Studio - Fotolia.com] Kariera Billa Gates'a a sprawa polska]()

Kariera Billa Gates'a a sprawa polska

... telekomunikacja, która była ich odbiorcą, nie nadążała z uruchamianiem kolejnych płatności. I tym się właśnie różni Ameryka od Polski, tym się różni lista Forbsa, od tej Newsweeka. To dobre kontakty, szybki refleks, odpowiednie „podciągniecie” biznesu w naszym kraju decyduje o wielkich interesach, wielkich zyskach. Aż ...

Tematy: Bill Gates, Jan Kulczyk, Solorz, majątek, dochód, Microsoft, IBM, Apple, najbogatsi ludzie świata -

![Bezpieczne żeglarstwo i windsurfing [© stoupa - Fotolia.com] Bezpieczne żeglarstwo i windsurfing]()

Bezpieczne żeglarstwo i windsurfing

... sportowych na otwartych akwenach. Akcję zorganizowaną przy udziale firm Sun Yacht i Kevisport wspierają m.in. Mateusz Kusznierewicz, Dorota Staszewska i Marek ... o bezpieczeństwo własne oraz współuczestników (w tym dzieci). Dostępna jest także lista czarterowych baz w sześciu europejskich krajach oraz przygotowana specjalnie dla użytkowników serwisu ...

-

![Wi-Fi kontra GPS [© pizuttipics - Fotolia.com] Wi-Fi kontra GPS]()

Wi-Fi kontra GPS

... satelitarny system lokalizacji GPS. Już dziś wiele firm oferuje usługi lokalizacyjne w oparciu o sieci bezprzewodowe. W chwili obecnej lokalizacja przez Wi-Fi bywa ... może sprawić, że w wielu zastosowaniach Wi-Fi okaże się wygodniejszym i tańszym rozwiązaniem. Lista argumentów przemawiających na korzyść Wi-Fi jest długa. Na obszarach miejskich – w ...

-

![Najpopularniejsze wirusy VII 2005 Najpopularniejsze wirusy VII 2005]()

Najpopularniejsze wirusy VII 2005

... wykrywanych wirusów i programów szpiegujących. Dane zostały zebrane przez bezpłatny skaner antywirusowy online Panda ActiveScan. Lista najbardziej rozprzestrzeniających się wirusów nie uległa drastycznym zmianom w stosunku do poprzedniego miesiąca. Poza ... inne tego typu programy śledzi zachowanie użytkownika, a następnie przesyła zebrane dane do firm ...

-

![Wirusy i robaki I 2006 [© Scanrail - Fotolia.com] Wirusy i robaki I 2006]()

Wirusy i robaki I 2006

... interesujący, ponieważ daje pełniejszy obraz rozkładu złośliwych programów. Stanowi kontrast dla standardowej listy, która jest oparta na danych z ruchu pocztowego. Lista „Top 20 Online” w większości zawiera w tym miesiącu programy trojańskie. Większość z nich należy do klasy Trojan-Spy oraz Trojan-Downloader. Na liście tej ...

-

![F-Secure Internet Security 2007 [© Nmedia - Fotolia.com] F-Secure Internet Security 2007]()

F-Secure Internet Security 2007

... trzech profili w oparciu o parametry zawartości stron. Należą do nich: dziecko – tylko strony udostępnione, nastolatek – filtrowanie zawartości oraz rodzic – bez ograniczeń. Lista stron udostępnionych określa witryny, które najmłodsi mogą odwiedzać. Wszelkie strony, które nie spełniają tego wymogu są automatycznie blokowane, by uniemożliwić ...

-

![Coraz więcej Polaków pracuje w domu [© Scanrail - Fotolia.com] Coraz więcej Polaków pracuje w domu]()

Coraz więcej Polaków pracuje w domu

... % dziennego czasu pracy. Głównym pożeraczem czasu jest przygotowywanie drobnego posiłku lub napoju, a tuż za nim plasuje się korzystanie z Internetu. Poniższa lista przedstawia pięć głównych czynników odwracających uwagę pracowników biurowych od ich obowiązków: Przygotowywanie drobnego posiłku lub napoju – 54% Korzystanie z Internetu – 52 ...

-

![USA zabiera Korei swoje gadżety [© violetkaipa - Fotolia.com] USA zabiera Korei swoje gadżety]()

USA zabiera Korei swoje gadżety

... eksportu do Korei Północnej właśnie odtwarzaczy iPod. Według doniesień amerykańskiego wywiadu, głównodowodzący armii północnokoreańskiej jest wielkim miłośnikiem tych gadżetów. Czarna lista, sporządzona przez władze amerykańskie, zawiera także Cognac, zegarki Rolex, cygara, samochody, motory Harley Davidson i jest wciąż poszerzana o kolejne pozycje ...

-

![Nowy telefon VoIP firmy Funkwerk Nowy telefon VoIP firmy Funkwerk]()

Nowy telefon VoIP firmy Funkwerk

... , przeznaczony do pracy w biurach i w oddalonych placówkach firm. W telefonie elmeg IP-S400 dostępne są funkcje telefonów systemowych opartych na ISDN ... przełączanie między liniami, konferencja trójstronna, podświetlany klawisz informujący o zajętości linii lista dzwoniących automatyczne powtarzanie numeru ustawienie 10 numerów MSN, różne dzwonki w ...

-

![Serwer wydruku Edimax do drukarek GDI Serwer wydruku Edimax do drukarek GDI]()

Serwer wydruku Edimax do drukarek GDI

... początku wystąpiły jakieś problemy. Sugerowana cena detaliczna serwera wydruku PS-1216U wynosi 165 zł brutto. Na stronie Edimax’u znajduje się dodatkowo lista drukarek kompatybilnych z PS-1216U.

-

![Ochrona antywirusowa: ewolucja i metody Ochrona antywirusowa: ewolucja i metody]()

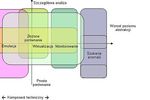

Ochrona antywirusowa: ewolucja i metody

... : praca z plikami, praca ze zdarzeniami za pośrednictwem pliku, praca z plikiem za pośrednictwem zdarzeń oraz praca z samym środowiskiem. Dlatego też powyższa lista oprócz metod ilustruje również chronologię. Trzeba podkreślić, że wymienione wyżej metody nie tyle stanowią osobne technologie co teoretyczne stadia w nieustannej ...

-

![Efektowna utrata danych w 2007 [© violetkaipa - Fotolia.com] Efektowna utrata danych w 2007]()

Efektowna utrata danych w 2007

... elektronicznymi. Rocznie do laboratoriów Kroll Ontrack, firmy odzyskiwania danych i informatyki śledczej, trafia około 50 tys. przypadków utraty danych. Tegoroczna lista najoryginalniejszych z nich bazuje na doświadczeniach 17 laboratoriów Kroll Ontrack zlokalizowanych w różnych częściach świata. We wszystkich opisanych sprawach dane udało się ...

-

![Ontrack: błędy użytkowników a utrata danych [© violetkaipa - Fotolia.com] Ontrack: błędy użytkowników a utrata danych]()

Ontrack: błędy użytkowników a utrata danych

... opracowali listę najczęściej popełnianych błędów. Firmy specjalizujące się w odzyskiwaniu danych są w stanie odzyskać informacje w zdecydowanej większości przypadków. Lista najczęściej popełnianych błędów uniemożliwiających odzyskanie danych specjalistom: 1. Użytkownik komputera w momencie utraty danych usuwa pozostałe dane i formatuje dysk twardy ...

-

![Generacja Y a oferty polskich banków Generacja Y a oferty polskich banków]()

Generacja Y a oferty polskich banków

... "Generacji Y" specjalne oferty - wynika z raportu firmy Deloitte. Jak zauważa firma Deloitte, w Polsce instytucje finansowe zaczynają dopiero dostrzegać możliwości młodego pokolenia. Lista kierowanych do niego ofert jest jeszcze skromna w porównaniu z tym, co oferują banki za oceanem i na Zachodzie Europy. „Generacja Y” (osoby w wieku ...

-

![Windows Live Wave 3 po polsku [© Nmedia - Fotolia.com] Windows Live Wave 3 po polsku]()

Windows Live Wave 3 po polsku

... Fotka.pl z profilem na Windows Live. Prace wdrożeniowe rozpoczęły się w 2009 roku. Nowa wersja Windows Live posiada szereg nowych funkcji. Lista najważniejszych zmian to: Windows Live Hotmail – usługa kont pocztowych. Pojemność Windows Live Hotmail została powiększona do 5GB. Jednocześnie programiści Microsoft ...

-

![Windows Internet Explorer 8 RC1 [© Nmedia - Fotolia.com] Windows Internet Explorer 8 RC1]()

Windows Internet Explorer 8 RC1

... w sposób zgodny ze standardami. Dlatego nową przeglądarkę wyposażono w przycisk Widoku zgodności, którego wciśnięcie powoduje wyświetlenie tych stron zgodnie z zamierzeniem projektantów. Lista Widoku zgodności. Użytkownicy mogą pobrać listę znanych witryn, które najlepiej przeglądać w trybie Widoku zgodności. Po przejściu na jedną z takich stron ...

-

![Dzienniki telewizyjne III 2009 Dzienniki telewizyjne III 2009]()

Dzienniki telewizyjne III 2009

... poświęciły sprawie Tomasza Misiaka, byłego posła PO oraz nepotyzmowi Waldemara Pawlaka. Istotne miejsce w relacjach z Wiejskiej zajęła także tzw. lista Chlebowskiego i propozycje premiera dotyczące rozwiązania konfliktu interesów posłów-biznesmenów. W marcu dużo miejsca zajęły także tematy związane z ogłaszaniem wyroków sądowych, prowadzonych ...

-

![Największe zagrożenia w sieci IV 2009 [© Scanrail - Fotolia.com] Największe zagrożenia w sieci IV 2009]()

Największe zagrożenia w sieci IV 2009

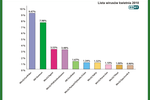

... , a raczej cała ich rodzina wykorzystująca do rozprzestrzeniania się mechanizm automatycznego uruchamiania kodu np. z przenośnych nośników danych. Poniżej szczegółowa lista dziesięciu najpopularniejszych e-zagrożeń kwietnia 2009 roku, opracowana przez laboratoria firmy BitDefender: Trojan.AutorunINF.Gen – odpowiada za 9,0% infekcji Trojan.Clicker ...

-

![Telefon muzyczny Sony Ericsson W205 Telefon muzyczny Sony Ericsson W205]()

Telefon muzyczny Sony Ericsson W205

... w kolorze Ambient Black. Specyfikacja techniczna: Aparat fotograficzny: 1.3 MPix, Do 2.5 x cyfrowy zoom, Nagrywanie wideo Muzyka: Odtwarzacz Walkman, Album artystów, Play lista, Listy odtwarzania, TrackID, MP3/AAC Sieć: Przeglądarka Opera mini, Web, WAP 2.0 XHTML Komunikacja: Głośnik, Dzwonki polifoniczne, Alarm wibrujący Wiadomości: MMS, Słownik ...

-

![Tydzień 20/2009 (11-17.05.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 20/2009 (11-17.05.2009)]()

Tydzień 20/2009 (11-17.05.2009)

... podniesienie wieku emerytalnego. W kwietniu poziom bezrobocia w USA wyniósł 8,9% (13,7 miliona ludzi jest bez pracy). Wenezuela znacjonalizowała majątek 60 zagranicznych i prywatnych firm usług w branży naftowej. W ciągu ostatnich 12 miesięcy paliwa staniały o ponad 22%. Panasonic to kolejny, japoński koncern elektroniczny (po Sony), który ...

-

![Telefon Sony Ericsson Satio Telefon Sony Ericsson Satio]()

Telefon Sony Ericsson Satio

... Muzyka: Bluetooth stereo (A2DP); Odtwarzacz mediów; MP3/AAC; PlayNow; TrackID Internet: Pakiet do przeglądarki internetowej; Ulubione; Kanały internetowe Komunikacja: Lista rozmów telefonicznych; Głośnik; Alarm wibrujący; Wideorozmowa Wiadomości: Rozmowa; E-mail; Exchange ActiveSync; Rozpoznawanie pisma ręcznego; Wiadomości błyskawiczne; Klawiatura ...

-

![Kamery Logitech z optyką Zeiss i HD Kamery Logitech z optyką Zeiss i HD]()

Kamery Logitech z optyką Zeiss i HD

... przez nich zaproszonych. Vid jest automatycznie instalowany w momencie podłączenia do komputera kamery Logitech. Program Vid został opracowany z myślą o wideo komunikacji. Lista kontaktów wyświetlana jest w postaci miniaturowych zdjęć. Aby nawiązać połączenie z wybraną osobą wystarczy kliknąć w ikonę przedstawiającą naszego rozmówcę. Vid jest ...

-

![Telefon Sony Ericsson Jalou Telefon Sony Ericsson Jalou]()

Telefon Sony Ericsson Jalou

... BASS, MP3/AAC, PlayNow, TrackID Internet: Przeglądarka internetowa Access NetFront, Zakładki ulubione, Wyszukiwarka Google (w stanie czuwania), Kanały internetowe Komunikacja: Lista rozmów, Rozmowa konferencyjna, Głośnik, Alarm wibrujący, Rozmowa wideo (z kamery głównej) Wiadomości: Konwersacje, E-mail, Microsoft Exchange ActiveSync, Wiadomości ...

-

![Mac OS X 10.6 Snow Leopard [© Nmedia - Fotolia.com] Mac OS X 10.6 Snow Leopard]()

Mac OS X 10.6 Snow Leopard

... jest zintegrowany z obsługą Microsoft Exchange oraz to, że zaoszczędza ponad 7 GB miejsca na dysku po aktualizacji starej wersji systemu. Pełna lista zmian w nowym systemie dostępna jest na stronie

-

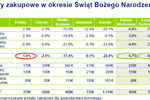

![Świąteczne wydatki Europejczyków 2009 Świąteczne wydatki Europejczyków 2009]()

Świąteczne wydatki Europejczyków 2009

... książki, chęć ich otrzymania zadeklarowało 43% badanych. Kolejne pozycje na liście prezentów zajęły gotówka (37%), odzież (31%) oraz biżuteria (28%). Lista wręczanych prezentów także rozpoczyna się od kosmetyków i książek, co wskazuje na konsekwencję i zrozumienie wzajemnych potrzeb wśród polskich konsumentów. Najpopularniejszymi prezentami ...

-

![Dotykowy Samsung Avila z GPS Dotykowy Samsung Avila z GPS]()

Dotykowy Samsung Avila z GPS

... Funkcja rozpoznawania pisma zastosowana w telefonie sprawia, że wiadomości SMS można opatrzyć odręcznym charakterem pisma, a telefon odblokować jedną literą alfabetu. Natomiast lista kontaktów to jednocześnie podręczny album – do każdego znajomego można przyporządkować zdjęcie bądź charakterystyczny obraz. Do dyspozycji jest również wiele widgetów ...

-

![Gry sieciowe najbardziej zagrożone przez wirusy Gry sieciowe najbardziej zagrożone przez wirusy]()

Gry sieciowe najbardziej zagrożone przez wirusy

... programu antywirusowego lub bezpłatnego skaner online zachować czujność i nie otwierać plików, załączników oraz linków przesyłanych nam przez nieznane osoby. Światowa lista zagrożeń powstaje dzięki ThreatSense.Net społeczności użytkowników programów ESET, którzy przesyłają próbki podejrzanie zachowujących się aplikacji do laboratoriów ESET. Tam ...

-

![Idealna domena internetowa [© stoupa - Fotolia.com] Idealna domena internetowa]()

Idealna domena internetowa

... dobrymi domenami. Ta metoda jest zbyt czasochłonna, dlatego wzięliśmy pod lupę sto witryn, cieszących się największą popularnością wśród polskich internautów. Lista powstała w oparciu o ranking stron internetowych Alexa. Otwierają go strony Google.pl i Nasza-Klasa.pl, a zamyka adres Trojmiasto.pl. Na tej podstawie ...

-

![Microsoft Security Essentials Microsoft Security Essentials]()

Microsoft Security Essentials

Lista rozpoznanych zagrożeń internetowych dla naszych komputerów osobistych powiększa się każdego ... Essentials skutecznie walczy z rootkitami i innymi agresywnymi programami. Do tego celu wykorzystuje technologie własne, jak i firm trzecich. Microsoft Security Essentials umożliwia także przeskanowanie lub wyczyszczenie systemu nawet wtedy, gdy ten ...

-

![Nowy Windows Live Messenger [© Nmedia - Fotolia.com] Nowy Windows Live Messenger]()

Nowy Windows Live Messenger

... posiadać konta na każdym z nich. Wyróżnienia. Aktywności wybranych znajomych są specjalnie wyróżniane, dzięki czemu można je szybciej i łatwiej oglądać. Pojedyncza lista znajomych.Gdy jesteśmy zalogowani do różnych serwisów społecznościowych czy portali, często nasze kontakty z nich się powtarzają. Windows Live Messenger tworzy ...

-

![ESET: zagrożenia internetowe IV 2010 ESET: zagrożenia internetowe IV 2010]()

ESET: zagrożenia internetowe IV 2010

... maszyny. Wśród dziesięciu najczęściej atakujących zagrożeń ubiegłego miesiąca ESET wymienia również zagrożenie Win32/Spy.Ursnif.A, działające w podobny do Win32/Agent sposób. Lista zagrożeń powstaje dzięki ThreatSense.Net, innowacyjnej technologii zbierania próbek wirusów od ponad 140 milionów użytkowników na całym świecie. Każdego dnia ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Nowe Nokie [© pizuttipics - Fotolia.com] Nowe Nokie](https://s3.egospodarka.pl/grafika/telefony-komorkowe/Nowe-Nokie-QhDXHQ.jpg)

![10 największych zagrożeń 2004 [© Scanrail - Fotolia.com] 10 największych zagrożeń 2004](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/10-najwiekszych-zagrozen-2004-apURW9.jpg)

![Wirusy i trojany I 2005 [© Scanrail - Fotolia.com] Wirusy i trojany I 2005](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-i-trojany-I-2005-apURW9.jpg)

![Kariera Billa Gates'a a sprawa polska [© Minerva Studio - Fotolia.com] Kariera Billa Gates'a a sprawa polska](https://s3.egospodarka.pl/grafika/Bill-Gates/Kariera-Billa-Gates-a-a-sprawa-polska-iG7AEZ.jpg)

![Bezpieczne żeglarstwo i windsurfing [© stoupa - Fotolia.com] Bezpieczne żeglarstwo i windsurfing](https://s3.egospodarka.pl/grafika/zeglarstwo/Bezpieczne-zeglarstwo-i-windsurfing-MBuPgy.jpg)

![Wi-Fi kontra GPS [© pizuttipics - Fotolia.com] Wi-Fi kontra GPS](https://s3.egospodarka.pl/grafika/Wi-Fi/Wi-Fi-kontra-GPS-QhDXHQ.jpg)

![Wirusy i robaki I 2006 [© Scanrail - Fotolia.com] Wirusy i robaki I 2006](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-i-robaki-I-2006-apURW9.jpg)

![F-Secure Internet Security 2007 [© Nmedia - Fotolia.com] F-Secure Internet Security 2007](https://s3.egospodarka.pl/grafika/F-Secure-Internet-Security-2007/F-Secure-Internet-Security-2007-Qq30bx.jpg)

![Coraz więcej Polaków pracuje w domu [© Scanrail - Fotolia.com] Coraz więcej Polaków pracuje w domu](https://s3.egospodarka.pl/grafika/badania-pracownikow/Coraz-wiecej-Polakow-pracuje-w-domu-apURW9.jpg)

![USA zabiera Korei swoje gadżety [© violetkaipa - Fotolia.com] USA zabiera Korei swoje gadżety](https://s3.egospodarka.pl/grafika/USA/USA-zabiera-Korei-swoje-gadzety-SdaIr2.jpg)

![Efektowna utrata danych w 2007 [© violetkaipa - Fotolia.com] Efektowna utrata danych w 2007](https://s3.egospodarka.pl/grafika/odzyskiwanie-danych/Efektowna-utrata-danych-w-2007-SdaIr2.jpg)

![Ontrack: błędy użytkowników a utrata danych [© violetkaipa - Fotolia.com] Ontrack: błędy użytkowników a utrata danych](https://s3.egospodarka.pl/grafika/odzyskiwanie-danych/Ontrack-bledy-uzytkownikow-a-utrata-danych-SdaIr2.jpg)

![Windows Live Wave 3 po polsku [© Nmedia - Fotolia.com] Windows Live Wave 3 po polsku](https://s3.egospodarka.pl/grafika/Windows-Live/Windows-Live-Wave-3-po-polsku-Qq30bx.jpg)

![Windows Internet Explorer 8 RC1 [© Nmedia - Fotolia.com] Windows Internet Explorer 8 RC1](https://s3.egospodarka.pl/grafika/internet-explorer/Windows-Internet-Explorer-8-RC1-Qq30bx.jpg)

![Największe zagrożenia w sieci IV 2009 [© Scanrail - Fotolia.com] Największe zagrożenia w sieci IV 2009](https://s3.egospodarka.pl/grafika/zagrozenia-w-sieci/Najwieksze-zagrozenia-w-sieci-IV-2009-apURW9.jpg)

![Tydzień 20/2009 (11-17.05.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 20/2009 (11-17.05.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-20-2009-11-17-05-2009-12AyHS.jpg)

![Mac OS X 10.6 Snow Leopard [© Nmedia - Fotolia.com] Mac OS X 10.6 Snow Leopard](https://s3.egospodarka.pl/grafika/Apple/Mac-OS-X-10-6-Snow-Leopard-Qq30bx.jpg)

![Idealna domena internetowa [© stoupa - Fotolia.com] Idealna domena internetowa](https://s3.egospodarka.pl/grafika/domeny/Idealna-domena-internetowa-MBuPgy.jpg)

![Nowy Windows Live Messenger [© Nmedia - Fotolia.com] Nowy Windows Live Messenger](https://s3.egospodarka.pl/grafika/komunikatory-internetowe/Nowy-Windows-Live-Messenger-Qq30bx.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy [© wygenerowane przez AI] Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy](https://s3.egospodarka.pl/grafika2/preferencyjne-skladki/Maly-ZUS-Plus-od-2026-roku-nowe-zasady-dluzsza-ulga-i-wazne-terminy-270249-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)

![Podróż samolotem w 2026: obowiązkowe dokumenty i jak uniknąć problemów [© pexels] Podróż samolotem w 2026: obowiązkowe dokumenty i jak uniknąć problemów](https://s3.egospodarka.pl/grafika2/lot-samolotem/Podroz-samolotem-w-2026-obowiazkowe-dokumenty-i-jak-uniknac-problemow-270260-150x100crop.jpg)