-

![Groźny rootkit Win32/Rustock powraca Groźny rootkit Win32/Rustock powraca]()

Groźny rootkit Win32/Rustock powraca

... maskowania ich obecności na dysku twardym zainfekowanej maszyny oraz robak Win32/Agent (2,20% wszystkich wykrytych infekcji) potrafiący wykradać dane użytkownika. Światowa lista zagrożeń powstaje dzięki ThreatSense.Net, technologii zbierania próbek wirusów od ponad użytkowników na całym świecie. Gromadzone w ten sposób informacje poddawane ...

-

![ESET: zagrożenia internetowe V 2010 ESET: zagrożenia internetowe V 2010]()

ESET: zagrożenia internetowe V 2010

... rodzina zagrożeń Win32/PSW.OnLine.Games, za pomocą której hakerzy okradają konta graczy popularnych sieciówek (World of Warcraft, Second Life itp.). Lista zagrożeń powstaje dzięki ThreatSense.Net, technologii zbierania próbek wirusów od ponad 140 milionów użytkowników na całym świecie. Gromadzone w ten sposób ...

-

![Spam w X 2010 Spam w X 2010]()

Spam w X 2010

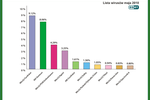

... Ochrona użytkowników przed spamem i szkodliwym oprogramowaniem wymaga połączenia wysiłków firm z branży bezpieczeństwa IT, rządów i organów ścigania z różnych państw. ... odnotowana 28 października, najwyższa natomiast (88,2%) 24 października. Źródła spamu W październiku lista 20 największych źródeł spamu przedstawiała się następująco: W październiku ...

-

![Kaspersky Lab: szkodliwe programy XII 2010 Kaspersky Lab: szkodliwe programy XII 2010]()

Kaspersky Lab: szkodliwe programy XII 2010

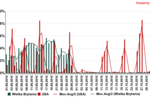

... z reguły pobierane na komputery użytkowników i uruchamiają szkodliwe pliki wykonywalne, które przeważnie stanowią tylne drzwi do niezabezpieczonych programów. Lista 20 najpopularniejszych szkodliwych programów wykrywanych w Internecie zawierała w listopadzie dziewięć exploitów, trzy przekierowania i jednego downloadera skryptów wykorzystywanych do ...

-

![Rozliczanie inwestycji finansowanych z dotacji unijnych [© Minerva Studio - Fotolia.com] Rozliczanie inwestycji finansowanych z dotacji unijnych]()

Rozliczanie inwestycji finansowanych z dotacji unijnych

... umowy o dofinansowanie. Po ogłoszeniu wyników konkursu o zakwalifikowaniu się naszego projektu do dofinansowania otrzymujemy pismo w którym wyszczególniona jest lista niezbędnych dokumentów i załączników do podpisania umowy o dofinansowanie. Ponieważ w większości instytucje zarządzające programami operacyjnymi uprościły (i bardzo słusznie) na ...

-

![Utrata danych w 2011r. - TOP10 Utrata danych w 2011r. - TOP10]()

Utrata danych w 2011r. - TOP10

... utraty danych spowodowanej błędem człowieka, a dopiero kolejne związane są z działaniami wirusów (7 proc.), błędami aplikacji (4 proc.) czy klęskami żywiołowymi (3 proc.). "Tegoroczna lista najdziwniejszych przypadków utraty danych wskazuje na to, że nasze najcenniejsze pliki możemy stracić zawsze, wszędzie i o każdej porze. Mimo tego, powinniśmy ...

-

![Trend Micro Deep Discovery [© Nmedia - Fotolia.com] Trend Micro Deep Discovery]()

Trend Micro Deep Discovery

... oraz geolokacji źródła komunikacji zawierającej złośliwy kod. Watch List – lista umożliwiająca monitoring najpoważniejszych zagrożeń i najcenniejszych zasobów. Threat Connect– ... , wydajnej architekturze zaprojektowanej z myślą o zróżnicowanych potrzebach wielkich firm. Produkt dostępny jest w wersjach dla wszystkich formatów i konfiguracji sprzętu, ...

-

![Jest praca w Holandii [© Scanrail - Fotolia.com] Jest praca w Holandii]()

Jest praca w Holandii

... Holandii wyjeżdżają poprzez agencje pracy tymczasowej, które w Polsce rekrutują dla holenderskich firm, przeprowadzają wstępną selekcję i zatrudniają. Od kilku lat spada więc ... czego, w ostatnich miesiącach nie obserwuje się spadku zainteresowania polskimi pracownikami. – Lista fachowców, których poszukuje się w Polsce wciąż jest bardzo długa i ...

-

![ESET: zagrożenia internetowe III 2013 [© alphaspirit - Fotolia.com] ESET: zagrożenia internetowe III 2013]()

ESET: zagrożenia internetowe III 2013

Eksperci z laboratorium antywirusowego firmy ESET opublikowali raport nt. najaktywniejszych zagrożeń komputerowych ubiegłego miesiąca. Do pierwszej dziesiątki najczęściej atakujących wirusów powrócił niemal zapomniany już szkodnik HTML/Fraud, wykradający dane internautów. Zagrożenie obiecuje m.in. możliwość wygrania jednego z produktów firmy Apple ...

-

![Projektowanie centrum danych: 9 najczęstszych błędów [© buchachon - Fotolia.com] Projektowanie centrum danych: 9 najczęstszych błędów]()

Projektowanie centrum danych: 9 najczęstszych błędów

... typu problemów” – mówi Dariusz Koseski, Wiceprezes Schneider Electric Polska. Oto lista dziewięciu najczęstszych błędów, których należy się wystrzegać podczas tworzenia i rozbudowy centrów ... może wymagać znacznej ilości miejsca. Definiując wymogi przestrzenne, wiele firm bierze pod uwagę wyłącznie potrzeby sprzętu IT. Jednak urządzenia mechaniczne ...

-

![Jawność zarobków? 1/2 Polaków na "tak" [© arrakasta - Fotolia.com] Jawność zarobków? 1/2 Polaków na "tak"]()

Jawność zarobków? 1/2 Polaków na "tak"

... lista płac w każdej firmie? Jak wynika z ankiety przeprowadzonej przez serwis pracy Praca.pl, ... o tym, ile zarabiają wszyscy współpracownicy może pomóc pracownikowi? Jednym z bardziej przeszkadzających Polakom elementem rekrutacji do firm jest brak jasności na temat proponowanych zarobków w firmach. Kandydaci narzekają, że tracą czas na spotkania w ...

-

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013]()

Szkodliwe programy mobilne 2013

... swojej usługi do takich celów, niezwłocznie reagując na doniesienia od firm antywirusowych i blokując identyfikatory cyberprzestępców. Ataki na system Windows ... jego numery kontaktowe zostaną wykorzystane do wysyłania wiadomości tekstowych. Ponadto lista kontaktów zostanie wysłana do serwera przestępców. Bardzo złożone mechanizmy autoochrony ...

-

![Spam I 2014 Spam I 2014]()

Spam I 2014

... , mamy tu do czynienia z niechcianymi wiadomościami e-mail pisanymi w imieniu różnych firm specjalizujących się w systemach monitoringu wideo. Z reguły wiadomości te nie podają ... spamu dla stycznia wynosił 65,7% całego ruchu e-mail. Źródła spamu W styczniu lista źródeł spamu na całym świecie odnotowała poważne zmiany. Stany Zjednoczone awansowały ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... wyszukuje na podłączonych do zainfekowanych komputerów dyskach flash USB. Zauważyliśmy, że lista ta zawiera pliki 'mysysmgr.ocx' oraz 'thumb.dll', tzn. dwa z ... przeszłości oprogramowanie to było wykrywane jako szkodliwe, mimo że obecnie większość firm antywirusowych umieszcza pliki wykonywalne Computrace na białej liście. Uważamy, że twórcy ...

-

![Rynek pracy specjalistów III kw. 2014 [© Sikov - Fotolia.com] Rynek pracy specjalistów III kw. 2014]()

Rynek pracy specjalistów III kw. 2014

... branża związana z telekomunikacją i zaawansowanymi technologiami. Prawie 30% ofert pracy pochodziło z firm zatrudniających ponad 250 osób. Jak co kwartał, najłatwiej zaleźć pracę w ... nastroje w polskim przemyśle są nieznacznie lepsze niż w sierpniu, nadal większość firm (choćby poprzez wskaźnik PMI) sygnalizuje pogarszającą się koniunkturę. Za to ...

-

![ESET: zagrożenia internetowe X 2014 [© Marek - Fotolia.com] ESET: zagrożenia internetowe X 2014]()

ESET: zagrożenia internetowe X 2014

Firma ESET opublikowała listę najpopularniejszych zagrożeń internetowych, zidentyfikowanych w październiku bieżącego roku. Podobnie jak przed miesiącem, niechlubnym zwycięzcą został trojan HTML/Refresh, przekierowujący do lokalizacji URL ze szkodliwym oprogramowaniem. Eksperci z firmy ESET ostrzegają również przed nowym zagrożeniem ze strony ...

-

![Rynek pracy specjalistów 2014 [© yanlev - Fotolia.com] Rynek pracy specjalistów 2014]()

Rynek pracy specjalistów 2014

... 13,4% wzrost liczby ofert pracy z branży budownictwo i nieruchomości 24% wzrost zapotrzebowania na specjalistów ds. HR Największy przyrost zapotrzebowania na pracowników z firm zatrudniających do 10 pracowników Najwięcej ogłoszeń o pracę opublikowały firmy zatrudniające powyżej 250 osób, jednak najdynamiczniejszy wzrost widać w sektorze ...

-

![Nie samą rekrutacją żyje rekruter [© Jakub Jirsák - Fotolia.com] Nie samą rekrutacją żyje rekruter]()

Nie samą rekrutacją żyje rekruter

... z biznesem (44%). Na trzecim miejscu znalazło się raportowanie (19%). Przygotowywanie raportów stanowi obowiązek specjalistów ds. HR w 65% zapytanych przez eRecruiter firm. Służą one przede wszystkim bieżącej analizie wewnętrznej prowadzonych działań rekrutacyjnych (77%), są prezentowane przed Zarządem (67%) oraz przedstawiają status projektów ...

-

![Orange i Capgemini: najpopularniejsi pracodawcy w Polsce [© fotoinfot - Fotolia.com] Orange i Capgemini: najpopularniejsi pracodawcy w Polsce]()

Orange i Capgemini: najpopularniejsi pracodawcy w Polsce

... . Zobacz, czy twój pracodawca znalazł się na liście nagrodzonych firm. Głównym założeniem serwisu GoldenLine jest łączenie pracodawców i pracowników. Ta misja już ... października 2015 r. podczas uroczystej gali z okazji 10-lecia GoldenLine, ogłoszona została lista laureatów. TOP 10 Najpopularniejszych Pracodawców 2015 w serwisie GoldenLine: ...

-

![Najdłuższy atak DDos trwał aż 205 godzin [© Maksim Kabakou - Fotolia.com] Najdłuższy atak DDos trwał aż 205 godzin]()

Najdłuższy atak DDos trwał aż 205 godzin

... na całym świecie. niezależnie od ich lokalizacji, rozmiaru czy rodzaju działalności. Lista firm, którym udało się uniknąć ataku DDoS w drugim kwartale 2015 r. dzięki rozwiązaniom ... mogą spowodować znaczny wzrost liczby ataków DDoS w nieodległej przyszłości. Obecnie niewiele firm może funkcjonować bez zasobów online (e-mail, usługi online, strona ...

-

![Bezpieczeństwo IT: trendy 2016 [© francis bonami - Fotolia.com] Bezpieczeństwo IT: trendy 2016]()

Bezpieczeństwo IT: trendy 2016

... główną siłą napędową bezpieczeństwa, przy czym jest to zgodność często rozumiana jako lista kontrolna. Jednak rzeczywistość pokazała, że bycie zgodnym nie jest tożsame z byciem bezpiecznym. ... Organizacje rozwijają się a systemy IT napędzające biznes jeszcze szybciej. Dla wielu firm czynnikiem sukcesu jest znalezienie stałego sposobu na wzrost, przy ...

-

![Warszawski rynek powierzchni biurowych 2016 [© gorinov - Fotolia.com] Warszawski rynek powierzchni biurowych 2016]()

Warszawski rynek powierzchni biurowych 2016

... firm deweloperskich na terenie Warszawy nie maleje - miniony rok obrodził nowymi projektami ... politykę Stanów Zjednoczonych. Rok 2017 będzie rokiem wyzwań i sprawdzianem dla elastyczności rynku, na pewno utrzyma się aktywność firm budowlanych, a warszawski rynek biurowy urośnie o kolejne 360 tys. mkw. Niewiadomą jest natomiast czy utrzyma się ...

-

![Rynek pracy specjalistów II 2017 [© vege - Fotolia.com] Rynek pracy specjalistów II 2017]()

Rynek pracy specjalistów II 2017

... ofert pracy, co dało im 29% udział w całości. Niemal równie często rekrutowali pracodawcy w firmach dużych (zatrudniających powyżej 251 pracowników) – z tych firm pochodziło 11 789 ofert pracy, co przekłada się na 28% udział w całości. Firmy średnie i duże nieznacznie zwiększyły w lutym zapotrzebowanie na ...

-

![Polska: wydarzenia tygodnia 44/2018 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 44/2018]()

Polska: wydarzenia tygodnia 44/2018

... . Te ostatnie rozwiązania są wzorowane na wielu krajach zachodnich rozwiązanie określane jako innovation box. Innovation box ma być skierowane do firm, które w ramach prowadzonej działalności badawczo-rozwojowej wytwarzają i komercjalizują określone prawa własności intelektualnej (patent, prawo ochronne na wzór użytkowy, prawo z rejestracji wzoru ...

-

![Zawody przyszłości, czyli kolejna transformacja rynku pracy Zawody przyszłości, czyli kolejna transformacja rynku pracy]()

Zawody przyszłości, czyli kolejna transformacja rynku pracy

... lista, która co rusz uzupełniana jest o nowe wpisy. Na zeszłorocznym World Economic Forum ... wyrafinowanych sposobów pozyskiwania nowych pracowników, w połączeniu z presją płacową generują coraz większe koszty. Z punktu widzenia firm kluczowe jest zatem zbudowanie efektywnej polityki kadrowej. Transformacja rynku pracy – 25 lat Adecco w Polsce Adecco ...

-

![10 globalnych zagrożeń wg AON. Cyberataki na szczycie rankingu [© pixabay.com] 10 globalnych zagrożeń wg AON. Cyberataki na szczycie rankingu]()

10 globalnych zagrożeń wg AON. Cyberataki na szczycie rankingu

... przez AON. Lista ryzyk odzwierciedla wpływ COVID-19 na organizacje, a ważną częścią krajobrazu biznesowego stały się ... zidentyfikowania kluczowych zagrożeń i wyzwań dla organizacji. W tegorocznej edycji przebadano ponad 2300 respondentów z firm sektora publicznego i prywatnego. W związku z coraz większym naciskiem na technologię, ryzyko cyber ...

-

![Nowoczesna Gospodarka: usługi mocno w dół [© Jakub Jirsák - Fotolia.com] Nowoczesna Gospodarka: usługi mocno w dół]()

Nowoczesna Gospodarka: usługi mocno w dół

... łańcuchów dostaw i wynikające z tego braki płynności finansowej i produkcji, a także gwałtownie rosnąca inflacja oraz zmiany legislacyjnie – z miesiąca na miesiąc wydłuża się lista wyzwań, z którymi muszą zmagać się przedsiębiorcy – mówi Anna Barbachowska, HR Manager w ADP Polska. – Chociaż wydaje się, że niektóre sektory gospodarki ...

-

![Botnet Qakbot znów atakuje Botnet Qakbot znów atakuje]()

Botnet Qakbot znów atakuje

... cookie, dane logowania do bankowości elektronicznej czy e-maile ze skrzynki ofiary i przekazywać te informacje na serwer przestępców. Pozyskana w ten sposób lista kontaktów i wiadomości służy do rozsyłania spamu do kolejnych osób. Botnet używa zaawansowanego szyfrowania do ukrywania swoich działań, dlatego trudno go ...

Tematy: botnety, Qakbot, cyberataki, cyberzagrożenia, ataki hakerów, cyberprzestępcy, fałszywe maile, spam -

![Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy [© Artur Marciniec - Fotolia.com] Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy]()

Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy

... sprzęt medyczny, to kilka przykładów działań cyberprzestępców w tym okresie. W przypadku wojny w Ukrainie może być podobnie – ostrzega Kamil Sadkowski. Twoja kontrolna lista bezpieczeństwa - co powinno się na niej znaleźć? Firmy muszą posiadać politykę bezpieczeństwa cybernetycznego. W pierwszym kroku specjaliści powinni sprawdzić, czy jest ...

-

![Jak cyberprzestępcy wykorzystują pliki cookie? Jak cyberprzestępcy wykorzystują pliki cookie?]()

Jak cyberprzestępcy wykorzystują pliki cookie?

... dostępu, pozwala obejść dwuskładnikowe uwierzytelnianie stosowane przez coraz więcej firm – mówi Grzegorz Nocoń, inżynier systemowy w firmie Sophos. – Jeśli atakujący ... przestępców, na przykład operatorów oprogramowania ransomware – tłumaczy Grzegorz Nocoń. – Lista złośliwych działań, które atakujący mogą przeprowadzić za pomocą skradzionych plików ...

-

![12 prognoz dla sztucznej inteligencji na 2024 rok [© pixabay.com] 12 prognoz dla sztucznej inteligencji na 2024 rok]()

12 prognoz dla sztucznej inteligencji na 2024 rok

... modele rodzą tendencyjne wyniki. W SAS Marketing wdrażamy tzw. karty modeli, które są jak lista wytycznych dla AI. Niezależnie od tego czy tworzysz, czy stosujesz sztuczną ... , które będą zapewniać w czasie rzeczywistym wytyczne dla płatników, dostawców i firm farmaceutycznych - Steve Kearney, globalny dyrektor ds. rozwiązań medycznych, SAS. ...

-

![Piractwo treści wideo nadal kwitnie? Piractwo treści wideo nadal kwitnie?]()

Piractwo treści wideo nadal kwitnie?

... do legalnych treści jest znacznie prostszy, tańszy (w niektórych przypadkach nawet darmowy), a ich lista sięga tysięcy tytułów. Ponadto wzrasta świadomość społeczeństwa wobec ryzyka, jakie ... o szkodliwości piractwa. Działania te są ważne, jednak największą szansę dla firm stanowi inna grupa. Są nią osoby, które świadomie korzystają z pirackich ...

-

![Pandora ofiarą cyberataku - dane osobowe klientów zagrożone [© wygenerowane przez AI] Pandora ofiarą cyberataku - dane osobowe klientów zagrożone]()

Pandora ofiarą cyberataku - dane osobowe klientów zagrożone

... zagrożenia mogą z tego wynikać dla klientów. Dlaczego integracje z systemami firm trzecich są słabym punktem w bezpieczeństwie detalistów. Jakie błędy komunikacyjne popełniła ... The Most-wanted Luxury Brands and Items Around the World” („Światowa lista życzeń. Najbardziej pożądane marki i wyroby luksusowe na świecie”), Pandora znajdowała się na ...

-

![Co to jest Wi-Fi ? [© stoupa - Fotolia.com] Co to jest Wi-Fi ?]()

Co to jest Wi-Fi ?

... uczestniczyło 985 użytkowników komputerów, którym zadano pytanie – co oznacza termin punkt dostępowy Wi-Fi (ang. hot-spot Wi-Fi). Do pytania była dołączona lista odpowiedzi do wyboru. Prawie 43% respondentów przyznało że nie wie, co ten termin oznacza. Duża część pytanych po prostu zignorowała ...

-

![Kto kupi Tel-Energo? [© pizuttipics - Fotolia.com] Kto kupi Tel-Energo?]()

Kto kupi Tel-Energo?

... telekomunikacyjnej należącej w większości do Polskich Sieci Elektroenergetycznych (PSE posiada ponad 84 procent akcji Tel-Energo). Jeszcze wcześniej powinna zostać zatwierdzona krótka lista potencjalnych kupców walorów tego przedsiębiorstwa. - Znajdą się na niej dwa telekomy i - być może - jeden inwestor finansowy - twierdzi informator "Pulsu ...

Tematy: tel-energo

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Rozliczanie inwestycji finansowanych z dotacji unijnych [© Minerva Studio - Fotolia.com] Rozliczanie inwestycji finansowanych z dotacji unijnych](https://s3.egospodarka.pl/grafika/dotacje-unijne/Rozliczanie-inwestycji-finansowanych-z-dotacji-unijnych-iG7AEZ.jpg)

![Trend Micro Deep Discovery [© Nmedia - Fotolia.com] Trend Micro Deep Discovery](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Trend-Micro-Deep-Discovery-Qq30bx.jpg)

![Jest praca w Holandii [© Scanrail - Fotolia.com] Jest praca w Holandii](https://s3.egospodarka.pl/grafika/rynek-pracy/Jest-praca-w-Holandii-apURW9.jpg)

![ESET: zagrożenia internetowe III 2013 [© alphaspirit - Fotolia.com] ESET: zagrożenia internetowe III 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-III-2013-116395-150x100crop.jpg)

![Projektowanie centrum danych: 9 najczęstszych błędów [© buchachon - Fotolia.com] Projektowanie centrum danych: 9 najczęstszych błędów](https://s3.egospodarka.pl/grafika2/centrum-danych/Projektowanie-centrum-danych-9-najczestszych-bledow-127829-150x100crop.gif)

![Jawność zarobków? 1/2 Polaków na "tak" [© arrakasta - Fotolia.com] Jawność zarobków? 1/2 Polaków na "tak"](https://s3.egospodarka.pl/grafika2/wynagrodzenia-pracownikow/Jawnosc-zarobkow-1-2-Polakow-na-tak-133472-150x100crop.jpg)

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2013-133928-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Rynek pracy specjalistów III kw. 2014 [© Sikov - Fotolia.com] Rynek pracy specjalistów III kw. 2014](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rynek-pracy-specjalistow-III-kw-2014-145182-150x100crop.jpg)

![ESET: zagrożenia internetowe X 2014 [© Marek - Fotolia.com] ESET: zagrożenia internetowe X 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-X-2014-146824-150x100crop.jpg)

![Rynek pracy specjalistów 2014 [© yanlev - Fotolia.com] Rynek pracy specjalistów 2014](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rynek-pracy-specjalistow-2014-149554-150x100crop.jpg)

![Nie samą rekrutacją żyje rekruter [© Jakub Jirsák - Fotolia.com] Nie samą rekrutacją żyje rekruter](https://s3.egospodarka.pl/grafika2/HR/Nie-sama-rekrutacja-zyje-rekruter-153628-150x100crop.jpg)

![Orange i Capgemini: najpopularniejsi pracodawcy w Polsce [© fotoinfot - Fotolia.com] Orange i Capgemini: najpopularniejsi pracodawcy w Polsce](https://s3.egospodarka.pl/grafika2/najlepsi-pracodawcy/Orange-i-Capgemini-najpopularniejsi-pracodawcy-w-Polsce-165463-150x100crop.jpg)

![Najdłuższy atak DDos trwał aż 205 godzin [© Maksim Kabakou - Fotolia.com] Najdłuższy atak DDos trwał aż 205 godzin](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najdluzszy-atak-DDos-trwal-az-205-godzin-166443-150x100crop.jpg)

![Bezpieczeństwo IT: trendy 2016 [© francis bonami - Fotolia.com] Bezpieczeństwo IT: trendy 2016](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-trendy-2016-169609-150x100crop.jpg)

![Warszawski rynek powierzchni biurowych 2016 [© gorinov - Fotolia.com] Warszawski rynek powierzchni biurowych 2016](https://s3.egospodarka.pl/grafika2/rynek-nieruchomosci/Warszawski-rynek-powierzchni-biurowych-2016-188051-150x100crop.jpg)

![Rynek pracy specjalistów II 2017 [© vege - Fotolia.com] Rynek pracy specjalistów II 2017](https://s3.egospodarka.pl/grafika2/rynek-pracy-specjalistow/Rynek-pracy-specjalistow-II-2017-189936-150x100crop.jpg)

![Polska: wydarzenia tygodnia 44/2018 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 44/2018](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-44-2018-vgmzEK.jpg)

![10 globalnych zagrożeń wg AON. Cyberataki na szczycie rankingu [© pixabay.com] 10 globalnych zagrożeń wg AON. Cyberataki na szczycie rankingu](https://s3.egospodarka.pl/grafika2/ryzyko-dzialalnosci/10-globalnych-zagrozen-wg-AON-Cyberataki-na-szczycie-rankingu-241959-150x100crop.jpg)

![Nowoczesna Gospodarka: usługi mocno w dół [© Jakub Jirsák - Fotolia.com] Nowoczesna Gospodarka: usługi mocno w dół](https://s3.egospodarka.pl/grafika2/rynek-pracy/Nowoczesna-Gospodarka-uslugi-mocno-w-dol-243301-150x100crop.jpg)

![Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy [© Artur Marciniec - Fotolia.com] Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy](https://s3.egospodarka.pl/grafika2/cyberataki/Wojna-w-Ukrainie-zwieksza-ryzyko-cyberatakow-na-firmy-244422-150x100crop.jpg)

![12 prognoz dla sztucznej inteligencji na 2024 rok [© pixabay.com] 12 prognoz dla sztucznej inteligencji na 2024 rok](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/12-prognoz-dla-sztucznej-inteligencji-na-2024-rok-256586-150x100crop.jpg)

![Pandora ofiarą cyberataku - dane osobowe klientów zagrożone [© wygenerowane przez AI] Pandora ofiarą cyberataku - dane osobowe klientów zagrożone](https://s3.egospodarka.pl/grafika2/cyberataki/Pandora-ofiara-cyberataku-dane-osobowe-klientow-zagrozone-268127-150x100crop.png)

![Co to jest Wi-Fi ? [© stoupa - Fotolia.com] Co to jest Wi-Fi ?](https://s3.egospodarka.pl/grafika/wi-fi/Co-to-jest-Wi-Fi-MBuPgy.jpg)

![Kto kupi Tel-Energo? [© pizuttipics - Fotolia.com] Kto kupi Tel-Energo?](https://s3.egospodarka.pl/grafika/tel-energo/Kto-kupi-Tel-Energo-QhDXHQ.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Dni wolne od pracy i kalendarz świąt 2025 [© Tatiana Goskova na Freepik] Dni wolne od pracy i kalendarz świąt 2025](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Dni-wolne-od-pracy-i-kalendarz-swiat-2025-263099-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)