-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... exploity wykorzystujące luki w przetwarzaniu plików PDF, SWF oraz QuickTime. Lista luk w zabezpieczeniach wykorzystywanych przez szkodliwych użytkowników jest stosunkowo długa ... konkurencji, która może próbować ukraść botnet, jak również utrudnianie działania firm antywirusowych i organów ściągania. Generowanie nazw domen według specjalnego algorytmu ...

-

![ESET: zagrożenia internetowe IX 2010 ESET: zagrożenia internetowe IX 2010]()

ESET: zagrożenia internetowe IX 2010

... . Zagrożenie to spowodowało sporo zamieszania i sprowadziło kłopoty na wiele znanych firm i instytucji, takich jak NASA czy Disney. Win32/Visal wykorzystał do rozprzestrzeniania się w sieci ... konie trojańskie wykradające loginy i hasła do kont popularnych gier sieciowych. Lista zagrożeń powstaje dzięki ThreatSense.Net społeczności ponad 140 milionów ...

-

![ESET: zagrożenia internetowe XII 2011 ESET: zagrożenia internetowe XII 2011]()

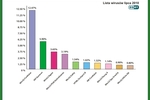

ESET: zagrożenia internetowe XII 2011

... komputerów, które wykonywały polecenia cyberprzestępców, m.in. atakowały serwisy internetowe firm i instytucji. Botnet udało się zlikwidować pod koniec ubiegłego roku. ... użytkownika i instalację kolejnych zagrożeń. Globalne raporty z systemu ThreatSense.Net Lista zagrożeń powstaje dzięki ThreatSense.Net, innowacyjnej technologii zbierania próbek ...

-

![Unia Europejska wybiela własne raje podatkowe? [© gustavofrazao - Fotolia.com] Unia Europejska wybiela własne raje podatkowe?]()

Unia Europejska wybiela własne raje podatkowe?

... , Bahrajn, Guam, Tunezja, Makau, Saint Lucia, Namibia, Mongolia, Panama, Samoa, Palau i Grenada. Czarna lista, tym razem na poważnie? Problem z europejską czarną listą polega jednak na ... i dane te nie były widoczne w Orbis. Przykładów na popularność rajów wśród amerykańskich firm jest w raporcie znacznie więcej. Jeden z nich wskazuje, że w 2016 roku ...

-

![Cyfrowa przemoc domowa. Jak wykryć i powstrzymać oprogramowanie stalkerware? Cyfrowa przemoc domowa. Jak wykryć i powstrzymać oprogramowanie stalkerware?]()

Cyfrowa przemoc domowa. Jak wykryć i powstrzymać oprogramowanie stalkerware?

... oraz organizacjami wspierającymi ofiary przemocy domowej w celu uzyskania pomocy i planu bezpieczeństwa. Lista odpowiednich organizacji działających w różnych krajach jest dostępna na stronie ... , wzajemne uczenie się wśród organizacji non-profit oraz firm, jak również zwiększanie świadomości publicznej. Członkowie koalicji poczynili ogromne postępy w ...

-

![Wojna w Ukrainie. Czy polscy eksporterzy zastąpią dostawców z Rosji i Białorusi? [© Butch - Fotolia.com] Wojna w Ukrainie. Czy polscy eksporterzy zastąpią dostawców z Rosji i Białorusi?]()

Wojna w Ukrainie. Czy polscy eksporterzy zastąpią dostawców z Rosji i Białorusi?

... ułatwienia dla zagranicznych firm, które chcą rozwijać eksport do Ukrainy. Tamtejsi konsumenci wypatrują na półkach towarów z nierosyjskimi metkami, ... – zarówno jeżeli chodzi o jakość, logistykę, koszty, jak i uwarunkowania kulturowe. Krytyczny import do Ukrainy. Lista produktów robi się coraz dłuższa Tuż po rozpoczęciu rosyjskiej inwazji 24 ...

Tematy: polscy eksporterzy, eksporterzy, eksport, wojna w Ukrainie, Ukraina, import, Białoruś, Rosja, eksport, polski eksport, importerzy -

![5G Ultra Plus od 12 czerwca 5G Ultra Plus od 12 czerwca]()

5G Ultra Plus od 12 czerwca

... Firm, Plus Mix, Plus na kartę, Plus Internet, Plush ABO oraz Plush na kartę. Wystarczy przebywać w zasięgu 5G Ultra oraz posiadać kompatybilne urządzenie. Zasięg sieci 5G Ultra Aktualna lista ... , Stargard, Kołobrzeg, Białogard, Wałcz, Choszczno, Pyrzyce, Płoty, Maszewo, Mielno, Rewal. Lista urządzeń obsługujących 5G Ultra W portfolio Plusa dostępne są ...

-

![Dyrektywa NIS2 obejmie 17 branż. Kary także dla pracowników [© Freepik] Dyrektywa NIS2 obejmie 17 branż. Kary także dla pracowników]()

Dyrektywa NIS2 obejmie 17 branż. Kary także dla pracowników

... aby nowe przepisy mogły wejść w życie na początku 2025 r. Długa lista wymogów W dobie coraz częstszych i bardziej zaawansowanych ataków w sieci, walka z ... środków technicznych, operacyjnych i organizacyjnych w firmie oraz zgłaszanie incydentów sieciowych. Lista wymogów jest długa, a przed zarządzającymi organizacjami i ich pracownikami poważne ...

-

![Najlepsze Miejsca Pracy Europa 2013 [© jinga80 - Fotolia.com] Najlepsze Miejsca Pracy Europa 2013]()

Najlepsze Miejsca Pracy Europa 2013

... Europejska Lista Najlepszych Miejsc Pracy nagradza firmy w 3 kategoriach: firmy międzynarodowe, firmy zatrudniające powyżej 500 pracowników oraz tzw. firmy małe i średnie, czyli zatrudniające od 50 do 500 pracowników. W kategorii firm międzynarodowych, po raz kolejny, zwycięzcą okazał się Microsoft. Pierwsze miejsce w kategorii firm zatrudniających ...

-

![Obsługa klienta 2015 [© Jakub Jirsák - Fotolia.com ] Obsługa klienta 2015]()

Obsługa klienta 2015

... znacznie lepszą bazę. Co jest dziś najważniejsze w obsłudze klienta Na liście priorytetów firm chcących doskonalić obszar obsługi w centrum uwagi jest klient. Praca nad efektywnością wymieniana jest dopiero na 3 miejscu. Lista priorytetów firm zarządzających działem obsługi: Zapewnić klientom ciągłą dostępność obsługi (54%) Zapewnić klientom ...

-

![Najlepsze Miejsca Pracy Polska 2021. Triumfuje branża IT Najlepsze Miejsca Pracy Polska 2021. Triumfuje branża IT]()

Najlepsze Miejsca Pracy Polska 2021. Triumfuje branża IT

... Place to Work® Polska. Jak powstaje Lista Najlepszych Miejsc Pracy? Laureaci konkursu są wyłaniani spośród firm, które wcześniej otrzymały wyróżnienie Great Place ... już po raz trzeci towarzyszyła lista 10 Najlepszych Miejsc Pracy dla Milenialsów. Laureaci tego rankingu wybierani są z grona firm wyróżnionych w głównym konkursie głosami pracowników ...

-

![Czy dojazd do pracy wpływa na lojalność pracownika? [© Scanrail - Fotolia.com] Czy dojazd do pracy wpływa na lojalność pracownika?]()

Czy dojazd do pracy wpływa na lojalność pracownika?

... napięcia, szefów kuchni, mechaników i postrzygaczy owiec. [Źródło: UK Skills Shortage List (Lista najbardziej brakujących fachowców w Wlk. Brytanii), 15 czerwca 2009 ... i co można zrobić, aby zatrzymać ich w firmie? Amerykańscy specjaliści ds. rozwoju firm sporządzili listę 10 najczęstszych przyczyn, z powodu których ludzie rezygnują z pracy ( ...

-

![Kadra zarządzająca w social media VIII 2012 Kadra zarządzająca w social media VIII 2012]()

Kadra zarządzająca w social media VIII 2012

... z prasy i internetu, w których pojawili się prezesowie analizowanych firm (pełna lista firm w raporcie). Raport obejmuje okres od 1 do 31 sierpnia 2012 roku. Wyselekcjonowano również wzmianki na temat bossów w mediach społecznościowych monitorowanych przez Instytut Monitorowania Mediów (lista dostępna na stronie Kompas Social Media oraz IMM ...

-

![O ile zaufanie pracowników zwiększa przychód firmy? [© Rido - Fotolia.com] O ile zaufanie pracowników zwiększa przychód firmy?]()

O ile zaufanie pracowników zwiększa przychód firmy?

... lista Fortune 100 Best Companies to Work For® — lista 100 Najlepszych Miejsc Pracy™ wyłoniona przez Great Place To Work na podstawie danych z ankiety pracowniczej — reprezentuje grupę firm ... się spontanicznie. Przywództwo w dobie szybkich zmian 84 proc. pracowników firm z amerykańskiej listy Najlepszych Miejsc Pracy™ twierdzi, że mogą w pracy liczyć ...

-

![Najlepsze miejsca pracy 2009 Najlepsze miejsca pracy 2009]()

Najlepsze miejsca pracy 2009

... Miejsc Pracy Polska 2009. Lista honoruje polskie przedsiębiorstwa stosujące praktyki i programy wyjątkowych miejsc pracy, które promują wartości wiarygodności, szacunku, sprawiedliwości, dumy i koleżeństwa wśród ich pracowników na najwyższym poziomie. Specjalne Nagrody są uznaniem dla pierwszych dziesięciu firm w Polsce, które spełniły światowe ...

-

![ESET: zagrożenia internetowe VII 2010 ESET: zagrożenia internetowe VII 2010]()

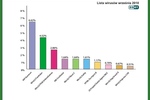

ESET: zagrożenia internetowe VII 2010

... zagrożeń zamyka Win32/Oficla.GN, należący do rodziny koni trojańskich kontrolowanych przez zdalne maszyny i próbujących pobierać na zainfekowany komputer kolejne zagrożenia. Lista zagrożeń powstaje dzięki ThreatSense.Net, technologii zbierania próbek wirusów od użytkowników na całym świecie. Gromadzone w ten sposób informacje poddawane są ...

-

![ESET: zagrożenia internetowe VIII 2010 ESET: zagrożenia internetowe VIII 2010]()

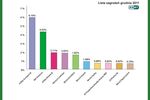

ESET: zagrożenia internetowe VIII 2010

... programy i automatycznie instaluje je na zainfekowanym komputerze. Zagrożenie rozprzestrzenia się jako element różnego typu aplikacji służących do pobierania plików z sieci. Lista zagrożeń powstaje dzięki ThreatSense.Net społeczności ponad 140 milionów użytkowników programów ESET, którzy przesyłają próbki podejrzanie zachowujących się aplikacji do ...

-

![ESET: zagrożenia internetowe X 2010 ESET: zagrożenia internetowe X 2010]()

ESET: zagrożenia internetowe X 2010

... haseł, PIN-ów czy aktualizacji danych. Użytkownik może też zadbać o bezpieczeństwo swojego komputera poprzez instalację programu antywirusowego lub pakietu bezpieczeństwa. Lista zagrożeń powstaje dzięki ThreatSense.Net społeczności ponad 140 milionów użytkowników programów ESET, którzy przesyłają próbki podejrzanie zachowujących się aplikacji do ...

-

![ESET: zagrożenia internetowe XI 2010 ESET: zagrożenia internetowe XI 2010]()

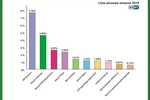

ESET: zagrożenia internetowe XI 2010

... danych (INF/Autorun – 5,75% wykrytych ataków, INF/Conficker – 1,46% wykrytych ataków) oraz koni trojańskich atakujących użytkowników gier sieciowych (2,54% wykrytych ataków). Lista zagrożeń powstaje dzięki ThreatSense.Net społeczności ponad 140 milionów użytkowników programów ESET, którzy przesyłają próbki podejrzanie zachowujących się aplikacji do ...

-

![Szkodliwe programy mobilne 2010 Szkodliwe programy mobilne 2010]()

Szkodliwe programy mobilne 2010

... w rynku odnotował również iOS (system operacyjny dla iPhone’a/iPoda Touch/iPada) oraz BlackBerry, podczas gdy Symbian wciąż odnotowuje straty. Po drugie, lista platform atakowanych przez szkodliwe programy została rozszerzona o iOS i Androida. Zgodnie z naszymi przewidywaniami, szkodliwe programy atakujące iOS potrafią infekować tylko iPhony ...

-

![ESET: zagrożenia internetowe VIII 2011 ESET: zagrożenia internetowe VIII 2011]()

ESET: zagrożenia internetowe VIII 2011

... pakiet bezpieczeństwa, który wykryje zagrożenie już na zainfekowanym nośniku danych i nie dopuści do infekcji komputera. Globalne raporty z systemu ThreatSense.Net Lista zagrożeń powstaje dzięki ThreatSense.Net, technologii zbierania próbek wirusów od ponad 140 milionów użytkowników na całym świecie. Gromadzone w ten sposób ...

-

![ESET: zagrożenia internetowe IX 2011 ESET: zagrożenia internetowe IX 2011]()

ESET: zagrożenia internetowe IX 2011

... przeglądarkę na określony adres URL, pod którym mieści się złośliwe oprogramowanie. Kod złośliwego programu zwykle najczęściej się na stronach HTML. Lista zagrożeń powstaje dzięki ThreatSense.Net, technologii zbierania próbek wirusów od ponad 140 milionów użytkowników na całym świecie. Gromadzone w ten sposób ...

-

![Kadra zarządzająca w social media I 2012 Kadra zarządzająca w social media I 2012]()

Kadra zarządzająca w social media I 2012

... z prasy i internetu, w których pojawili się prezesowie analizowanych firm ( pełna lista firm w raporcie). Raport obejmuje okres od 1 do 31 stycznia 2012 roku. Wyselekcjonowano również wzmianki na temat bossów w mediach społecznościowych monitorowanych przez Instytut Monitorowania Mediów (lista dostępna na stronie Kompas Social Media oraz IMM ...

-

![Kadra zarządzająca w social media VII 2012 Kadra zarządzająca w social media VII 2012]()

Kadra zarządzająca w social media VII 2012

... materiałów z prasy i internetu, w których pojawili się prezesowie analizowanych firm (pełna lista firm w raporcie). Raport obejmuje okres od 1 do 31 lipca 2012 roku. Wyselekcjonowano również wzmianki na temat bossów w mediach społecznościowych monitorowanych przez Instytut Monitorowania Mediów (lista dostępna na stronie Kompas Social Media oraz IMM ...

-

![Polski freelancer 2010 Polski freelancer 2010]()

Polski freelancer 2010

... , eksperta Polskiej Konfederacji Pracodawców Prywatnych „Lewiatan”, „lista wolnych zawodów będzie dynamicznie i twórczo się rozwijać, a forma takiego zatrudnienia stawać się coraz popularniejsza. Wolnych strzelców będzie też przybywać z uwagi na ciągłe poszukiwanie wśród samych firm optymalizacji wydatków, której dziś coraz częściej upatruje się ...

-

![Firmy europejskie gotowe na ekspansję [© Scanrail - Fotolia.com] Firmy europejskie gotowe na ekspansję]()

Firmy europejskie gotowe na ekspansję

... European Business Awards, którego sponsorem tytularnym jest bank HSBC. 21 czerwca została ogłoszona lista firm, które będą reprezentowały Polskę w rywalizacji o tytuł najlepszego europejskiego biznesu. Znalazło się na niej 25 polskich firm różnych rozmiarów, które odnoszą sukcesy w takich dziedzinach jak usługi prawne i finansowe, gospodarka ...

-

![Kadra zarządzająca w social media X 2012 Kadra zarządzająca w social media X 2012]()

Kadra zarządzająca w social media X 2012

... z prasy i internetu, w których pojawili się prezesowie analizowanych firm (pełna lista firm w raporcie). Raport obejmuje okres od 1 do 31 października 2012 roku. Wyselekcjonowano również wzmianki na temat bossów w mediach społecznościowych monitorowanych przez Instytut Monitorowania Mediów (lista dostępna na stronie Kompas Social Media oraz IMM ...

-

![Rzetelna firma przeważnie z Wielkopolski [© Rido - Fotolia.com] Rzetelna firma przeważnie z Wielkopolski]()

Rzetelna firma przeważnie z Wielkopolski

... średniakiem, a pod względem atrakcyjności firm z regionów, uplasowało się na pierwszym miejscu. – I właśnie ten wynik pokazuje, że decydując o współpracy z inną firmą, mocniej opieramy się na dostępnych danych, niż na własnych stereotypowych wyobrażeniach. Tak naprawdę lista marzeń, to lista najbardziej uprzemysłowionych i najszybciej rozwijających ...

-

![Wynagrodzenia przyszłości: payroll, czyli nowe trendy listy płac [© Freepik] Wynagrodzenia przyszłości: payroll, czyli nowe trendy listy płac]()

Wynagrodzenia przyszłości: payroll, czyli nowe trendy listy płac

... payrollu? Jakich strategii wymaga od pracodawców rozwój listy płac? Payroll (lista płac) – to nie tylko wynagrodzenia w firmie, a cały system obsługi administracyjnej ... wniosek o urlop. Integracja systemów i prostsze raportowanie W prawie połowie badanych firm z listą płac zostały zintegrowane już systemy finansowo-księgowe (47 proc.) i systemy HR ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... które nie powinny być infekowane. Oprócz plików należących do innych szkodliwych programów lista zawiera pliki należące do klientów gier online. W ramach mechanizmu ochrony ... i ilość tych próbek nieustannie zwiększa się. Spowodowane jest to reakcją firm antywirusowych oraz zwiększoną popularnością gier online. Większość z tych programów zostało ...

-

![Utrata danych w 2009r. - TOP10 Utrata danych w 2009r. - TOP10]()

Utrata danych w 2009r. - TOP10

... elektronicznego na całym świecie tracą najcenniejsze dokumenty, zdjęcia bądź filmy. "Nasza lista po raz kolejny wskazuje, że utrata danych może przydarzyć się ... biurach powinny patrzeć nie tylko pod nogi, ale też nad siebie. W jednej z firm specjaliści zauważyli spadający z drugiego piętra laptop, zrzucony przypadkiem lub w wyniku zdenerwowania ...

-

![ESET: zagrożenia internetowe X 2011 ESET: zagrożenia internetowe X 2011]()

ESET: zagrożenia internetowe X 2011

Firma ESET, producent proaktywnych rozwiązań antywirusowych, opublikowała raport na temat najczęściej infekujących zagrożeń komputerowych października. Eksperci z firmy ESET zwracają uwagę na robaka internetowego Dorkbot, wykradającego loginy i hasła do różnych serwisów internetowych m.in. do Facebooka, Twittera czy Steama. Dorkbot w ciągu ...

-

![Kadra zarządzająca w social media IX 2012 Kadra zarządzająca w social media IX 2012]()

Kadra zarządzająca w social media IX 2012

... z prasy i internetu, w których pojawili się prezesowie analizowanych firm (pełna lista firm w raporcie). Raport obejmuje okres od 1 do 30 września 2012 roku. Wyselekcjonowano również wzmianki na temat bossów w mediach społecznościowych monitorowanych przez Instytut Monitorowania Mediów (lista dostępna na stronie Kompas Social Media oraz IMM ...

-

![10 ulubionych narzędzi cyberprzestępcy [© Creativa Images - Fotolia.com] 10 ulubionych narzędzi cyberprzestępcy]()

10 ulubionych narzędzi cyberprzestępcy

... systemu organizacji. Jak podkreśla Zoltán Györkő, prezes firmy Balabit, dla firm najbardziej niebezpieczna jest sytuacja, gdy dostęp do sieci wewnętrznej zyskują ... uważa ataki z wewnątrz organizacji za bardziej niebezpieczne i poważniejsze w konsekwencjach dla firmy. Lista 10 najpopularniejszych metod stosowanych przez hakerów Firma Balabit zbadała, ...

-

![Efektowna utrata danych w 2006 [© violetkaipa - Fotolia.com] Efektowna utrata danych w 2006]()

Efektowna utrata danych w 2006

... premierą. We wszystkich opisanych przypadkach dane udało się odzyskać. „Tegoroczna lista pokazuje, że utrata danych może przydarzyć się praktycznie w każdych ... Paweł Odor. – „Jednak najlepszym sposobem na bezpieczeństwo danych, zarówno dla użytkowników indywidualnych jak i firm, jest robienie kopii zapasowych oraz nawiązanie współpracy z firmą ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Unia Europejska wybiela własne raje podatkowe? [© gustavofrazao - Fotolia.com] Unia Europejska wybiela własne raje podatkowe?](https://s3.egospodarka.pl/grafika2/raje-podatkowe/Unia-Europejska-wybiela-wlasne-raje-podatkowe-199954-150x100crop.jpg)

![Wojna w Ukrainie. Czy polscy eksporterzy zastąpią dostawców z Rosji i Białorusi? [© Butch - Fotolia.com] Wojna w Ukrainie. Czy polscy eksporterzy zastąpią dostawców z Rosji i Białorusi?](https://s3.egospodarka.pl/grafika2/polscy-eksporterzy/Wojna-w-Ukrainie-Czy-polscy-eksporterzy-zastapia-dostawcow-z-Rosji-i-Bialorusi-244711-150x100crop.jpg)

![Dyrektywa NIS2 obejmie 17 branż. Kary także dla pracowników [© Freepik] Dyrektywa NIS2 obejmie 17 branż. Kary także dla pracowników](https://s3.egospodarka.pl/grafika2/dyrektywa-NIS2/Dyrektywa-NIS2-obejmie-17-branz-Kary-takze-dla-pracownikow-263116-150x100crop.jpg)

![Najlepsze Miejsca Pracy Europa 2013 [© jinga80 - Fotolia.com] Najlepsze Miejsca Pracy Europa 2013](https://s3.egospodarka.pl/grafika2/rynek-pracy/Najlepsze-Miejsca-Pracy-Europa-2013-120078-150x100crop.jpg)

![Obsługa klienta 2015 [© Jakub Jirsák - Fotolia.com ] Obsługa klienta 2015](https://s3.egospodarka.pl/grafika2/obsluga-klienta/Obsluga-klienta-2015-169455-150x100crop.jpg)

![Czy dojazd do pracy wpływa na lojalność pracownika? [© Scanrail - Fotolia.com] Czy dojazd do pracy wpływa na lojalność pracownika?](https://s3.egospodarka.pl/grafika/dojazd-do-pracy/Czy-dojazd-do-pracy-wplywa-na-lojalnosc-pracownika-apURW9.jpg)

![O ile zaufanie pracowników zwiększa przychód firmy? [© Rido - Fotolia.com] O ile zaufanie pracowników zwiększa przychód firmy?](https://s3.egospodarka.pl/grafika2/rynek-pracy/O-ile-zaufanie-pracownikow-zwieksza-przychod-firmy-267339-150x100crop.jpg)

![Firmy europejskie gotowe na ekspansję [© Scanrail - Fotolia.com] Firmy europejskie gotowe na ekspansję](https://s3.egospodarka.pl/grafika/firmy-europejskie/Firmy-europejskie-gotowe-na-ekspansje-apURW9.jpg)

![Rzetelna firma przeważnie z Wielkopolski [© Rido - Fotolia.com] Rzetelna firma przeważnie z Wielkopolski](https://s3.egospodarka.pl/grafika2/polskie-firmy/Rzetelna-firma-przewaznie-z-Wielkopolski-148286-150x100crop.jpg)

![Wynagrodzenia przyszłości: payroll, czyli nowe trendy listy płac [© Freepik] Wynagrodzenia przyszłości: payroll, czyli nowe trendy listy płac](https://s3.egospodarka.pl/grafika2/wynagrodzenie-za-prace/Wynagrodzenia-przyszlosci-payroll-czyli-nowe-trendy-listy-plac-265193-150x100crop.jpg)

![10 ulubionych narzędzi cyberprzestępcy [© Creativa Images - Fotolia.com] 10 ulubionych narzędzi cyberprzestępcy](https://s3.egospodarka.pl/grafika2/inzynieria-spoleczna/10-ulubionych-narzedzi-cyberprzestepcy-171524-150x100crop.jpg)

![Efektowna utrata danych w 2006 [© violetkaipa - Fotolia.com] Efektowna utrata danych w 2006](https://s3.egospodarka.pl/grafika/odzyskiwanie-danych/Efektowna-utrata-danych-w-2006-SdaIr2.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)