-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... programów oraz technologii antywirusowych, w tym m.in. odkrycie przez ekspertów z kilku firm antywirusowych nowego trojana zdolnego do infekowania BIOS-u. Uruchamiając się z ... W przypadku Lurida również ciężko jest wskazać faktyczną liczbę i wartość skradzionych danych, chociaż lista celów sama mówi za siebie. Lekcja z przeszłości: 10 rocznica robaka ...

-

![Najlepsze Miejsca Pracy Polska 2012 Najlepsze Miejsca Pracy Polska 2012]()

Najlepsze Miejsca Pracy Polska 2012

... Miejsc Pracy w Polsce". Podczas uroczystej Gali w siedzibie Giełdy Papierów Wartościowych w Warszawie wyróżniono 17 firm w dwóch kategoriach oraz przyznano dwie nagrody specjalne. Lista honoruje polskie przedsiębiorstwa promujące wartości wiarygodności, szacunku, uczciwości, dumy i koleżeństwa w relacjach między kierownictwem i pracownikami ...

-

![Przetargi reklamowe w Polsce 2011 Przetargi reklamowe w Polsce 2011]()

Przetargi reklamowe w Polsce 2011

... wchodzą następujące podbranże: akcje promocyjne, gadżety, identyfikacje wizualne firm oraz reklamy. Zebrane informacje pochodzą z Biuletynu Zamówień Publicznych ... ponad 39 milionów złotych. Najniższą wartość miały przetargi w województwie lubuskim. Poniższa lista posortowana jest według wartości wygranych przetargów. Największe przetargi w 2011 roku ...

-

![ESET: zagrożenia internetowe XI 2012 [© yuriy - Fotolia.com] ESET: zagrożenia internetowe XI 2012]()

ESET: zagrożenia internetowe XI 2012

... roku prawdopodobnie nadal rosnąć będzie liczba botnetów, czyli sieci komputerów zombie, kontrolowanych zdalnie i wykorzystywanych np. do atakowania serwerów dużych firm i instytucji. Jak podkreślają eksperci, duże zainteresowanie botnetami wśród cyberprzestępców wynika przede wszystkim z łatwości ich tworzenia, a także z możliwości uzyskiwania ...

-

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe]()

Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe

... lub portalu społecznościowym. Socjotechnika W 2009 roku ponad 20 największych firm z branży oprogramowania, takich jak Google, Adobe, Juniper oraz Yahoo, padło ... W celu zebrania informacji lokalnych oszuści nie potrzebują dodatkowych przywilejów lista uruchomionych procesów, zainstalowanego oprogramowania i łat, połączonych użytkowników itd ...

-

![Zagrożenia w sieci: zasady bezpieczeństwa [© ra2 studio - Fotolia.com] Zagrożenia w sieci: zasady bezpieczeństwa]()

Zagrożenia w sieci: zasady bezpieczeństwa

... ostatnio listę 25 popularnych haseł. Trudno uwierzyć, że niektórzy ich używają. Lista 25 najpopularniejszych haseł: password 123456 12345678 abc123 qwerty monkey letmein ... od zdefiniowania polityki Bring-Your-Own-Device (wykorzystywania prywatnego sprzętu do celów służbowych). Wiele firm unika tego tematu, jednak trend BYOD staje się coraz silniejszy. ...

-

![ESET: zagrożenia internetowe II 2015 [© sp4764 - Fotolia.com] ESET: zagrożenia internetowe II 2015]()

ESET: zagrożenia internetowe II 2015

... energii z zainfekowanych komputerów, ile potrzebne jest do zasilania 111 tys. domów. Kraken Mówi się, że botnet Kraken zainfekował 10% wszystkich firm odnotowanych w rankingu ,,Fortune 500 companies”. Kontrolował prawie 500 tys. komputerów, a każdy z nich był w stanie wysyłać aż 600 tys. e-maili dziennie ...

-

![CSR modernizuje gospodarki w Europie Środkowej [© BillionPhotos.com - Fotolia.com] CSR modernizuje gospodarki w Europie Środkowej]()

CSR modernizuje gospodarki w Europie Środkowej

... w badaniu polskim. - „W wymiarze praktycznym doszło do zmiany w polskim CSR. Ciekawa jest lista korzyści wymienianych przez menedżerów. CSR nie jest już, jak pięć lat ... krajów upatrują w oddziaływaniu biznesu na wzrost konkurencyjności gospodarki (96 proc.), wpływie firm na poprawę aktywności zawodowej (94 proc.) oraz ich wpływie na kształtowanie ...

-

![Rynek pracy specjalistów 2016 [© tashatuvango - Fotolia.com] Rynek pracy specjalistów 2016]()

Rynek pracy specjalistów 2016

... Internet korzystamy nie tyle z przeglądarek, co aplikacji mobilnych – dlatego większość firm potrzebuje specjalistów którzy będą takie aplikacje tworzyć oraz nimi zarządzać. ... ale i będącym w trakcie studiów, szczególnie tych najbardziej poszukiwanych specjalizacji. Wiele firm przygotowuje cale systemy staży i praktyk, które mają im pomóc w ...

-

![Rynek pracy specjalistów II kw. 2017 [© anyaberkut - Fotolia.com] Rynek pracy specjalistów II kw. 2017]()

Rynek pracy specjalistów II kw. 2017

... II kwartale 2017 roku, co trzecie ogłoszenie pochodziło z dużych firm (zatrudniających powyżej 251 pracowników), które łącznie publikowały 42 479 ofert pracy. Z firm średnich pochodziło 38 909 ogłoszeń o pracę. Odnotowano wzrosty zapotrzebowania o blisko 10% w przypadku firm dużych oraz o 7% w średnich firmach. Firmy małe oraz mikroprzedsiębiorstwa ...

-

![10 technologicznych trendów na rok 2018 według Gartnera [© adrian_ilie825 - Fotolia.com] 10 technologicznych trendów na rok 2018 według Gartnera]()

10 technologicznych trendów na rok 2018 według Gartnera

... przygotowana przez instytut badawczy Gartnera lista 10 strategicznych tendencji technologicznych nadchodzącego roku. „Disruptive innovation”. Pod tą nazwą skrywają się kreujące nowe rynki technologie, które zaburzają zastały porządek ekonomiczny, wywierając istotny wpływ zarówno na funkcjonowanie firm, jak i osób prywatnych. Z czym przyjdzie ...

-

![Nowe technologie na rynku pracy 2019 [© katy_89 - Fotolia.com] Nowe technologie na rynku pracy 2019]()

Nowe technologie na rynku pracy 2019

... czy platformy, musi mieć sens dla przyszłych użytkowników. Aby upewnić się, że pracownicy są gotowi i otwarci na udoskonalenia, coraz więcej firm dostrzega potrzebę zmian w zakresie kultury organizacyjnej. Obecnie pracodawcy podkreślają znaczenie otwartości, współpracy i elastyczności. Dbają również o włączenie pracowników do realizacji projektów ...

-

![Odprawa pieniężna i co jeszcze? Co specjaliści dostają na "odchodne"? [© Joanna Zielinska - Fotolia.com] Odprawa pieniężna i co jeszcze? Co specjaliści dostają na "odchodne"?]()

Odprawa pieniężna i co jeszcze? Co specjaliści dostają na "odchodne"?

... pracy oraz cesja numeru telefonu. Rynek pracodawcy czy rynek pracownika? Obraz rynku pracy widziany oczami zwolnionych Kontaktując się z wieloma przedstawicielami firm, managerami, rekruterami i hedhunterami niejednokrotnie słyszymy, jak trudno jest znaleźć dobrego pracownika. Że mamy rynek pracownika i pracodawcy muszą się dostosować, a pracę ...

-

![Aplikacje internetowe zapewnią ciągłość biznesową? Aplikacje internetowe zapewnią ciągłość biznesową?]()

Aplikacje internetowe zapewnią ciągłość biznesową?

... jeszcze muszą popracować. Szybko wyszło na jaw, że aż 80% dużych firm z całego świata nie jest dobrze przygotowanych na utrzymanie ciągłości biznesowej w czasach pandemii ... nich (DDoS), złośliwe boty, ataki typu zero-day, wykorzystujące interfejs API i inne. Lista najpopularniejszych w danym roku zagrożeń publikowana jest w dokumencie OWASP Top Ten ...

-

![Czy biura znikną? Koronawirus i praca zdalna a powierzchnie biurowe [© arsdigital - Fotolia.com] Czy biura znikną? Koronawirus i praca zdalna a powierzchnie biurowe]()

Czy biura znikną? Koronawirus i praca zdalna a powierzchnie biurowe

... próbują podnajmować. Mniej chętnie wybierane będą przestrzenie typu „open space. Wiele firm na pewno powróci do układu gabinetowego. Zamknięte ścianami pomieszczenia są ... i centra handlowe. W transakcjach dotyczących powierzchni powyżej 5,000 mkw. widoczne są oczekiwania firm co do gwarancji elastyczności najmu, zarówno pod kątem ekspansji, jak i ...

-

![Wirusy, wyłudzenia i inni. Jak dbać o bezpieczeństwo w internecie? [© Greg Walker - Fotolia.com] Wirusy, wyłudzenia i inni. Jak dbać o bezpieczeństwo w internecie?]()

Wirusy, wyłudzenia i inni. Jak dbać o bezpieczeństwo w internecie?

... tożsamości, wyłudzenie kredytu oraz podejrzane maile. To lista zagrożeń, których w największym stopniu obawiają się polscy internauci. Problemy te dotyczą bardzo ... jedyna baza zawierająca dane od banków komercyjnych, banków spółdzielczych, SKOK-ów ów i firm pożyczkowych. Oprócz unikatowych danych z bazy BIK, Alerty BIK obejmują także zdarzenia, ...

-

![Branża motoryzacyjna: wojna gorsza niż COVID-19? [© AnastasiiaUsoltceva - Fotolia.com] Branża motoryzacyjna: wojna gorsza niż COVID-19?]()

Branża motoryzacyjna: wojna gorsza niż COVID-19?

... ́ci prowadzonych do tej pory w Rosji lub Białorusi (33%). Lista firm europejskich czy amerykańskich, które wycofały się z Rosji i Białorusi, lub czasowo przeniosły ... ” zostało przeprowadzone przez firmę Exact Systems na celowej próbie przedstawicieli firm z sektora automotive. Wśród nich znajdują̨ się m.in. producenci samochodów, poddostawcy cze ...

-

![Jeśli dziś wtorek, to mamy problem [© stoupa - Fotolia.com] Jeśli dziś wtorek, to mamy problem]()

Jeśli dziś wtorek, to mamy problem

... wykazał serwerowy wirus SQL Slammer). Symantec ujawnił też niechlubny ranking 10 państw, z których terytorium najczęściej prowadzone są ataki. Oto lista: USA – 35,4% ataków Korea Południowa – 12,8% Chiny – 6,9% Niemcy – 6,7% Francja - 4% Tajwan – 3,9% Kanada – 3,2% Włochy - 3% Wielka Brytania – 2,2% Japonia – 1,8% Z kolei w zestawieniu, w którym ...

-

![Zasoby informatyczne a procesy przetwarzania informacji Zasoby informatyczne a procesy przetwarzania informacji]()

Zasoby informatyczne a procesy przetwarzania informacji

... adekwatne do jej znaczenia i wartości dla firmy. Informacja to zawarta danych wartość konieczna do pracy każdej firmy. Dane takie jak lista pracowników wraz z faktamni z okresu ich pracy zawierają informacje potrzebne do prawidłowej ich oceny i wypłaty wynagrodzenia. Dane o sprzedaży zawierają informacje o kontrahentach ...

Tematy: zarządzanie firmą -

![Łatwiejszy dostęp do plików z cyfrówek [© Nmedia - Fotolia.com] Łatwiejszy dostęp do plików z cyfrówek]()

Łatwiejszy dostęp do plików z cyfrówek

... do "surowych" formatów obrazu w aparatach cyfrowych klasy profesjonalnej i średniej firm Canon, Fujifilm, Minolta, Nikon i Olympus. Photoshop Camera Raw to moduł ... poprawek importowanego pliku i przyspieszyć cykl pracy zawodowych fotografów i grafików. Pełna lista obsługiwanych modeli aparatów i firmowych formatów jest dostępna pod adresem . Ceny ...

-

![Promocja ruterów 3Com Promocja ruterów 3Com]()

Promocja ruterów 3Com

... produktach min. 20 000 PLN netto, otrzymają 3 tomy "Władcy Pierścieni" oraz bony Sodexho o wartości od 250 PLN – do 500 PLN. Lista premiowanych produktów obejmuje następujące modele routerów firmy 3Com: 3C13612-ME model 3012, 3C13613-ME model 3013, 3C13700-ME model 5009, 3C13750-ME model 5231 ...

-

![Wirusy - co przyniesie 2005 r. [© Scanrail - Fotolia.com] Wirusy - co przyniesie 2005 r.]()

Wirusy - co przyniesie 2005 r.

... _NETSKY.C i WORM_SASSER.B) • World Tracking Center (Centum Śledzenia Wirusów) zarejestrowało 37.822.805 infekcji - prawie o 8 procent więcej niż w roku poprzednim. • Lista WTC 10 najpopularniejszych wirusów 2004 roku była zdominowana przez rodzinę wirusów NETSKY. Na liście znalazły się aż trzy warianty tego ...

-

![eCRM, czyli zwiększamy lojalność eKlientów eCRM, czyli zwiększamy lojalność eKlientów]()

eCRM, czyli zwiększamy lojalność eKlientów

... . Wdrażanie skutecznych rozwiązań eCRM staje się coraz ważniejsze dla firm działających w sieci. Szczególnie istotne stają się one dla internetowych sprzedawców. ... pozycji zakupionych przez tych użytkowników strony, którzy wcześniej kupili pozycję wyszukaną • Lista życzeń – dzięki, której administrujący sklepem system może układać ranking pożądanych ...

-

![Wirusy i robaki IX 2005 [© Scanrail - Fotolia.com] Wirusy i robaki IX 2005]()

Wirusy i robaki IX 2005

... do zgryzienia, próbując ustalić przyczyny tych niespodziewanych powrotów. Wrześniowa lista 20 najpopularniejszych szkodników jest dobrym przykładem nieoczekiwanych powrotów wirusów. ... stało. Trudno powiedzieć, co było tego przyczyną, szybka reakcja firm antywirusowych, które powstrzymały epidemię, rozwaga użytkowników, którzy nie uruchamiali plików ...

-

![Resort gospodarki: raport o barierach [© Scanrail - Fotolia.com] Resort gospodarki: raport o barierach]()

Resort gospodarki: raport o barierach

... "Analiza barier regulacyjnych działalności gospodarczej", do którego dołączona została lista 156 szczegółowych propozycji przedsiębiorców w zakresie poprawy regulacji. ... Generuje to duże koszty i nadmiernie angażuje kapitał ludzki i rzeczowy polskich firm. W opinii przedsiębiorców szczególnym utrudnieniem są zbyt liczne i uciążliwe kontrole. Obecnie ...

-

![Wirusy, robaki, phishing VI-XII 2006 Wirusy, robaki, phishing VI-XII 2006]()

Wirusy, robaki, phishing VI-XII 2006

... kupna domen, które w oczywisty sposób należą do banków lub innych instytucji finansowych, takich jak chasebank-online.com, citi-bank.com i bankofamerica.com. Lista zawierała jeszcze około 30 serwisów wystawionych na sprzedaż, a ich nazwy były łudząco podobne do rzeczywistych odpowiedników. Powstaje pytanie, kto chciałby ...

-

![Jak uniknąć spamu? [© stoupa - Fotolia.com] Jak uniknąć spamu?]()

Jak uniknąć spamu?

... SPAM. Jeśli wyślesz choćby prośbę o usunięcie twojego adresu z listy mailingowej, potwierdzisz, że twój adres jest właściwy i spam został skutecznie dostarczony. Lista potwierdzonych adresów e-mail stanowi dla spamerów dużo większą wartość i bardzo często jest przedmiotem handlu na czarnym rynku. 2. Sprawdź, czy Twój ...

-

![Bezpieczeństwo dzieci w Internecie [© stoupa - Fotolia.com] Bezpieczeństwo dzieci w Internecie]()

Bezpieczeństwo dzieci w Internecie

... Messenger. Następnie należy wybrać pseudonim, np. „kalafior123”. Potem wystarczy tylko dodać pseudonimy swoich znajomych do listy kontaktów używanego programu. Ta lista działa tak jak książka adresowa w programie pocztowym czy telefonie. Po otwarciu komunikatora widać, które osoby z listy kontaktów są online. Aby ...

-

![Letnie upały groźne dla komputerów [© violetkaipa - Fotolia.com] Letnie upały groźne dla komputerów]()

Letnie upały groźne dla komputerów

... w ciągu 10 dni nieodwracalne straty, a często nawet doprowadzić do bankructwa. Oto lista porad specjalistów firmy Ontrack Odzyskiwanie Danych dotyczących ochrony danych w lecie: warto ... sieci poprzez infrastrukturę telewizji kablowej lub sieci osiedlowe właściciele firm posiadających serwerownie powinni zadbać o utrzymanie optymalnej temperatury ...

-

![Tydzień 33/2007 (13-19.08.2007) [© RVNW - Fotolia.com] Tydzień 33/2007 (13-19.08.2007)]()

Tydzień 33/2007 (13-19.08.2007)

... Państwa. To ma być ochrona przed wrogim przejęciem którejś z tych firm. Przykładem skłaniającym do tego są obecne kłopoty węgierskiego koncernu paliwowego ... koncernu w Dąbrowie Górniczej oraz w nową baterię koksowniczą w Zakładach Koksowniczych w Zdzieszowicach. Lista nowych przedsięwzięć inwestycyjnych będzie zaprezentowana w II połowie 2007 roku. ...

-

![Tydzień 34/2007 (20-26.08.2007) [© RVNW - Fotolia.com] Tydzień 34/2007 (20-26.08.2007)]()

Tydzień 34/2007 (20-26.08.2007)

... , bo dotychczasowa obowiązuje tylko do końca tego roku. W nowej miała być ograniczona lista zawodów uprawniająca do skorzystania z niej. Brak rozwiązania tego problemu to dodatkowe, ... Internet ponad 1 mld zł, a ulgi mieszkaniowe kosztowały 350 mln zł. Na 276 tys. firm dochód wykazało 188 tys. (łącznie ok. 162 mld zł), a stratę wykazało 81,5 tys. ...

-

![GFI EndPointSecurity 4.0 GFI EndPointSecurity 4.0]()

GFI EndPointSecurity 4.0

... swojej oferty wersję 4.0 GFI EndPointSecurity. Nowe rozwiązanie ma zapewniać ochronę firm przed wyciekaniem danych poprzez urządzenia przenośne. Rozwiązanie GFI ... Czasowy dostęp do urządzeń Raporty użycia urządzeń z wykorzystaniem GFI ReportPack add-on Lista urządzeń używanych zarówno wcześniej, jak i obecnie Przegląd aktywności użytkownika jak i ...

-

![Strategie i techniki cenowe Strategie i techniki cenowe]()

Strategie i techniki cenowe

... przedsiębiorstw stosuje strategię Hi-Lo, z trzech głównych powodów: podobieństwo struktur kosztów firm tworzących grupę strategiczną powoduje, że trwałe wyróżnienie się ... kolei techniki cenowe stosuje się w krótkich okresach czasu, a nawet codziennie. Oto lista najpopularniejszych technik stosowanych w handlu: ceny psychologiczne — ceny, które zostały ...

-

![Muzyka w sklepach coraz częściej legalna [© Scanrail - Fotolia.com] Muzyka w sklepach coraz częściej legalna]()

Muzyka w sklepach coraz częściej legalna

... , wykonawców i producentów. Lista działalności objętych obowiązkiem uiszczania opłat jest bardzo szeroka i obejmuje m.in. obiekty gastronomiczne, handlowe, usługowe, rekreacyjne i sportowe. Rośnie liczba podmiotów, które podpisały ze ZPAV umowę na odtwarzanie muzyki oraz odprowadzają z tego tytułu opłaty na rzecz osób i firm tam zrzeszonych. O ile ...

-

![Ranking telefonów wg InfoNokia.pl i Skąpiec.pl Ranking telefonów wg InfoNokia.pl i Skąpiec.pl]()

Ranking telefonów wg InfoNokia.pl i Skąpiec.pl

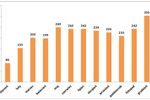

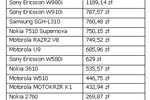

... Sagem oraz Alcatel. W zestawieniu nie ma ani jednego przedstawiciela tych firm. Wśród najpopularniejszych telefonów typu clamshelle, najwyższe miejsce zajmuje urzadzenie fińskiego ... firmy jak Sony Ericsson oraz Motorola. W zestawieniu brakuje produktu Samsunga. Lista najpopularniejszych modeli: Sony Ericsson W910i Nokia 2760 Nokia 7070 ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![ESET: zagrożenia internetowe XI 2012 [© yuriy - Fotolia.com] ESET: zagrożenia internetowe XI 2012](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XI-2012-110814-150x100crop.jpg)

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Polityka-bezpieczenstwa-a-ataki-ukierunkowane-na-sieci-firmowe-121046-150x100crop.jpg)

![Zagrożenia w sieci: zasady bezpieczeństwa [© ra2 studio - Fotolia.com] Zagrożenia w sieci: zasady bezpieczeństwa](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-w-sieci-zasady-bezpieczenstwa-125286-150x100crop.jpg)

![ESET: zagrożenia internetowe II 2015 [© sp4764 - Fotolia.com] ESET: zagrożenia internetowe II 2015](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2015-153263-150x100crop.jpg)

![CSR modernizuje gospodarki w Europie Środkowej [© BillionPhotos.com - Fotolia.com] CSR modernizuje gospodarki w Europie Środkowej](https://s3.egospodarka.pl/grafika2/CSR/CSR-modernizuje-gospodarki-w-Europie-Srodkowej-165194-150x100crop.jpg)

![Rynek pracy specjalistów 2016 [© tashatuvango - Fotolia.com] Rynek pracy specjalistów 2016](https://s3.egospodarka.pl/grafika2/rynek-pracy-specjalistow/Rynek-pracy-specjalistow-2016-187372-150x100crop.jpg)

![Rynek pracy specjalistów II kw. 2017 [© anyaberkut - Fotolia.com] Rynek pracy specjalistów II kw. 2017](https://s3.egospodarka.pl/grafika2/rynek-pracy-specjalistow/Rynek-pracy-specjalistow-II-kw-2017-194891-150x100crop.jpg)

![10 technologicznych trendów na rok 2018 według Gartnera [© adrian_ilie825 - Fotolia.com] 10 technologicznych trendów na rok 2018 według Gartnera](https://s3.egospodarka.pl/grafika2/nowe-technologie/10-technologicznych-trendow-na-rok-2018-wedlug-Gartnera-198686-150x100crop.jpg)

![Nowe technologie na rynku pracy 2019 [© katy_89 - Fotolia.com] Nowe technologie na rynku pracy 2019](https://s3.egospodarka.pl/grafika2/rynek-pracy/Nowe-technologie-na-rynku-pracy-2019-213713-150x100crop.jpg)

![Odprawa pieniężna i co jeszcze? Co specjaliści dostają na "odchodne"? [© Joanna Zielinska - Fotolia.com] Odprawa pieniężna i co jeszcze? Co specjaliści dostają na "odchodne"?](https://s3.egospodarka.pl/grafika2/rynek-pracy/Odprawa-pieniezna-i-co-jeszcze-Co-specjalisci-dostaja-na-odchodne-223225-150x100crop.jpg)

![Czy biura znikną? Koronawirus i praca zdalna a powierzchnie biurowe [© arsdigital - Fotolia.com] Czy biura znikną? Koronawirus i praca zdalna a powierzchnie biurowe](https://s3.egospodarka.pl/grafika2/wynajem-biura/Czy-biura-znikna-Koronawirus-i-praca-zdalna-a-powierzchnie-biurowe-232545-150x100crop.jpg)

![Wirusy, wyłudzenia i inni. Jak dbać o bezpieczeństwo w internecie? [© Greg Walker - Fotolia.com] Wirusy, wyłudzenia i inni. Jak dbać o bezpieczeństwo w internecie?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Wirusy-wyludzenia-i-inni-Jak-dbac-o-bezpieczenstwo-w-internecie-233076-150x100crop.jpg)

![Branża motoryzacyjna: wojna gorsza niż COVID-19? [© AnastasiiaUsoltceva - Fotolia.com] Branża motoryzacyjna: wojna gorsza niż COVID-19?](https://s3.egospodarka.pl/grafika2/branza-motoryzacyjna/Branza-motoryzacyjna-wojna-gorsza-niz-COVID-19-248499-150x100crop.jpg)

![Jeśli dziś wtorek, to mamy problem [© stoupa - Fotolia.com] Jeśli dziś wtorek, to mamy problem](https://s3.egospodarka.pl/grafika/hakerzy/Jesli-dzis-wtorek-to-mamy-problem-MBuPgy.jpg)

![Łatwiejszy dostęp do plików z cyfrówek [© Nmedia - Fotolia.com] Łatwiejszy dostęp do plików z cyfrówek](https://s3.egospodarka.pl/grafika/photoshop-camera-raw/Latwiejszy-dostep-do-plikow-z-cyfrowek-Qq30bx.jpg)

![Wirusy - co przyniesie 2005 r. [© Scanrail - Fotolia.com] Wirusy - co przyniesie 2005 r.](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-co-przyniesie-2005-r-apURW9.jpg)

![Wirusy i robaki IX 2005 [© Scanrail - Fotolia.com] Wirusy i robaki IX 2005](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-i-robaki-IX-2005-apURW9.jpg)

![Resort gospodarki: raport o barierach [© Scanrail - Fotolia.com] Resort gospodarki: raport o barierach](https://s3.egospodarka.pl/grafika/bariery-przedsiebiorczosci/Resort-gospodarki-raport-o-barierach-apURW9.jpg)

![Jak uniknąć spamu? [© stoupa - Fotolia.com] Jak uniknąć spamu?](https://s3.egospodarka.pl/grafika/ochrona-antyspamowa/Jak-uniknac-spamu-MBuPgy.jpg)

![Bezpieczeństwo dzieci w Internecie [© stoupa - Fotolia.com] Bezpieczeństwo dzieci w Internecie](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Bezpieczenstwo-dzieci-w-Internecie-MBuPgy.jpg)

![Letnie upały groźne dla komputerów [© violetkaipa - Fotolia.com] Letnie upały groźne dla komputerów](https://s3.egospodarka.pl/grafika/utrata-danych/Letnie-upaly-grozne-dla-komputerow-SdaIr2.jpg)

![Tydzień 33/2007 (13-19.08.2007) [© RVNW - Fotolia.com] Tydzień 33/2007 (13-19.08.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-33-2007-13-19-08-2007-vgmzEK.jpg)

![Tydzień 34/2007 (20-26.08.2007) [© RVNW - Fotolia.com] Tydzień 34/2007 (20-26.08.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-34-2007-20-26-08-2007-vgmzEK.jpg)

![Muzyka w sklepach coraz częściej legalna [© Scanrail - Fotolia.com] Muzyka w sklepach coraz częściej legalna](https://s3.egospodarka.pl/grafika/muzyka-w-sklepach/Muzyka-w-sklepach-coraz-czesciej-legalna-apURW9.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. mieszkańcy największych miast? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. mieszkańcy największych miast?](https://s3.egospodarka.pl/grafika2/wymiar-podatku-od-nieruchomosci/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-mieszkancy-najwiekszych-miast-269875-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)