-

![Czy model SaaS zdobędzie popularność w Polsce? [© Nmedia - Fotolia.com] Czy model SaaS zdobędzie popularność w Polsce?]()

Czy model SaaS zdobędzie popularność w Polsce?

... odpowiada za jego rozwój, aktualizacje i niezawodność” – mówi Tomasz Słoniewski, Research Manager z firmy badawczej International Data Corporation (IDC). SaaS zmienia więc system opłat z tytułu użytkowania oprogramowania. Co więcej, klienci nie muszą kupować komponentów sprzętowych (np. dodatkowej pamięci lub serwera). Z reguły opłacają jedynie ...

-

![Ochrona antywirusowa: Kaspersky PURE Ochrona antywirusowa: Kaspersky PURE]()

Ochrona antywirusowa: Kaspersky PURE

... posiadającego prawa administratora. Wystarczy kilka kliknięć, aby użytkownik mógł zobaczyć, jaki jest stan ochrony całej sieci, podczas gdy wygenerowane przez system dzienniki zdarzeń i raporty informują go na bieżąco o zdarzeniach w systemie. Kopia zapasowa/przywracanie danych: Ochrona danych oznacza nie tylko zabezpieczenie przed szkodliwymi ...

-

![RSA Identity Protection and Verification Suite [© Nmedia - Fotolia.com] RSA Identity Protection and Verification Suite]()

RSA Identity Protection and Verification Suite

... doprowadził do chwili obecnej do zamknięcia ponad 280 tys. nielegalnych serwisów internetowych w 140 krajach. RSA® Identity Verification ― oparty na wiedzy system uwierzytelniania, który został opracowany z myślą o sprawdzaniu i potwierdzaniu tożsamości użytkowników w czasie rzeczywistym poprzez zadawanie im serii ukierunkowanych pytań opartych na ...

-

![Notebooki Acer TravelMate Notebooki Acer TravelMate]()

Notebooki Acer TravelMate

... ™ i Nplify™ oraz opcjonalny interfejs Bluetooth® 2.0. Z myślą o zapewnieniu łączności przez całą dobę, wybrane modele TM5740 mogą być wyposażone w modem 3G. System Acer Video Conference, obejmujący kamerę internetową Acer CrystalEye o rozdzielczości 1,3 megapiksela, oprogramowanie Acer Video Conference Manager oraz wbudowany mikrofon, sprawia, że ...

-

![Facebook celem zmasowanych ataków Facebook celem zmasowanych ataków]()

Facebook celem zmasowanych ataków

... zainstalowania adware’owej przeglądarki, według badaczy z AVG nie miał charakteru wirusowego. Po raz pierwszy zauważono go w różnych formach w zeszłym tygodniu. System AVG jest tak skonfigurowany, aby serwery ostrzegały zespół badawczy w przypadku wykrycia pewnych niewłaściwych zachowań i aktywności. Do 9 rano czasu EST (do ...

-

![TRANSCEND: dysk StoreJet 25M3 TRANSCEND: dysk StoreJet 25M3]()

TRANSCEND: dysk StoreJet 25M3

... danych. W tym celu zastosowano specjalną wytrzymałą konstrukcję zabezpieczającą urządzenie przed wstrząsami i wibracjami. Składa się na nią trójstopniowy system ochrony – antypoślizgowa silikonowa powłoka pochłaniająca drgania, wzmocniona obudowa równomiernie rozprowadzająca siłę ewentualnych uderzeń oraz wewnętrzne tłumiki. Dobrą wytrzymałość ...

-

![Bezpieczeństwo IT: najczęstsze błędy [© stoupa - Fotolia.com] Bezpieczeństwo IT: najczęstsze błędy]()

Bezpieczeństwo IT: najczęstsze błędy

... Dotyczy to zarówno administratorów, jak i samych pracowników, którzy mają kontakt z komputerami z dostępem do sieci. Potencjalnych zagrożeń jest mnóstwo i żaden system oparty na rozwiązaniach sprzętowych i oprogramowaniu nie zapewni skutecznego poziomu bezpieczeństwa. Odpowiedzialność za ochronę informatyczną firmy ponosi zarząd, którego rolą jest ...

-

![Rośnie liczba ofert pracy w motoryzacji [© Scanrail - Fotolia.com] Rośnie liczba ofert pracy w motoryzacji]()

Rośnie liczba ofert pracy w motoryzacji

... w firmach produkujących części samochodowe. „Rzeczywiście zwiększyliśmy na razie nieznacznie zatrudnienie w naszej fabryce. Mogę powiedzieć, że odczuwamy lekką poprawę. Sytuację zmienił system dopłat wprowadzony w styczniu 2009. Szacuje się, że dzięki niemu polscy producenci sprzedali o ok. 50 tys. samochodów więcej, z czego większość na ...

-

![Sophos Endpoint Security and Data Protection 9.5 Sophos Endpoint Security and Data Protection 9.5]()

Sophos Endpoint Security and Data Protection 9.5

... . Oprócz szerokiej gamy już wspieranych platform, Sophos Endpoint Security and Data Protection 9.5 rozszerza obsługę o środowiska wirtualne - Microsoft Hyper-V i system operacyjny VMWare vSphere. Wersję 9.5 wyposażono również we wzmocnioną ochronę przed modyfikacją ustawień bezpieczeństwa, uniemożliwiając zamierzone lub niezamierzone wyłączenie ...

-

![Bezpieczeństwo IT ważne dla firm [© Scanrail - Fotolia.com] Bezpieczeństwo IT ważne dla firm]()

Bezpieczeństwo IT ważne dla firm

... w 63 proc. badanych przedsiębiorstw większość pracowników korzysta z systemu Windows XP. Najnowszy system operacyjny firmy Microsoft – Windows 7 – jest już używany w 11 proc. firm i ... proces. „Zgoła innym doświadczeniem jest przeprowadzenie migracji na nowy system na kilkudziesięciu czy nawet kilkuset tysiącach komputerów w przedsiębiorstwie niż w ...

-

![Aparat BenQ T1260 Aparat BenQ T1260]()

Aparat BenQ T1260

... takie jak parametry zapisanego filmu, czy zdjęcia. BenQ zmienił także system menu, pozwala ono teraz na szybki dostęp do wybranych opcji i ustawień ... ekspozycji do warunków i typu robionego zdjęcia w zależności od fotografowanego obiektu. System identyfikuje i optymalizuje do 12 różnych standardowych wariantów. Kompaktowa, czerwona obudowa ma 16 ...

-

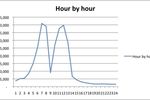

![Zakup mieszkania a bezpieczeństwo okolicy Zakup mieszkania a bezpieczeństwo okolicy]()

Zakup mieszkania a bezpieczeństwo okolicy

... potencjalnych nabywców mieszkań (odpowiednio 71 i 64 proc.). W drugiej grupie zabezpieczeń znalazły się monitoring, ochrona fizyczna budynku realizowana przez agencję ochrony, system alarmowy w lokalu i rolety antywłamaniowe. Zabezpieczenia takie jak szyby antywłamaniowe i kontrola dostępu do budynku nie są raczej wymieniane przez klientów w grupie ...

-

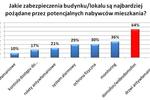

![Kaspersky Lab: szkodliwe programy VIII 2010 Kaspersky Lab: szkodliwe programy VIII 2010]()

Kaspersky Lab: szkodliwe programy VIII 2010

... , jak i w zestawieniu odzwierciedlającym zagrożenia online. Podobnie jak w poprzednich miesiącach, zestawienie zostało przygotowane w oparciu o dane wygenerowane przez system Kaspersky Security Network (KSN) - technologię gromadzenia danych o infekcjach zaimplementowaną w produktach firmy Kaspersky Lab przeznaczonych dla użytkowników indywidualnych ...

-

![Inflacja VIII 2010 Inflacja VIII 2010]()

Inflacja VIII 2010

Ceny towarów i usług konsumpcyjnych w sierpniu 2010 r., w stosunku do poprzedniego miesiąca, obniżyły się o 0,4%. W poszczególnych grupach towarów i usług konsumpcyjnych odnotowano zróżnicowaną dynamikę cen. Największy wpływ na wskaźnik cen towarów i usług konsumpcyjnych ogółem miały w tym okresie obniżki cen żywności (o 1,6%), a także odzieży i ...

-

![Norton Internet Security i Norton Antivirus 2011 Norton Internet Security i Norton Antivirus 2011]()

Norton Internet Security i Norton Antivirus 2011

... , czy ich zachowania w zakresie pobierania plików są bardziej lub mniej ryzykowne w porównaniu do 58 milionów członków Norton Community Watch. System Insight 2.0 z nową funkcją Proactive Performance Alerts monitoruje wszystkie działające aplikacje i powiadamia użytkowników, gdy którykolwiek z programów nadużywa zasobów systemowych i powoduje ...

-

![AVG 2011 Internet Security AVG 2011 Internet Security]()

AVG 2011 Internet Security

... poprzez kliknięcie przycisku „Fix It” (napraw). Pakiet AVG 2011 zaprojektowano z myślą o szybkim i wydajnym skanowaniu. Nowy produkt AVG został wyposażony w system inteligentnego skanowania (Smart Scanning), nową funkcję, która zapamiętuje certyfikowane, bezpieczne pliki i skanuje tylko nowe pliki w komputerze użytkownika. Skanując komputer, Smart ...

-

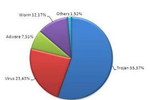

![Panda Labs: trojany groźne w III kw. 2010 Panda Labs: trojany groźne w III kw. 2010]()

Panda Labs: trojany groźne w III kw. 2010

... stron internetowych pozycjonowanych w wyszukiwarkach (BlackHat SEO) czy też luk 0-day. Ponadto, system operacyjny Android stworzony przez Google dla smartfonów także stał się celem ... . Wydaje się, że hakerzy jako ofiarę upatrzyli sobie Android, popularny system operacyjny stworzony przez Google. Dwie aplikacje powstały specjalnie w celu ataku tej ...

-

![Inflacja IX 2010 Inflacja IX 2010]()

Inflacja IX 2010

Ceny towarów i usług konsumpcyjnych we wrześniu 2010 r., w stosunku do poprzedniego miesiąca, wzrosły o 0,6%. W poszczególnych grupach towarów i usług konsumpcyjnych odnotowano zróżnicowaną dynamikę cen. Największy wpływ na wskaźnik cen towarów i usług konsumpcyjnych ogółem miały w tym okresie podwyżki cen żywności (o 2,0%) oraz odzieży i obuwia ...

-

![Inflacja X 2010 Inflacja X 2010]()

Inflacja X 2010

Ceny towarów i usług konsumpcyjnych w październiku 2010 r., w stosunku do poprzedniego miesiąca, wzrosły o 0,5% - poinformował Główny Urząd Statystyczny. W poszczególnych grupach towarów i usług konsumpcyjnych odnotowano zróżnicowaną dynamikę cen. Największy wpływ na wskaźnik cen towarów i usług konsumpcyjnych ogółem miały w tym okresie podwyżki ...

-

![Uwaga na fałszywe defragmentatory dysku Uwaga na fałszywe defragmentatory dysku]()

Uwaga na fałszywe defragmentatory dysku

... stały się defragmentatory dysku. Specjaliści firmy Symantec udostępnili listę aplikacji, na które należy uważać: Ultra Defragger Smart Defragmenter HDD Defragmenter System Defragmenter Disk Defragmenter Quick Defragmenter Check Disk Scan Disk Wszystkie wersje defragmentatorów zachowują się w identyczny sposób – zaraz po zainstalowaniu, wskazują ...

-

![Inflacja XI 2010 Inflacja XI 2010]()

Inflacja XI 2010

Ceny towarów i usług konsumpcyjnych w listopadzie 2010 r., w stosunku do poprzedniego miesiąca, wzrosły o 0,1%. W poszczególnych grupach towarów i usług konsumpcyjnych odnotowano zróżnicowaną dynamikę cen. Największy wpływ na wskaźnik cen towarów i usług konsumpcyjnych ogółem miały w tym okresie podwyżki cen żywności, a także opłat związanych z ...

-

![Urządzenie wielofunkcyjne Panasonic KX-MB2061PDB Urządzenie wielofunkcyjne Panasonic KX-MB2061PDB]()

Urządzenie wielofunkcyjne Panasonic KX-MB2061PDB

... w prędkości do 24 stron na minutę), skaner wysokiej rozdzielczości – do 9600 dpi, moduł faksu Super G3 o prędkości 33.6 kbps, oraz system komunikacji wewnętrznej z możliwością zalogowania do 6-ciu słuchawek typu DECT. W standardzie model KX-MB2061PDB został wyposażony w jedną bezprzewodową słuchawkę, ale bardziej zaawansowani ...

-

![PandaLabs: złośliwe oprogramowanie 2010 PandaLabs: złośliwe oprogramowanie 2010]()

PandaLabs: złośliwe oprogramowanie 2010

... oprogramowania, które kiedykolwiek istniało i zostało sklasyfikowane przez firmę Panda Security, lidera w dziedzinie zabezpieczeń działających w modelu Cloud Security. System Kolektywnej Inteligencji, który automatycznie wykrywa, analizuje i klasyfikuje 99,4 proc. złośliwego oprogramowania, obecnie przechowuje 134 mln unikalnych plików, z których ...

-

![Inflacja XII 2010 Inflacja XII 2010]()

Inflacja XII 2010

Według danych Głównego Urzędu Statystycznego, w grudniu 2010 r. ceny towarów i usług konsumpcyjnych, w stosunku do poprzedniego miesiąca, wzrosły o 0,4%. W poszczególnych grupach towarów i usług konsumpcyjnych odnotowano zróżnicowaną dynamikę cen. Największy wpływ na wskaźnik cen towarów i usług konsumpcyjnych ogółem miały w tym okresie podwyżki ...

-

![Drukarka Canon PIXMA iX6550 Drukarka Canon PIXMA iX6550]()

Drukarka Canon PIXMA iX6550

... aparatami wyposażonymi w opcję Full HD Movie Print. Wygodne drukowanie stron internetowych dzięki Easy-WebPrint EX. Dostęp do zasobów CREATIVE PARK PREMIUM. System ChromaLife100+ dla uzyskania trwałych zdjęć. Dostępność PIXMA iX6550 będzie dostępna w Europie od marca 2011 roku.

-

![Programy Norton dla urządzeń mobilnych [© Nmedia - Fotolia.com] Programy Norton dla urządzeń mobilnych]()

Programy Norton dla urządzeń mobilnych

... DNS 1.5 umożliwia definiowanie zasad bezpieczeństwa dla całej sieci domowej, natomiast nowa wersja Norton Mobile Security została dostosowana dla tabletów wyposażonych w system Android. Nowości obejmują, m.in. funkcję programu Norton Mobile Security, umożliwiającą użytkownikom systemu Android odnajdowanie urządzeń za pomocą GPS, a także filtrowanie ...

-

![Acer U5200 - projektor 3D Acer U5200 - projektor 3D]()

Acer U5200 - projektor 3D

... i rozwiązania, takie jak sterowanie poprzez sieć LAN, wyświetlanie obrazu z urządzeń podłączonych do portu USB, czy system optyczny przystosowany do projekcji z małej odległości. W projektorze U5200 zastosowano system optyczny ze zwierciadłami, umożliwiający wyświetlanie dużego obrazu nawet przy bardzo małych odległościach od ekranu. Gdy odległość ...

-

![Firmy na świecie a oprogramowanie IT [© Scanrail - Fotolia.com] Firmy na świecie a oprogramowanie IT]()

Firmy na świecie a oprogramowanie IT

... 60% przedsiębiorstw posiada „więcej” lub „dużo więcej” aplikacji, niż jest to potrzebne do prowadzenia biznesu; Jedynie 4% badanych stwierdziło, ze każdy system IT jaki wykorzystują jest kluczowy dla ich biznesu; Połowa zgodziła się, że do 50% wykorzystywanych przez nich aplikacji jest przestarzała ...

-

![Notebooki Acere Aspire 8951G i 5951G Notebooki Acere Aspire 8951G i 5951G]()

Notebooki Acere Aspire 8951G i 5951G

... obciążenia systemu. Aby zapewnić dobre wrażenia, w notebookach Aspire Ethos zastosowano bezramkowe panele CineCrystal™ o rozdzielczości Full HD lub HD, a także system Dolby Home Theater czwartej generacji oraz inne rozwiązania zapewniające wspaniałe efekty audio, CineSurround, wyjście 5.1-kanałowe i specjalny głośnik niskotonowy, ustanawiające nowy ...

-

![Fałszywy antywirus dla Mac Fałszywy antywirus dla Mac]()

Fałszywy antywirus dla Mac

... ***-antivirus.cz.cc/fast-scan2. Szkodliwe strony WWW sprawdzają, jaka przeglądarka zainstalowana jest na komputerze (musi to być Safari, czyli przeglądarka wbudowana w system Mac OS X), i wyświetlają fałszywy ekran skanowania antywirusowego. Mimo że strona pokazuje fałszywe okno systemu Windows, oferowany jest plik instalacyjny fałszywej ...

-

![Kaspersky Lab: szkodliwe programy VI 2011 Kaspersky Lab: szkodliwe programy VI 2011]()

Kaspersky Lab: szkodliwe programy VI 2011

... standardowych fałszywych archiwów oraz trojanów blockerów, które żądają okupu za odblokowanie komputerów, rosyjscy cyberprzestępcy próbowali zarobić pieniądze wykorzystując wirtualny system płatniczy BitCoins. W tym celu musieli jedynie przejąć na pewien czas zasoby zainfekowanej maszyny. Eksperci z Kaspersky Lab wykryli szkodliwe oprogramowanie ...

-

![TrustPort w wersji biznes TrustPort w wersji biznes]()

TrustPort w wersji biznes

... upusty crossgrade przyznawane przy zmianie oprogramowania innego producenta na TrustPort. TrustPort Security Elements Basic Pakiet dla 10 PC. Kompleksowy system zabezpieczeń do ochrony komputerów w sieci firmowej przed złośliwym oprogramowaniem i zagrożeniami pochodzącymi z Internetu. Oprogramowanie może być instalowane zdalnie na poszczególnych ...

-

![Mikroblogging dla firm [© Minerva Studio - Fotolia.com] Mikroblogging dla firm]()

Mikroblogging dla firm

... na rozmowę z konsultantem – wystarczy, jeśli zalogowawszy się na serwisie przeczyta stosowne informacje na profilu firmy lub zada nowe pytanie. Taki system sprawdza się tylko wtedy, gdy mikroblog jest regularnie uaktualniany i profesjonalnie obsługiwany. Twitter czy Blip? Twitter jest najpopularniejszym mikroblogiem w skali międzynarodowej ...

-

![Płyty główne ASUS M5A78L Płyty główne ASUS M5A78L]()

Płyty główne ASUS M5A78L

... rozwiązanie przeciwprzepięciowe Anti-Surge wykrywające stany przekroczenia napięcia i w czasie rzeczywistym chroni przed ich rozprzestrzenianiem. Aktywnie odcina źródło przepięć, chroniąc tym samym system. Na płytach wbudowany został kodek 8-kanałowego dźwięku HD (znany wcześniej jako Azalia) pozwala na uzyskanie audio wysokiej jakości (192 kHz ...

-

![Firewall FortiWeb z nowymi funkcjami Firewall FortiWeb z nowymi funkcjami]()

Firewall FortiWeb z nowymi funkcjami

... FortiWeb 4.0 MR3 FortiWeb 4.0 MR3 oferuje szeroką gamę nowych funkcji ochrony, możliwości konfiguracji, rejestrowania i raportowania oraz jest łatwy w zastosowaniu: nowy system ochrony przed atakami odmowy dostępu, zwiększa bezpieczeństwo dzięki dodatkowej warstwie polityk zapobiegających atakom DoS. Umożliwia to m.in. weryfikację, czy poszczególne ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Czy model SaaS zdobędzie popularność w Polsce? [© Nmedia - Fotolia.com] Czy model SaaS zdobędzie popularność w Polsce?](https://s3.egospodarka.pl/grafika/SaaS/Czy-model-SaaS-zdobedzie-popularnosc-w-Polsce-Qq30bx.jpg)

![RSA Identity Protection and Verification Suite [© Nmedia - Fotolia.com] RSA Identity Protection and Verification Suite](https://s3.egospodarka.pl/grafika/RSA-Identity-Protection-and-Verification-Suite/RSA-Identity-Protection-and-Verification-Suite-Qq30bx.jpg)

![Bezpieczeństwo IT: najczęstsze błędy [© stoupa - Fotolia.com] Bezpieczeństwo IT: najczęstsze błędy](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Bezpieczenstwo-IT-najczestsze-bledy-MBuPgy.jpg)

![Rośnie liczba ofert pracy w motoryzacji [© Scanrail - Fotolia.com] Rośnie liczba ofert pracy w motoryzacji](https://s3.egospodarka.pl/grafika/liczba-ofert-pracy/Rosnie-liczba-ofert-pracy-w-motoryzacji-apURW9.jpg)

![Bezpieczeństwo IT ważne dla firm [© Scanrail - Fotolia.com] Bezpieczeństwo IT ważne dla firm](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Bezpieczenstwo-IT-wazne-dla-firm-apURW9.jpg)

![Programy Norton dla urządzeń mobilnych [© Nmedia - Fotolia.com] Programy Norton dla urządzeń mobilnych](https://s3.egospodarka.pl/grafika/Symantec/Programy-Norton-dla-urzadzen-mobilnych-Qq30bx.jpg)

![Firmy na świecie a oprogramowanie IT [© Scanrail - Fotolia.com] Firmy na świecie a oprogramowanie IT](https://s3.egospodarka.pl/grafika/oprogramowanie-w-firmach/Firmy-na-swiecie-a-oprogramowanie-IT-apURW9.jpg)

![Mikroblogging dla firm [© Minerva Studio - Fotolia.com] Mikroblogging dla firm](https://s3.egospodarka.pl/grafika/mikroblogi/Mikroblogging-dla-firm-iG7AEZ.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Książka przychodów i rozchodów 2026: kompletne kompendium zmian w KPiR i księgowości 2026 [© wygenerowane przez AI] Książka przychodów i rozchodów 2026: kompletne kompendium zmian w KPiR i księgowości 2026](https://s3.egospodarka.pl/grafika2/prowadzenie-podatkowej-ksiegi-przychodow-i-rozchodow/Ksiazka-przychodow-i-rozchodow-2026-kompletne-kompendium-zmian-w-KPiR-i-ksiegowosci-2026-270665-150x100crop.jpg)

![IPO 2025 na świecie: 171 mld USD i rosnąca rola sztucznej inteligencji [© pexels] IPO 2025 na świecie: 171 mld USD i rosnąca rola sztucznej inteligencji](https://s3.egospodarka.pl/grafika2/debiuty-gieldowe/IPO-2025-na-swiecie-171-mld-USD-i-rosnaca-rola-sztucznej-inteligencji-270664-150x100crop.jpg)

![Compliance 2026: siedem trendów, które zmienią sposób zarządzania ryzykiem [© pexels] Compliance 2026: siedem trendów, które zmienią sposób zarządzania ryzykiem](https://s3.egospodarka.pl/grafika2/compliance/Compliance-2026-siedem-trendow-ktore-zmienia-sposob-zarzadzania-ryzykiem-270659-150x100crop.jpg)

![KSeF wystartował, ale papier nie zniknął: dezorientacja na stacjach paliw i nie tylko [© wygenerowane przez AI] KSeF wystartował, ale papier nie zniknął: dezorientacja na stacjach paliw i nie tylko](https://s3.egospodarka.pl/grafika2/system-podatkowy/KSeF-wystartowal-ale-papier-nie-zniknal-dezorientacja-na-stacjach-paliw-i-nie-tylko-270658-150x100crop.jpg)

![Koniec uproszczeń dla Ukraińców. Pracodawcy pod presją nowych przepisów [© wygenerowane przez AI] Koniec uproszczeń dla Ukraińców. Pracodawcy pod presją nowych przepisów](https://s3.egospodarka.pl/grafika2/zezwolenie-na-prace/Koniec-uproszczen-dla-Ukraincow-Pracodawcy-pod-presja-nowych-przepisow-270657-150x100crop.jpg)

![Kreatywność - kluczowa kompetencja współczesnego lidera [© wygenerowane przez AI] Kreatywność - kluczowa kompetencja współczesnego lidera](https://s3.egospodarka.pl/grafika2/cechy-dobrego-lidera/Kreatywnosc-kluczowa-kompetencja-wspolczesnego-lidera-270603-150x100crop.jpg)