-

![System Windows zaatakowany przez ransomware Big Head System Windows zaatakowany przez ransomware Big Head]()

System Windows zaatakowany przez ransomware Big Head

Analitycy z FortiGuard Labs zidentyfikowali nowy wariant ransomware o nazwie Big Head, który pojawił się w maju 2023 roku i zaatakował systemy Windows. Chociaż istnieją co najmniej trzy jego rodzaje, to wszystkie mają na celu wyłudzenie pieniędzy poprzez szyfrowanie plików na komputerach ofiar. Większość próbek ransomware Big Head, które ...

Tematy: Windows, ransomware, Big Head, cyberataki, cyberzagrożenia, ataki hakerów, phishing, ataki phishingowe -

![Kieszonkowy system operacyjny [© Nmedia - Fotolia.com] Kieszonkowy system operacyjny]()

Kieszonkowy system operacyjny

Firma RingCube udowodniła, że potrafi umieścić pełne oprogramowanie standardowego PC w przestrzeni wielkości iPoda. Najnowszym produktem firmy jest oprogramowanie o nazwie MojoPac, który funkcjonuje na zasadzie wirtualnego systemu operacyjnego i uaktywnia się po podłączeniu danego urządzenia przenośnego do komputera stacjonarnego. Jak podaje ...

-

![System oświaty w Polsce 2007/2008 System oświaty w Polsce 2007/2008]()

System oświaty w Polsce 2007/2008

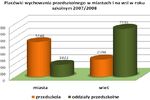

W roku szkolnym 2007/2008 funkcjonowało ogółem 16,9 tys. placówek wychowania przedszkolnego: 7,8 tys. przedszkoli i 9,1 tys. oddziałów przedszkolnych przy szkołach podstawowych. W stosunku do poprzedniego roku liczba placówek ogółem zmniejszyła się o 2,5%, w tym wzrosła nieco liczba przedszkoli przy jednoczesnym spadku liczby oddziałów ...

Tematy: edukacja, szkoły, szkoła, nauka, nauczanie, szkolnictwo, nauczyciele, nauczyciel, system oświaty -

![System nawigacji Mio Moov 370 i 310 System nawigacji Mio Moov 370 i 310]()

System nawigacji Mio Moov 370 i 310

Firma Mio Technology ogłosiła wprowadzenie na polski rynek dwóch nowych modeli z rodziny Mio Moov - 310 i 370. Nowe urządzenia zostały wyposażone oprogramowanie MioMap oraz technologię SiRFInstantFixII. Dzięki wbudowanej antenie TMC (Traffic Message Channel) Mio Moov 310 i 370 na bieżąco odbierają informacje o ruchu drogowym i czekających ...

-

![System SAP zagrożony nowym trojanem [© yuriy - Fotolia.com] System SAP zagrożony nowym trojanem]()

System SAP zagrożony nowym trojanem

Specjaliści z firmy antywirusowej Doctor Web ostrzegają przed najnowszą wersją złośliwego oprogramowania typu Trojan.PWS.Ibank, wykradającego hasła do logowania oraz inne poufne informacje. W zaktualizowanej postaci, Trojan.PWS.Ibank.752 stanowi zagrożenie nie tylko dla klientów bankowości elektronicznej, ale również dla posiadaczy aplikacji ...

-

![Pierwsza aplikacja HR oparta na Microsoft .NET [© Nmedia - Fotolia.com] Pierwsza aplikacja HR oparta na Microsoft .NET]()

Pierwsza aplikacja HR oparta na Microsoft .NET

... i usług - platformę Microsoft .NET. Premierowy pokaz systemu Koma e-HR został przedstawiony w Warszawie na Dniach Zarządzania Kapitałem Ludzkim. Autorski system Komy pozwala nie tylko na kompleksową obsługę zagadnień kadrowo-płacowych zgodnie z obowiązującymi przepisami finansowo-prawnymi, ale również jest doskonałym narzędziem wspierającym zadania ...

-

![IANA na systemie NASK [© stoupa - Fotolia.com] IANA na systemie NASK]()

IANA na systemie NASK

... domenami TLD i ogólny nadzór nad działaniem mechanizmu DNS na świecie. System opracowany przez NASK po przejściu testów oraz akceptacji ze strony ... widzenia sprawnego działania światowego systemu DNS. Przygotowany przez NASK system „e-IANA” zakłada stosowanie bezpiecznych mechanizmów uwierzytelniania opartych na kluczach publicznych i prywatnych ...

-

![BistroBot od foodRobotics. Następca kuchenki mikrofalowej? BistroBot od foodRobotics. Następca kuchenki mikrofalowej?]()

BistroBot od foodRobotics. Następca kuchenki mikrofalowej?

BistroBot to urządzenie vendingowe, które służy do sprzedaży dań ciepłych. Najbardziej problematyczny przy jego projektowaniu był blok podgrzewania. Firma foodRobotics otrzymała właśnie patent na hybrydowy system grzewczy, który łączy zalety ogrzewania mikrofalowego oraz piekarnika, przy zachowaniu wilgotności posiłku. Oprócz systemu grzewczego ...

-

![Młot na złodziei [© Nmedia - Fotolia.com] Młot na złodziei]()

Młot na złodziei

... zintegrowany z BIOS-em komputera system, który każdorazowo przy połączeniu z Internetem nawiązuje kontakt z bazą danych i sprawdza, czy ... pozwala na zlokalizowanie miejsca z którego łączy się z Siecią i odnalezienie złodzieja. Ponieważ system jest zintegrowany z BIOS-em, działa niezależnie od systemu operacyjnego. Zabezpieczenie funkcjonuje nawet ...

-

![Projektowanie UX w instytucjach. Teoria vs rzeczywistość [© Nuthawut - Fotolia.com] Projektowanie UX w instytucjach. Teoria vs rzeczywistość]()

Projektowanie UX w instytucjach. Teoria vs rzeczywistość

... . Osiągnięcie tego jest trudne bez funkcjonalnego wyglądu. Dużo łatwiej przekonać jednak klienta do stosowanych rozwiązań (m.in. z obszaru UX) w sytuacji, gdy system spełnia większość jego wymagań i jest na zaawansowanym etapie utrzymania niż podczas jego wdrażania – podkreśla Monika Pupiec z Kalasoft. Intuicyjność ponad wszystko ...

-

![Niewidomi mogą widzieć Niewidomi mogą widzieć]()

Niewidomi mogą widzieć

... system nazwany vOICe, który umożliwia tłumaczenie obrazu na dźwięki. To rewolucyjny wynalazek dla osób ... ma nadzieję, że już wkrótce jego wynalazek znajdzie praktyczne zastosowanie w życiu codziennym. Choć na razie system nie umożliwia jeszcze obserwowania szybkich samochodów czy odczytywania niewielkich liter, to z jego pomocą osoba niewidoma ...

Tematy: niewidomi -

![Western Digital: dysk My Passport Enterprise Western Digital: dysk My Passport Enterprise]()

Western Digital: dysk My Passport Enterprise

... pomieści 500 GB danych. Jego pojemność i mobilność pozwala zachować oraz przenosić wszystkie ustawienia i dane użytkownika, a także uruchomić bezpośrednio z dysku spersonalizowany system operacyjny Windows 8, na dowolnym kompatybilnym komputerze – zarówno w biurze, jak i poza nim. Dzięki programowi WD Compass, dostarczanemu z dyskami My Passport ...

-

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?]()

Bankowość internetowa może być bezpieczna?

... : Użytkownicy inicjują operacje płatnicze w systemie bankowości online i podają szczegóły. Trojan Lurk przechwytuje szczegóły dotyczące płatności i czeka, aż system poprosi o token. System bankowości online prosi o token, a użytkownicy podają swoje dane uwierzytelniające, umieszczając token USB w odpowiednim gnieździe komputera. Trojan przechwytuje ...

-

![Raport - Wdrożenia CRM w Polsce Raport - Wdrożenia CRM w Polsce]()

Raport - Wdrożenia CRM w Polsce

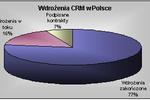

... to najczęściej Access, Sybase i Paradox. Współpraca z systemami typu "back-office" W 43 % przypadków system klasy CRM został zintegrowany z systemem typu back-office (MRPII/ERP). Integracja ta nastąpiła najczęściej w przypadku kiedy system CRM i system MRPII/ERP został dostarczony przez tego samego dostawcę. W kolejnych 17 % przypadków planuje się ...

Tematy: -

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... roku była implementacja obsługi 64-bitowego systemu operacyjnego. Modyfikacja ta została wykryta w sierpniu i została oznaczona wewnętrznym numerem TDL-4. W celu obejścia wbudowanej w system Windows ochrony autorzy TDSS wykorzystywali technikę infekowania sektora MBR, podobną do tej zastosowanej przez innego trojana - Sinowala. Jeżeli MBR zostanie ...

-

![Licencje oprogramowania komputerowego: rodzaje i możliwości licencjobiorcy [© kungverylucky - Fotolia.com] Licencje oprogramowania komputerowego: rodzaje i możliwości licencjobiorcy]()

Licencje oprogramowania komputerowego: rodzaje i możliwości licencjobiorcy

... wzorcem umowy licencyjnej - NIE wiąże się z udzieleniem licencji. Powyższe najlepiej obrazuje system operacyjny Microsoft Windows – każdy użytkownik może go pobrać ze strony producenta i zainstalować na swoim komputerze, jednak już w trakcie lub po instalacji system poprosi nas o wprowadzenie klucza autoryzacyjnego, który otrzymamy dopiero po ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... się do systemów firm, które mają styczność z poufnymi danymi. Kaspersky Lab zaobserwował aktywną migrację mobilnego szkodliwego oprogramowania z platformy J2ME na system Android. Przez długi czas fragmentacja rynku mobilnych systemów operacyjnych stanowiła czynnik hamujący rozwój szkodliwych programów atakujących urządzenia mobilne, w końcu jednak ...

-

![Łatwiejsze odtwarzanie serwerów [© Nmedia - Fotolia.com] Łatwiejsze odtwarzanie serwerów]()

Łatwiejsze odtwarzanie serwerów

... znaczeniu. Funkcja umożliwia użytkownikom odtworzenie systemu Windows, który uległ awarii na całkowicie innym sprzęcie niż ten, na którym system był oryginalnie zainstalowany. Nowy system może zawierać wiele różnych typów kart sieciowych, urządzeń pamięci masowej, kart graficznych, płyt głównych i procesorów, nawet komponentów pochodzących ...

-

![Rozwój wirusów a luki w MacOS X Rozwój wirusów a luki w MacOS X]()

Rozwój wirusów a luki w MacOS X

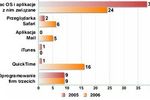

... Uniksowy model bezpieczeństwa systemu MacOS X jest domyślnie tak skonfigurowany, aby chronił system przed zagrożeniami, które są powszechne dla innych platform, dla których ten ... proof of concept". 21 lutego pojawiły się dwa exploity zero-day atakujące system MacOS X: Exploit.OSX.Safari.a został wykryty przez Michaela Lehna, a Exploit.OSX.ScriptEx.a. ...

-

![Nowy Corel Painter X Nowy Corel Painter X]()

Nowy Corel Painter X

... malowania RealBristle(tm), zapewniający swobodę malowania i ilustrowania aż do pojedynczych włosów pędzla. Cechy programu Corel Painter X: System malowania RealBristle - system malowania RealBristle sprawia, że pędzel jest bardziej posłuszny ręce artysty. Pędzle RealBristle dobrze odwzorowują tradycyjne przybory artystyczne, w których włosie skleja ...

-

![Aparaty Canon PowerShot SX230 HS i SX220 HS Aparaty Canon PowerShot SX230 HS i SX220 HS]()

Aparaty Canon PowerShot SX230 HS i SX220 HS

... na lepszą jakość oraz wyrazistość obrazu w porównaniu z wcześniejszymi aparatami. Za sprawą 12,1 megapikselowej światłoczułej matrycy CMOS oraz technologii procesora DIGIC 4, system HS generuje obrazy ze zredukowanymi nieostrościami, a także zwiększa zakres dynamiki, co z kolei oznacza bardziej klarowne i pełne drobnych detali fotografie. Dzięki ...

-

![Złośliwe programy na Androida I poł. 2013 [© amorphis - Fotolia.com] Złośliwe programy na Androida I poł. 2013]()

Złośliwe programy na Androida I poł. 2013

... liczba mobilnych zagrożeń osiągnęła swój kolejny rekord. Obecna zalew malware’u na system z zielonym ludzikiem to wynik dostępności prostych narzędzi do jego tworzenia ... tej przyczyny spodziewamy się ponad trzykrotnego wzrostu liczby nowych zagrożeń na ten system.” Stale rośnie liczba rejestrowanych przez G Data SecurityLabs aplikacji wyposażonych w ...

-

![Linux i Open Source w polskich firmach Linux i Open Source w polskich firmach]()

Linux i Open Source w polskich firmach

... 80 proc. wykorzystuje ten system na serwerach. Tym samym pod względem popularności Linux dogonił już system Windows, którego wykorzystanie deklaruje 83 proc. badanych. ... . W większości system ten działa na nie więcej niż 30% komputerów. Jedynie w pojedynczych przypadkach odsetek ten jest większy. W przypadku 1% firm w system operacyjny Linux ...

-

![Kaspersky Lab: szkodliwe programy V 2011 Kaspersky Lab: szkodliwe programy V 2011]()

Kaspersky Lab: szkodliwe programy V 2011

... ataku próbowano przekierować użytkowników na strony phishingowe imitujące strony kilku banków. W tym celu modyfikowano plik HOSTS, wykorzystując rootkita infekującego system poprzez atak drive-by. Cyberprzestępcy złamali zabezpieczenia brazylijskiej strony internetowej i umieścili w niej szkodliwy aplet Java zawierający, oprócz exploita, dwa pliki ...

-

![Kaspersky Lab: szkodliwe programy VIII 2011 Kaspersky Lab: szkodliwe programy VIII 2011]()

Kaspersky Lab: szkodliwe programy VIII 2011

... Lab wykrył 35 unikatowych szkodliwych programów, które w ten czy inny sposób atakowały system bitcoinowy. Robaki zdalnego dostępu Dość ciekawym zagrożeniem jest robak Morto, który ... ) wykrytych w okresie od 1 sierpnia 2011 r do 31 sierpnia 2011 r. atakowało system Android. Obecnie 99% wszystkich wykrywanych zagrożeń atakujących platformy mobilne to ...

-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... atakowania Androida. W ostatnich miesiącach odnotowaliśmy znaczący wzrost całkowitej liczby szkodliwych programów na Androida, a w szczególności backdoorów: spośród 559 zagrożeń wykrytych na system Google, 182 (32,5%) to modyfikacje z funkcjami backdoora (w lipcu liczba ta wynosiła 46, a w sierpniu 54). Oczywistym było, że wcześniej czy później ...

-

![Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony [© Freepik] Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony]()

Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony

... innych niebezpiecznych działań. Microsoft już załatał ten problem, ale jeśli Twój system nie jest aktualizowany, nadal jesteś narażony na atak. Aby się zabezpieczyć, ... aktualizacje Windows – Microsoft udostępnił poprawkę usuwającą tę lukę. Sprawdź, czy Twój system jest nadal wspierany – jeśli korzystasz z Windows 8.1 lub Server 2012 R2, pamiętaj ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... poprzez VMM. Oprócz uruchomienia systemu operacyjnego użytkownika, VMM uruchamia inny system operacyjny. W tym systemie operacyjnym mogą zostać uruchomione złośliwe programy. Oba ... Windows XP naukowcy wykorzystali kod źródłowy Virtual PC, gościnny złośliwy system operacyjny i zmodyfikowali niektóre sterowniki systemu operacyjnego użytkownika. Pomimo ...

-

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

... niemal "od zera" i podejmie bezprecedensowe środki w celu zapewnienia bezpieczeństwa od początku procesu rozwoju sytemu, jak również że został zaimplementowany unikatowy system testowania, wszyscy byli przekonani, że wystąpią problemy. Nie chodziło o to "Czy w Viście zostaną zidentyfikowane krytyczne luki?" ale "Kiedy zostaną zidentyfikowane ...

-

![Ochrona antywirusowa: ewolucja i metody Ochrona antywirusowa: ewolucja i metody]()

Ochrona antywirusowa: ewolucja i metody

... system operacyjny, razem z programami uruchomionymi w tym systemie, stanowi zintegrowany system; system operacyjny posiada wewnętrzny "status systemu"; jeżeli szkodliwy kod zostanie uruchomiony w środowisku, system będzie miał status "niezdrowy"; taki system ... ryzyka, na jakie narażony będzie system operacyjny oraz dane użytkownika podczas procesu ...

-

![Ewolucja złośliwego oprogramowania 2007 Ewolucja złośliwego oprogramowania 2007]()

Ewolucja złośliwego oprogramowania 2007

... r. firma Kaspersky Lab nie opublikowała szczegółowych statystyk dotyczących rozkładu szkodliwych programów, programów AdWare czy potencjalnie niechcianych programów ze względu na system operacyjny czy platformy. Zamiast tego przedstawiono analizę najbardziej interesujących systemów nie należących do rodziny Windows (*nix, Mac OS oraz Symbian ...

-

![Darmowy NOWS SBE Starter Pack [© Nmedia - Fotolia.com] Darmowy NOWS SBE Starter Pack]()

Darmowy NOWS SBE Starter Pack

... NOWS SBE Starter Pack firmy otrzymują m.in.: Novell Open Enterprise Server 2 – system sieciowy (obsługa w sieci plików, druku, komunikacji, urządzeń sieciowych, zabezpieczeń ... serwer brzegowy (np. serwer WWW, CMS, firewall). Novell GroupWise 7 PL – system pocztowy (e-mail, PIM, komunikator) służący jednocześnie do organizacji pracy grupowej; działa ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... to w pełni zautomatyzowany system. Specjaliści zajmujący się zwalczaniem wirusów mają do czynienia z nową generacją samodzielnie rozbudowujących się botnetów. System ma charakter ... rozpowszechniły dzięki temu, że można je łatwo stworzyć, istnieje już dojrzały system dystrybucji i mogą być wykorzystywane do osiągnięcia dużych zysków w krótkim czasie. ...

-

![Program Natura 2000 - przygotowanie i wdrażanie [© Scanrail - Fotolia.com] Program Natura 2000 - przygotowanie i wdrażanie]()

Program Natura 2000 - przygotowanie i wdrażanie

... informacyjnymi ze strony instytucji administracji publicznej w sprawie planów zadań ochronnych. System Sieci Ekologicznej Natura 2000 powstaje od 7 lat. Podstawę prawną do ... upraszcza procedurę, skraca czas jej przygotowania i ogranicza koszty. Polski system jest skomplikowany i kosztowny w zarządzaniu, gdyż tworzy zupełnie nowy ład ochronny, który ...

-

![Kaspersky Lab: szkodliwe programy X 2011 Kaspersky Lab: szkodliwe programy X 2011]()

Kaspersky Lab: szkodliwe programy X 2011

... Trojan-Downloader.OSX.Flashfake.d zdołał wyłączyć XProtect, uszkadzając jego główne pliki. W rezultacie, system ochrony nie otrzymywał aktualizacji of firmy Apple, przez co stawał ... zapobiec usunięciu go przez ochronę antywirusową, ale również sprawia, że system jest podatny na inne szkodliwe programy, które w innym razie zostałyby wykryte przez ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Kieszonkowy system operacyjny [© Nmedia - Fotolia.com] Kieszonkowy system operacyjny](https://s3.egospodarka.pl/grafika/system-operacyjny/Kieszonkowy-system-operacyjny-Qq30bx.jpg)

![System SAP zagrożony nowym trojanem [© yuriy - Fotolia.com] System SAP zagrożony nowym trojanem](https://s3.egospodarka.pl/grafika2/system-SAP/System-SAP-zagrozony-nowym-trojanem-127172-150x100crop.jpg)

![Pierwsza aplikacja HR oparta na Microsoft .NET [© Nmedia - Fotolia.com] Pierwsza aplikacja HR oparta na Microsoft .NET](https://s3.egospodarka.pl/grafika/koma/Pierwsza-aplikacja-HR-oparta-na-Microsoft-NET-Qq30bx.jpg)

![IANA na systemie NASK [© stoupa - Fotolia.com] IANA na systemie NASK](https://s3.egospodarka.pl/grafika/domeny/IANA-na-systemie-NASK-MBuPgy.jpg)

![Młot na złodziei [© Nmedia - Fotolia.com] Młot na złodziei](https://s3.egospodarka.pl/grafika/phoenix-technologies/Mlot-na-zlodziei-Qq30bx.jpg)

![Projektowanie UX w instytucjach. Teoria vs rzeczywistość [© Nuthawut - Fotolia.com] Projektowanie UX w instytucjach. Teoria vs rzeczywistość](https://s3.egospodarka.pl/grafika2/user-experience/Projektowanie-UX-w-instytucjach-Teoria-vs-rzeczywistosc-218066-150x100crop.jpg)

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Bankowosc-internetowa-moze-byc-bezpieczna-124518-150x100crop.jpg)

![Licencje oprogramowania komputerowego: rodzaje i możliwości licencjobiorcy [© kungverylucky - Fotolia.com] Licencje oprogramowania komputerowego: rodzaje i możliwości licencjobiorcy](https://s3.egospodarka.pl/grafika2/licencja-oprogramowania/Licencje-oprogramowania-komputerowego-rodzaje-i-mozliwosci-licencjobiorcy-232632-150x100crop.jpg)

![Łatwiejsze odtwarzanie serwerów [© Nmedia - Fotolia.com] Łatwiejsze odtwarzanie serwerów](https://s3.egospodarka.pl/grafika/veritas-bare-metal-restore/Latwiejsze-odtwarzanie-serwerow-Qq30bx.jpg)

![Złośliwe programy na Androida I poł. 2013 [© amorphis - Fotolia.com] Złośliwe programy na Androida I poł. 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Zlosliwe-programy-na-Androida-I-pol-2013-125620-150x100crop.jpg)

![Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony [© Freepik] Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony](https://s3.egospodarka.pl/grafika2/luka-w-oprogramowaniu/Luka-w-systemie-Microsoft-sprawdz-czy-Twoj-komputer-jest-zagrozony-265403-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Darmowy NOWS SBE Starter Pack [© Nmedia - Fotolia.com] Darmowy NOWS SBE Starter Pack](https://s3.egospodarka.pl/grafika/novell/Darmowy-NOWS-SBE-Starter-Pack-Qq30bx.jpg)

![Program Natura 2000 - przygotowanie i wdrażanie [© Scanrail - Fotolia.com] Program Natura 2000 - przygotowanie i wdrażanie](https://s3.egospodarka.pl/grafika/System-Sieci-Ekologicznej-Natura-2000/Program-Natura-2000-przygotowanie-i-wdrazanie-apURW9.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. mieszkańcy największych miast? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. mieszkańcy największych miast?](https://s3.egospodarka.pl/grafika2/wymiar-podatku-od-nieruchomosci/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-mieszkancy-najwiekszych-miast-269875-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Książka przychodów i rozchodów 2026: kompletne kompendium zmian w KPiR i księgowości 2026 [© wygenerowane przez AI] Książka przychodów i rozchodów 2026: kompletne kompendium zmian w KPiR i księgowości 2026](https://s3.egospodarka.pl/grafika2/prowadzenie-podatkowej-ksiegi-przychodow-i-rozchodow/Ksiazka-przychodow-i-rozchodow-2026-kompletne-kompendium-zmian-w-KPiR-i-ksiegowosci-2026-270665-150x100crop.jpg)

![IPO 2025 na świecie: 171 mld USD i rosnąca rola sztucznej inteligencji [© pexels] IPO 2025 na świecie: 171 mld USD i rosnąca rola sztucznej inteligencji](https://s3.egospodarka.pl/grafika2/debiuty-gieldowe/IPO-2025-na-swiecie-171-mld-USD-i-rosnaca-rola-sztucznej-inteligencji-270664-150x100crop.jpg)

![Compliance 2026: siedem trendów, które zmienią sposób zarządzania ryzykiem [© pexels] Compliance 2026: siedem trendów, które zmienią sposób zarządzania ryzykiem](https://s3.egospodarka.pl/grafika2/compliance/Compliance-2026-siedem-trendow-ktore-zmienia-sposob-zarzadzania-ryzykiem-270659-150x100crop.jpg)

![KSeF wystartował, ale papier nie zniknął: dezorientacja na stacjach paliw i nie tylko [© wygenerowane przez AI] KSeF wystartował, ale papier nie zniknął: dezorientacja na stacjach paliw i nie tylko](https://s3.egospodarka.pl/grafika2/system-podatkowy/KSeF-wystartowal-ale-papier-nie-zniknal-dezorientacja-na-stacjach-paliw-i-nie-tylko-270658-150x100crop.jpg)

![Koniec uproszczeń dla Ukraińców. Pracodawcy pod presją nowych przepisów [© wygenerowane przez AI] Koniec uproszczeń dla Ukraińców. Pracodawcy pod presją nowych przepisów](https://s3.egospodarka.pl/grafika2/zezwolenie-na-prace/Koniec-uproszczen-dla-Ukraincow-Pracodawcy-pod-presja-nowych-przepisow-270657-150x100crop.jpg)

![Kreatywność - kluczowa kompetencja współczesnego lidera [© wygenerowane przez AI] Kreatywność - kluczowa kompetencja współczesnego lidera](https://s3.egospodarka.pl/grafika2/cechy-dobrego-lidera/Kreatywnosc-kluczowa-kompetencja-wspolczesnego-lidera-270603-150x100crop.jpg)