-

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows]()

Złośliwe aplikacje na Androida atakują Windows

... . Ograniczały się one do dystrybucji wirusów poprzez nośniki jak CD, DVD czy pendrive. Sukces rynkowy jaki osiągnęły przenośne urządzenia wyposażone w system Android, dał do myślenia cyberprzestępcom, którzy postanowili wykorzystać urządzenia mobilne do rozprzestrzeniania swoich złośliwych aplikacji. Wskazówki i porady: Zabezpiecz swoje urządzenia ...

-

![Czy Windows 10 przebije Windows 7 i Androida? [© Brian Jackson - Fotolia.com] Czy Windows 10 przebije Windows 7 i Androida?]()

Czy Windows 10 przebije Windows 7 i Androida?

... nowa wersja oprogramowania może stać się godnym następcą Windows 7. Również z danych pozyskanych przez idealo wynika, że w segmencie komputerów stacjonarnych i laptopów system Windows nie ma sobie równych. Emocje towarzyszące nadchodzącej „dziesiątce” są ogromne, a oczekiwania wobec nowego systemu operacyjnego jeszcze większe. Powrót odświeżonego ...

-

![Parę sposobów na bezpieczeństwo sieci firmowej [© Melpomene - Fotolia.com] Parę sposobów na bezpieczeństwo sieci firmowej]()

Parę sposobów na bezpieczeństwo sieci firmowej

... Ważne jest również żeby firmy dodatkowo zabezpieczały swoją sieć za pomocą systemu wykrywania włamań (IDS – Intrusion Detection System) i systemu zapobiegania włamaniom (IPS – Intrusion Prevention System). Rozwiązanie opiera się na nieustannym monitorowaniu aktywności w sieci w czasie rzeczywistym. Zadaniem systemów IPS/IDS jest np. wykrywanie ...

-

![Szkodliwe oprogramowanie w chmurze. Jest miliard, a będzie więcej Szkodliwe oprogramowanie w chmurze. Jest miliard, a będzie więcej]()

Szkodliwe oprogramowanie w chmurze. Jest miliard, a będzie więcej

... ransomware i inne. Szkodliwe oprogramowanie w chmurze liczy sobie już miliard komponentów. 20% tych zagrożeń wykryte zostało przez Astraea, czyli samouczący się system analizy złośliwego oprogramowania, który działa wewnątrz infrastruktury Kaspersky Lab. Żyjemy w czasach, w których szkodliwe oprogramowanie rośnie tak szybko, że ręczne przetwarzanie ...

-

![Wydobywanie kryptowalut - jak zbudować centrum danych? Wydobywanie kryptowalut - jak zbudować centrum danych?]()

Wydobywanie kryptowalut - jak zbudować centrum danych?

... okazuje się kamieniem węgielnym centrum danych. Firma CCG Mining zrekonstruowała cały system wentylacji pomieszczeń zgodnie ze swoimi potrzebami. Na użytek swoich serwerowni firma ... ciepła, bowiem serwerownia wytwarza go prawie tyle, co centralny system grzewczy w większości domów! Czujniki temperatury znajdują się wszędzie w obiekcie, stale ...

-

![Telefon w komputerze [© Minerva Studio - Fotolia.com] Telefon w komputerze]()

Telefon w komputerze

... miesięcznie. W pakiecie faks Niektórzy z operatorów PC VoIP oferują ciekawą dodatkową - mianowicie możliwość odbierania faksów. Działanie tych usług jest bardzo proste - system operatora rozpoznaje połączenie faksowe i zapisuje nadchodzącą wiadomość w formacie pliku graficznego lub np PDF. Wiadomość z dołączonym plikiem trafia później na skrzynkę ...

Tematy: VoIP, telefonia internetowa -

![Jaka przyszłość czeka Linuksa? [© Scanrail - Fotolia.com] Jaka przyszłość czeka Linuksa?]()

Jaka przyszłość czeka Linuksa?

... wskazali na ograniczony wybór aplikacji desktopowych w systemie Linux i na brak ich współdziałania z systemem Windows. Pytani na jakie problemy natrafiali instalując system Linux, badani wskazywali na brak kompatybilności z używanym oprogramowaniem – odpowiedziało tak aż 54 proc. ankietowanych. Zdaniem ekspertów, jeśli Linux umożliwi uruchamianie ...

-

![Zagrożenia internetowe I kw. 2012 Zagrożenia internetowe I kw. 2012]()

Zagrożenia internetowe I kw. 2012

... Mac OS X: Głównym powodem wzrostu ilości szkodliwego oprogramowania atakującego system Mac OS X jest rosnąca popularność tej platformy wśród użytkowników. Chociaż ... atakowany komputer ładowany jest odpowiedni szkodliwy program w zależności od tego, jaki system operacyjny jest wykorzystywany na maszynie. Zarówno szkodnik dla Maka jak i ten ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... nie są dostępne i gdy heurystyka nie wykrywa szkodliwych programów. Właśnie w taki sposób wykrywane są najnowsze zagrożenia. Dzięki systemowi Urgent Detection System (UDS) zaimplementowanemu w Kaspersky Security Network, ponad 11 milionów komputerów otrzymuje ochronę w czasie rzeczywistym. Ubiegłoroczny lider - Trojan.Win32.Generic - jest drugi ...

-

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013]()

Szkodliwe programy mobilne 2013

... na doniesienia od firm antywirusowych i blokując identyfikatory cyberprzestępców. Ataki na system Windows XP pozwalają mobilnemu szkodliwemu oprogramowaniu zainfekować komputer PC ... trybie emulacji dysku USB do komputera działającego pod kontrolą Windows XP system automatycznie uruchamia trojana (jeśli nie został wyłączony AutoPlay na nośnikach ...

-

![Malware na urządzenia mobilne ma już 10 lat [© Maksim Kabakou - Fotolia.com] Malware na urządzenia mobilne ma już 10 lat]()

Malware na urządzenia mobilne ma już 10 lat

... czy iOS-a liczby użytkowników, cyberprzestępcy niespecjalnie interesowali się platformą Windows Mobile. Meiti jest jednym z nielicznych przypadków wirusów stworzonych pod ten system. Przedostawał się on przez paczki gier – zamiast rzeczywistej rozrywki użytkownicy „zyskiwali” jednak szkodnika. Ikee – iOS 2009r. Użytkownicy mogli zdziwić się ...

-

![Fuzje i przejęcia w Polsce w II kw. 2017 r. [© krung99 - Fotolia.com] Fuzje i przejęcia w Polsce w II kw. 2017 r.]()

Fuzje i przejęcia w Polsce w II kw. 2017 r.

... sprzyja sytuacja makroekonomiczna, która jest stabilna i zdecydowanie lepiej postrzegana niż bezpośrednio po wyborach w 2015 r., ale także wzrost gospodarczy i dobrze funkcjonujący system bankowy. Ryzyko inwestycyjne postrzegane jest podobnie jak w krajach Europy Zachodniej. To co studzi entuzjazm inwestorów to wprowadzane od kilkunastu miesięcy ...

-

![Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom? [© Freepik] Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?]()

Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?

... cyberprzestępcom możliwość wykorzystania jej. Microsoft w odpowiedzi przygotował i wydał aktualizację oraz przeprowadził dodatkowy audyt bezpieczeństwa swoich aplikacji dla macOS. Chociaż żaden system nie jest pozbawiony wad i mogą pojawić się luki w zabezpieczeniach, to jednak szybka reakcja i zwiększanie świadomości użytkowników na temat zachowań ...

-

![11 faktów i mitów o systemie kaucyjnym. Sprawdź, co jest prawdą [© wygenerowane przez AI] 11 faktów i mitów o systemie kaucyjnym. Sprawdź, co jest prawdą]()

11 faktów i mitów o systemie kaucyjnym. Sprawdź, co jest prawdą

... mity. Z tego artykułu dowiesz się: Od kiedy i jakie opakowania obejmuje system kaucyjny w Polsce. Jak działa system kaucji na butelki plastikowe, puszki i butelki ... Koszty systemu obciążą konsumentów i państwo Czy system kaucyjny obciąży finansowo zarówno konsumentów, jak i państwo? W rzeczywistości system został zaprojektowany w taki sposób, ...

-

![IBM na Ulicy Sezamkowej [© Nmedia - Fotolia.com] IBM na Ulicy Sezamkowej]()

IBM na Ulicy Sezamkowej

... i zróżnicowanie szybkości przesyłania danych, które zawierają dodatkowo cyfrową listę odtwarzania. System poprawia w ten sposób zarządzanie zasobami video i usprawnia wewnętrzny system pracy, co oznacza konkretne korzyści wynikające z redukcji czasu i kosztów. System uwzględnia także warunki, na jakich materiał ma być dystrybuowany (w kwestii np ...

-

![Gabinet Cieni BCC: najnowsze rekomendacje dla rządu [© Grzegorz Polak - Fotolia.com] Gabinet Cieni BCC: najnowsze rekomendacje dla rządu]()

Gabinet Cieni BCC: najnowsze rekomendacje dla rządu

... zapaść decyzja o przygotowaniu i realizacji sieciocentrycznego systemu dowodzenia SZRP, którego autonomiczną częścią powinien być system IBCS, system obrony przeciwrakietowej, przeciwlotniczej średniego zasięgu Patriot. IV. Ważnym warunkiem, aby system ten uzyskał zakładane zdolności jest to co ma nastąpić po wprowadzeniu na wyposażenie SZRP dwóch ...

-

![Finansowanie ochrony zdrowia a jakość systemu dla pacjentów [© adam88xx - Fotolia.com] Finansowanie ochrony zdrowia a jakość systemu dla pacjentów]()

Finansowanie ochrony zdrowia a jakość systemu dla pacjentów

... najlepiej od 2009 roku. Pomimo to, w porównaniu z innymi państwami Europy nasz system ochrony zdrowia nadal uzyskuje niskie noty i w wielu obszarach wymaga gruntownej przebudowy. W ... podczas gdy w Polsce, liczba ta dochodzi do prawie 65%. System włoski jest również bardziej skuteczny niż system polski: np. w Polsce wykonuje się prawie trzy razy mniej ...

-

![Bezpieczniej w górach [© pizuttipics - Fotolia.com] Bezpieczniej w górach]()

Bezpieczniej w górach

... zgłaszająca zostaje połączona z najbliższą grupą ratowników. W przypadku zgłoszeń o niebezpieczeństwie od abonentów innych sieci, zgłaszający zostaje połączony z systemem IVR (Automatyczny System Informacji Głosowej), który informuje o tym jaki numer należy wybrać tonowo, żeby połączyć się z odpowiednimi grupami reagowania. W celu skrócenia czasu ...

-

![BIOS przyszłości [© Nmedia - Fotolia.com] BIOS przyszłości]()

BIOS przyszłości

... Zawiera m.in. algorytm szyfrujący, który ma zapewnić bezpieczeństwo haseł. Wyposażone w system komputery mają być także bardziej odporne na wirusy. Silniejsza integracja ... przez Trusted Core możemy zapłacić utrudnieniami w kopiowaniu plików, ponieważ system obejmuje również zarządzanie materiałami chronionymi prawem autorskim. Zacieśnienie współpracy ...

-

![Jak wirusy ukrywają się przed antywirusem? Jak wirusy ukrywają się przed antywirusem?]()

Jak wirusy ukrywają się przed antywirusem?

... autoochrony muszą tylko wykorzystać część zasobów, aby odzyskać swoją reputację i rozwinąć obejście, zazwyczaj jednostopniowe. W końcu ich reputacja zostanie uratowana, a system: szkodliwe oprogramowanie - oprogramowanie antywirusowe - użytkownik powróci do stanu początkowego i znów będziemy mieli do czynienia z tym samym błędnym kołem. Każda ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

... odnaleziono jego warianty w kolekcji Kaspersky Lab, jest muteks tworzony w celu zaznaczenia swojej obecności w pamięci: _SYSTEM_ Na przykład: __SYSTEM__91C38905__ __SYSTEM__64AD0625__ __SYSTEM__23D80F10__ __SYSTEM__7F4523E5__ __SYSTEM__45A2F601__ Dzięki temu można było sklasyfikować wszystkie warianty ZeuS do oddzielnej rodziny o generycznej nazwie ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... posiadający te domeny oferują usługę znaną jako DDNS (Dynamic Domain Name System). Usługi DDNS oraz cyberprzestępcy Zadaniem usługi DDNS jest znalezienie serwerów z ... serwera do innego, lub może też zniknąć na jakiś czas. Obecnie istnieje system tworzenia losowo wybranych adresów dla centrum kontroli, który umożliwia cyberprzestępcom zabezpieczenie ...

-

![Oprogramowanie dla MSP Forweb [© Nmedia - Fotolia.com] Oprogramowanie dla MSP Forweb]()

Oprogramowanie dla MSP Forweb

... DNS, obsługa Radiusa dla rozwiązań PPPoE ZABBIX – system statystyk i monitorowania sieci system logów – logowanie aktywności klientów (ruch do limitów, przeglądane strony, wysyłana poczta) Proxy – zintegrowany system proxy oraz system blokad rodzicielskich Backup – system utrzymania kopii zapasowych poszczególnych części systemu wraz z bazami ...

-

![Cyberprzestępcy a luki w oprogramowaniu Cyberprzestępcy a luki w oprogramowaniu]()

Cyberprzestępcy a luki w oprogramowaniu

... rozprzestrzenia się, a mianowicie poprzez wykorzystanie luki MS08-067 w systemie Windows Server. Trzeba jedynie wysłać specjalny pakiet sieciowy do atakowanego komputera i jeśli system operacyjny nie jest załatany, szkodliwy kod zostanie uruchomiony. Kolejnym istotnym incydentem w ostatnim czasie był atak ukierunkowany na firmy Microsoft i Google ...

-

![AVG Internet Security 2012 AVG Internet Security 2012]()

AVG Internet Security 2012

... , która pozwala na bezpieczne przeglądanie Internetu oraz korzystanie z zakupów i bankowości online. System AVG Internet Security 2012 zgodnie współpracuje z pozostałymi usługami i aplikacjami AVG. ... nie zwracając uwagi na to, że na ich komputerze działa jakikolwiek antywirus. System AVG Internet Security 2012 jest wyrazem powrotu AVG do korzeni. ...

-

![McAfee: zagrożenia internetowe III kw. 2011 McAfee: zagrożenia internetowe III kw. 2011]()

McAfee: zagrożenia internetowe III kw. 2011

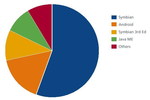

... zagrożeń w trzecim kwartale 2011 roku. Według niego najważniejszym celem ataków złośliwego oprogramowania ponownie był system operacyjny Android stosowany w urządzeniach mobilnych - liczba złośliwych programów atakujących ten system wzrosła o blisko 37 procent w porównaniu z kwartałem poprzednim. Prawie wszystkie nowe zagrożenia mobilne wykryte ...

Tematy: McAfee, zagrożenia internetowe, cyberprzestępcy, wirusy, trojany, robaki, szkodliwe programy, malware, spam -

![Ponad 70 mln złotych korzyści z Euro 2012 [© creativedoxfoto - Fotolia.com] Ponad 70 mln złotych korzyści z Euro 2012]()

Ponad 70 mln złotych korzyści z Euro 2012

... PL.2012 zdecydowała się wykorzystać Metodykę PPM - Project Portfolio Management (metodykę zarządzania projektami, programami i portfelem projektów opartą na standardach PMI) i System CA Clarity PPM® - Project and Portfolio Management (narzędzie informatyczne). Ich wdrożenie zajęło 7 m-cy i kosztowało 1,1 mln zł. W czasie całego okresu przygotowań ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... . Prognoza ta okazała się trafna – szkodliwi użytkownicy rzeczywiście skupili swoje wysiłki na rozwijaniu i rozprzestrzenianiu szkodliwych programów, których celem jest system operacyjny Android. Kaspersky Lab przewidywał, że cyberprzestępcy rozszerzą, poza rootkity dla Androida, swój arsenał wykorzystywany w celu infekowania urządzeń i zdobycia ...

-

![Polska: wydarzenia tygodnia 14/2013 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 14/2013]()

Polska: wydarzenia tygodnia 14/2013

... zrezygnowano z dotąd obowiązującego systemu, opartego na tzw. "umowie międzypokoleniowej", a więc, że osoby pracujące płacą na utrzymanie osób na emeryturze. Stworzono system oparty na trzech filarach. I filarem był zreformowany Zakład Ubezpieczeń Społecznych. Otwarte fundusze emerytalne (OFE) to II filar, a pozostałe formy długoterminowego ...

-

![Ochrona zdrowia w Polsce: indeks sprawności 2014 [© Guido Vrola - Fotolia.com] Ochrona zdrowia w Polsce: indeks sprawności 2014]()

Ochrona zdrowia w Polsce: indeks sprawności 2014

... Mariusz Ignatowicz, partner PwC, lider zespołu ds. ochrony zdrowia. „Idea indeksu - jako badania porównawczego tzw. benchmarku - jest wskazaniem, w którym województwie system ochrony zdrowia działa lepiej w konkretnej dziedzinie, a w której gorzej. Nie ma więc jednego zwycięzcy, ale są liderzy w poszczególnych kategoriach. Kolejnym krokiem ...

-

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych]()

10 milionów szkodliwych aplikacji mobilnych

... ma olbrzymi wpływ na kwestię bezpieczeństwa. Przez wiele lat to system Windows posiadał ponad 90% udziału w rynku i z tego względu praktycznie wszystkie szkodniki pisane ... którego koszt wynosi 2 zł. Wiadomości są wysyłane co 24 godziny. iOS - system doskonały? System iOS uchodzi za dużo bezpieczniejszą platformę w porównaniu z Androidem. Trudno się ...

-

![PKPP Lewiatan: Czarna Lista Barier 2015 [© Sergey Nivens - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2015]()

PKPP Lewiatan: Czarna Lista Barier 2015

... dawno oczekiwaną ustawę o odnawialnych źródłach energii, która wprowadza od 1 stycznia 2016 roku wieloletni, stały system wsparcia dla mikroproducentów, aukcyjny system wsparcia dla większych instalacji oraz modyfikuje dotychczasowy system zielonych certyfikatów. Niestety pomimo 3.letniego okresu prac nad ustawą, jej zapisy są nieprecyzyjne. Ustawa ...

-

![Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa [© goodluz - Fotolia.com.jpg] Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa]()

Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa

... 3,5 razy większe w przypadku urządzeń z systemem iOS niż w tych wykorzystujących system Android. System Windows 7 wciąż obecny w służbie zdrowia, mimo braku aktualizacji łatających luki w ... wyszukiwarka Chrome najczęściej wykorzystywane w biznesowych środowiskach IT – System Windows wciąż dominuje w korporacjach. Korzysta z niego 59 proc. urządzeń ...

-

![Najlepsze systemy emerytalne na świecie: w Polsce gorzej niż w Urugwaju [© contrastwerkstatt - Fotolia.com] Najlepsze systemy emerytalne na świecie: w Polsce gorzej niż w Urugwaju]()

Najlepsze systemy emerytalne na świecie: w Polsce gorzej niż w Urugwaju

... emerytalnych, stwierdził Dr. Knox. Szczegółowe wyniki rankingu W tegorocznym rankingu najwyżej oceniono system emerytalny Holandii, który uzyskał najwyższą liczbę punktów (85.1 pkt.). Za Holandią uplasowały ... : Islandia (83.3 pkt.) oraz Dania (81.3 pkt.). Z kolei najniżej oceniono system emerytalny Argentyny (42.3 pkt.). Warto zauważyć, że pomimo tego ...

-

![Comp SA: nowe rozwiązanie do zarządzania siecią [© Nmedia - Fotolia.com] Comp SA: nowe rozwiązanie do zarządzania siecią]()

Comp SA: nowe rozwiązanie do zarządzania siecią

... umożliwiające transmisję danych, faksów, SMS\'ów oraz głosu w sieciach GSM 900), moduły zarządzające i monitorujące dla systemu Unix i Windows (Solaris 8) oraz system zarządzania pod WWW. W ramach modułu administracyjnego dostępne są poziomy administracji i dostępu do C-SMS (np. administrator, operator, helpdesk). Uruchamianie oraz konfiguracja ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows](https://s3.egospodarka.pl/grafika2/zlosliwe-aplikacje/Zlosliwe-aplikacje-na-Androida-atakuja-Windows-114500-150x100crop.jpg)

![Czy Windows 10 przebije Windows 7 i Androida? [© Brian Jackson - Fotolia.com] Czy Windows 10 przebije Windows 7 i Androida?](https://s3.egospodarka.pl/grafika2/systemy-operacyjne/Czy-Windows-10-przebije-Windows-7-i-Androida-160559-150x100crop.jpg)

![Parę sposobów na bezpieczeństwo sieci firmowej [© Melpomene - Fotolia.com] Parę sposobów na bezpieczeństwo sieci firmowej](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Pare-sposobow-na-bezpieczenstwo-sieci-firmowej-181190-150x100crop.jpg)

![Telefon w komputerze [© Minerva Studio - Fotolia.com] Telefon w komputerze](https://s3.egospodarka.pl/grafika/VoIP/Telefon-w-komputerze-iG7AEZ.jpg)

![Jaka przyszłość czeka Linuksa? [© Scanrail - Fotolia.com] Jaka przyszłość czeka Linuksa?](https://s3.egospodarka.pl/grafika/Linux/Jaka-przyszlosc-czeka-Linuksa-apURW9.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2013-133928-150x100crop.jpg)

![Malware na urządzenia mobilne ma już 10 lat [© Maksim Kabakou - Fotolia.com] Malware na urządzenia mobilne ma już 10 lat](https://s3.egospodarka.pl/grafika2/malware/Malware-na-urzadzenia-mobilne-ma-juz-10-lat-138723-150x100crop.jpg)

![Fuzje i przejęcia w Polsce w II kw. 2017 r. [© krung99 - Fotolia.com] Fuzje i przejęcia w Polsce w II kw. 2017 r.](https://s3.egospodarka.pl/grafika2/fuzje-i-przejecia/Fuzje-i-przejecia-w-Polsce-w-II-kw-2017-r-194569-150x100crop.jpg)

![Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom? [© Freepik] Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?](https://s3.egospodarka.pl/grafika2/luki-w-zabezpieczeniach/Jak-luki-w-zabezpieczeniach-aplikacji-Microsoft-moga-zagrazac-naszym-komputerom-261629-150x100crop.jpg)

![11 faktów i mitów o systemie kaucyjnym. Sprawdź, co jest prawdą [© wygenerowane przez AI] 11 faktów i mitów o systemie kaucyjnym. Sprawdź, co jest prawdą](https://s3.egospodarka.pl/grafika2/system-kaucyjny/11-faktow-i-mitow-o-systemie-kaucyjnym-Sprawdz-co-jest-prawda-268520-150x100crop.jpg)

![IBM na Ulicy Sezamkowej [© Nmedia - Fotolia.com] IBM na Ulicy Sezamkowej](https://s3.egospodarka.pl/grafika/uslugi-na-zadanie/IBM-na-Ulicy-Sezamkowej-Qq30bx.jpg)

![Gabinet Cieni BCC: najnowsze rekomendacje dla rządu [© Grzegorz Polak - Fotolia.com] Gabinet Cieni BCC: najnowsze rekomendacje dla rządu](https://s3.egospodarka.pl/grafika2/BCC/Gabinet-Cieni-BCC-najnowsze-rekomendacje-dla-rzadu-204821-150x100crop.jpg)

![Finansowanie ochrony zdrowia a jakość systemu dla pacjentów [© adam88xx - Fotolia.com] Finansowanie ochrony zdrowia a jakość systemu dla pacjentów](https://s3.egospodarka.pl/grafika2/ochrona-zdrowia/Finansowanie-ochrony-zdrowia-a-jakosc-systemu-dla-pacjentow-217274-150x100crop.jpg)

![Bezpieczniej w górach [© pizuttipics - Fotolia.com] Bezpieczniej w górach](https://s3.egospodarka.pl/grafika/centra-koordynacji-zintegrowanego-systemu-ratownic/Bezpieczniej-w-gorach-QhDXHQ.jpg)

![BIOS przyszłości [© Nmedia - Fotolia.com] BIOS przyszłości](https://s3.egospodarka.pl/grafika/bios/BIOS-przyszlosci-Qq30bx.jpg)

![Oprogramowanie dla MSP Forweb [© Nmedia - Fotolia.com] Oprogramowanie dla MSP Forweb](https://s3.egospodarka.pl/grafika/Forweb/Oprogramowanie-dla-MSP-Forweb-Qq30bx.jpg)

![Ponad 70 mln złotych korzyści z Euro 2012 [© creativedoxfoto - Fotolia.com] Ponad 70 mln złotych korzyści z Euro 2012](https://s3.egospodarka.pl/grafika2/Euro-2012/Ponad-70-mln-zlotych-korzysci-z-Euro-2012-110916-150x100crop.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Polska: wydarzenia tygodnia 14/2013 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 14/2013](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-14-2013-vgmzEK.jpg)

![Ochrona zdrowia w Polsce: indeks sprawności 2014 [© Guido Vrola - Fotolia.com] Ochrona zdrowia w Polsce: indeks sprawności 2014](https://s3.egospodarka.pl/grafika2/sluzba-zdrowia/Ochrona-zdrowia-w-Polsce-indeks-sprawnosci-2014-131146-150x100crop.jpg)

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/10-milionow-szkodliwych-aplikacji-mobilnych-132738-150x100crop.jpg)

![PKPP Lewiatan: Czarna Lista Barier 2015 [© Sergey Nivens - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2015](https://s3.egospodarka.pl/grafika2/Czarna-Lista-Barier/PKPP-Lewiatan-Czarna-Lista-Barier-2015-167652-150x100crop.jpg)

![Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa [© goodluz - Fotolia.com.jpg] Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa](https://s3.egospodarka.pl/grafika2/transformacja-cyfrowa/Praca-zdalna-przyspiesza-transformacje-cyfrowa-w-obszarze-cyberbezpieczenstwa-234246-150x100crop.jpg)

![Najlepsze systemy emerytalne na świecie: w Polsce gorzej niż w Urugwaju [© contrastwerkstatt - Fotolia.com] Najlepsze systemy emerytalne na świecie: w Polsce gorzej niż w Urugwaju](https://s3.egospodarka.pl/grafika2/system-emerytalny/Najlepsze-systemy-emerytalne-na-swiecie-w-Polsce-gorzej-niz-w-Urugwaju-255730-150x100crop.jpg)

![Comp SA: nowe rozwiązanie do zarządzania siecią [© Nmedia - Fotolia.com] Comp SA: nowe rozwiązanie do zarządzania siecią](https://s3.egospodarka.pl/grafika/comp-sms-management-system-c-sms/Comp-SA-nowe-rozwiazanie-do-zarzadzania-siecia-Qq30bx.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Książka przychodów i rozchodów 2026: kompletne kompendium zmian w KPiR i księgowości 2026 [© wygenerowane przez AI] Książka przychodów i rozchodów 2026: kompletne kompendium zmian w KPiR i księgowości 2026](https://s3.egospodarka.pl/grafika2/prowadzenie-podatkowej-ksiegi-przychodow-i-rozchodow/Ksiazka-przychodow-i-rozchodow-2026-kompletne-kompendium-zmian-w-KPiR-i-ksiegowosci-2026-270665-150x100crop.jpg)

![IPO 2025 na świecie: 171 mld USD i rosnąca rola sztucznej inteligencji [© pexels] IPO 2025 na świecie: 171 mld USD i rosnąca rola sztucznej inteligencji](https://s3.egospodarka.pl/grafika2/debiuty-gieldowe/IPO-2025-na-swiecie-171-mld-USD-i-rosnaca-rola-sztucznej-inteligencji-270664-150x100crop.jpg)

![Compliance 2026: siedem trendów, które zmienią sposób zarządzania ryzykiem [© pexels] Compliance 2026: siedem trendów, które zmienią sposób zarządzania ryzykiem](https://s3.egospodarka.pl/grafika2/compliance/Compliance-2026-siedem-trendow-ktore-zmienia-sposob-zarzadzania-ryzykiem-270659-150x100crop.jpg)

![KSeF wystartował, ale papier nie zniknął: dezorientacja na stacjach paliw i nie tylko [© wygenerowane przez AI] KSeF wystartował, ale papier nie zniknął: dezorientacja na stacjach paliw i nie tylko](https://s3.egospodarka.pl/grafika2/system-podatkowy/KSeF-wystartowal-ale-papier-nie-zniknal-dezorientacja-na-stacjach-paliw-i-nie-tylko-270658-150x100crop.jpg)

![Koniec uproszczeń dla Ukraińców. Pracodawcy pod presją nowych przepisów [© wygenerowane przez AI] Koniec uproszczeń dla Ukraińców. Pracodawcy pod presją nowych przepisów](https://s3.egospodarka.pl/grafika2/zezwolenie-na-prace/Koniec-uproszczen-dla-Ukraincow-Pracodawcy-pod-presja-nowych-przepisow-270657-150x100crop.jpg)

![Kreatywność - kluczowa kompetencja współczesnego lidera [© wygenerowane przez AI] Kreatywność - kluczowa kompetencja współczesnego lidera](https://s3.egospodarka.pl/grafika2/cechy-dobrego-lidera/Kreatywnosc-kluczowa-kompetencja-wspolczesnego-lidera-270603-150x100crop.jpg)