-

![Linux i Open Source w polskich firmach Linux i Open Source w polskich firmach]()

Linux i Open Source w polskich firmach

... kontroli nad własnymi dokumentami. Informacje o badaniu Badanie zostało zrealizowane w okresie 20.04 – 4.05 br. metodą ankietowania on-line, skierowanego do firm z listy 2000 Rzeczpospolitej i sektora finansowego, przy współpracy z tygodnikiem „Computerworld”. Udział w badaniu był dobrowolny. Na ankiety odpowiedziało 237 podmiotów. Do pobrania:

-

![Wtórny rynek mieszkaniowy III kw. 2010 Wtórny rynek mieszkaniowy III kw. 2010]()

Wtórny rynek mieszkaniowy III kw. 2010

... PROGRAM "RODZINA NA SWOIM" Jak czytamy w raporcie, początkowo Związek Banków Polskich prognozował, że w 2010 r. sektor bankowy udzieli aż 59 tys. kredytów preferencyjnych, jednak – po nieco słabszym od prognoz I półroczu 2010 r. – prognozę tę obniżono do ... równe 700 zł. Dla euro i franka szwajcarskiego jest to odpowiednio 723 i 727 zł. Do pobrania ...

-

![Europejska Stolica Kultury 2016: kandydaci a media Europejska Stolica Kultury 2016: kandydaci a media]()

Europejska Stolica Kultury 2016: kandydaci a media

... – obrażeni i wspierający Zwycięzca rankingu – Lublin – był chwalony za swój program i działalność nawet przez konkurentów do tytułu ESK. W mediach podkreślano, że po wyborze Lublina do finałowej piątki „sceptykom zrzedły miny”. Podkreślano wagę Lublina ... stycznia 2011 (okres 3 miesięcy od dnia ogłoszenia składu krótkiej listy finalistów). Do pobrania ...

-

![Rynek nieruchomości i kredytów I kw. 2011 Rynek nieruchomości i kredytów I kw. 2011]()

Rynek nieruchomości i kredytów I kw. 2011

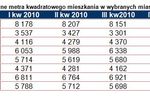

... 3,49%, do poziomu 127,48 punktów. Nadal dużym powodzeniem cieszy się program ... do I kwartału 2010 roku, różnice zamykają się w przedziale kilkuprocentowych spadków. Najwyższą spośród badanych miast średnią cenę transakcyjną za metr kwadratowy mieszkania odnotowano w Warszawie – 7 982 PLN, najniższą zaś w aglomeracji katowickiej 3 348 PLN. Do pobrania ...

-

![Rynek nieruchomości i kredytów II kw. 2011 Rynek nieruchomości i kredytów II kw. 2011]()

Rynek nieruchomości i kredytów II kw. 2011

... Swoim oraz wejście w życie nowych regulacji ostrożnościowych mogą skutkować zmniejszeniem liczby potencjalnych nabywców mieszkań i konsekwentnie - mniejszym popytem na kredyty hipoteczne. Do pobrania:

-

![Ceny usług double play i triple play Ceny usług double play i triple play]()

Ceny usług double play i triple play

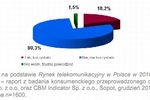

... sieci ruchomych, lecz także pozostałych przedsiębiorców telekomunikacyjnych. Wychodząc naprzeciw obowiązującym trendom i oczekiwaniom konsumentów, będą oni zapewne rozbudowywać ofertę w tym zakresie. Do pobrania:

-

![Skaner Fujitsu ScanSnap SV600 Skaner Fujitsu ScanSnap SV600]()

Skaner Fujitsu ScanSnap SV600

... do jednego pliku bez konieczności późniejszego scalania obrazów. Nowy Fujitsu ScanSnap SV600 jest kompatybilny zarówno z systemem Windows jak i z Mac OS. Oprogramowanie dla Windows jest standardowym wyposażeniem. Oprogramowanie dla Mac OS dostępne jest do pobrania ...

-

![Masz konto na Steam lub Origin? Pilnuj się! Masz konto na Steam lub Origin? Pilnuj się!]()

Masz konto na Steam lub Origin? Pilnuj się!

... nakłonienia do pobrania złośliwych programów. Na forach dla graczy znalazło się wiele ostrzeżeń dotyczących tego problemu. Jak pisali użytkownicy, aby przekonać do kliknięcia ... ale też anty-spyware, które wykrywa programy szpiegujące. Z kolei hasło do platformy powinno zawierać kombinację małych i wielkich liter, cyfr i znaków specjalnych ...

-

![Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze [© serpeblu - Fotolia.com] Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze]()

Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze

... zgody. SEcoin (17%) – Webowy cryptominer przeznaczony do wydobywania Monero podczas odwiedzin użytkownika na stronie internetowej bez jego zgody. Najlepszy okupant w pierwszej połowie 2018 r. Locky (40%) - oprogramowanie, które rozprzestrzenia się głównie za pomocą spamu, zawierającego pliki do pobrania, podszywające się pod załącznik Word lub ...

-

![5 technik stosowanych przez cyberprzestępców 5 technik stosowanych przez cyberprzestępców]()

5 technik stosowanych przez cyberprzestępców

... ma na celu zachęcić użytkownika do pobrania złośliwego oprogramowania czy podania swoich danych w zamian za „przynętę”. Może nią być darmowy program antywirusowy lub film, przesyłka ... coraz częściej znajdują się na celowniku cyberprzestępców. Fałszywe aplikacje używane do kradzieży danych lub ataków typu ransomware są częstym zjawiskiem, szczególnie ...

-

![Nowa przeglądarka internetowa Ulaa Nowa przeglądarka internetowa Ulaa]()

Nowa przeglądarka internetowa Ulaa

... do stron internetowych i obrazów oraz łatwe udostępnianie edycji i notatek. Wszystkie rozszerzenia do przeglądarki Chrome są kompatybilne z Ulaa i można je bezpośrednio zainstalować z Chrome Webstore. Ulaa jest darmowa dla wszystkich, a jej wersja desktopowa jest w pełni dostępna. Wersje iOS i Android są obecnie w fazie beta i dostępne do pobrania ...

-

![Wizerunek TVP i programu i9:30 wykorzystany przez cyberprzestępców Wizerunek TVP i programu i9:30 wykorzystany przez cyberprzestępców]()

Wizerunek TVP i programu i9:30 wykorzystany przez cyberprzestępców

... ma w nim zachęcać do pobrania aplikacji hazardowej, w materiale pojawia się także rzekoma zwyciężczyni oraz wspomniany influencer, a dla uwiarygodnienia rzekomych przychodów także wizerunek PKO BP i jego aplikacji bankowej. Film kończy się zachętą do klikania w osadzony w nim link i „wejścia do gry”. Co ciekawe, do promowania materiału wykorzystano ...

-

![Trojan bankowy Mamont podszywa się pod Google Chrome Trojan bankowy Mamont podszywa się pod Google Chrome]()

Trojan bankowy Mamont podszywa się pod Google Chrome

... do ich zainstalowania. Takie złośliwe aplikacje mogą wykradać poufne informacje, takie jak dane bankowe, co może prowadzić do strat finansowych. Czerpanie korzyści z zaufania innych Eksperci z firmy GDATA.pl natknęli się na trojana, który podszywa się pod Google Chrome. Aby nakłonić użytkowników do pobrania ... skierowane głównie do rosyjskojęzycznych ...

-

![Phishing: metody ataków Phishing: metody ataków]()

Phishing: metody ataków

... do wiadomości, że nigdy nie informuje użytkowników drogą mailową o aktualizacjach lub plikach do pobrania, nawet jeżeli użytkownik jest zapisany na liście mailingowej Microsoftu. Kliknięcie odnośnika w takiej fałszywej wiadomości przekieruje nas do ...

-

![Skuteczny e-mail marketing [© Minerva Studio - Fotolia.com] Skuteczny e-mail marketing]()

Skuteczny e-mail marketing

... do pobrania. Link do otworzenia wiadomości w nowym oknie umożliwi wyświetlenie pełnej kreacji w nowym oknie, jest to przydatne gdy respondent ma problem z pobraniem treści wiadomości lub chce od razu zobaczyć całą kreację bez konieczności jej przewijania w mailu. Link do ...

-

![Cyberprzestępcy a luki w oprogramowaniu Cyberprzestępcy a luki w oprogramowaniu]()

Cyberprzestępcy a luki w oprogramowaniu

... przykład exploit, który wykorzystuje lukę w przeglądarce internetowej, może pobrać szkodliwy program. W takiej sytuacji zapora sieciowa nie zablokuje takiego pobrania, ponieważ jest ono przeprowadzane przez program, który według zapory sieciowej ma uprawnienia do pobierania plików. Twój komputer jest zagrożony Istnieje wiele sposobów dostarczania ...

-

![ESET: zagrożenia internetowe VIII 2012 ESET: zagrożenia internetowe VIII 2012]()

ESET: zagrożenia internetowe VIII 2012

... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... werdykty adware zwiększyła się z siedmiu do dziewięciu. Spośród wszystkich szkodliwych programów z rankingu na specjalną wzmiankę zasługuje Trojan.Win32.Agent.aduro znajdujący się na dwunastej pozycji. Program ten rozprzestrzenia się ze stron internetowych, które nakłaniają użytkowników do pobrania wtyczki dla przeglądarki ułatwiającej dokonywanie ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... do szkodliwego programu przedstawianego jako "nowa łata"; wysyłanie spamu za pośrednictwem poczty elektronicznej zawierającego w załączniku szkodliwy program lub odsyłacz do szkodliwego programu; rozprzestrzenianie szkodliwych programów za pośrednictwem sieci współdzielenia plików; wykorzystywanie luk w zabezpieczeniach przeglądarki w celu pobrania ...

-

![ESET: zagrożenia internetowe X 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe X 2013]()

ESET: zagrożenia internetowe X 2013

... podłączony do komputera mikrofon. Laboratorium antywirusowe firmy ESET oznaczyło przechwycone zagrożenie jako MSIL/Spy.Agent.NB i sklasyfikowało je jako program ... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ...

-

![ESET: zagrożenia internetowe VI 2014 ESET: zagrożenia internetowe VI 2014]()

ESET: zagrożenia internetowe VI 2014

... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ...

-

![DUCKTAIL i DUCKPORT atakują użytkowników Meta Business DUCKTAIL i DUCKPORT atakują użytkowników Meta Business]()

DUCKTAIL i DUCKPORT atakują użytkowników Meta Business

... się poprzez wysłanie go przez WhatsApp i LinkedIn. Cyberprzestępcy korzystający z DUCKPORT wabią ofiarę i zachęcają ją do kliknięcia w link lub pobrania plików. Pomocne jest dla nich legalne narzędzie Rebrandly do uwierzytelniania i skracania kodu URL przygotowanych przez siebie fałszywych stron – tłumaczy Mohammad Kazem Hassan Nejad, Przykładowe ...

-

![Q-Agencja Nieruchomości 3000 w nowej wersji Q-Agencja Nieruchomości 3000 w nowej wersji]()

Q-Agencja Nieruchomości 3000 w nowej wersji

... Program jest tak zaprojektowany, aby spełniał zasady ergonomii (praca na jednej planszy) i równocześnie dawał możliwość szybkiego wyszukiwania. Więcej informacji wraz z możliwością pobrania ...

Tematy: qbs, q-agencja nieruchomości 3000 -

![Aplikacja dla działów kadr Aplikacja dla działów kadr]()

Aplikacja dla działów kadr

... o uposażeniu pracowników, niezbędnych do wyliczenia kapitału początkowego emerytury. Ponadto drukuje Zaświadczenie o zatrudnieniu i wynagrodzeniu (druk ZUS Rp-7). Program może funkcjonować samodzielnie lub jako element systemów kadrowo-płacowych, może też działać w sieci. Wyczerpujące informacje wraz z możliwością pobrania wersji demo i darmowej ...

Tematy: q-ewidencja rp7 3000, qbs -

![Robak internetowy Kido na oku Kaspersky Lab [© stoupa - Fotolia.com] Robak internetowy Kido na oku Kaspersky Lab]()

Robak internetowy Kido na oku Kaspersky Lab

... Wstępne analizy sugerują, że funkcjonalność szkodnika jest ograniczona czasowo – do 3 maja 2009. Oprócz pobrania uaktualnień dla siebie, Kido pobiera również dwa nowe pliki na ... spam, np. oferty wątpliwych pożyczek lub produktów farmaceutycznych. Gdy ten szkodliwy program został po raz pierwszy wykryty, w styczniu 2009 roku, wielu ekspertów IT ...

-

![Ataki internetowe: Twitter na celowniku [© stoupa - Fotolia.com] Ataki internetowe: Twitter na celowniku]()

Ataki internetowe: Twitter na celowniku

... w serwisie zwrotów. Później oszust umieszcza w treści tweeta odnośnik kierujący do zainfekowanej strony internetowej komentując go zwrotem np. "pornographic", który ma ... jest” komunikatem o braku najnowszej wersji Flash Playera i konieczności pobrania aktualizacji. Zgoda na pobranie najnowszej wersji aplikacji skutkuje zainfekowaniem ...

-

![Acrobat Connect Pro: konferencje on-line [© Nmedia - Fotolia.com] Acrobat Connect Pro: konferencje on-line]()

Acrobat Connect Pro: konferencje on-line

... dźwięk z połączeń telefonicznych, który można przesyłać strumieniowo do uczestników spotkania korzystających tylko z połączeń VoIP. Zintegrowane ... bez konieczności pobrania dodatkowych programów. Acrobat Connect Pro jest już w sprzedaży jako rozwiązanie dostępne w hostingu lub instalowane u klienta albo jako usługa zarządzana. Program jest ...

-

![Kaspersky Lab: szkodliwe programy X 2010 Kaspersky Lab: szkodliwe programy X 2010]()

Kaspersky Lab: szkodliwe programy X 2010

... internetowych. Październikowy ranking nie zawiera poważniejszych zmian w stosunku do poprzednich miesięcy – nadal dominują exploity wykorzystujące lukę CVE-2010-0806 oraz programy ... .bp, skrypt z rodziny FakeUpdate. Program ten - również występujący na stronach pornograficznych – proponuje użytkownikowi możliwość pobrania klipu wideo. Jednak podczas ...

-

![Luka w zabezpieczeniach Adobe Flash [© Nmedia - Fotolia.com] Luka w zabezpieczeniach Adobe Flash]()

Luka w zabezpieczeniach Adobe Flash

... jeden ze zmodyfikowanych plików, przeglądarka rozpoznaje zawarty w pliku kod jako polecenie pobrania określonego typu złośliwego programu. Drugi sposób wykorzystania luki powoduje, że kod zawarty w pliku flash przekierowuje użytkownika (w tle) do złośliwej strony internetowej. Jest ona zaprojektowana w taki sposób, aby umożliwić przeprowadzanie ...

-

![Kaspersky Lab: szkodliwe programy XII 2009 Kaspersky Lab: szkodliwe programy XII 2009]()

Kaspersky Lab: szkodliwe programy XII 2009

... o 50% w stosunku do zeszłego miesiąca. O jedną pozycję wyżej niż Krap.ag uplasował się Krap.ai, który również wykorzystuje wyspecjalizowany program pakujący wykorzystywany do kompresowania fałszywych ... jest wykorzystywanie luk w zabezpieczeniach produktów firm Adobe i Microsoft w celu pobrania plików wykonywalnych. Programy te różnią się pod względem ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... pobrania takich rozwiązań za darmo. Fałszywe rozwiązania antywirusowe pojawiły się, a następnie rozpowszechniły dzięki temu, że można je łatwo stworzyć, istnieje już dojrzały system dystrybucji i mogą być wykorzystywane do ...

-

![Fałszywe antywirusy: przynętą serial Lost Fałszywe antywirusy: przynętą serial Lost]()

Fałszywe antywirusy: przynętą serial Lost

... odcinku lub sposobie obejrzenia go w przez sieć, uzyskuje odnośniki do perfekcyjnie wypozycjonowanych fałszywych stron internetowych. Po kliknięciu takiego odnośnika użytkownik jest proszony o zaakceptowanie pobrania pliku typu kodek – w wyniku czego instalowany jest fałszywy program antywirusowy. Nie tylko serial „Lost” wykorzystano w ten sposób ...

-

![Fundusze unijne a samorządy terytorialne [© Minerva Studio - Fotolia.com] Fundusze unijne a samorządy terytorialne]()

Fundusze unijne a samorządy terytorialne

... pobrania nie tylko ogłoszenia o naborze, ale także podstawowych dokumentów niezbędnych do przygotowania aplikacji. Działanie 8.4 – ,,Zapewnienie dostępu do Internetu na etapie ostatniej mili’’ Pomimo faktu, iż działanie to nie jest skierowane bezpośrednio do ...

-

![Moviestar - Adobe Flash Player 9 z H.264 [© Nmedia - Fotolia.com] Moviestar - Adobe Flash Player 9 z H.264]()

Moviestar - Adobe Flash Player 9 z H.264

... do dystrybucji, ponieważ standardy te są już zintegrowane w dotychczasowym przepływie pracy. Publiczna wersja beta uaktualnienia do programu Adobe Flash Player 9 (nazwa robocza Moviestar), zawierająca funkcje H.264 i HE-AAC, jest dostępna do bezpłatnego pobrania ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... do mobilnego szkodliwego oprogramowania pokrywają się z tymi dotyczącymi szkodliwego oprogramowania atakującego komputery PC. Współczesne próbki wykorzystują technologie zaciemniania w celu uniknięcia wykrycia i często zawierają wiele szkodliwych funkcji w celu przedłużenia infekcji, wydobycia dodatkowych informacji lub pobrania ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze [© serpeblu - Fotolia.com] Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Zlosliwe-oprogramowanie-w-I-pol-2018-r-Cryptominer-ciagle-w-grze-208211-150x100crop.jpg)

![Skuteczny e-mail marketing [© Minerva Studio - Fotolia.com] Skuteczny e-mail marketing](https://s3.egospodarka.pl/grafika/mailing/Skuteczny-e-mail-marketing-iG7AEZ.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![ESET: zagrożenia internetowe X 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe X 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-X-2013-127096-150x100crop.jpg)

![Robak internetowy Kido na oku Kaspersky Lab [© stoupa - Fotolia.com] Robak internetowy Kido na oku Kaspersky Lab](https://s3.egospodarka.pl/grafika/Kido/Robak-internetowy-Kido-na-oku-Kaspersky-Lab-MBuPgy.jpg)

![Ataki internetowe: Twitter na celowniku [© stoupa - Fotolia.com] Ataki internetowe: Twitter na celowniku](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Ataki-internetowe-Twitter-na-celowniku-MBuPgy.jpg)

![Acrobat Connect Pro: konferencje on-line [© Nmedia - Fotolia.com] Acrobat Connect Pro: konferencje on-line](https://s3.egospodarka.pl/grafika/Adobe/Acrobat-Connect-Pro-konferencje-on-line-Qq30bx.jpg)

![Luka w zabezpieczeniach Adobe Flash [© Nmedia - Fotolia.com] Luka w zabezpieczeniach Adobe Flash](https://s3.egospodarka.pl/grafika/luki-w-oprogramowaniu/Luka-w-zabezpieczeniach-Adobe-Flash-Qq30bx.jpg)

![Fundusze unijne a samorządy terytorialne [© Minerva Studio - Fotolia.com] Fundusze unijne a samorządy terytorialne](https://s3.egospodarka.pl/grafika/fundusze-europejskie/Fundusze-unijne-a-samorzady-terytorialne-iG7AEZ.jpg)

![Moviestar - Adobe Flash Player 9 z H.264 [© Nmedia - Fotolia.com] Moviestar - Adobe Flash Player 9 z H.264](https://s3.egospodarka.pl/grafika/Adobe-Flash-Player/Moviestar-Adobe-Flash-Player-9-z-H-264-Qq30bx.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm [© wygenerowane przez AI] Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm](https://s3.egospodarka.pl/grafika2/prawo-do-zasilku-chorobowego/Nowe-zasady-zwolnien-lekarskich-praktyczne-skutki-dla-pracownikow-i-firm-270823-150x100crop.jpg)

![150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek? [© wygenerowane przez AI] 150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek?](https://s3.egospodarka.pl/grafika2/ZUS/150-mln-zl-z-ZUS-na-bezpieczenstwo-pracy-Kto-moze-ubiegac-sie-o-dofinansowanie-i-jak-zlozyc-wniosek-270822-150x100crop.jpg)

![PIT za 2025 rok. Na co zwracać uwagę w rozliczeniach Twój e-PIT? [© wygenerowane przez AI] PIT za 2025 rok. Na co zwracać uwagę w rozliczeniach Twój e-PIT?](https://s3.egospodarka.pl/grafika2/zeznanie-podatkowe/PIT-za-2025-rok-Na-co-zwracac-uwage-w-rozliczeniach-Twoj-e-PIT-270820-150x100crop.jpg)

![Kontrola bezpieczeństwa na lotnisku - co musi wiedzieć pasażer [© wygenerowane przez AI] Kontrola bezpieczeństwa na lotnisku - co musi wiedzieć pasażer](https://s3.egospodarka.pl/grafika2/lotniska/Kontrola-bezpieczenstwa-na-lotnisku-co-musi-wiedziec-pasazer-270810-150x100crop.jpg)