-

![Najpopularniejsze wirusy IX 2005 Najpopularniejsze wirusy IX 2005]()

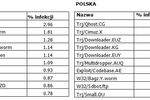

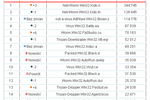

Najpopularniejsze wirusy IX 2005

... Program ten ma również możliwość uruchamiania osobnego kodu na zainfekowanym komputerze. Na liście pojawiły się również dwa nowe spyware’y: Media-motor oraz Virtumonde, programy szpiegujące odpowiedzialne za tworzenie bibliotek DLL, rejestrujących wciśnięcia klawiszy przez użytkowników i łączące się z określoną stroną internetową, w celu pobrania ...

-

![Wirusy i robaki X 2008 Wirusy i robaki X 2008]()

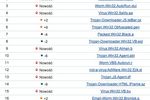

Wirusy i robaki X 2008

... wykorzystuje lukę w odtwarzaczu Windows Media Player w celu pobrania innych trojanów na zaatakowaną maszynę. Za trojanem ... trojanów. W październiku udział ten zmniejszył się z 70% do 50%. Ogólnie, we wrześniu na komputerach ... w porównaniu z wrześniem zestawieniem: tylko jeden nowy szkodliwy program i dwa powroty. Po raz kolejny zmienił się lider ...

-

![Kaspersky Lab: szkodliwe programy XI 2009 Kaspersky Lab: szkodliwe programy XI 2009]()

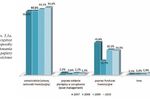

Kaspersky Lab: szkodliwe programy XI 2009

... przedstawiciele rodziny Packed, Krap.ag wykrywa specjalny program pakujący służący do pakowania szkodliwych programów. W tym konkretnym przypadku, ... pobrania tego szkodliwego programu zwiększyła się prawie cztery razy. Najnowszy atak Gumblara, o którym analitycy z Kaspersky Lab pisali w zeszłym miesiącu, nie osłabł w listopadzie. W przeciwieństwie do ...

-

![Wyszukiwanie w Internecie: celebryci "niebezpieczni" Wyszukiwanie w Internecie: celebryci "niebezpieczni"]()

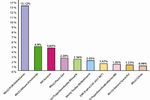

Wyszukiwanie w Internecie: celebryci "niebezpieczni"

... w McAfee Labs. „Dzięki edukacji w tej dziedzinie i takim narzędziom, jak program McAfee® SiteAdvisor®, który dokonuje oceny bezpieczeństwa odwiedzanych witryn, konsumenci ... w tym roku w pierwszej dziesiątce „najbardziej niebezpiecznych” celebrytów. Wyszukiwanie plików do pobrania z seksowną Gisele Bündchen (nr 4), Adrianą Limą (nr 6) i Heidi Klum ...

-

![Nowy Adobe Acrobat X Nowy Adobe Acrobat X]()

Nowy Adobe Acrobat X

... w przedsiębiorstwie dzięki integracji z oprogramowaniem Microsoft® SharePoint. Operacje pobrania i zwrotu plików PDF w celu przeglądu i edycji ... Adobe Reader X (narzędzia Notatka i Podświetlanie tekstu dostępne są dla wszystkich użytkowników). Dostęp do dokumentów PDF z urządzeń przenośnych dzięki bezpłatnej wersji programu Adobe Reader X dla ...

-

![Inwestor giełdowy 2010 Inwestor giełdowy 2010]()

Inwestor giełdowy 2010

... w tej grupie, głównie program „EKG”), Trójka – Program 3 Polskiego Radia (24,0%) oraz Radio PIN (19,6% - wysoki wynik biorąc pod uwagę ograniczony zasięg do kilku największych miast ... odpowiedzi na pytania przekraczał 60% (44 ankiety). Do dalszej analizy zakwalifikowano w związku z tym 2959 ankiet spełniających standardy jakości. Do pobrania ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... pobrania pliku zawierającego exploita oraz przez skaner rezydentny jeżeli exploit został znaleziony na urządzeniu. Całkiem niedawno zgłoszono, że przeglądarka Chrome dla Nexusa 4 i Samsunga Galaxy S4, zawiera lukę, która może wykorzystać przyszłe słabości i niedoskonałości Androida do ...

-

![Internet i bezpieczne komputery [© Minerva Studio - Fotolia.com] Internet i bezpieczne komputery]()

Internet i bezpieczne komputery

... Gdy firma Microsoft wykryje lukę w oprogramowaniu, wówczas publikuje aktualizację do pobrania za pośrednictwem Internetu. Z biegiem czasu podstawowa architektura systemów komputerowych ... komputery. Infekcja zaczyna się, gdy użytkownik uruchomi zarażony program lub skrypt, zazwyczaj z załącznika do poczty e-mail lub pobrany z witryny sieci Web ...

-

![Projektowanie stron WWW: co irytuje internautów [© Minerva Studio - Fotolia.com] Projektowanie stron WWW: co irytuje internautów]()

Projektowanie stron WWW: co irytuje internautów

... zasadzie – „zobaczysz, jak zainstalujesz dodatkowy program” – świadczyć może o: • braku poszanowania czasu ... do pobrania w formacie PDF – Adobe Acrobat Reader czy animacji udostępnianych w formacie Macromedia Flash). Jeżeli już uparliśmy się na zastosowanie mniej znanego oprogramowania, to przynajmniej wskażmy bezpośrednie łącze do pobrania ...

-

![Fałszywa wersja "Walk and Text" Fałszywa wersja "Walk and Text"]()

Fałszywa wersja "Walk and Text"

... pobrania popularnego programu Walk and Text. Po rozpoczęciu instalacji, aplikacja wyświetla okno dialogowe informujące o procesie łamania zabezpieczeń. W rzeczywistości program zbiera i próbuje wysyłać prywatne dane z urządzenia (imię i nazwisko, numer telefonu, numer rejestracyjny IMEI) na zewnętrzny serwer. Dodatkowo, aplikacja wysyła do ...

-

![Fałszywy antywirus Scavir atakuje Androida Fałszywy antywirus Scavir atakuje Androida]()

Fałszywy antywirus Scavir atakuje Androida

... zagrożenia mają mieć dostęp do danych poufnych użytkownika, któremu ... pobrania i zainstalowania aplikacji VirusScanner.apk, która jest szkodliwa i wykrywana przez produkty Kaspersky Lab jako Trojan-SMS.AndroidOS.Scavir. Jeżeli na stronę tę trafi użytkownik telefonu działającego pod kontrolą systemu innego niż Android, pobrany zostanie program ...

-

![Phishing: trendy styczeń 2014 [© Creativa - Fotolia.com] Phishing: trendy styczeń 2014]()

Phishing: trendy styczeń 2014

... o techniki inżynierii społecznej wymagali pobrania bota na urządzenia mobilne w postaci fałszywej aplikacji zabezpieczającej. Podczas instalacji program wymaga udzielenia uprawnień administratora co w konsekwencji utrudnia jego usunięcie. Po zainstalowaniu bota iBanking cyberprzestępca uzyskuje zdalny dostęp do kontaktów użytkownika, odbieranych ...

-

![ESET: lista wirusów VI 2008 ESET: lista wirusów VI 2008]()

ESET: lista wirusów VI 2008

... na zainfekowanym komputerze przez co zmianie ulega mapowanie nazwy domeny do konkretnego adresu IP. Innymi słowy użytkownik wpisując w wyszukiwarce adres doskonale ... z serwerem producenta oprogramowania zabezpieczającego (np. programu antywirusowego) w celu pobrania z sieci aktualizacji baz sygnatur. Wśród pozostałych zagrożeń szczególnie aktywnych w ...

-

![Kaspersky Lab: szkodliwe programy X 2009 Kaspersky Lab: szkodliwe programy X 2009]()

Kaspersky Lab: szkodliwe programy X 2009

... do szkodliwych skryptów umieszczonych na innych legalnych zhakowanych stronach: w rezultacie, analiza jest trudniejsza, a zneutralizowanie szkodliwej sieci - bardziej złożone. Sam skrypt wykorzystuje kilka luk w zabezpieczeniach: w programie Adobe Acrobat Reader w celu pobrania ...

-

![ESET: zagrożenia internetowe VII 2012 ESET: zagrożenia internetowe VII 2012]()

ESET: zagrożenia internetowe VII 2012

... ostatnim miesiącu na listę najczęściej infekujących wirusów komputerowych. Złośliwy program zwykle przedostaje się na dysk komputera za sprawą samego użytkownika, ... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ...

-

![ESET: zagrożenia internetowe IX 2012 [© drx - Fotolia.com] ESET: zagrożenia internetowe IX 2012]()

ESET: zagrożenia internetowe IX 2012

... internetowa, która zablokuje dostęp do podejrzanej witryny. Spreparowany serwis zablokuje również pakiet bezpieczeństwa lub program antywirusowy – robi tak m. ... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ...

-

![ESET: zagrożenia internetowe II 2013 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2013]()

ESET: zagrożenia internetowe II 2013

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 8. Win32/Qhost Pozycja w poprzednim rankingu ...

-

![Notebooki Samsung ATIV Book 8: NP870 i NP880 Notebooki Samsung ATIV Book 8: NP870 i NP880]()

Notebooki Samsung ATIV Book 8: NP870 i NP880

... Backup), po podłączeniu telefonu do komputera automatycznie tworzy się kopia zapasowa zawartych w nim danych (wykorzystuje do tego program Samsung Kies). Aplikacja Samsung SideSync jest przeinstalowana na nowych komputerach, a na smartfon można ją pobrać z Samsung Apps. Program na telefon jest dostępny do pobrania za darmo w sklepie Samsung ...

-

![ESET: zagrożenia internetowe VII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VII 2013]()

ESET: zagrożenia internetowe VII 2013

... ryzyko infekcji maleje, jeśli użytkownik posiada program antywirusowy lub stosuje odpowiednią aplikację ochronną do zabezpieczania swojego konta na Facebooku np. ... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ...

-

![ESET: zagrożenia internetowe XI 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe XI 2013]()

ESET: zagrożenia internetowe XI 2013

... .D oraz Filecoder.E. Złośliwy program przedostaje się na dysk komputera pod postacią ... aplikacji, która ma rzekomo służyć do aktywacji pirackich kopii systemów ... pobrania kolejnych zagrożeo. W zależności od wariantu Conficker może rozprzestrzeniad się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ...

-

![16 porad dla start-upów jak zdobyć nowych klientów [© Rawpixel - Fotolia.com] 16 porad dla start-upów jak zdobyć nowych klientów]()

16 porad dla start-upów jak zdobyć nowych klientów

... logotypy w widocznym miejscu. W ten sposób zbudujesz wiarygodność marki. Pop-upy Wykorzystaj program typu OptinMonster (lub jakikolwiek inny), aby przyciągnąć uwagę potencjalnych klientów i zachęcić ich do pobrania wersji demo Twojego produktu lub zapisania się do newslettera. Zniżki dla testerów beta Sprzedaj początkową wersję produktu po znacznie ...

-

![Trojan bankowy Dyre w wiadomościach faksowych Trojan bankowy Dyre w wiadomościach faksowych]()

Trojan bankowy Dyre w wiadomościach faksowych

... do kradzieży wrażliwych danych finansowych. Złośliwe wiadomości spamowe zawierają linki do plików HTML. Pliki te z kolei zawierają odnośniki URL do głęboko zaszytego kodu Javascript, który wydaje polecenie automatycznego pobrania ... pod kątem definicji najnowszych wirusów i zagrożeń, tak aby program był cały czas zdolna powstrzymać atak wymierzony w ...

-

![TikTok przegrywa już tylko z WhatsApp'em [© nenetus - Fotolia.com] TikTok przegrywa już tylko z WhatsApp'em]()

TikTok przegrywa już tylko z WhatsApp'em

... program doczekał się na przestrzeni ostatnich trzech miesięcy minionego roku przeszło 220 milionów pobrań. Lepszy był tylko WhatsApp - czytamy w komunikacie opublikowanym przez agencję GetHero. W ujęciu kwartalnym pobrania ... dzięki celebrytom, którzy na platformie założyli konta i przyciągają do aplikacji swoich fanów. Na polskim TikTok możemy spotkać ...

-

![Phishing i scam: techniki hakerów Phishing i scam: techniki hakerów]()

Phishing i scam: techniki hakerów

... pobrania trojana, który następnie gromadzi różne dane (np. hasła do kont bankowych) i przekazuje je swojemu "właścicielowi". Co więcej, zainfekowana w ten sposób maszyna może stać się częścią sieci zombie i być wykorzystywana do ...

-

![Kaspersky Lab: pułapki w Internecie Kaspersky Lab: pułapki w Internecie]()

Kaspersky Lab: pułapki w Internecie

... jest darmowe! Skwapliwie korzystasz z oferty, pobierasz i instalujesz program. Gdy ponownie ręcznie uruchamiasz skanowanie antywirusowe, program znajduje jeszcze więcej infekcji, ale ... je do popularnych plików, zwiększają liczbę potencjalnych ofiar. Wraz z grą możesz pobrać bonus w postaci tzw. trojana "bankowego". Niebezpieczeństwo pobrania ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... się trafne. Prognoza nr 1: Program antywirusowy nie wystarcza ... do otrzymywania wiadomości e-mail, w których ktoś twierdzi, że chciałby zostać naszym „przyjacielem” lub „znajomym" i że teraz nas będzie „obserwował". Atakujący wykorzystują ten fakt i opracowują jeszcze bardziej kreatywne i przekonujące sztuczki skłaniające użytkowników do pobrania ...

-

![Spam w XII 2010 r. Spam w XII 2010 r.]()

Spam w XII 2010 r.

... do komputera ofiary. Szkodniki te to w większości trojany downloadery, które natychmiast próbują uzyskać dostęp do zasobów internetowych w celu pobrania ...

-

![Atak wirusów: uważaj na Sality.AO [© stoupa - Fotolia.com] Atak wirusów: uważaj na Sality.AO]()

Atak wirusów: uważaj na Sality.AO

... tygodniu wzrost liczby infekcji powodowanych przez ten złośliwy program. Użytkowników ostrzega się, że istnieje ryzyko ... do infekowania znajdujących się na komputerze plików PHP, ASP oraz HTML. W przypadku uruchomienia tych plików, przeglądarka jest przekierowywana bez wiedzy użytkownika na złośliwą stronę, która uruchamia eksploit celem pobrania ...

-

![Fałszywe alerty zabezpieczeń w Firefox Fałszywe alerty zabezpieczeń w Firefox]()

Fałszywe alerty zabezpieczeń w Firefox

... do pobrania szkodliwych plików. Przekierowanie odbywa się za pomocą wcześniej zainstalowanego konia trojańskiego. Dzięki niemu cyberprzestępcy mogą dowolnie manipulować wszystkimi wpisami adresów w przeglądarce, tak aby użycie sygnałów ostrzegawczych zawsze odnosiło się do ...

-

![Smartfony Xperia 2011 - nowe możliwości Smartfony Xperia 2011 - nowe możliwości]()

Smartfony Xperia 2011 - nowe możliwości

... Xperia™ otrzymają powiadomienie o możliwości błyskawicznego pobrania nowego oprogramowanie poprzez 3G lub WiFi. Alternatywnie, będzie można podłączyć telefon do komputera i pobrać oprogramowanie poprzez PC companion. Aktualizacja oprogramowania w skrócie: Smartfony2 Xperia™ zostaną zaktualizowane do wersji 2.3.4 platformy Gingerbread i otrzymają ...

-

![Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa [© tashatuvango - Fotolia.com] Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa]()

Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa

... zostanie zestawione, złośliwy program próbuje połączyć się ze zdalnym hostem poprzez Telnet i uzyskać tzw. ciąg zachęty do logowania. Po wysłaniu do zdalnego hosta loginu z ... hasło użyte do zdalnej autoryzacji na hoście, po czym węzeł będący celem ataku otrzymuje instrukcję pobrania specjalnego skryptu. Ten skrypt jest używany do załadowania i ...

-

![Aleja gwiazd wirusów 2006 [© stoupa - Fotolia.com] Aleja gwiazd wirusów 2006]()

Aleja gwiazd wirusów 2006

... do danej grupy odbiorców reklamy z pornografią. Chyba autor programu szpiegującego lubi też podglądać innych... Obok niego miejsce w Alei Gwiazd znalazło się dla wirusa najbardziej cnotliwego. Szkodliwe kody rozprzestrzeniane w sieciach P2P nadają plikom kuszące nazwy tak, aby skłonić użytkowników do pobrania ...

-

![CorelDRAW Graphics Suite X6 CorelDRAW Graphics Suite X6]()

CorelDRAW Graphics Suite X6

... ułatwia szybkie rozpoczęcie pracy użytkownikom o różnym stopniu zaawansowania. Dostępność i ceny Pakiet CorelDRAW Graphics Suite X6 jest dostępny w wersji elektronicznej do pobrania (ESD) na stronie www.corel.com w języku angielskim, niemieckim, włoskim, francuskim, hiszpańskim, portugalskim (brazylijskim) i holenderskim. Wersje pudełkowe będą ...

-

![ESET: zagrożenia internetowe VI 2012 ESET: zagrożenia internetowe VI 2012]()

ESET: zagrożenia internetowe VI 2012

... Analitycy zagrożeń zwrócili przy okazji uwagę na złośliwy program Filecoder.Q, który blokuje dostęp do plików użytkownika, szyfrując je swoim własnym kluczem. ... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ...

-

![Win32/Sality zmienia komputery w zombie [© cutimage - Fotolia.com] Win32/Sality zmienia komputery w zombie]()

Win32/Sality zmienia komputery w zombie

... pobrania instalatora Google Chrome. Zbyt pochopna instalacja sugerowanego dodatku sprawia, że komputer użytkownika dołącza do grona maszyn zainfekowanych Win32/Sality, które kontroluje cyberprzestępca. - Jeśli posiadasz jeden z wymienionych powyżej routerów, upewnij się, że zdalny dostęp do ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Internet i bezpieczne komputery [© Minerva Studio - Fotolia.com] Internet i bezpieczne komputery](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Internet-i-bezpieczne-komputery-iG7AEZ.jpg)

![Projektowanie stron WWW: co irytuje internautów [© Minerva Studio - Fotolia.com] Projektowanie stron WWW: co irytuje internautów](https://s3.egospodarka.pl/grafika/projektowanie-stron-www/Projektowanie-stron-WWW-co-irytuje-internautow-iG7AEZ.jpg)

![Phishing: trendy styczeń 2014 [© Creativa - Fotolia.com] Phishing: trendy styczeń 2014](https://s3.egospodarka.pl/grafika2/ataki-phishingowe/Phishing-trendy-styczen-2014-134195-150x100crop.jpg)

![ESET: zagrożenia internetowe IX 2012 [© drx - Fotolia.com] ESET: zagrożenia internetowe IX 2012](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IX-2012-107269-150x100crop.jpg)

![ESET: zagrożenia internetowe II 2013 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2013-114650-150x100crop.jpg)

![ESET: zagrożenia internetowe VII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VII-2013-122194-150x100crop.jpg)

![ESET: zagrożenia internetowe XI 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe XI 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XI-2013-129510-150x100crop.jpg)

![16 porad dla start-upów jak zdobyć nowych klientów [© Rawpixel - Fotolia.com] 16 porad dla start-upów jak zdobyć nowych klientów](https://s3.egospodarka.pl/grafika2/start-up/16-porad-dla-start-upow-jak-zdobyc-nowych-klientow-147730-150x100crop.jpg)

![TikTok przegrywa już tylko z WhatsApp'em [© nenetus - Fotolia.com] TikTok przegrywa już tylko z WhatsApp'em](https://s3.egospodarka.pl/grafika2/TikTok/TikTok-przegrywa-juz-tylko-z-WhatsApp-em-226407-150x100crop.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![Atak wirusów: uważaj na Sality.AO [© stoupa - Fotolia.com] Atak wirusów: uważaj na Sality.AO](https://s3.egospodarka.pl/grafika/wirusy/Atak-wirusow-uwazaj-na-Sality-AO-MBuPgy.jpg)

![Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa [© tashatuvango - Fotolia.com] Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa](https://s3.egospodarka.pl/grafika2/Linux/Wirus-Linux-BackDoor-Fgt-1-hakerzy-atakuja-Linuxa-147272-150x100crop.jpg)

![Aleja gwiazd wirusów 2006 [© stoupa - Fotolia.com] Aleja gwiazd wirusów 2006](https://s3.egospodarka.pl/grafika/wirusy/Aleja-gwiazd-wirusow-2006-MBuPgy.jpg)

![Win32/Sality zmienia komputery w zombie [© cutimage - Fotolia.com] Win32/Sality zmienia komputery w zombie](https://s3.egospodarka.pl/grafika2/Win32-Sality/Win32-Sality-zmienia-komputery-w-zombie-135274-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. mieszkańcy największych miast? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. mieszkańcy największych miast?](https://s3.egospodarka.pl/grafika2/wymiar-podatku-od-nieruchomosci/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-mieszkancy-najwiekszych-miast-269875-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ile zarabia specjalista ds. administracji? Nowy raport z rynku pracy [© pexels] Ile zarabia specjalista ds. administracji? Nowy raport z rynku pracy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Ile-zarabia-specjalista-ds-administracji-Nowy-raport-z-rynku-pracy-270838-150x100crop.jpg)

![Zadaniowy czas pracy: zalety, wady i przepisy 2026 [© pexels] Zadaniowy czas pracy: zalety, wady i przepisy 2026](https://s3.egospodarka.pl/grafika2/zadaniowy-system-czasu-pracy/Zadaniowy-czas-pracy-zalety-wady-i-przepisy-2026-270837-150x100crop.jpg)

![Przełomowy wyrok SUE w sprawie VAT. Firmy nie muszą czekać na fakturę, aby odliczyć podatek [© wygenerowane przez AI] Przełomowy wyrok SUE w sprawie VAT. Firmy nie muszą czekać na fakturę, aby odliczyć podatek](https://s3.egospodarka.pl/grafika2/odliczenie-podatku-VAT/Przelomowy-wyrok-SUE-w-sprawie-VAT-Firmy-nie-musza-czekac-na-fakture-aby-odliczyc-podatek-270839-150x100crop.jpg)

![Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm [© wygenerowane przez AI] Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm](https://s3.egospodarka.pl/grafika2/prawo-do-zasilku-chorobowego/Nowe-zasady-zwolnien-lekarskich-praktyczne-skutki-dla-pracownikow-i-firm-270823-150x100crop.jpg)

![150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek? [© wygenerowane przez AI] 150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek?](https://s3.egospodarka.pl/grafika2/ZUS/150-mln-zl-z-ZUS-na-bezpieczenstwo-pracy-Kto-moze-ubiegac-sie-o-dofinansowanie-i-jak-zlozyc-wniosek-270822-150x100crop.jpg)