-

![Wirusy i robaki VI 2009 Wirusy i robaki VI 2009]()

Wirusy i robaki VI 2009

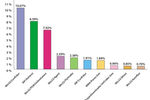

... , które najczęściej atakowały użytkowników w czerwcu 2009 r. Podobnie jak w poprzednich miesiącach, czerwcowe zestawienie zostało przygotowane w oparciu o dane wygenerowane przez system Kaspersky Security Network (KSN). W najnowszym zestawieniu analitycy z Kaspersky Lab zastosowali jednak nieco inne metody wyboru i analizy danych. Pierwsza tabela ...

-

![Symantec Norton 2010 w wersji beta Symantec Norton 2010 w wersji beta]()

Symantec Norton 2010 w wersji beta

Firma Symantec przedstawiła wersje beta programów Norton Internet Security 2010 i Norton AntiVirus 2010. Rozwiązania będą działały na podstawie nowego modelu ochrony firmy Symantec o pseudonimie "Quorum", opartego na sygnaturach szkodliwego oprogramowania oraz analizie reputacji wraz z inteligentnym systemem kontrolnym, który w zależności od ...

-

![Karta graficzna GIGABYTE GV-N98TSL-1GI Karta graficzna GIGABYTE GV-N98TSL-1GI]()

Karta graficzna GIGABYTE GV-N98TSL-1GI

... ofercie firmy GIGABYTE pojawiła się nowa karta graficzna wyposażona w system pasywnego chłodzenia GIGABYTE Slient-Cell. Model GV-N98TSL-1GI zbudowany został w oparciu o układ graficzny NVIDIA GeForce 9800 GT, który cechuje się dobrą wydajnością ...

-

![Notebooki ASUS G51 i G60 Notebooki ASUS G51 i G60]()

Notebooki ASUS G51 i G60

... i pamięć podręczna: Intel Core 2 Quad Q9000, 2 GHz LUB Intel Core 2 Duo T9600/T9550/T9400/ P8800/ P8700/ P8600/ P8400/ P7450/ P7350/ T6600, 2.8–2.2 GHz System operacyjny: Windows Vista Ultimate/Premium (32/64 bit) Chipset: Intel PM45 + ICH9M Pamięć operacyjna: DDR2 800MHz do 4GB Wyświetlacz: 15.6” FHD/HD LED ...

-

![Kolejna luka w zabezpieczeniach IE 7 [© Nmedia - Fotolia.com] Kolejna luka w zabezpieczeniach IE 7]()

Kolejna luka w zabezpieczeniach IE 7

Panda Security wykryła około stu witryn internetowych, które zmodyfikowano w taki sposób, aby infekowały użytkowników poprzez wykorzystanie nie naprawionej dotąd luki w zabezpieczeniach produktu Microsoft. Najbardziej narażeni są internauci, którzy korzystają z przeglądarki Internet Explorer 7, działającej w systemie Windows XP. Luka dotyczy ...

-

![Insight konsumencki - skuteczne działanie marketingowe? [© Minerva Studio - Fotolia.com] Insight konsumencki - skuteczne działanie marketingowe?]()

Insight konsumencki - skuteczne działanie marketingowe?

... spodziewają się, że po- wie im ona coś wiarygodnego, nowego i ciekawego. Dlatego lepiej sprawdzają się przekazy bardzo proste i klarowne. To system emocjonalno-intuicyjny warunkuje decyzje. W płytkim modelu przetwarzania informacji i reklamy bardzo skuteczne są proste i klarowne skojarzenia emocjonalne. Psychologowie nazywają je markerami. Na ...

-

![Płyta GIGABYTE GA-MA790X-UD3P Płyta GIGABYTE GA-MA790X-UD3P]()

Płyta GIGABYTE GA-MA790X-UD3P

... przez firmę AMD. Nowy model posiada cztery banki pamięci DDR2 pracujące w trybie dwukanałowym z maksymalną częstotliwością 1333+ MHz. Płyta została wyposażona w system zasilania 8+2 fazy w obszarze CPU VRM (przetwornica napięcia procesora) zaprojektowany dla procesorów AMD 140W. Dzięki formatowi ATX płyta oferuje możliwości rozbudowy ...

-

![Domena firmowa: dane abonenta powinny być aktualne [© Minerva Studio - Fotolia.com] Domena firmowa: dane abonenta powinny być aktualne]()

Domena firmowa: dane abonenta powinny być aktualne

... co sprawdzenie tożsamości Abonenta, jest zapewnienie bezpieczeństwa panelowi klienta, z którego można administrować domeną. W tym celu usługodawca powinien udostępnić klientom system umożliwiający weryfikację siły haseł. Dzięki temu użytkownik wybierający hasło jest świadomy poziomu bezpieczeństwa, jaki dane hasło zapewnia. Może również z rozmysłem ...

-

![Komputer all-in-one BenQ nScreen i221 Komputer all-in-one BenQ nScreen i221]()

Komputer all-in-one BenQ nScreen i221

... . Komputer all-in-one BenQ nScreen i221 dostępny jest w Polsce od przełomu lipca i sierpnia 2009 r. Gwarancja 24 miesiące w systemie door-to-door. Specyfikacja techniczna: System operacyjny: Windows XP Home Edition Chipset: AMD M690E+ SB600 Grafika: ATI Radeon X1200 Pamięć: DDRII-667 1GB Dysk twardy: 160 GB ...

-

![Adobe ColdFusion 9 i ColdFusion Builder [© Nmedia - Fotolia.com] Adobe ColdFusion 9 i ColdFusion Builder]()

Adobe ColdFusion 9 i ColdFusion Builder

Firma Adobe poinformowała o udostępnieniu wersji beta oprogramowania Adobe ColdFusion 9 i ColdFusion Builder. ColdFusion 9 to technologia programowania, która umożliwia tworzenie dynamicznych serwisów WWW i aplikacji internetowych. ColdFusion Builder jest natomiast zintegrowanym środowiskiem programowania (IDE) opartym na systemie Eclipse, ...

-

![Wirusy i robaki w Polsce VI 2009 Wirusy i robaki w Polsce VI 2009]()

Wirusy i robaki w Polsce VI 2009

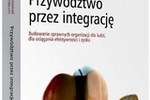

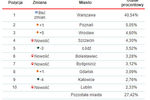

... co miesiąc. Co kwartał, pół roku oraz rok będą także prezentowane raporty podsumowujące. Zestawienie zostało przygotowane w oparciu o dane wygenerowane przez system Kaspersky Security Network (KSN). Raport jest podzielony na dwie części. W pierwszej zaprezentowane zostały najczęściej infekowane miasta Polski (Top 10) oraz ...

-

![Telefon komórkowy Nokia 6760 slide Telefon komórkowy Nokia 6760 slide]()

Telefon komórkowy Nokia 6760 slide

... muzyczny Nokia: AAC, AAC+ v1, AAC+ v2, AMR-WB, WAV, MP3, WMA 9, RealAudio10 Radio FM Platforma oprogramowania: S60 wydanie 3, pakiet funkcji 2; system operacyjny Symbian w wersji 9.3 Aplikacje: technologia Java MIDP 2.0, CLDC 1.1; Flash Lite 2.0; wiadomości błyskawiczne (Ovi Chat, Windows Live IM 1.5, Google Talk); Switch ...

-

![Energia słoneczna zastąpi ropę? [© christian42 - Fotolia.com] Energia słoneczna zastąpi ropę?]()

Energia słoneczna zastąpi ropę?

... – cenę gruntów. Koszt budowy takiej elektrowni jest ogromny, z uwagi na ogromną ilość zwierciadeł i układów sterowania. Elektrownia ta ma dość prosty system działania, zwierciadła odbijające światło kierują je wprost na czubek wieży znajdujący się w samym środku okręgu przez nie utworzonego . W wieży znajduje ...

-

![Przebudowa dworca PKP w Katowicach Przebudowa dworca PKP w Katowicach]()

Przebudowa dworca PKP w Katowicach

... zorganizowana i przyjazna dla potrzeb użytkowników, zwłaszcza osób starszych i niepełnosprawnych. Dodatkową cechą będzie połączenie hali głównej z wejściem na perony poprzez system stałych i ruchomych pochylni. W podziemnej części kompleksu zostanie wybudowana nowa ulica Dworcowa, zespół parkingów oraz nowe przystanki komunikacji miejskiej. Przed ...

-

![Adobe Open Source Media Framework [© Nmedia - Fotolia.com] Adobe Open Source Media Framework]()

Adobe Open Source Media Framework

Firma Adobe Systems przedstawiła dwa nowe narzędzia platformy Adobe Flash z otwartym dostępem do kodu źródłowego dla programistów, przedsiębiorstw multimedialnych i wydawców. Narzędzie Open Source Media Framework (OSMF) będące częścią projektu Strobe, umożliwia tworzenie odtwarzaczy multimedialnych zoptymalizowanych pod kątem platformy Adobe Flash ...

-

![Tydzień 30/2009 (20-26.07.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 30/2009 (20-26.07.2009)]()

Tydzień 30/2009 (20-26.07.2009)

... wdraża program oszczędnościowy. Po raz pierwszy w swojej historii zdecydował się na grupowe zwolnienia. W IV kwartale zamierza wypuścić na rynek nowy system operacyjny Windows 7. Komentarz do wydarzeń gospodarczych AMERYKAŃSKIE DYSKUSJE O STANIE GOSPODARKI Jest prawdą, że w I kw. 2009 amerykańska gospodarka skurczyła się o 5,7% licząc ...

-

![Novell PlateSpin Protect 8.1 [© Nmedia - Fotolia.com] Novell PlateSpin Protect 8.1]()

Novell PlateSpin Protect 8.1

Firma Novell poinformowała o udostępnieniu oprogramowania PlateSpin Protect 8.1. Nowa wersja PlateSpin Protect umożliwia zabezpieczanie obciążeń działających na serwerach fizycznych i maszynach wirtualnych, zapewnia przywracanie sprawności systemów po awariach oraz skrócenie czasu potrzebnego na tworzenie kopii zapasowych. PlateSpin Protect to ...

-

![Smartfon Samsung Jet S8000 Smartfon Samsung Jet S8000]()

Smartfon Samsung Jet S8000

... , radio FM, gry i Internet, które można wybrać obracając sześcian widoczny na ekranie. Nowy Samsung Jet został wyposażony w funkcję motion gate - system rozpoznawania ruchu, który umożliwia dostęp do multimediów przez stuknięcie, przechylenie telefonu lub poruszenie nim. Z kolei funkcja inteligentnego odblokowywania (smart unlock ...

-

![Tydzień 31/2009 (27.07-02.08.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 31/2009 (27.07-02.08.2009)]()

Tydzień 31/2009 (27.07-02.08.2009)

... , krótkim wzroście amerykańska gospodarka może znowu zacząć gwałtownie spadać w dół, nie widzi on źródeł potencjalnego ożywienia, a tak konsumenci indywidualni, jak i system finansowy oraz biznes są bardzo poranieni przez kryzys”. Według Roubiniego gospodarka amerykańska będzie bardzo słaba co najmniej przez dwa lata ...

-

![Fałszywe strony WWW sporym zagrożeniem [© stoupa - Fotolia.com] Fałszywe strony WWW sporym zagrożeniem]()

Fałszywe strony WWW sporym zagrożeniem

Sieci takie jak Facebook, Twitter lub StudiVZ cieszą się dużą popularnością wśród społeczności internautów. Niestety rosnąca liczba ich użytkowników coraz częściej skupia uwagę cyberprzestępców, czyniąc je atrakcyjnymi elementami szarej strefy. Również w centrum atakujących znajduje się więcej urządzeń mobilnych typu smartphone. Pomimo ...

-

![Wirusy i robaki VII 2009 Wirusy i robaki VII 2009]()

Wirusy i robaki VII 2009

... , które najczęściej atakowały użytkowników w lipcu 2009 r. Podobnie jak w poprzednich miesiącach, czerwcowe zestawienie zostało przygotowane w oparciu o dane wygenerowane przez system Kaspersky Security Network (KSN). Pierwsza tabela zawiera szkodliwe programy, aplikacje wyświetlające reklamy oraz potencjalnie niebezpieczne narzędzia, które zostały ...

-

![ESET: lista wirusów VII 2009 ESET: lista wirusów VII 2009]()

ESET: lista wirusów VII 2009

... stosując się do kilku znanych już rad, których udzielają specjaliści z firmy ESET oraz inni producenci rozwiązań antywirusowych. Warto zadbać, aby system operacyjny zawierał wszystkie dostępne aktualizacje, wyłączyć w Windows opcję automatycznego startu nośników i nie korzystać z niezabezpieczonych folderów publicznych. Dobrym nawykiem jest również ...

-

![Notebook Samsung R620 Notebook Samsung R620]()

Notebook Samsung R620

... możliwość wymiany danych bez względu na to, gdzie znajduje się użytkownik. Specyfikacja techniczna Samsung R620: Procesor - Intel® Core™ 2 Duo Processor System operacyjny - Oryginalny Windows Vista® Home Premium, Oryginalny Windows Vista® Home Basic Pamięć - do 4GB (DDR2/ 2GB x 2) Wyświetlacz - 16" Full HD ...

-

![G DATA: szkodliwe oprogramowanie I-VI 2009 G DATA: szkodliwe oprogramowanie I-VI 2009]()

G DATA: szkodliwe oprogramowanie I-VI 2009

... w chwili obecnej przeglądarka i jej elementy. To w niej znajduje się większość wykorzystywanych nielegalnie luk w zabezpieczeniach. Ci, którzy nie dbają o to, by system ochrony ich komputera był stale aktualny, umożliwiają ataki złośliwego oprogramowania. G Data podaje, że eksperymenty prowadzone są także na innych platformach ...

-

![Tydzień 32/2009 (03-09.08.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 32/2009 (03-09.08.2009)]()

Tydzień 32/2009 (03-09.08.2009)

... nadzoru dla banków o statusie federalnym i dwa federalne organy nadzoru dla banków o statusie stanowym. To rozwiązanie spotyka się z silną krytyką, jako system "skomplikowany, nieskuteczny, niezrozumiały i drogi w eksploatacji, a z założenia niespójny, a są podstawy by sądzić, że nie spowoduje on oczekiwanych rezultatów". Zdaniem krytyków nie ...

-

![Panda GateDefender Integra SB [© violetkaipa - Fotolia.com] Panda GateDefender Integra SB]()

Panda GateDefender Integra SB

... . Poszczególne moduły ochronne: Firewall: Odpowiada za blokowanie wszelkich połączeń przychodzących i wychodzących z sieci firmowej, niezgodnych z ustaloną polityką bezpieczeństwa firmy. System zapobiegania włamaniom do sieci (IPS). VPN: Chroni poufne informacje transmitowane przez internet. Filtr Anti-malware: Wykrywa i blokuje wszelkiego rodzaju ...

-

![Jak podejmować trafne decyzje biznesowe? Jak podejmować trafne decyzje biznesowe?]()

Jak podejmować trafne decyzje biznesowe?

... decydenci rzadko wybierają najlepsze lub optymalne rozwiązania, ponieważ przeszkadzają im w tym emocje, władza, przepisy i reguły, wpływ osób trzecich oraz przyjęty system wartości. Ostateczna decyzja stanowi więc często kompromis, a w szczególności: jest do pewnego stopnia zgodna z interesami, potrzebami lub wartościami wszystkich zainteresowanych ...

-

![Biurowiec Cross Point Łódź Biurowiec Cross Point Łódź]()

Biurowiec Cross Point Łódź

... nowej szklano-aluminiowej fasady i instalacji wewnętrznych. Ponadto zostały dobudowane dwie kondygnacje oraz sześciometrowy, reprezentacyjny hol. Komunikację w budynku zapewni system 6 szybkobieżnych wind, rozmieszczonych w dwóch ciągach komunikacyjnych, a także wewnętrzne, przeszklone schody, łączące atrium I piętra, hol wejściowy i naturalnie ...

-

![Wirusy i robaki w Polsce VII 2009 Wirusy i robaki w Polsce VII 2009]()

Wirusy i robaki w Polsce VII 2009

... , zaprezentował lipcowy raport przygotowany w ramach comiesięcznego zestawienia aktywności szkodliwego na terenie Polski. Analiza dokonana została w oparciu o informacje dostarczone przez system Kaspersky Security Network (KSN). Raport jest podzielony na dwie części. W pierwszej zaprezentowane zostały najczęściej infekowane miasta Polski (Top 10 ...

-

![Tydzień 33/2009 (10-16.08.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 33/2009 (10-16.08.2009)]()

Tydzień 33/2009 (10-16.08.2009)

... obligacje (w trzech ratach) za kwotę 75 mld USD. Zadłużenie USA bardzo szybko rośnie, bo uruchomiono olbrzymie pakiety pomocowe, by uchronić system finansowy przed zapaścią, a następnie już nowa administracja uruchomiła program wsparcia dla gospodarki (o wartości 785 mld USD). Wydatki sumują się i wynika ...

-

![Tydzień 33/2009 (10-16.08.2009) [© RVNW - Fotolia.com] Tydzień 33/2009 (10-16.08.2009)]()

Tydzień 33/2009 (10-16.08.2009)

... , to oznacza, że koncepcja nie była zła... Mam wrażenie, że logika była stosunkowo prosta. W uproszczeniu można ją przedstawić następująco. Tak system bankowy, jak i gospodarka naszego kraju są silnie związane ze światowym systemem. Jednak nasze banki nie były obciążone inwestycjami, które okazały ...

-

![Novell PlateSpin Forge 2.5 [© Nmedia - Fotolia.com] Novell PlateSpin Forge 2.5]()

Novell PlateSpin Forge 2.5

Firma Novell poinformowała o dostępności PlateSpin Forge 2.5, nowej wersji rozwiązania do ochrony i przywracania sprawności systemów po awariach. PlateSpin Forge wykorzystuje w tym celu wirtualizację. PlateSpin Forge 2.5 umożliwia tworzenie kopii zapasowych i przywracanie sprawności serwerów fizycznych i wirtualnych. Pozwala to w razie przestoju ...

-

![Co drugi komputer w MSP zainfekowany [© Scanrail - Fotolia.com] Co drugi komputer w MSP zainfekowany]()

Co drugi komputer w MSP zainfekowany

... utraciło cenne dane. Zainfekowane mimo zabezpieczeń Infekcje zdarzyły się mimo tego, iż 93% MSP, które wzięły udział w ankiecie, miało zainstalowany system ochrony przed złośliwym oprogramowaniem. Jak się okazało, procent firm, które zabezpieczają się przed cyberzagrożeniami był najwyższy m.in. w Niemczech (92% przedsiębiorstw ...

-

![Tydzień 34/2009 (17-23.08.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 34/2009 (17-23.08.2009)]()

Tydzień 34/2009 (17-23.08.2009)

... , że wcześniej niż przewidywano wyczerpały się środki przeznaczone na ten cel. Od 24 lipca z tej dotacji (tzw. Car Allowance Rebate System), która daje klientom do 4,5 tys. USD za złomowanie starego i zakup nowego auta skorzystało ponad 457 tys. Amerykanów, a wartość tego programu ...

-

![Recesja zmienia zachowania zakupowe [© Scanrail - Fotolia.com] Recesja zmienia zachowania zakupowe]()

Recesja zmienia zachowania zakupowe

... każdej wydatkowanej kwocie. Dezorientacja: Konsumenci z Włoch i Portugalii odczuwają większą bezradność w obliczu recesji i uważają, że ma ona głęboki wpływ na ich system społeczny, hierarchię wartości i tożsamość. Podejmują próby uproszczenia swojego życia, skupiając się na rodzinie (Włochy) i lokalnej społeczności (Portugalia). Bycie w pogotowiu ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Kolejna luka w zabezpieczeniach IE 7 [© Nmedia - Fotolia.com] Kolejna luka w zabezpieczeniach IE 7](https://s3.egospodarka.pl/grafika/luki-w-zabezpieczeniach/Kolejna-luka-w-zabezpieczeniach-IE-7-Qq30bx.jpg)

![Insight konsumencki - skuteczne działanie marketingowe? [© Minerva Studio - Fotolia.com] Insight konsumencki - skuteczne działanie marketingowe?](https://s3.egospodarka.pl/grafika/insight/Insight-konsumencki-skuteczne-dzialanie-marketingowe-iG7AEZ.jpg)

![Domena firmowa: dane abonenta powinny być aktualne [© Minerva Studio - Fotolia.com] Domena firmowa: dane abonenta powinny być aktualne](https://s3.egospodarka.pl/grafika/domena/Domena-firmowa-dane-abonenta-powinny-byc-aktualne-iG7AEZ.jpg)

![Adobe ColdFusion 9 i ColdFusion Builder [© Nmedia - Fotolia.com] Adobe ColdFusion 9 i ColdFusion Builder](https://s3.egospodarka.pl/grafika/Adobe/Adobe-ColdFusion-9-i-ColdFusion-Builder-Qq30bx.jpg)

![Energia słoneczna zastąpi ropę? [© christian42 - Fotolia.com] Energia słoneczna zastąpi ropę?](https://s3.egospodarka.pl/grafika/energia-sloneczna/Energia-sloneczna-zastapi-rope-zaGbha.jpg)

![Adobe Open Source Media Framework [© Nmedia - Fotolia.com] Adobe Open Source Media Framework](https://s3.egospodarka.pl/grafika/Open-Source-Media-Framework/Adobe-Open-Source-Media-Framework-Qq30bx.jpg)

![Tydzień 30/2009 (20-26.07.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 30/2009 (20-26.07.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-30-2009-20-26-07-2009-12AyHS.jpg)

![Novell PlateSpin Protect 8.1 [© Nmedia - Fotolia.com] Novell PlateSpin Protect 8.1](https://s3.egospodarka.pl/grafika/PlateSpin-Protect/Novell-PlateSpin-Protect-8-1-Qq30bx.jpg)

![Tydzień 31/2009 (27.07-02.08.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 31/2009 (27.07-02.08.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-31-2009-27-07-02-08-2009-12AyHS.jpg)

![Fałszywe strony WWW sporym zagrożeniem [© stoupa - Fotolia.com] Fałszywe strony WWW sporym zagrożeniem](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Falszywe-strony-WWW-sporym-zagrozeniem-MBuPgy.jpg)

![Tydzień 32/2009 (03-09.08.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 32/2009 (03-09.08.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-32-2009-03-09-08-2009-12AyHS.jpg)

![Panda GateDefender Integra SB [© violetkaipa - Fotolia.com] Panda GateDefender Integra SB](https://s3.egospodarka.pl/grafika/Panda-GateDefender-Integra-SB/Panda-GateDefender-Integra-SB-SdaIr2.jpg)

![Tydzień 33/2009 (10-16.08.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 33/2009 (10-16.08.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-33-2009-10-16-08-2009-12AyHS.jpg)

![Tydzień 33/2009 (10-16.08.2009) [© RVNW - Fotolia.com] Tydzień 33/2009 (10-16.08.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-33-2009-10-16-08-2009-vgmzEK.jpg)

![Novell PlateSpin Forge 2.5 [© Nmedia - Fotolia.com] Novell PlateSpin Forge 2.5](https://s3.egospodarka.pl/grafika/Novell-PlateSpin/Novell-PlateSpin-Forge-2-5-Qq30bx.jpg)

![Co drugi komputer w MSP zainfekowany [© Scanrail - Fotolia.com] Co drugi komputer w MSP zainfekowany](https://s3.egospodarka.pl/grafika/zainfekowany-komputer/Co-drugi-komputer-w-MSP-zainfekowany-apURW9.jpg)

![Tydzień 34/2009 (17-23.08.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 34/2009 (17-23.08.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-34-2009-17-23-08-2009-12AyHS.jpg)

![Recesja zmienia zachowania zakupowe [© Scanrail - Fotolia.com] Recesja zmienia zachowania zakupowe](https://s3.egospodarka.pl/grafika/recesja/Recesja-zmienia-zachowania-zakupowe-apURW9.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy [© wygenerowane przez AI] Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy](https://s3.egospodarka.pl/grafika2/preferencyjne-skladki/Maly-ZUS-Plus-od-2026-roku-nowe-zasady-dluzsza-ulga-i-wazne-terminy-270249-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)