-

![Wirusy na komórki: iPhone na celowniku? [© violetkaipa - Fotolia.com] Wirusy na komórki: iPhone na celowniku?]()

Wirusy na komórki: iPhone na celowniku?

... użytkownicy iPhone’ów są narażeni na wirusy ze strony nie zabezpieczonych sieci WLAN lub zainfekowanych witryn internetowych, jednak w opinii ekspertów G DATA nie powinniśmy się spodziewać fali iPhonowych wirusów w najbliższej przyszłości. Cyberprzestępcy z pewnością będą tworzyli i rozprowadzali wirusy infekujące telefony iPhone, chociażby po ...

-

![Nowoczesna komunikacja: trendy 2013 [© alphaspirit - Fotolia.com] Nowoczesna komunikacja: trendy 2013]()

Nowoczesna komunikacja: trendy 2013

... elektronicznej. Archiwizacja zapisu komunikacji stworzy kolejne źródło rozwoju technologii Big Data Każdy telefon, telekonferencja, czat tekstowy lub wideo czy sesja ... inne kategorie poza urządzeniami – własny system operacyjny, aplikacje, pamięć masową, czy chmurę (Bring Your Own: Operating System, Apps, Storage, Cloud). Połowa decyzji dotyczących ...

-

![Beta Bot za 500 euro [© Amir Kaljikovic - Fotolia.com] Beta Bot za 500 euro]()

Beta Bot za 500 euro

... z kompleksowych rozwiązań bezpieczeństwa oferowanych przez najnowsze oprogramowanie antywirusowe. Programy G Data oferują funkcję tuningu systemu oraz czyszczenia rejestru sprawiając, że komputer działa jeszcze szybciej i stabilniej. Zamknij luki bezpieczeństwa. System operacyjny i programy z których korzystasz powinny być zaktualizowane do ...

-

![Podpis elektroniczny podstawą prowadzenia biznesu w pandemii [© Monet - Fotolia.com] Podpis elektroniczny podstawą prowadzenia biznesu w pandemii]()

Podpis elektroniczny podstawą prowadzenia biznesu w pandemii

... , jakie zawarto w opracowanym przez Deloitte, Obserwatorium.biz i Asseco Data System raporcie "Trusted Economy w nowej rzeczywistości. Ograniczanie ryzyka związanego ... kodeksu cywilnego – powiedział Artur Miękina, Dyrektor Sprzedaży Projektów Kluczowych, Asseco Data System. Potrzeba realizowania tzw. spraw back office’owych zdalnie jest również ...

-

![Spam, ataki DDoS, trojany: ceny usług cyberprzestępców [© stoupa - Fotolia.com] Spam, ataki DDoS, trojany: ceny usług cyberprzestępców]()

Spam, ataki DDoS, trojany: ceny usług cyberprzestępców

... niskie. Eksperci firmy G DATA przeprowadzili badania na temat finansowania internetowej przestępczości. Z badań wynika, że zlecenie ataku typu DDoS (atak na system komputerowy przeprowadzany ... . Płatności naliczane są według stawek godzinnych i dziennych. Według ustaleń G DATA Security Labs, wynoszą one odpowiednio 20 i 100 USD. Pracując zaledwie ...

-

![Fałszywe alerty zabezpieczeń w Firefox Fałszywe alerty zabezpieczeń w Firefox]()

Fałszywe alerty zabezpieczeń w Firefox

Eksperci z laboratorium G Data Software zarejestrowali fałszywe strony wzorowane na system zabezpieczeń Firefoxa. Większość użytkowników tej popularnej przeglądarki prawdopodobnie już spotkała się z czerwono białym komunikatem ostrzegającym przed wejściem na groźne strony ...

-

![Uwaga na fałszywe domeny internetowe [© stoupa - Fotolia.com] Uwaga na fałszywe domeny internetowe]()

Uwaga na fałszywe domeny internetowe

... marek, osiągają coraz większe korzyści - ostrzegają eksperci G Data. Eksperci z Laboratorium G Data na miesiąc przed zakończeniem rocznego bilansu informują, ... trzymają rękę na pulsie i wykorzystują do swojej działalności nowe standardy, rozszerzające system domen internetowych. O jednej z nowszych metod sieciowych złodziei opowiada Maciej Kurek z ...

-

![Polityka prywatności w Internecie: nowe standardy [© stoupa - Fotolia.com] Polityka prywatności w Internecie: nowe standardy]()

Polityka prywatności w Internecie: nowe standardy

... – opracował nowy system przechowywania i przetwarzania prywatnych danych użytkowników. Podobny trend widoczny jest na przykładzie Google – twórcy nowego komunikatora Google wave oraz jednej z najbezpieczniejszych na rynku przeglądarek internetowych – Chrome. Kontrowersje wokół bezpieczeństwa Google Jak zauważają eksperci z G Data Software, nowe ...

-

![DMP, czyli zrób użytek z danych [© thodonal - Fotolia.com] DMP, czyli zrób użytek z danych]()

DMP, czyli zrób użytek z danych

... odpowiednia analiza i zmonetyzowanie tych danych. Od lat pomagają w tym platformy DMP (Data Management Platform). Czym jest DMP? DMP to zaawansowane oprogramowanie gromadzące i ... systemu CRM. Drugim bardzo ważnym źródłem są dane zewnętrzne - 3rd party data. Pochodzą one, na przykład, z różnych stron www. Pozwalają dostarczyć większą liczbę informacji ...

-

![Rozwiązania Veritas w ubezpieczeniach [© Nmedia - Fotolia.com] Rozwiązania Veritas w ubezpieczeniach]()

Rozwiązania Veritas w ubezpieczeniach

... domenami dwóch serwerów SUN E10000 z dwoma macierzami SUN A3500FC. System zbudowany przez VERITAS Software zabezpiecza system finansowo-księgowy oparty na bazie Oracle - jedną z najważniejszych aplikacji PZU Życie. Wdrożone oprogramowanie VERITAS stało się standardem w Data Center firmy PZU CL Agent Transferowy S.A. i w całości jest serwisowane ...

Tematy: pzu, veritas software -

![GData: fałszywy antywirus GData: fałszywy antywirus]()

GData: fałszywy antywirus

... w końcowym etapie pobranie groźnego pliku z fałszywym antywirusem - ostrzegają eksperci z G Data. Łukasz Nowatkowski dyrektor techniczny G Data Software: „Cyberprzestępcy do perfekcji opanowali metody, pozwalające na zmanipulowanie ... rangę zagrożenia i powagę sytuacji Krok V Propozycja pobrania groźnego pliku, który zainfekuje nasz system groźnym ...

-

![Sztuczna inteligencja przyszłością e-mail marketingu [© agsandrew - Fotolia.com] Sztuczna inteligencja przyszłością e-mail marketingu]()

Sztuczna inteligencja przyszłością e-mail marketingu

... predictive analytics”, „data mining” czy „big data” – każdy z tych gorących tematów, odnoszących się do szeroko rozumianej sztucznej inteligencji, ... użytkownikom na stosowanie automatycznie generowanych odpowiedzi. Przykładowo, na pytanie o możliwość spotkania, system podpowie odbiorcy różne warianty wiadomości zwrotnej, takie jak: „Tak, potwierdzam ...

-

![Windows 7 z trojanami [© stoupa - Fotolia.com] Windows 7 z trojanami]()

Windows 7 z trojanami

... danych, ale stanowi również zagrożenie dla pozostałych użytkowników sieci internet. Nie uwzględniając najważniejszego faktu - łamania praw autorskich. Tomasz Zamarlik z G Data: "To nie pierwszy przypadek rozpowszechniania groźnych programów tą drogą. Większość pirackich wersji, które znaleźć możemy w sieci jest udostępniana przez internetowych ...

-

![Najważniejsze trendy na rynku IT 2014 [© ra2 studio - Fotolia.com] Najważniejsze trendy na rynku IT 2014]()

Najważniejsze trendy na rynku IT 2014

... , za swoimi zaporami i pod własną kontrolą. Nowe technologie, takie jak wirtualizacja, rozwiązania konwergentne, centrum danych definiowane przez oprogramowanie (Software Defined Data Center), oraz nowe modele biznesowe, na przykład usługi zarządzane, sprawiają, że wdrożenie modelu chmurowego staje się znacznie prostsze, efektywniejsze i tańsze ...

-

![Co 9 sekund pojawia się nowy wirus na urządzenia mobilne [© georgejmclittle - Fotolia.com] Co 9 sekund pojawia się nowy wirus na urządzenia mobilne]()

Co 9 sekund pojawia się nowy wirus na urządzenia mobilne

... stają się coraz bardziej zaawansowane – tłumaczy Christian Geschakt odpowiedzialny za rozwiązania mobilne w G DATA Software. Użytkownicy powinni zapewnić odpowiednią ochronę na swoich urządzeniach przenośnych oraz zadbać o to, by mobilny system operacyjny był możliwie najbardziej aktualny. To zdecydowanie podniesie poziom ich bezpieczeństwa. Jak ...

-

![Biometryka w miejscu pracy Biometryka w miejscu pracy]()

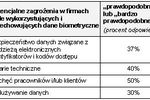

Biometryka w miejscu pracy

... technologią leży w ewentualnych awariach technicznych, powodujących na przykład przypadkowe uniemożliwienie pracownikom wejścia do budynku. Badanie wykonane na zlecenie Hitachi Data Systems pokazało, że zastosowanie technologii biometrycznej spotyka się z dużym poparciem wielu organizacji rządowych i finansowych. 63% respondentów poparło stosowanie ...

-

![Mini notebook Samsung N310 Mini notebook Samsung N310]()

Mini notebook Samsung N310

... czytnikowi kart 3 w 1, trzem zintegrowanym portom USB oraz opcjonalnemu Bluetooth 2.0+EDR (Enhanced Data Rate). Dodatkowo klawiaturę notebooka pokryto powłoką, która zapobiega rozwojowi bakterii. Specyfikacja techniczna: Procesor: Intel Atom N270 (1,60GHz, 533MHz, 512KB) System Operacyjny: Microsoft Windows XP Home (SP3) Pamięć: 1GB (DDR2 / 1GB ...

-

![Pamięć Kingston DataTraveler Locker Pamięć Kingston DataTraveler Locker]()

Pamięć Kingston DataTraveler Locker

... ochrony danych. Specyfikacja DataTraveler Locker+ Szyfrowanie danych: 256-bitowy sprzętowy klucz AES Zabezpieczenie: pamięć blokuje się po 10-krotnym błędnym wprowadzeniu hasła System wymaga złożonego hasła użytkownika, składającego się z liter oraz cyfr Brak wymogu dostępu z poziomu administratora systemu oraz stosowania dodatkowego oprogramowania ...

-

![Szkodliwe programy Stuxnet/Duqu a platforma "Tilded" Szkodliwe programy Stuxnet/Duqu a platforma "Tilded"]()

Szkodliwe programy Stuxnet/Duqu a platforma "Tilded"

... która nie była wykorzystywana w Stuxnecie. Stuxnet używał klucza “MRxCls” oraz wartości “Data”, podczas gdy w przypadku rtniczw.sys, klucz to “rtniczw”, a wartość “Config”. ... do przeskanowania przez VirusTotal z Chin w maju 2011 roku. Badany przez nas system został najwyraźniej zainfekowany pod koniec sierpnia 2011 roku. Należy podkreślić, że ...

-

![Trend Micro Mobile Security 2015 z nowymi funkcjami [© tashatuvango - Fotolia.com] Trend Micro Mobile Security 2015 z nowymi funkcjami]()

Trend Micro Mobile Security 2015 z nowymi funkcjami

... Play dostępnych jest już ponad 1,3 mln aplikacji mobilnych, a liczba złośliwych aplikacji atakujących system Android sięga kilku milionów, przez co ryzyko ściągnięcia niebezpiecznego ... danych lub korzystanie z transferu w sieci roamingowej za granicą. Funkcja Data Usage Monitor w nowej edycji Trend Micro Mobile Security powiadamia użytkownika o ...

-

![Sztuczna inteligencja w biznesie. Wyzwania i możliwości [© NicoElNino - Fotolia.com] Sztuczna inteligencja w biznesie. Wyzwania i możliwości]()

Sztuczna inteligencja w biznesie. Wyzwania i możliwości

... . AI znajduje zastosowanie nawet w branży modowej. Dobrym przykładem jest tu system sztucznej inteligencji Fashion AI funkcjonujący w sklepach Alibaba w Chinach. To taki ... perspektywie umożliwić efektywne spełnienie pojawiających się oczekiwań klientów. Big data i algorytmy uczenia maszynowego umożliwiają lepsze zrozumienie preferencji i potrzeb ...

-

![Jak zwiększyć bezpieczeństwo smartfona? [© pixabay.com] Jak zwiększyć bezpieczeństwo smartfona?]()

Jak zwiększyć bezpieczeństwo smartfona?

... korzystanie z urządzeń mobilnych wymaga nie tylko zainstalowania oprogramowania antywirusowego, ale także rozważnych działań użytkownika. Takie połączenie zapewnia mocny system ochrony - uważają eksperci G DATA. Smartfon pełni dziś rolę komputera osobistego, służy jako centrum komunikacji i rozrywki, za jego pośrednictwem robimy zakupy, korzystamy ...

-

![Discord zagrożeniem dla dzieci. Jak chronić najmłodszych? Discord zagrożeniem dla dzieci. Jak chronić najmłodszych?]()

Discord zagrożeniem dla dzieci. Jak chronić najmłodszych?

... młodsze, jeśli ominą system weryfikacji. A tam czekają na nie pułapki zastawione przez cyberprzestępców. Jak zadbać o bezpieczeństwo najmłodszych? Oto porady ekspertów G DATA. Discord to platforma ... użytkowników ukończenia 13 lat, ale sprytne dzieciaki bez trudu ominą system weryfikacji. Rodzice muszą zdawać sobie sprawą z zagrożeń czyhających na ich ...

-

![Nie(bezpieczna) sztuczna inteligencja Nie(bezpieczna) sztuczna inteligencja]()

Nie(bezpieczna) sztuczna inteligencja

... w zakresie wykorzystania AI, aby być krok przed nimi - mówi Michał Łabęcki, G DATA Software. Pewnego rodzaju ciekawostką jest przykład Amazona, opisywany na łamach ... i sztucznej inteligencji, koncentrujące się bardziej na detekcji niż prewencji. Przykładowo G DATA w 2018 roku udostępniła technologię DeepRay, gdzie sieć neuronowa współpracuje z ...

-

![Computerworld TOP 200 Computerworld TOP 200]()

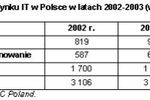

Computerworld TOP 200

... Microsoft - Największą firmę świadczącą usługi outsourcingu – IBM Polska - Największego integratora – IBM Polska - Największego dystrybutora – ABC Data - Największego producenta sprzętu – NTT System - Największą firmę produkującą oprogramowanie na zmówienie – ComputerLand (Grupa Kapitałowa) - Największą firmę świadczącą usługi serwisowe – Computer ...

-

![Strach przed atakiem [© Scanrail - Fotolia.com] Strach przed atakiem]()

Strach przed atakiem

... coraz częstsze i powoduje coraz większy stres wśród dyrektorów ds. informatycznych w przedsiębiorstwach na całym świecie" – mówi John Taffinder, wiceprezes firmy Hitachi Data Systems odpowiedzialny za region EMEA. "Funkcjonowanie przedsiębiorstw jest coraz bardziej uzależnione od danych elektronicznych. Dyrektorzy ds. IT odczuwają więc coraz ...

-

![Kontrola przepływu danych [© Scanrail - Fotolia.com] Kontrola przepływu danych]()

Kontrola przepływu danych

... znajdują rozwiązania, które umożliwiają im lepsze wykorzystanie dużej ilości danych przechowywanych w sieciach przedsiębiorstw” – powiedział John Taffinder, wiceprezes firmy Hitachi Data Systems odpowiedzialny za region EMEA. „Technologie zarządzania pamięcią masową, które zapewniają dyrektorom IT większą kontrolę nad środowiskami pamięci masowej ...

-

![Nowe pamięci masowe Hitachi [© violetkaipa - Fotolia.com] Nowe pamięci masowe Hitachi]()

Nowe pamięci masowe Hitachi

... Ltd., poinformowała o wprowadzeniu na rynek sieciowej pamięci masowej (NAS) nowych produktów przeznaczonych dla małych, średnich i dużych przedsiębiorstw. Pierwszym krokiem Hitachi Data Systems będzie wprowadzenie nowej generacji modułów sieciowej pamięci masowej (NAS Blade). W chwili wprowadzenia do sprzedaży produkty te mają być dostępne ...

-

![Uwaga na ataki hakerów w wakacje [© stoupa - Fotolia.com] Uwaga na ataki hakerów w wakacje]()

Uwaga na ataki hakerów w wakacje

... Także dla internetowych przestępców sezon urlopowy to czas wzmożonej aktywności. G DATA przestrzega przed nieostrożnością - korzystanie z internetowej bankowości poprzez niezabezpieczoną sieć WLAN ... taką możliwość, korzystaj z sieci UMTS zamiast WLAN – jest to dużo bezpieczniejszy system Jeżeli na wakacje zabierasz swojego laptopa, przed wyjazdem zrób ...

-

![Cyberprzestępczość a wirtualne pieniądze Cyberprzestępczość a wirtualne pieniądze]()

Cyberprzestępczość a wirtualne pieniądze

... rzeczywistości -uważają eksperci z G Data. Powodem do dumy w ... system bankowy. Wpisując autentyczne dane na stronę stworzoną przez złodzieja, umożliwiamy przestępcy zgromadzenie pokaźnej bazy danych, które następnie wykorzystuje on w celu dokonania między innymi zakupów obciążając nimi nasz rachunek. Jak czytamy we wspomnianym raporcie G Data ...

-

![Przeglądarka IE: luka w zabezpieczeniach Przeglądarka IE: luka w zabezpieczeniach]()

Przeglądarka IE: luka w zabezpieczeniach

... z powodzeniem wykorzystywany między innymi do ataków na Google - poinformowali eksperci z G Data. Kod pierwotnie znalazł się na popularnej stronie, służącej do analizowania i ... ubiegłego roku złamanie mechanizmów ochrony między innymi Google oraz Adobe System, umożliwiając dostęp do wewnętrznych systemów firmy. „W krajowych warunkach prawdopodobnych ...

-

![Wykorzystanie sieci IP 2009-2014 [© Scanrail - Fotolia.com] Wykorzystanie sieci IP 2009-2014]()

Wykorzystanie sieci IP 2009-2014

... zastosowaniem sieci mobilnych, jaki przewidziano dotychczas w badaniu Cisco VNI Global Mobile Data Forecast. Fakty z badania Cisco VNI: Ogólnoświatowy ruch w sieciach mobilnych wzrósł w ubiegłym ... powiedział Doug Webster. Informacje o badaniu Metoda stosowana w badaniu Cisco VNI Global Mobile Data Forecast wykorzystuje prognozy opracowane przez wielu ...

-

![Backup: 7 grzechów głównych [© .shock - Fotolia.com] Backup: 7 grzechów głównych]()

Backup: 7 grzechów głównych

... na wypadek poważnej awarii w podstawowym data center. Niestety użytkownicy przekonują się jak bezwartościowe były to rozwiązania zwykle w przypadku nieodwracalnej utraty danych. Jedyną rzeczą jaką można w takiej sytuacji zrobić to jak najszybsze podjęcie decyzji o inwestycji w Centralny System Backupu i uniknięcie podobnych problemów w przyszłości ...

-

![Bezpieczeństwo w sieci: co słychać w cyberprzestępczym świecie? Bezpieczeństwo w sieci: co słychać w cyberprzestępczym świecie?]()

Bezpieczeństwo w sieci: co słychać w cyberprzestępczym świecie?

... się przed nim chronić, używając sprawnego programu antywirusowego, a ponadto regularnie aktualizując system operacyjny i aplikacje – w szczególności przeglądarkę internetową i zainstalowane w niej dodatki – zauważa Robert Dziemianko z G DATA. Rozwój technologii mobilnych oznacza zwiększone zainteresowanie nimi także ze strony hakerów. Przykładowo ...

-

![Fuzje i przejęcia w Polsce w III kw. 2019 r. [© chombosan - Fotolia.com] Fuzje i przejęcia w Polsce w III kw. 2019 r.]()

Fuzje i przejęcia w Polsce w III kw. 2019 r.

... tekturowych w sektorze premium, wpisuje się w strategię Grupy Thimm ukierunkowana na zaopatrywanie i spełnianie potrzeb regionalnych podmiotów. W transakcji został wykorzystany system Virtual Data Room FORDATA. (6 września) Amica, polski producent wyposażenia domowego ujawnił, ze osiągnął porozumienie z Fagor S. Coop dotyczące nabycia praw do ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Wirusy na komórki: iPhone na celowniku? [© violetkaipa - Fotolia.com] Wirusy na komórki: iPhone na celowniku?](https://s3.egospodarka.pl/grafika/iphone/Wirusy-na-komorki-iPhone-na-celowniku-SdaIr2.jpg)

![Nowoczesna komunikacja: trendy 2013 [© alphaspirit - Fotolia.com] Nowoczesna komunikacja: trendy 2013](https://s3.egospodarka.pl/grafika2/komunikacja/Nowoczesna-komunikacja-trendy-2013-111013-150x100crop.jpg)

![Beta Bot za 500 euro [© Amir Kaljikovic - Fotolia.com] Beta Bot za 500 euro](https://s3.egospodarka.pl/grafika2/GData/Beta-Bot-za-500-euro-117886-150x100crop.jpg)

![Podpis elektroniczny podstawą prowadzenia biznesu w pandemii [© Monet - Fotolia.com] Podpis elektroniczny podstawą prowadzenia biznesu w pandemii](https://s3.egospodarka.pl/grafika2/identyfikacja-elektroniczna/Podpis-elektroniczny-podstawa-prowadzenia-biznesu-w-pandemii-232898-150x100crop.jpg)

![Spam, ataki DDoS, trojany: ceny usług cyberprzestępców [© stoupa - Fotolia.com] Spam, ataki DDoS, trojany: ceny usług cyberprzestępców](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Spam-ataki-DDoS-trojany-ceny-uslug-cyberprzestepcow-MBuPgy.jpg)

![Uwaga na fałszywe domeny internetowe [© stoupa - Fotolia.com] Uwaga na fałszywe domeny internetowe](https://s3.egospodarka.pl/grafika/GData/Uwaga-na-falszywe-domeny-internetowe-MBuPgy.jpg)

![Polityka prywatności w Internecie: nowe standardy [© stoupa - Fotolia.com] Polityka prywatności w Internecie: nowe standardy](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Polityka-prywatnosci-w-Internecie-nowe-standardy-MBuPgy.jpg)

![DMP, czyli zrób użytek z danych [© thodonal - Fotolia.com] DMP, czyli zrób użytek z danych](https://s3.egospodarka.pl/grafika2/platforma-DMP/DMP-czyli-zrob-uzytek-z-danych-213867-150x100crop.jpg)

![Rozwiązania Veritas w ubezpieczeniach [© Nmedia - Fotolia.com] Rozwiązania Veritas w ubezpieczeniach](https://s3.egospodarka.pl/grafika/pzu/Rozwiazania-Veritas-w-ubezpieczeniach-Qq30bx.jpg)

![Sztuczna inteligencja przyszłością e-mail marketingu [© agsandrew - Fotolia.com] Sztuczna inteligencja przyszłością e-mail marketingu](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Sztuczna-inteligencja-przyszloscia-e-mail-marketingu-180238-150x100crop.jpg)

![Windows 7 z trojanami [© stoupa - Fotolia.com] Windows 7 z trojanami](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Windows-7-z-trojanami-MBuPgy.jpg)

![Najważniejsze trendy na rynku IT 2014 [© ra2 studio - Fotolia.com] Najważniejsze trendy na rynku IT 2014](https://s3.egospodarka.pl/grafika2/technologie-informatyczne/Najwazniejsze-trendy-na-rynku-IT-2014-131049-150x100crop.jpg)

![Co 9 sekund pojawia się nowy wirus na urządzenia mobilne [© georgejmclittle - Fotolia.com] Co 9 sekund pojawia się nowy wirus na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/wirusy/Co-9-sekund-pojawia-sie-nowy-wirus-na-urzadzenia-mobilne-180092-150x100crop.jpg)

![Trend Micro Mobile Security 2015 z nowymi funkcjami [© tashatuvango - Fotolia.com] Trend Micro Mobile Security 2015 z nowymi funkcjami](https://s3.egospodarka.pl/grafika2/Trend-Micro-Mobile-Security/Trend-Micro-Mobile-Security-2015-z-nowymi-funkcjami-143576-150x100crop.jpg)

![Sztuczna inteligencja w biznesie. Wyzwania i możliwości [© NicoElNino - Fotolia.com] Sztuczna inteligencja w biznesie. Wyzwania i możliwości](https://s3.egospodarka.pl/grafika2/Przemysl-4-0/Sztuczna-inteligencja-w-biznesie-Wyzwania-i-mozliwosci-205915-150x100crop.jpg)

![Jak zwiększyć bezpieczeństwo smartfona? [© pixabay.com] Jak zwiększyć bezpieczeństwo smartfona?](https://s3.egospodarka.pl/grafika2/ataki-na-smartfony/Jak-zwiekszyc-bezpieczenstwo-smartfona-249062-150x100crop.jpg)

![Strach przed atakiem [© Scanrail - Fotolia.com] Strach przed atakiem](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Strach-przed-atakiem-apURW9.jpg)

![Kontrola przepływu danych [© Scanrail - Fotolia.com] Kontrola przepływu danych](https://s3.egospodarka.pl/grafika/kontrola-przeplywu-danych/Kontrola-przeplywu-danych-apURW9.jpg)

![Nowe pamięci masowe Hitachi [© violetkaipa - Fotolia.com] Nowe pamięci masowe Hitachi](https://s3.egospodarka.pl/grafika/pamieci-masowe/Nowe-pamieci-masowe-Hitachi-SdaIr2.jpg)

![Uwaga na ataki hakerów w wakacje [© stoupa - Fotolia.com] Uwaga na ataki hakerów w wakacje](https://s3.egospodarka.pl/grafika/ataki-hakerow/Uwaga-na-ataki-hakerow-w-wakacje-MBuPgy.jpg)

![Wykorzystanie sieci IP 2009-2014 [© Scanrail - Fotolia.com] Wykorzystanie sieci IP 2009-2014](https://s3.egospodarka.pl/grafika/sieci-IP/Wykorzystanie-sieci-IP-2009-2014-apURW9.jpg)

![Backup: 7 grzechów głównych [© .shock - Fotolia.com] Backup: 7 grzechów głównych](https://s3.egospodarka.pl/grafika2/kopie-bezpieczenstwa/Backup-7-grzechow-glownych-136795-150x100crop.jpg)

![Fuzje i przejęcia w Polsce w III kw. 2019 r. [© chombosan - Fotolia.com] Fuzje i przejęcia w Polsce w III kw. 2019 r.](https://s3.egospodarka.pl/grafika2/fuzje-i-przejecia/Fuzje-i-przejecia-w-Polsce-w-III-kw-2019-r-223354-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Ile można dorobić do emerytury i renty? Nowe limity od 1 marca 2026 [© wygenerowane przez AI] Ile można dorobić do emerytury i renty? Nowe limity od 1 marca 2026](https://s3.egospodarka.pl/grafika2/ile-mozna-dorobic-do-emerytury/Ile-mozna-dorobic-do-emerytury-i-renty-Nowe-limity-od-1-marca-2026-270857-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Kalendarz księgowy na marzec 2026: Najważniejsze daty i obowiązki [© wygenerowane przez AI] Kalendarz księgowy na marzec 2026: Najważniejsze daty i obowiązki](https://s3.egospodarka.pl/grafika2/podatki-w-firmie/Kalendarz-ksiegowy-na-marzec-2026-Najwazniejsze-daty-i-obowiazki-271045-150x100crop.jpg)

![Znikające i odrzucone faktury w KSeF - bałagan po pierwszym miesiącu działania [© wygenerowane przez AI] Znikające i odrzucone faktury w KSeF - bałagan po pierwszym miesiącu działania](https://s3.egospodarka.pl/grafika2/KSeF/Znikajace-i-odrzucone-faktury-w-KSeF-balagan-po-pierwszym-miesiacu-dzialania-271044-150x100crop.jpg)

![Luka płacowa w Polsce. Nowy raport pokazuje skalę nierówności w wynagrodzeniach [© pexels] Luka płacowa w Polsce. Nowy raport pokazuje skalę nierówności w wynagrodzeniach](https://s3.egospodarka.pl/grafika2/luka-placowa/Luka-placowa-w-Polsce-Nowy-raport-pokazuje-skale-nierownosci-w-wynagrodzeniach-271029-150x100crop.jpg)

![Certyfikat trybu offline vs. uwierzytelniający w KSeF. Czym się różnią i który wybrać? [© wygenerowane przez AI] Certyfikat trybu offline vs. uwierzytelniający w KSeF. Czym się różnią i który wybrać?](https://s3.egospodarka.pl/grafika2/certyfikat-KSeF/Certyfikat-trybu-offline-vs-uwierzytelniajacy-w-KSeF-Czym-sie-roznia-i-ktory-wybrac-271026-150x100crop.jpg)

![Rejestr Cen Nieruchomości bez opłat. Jak sprawdzić cenę mieszkania? [© pexels] Rejestr Cen Nieruchomości bez opłat. Jak sprawdzić cenę mieszkania?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Rejestr-Cen-Nieruchomosci-bez-oplat-Jak-sprawdzic-cene-mieszkania-271024-150x100crop.jpg)