-

![TP przenosi numery [© pizuttipics - Fotolia.com] TP przenosi numery]()

TP przenosi numery

... OR. W metodzie tej, centrala abonenta wywołującego w sposób klasyczny kieruje połączenia do Sieci Dawcy (na podstawie zaprogramowanych w centralach telefonicznych informacji o przydzielonych zakresach numeracji). Sieć Dawcy stwierdza, że wywoływany numer został przeniesiony, przeszukuje wewnętrzną bazę danych w celu ustalenia aktualnego operatora ...

-

![Oprogramowanie wyszukujące Google [© Nmedia - Fotolia.com] Oprogramowanie wyszukujące Google]()

Oprogramowanie wyszukujące Google

... ma nadzieję, pomogą wprowadzić jego oprogramowanie wyszukujące dalej na rynek biznesu. Google ma nadzieję stać się preferowaną technologią wyszukiwania dokumentów i informacji wewnątrz systemów komputerowych firmy, w taki sam sposób jak zdominował wyszukiwanie w Internecie. Google wprowadził na rynek swój pierwszy produkt do wyszukiwania ...

-

![Mapa świata firmy Microsoft [© stoupa - Fotolia.com] Mapa świata firmy Microsoft]()

Mapa świata firmy Microsoft

... automatyczne czujniki, a następnie nanoszone na poszczególne zdjęcia terenu. Główną ideą nowej usługi jest dostarczenie za pomocą SenseWeb jak największej ilości informacji na temat miejsca, do którego dana osoba będzie chciała się udać.

-

![Polska w Unii Europejskiej 2004-2006 [© Minerva Studio - Fotolia.com] Polska w Unii Europejskiej 2004-2006]()

Polska w Unii Europejskiej 2004-2006

... całości inwestycji z własnych środków, dla 24 procent zbiurokratyzowane procedury, dla 21 procent uciążliwości związane z wypełnianiem wniosków, a dla 13 procent brak informacji o źródłach i zasadach przyznawania środków unijnych. Po dwóch latach obecności w UE wielu przedsiębiorców może pochwalić się sukcesami. W UE pojawia się coraz ...

-

![Sprytny i komunikatywny Sprytny i komunikatywny]()

Sprytny i komunikatywny

... model inteligentnej komórki o nazwie g-Smart i120. Telefon został wyposażony w system operacyjny Windows Mobile 5.0 oraz dotykowy wyświetlacz ciekłokrystaliczny. Telefon wyróżnia się nietypową lokalizacją ... innymi urządzeniami oraz punktami dostępu sieci bezprzewodowej. Producent nie podał na razie żadnych informacji, dotyczących ceny produktu oraz ...

-

![Zdjęcia z kodem FP Zdjęcia z kodem FP]()

Zdjęcia z kodem FP

... system wyszukiwania danych za pomocą niewidocznego dla ludzkiego oka emblematu, zwanego kodem FP (Fine ... się strony internetowej, do której się odnosi. Aby telefon był zdolny do odczytu zaszyfrowanej informacji, niezbędne jest pobranie z internetu specjalnego oprogramowania, które przekształci wbudowany w telefon aparat fotograficzny w czytnik kodów. ...

-

![Nowe telefony IP Avaya Nowe telefony IP Avaya]()

Nowe telefony IP Avaya

... ankiety wśród pracowników z wykorzystaniem interfejsu telefonu i natychmiast wyświetlać ich wyniki w postaci graficznej. Te i inne aplikacje - w tym ogólnofirmowe katalogi informacji kontaktowych, ogłaszane alarmy oraz aplikacje specyficzne dla danej branży - wykorzystują ekran przeglądarki WWW w telefonie. Stworzona poprzez połączenie technologii ...

-

![Komputer mobilny sterowany głosem Komputer mobilny sterowany głosem]()

Komputer mobilny sterowany głosem

... nowy system złożony z komputera mobilnego i skanera. Komputery mobilne z serii WT4000 zostały opracowane z myślą o klientach z branży ... się podczas skanowania danych, oraz ich wprowadzania w czasie rzeczywistym. Umożliwiają również dostęp do informacji biznesowych. Urządzenia wyposażone są w obudowę o szczelności klasy IP-54 i zdolne są do pracy w ...

-

![Spyware atakuje komórki [© stoupa - Fotolia.com] Spyware atakuje komórki]()

Spyware atakuje komórki

... przechwycenia tekstów wiadomości SMS, numerów telefonów i historii połączeń. Naukowcy przestrzegają, że celem twórcy aplikacji nie jest niszczenie danych, tylko zdobycie informacji mogących posłużyć do uzyskania profitu finansowego. Aplikacja SymbOS/MultiDropper.CG rozprzestrzenia się bardzo szybko, ponieważ jej twórca nie działa sam, ale ...

-

![Niebezpieczne zakupy świąteczne [© Nmedia - Fotolia.com] Niebezpieczne zakupy świąteczne]()

Niebezpieczne zakupy świąteczne

... ) może przejąć kontrolę nad systemem i instalować dowolne programy, przeglądać, zmieniać i usuwać dane oraz tworzyć nowe konta z pełnymi uprawnieniami. Więcej informacji można znaleźć na . „Istnienie takich luk w zabezpieczeniach poważnie zagraża bezpieczeństwu systemów komputerowych. Otwierają one tylne drzwi dla złośliwych kodów w naszym ...

-

![Współpraca Sun i Intel [© violetkaipa - Fotolia.com] Współpraca Sun i Intel]()

Współpraca Sun i Intel

... to już nie pogłoski, ale fakt dokonany. W poniedziałek, 22.01.2007 r., dyrektorzy generalni wymienionych firm oficjalnie ogłosili rozpoczęcie współpracy. Według informacji podanej przez źródła zbliżone do koncernu AMD, szefowie Sun Microsystems oraz Intel zdecydowali się podpisać umowę o współpracy. Przez ostatnie dwa ...

-

![Co piąty Windows nielegalny [© Nmedia - Fotolia.com] Co piąty Windows nielegalny]()

Co piąty Windows nielegalny

... wykupienia licencji. Aplikacja Windows Genuine Advantage sprawdza legalność zainstalowanego systemu Windows i w przypadku wykrycia nielegalnej kopii, znacząco ogranicza funkcjonalność systemu. Według informacji źródła zbliżonego do firmy Microsoft, wprowadzenie programu Windows Genuine Advantage spowodowało legalizację 512 mln kopii.

-

![Aparat Ricoh 500SE z systemem GPS Aparat Ricoh 500SE z systemem GPS]()

Aparat Ricoh 500SE z systemem GPS

... fotograficzny o nazwie 500SE, wyposażony w system nawigacji satelitarnej GPS, który może się również komunikować z innymi urządzeniami elektronicznymi. Postęp miniaturyzacji w elektronice pozwala ... odbywa się przy wykorzystaniu protokołu NMEA oraz technologii Bluetooth lub WiFi. Producent nie podał jak dotąd informacji dotyczącej ceny i terminu ...

-

![Google Desktop dla systemu Linux [© Nmedia - Fotolia.com] Google Desktop dla systemu Linux]()

Google Desktop dla systemu Linux

... pod uwagę również to, że duża część użytkowników Linuxa to programiści. W związku z tym zaimplementowała w aplikacji możliwość przeszukiwania kodów źródłowych programów i informacji zawartych w dokumentach typu: pdf, ps, man oraz info. Aktualna wersja beta nie posiada jeszcze wszystkich pasków narzędziowych i udogodnień, które są ...

-

![Tydzień 33/2007 (13-19.08.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 33/2007 (13-19.08.2007)]()

Tydzień 33/2007 (13-19.08.2007)

... gdy w 32 tygodniu zasilił rynek łączną sumą 156 mld euro: amerykański Fed wprowadził na rynek łącznie 87,5 mld USD). Według informacji Międzynarodowego Biura Pracy (ILO) w Genewie do 2015 roku w Azji przybędzie 200 mln pracowników. Organizacja ta przewiduje, że 29% z tej liczby ...

-

![Chińscy hakerzy kontra Pentagon [© stoupa - Fotolia.com] Chińscy hakerzy kontra Pentagon]()

Chińscy hakerzy kontra Pentagon

... Obrony USA. Atak został najprawdopodobniej przeprowadzony w lipcu. Przedstawiciele Pentagonu nie chcą otwarcie przyznać kto stał za włamaniem, lecz według nieoficjalnych informacji wszelkie tropy prowadzą do Chińskiej Armii Ludowej, która dzięki atakowi chciała udowodnić, że jest zdolna sparaliżować działanie amerykańskich sił zbrojnych ...

-

![Firmy i nowe technologie: niedoceniane Web 2.0 [© Scanrail - Fotolia.com] Firmy i nowe technologie: niedoceniane Web 2.0]()

Firmy i nowe technologie: niedoceniane Web 2.0

... przez firmę BEA Systems na próbie 321 respondentów w siedmiu krajach europejskich odkryto, że większość firm i instytucji (57 procent) potrzebuje więcej informacji o tym, jakie korzyści biznesowe można odnieść z wdrożenia takich technologii jak Web 2.0. Inne przyczyny, dla których nie zdecydowano się na przyjęcie ...

-

![Treści pornograficzne zalewają Internet [© Scanrail - Fotolia.com] Treści pornograficzne zalewają Internet]()

Treści pornograficzne zalewają Internet

... zagrożeń w 25 krajach i jest obecnie jedną z największych tego typu organizacji na świecie. Podczas badań napłynęło do niej blisko 900 tys. informacji na temat nielegalnych treści w Internecie. Duża ich część dotyczyła pornografii z udziałem dzieci. Raporty Inhope udostępniane są m.in policji i przedstawicielom władz ...

-

![Portal wiedzy Polska Wszechnica Informatyczna [© stoupa - Fotolia.com] Portal wiedzy Polska Wszechnica Informatyczna]()

Portal wiedzy Polska Wszechnica Informatyczna

... . W ramach Polskiej Wszechnicy Informatycznej zgromadzone zostaną materiały dydaktyczne, które pozwolą zdobywać wiedzę informatyczną w przystępnej formie. Portal stanie się kompendium informacji zarówno dla tych, którzy będą chcieli systematycznie się uczyć, jak i tych, którzy będą potrzebowali doraźnej pomocy w rozwiązywaniu bieżących problemów ...

-

![Spam, ataki DDoS, trojany: ceny usług cyberprzestępców [© stoupa - Fotolia.com] Spam, ataki DDoS, trojany: ceny usług cyberprzestępców]()

Spam, ataki DDoS, trojany: ceny usług cyberprzestępców

... internetowej przestępczości. Z badań wynika, że zlecenie ataku typu DDoS (atak na system komputerowy przeprowadzany równocześnie z wielu stacji) czy rozesłania milionów listów reklamowych ... które kosztują obecnie około 6 euro. To dwa razy więcej niż w przypadku informacji na temat kart kredytowych. Dla smakoszy: luki bezpieczeństwa i trojany Jednak ...

-

![Dyrektorzy IT a firmowy Internet [© Scanrail - Fotolia.com] Dyrektorzy IT a firmowy Internet]()

Dyrektorzy IT a firmowy Internet

... wziąć pod uwagę fakt, że większość informatyków jest świadoma zagrożeń dla bezpieczeństwa, takich jak kradzież tożsamości czy przypadkowe ujawnienie poufnych informacji, które wiążą się bezpośrednio z tego rodzaju serwisami. Sytuacja dodatkowo się komplikuje, gdy uwzględnimy aplikacje, których używanie może być przydatne z punktu ...

-

![Urzędy i urzędnicy wg Polaków [© Scanrail - Fotolia.com] Urzędy i urzędnicy wg Polaków]()

Urzędy i urzędnicy wg Polaków

... obsługę klientów (53%) oraz realizują swoje zadania szybko i terminowo (50%). Prawie co drugi badany (46%) uważa, że struktura urzędów oraz system informacji na ogół pozwalają na sprawne załatwianie spraw. Stosunkowo najbardziej krytyczni wobec jakości funkcjonowania urzędów w Polsce są ludzie młodzi, zwłaszcza w wieku ...

-

![Współczesny dyrektor: koordynowanie zespołu Współczesny dyrektor: koordynowanie zespołu]()

Współczesny dyrektor: koordynowanie zespołu

... emocjonalne pracowników, ponieważ ktoś inny potrzeby te realizuje (firma jako system lub sam pracownik). Koordynatorem nie może być ktoś, kto nie wywołuje żadnych ... stworzenie warunków do samodzielnego rozwiązywania problemów przez zespół, dostarczanie członkom zespołu informacji na temat szerszego kontekstu ich zadań, zachęcanie członków zespołu do ...

-

![Zarządzanie ryzykiem IT - obalenie mitów [© Scanrail - Fotolia.com] Zarządzanie ryzykiem IT - obalenie mitów]()

Zarządzanie ryzykiem IT - obalenie mitów

... Jak wynika z raportu, problemy dotyczące procesów stanowią źródło 53 procent incydentów informatycznych, podczas gdy w działach IT częstotliwość występowania wycieku informacji jest często bagatelizowana. Raport opracowano na podstawie analizy ponad 400 ankiet wypełnionych przez pracowników działów informatycznych na całym świecie. Wyszczególniono ...

-

![Banki europejskie: sposób na kryzys [© Scanrail - Fotolia.com] Banki europejskie: sposób na kryzys]()

Banki europejskie: sposób na kryzys

... przed ryzykiem dla wszystkich akcjonariuszy; Zautomatyzowanie i ujednolicenie procesów biznesowych między przedsiębiorstwami, które udostępnią narzędzia do zbierania informacji biznesowych; Przyjęcie strategii insourcingowych i outsourcingowych; Zarządzanie wiedzą biznesową włączając przejrzystość relacjonowania, przepisów i wymagań; Stworzenie ...

-

![Telefony HTC Touch 3G i Touch Viva Telefony HTC Touch 3G i Touch Viva]()

Telefony HTC Touch 3G i Touch Viva

... - dotykowy interfejs, który umożliwia dostęp do książki adresowej, wiadomości i najważniejszych informacji w telefonie. Dotykowy telefon Touch 3G umożliwia przybliżanie i przesuwanie obrazu ... który został wyposażony w Windows Mobile 6.1 Professional. Dany system operacyjny umożliwia użytkownikom synchronizację kalendarza, książki adresowej, e-maili i ...

-

![Projektor DLP Acer S1200 Projektor DLP Acer S1200]()

Projektor DLP Acer S1200

... biznesowych. Model S1200 został wyposażony w szereg gniazd wejściowych oraz stosuje system optyczny umożliwiający uzyskanie obrazu o przekątnej do 82 cali przy odległości ... białego ekranu. Acer eTimer Management - służący do wyświetlania na ekranie informacji o upływie czasu. Acer eOpening Management - pozwalający na zaprogramowanie własnego ...

-

![Komputer mobilny Motorola VC6096 Komputer mobilny Motorola VC6096]()

Komputer mobilny Motorola VC6096

... komputer mobilny VC6096. Urządzenie zostało wyposażone w moduł GPS oraz system operacyjny Windows Mobile 6.1 Professional i zostało przeznaczone do montażu w pojazdach. Komputer ... i gromadzenia danych o działaniu silnika. Nowy model może również dostarczać informacji o modelu jazdy pracowników mobilnych. Dodatkowo nowy komputer jest platformą ...

-

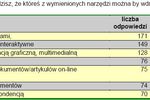

![Dział marketingu a zarządzanie wiedzą Dział marketingu a zarządzanie wiedzą]()

Dział marketingu a zarządzanie wiedzą

... systemów jedynie 13% ankietowanych. Na pytanie, które z wymienionych narzędzi można by wdrożyć u nich w dziale, respondenci odpowiedzieli, że najchętniej fora wymiany informacji lub giełdę pomysłów (59%). 52% respondentów wyraziło zainteresowanie wdrożeniem narzędzi wspomagających przepływ pracy, a 43% wskazało na brak instrumentów typu katalog ...

-

![Oracle o zarządzaniu wydajnością [© Scanrail - Fotolia.com] Oracle o zarządzaniu wydajnością]()

Oracle o zarządzaniu wydajnością

... . Polegało ono na zebraniu ocen 800 osób należących do kadry kierowniczej przedsiębiorstw w Europie i Ameryce Północnej na temat procesów i dokładności informacji w reprezentowanych przez nich przedsiębiorstwach w sześciu różnych obszarach, obejmujących środowisko udziałowców, model marketingowy, model biznesowy, plan biznesowy, operacje biznesowe ...

-

![Funkcjonowanie strony WWW a zakup serwera [© Minerva Studio - Fotolia.com] Funkcjonowanie strony WWW a zakup serwera]()

Funkcjonowanie strony WWW a zakup serwera

... serwisu internetowego gwarantuje jego bezawaryjne działanie przez 7 dni w tygodniu 24h/dobę. Znacząco ułatwia to kontakt klienta z firmą, zapewnia swobodny dostęp do informacji o produktach. Dzięki temu klienci mogą skorzystać z oferty przedsiębiorstwa niemal zawsze. Przekłada się to na satysfakcję klientów firmy, a co za tym ...

-

![Rośnie stopa bezrobocia w Europie [© Scanrail - Fotolia.com] Rośnie stopa bezrobocia w Europie]()

Rośnie stopa bezrobocia w Europie

... redukcji etatów zapowiedziała większość producentów samochodów, a także ich kooperanci. Usługi finansowe i bankowość to druga z branż, w których dokonano największych zwolnień. Z informacji przekazanych przez Międzynarodową Organizację Pracy wynika, że pomiędzy sierpniem 2007 a lutym 2009 roku w bankowości i finansach na całym świecie pracę ...

-

![Telefon HTC Hero z interfejsem Sense Telefon HTC Hero z interfejsem Sense]()

Telefon HTC Hero z interfejsem Sense

... stylowi użytkownika. Oznacza to m.in. możliwość dodania widgetów widoku pokazujących zawartość Twittera czy pogodę na ekranie telefonu, lub dostęp do informacji biznesowych w postaci emalii, kalendarza czy stref czasowych. HTC wprowadził też nowy profil nazywany ‘Scenes’, umożliwiający tworzenie spersonalizowanych profili związanych z różnymi ...

-

![Symantec Norton 2010 w wersji beta Symantec Norton 2010 w wersji beta]()

Symantec Norton 2010 w wersji beta

... co zaszło podczas próby infekcji. Nowicjusze otrzymają podstawowe informacje potrzebne do zorientowania się w sytuacji, a zaawansowani użytkownicy dostaną się do szczegółowych informacji, takich jak źródło zagrożenia oraz wykonane operacje. Nowy model ochrony „Quorum” w produktach Norton 2010 zawiera także filtry antyspamowe i kontrolę rodzicielską ...

-

![Wirusy i robaki w Polsce VI 2009 Wirusy i robaki w Polsce VI 2009]()

Wirusy i robaki w Polsce VI 2009

... prezentowane raporty podsumowujące. Zestawienie zostało przygotowane w oparciu o dane wygenerowane przez system Kaspersky Security Network (KSN). Raport jest podzielony na dwie części. W ... oraz innych błędów w zabezpieczeniach. Jego aktywność polega głównie na zbieraniu informacji o użytkowniku, takich jak loginy i hasła czy numery kart kredytowych. ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![TP przenosi numery [© pizuttipics - Fotolia.com] TP przenosi numery](https://s3.egospodarka.pl/grafika/przenoszenie-numerow-telefonicznych/TP-przenosi-numery-QhDXHQ.jpg)

![Oprogramowanie wyszukujące Google [© Nmedia - Fotolia.com] Oprogramowanie wyszukujące Google](https://s3.egospodarka.pl/grafika/oprogramowanie-wyszukujace/Oprogramowanie-wyszukujace-Google-Qq30bx.jpg)

![Mapa świata firmy Microsoft [© stoupa - Fotolia.com] Mapa świata firmy Microsoft](https://s3.egospodarka.pl/grafika/mapy/Mapa-swiata-firmy-Microsoft-MBuPgy.jpg)

![Polska w Unii Europejskiej 2004-2006 [© Minerva Studio - Fotolia.com] Polska w Unii Europejskiej 2004-2006](https://s3.egospodarka.pl/grafika/Polska-w-Unii-Europejskiej/Polska-w-Unii-Europejskiej-2004-2006-iG7AEZ.jpg)

![Spyware atakuje komórki [© stoupa - Fotolia.com] Spyware atakuje komórki](https://s3.egospodarka.pl/grafika/spyware/Spyware-atakuje-komorki-MBuPgy.jpg)

![Niebezpieczne zakupy świąteczne [© Nmedia - Fotolia.com] Niebezpieczne zakupy świąteczne](https://s3.egospodarka.pl/grafika/luki-w-oprogramowaniu/Niebezpieczne-zakupy-swiateczne-Qq30bx.jpg)

![Współpraca Sun i Intel [© violetkaipa - Fotolia.com] Współpraca Sun i Intel](https://s3.egospodarka.pl/grafika/Sun-Microsystems/Wspolpraca-Sun-i-Intel-SdaIr2.jpg)

![Co piąty Windows nielegalny [© Nmedia - Fotolia.com] Co piąty Windows nielegalny](https://s3.egospodarka.pl/grafika/Windows/Co-piaty-Windows-nielegalny-Qq30bx.jpg)

![Google Desktop dla systemu Linux [© Nmedia - Fotolia.com] Google Desktop dla systemu Linux](https://s3.egospodarka.pl/grafika/Google/Google-Desktop-dla-systemu-Linux-Qq30bx.jpg)

![Tydzień 33/2007 (13-19.08.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 33/2007 (13-19.08.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-33-2007-13-19-08-2007-12AyHS.jpg)

![Chińscy hakerzy kontra Pentagon [© stoupa - Fotolia.com] Chińscy hakerzy kontra Pentagon](https://s3.egospodarka.pl/grafika/hakerzy/Chinscy-hakerzy-kontra-Pentagon-MBuPgy.jpg)

![Firmy i nowe technologie: niedoceniane Web 2.0 [© Scanrail - Fotolia.com] Firmy i nowe technologie: niedoceniane Web 2.0](https://s3.egospodarka.pl/grafika/Web-2-0/Firmy-i-nowe-technologie-niedoceniane-Web-2-0-apURW9.jpg)

![Treści pornograficzne zalewają Internet [© Scanrail - Fotolia.com] Treści pornograficzne zalewają Internet](https://s3.egospodarka.pl/grafika/przemoc-w-internecie/Tresci-pornograficzne-zalewaja-Internet-apURW9.jpg)

![Portal wiedzy Polska Wszechnica Informatyczna [© stoupa - Fotolia.com] Portal wiedzy Polska Wszechnica Informatyczna](https://s3.egospodarka.pl/grafika/Polska-Wszechnica-Informatyczna/Portal-wiedzy-Polska-Wszechnica-Informatyczna-MBuPgy.jpg)

![Spam, ataki DDoS, trojany: ceny usług cyberprzestępców [© stoupa - Fotolia.com] Spam, ataki DDoS, trojany: ceny usług cyberprzestępców](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Spam-ataki-DDoS-trojany-ceny-uslug-cyberprzestepcow-MBuPgy.jpg)

![Dyrektorzy IT a firmowy Internet [© Scanrail - Fotolia.com] Dyrektorzy IT a firmowy Internet](https://s3.egospodarka.pl/grafika/bezpieczenstwo-sieci-firmowych/Dyrektorzy-IT-a-firmowy-Internet-apURW9.jpg)

![Urzędy i urzędnicy wg Polaków [© Scanrail - Fotolia.com] Urzędy i urzędnicy wg Polaków](https://s3.egospodarka.pl/grafika/badania-spoleczne/Urzedy-i-urzednicy-wg-Polakow-apURW9.jpg)

![Zarządzanie ryzykiem IT - obalenie mitów [© Scanrail - Fotolia.com] Zarządzanie ryzykiem IT - obalenie mitów](https://s3.egospodarka.pl/grafika/ryzyko-informatyczne/Zarzadzanie-ryzykiem-IT-obalenie-mitow-apURW9.jpg)

![Banki europejskie: sposób na kryzys [© Scanrail - Fotolia.com] Banki europejskie: sposób na kryzys](https://s3.egospodarka.pl/grafika/kryzys-kredytowy/Banki-europejskie-sposob-na-kryzys-apURW9.jpg)

![Oracle o zarządzaniu wydajnością [© Scanrail - Fotolia.com] Oracle o zarządzaniu wydajnością](https://s3.egospodarka.pl/grafika/zarzadzanie-wydajnoscia/Oracle-o-zarzadzaniu-wydajnoscia-apURW9.jpg)

![Funkcjonowanie strony WWW a zakup serwera [© Minerva Studio - Fotolia.com] Funkcjonowanie strony WWW a zakup serwera](https://s3.egospodarka.pl/grafika/strony-www/Funkcjonowanie-strony-WWW-a-zakup-serwera-iG7AEZ.jpg)

![Rośnie stopa bezrobocia w Europie [© Scanrail - Fotolia.com] Rośnie stopa bezrobocia w Europie](https://s3.egospodarka.pl/grafika/stopa-bezrobocia-w-Europie/Rosnie-stopa-bezrobocia-w-Europie-apURW9.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels]](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-50x33crop.jpg) Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

![Co może windykator a co komornik? Różnice i uprawnienia [© pexels] Co może windykator a co komornik? Różnice i uprawnienia](https://s3.egospodarka.pl/grafika2/komornik/Co-moze-windykator-a-co-komornik-Roznice-i-uprawnienia-270905-150x100crop.jpg)

![Kiedy zakup nieruchomości w Hiszpanii może uczynić Cię rezydentem podatkowym i jakie podatki zapłacisz? [© wygenerowane przez AI] Kiedy zakup nieruchomości w Hiszpanii może uczynić Cię rezydentem podatkowym i jakie podatki zapłacisz?](https://s3.egospodarka.pl/grafika2/rezydencja-podatkowa/Kiedy-zakup-nieruchomosci-w-Hiszpanii-moze-uczynic-Cie-rezydentem-podatkowym-i-jakie-podatki-zaplacisz-270891-150x100crop.jpg)

![Podział udziałów w spółce. Dlaczego model 50/50 może być pułapką i jak jej uniknąć? [© wygenerowane przez AI] Podział udziałów w spółce. Dlaczego model 50/50 może być pułapką i jak jej uniknąć?](https://s3.egospodarka.pl/grafika2/wspolnicy-spolki/Podzial-udzialow-w-spolce-Dlaczego-model-50-50-moze-byc-pulapka-i-jak-jej-uniknac-270887-150x100crop.jpg)

![Faktura w walucie obcej w KSeF. Co się zmieniło i jak unikać błędów? Nowe zasady i obowiązki [© wygenerowane przez AI] Faktura w walucie obcej w KSeF. Co się zmieniło i jak unikać błędów? Nowe zasady i obowiązki](https://s3.egospodarka.pl/grafika2/faktury-w-walutach-obcych/Faktura-w-walucie-obcej-w-KSeF-Co-sie-zmienilo-i-jak-unikac-bledow-Nowe-zasady-i-obowiazki-270879-150x100crop.jpg)

![Bezpłatne szkolenia z AI od Google i SGH. Rusza nowa edycja "Umiejętności Jutra AI". Jak wziąć udział? [© wygenerowane przez AI] Bezpłatne szkolenia z AI od Google i SGH. Rusza nowa edycja "Umiejętności Jutra AI". Jak wziąć udział?](https://s3.egospodarka.pl/grafika2/AI/Bezplatne-szkolenia-z-AI-od-Google-i-SGH-Rusza-nowa-edycja-Umiejetnosci-Jutra-AI-Jak-wziac-udzial-270878-150x100crop.jpg)

![Wzrost PKB nie pomógł. Rekordowa liczba niewypłacalności firm w 2025 roku [© pexels] Wzrost PKB nie pomógł. Rekordowa liczba niewypłacalności firm w 2025 roku](https://s3.egospodarka.pl/grafika2/niewyplacalnosc-firmy/Wzrost-PKB-nie-pomogl-Rekordowa-liczba-niewyplacalnosci-firm-w-2025-roku-270876-150x100crop.jpg)