-

![Pojektor Sanyo PLC-WU3800 Pojektor Sanyo PLC-WU3800]()

Pojektor Sanyo PLC-WU3800

... obrazu) umożliwiają równoczesne prezentowanie dwóch różnych treści, z dwóch różnych źródeł. Zwiększa to atrakcyjność prezentacji i pozwala przekazywać w nich więcej informacji. Zabezpieczenie kodem PIN, blokada klawiatury i gniazdo blokady standardu Kensington chronią projektor przed kradzieżą. Cena, dostępność i gwarancja Projektor dostępny będzie ...

-

![PandaLabs: zagrożenia internetowe II kw. 2011 PandaLabs: zagrożenia internetowe II kw. 2011]()

PandaLabs: zagrożenia internetowe II kw. 2011

... czerwca LulzSec połączył siły z Anonymous w ramach operacji pod hasłem „Anti-Security”, zachęcającej sympatyków grup do ataków hakerskich, kradzieży i publikacji poufnych informacji rządowych z dowolnych źródeł. 26 czerwca br. LulzSec opublikował w serwisie Twitter oświadczenie o zakończeniu działalności grupy, wzywając hakerów do kontynuowania ...

-

![Smartfony BlackBerry Curve 9350, 9360 i 9370 Smartfony BlackBerry Curve 9350, 9360 i 9370]()

Smartfony BlackBerry Curve 9350, 9360 i 9370

... BlackBerry wyposażonych w system operacyjny BlackBerry 7. Nowe smartfony BlackBerry Curve 9350, BlackBerry Curve 9360 i BlackBerry Curve 9370 ... wyszukiwania aktywowanego głosem, dzięki czemu użytkownicy mogą po prostu głosowo rozpocząć poszukiwanie informacji w urządzeniu lub w sieci. Najlepsza w swojej klasie komunikacja oraz media społecznościowe ...

-

![Grupa kapitałowa: strategia podatkowa dla firm Grupa kapitałowa: strategia podatkowa dla firm]()

Grupa kapitałowa: strategia podatkowa dla firm

... odsetek za koszt podatkowy spółki X będącej członkiem podatkowej grupy kapitałowej strata wynikająca z tej kwoty będzie mogła pomniejszyć dochód grupy. Więcej informacji o tym jak firmy mogą legalnie obniżyć podatek VAT i podatek dochodowy w Polsce i w Unii Europejskiej znajdziesz w książce „Strategie podatkowe osób prawnych w Unii ...

-

![Trojan symuluje komunikat Microsoftu Trojan symuluje komunikat Microsoftu]()

Trojan symuluje komunikat Microsoftu

... zaprasza ofiary do zakupu kodu za pomocą karty kredytowej przez zainfekowaną stronę. Aby jeszcze bardziej zachęcić użytkowników do podania swoich informacji finansowych, Ransom.AN ostrzega ich o pociągnięciu do odpowiedzialności w przypadku nieuiszczenia opłaty w ciągu 48 godzin, po którym to czasie użytkownicy stracą ...

-

![Trend Micro Mobile Security - Personal Edition [© Nmedia - Fotolia.com] Trend Micro Mobile Security - Personal Edition]()

Trend Micro Mobile Security - Personal Edition

... Edition. Rozwiązanie to chroni zarówno smartfony, jak i tablety wykorzystujące system operacyjny Google Android. Rozwiązanie to zawiera darmowy skaner aplikacji, ... chroni klientów Trend Micro na całym świecie. „Przy tak olbrzymiej ilości informacji przechowywanych i przesyłanych przy pomocy urządzeń mobilnych użytkownicy muszą chronić swoje poufne ...

-

![Kingston USB DataTraveler 6000 Kingston USB DataTraveler 6000]()

Kingston USB DataTraveler 6000

... ona ochronę szczególnie wrażliwych danych i jest objęta certyfikatem Federalnego Standardu Przetwarzania Informacji (FIPS) 140-2 na poziomie III gwarantując jednocześnie stuprocentowe ... chroni przed uszkodzeniami powodowanymi przez wodę Gwarancja : 5 lat gwarancji oraz system wsparcia 24 godziny na dobę Odporny na drgania i wstrząsy: powłoka tytanowa ...

-

![Zagrożenia internetowe w 2012 r. - prognozy Zagrożenia internetowe w 2012 r. - prognozy]()

Zagrożenia internetowe w 2012 r. - prognozy

... . Nowe pokolenie użytkowników sieciowych usług społecznościowych zredefiniuje pojęcie „prywatności”. Młodzi użytkownicy portali społecznościowych mają inne podejście do ochrony i udostępniania informacji: są bardziej skorzy do ujawniania danych osobistych w sieci osobom spoza grona ich przyjaciół. Z czasem grupa osób dbających o własną prywatność ...

-

![Skanery Epson GT-S55/85 Skanery Epson GT-S55/85]()

Skanery Epson GT-S55/85

... e-mail”, „skanuj do udostępnionego folderu” i wiele więcej. Oprogramowanie to zapewnia, że skomplikowane zadania takie jak organizowanie dokumentów i raportów, konwersja informacji z wizytówek do bazy danych, są wykonywane bardzo prosto, bez potrzeby specjalistycznego szkolenia. Krótki czas oczekiwania i zmniejszony pobór energii ograniczają koszty ...

-

![Kaspersky Mobile Security Lite 2012 Kaspersky Mobile Security Lite 2012]()

Kaspersky Mobile Security Lite 2012

... . Dostępna jest również funkcja Prywatność, która umożliwia ukrycie przed osobami trzecimi historii połączeń, zawartości foldera wiadomości SMS oraz innych podobnych informacji. Uaktualnienie do wersji płatnej jest bardzo łatwe i może zostać przeprowadzone bezpośrednio z interfejsu aplikacji Kaspersky Mobile Security Lite. Wszystkie ustawienia ...

-

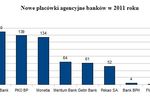

![Agencje bankowe w 2011 r. Agencje bankowe w 2011 r.]()

Agencje bankowe w 2011 r.

... banki rezerwują metropolie dla oddziałów własnych, poszukując partnerów jedynie w małych i średnich miastach oraz na obrzeżach aglomeracji. Nie wszystkie banki udzielają informacji na temat zamkniętych placówek agencyjnych. Ich liczbę podało nam 11 banków. Aczkolwiek w kilku pozostałych takie zdarzenia z pewnością także miały miejsce ...

-

![Google Bouncer a szkodliwe programy z Android Market Google Bouncer a szkodliwe programy z Android Market]()

Google Bouncer a szkodliwe programy z Android Market

... , stworzenie Bouncera to bardzo dobre posunięcie ze strony firmy Google, jednak rozwiąże ono problem tylko częściowo. Na podstawie publicznie dostępnych informacji dotyczących tej usługi wiadomo, że wszystkie aplikacje będą skanowane w celu wykrycia znanego szkodliwego oprogramowania. Ogólnie ujmując, oznacza to wykorzystanie multi-skanera ...

-

![Usługi finansowo-księgowe rosną w siłę Usługi finansowo-księgowe rosną w siłę]()

Usługi finansowo-księgowe rosną w siłę

... , a tylko w 2011 r. do wykazu posiadaczy certyfikatu księgowego wpisano 5 953 nazwiska. Czy nowi specjaliści mają szansę na znalezienie pracy? Kariera w rachunkowości Z informacji podanej przez infoPraca.pl wynika, że w porównaniu do okresu sprzed dwóch lat liczba ofert w księgowości i audycie, pojawiających się w pierwszych miesiącach ...

-

![Polskie firmy a jakość danych [© Scanrail - Fotolia.com] Polskie firmy a jakość danych]()

Polskie firmy a jakość danych

... świadomość skali strat wynikających z przetwarzania niewłaściwych lub niepełnych informacji. Realizację kompleksowych programów poprawy jakości danych w ramach całej organizacji ... (48% wskazań) za jakość danych odpowiadają departamenty odpowiedzialne za dany system lub obszar merytoryczny, według 16% ankietowanych jest to odpowiedzialność działu IT. ...

-

![Transport drogowy w Polsce ma problemy Transport drogowy w Polsce ma problemy]()

Transport drogowy w Polsce ma problemy

... informacji przedstawianych na lutowym posiedzeniu sejmowej Komisji Infrastruktury mamy w Polsce 148 tysięcy pojazdów ... mniejsze nie zawsze, ponosząc dodatkowe koszty związane z wymuszonym przez rynek gwałtownym odnawianiem floty samochodów. System opłat – w kraju, ale pw. za granicą wymuszać będzie szybsze niż dotychczas inwestowanie w nowe, bardziej ...

-

![Użytkownicy Internetu a ataki sieciowe Użytkownicy Internetu a ataki sieciowe]()

Użytkownicy Internetu a ataki sieciowe

... roku dostarczonych przez Kaspersky Security Network - oparty na chmurze system monitorowania zagrożeń. Internet stał się nieodzownym elementem codziennego życia: wykorzystujemy ... odsyłaczy zawartych w wiadomościach pochodzących z nieznanych źródeł, przed podaniem informacji osobistych zawsze należy sprawdzić autentyczność adresu internetowego ...

-

![Kroll Ontrack EasyRecovery 10 Kroll Ontrack EasyRecovery 10]()

Kroll Ontrack EasyRecovery 10

... od tego, czy utrata danych spowodowana jest przypadkowym usunięciem plików, wirusem, czy niedostępnymi partycjami, Ontrack EasyRecovery 10 umożliwia przywrócenie informacji zarówno użytkownikom indywidualnym, jak i firmom znacznie szybciej i prościej niż dotychczas. Rozbudowane funkcjonalności programu oraz możliwość skorzystania z darmowej wersji ...

-

![Trojan Zeus na Androida w nowej wersji Trojan Zeus na Androida w nowej wersji]()

Trojan Zeus na Androida w nowej wersji

... już niewidoczne dla użytkownika. Warto wspomnieć, że nowe szkodliwe aplikacje mogą otrzymywać zdalne polecenia usuwania się z zainfekowanego smartfonu, kradzieży informacji o systemie oraz włączania/wyłączania innych niebezpiecznych programów. „Szczegółowa analiza wykazała, że kilka domen wykorzystywanych przez cyberprzestępcze serwery kontrolujące ...

-

![Tablet Goclever TAB A93 Tablet Goclever TAB A93]()

Tablet Goclever TAB A93

... dzięki 512MB pamięci RAM. Zaletą Goclever TAB A93 są zaawansowane możliwości multimedialne. Wbudowana pamięć 4GB pozwala na zapisanie dużej ilości informacji, filmów, zdjęć i gier. Urządzenie odtwarza filmy wideo w rozdzielczości Full HD. Przy wykorzystaniu odpowiedniego oprogramowania można przeglądać i edytować dokumenty, korzystać z firmowej ...

-

![Nadchodzi globalizacja 2.0. [© Julien Eichinger - Fotolia.com] Nadchodzi globalizacja 2.0.]()

Nadchodzi globalizacja 2.0.

... Szanghaju, Hongkongu, Dubaju, Moskwie czy Rio de Janeiro. Nowe technologie, błyskawiczny przepływ informacji są wyzwaniem dla dużych firm. Przetrwają te, które dostosują się ... wirtualnie zarówno z klientami, jak i dostawcami w różnych lokalizacjach – zauważa. Taki system, w którym podstawową komórką będą małe i średnie przedsiębiorstwa, eksperci ...

-

![Nowy szkodliwy program miniFlame Nowy szkodliwy program miniFlame]()

Nowy szkodliwy program miniFlame

... pomiędzy zespołami pracującymi nad Flamem i Gaussem. miniFlame stanowi wspólny moduł, używany w obu projektach. Wszystkie znane wersje 4.xx „SPE” zawierają sekcję informacji o wersji, która odnosi się do strony kodowej 3081, ENG_AUS, Angielski (Australia). Flame i Gauss były masowymi operacjami cyberszpiegowskimi, infekującymi tysiące ...

-

![Medialny ranking uczelni [© Andres Rodriguez - Fotolia.com] Medialny ranking uczelni]()

Medialny ranking uczelni

... Uczelnie ekonomiczne Szkoła Główna Handlowa jest zdecydowanie najbardziej medialną uczelnią ekonomiczną w naszym kraju – wynika z analizy „PRESS-SERVICE Monitoring Mediów”. Liczba informacji medialnych na jej temat jest kilkukrotnie większa niż o innych publicznych szkołach wyższych tego typu. Drugie miejsce zajął Uniwersytet Ekonomiczny w Poznaniu ...

-

![Zagrożenia internetowe dla graczy Zagrożenia internetowe dla graczy]()

Zagrożenia internetowe dla graczy

... cyberprzestępców - porady ekspertów z Kaspersky Lab dla graczy Uważaj na wiadomości e-mail zawierające, na przykład, prośbę administratora serwera gry online o podanie informacji dotyczących Twojego konta lub logowanie się w innym miejscy niż oficjalna strona gry. Nie klikaj odsyłaczy w takich wiadomościach - mogą one prowadzić ...

-

![Monitor Acer Display DA220HQL Monitor Acer Display DA220HQL]()

Monitor Acer Display DA220HQL

... szybki dostęp do każdej aplikacji z dowolnego miejsca. Widżety zapewniają natomiast szybki i bezpośredni dostęp do treści, a także umożliwiają wyświetlanie różnorodnych informacji na pierwszym planie. To jeszcze nie wszystko. W celu zwiększenia komfortu obsługiwania dotykowego i pracy wielozadaniowej, interfejs użytkownika Acer Ring umożliwia łatwy ...

-

![Trend Micro Mobile Security 3.0 [© maxkabakov - Fotolia.com] Trend Micro Mobile Security 3.0]()

Trend Micro Mobile Security 3.0

... bezpieczeństwo podczas korzystania z portalu. Przy pomocy jednego kliknięcia użytkownicy mogą łatwo sprawdzić swoje ustawienia na Facebooku i kontrolować dostęp do prywatnych informacji, zwiększając tym samym poziom cyfrowego i osobistego bezpieczeństwa. Pakiet Trend Micro Mobile Security wyposażono ponadto w Trend Micro Mobile Backup and Restore ...

-

![Wywóz śmieci i sprzątanie: przetargi XI 2012 - V 2013 [© eyetronic - Fotolia.com] Wywóz śmieci i sprzątanie: przetargi XI 2012 - V 2013]()

Wywóz śmieci i sprzątanie: przetargi XI 2012 - V 2013

... system gospodarowania odpadami komunalnymi nazwany "rewolucją śmieciową". Zostanie on wprowadzony na podstawie m.in. ustawy z ... 2013 r. Poniższe zestawienie przygotowane zostało przez analityków Serwisu Pressinfo.pl na podstawie informacji zamieszczonych w Biuletynie Zamówień Publicznych i Suplemencie do Dziennika Urzędowego Unii Europejskiej (TED). ...

-

![Oszczędzanie na emeryturę: perspektywa społeczna [© michaeljung - Fotolia.com] Oszczędzanie na emeryturę: perspektywa społeczna]()

Oszczędzanie na emeryturę: perspektywa społeczna

... realizowanych w latach 2010-2013 wskazują jednak, iż rzeczywistość z perspektywy społeczeństwa, instytucji finansowych oraz ekspertów rynku wygląda inaczej. Poszerzona dystrybucja informacji nie ma istotnego przełożenia na zwiększenie środków inwestowanych przez Polaków z przeznaczeniem na dodatkową emeryturę, np. za pośrednictwem instrumentów tzw ...

-

![Akcja: polskie złoto [© Anna Baburkina - Fotolia.com] Akcja: polskie złoto]()

Akcja: polskie złoto

... zasobów złota Fedu, ale także wszystkich banków centralnych i sprawdzenie, czy złoto nie zostało sprzedane lub pożyczone prywatnym instytucjom finansowym. Według informacji przedstawicieli Narodowego Banku Polskiego polskie złoto znajdujące się w Banku Anglii jest systematycznie audytowane przez niezależnego, zewnętrznego audytora. – Na życzenie ...

-

![Google Play: aplikacje erotyczne z wirusami Google Play: aplikacje erotyczne z wirusami]()

Google Play: aplikacje erotyczne z wirusami

... Jsc., podszywało się pod odtwarzacze audio i wideo prezentujące treści tylko dla dorosłych. Tabela poniżej pochodzi ze statystyk Google Play i dostarcza informacji o liczbie użytkowników, którzy zainstalowali wymienione aplikacje: Problem może dotyczyć nawet 25 tys. urządzeń. Aplikacje te wydają się bezpieczne, jednak w rzeczywistości ...

-

![Największe zagrożenia w sieci III kw. 2013 [© Sergey Nivens - Fotolia.com] Największe zagrożenia w sieci III kw. 2013]()

Największe zagrożenia w sieci III kw. 2013

... niespokojny dla użytkowników systemu Android. Na uwagę zasługuje zwłaszcza wykrycie największego w historii botnetu (grupy komputerów zainfekowanych złośliwym oprogramowaniem), który według informacji zebranych przez analityków Doctor Web zawiera już ponad 200 tysięcy urządzeń mobilnych opartych na tej platformie. Codziennie podłączanych jest do ...

-

![Trojan z Azji atakuje urządzenia mobilne Trojan z Azji atakuje urządzenia mobilne]()

Trojan z Azji atakuje urządzenia mobilne

... w czasie ataku listy kontaktów mogą być wykorzystane przez cyberprzestępców do organizowania masowych wysyłek SMS i ataków phishingowych (polegających na wyłudzaniu poufnych informacji poprzez podszywanie się pod godną zaufania osobę lub instytucję, np. bank). Android.Spy.40.origin wykorzystuje lukę w systemie Android, która ...

-

![Kaspersky Safe Browser dla systemu iOS [© kuppa - Fotolia.com] Kaspersky Safe Browser dla systemu iOS]()

Kaspersky Safe Browser dla systemu iOS

... przeprowadzanych z użyciem sztuczek socjotechnicznych. Najbardziej rozpowszechnioną formą takich działań jest phishing, w ramach którego cyberprzestępcy nakłaniają użytkowników do podawania informacji poufnych na sfałszowanych stronach WWW lub w wiadomościach e-mail. Oszuści są kreatywni i nie szczędzą wysiłków, by podrobione strony wyglądały ...

-

![Trojan BackDoor.Caphaw rozsyłany przez Skype [© ra2 studio - Fotolia.com] Trojan BackDoor.Caphaw rozsyłany przez Skype]()

Trojan BackDoor.Caphaw rozsyłany przez Skype

... trojanów bankowych. Przejmują one funkcje różnych aplikacji, w tym przeglądarek i systemów bankowości elektronicznej, umożliwiając cyberprzestępcom uzyskanie dostępu do wszystkich informacji wprowadzanych przez użytkownika, w tym do loginów i haseł. Kanały i sposoby dystrybucji Infekcje komputerów trojanem BackDoor.Caphaw odnotowano już w ubiegłym ...

-

![Fałszywy Antivirus Security Pro [© fotogestoeber - Fotolia.com] Fałszywy Antivirus Security Pro]()

Fałszywy Antivirus Security Pro

... aplikacji, próbujących podnieść swoje uprawnienia, bardziej zwracają uwagę użytkowników. Przedstawiciele Bitdefendera zgłosili fakt nadużycia i dostarczyli dotkniętej jednostce dalszych informacji związanych z unieważnieniem certyfikatu. Użytkownikom zaleca się pobieranie plików jedynie z zaufanych źródeł, bez względu na to, czy posiadają one ...

-

![Kaspersky Internet Security for Android [© DOC RABE Media - Fotolia.com] Kaspersky Internet Security for Android]()

Kaspersky Internet Security for Android

... , gdy zostanie zgubione lub skradzione. Lokalizowanie zgubionego sprzętu przy użyciu GPS, Wi-Fi oraz Map Google. Zdalne czyszczenie urządzenia i usuwanie wszystkich informacji osobistych. Możliwość zdalnej aktywacji alarmu, który można wyłączyć tylko przy użyciu tajnego kodu. Identyfikowanie nieautoryzowanych użytkowników przy użyciu funkcji, która ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Trend Micro Mobile Security - Personal Edition [© Nmedia - Fotolia.com] Trend Micro Mobile Security - Personal Edition](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Mobile-Security-Personal-Edition-Qq30bx.jpg)

![Polskie firmy a jakość danych [© Scanrail - Fotolia.com] Polskie firmy a jakość danych](https://s3.egospodarka.pl/grafika/badania-przedsiebiorcow/Polskie-firmy-a-jakosc-danych-apURW9.jpg)

![Nadchodzi globalizacja 2.0. [© Julien Eichinger - Fotolia.com] Nadchodzi globalizacja 2.0.](https://s3.egospodarka.pl/grafika2/sytuacja-gospodarcza/Nadchodzi-globalizacja-2-0-106283-150x100crop.jpg)

![Medialny ranking uczelni [© Andres Rodriguez - Fotolia.com] Medialny ranking uczelni](https://s3.egospodarka.pl/grafika2/ranking-szkol-wyzszych/Medialny-ranking-uczelni-108054-150x100crop.jpg)

![Trend Micro Mobile Security 3.0 [© maxkabakov - Fotolia.com] Trend Micro Mobile Security 3.0](https://s3.egospodarka.pl/grafika2/Trend-Micro-Mobile-Security/Trend-Micro-Mobile-Security-3-0-113956-150x100crop.jpg)

![Wywóz śmieci i sprzątanie: przetargi XI 2012 - V 2013 [© eyetronic - Fotolia.com] Wywóz śmieci i sprzątanie: przetargi XI 2012 - V 2013](https://s3.egospodarka.pl/grafika2/ustawa-o-utrzymaniu-czystosci-i-porzadku-w-gminach/Wywoz-smieci-i-sprzatanie-przetargi-XI-2012-V-2013-119593-150x100crop.jpg)

![Oszczędzanie na emeryturę: perspektywa społeczna [© michaeljung - Fotolia.com] Oszczędzanie na emeryturę: perspektywa społeczna](https://s3.egospodarka.pl/grafika2/emerytury/Oszczedzanie-na-emeryture-perspektywa-spoleczna-120189-150x100crop.jpg)

![Akcja: polskie złoto [© Anna Baburkina - Fotolia.com] Akcja: polskie złoto](https://s3.egospodarka.pl/grafika2/zloto/Akcja-polskie-zloto-120579-150x100crop.jpg)

![Największe zagrożenia w sieci III kw. 2013 [© Sergey Nivens - Fotolia.com] Największe zagrożenia w sieci III kw. 2013](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-zagrozenia-w-sieci-III-kw-2013-125412-150x100crop.jpg)

![Kaspersky Safe Browser dla systemu iOS [© kuppa - Fotolia.com] Kaspersky Safe Browser dla systemu iOS](https://s3.egospodarka.pl/grafika2/Apple/Kaspersky-Safe-Browser-dla-systemu-iOS-126350-150x100crop.jpg)

![Trojan BackDoor.Caphaw rozsyłany przez Skype [© ra2 studio - Fotolia.com] Trojan BackDoor.Caphaw rozsyłany przez Skype](https://s3.egospodarka.pl/grafika2/Skype/Trojan-BackDoor-Caphaw-rozsylany-przez-Skype-127487-150x100crop.jpg)

![Fałszywy Antivirus Security Pro [© fotogestoeber - Fotolia.com] Fałszywy Antivirus Security Pro](https://s3.egospodarka.pl/grafika2/antywirusy/Falszywy-Antivirus-Security-Pro-127552-150x100crop.jpg)

![Kaspersky Internet Security for Android [© DOC RABE Media - Fotolia.com] Kaspersky Internet Security for Android](https://s3.egospodarka.pl/grafika2/Kaspersky-Internet-Security-for-Android/Kaspersky-Internet-Security-for-Android-128485-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels]](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-50x33crop.jpg) Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

![Co może windykator a co komornik? Różnice i uprawnienia [© pexels] Co może windykator a co komornik? Różnice i uprawnienia](https://s3.egospodarka.pl/grafika2/komornik/Co-moze-windykator-a-co-komornik-Roznice-i-uprawnienia-270905-150x100crop.jpg)

![Kiedy zakup nieruchomości w Hiszpanii może uczynić Cię rezydentem podatkowym i jakie podatki zapłacisz? [© wygenerowane przez AI] Kiedy zakup nieruchomości w Hiszpanii może uczynić Cię rezydentem podatkowym i jakie podatki zapłacisz?](https://s3.egospodarka.pl/grafika2/rezydencja-podatkowa/Kiedy-zakup-nieruchomosci-w-Hiszpanii-moze-uczynic-Cie-rezydentem-podatkowym-i-jakie-podatki-zaplacisz-270891-150x100crop.jpg)

![Podział udziałów w spółce. Dlaczego model 50/50 może być pułapką i jak jej uniknąć? [© wygenerowane przez AI] Podział udziałów w spółce. Dlaczego model 50/50 może być pułapką i jak jej uniknąć?](https://s3.egospodarka.pl/grafika2/wspolnicy-spolki/Podzial-udzialow-w-spolce-Dlaczego-model-50-50-moze-byc-pulapka-i-jak-jej-uniknac-270887-150x100crop.jpg)

![Faktura w walucie obcej w KSeF. Co się zmieniło i jak unikać błędów? Nowe zasady i obowiązki [© wygenerowane przez AI] Faktura w walucie obcej w KSeF. Co się zmieniło i jak unikać błędów? Nowe zasady i obowiązki](https://s3.egospodarka.pl/grafika2/faktury-w-walutach-obcych/Faktura-w-walucie-obcej-w-KSeF-Co-sie-zmienilo-i-jak-unikac-bledow-Nowe-zasady-i-obowiazki-270879-150x100crop.jpg)

![Bezpłatne szkolenia z AI od Google i SGH. Rusza nowa edycja "Umiejętności Jutra AI". Jak wziąć udział? [© wygenerowane przez AI] Bezpłatne szkolenia z AI od Google i SGH. Rusza nowa edycja "Umiejętności Jutra AI". Jak wziąć udział?](https://s3.egospodarka.pl/grafika2/AI/Bezplatne-szkolenia-z-AI-od-Google-i-SGH-Rusza-nowa-edycja-Umiejetnosci-Jutra-AI-Jak-wziac-udzial-270878-150x100crop.jpg)