-

![Polska to my. Wywiad z Adamem Góralem, prezesem Asseco [© DragonImages - Fotolia.com] Polska to my. Wywiad z Adamem Góralem, prezesem Asseco]()

Polska to my. Wywiad z Adamem Góralem, prezesem Asseco

... informacji. To po części wynikało z tego, że polski zarządca banku jeszcze nie wiedział, jakich informacji w ogóle potrzebuje – jakiej codziennie, jakiej tygodniowo, a jakiej raz w miesiącu, czy raz na rok. I dzisiaj, kiedy patrzę na system ... hurtowni danych stanowiącej podstawę budowy systemu informacji zarządczej dla premiera i poszczególnych ...

-

![Gabinet Cieni BCC: najnowsze rekomendacje dla rządu [© Grzegorz Polak - Fotolia.com] Gabinet Cieni BCC: najnowsze rekomendacje dla rządu]()

Gabinet Cieni BCC: najnowsze rekomendacje dla rządu

... otwarty i sieciocentryczny system IBCE, działać powinien w obie strony. Rodzaje SZRP oraz rodzaje wojsk powinny być nie tylko odbiorcą informacji, ale również ... , że w komunikatach o amerykańskich zobowiązaniach offsetowych nie ma żadnych informacji ma temat technologii zwiększających możliwości polskiego przemysłu radiolokacyjnego, pozwalających na ...

-

![Bankowość online a zabezpieczenia Bankowość online a zabezpieczenia]()

Bankowość online a zabezpieczenia

... okazuje się być formularzem. Jego wypełnienie i wysłanie pozwoliłoby atakującemu uzyskanie cennych informacji, które mogłyby posłużyć do włamania na konto. Phishing jest pewną formą ... rozwiązaniem jest dokonywanie płatności przez specjalny system, na przykład PayPal. Jest to akceptowany na całym świecie system płatności, który ma za zadanie zwiększyć ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... ujawnienia poufnych informacji. Popularność metod manipulacji psychologicznej bierze się z faktu, że nie jest już tak istotne to, jaki system operacyjny czy przeglądarka ... skłaniające użytkowników do pobrania oprogramowania destrukcyjnego lub ujawnienia poufnych informacji. Ataki typu „phishing” są doskonałym przykładem zagrożenia opartego na ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... sfałszowania kart kredytowych. Został skazany za poważną kradzież, nielegalny dostęp do informacji komputerowych oraz kradzież poufnych danych banku. Jednak najciekawsze w tym ... , trojan ten musi mieć możliwość wysyłania SMS-ów. Podczas procesu instalacji system operacyjny wyświetla komunikat ostrzegawczy, informując użytkownika, że program ten wymaga ...

-

![Finansowanie OZE w Polsce - zmiany [© christian42 - Fotolia.com] Finansowanie OZE w Polsce - zmiany]()

Finansowanie OZE w Polsce - zmiany

... rynku energii elektrycznej. Natomiast obowiązujący w Polsce system certyfikatów to system zbywalnych praw majątkowych o określonej wartości rynkowej, przyznawanych wytwórcom energii ... zachowane, ich projekcje finansowe będą istotnie rozbieżne z rzeczywistością rynkową. Z informacji uzyskanych przez dr Kamilę Tarnacką z kancelarii CMS Cameron ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... dane statystyczne zawarte w tym raporcie zostały uzyskane przy użyciu Kaspersky Security Network (KSN) za zgodą uczestników tej sieci. Globalny system wymiany informacji dotyczących aktywności szkodliwego oprogramowania obejmuje miliony użytkowników produktów Kaspersky Lab z 213 państw na całym świecie. Zagrożenia online Dane statystyczne zawarte ...

-

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013]()

Szkodliwe programy 2012 i prognozy na 2013

... bezpieczeństwem, które ukształtowały 2012 rok... 1. Flashback atakuje system Mac OS X Chociaż Flashback/Flashfake, trojan atakujący system Mac OS X, pojawił się pod koniec 2011 ... skłonienia pracowników do ujawnienia informacji, które mogą być wykorzystane do uzyskania dostępu do zasobów firmowych. Ogromna ilość informacji współdzielonych online oraz ...

-

![Mobilny CRM Mobilny CRM]()

Mobilny CRM

... właściwej architektury może w znaczący sposób wpłynąć na to, w jaki sposób wdrożony system zarządzania relacjami z klientem jest w stanie odpowiedzieć na zmiany zachodzące w prowadzonej ... zapewniającymi konwersję informacji do wspólnego formatu oraz jej wymianę z serwerem. Z kolei serwer pośredniczy w przekazywaniu informacji z właściwym systemem ...

Tematy: -

![Czym jest CRM? [© Minerva Studio - Fotolia.com] Czym jest CRM?]()

Czym jest CRM?

... swoich produktów dla danego regionu. System ułatwia również dostęp do zasobów wiedzy przedsiębiorstwa takich jak wzory umów, formularze ... dzięki którym handlowiec może łatwiej i szybciej znaleźć rozwiązanie danego problemu. W aspekcie systemu bardzo ważne jest zdalne przekazywanie informacji przy pomocy mobilnych urządzeń takich jak ...

Tematy: -

![Budowanie lojalności klientów - sposoby motywacji Budowanie lojalności klientów - sposoby motywacji]()

Budowanie lojalności klientów - sposoby motywacji

... nabywczych na zasadzie spójności psychologicznej. Gdy klient porówna oceni swój system wartości i system wartości firmy za zgodne, widzi słuszność dążeń firmy i budzi ... relacji z firmą jest zwrotny dopływ informacji o osiąganych wynikach. Klienci pozostający od dłuższego czasu w relacji z firmą oczekują informacji zwrotnej o poziomie ich lojalności ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... , jakie zainstalował wtyczki, oraz zdobędzie adres IP użytkownika. Przy pomocy tych informacji serwer przydzieli użytkownikowi unikatowe ID, które zostanie następnie zapisane ... będzie w stanie uruchomić się, jeśli użytkownik regularnie łata swój system operacyjny i aplikacje. Skaner luk w zabezpieczeniach potrafi wykryć "dziurawe" aplikacje. Kaspersky ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

... , Kaspersky Lab wykrył nowego trojana szpiegującego dla systemu Mac OS X. Szkodnik ten podszywał się pod system reklamowy i był rozprzestrzeniany w zestawie z legalnym oprogramowaniem. Oprócz kradzieży informacji z komputerów szkodnik posiada funkcjonalność backdoora pozwalającą osobom atakującym wysyłać polecenia do komputerów. Wielu użytkowników ...

-

![Prowadzenie sklepu internetowego - logistyka [© Minerva Studio - Fotolia.com] Prowadzenie sklepu internetowego - logistyka]()

Prowadzenie sklepu internetowego - logistyka

... druku, system punktów: system punków za zakupy i informowania o przedziałach punktowych, ładowanie produktów przez Excel lub inny sposób ułatwiający automatyczne ładowanie produktów, moduły płatności (karty, mTransfer, MultiTransfer, przelew24, Interligo), wyszukiwarka na stronie [6]. Warto jeszcze wprowadzić funkcje wysyłania do klienta informacji ...

-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... mamy na oku kilka niebezpiecznych sieci zombie. Spodziewajcie się więc kolejnych informacji dotyczących zamykania następnych sieci. DigiNotar zhakowany Do listy zagrożeń, ... programów na Androida, a w szczególności backdoorów: spośród 559 zagrożeń wykrytych na system Google, 182 (32,5%) to modyfikacje z funkcjami backdoora (w lipcu liczba ta wynosiła ...

-

![PKPP Lewiatan: Czarna Lista Barier 2012 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2012]()

PKPP Lewiatan: Czarna Lista Barier 2012

... zakłócając konkurencję na lokalnym rynku. Jakość obsługi klientów zależy w dużej mierze od dostępności informacji oraz jej wiarygodności oraz czasu realizacji procesów związanych z akceptacją i rozliczaniem projektów europejskich. System, w którym potencjalni autorzy projektów nie wiedzą czy warto przygotowywać się do kolejnego konkursu ...

-

![Jakie telefony komórkowe dla biznesu? Jakie telefony komórkowe dla biznesu?]()

Jakie telefony komórkowe dla biznesu?

... . Działa w oparciu o system operacyjny Android KitKat 4.4. Grubość obudowy 7,8 mm. Nokia Lumia 930 Smartfon na Windows Phone 8.1 oferujący takie aplikacje biznesowe jak Microsoft Office, Exchange czy Lync, dostęp do 15 GB przestrzeni w chmurze OneDrive oraz zapewniający bezpieczeństwo przesyłanych i przechowywanych informacji. 5-calowy ekran Full ...

-

![e-learning - synergia wiedzy i technologii e-learning - synergia wiedzy i technologii]()

e-learning - synergia wiedzy i technologii

... e-learning to wykorzystanie technologii do tworzenia, dystrybucji i dostarczania danych, informacji, szkoleń i wiedzy w celu podniesienia efektywności pracy oraz działań ... LMS (Learning Management System) ukierunkowane na zarządzanie procesem szkolenia. Systemy LCMS (Learning Content Management System), których główna funkcjonalność skupia ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... na dwa sposoby: poprzez szyfrowanie danych użytkownika lub modyfikowanie informacji systemowych. Użytkownicy szybko zauważają, że z ich danymi nie wszystko jest w porządku ... poprzez VMM. Oprócz uruchomienia systemu operacyjnego użytkownika, VMM uruchamia inny system operacyjny. W tym systemie operacyjnym mogą zostać uruchomione złośliwe programy. Oba ...

-

![Korupcja w sądownictwie na świecie [© Scanrail - Fotolia.com] Korupcja w sądownictwie na świecie]()

Korupcja w sądownictwie na świecie

... w krajach rozwijających się sądownictwo zajmuje się jedynie ułamkiem sporów. Tradycyjny system prawny oraz państwowe administracyjne procesy stanowią według szacunków 90% ... lub, jeżeli odpowiedni wyrok mógłby przynieść im korzyści finansowe. Dostępność informacji o przysługujących w sądzie prawach. Instytucja sądu gwarantuje porady prawne dotyczące ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... Jego ofiarą padło wiele dużych firm, łącznie z Google i Adobe. Oprócz poufnych informacji użytkowników stojący za tym atakiem cyberprzestępcy planowali również zdobycie kodów ... w sierpniu i została oznaczona wewnętrznym numerem TDL-4. W celu obejścia wbudowanej w system Windows ochrony autorzy TDSS wykorzystywali technikę infekowania sektora MBR, ...

-

![Szkodliwe programy mobilne 2010 Szkodliwe programy mobilne 2010]()

Szkodliwe programy mobilne 2010

... słowy, zdalny serwer weryfikował informacje o tym, skąd następuje połączenie (aplikacja, system operacyjny, ustawienia językowe itd.) i jeśli użytkownik nie trafił na stronę za ... osób trzecich obejmującą na przykład szpiegostwo przemysłowe lub uzyskiwanie poufnych informacji, takich jak prywatna korespondencja. Nie możemy też zapomnieć o tabletach – ...

-

![Kaspersky Lab: szkodliwe programy V 2011 Kaspersky Lab: szkodliwe programy V 2011]()

Kaspersky Lab: szkodliwe programy V 2011

... W tym celu modyfikowano plik HOSTS, wykorzystując rootkita infekującego system poprzez atak drive-by. Cyberprzestępcy złamali zabezpieczenia brazylijskiej strony internetowej i ... nie zawierała osobistych informacji użytkowników. W naszych prognozach dla 2011 roku przewidywaliśmy, że celem wielu ataków będzie kradzież wszelkich informacji, które mogą ...

-

![Notebooki Acer TravelMate 8573 i 8473 Notebooki Acer TravelMate 8573 i 8473]()

Notebooki Acer TravelMate 8573 i 8473

... te są też wyposażone w system Acer InstantView, umożliwiający szybkie sprawdzanie informacji, dzięki czemu użytkownicy mogą być w pełni produktywni i działać proaktywnie. Acer InstantView jest lekkim systemem operacyjnym z rodziny Linux, który został zaprojektowany z myślą o szybkim uruchamianiu komputera. System jest gotowy do działania już ...

-

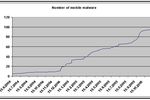

![Złośliwe programy atakują urządzenia mobilne [© Amir Kaljikovic - Fotolia.com] Złośliwe programy atakują urządzenia mobilne]()

Złośliwe programy atakują urządzenia mobilne

... rodzin złośliwych programów i ponad 250 000 unikatowych złośliwych próbek atakujących system Android. Na wykresie nr 1 przedstawiono dane na temat mobilnego oprogramowania złośliwego ... serwer, tak jak w przypadku ataków DarkLeech. CDorked nie zapisywał żadnych informacji na dysku twardym serwera WWW – wszystko zapisywano w pamięci, a dostęp ...

-

![Zachowania pracowników nie sprzyjają bezpieczeństwu IT [© Creativa - Fotolia.com] Zachowania pracowników nie sprzyjają bezpieczeństwu IT]()

Zachowania pracowników nie sprzyjają bezpieczeństwu IT

... są przesadzone, a firmowy system zabezpieczeń ogranicza ich wydajność, więc są gotowi do omijania reguł firmowej polityki bezpieczeństwa. Rozwój nowej generacji polityk bezpieczeństwa skoncentrowanych na użytkownikach spowoduje, że w przyszłości CISO (Chief Information Security Officers – dyrektorzy ds. bezpieczeństwa informacji) będą korzystali ...

-

![Monitoring floty samochodowej obniży koszty [© Minerva Studio - Fotolia.com] Monitoring floty samochodowej obniży koszty]()

Monitoring floty samochodowej obniży koszty

... . Szybko rozwijające się technologie i ten problem rozwiązały, łącząc telekomunikację, informatykę i automatykę w jeden system o nazwie telematyka, służący do automatycznego pobierania danych, przekazywania informacji i zestawiania w potrzebnej formie. Telematyka Na przykład w przypadku floty samochodów służbowych, jakimi dysponuje firma ...

-

![Aparat bezlusterkowy Panasonic LUMIX S1H Aparat bezlusterkowy Panasonic LUMIX S1H]()

Aparat bezlusterkowy Panasonic LUMIX S1H

... gamę barw. V-Log renderuje bardzo płaski obraz przy zachowaniu wszystkich informacji dotyczących koloru w danym obrazie. Oznacza to wyższy poziom możliwości w ... podczas robienia zdjęć przy dłuższym czasie naświetlania, np. 6,5 EV. System pięcioosiowej podwójnej stabilizacji obrazu (5-axis Dual I.S. 2) sprawdza się zarówno podczas robienia zdjęć, ...

-

![Internetowe systemy płatności dostępne w Polsce Internetowe systemy płatności dostępne w Polsce]()

Internetowe systemy płatności dostępne w Polsce

... ryzyka popełnienia błędu i skrócenie czasu obiegu informacji. Obecnie systemy informatyczne wszystkich firm w Polsce drukują rachunki na podstawie informacji zawartych w bazach danych. Następnie wysyłają ... polskiego systemu EBPP, który działa pod nazwą MojeRachunki.pl. System ten obecnie umożliwia regulowanie opłat za rachunki przy użyciu gotówki w ...

-

![PR w nowych mediach [© Minerva Studio - Fotolia.com] PR w nowych mediach]()

PR w nowych mediach

... na otrzymywanie treści o charakterze informacyjnym i reklamowym. W przypadku informacji internauci bardzo często sami jej poszukują i znacznie częściej wyrażają zgodę na jej otrzymywanie niż ma to miejsce w przypadku reklamy. Im bardziej zróżnicowane będą elementy systemu, tym system będzie bardziej twórczy. Należy się więc spodziewać ...

-

![Coraz większe zagrożenie wirusami Coraz większe zagrożenie wirusami]()

Coraz większe zagrożenie wirusami

... Deutschland” doniósł, że w wyniku tzw. phishingu, tj. ataków polegających na wykradaniu poufnych informacji od klientów, niemieckie banki straciły 70 mln euro. Skala tego zjawiska ... ich liczba przekroczyła 100. Na początku wirusy atakowały telefony wyposażone w system Symbian. To właśnie ta grupa stanowi najliczniejszą odmianę pośród m-wirusów, co ...

-

![Sklep internetowy RTV Euro AGD [© stoupa - Fotolia.com] Sklep internetowy RTV Euro AGD]()

Sklep internetowy RTV Euro AGD

... system mogą dla każdej grupy produktów tworzyć specyficzne dla niej szablony opisów i każdemu z parametrów opisujących towar przypisywać listy opcji do wyboru – tak zwane słowniki pojęć. Taka budowa katalogu towarów umożliwia nie tylko udostępnienie klientom informacji ...

-

![Ewolucja złośliwego oprogramowania I-VI 2007 Ewolucja złośliwego oprogramowania I-VI 2007]()

Ewolucja złośliwego oprogramowania I-VI 2007

... metody, dlatego mogą różnić się od tych zawartych w raporcie rocznym z 2006 r. System klasyfikacji firmy Kaspersky Lab wyróżnia trzy klasy szkodliwego oprogramowania: TrojWare ... roku, twórcy wirusów wykorzystywali prawie wyłącznie trojany przeznaczone do kradzieży informacji użytkowników. Kluczowymi celami ataków nadal są klienci różnych systemów ...

-

![Ataki na banki - techniki hakerów Ataki na banki - techniki hakerów]()

Ataki na banki - techniki hakerów

... od organizacji (finansowej) - wysyłane w celu nakłonienia użytkowników do ujawnienia poufnych informacji. Jest to kwestia socjotechniki i jeśli w całą sprawę zamieszane jest ... za setnym razem zaloguje się z adresu IP zlokalizowanego w całkowicie innym państwie, system podniesie alarm. Jak zauważa Roel Schouwenberg, chcąc zmaksymalizować zyski i ...

-

![Efektywna praca w biurze - podstawy Efektywna praca w biurze - podstawy]()

Efektywna praca w biurze - podstawy

... łatwiejszy do przeprowadzenia. Doradcy organizacyjni pomogą ci również dostosować system dokładnie do twoich osobistych potrzeb. Krok trzeci efektywnej pracy w biurze - stwórz strukturę systemu przechowywania danych Tworzenie ogólnego zarysu systemu przechowywania informacji jest procesem podobnym do pisania wypracowania. Najpierw musisz określić ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Polska to my. Wywiad z Adamem Góralem, prezesem Asseco [© DragonImages - Fotolia.com] Polska to my. Wywiad z Adamem Góralem, prezesem Asseco](https://s3.egospodarka.pl/grafika2/Asseco/Polska-to-my-Wywiad-z-Adamem-Goralem-prezesem-Asseco-175460-150x100crop.jpg)

![Gabinet Cieni BCC: najnowsze rekomendacje dla rządu [© Grzegorz Polak - Fotolia.com] Gabinet Cieni BCC: najnowsze rekomendacje dla rządu](https://s3.egospodarka.pl/grafika2/BCC/Gabinet-Cieni-BCC-najnowsze-rekomendacje-dla-rzadu-204821-150x100crop.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![Finansowanie OZE w Polsce - zmiany [© christian42 - Fotolia.com] Finansowanie OZE w Polsce - zmiany](https://s3.egospodarka.pl/grafika/rynek-energii-odnawialnej/Finansowanie-OZE-w-Polsce-zmiany-zaGbha.jpg)

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2012-i-prognozy-na-2013-110215-150x100crop.jpg)

![Czym jest CRM? [© Minerva Studio - Fotolia.com] Czym jest CRM?](https://s3.egospodarka.pl/grafika//Czym-jest-CRM-iG7AEZ.jpg)

![Prowadzenie sklepu internetowego - logistyka [© Minerva Studio - Fotolia.com] Prowadzenie sklepu internetowego - logistyka](https://s3.egospodarka.pl/grafika/sklepy-internetowe/Prowadzenie-sklepu-internetowego-logistyka-iG7AEZ.jpg)

![PKPP Lewiatan: Czarna Lista Barier 2012 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2012](https://s3.egospodarka.pl/grafika/Czarna-Lista-Barier/PKPP-Lewiatan-Czarna-Lista-Barier-2012-apURW9.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Korupcja w sądownictwie na świecie [© Scanrail - Fotolia.com] Korupcja w sądownictwie na świecie](https://s3.egospodarka.pl/grafika/Transparency-Internantional/Korupcja-w-sadownictwie-na-swiecie-apURW9.jpg)

![Złośliwe programy atakują urządzenia mobilne [© Amir Kaljikovic - Fotolia.com] Złośliwe programy atakują urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Zlosliwe-programy-atakuja-urzadzenia-mobilne-122665-150x100crop.jpg)

![Zachowania pracowników nie sprzyjają bezpieczeństwu IT [© Creativa - Fotolia.com] Zachowania pracowników nie sprzyjają bezpieczeństwu IT](https://s3.egospodarka.pl/grafika2/Cisco/Zachowania-pracownikow-nie-sprzyjaja-bezpieczenstwu-IT-144747-150x100crop.jpg)

![Monitoring floty samochodowej obniży koszty [© Minerva Studio - Fotolia.com] Monitoring floty samochodowej obniży koszty](https://s3.egospodarka.pl/grafika2/instytucje-finansowe/Monitoring-floty-samochodowej-obnizy-koszty-148849-150x100crop.jpg)

![PR w nowych mediach [© Minerva Studio - Fotolia.com] PR w nowych mediach](https://s3.egospodarka.pl/grafika/rekomendacja/PR-w-nowych-mediach-iG7AEZ.jpg)

![Sklep internetowy RTV Euro AGD [© stoupa - Fotolia.com] Sklep internetowy RTV Euro AGD](https://s3.egospodarka.pl/grafika/RTV-EURO-AGD/Sklep-internetowy-RTV-Euro-AGD-MBuPgy.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

![Wynajem mieszkania czy kredyt? Gdzie rata jest tańsza niż czynsz? [© pexels] Wynajem mieszkania czy kredyt? Gdzie rata jest tańsza niż czynsz? [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-najmu/Wynajem-mieszkania-czy-kredyt-Gdzie-rata-jest-tansza-niz-czynsz-270870-50x33crop.jpg) Wynajem mieszkania czy kredyt? Gdzie rata jest tańsza niż czynsz?

Wynajem mieszkania czy kredyt? Gdzie rata jest tańsza niż czynsz?

![Błędy w dokumentacji przetargowej kosztują miliony. Jak skutecznie przygotować inwestycję publiczną? [© wygenerowane przez AI] Błędy w dokumentacji przetargowej kosztują miliony. Jak skutecznie przygotować inwestycję publiczną?](https://s3.egospodarka.pl/grafika2/procedury-zamowien-publicznych/Bledy-w-dokumentacji-przetargowej-kosztuja-miliony-Jak-skutecznie-przygotowac-inwestycje-publiczna-270901-150x100crop.jpg)

![Co może windykator a co komornik? Różnice i uprawnienia [© pexels] Co może windykator a co komornik? Różnice i uprawnienia](https://s3.egospodarka.pl/grafika2/komornik/Co-moze-windykator-a-co-komornik-Roznice-i-uprawnienia-270905-150x100crop.jpg)

![Kiedy zakup nieruchomości w Hiszpanii może uczynić Cię rezydentem podatkowym i jakie podatki zapłacisz? [© wygenerowane przez AI] Kiedy zakup nieruchomości w Hiszpanii może uczynić Cię rezydentem podatkowym i jakie podatki zapłacisz?](https://s3.egospodarka.pl/grafika2/rezydencja-podatkowa/Kiedy-zakup-nieruchomosci-w-Hiszpanii-moze-uczynic-Cie-rezydentem-podatkowym-i-jakie-podatki-zaplacisz-270891-150x100crop.jpg)

![Podział udziałów w spółce. Dlaczego model 50/50 może być pułapką i jak jej uniknąć? [© wygenerowane przez AI] Podział udziałów w spółce. Dlaczego model 50/50 może być pułapką i jak jej uniknąć?](https://s3.egospodarka.pl/grafika2/wspolnicy-spolki/Podzial-udzialow-w-spolce-Dlaczego-model-50-50-moze-byc-pulapka-i-jak-jej-uniknac-270887-150x100crop.jpg)

![Faktura w walucie obcej w KSeF. Co się zmieniło i jak unikać błędów? Nowe zasady i obowiązki [© wygenerowane przez AI] Faktura w walucie obcej w KSeF. Co się zmieniło i jak unikać błędów? Nowe zasady i obowiązki](https://s3.egospodarka.pl/grafika2/faktury-w-walutach-obcych/Faktura-w-walucie-obcej-w-KSeF-Co-sie-zmienilo-i-jak-unikac-bledow-Nowe-zasady-i-obowiazki-270879-150x100crop.jpg)

![Bezpłatne szkolenia z AI od Google i SGH. Rusza nowa edycja "Umiejętności Jutra AI". Jak wziąć udział? [© wygenerowane przez AI] Bezpłatne szkolenia z AI od Google i SGH. Rusza nowa edycja "Umiejętności Jutra AI". Jak wziąć udział?](https://s3.egospodarka.pl/grafika2/AI/Bezplatne-szkolenia-z-AI-od-Google-i-SGH-Rusza-nowa-edycja-Umiejetnosci-Jutra-AI-Jak-wziac-udzial-270878-150x100crop.jpg)