-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... system tworzenia losowo wybranych adresów dla centrum kontroli, który umożliwia cyberprzestępcom zabezpieczenie centrum kontroli przed jego wykryciem oraz "zdjęciem", jak również wybranie jego lokalizacji. Wykorzystaniem silnych algorytmów kryptograficznych do komunikacji między centrum kontroli a maszynami w botnecie. Nawet po uzyskaniu dostępu ...

-

![Zagrożenia internetowe I kw. 2012 Zagrożenia internetowe I kw. 2012]()

Zagrożenia internetowe I kw. 2012

... wzrostu ilości szkodliwego oprogramowania atakującego system Mac OS X jest rosnąca popularność tej ... który umożliwiał osobom atakującym uzyskanie pełnego dostępu do zainfekowanych Maków. Korporacyjni użytkownicy Maków, którzy ... W pierwszym kwartale w Stanach Zjednoczonych zostały zdjęte serwery kontroli kilku botnetów ZeuSa oraz przejęto kontrolę nad ...

-

![Usługa powszechna z GSM4F 2008 Usługa powszechna z GSM4F 2008]()

Usługa powszechna z GSM4F 2008

... kontroli, Prezes UKE zlecił Instytutowi Łączności Państwowemu Instytutowi Badawczemu w Warszawie (zwany dalej IŁ-PIB) przeprowadzenie badań systemu GSM4F pod względem spełniania przez system ... szybkość transmisji jest mniejsza od typowych wartości osiąganych dla dostępu wdzwanianego. Otrzymane wyniki rażąco odbiegają od szybkości uzyskiwanych w sieci ...

-

![Pracownicy a bezpieczeństwo danych [© Scanrail - Fotolia.com] Pracownicy a bezpieczeństwo danych]()

Pracownicy a bezpieczeństwo danych

... Aby pomóc w rozwiązaniu tego problemu, organizacje mogą zapewnić system haseł jednorazowych i w ten sposób utrzymać elastyczność ... zatrudnia pracowników tymczasowych lub podwykonawców, którzy wymagają dostępu do systemów i danych firmowych o znaczeniu krytycznym ... skrupulatne egzekwowanie reguł oraz środków kontroli zabezpieczeń informacji, których celem ...

-

![Bezpieczeństwo danych w firmach zagrożone [© Scanrail - Fotolia.com] Bezpieczeństwo danych w firmach zagrożone]()

Bezpieczeństwo danych w firmach zagrożone

... kontroli nośników wymiennych, pamięci masowych, a także do kontroli urządzeń wyposażonych w interfejsy sieci bezprzewodowych Wi-Fi, co zapewni nieprzerwaną spójność systemów bez względu na to, czy są one dołączone do sieci, czy nie. Po trzecie – wykorzystanie technologii kontroli dostępu ...

-

![E-handel okiem NIK E-handel okiem NIK]()

E-handel okiem NIK

... kontroli system nie działał. Służby skarbowe i celne podejmują doraźne akcje w oparciu o samodzielnie tworzone programy wyszukiwawcze. NIK odnotowuje stały, znaczący wzrost liczby prowadzonych kontroli. W przypadku urzędów kontroli skarbowej kontrole e-handlu stanowiły 1,2 proc. wszystkich kontroli ... i nieograniczonego dostępu do Internetu; ...

-

![Praca zdalna: blaski i cienie Praca zdalna: blaski i cienie]()

Praca zdalna: blaski i cienie

... system komunikacji IP. Możliwości technologiczne Obsługa zdalnych pracowników powinna być nieodłączną częścią platformy komunikacyjnej wykorzystywanej przez przedsiębiorstwo. Scentralizowany system komunikacji IP posiada funkcje kontroli ... i terminal SIP (telefon IP lub programowy). Narzędzia dostępu do serwera terminali, oferowane przez firmy takie ...

-

![Smartfony Samsung Galaxy S24 Ultra, Galaxy S24+ oraz Galaxy S24 Smartfony Samsung Galaxy S24 Ultra, Galaxy S24+ oraz Galaxy S24]()

Smartfony Samsung Galaxy S24 Ultra, Galaxy S24+ oraz Galaxy S24

... Galaxy S24 sprawdzą się również w mobilnych rozgrywkach. Galaxy S24 Ultra oferuje optymalny system kontroli termicznej wraz z do 1,9 razy większą komorą chłodzenia. Technologia Ray Tracing zapewnia ... Knox Matrix jest również rozwijana przy wykorzystaniu kluczy dostępu. Klucze dostępu zapewniają wygodny i bezpieczny dostęp do zarejestrowanych stron ...

-

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?]()

Bankowość internetowa może być bezpieczna?

... szkodliwy program zostanie uruchomiony, główny moduł wykonywalny, który umożliwia komunikację z serwerem kontroli (C&C), działa jednocześnie ze szkodliwymi plikami JAR i pozwala osobom ... chroni cały system przed szkodliwymi programami; wyspecjalizowany komponent w takim oprogramowaniu chroni przeglądarkę wykorzystywaną do uzyskiwania dostępu do ...

-

![Świat: wydarzenia tygodnia 9/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 9/2018]()

Świat: wydarzenia tygodnia 9/2018

... do wydarzeń gospodarczych KASPERSKY LAB WYKRYŁ PODATNY NA ZDALNE ATAKI SYSTEM STERUJĄCY INTELIGENTNYM DOMEM Badacze z Kaspersky Lab wykryli luki w zabezpieczeniach systemu ... osobiste wybranych użytkowników, które są niezbędne do zdobycia dostępu do ich kont i przejęcia kontroli nad systemami domowymi. Wraz z ciągłym wzrostem popularności urządzeń ...

-

![Jak zapobiegać wyciekom danych firmowych w chmurze? [© Jakub Jirsák - Fotolia.com.jpg] Jak zapobiegać wyciekom danych firmowych w chmurze?]()

Jak zapobiegać wyciekom danych firmowych w chmurze?

... problem publicznego dostępu do niezabezpieczonej bazy danych, który może umożliwić atakującym odczytywanie, zapisywanie i usuwanie danych w chmurze. Nadmiernie liberalne polityki zabezpieczeń, obejmujące udostępnianie otwartych usług dostępu zdalnego do serwera poprzez Internet. Brak należytej kontroli uprawnień i ograniczania dostępu dla firmowych ...

-

![Panda Security for Business dla MSP Panda Security for Business dla MSP]()

Panda Security for Business dla MSP

... dostępu do sieci - uniemożliwia zainfekowanym lub niezabezpieczonym komputerom łączenie się z siecią. Kontrola aplikacji – umożliwia administratorowi nadzór nad punktem końcowym oraz zasobami sieci. Korzystając z tej funkcji administrator może określić, których aplikacji będzie można używać, a których nie. Usługa szczegółowej kontroli ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012]()

Kaspersky Lab: szkodliwe programy II kw. 2012

... okresie pojawiło się niemal 15 tysięcy nowych szkodliwych programów atakujących mobilny system Google'a. Mobilne szkodliwe oprogramowanie W II kwartale 2012 r. liczba trojanów ... wykorzystywać exploity w celu uzyskania pełnej kontroli nad systemem ofiary. Niektóre umożliwiają przeprowadzanie ataków DoS oraz zdobycie dostępu do poufnych informacji. ...

-

![Spam w VII 2013 r. [© Nmedia - Fotolia.com] Spam w VII 2013 r.]()

Spam w VII 2013 r.

... Group informujące o ograniczeniu dostępu do ich kont. W celu przywrócenia dostępu odbiorcy wiadomości musieli zadzwonić ... . Potrafi również kontaktować się z centrum kontroli i pobierać na komputer użytkownika inne szkodliwe programy ... %) odnotował niewielki wzrost. W lipcu brytyjski system kredytowy Wonga został wykorzystany do przeprowadzenia typowego ...

-

![Przechowywanie danych. Jak to się robi w MŚP? [© Nmedia - Fotolia.com] Przechowywanie danych. Jak to się robi w MŚP?]()

Przechowywanie danych. Jak to się robi w MŚP?

... będących podstawą jego funkcjonowania – dodaje ekspert One System. O większym profesjonalizmie w zakresie ochrony i zapewniania dostępu do informacji można mówić w przypadku firm, które ... ich dane, więc podejrzliwie podchodzą do usług, które – ich zdaniem – takiej kontroli nie dają. Częstotliwość zakupu serwerów w firmach Polskie MŚP wciąż wolą ...

-

![Gabinet Cieni BCC publikuje rekomendacje dla rządu nowej kadencji [© alphaspirit - Fotolia.com] Gabinet Cieni BCC publikuje rekomendacje dla rządu nowej kadencji]()

Gabinet Cieni BCC publikuje rekomendacje dla rządu nowej kadencji

... system opieki nad ludźmi tego wymagającymi: dziećmi w wieku przedszkolnym, młodzieżą szkolną, niepełnosprawnymi, chorymi i seniorami, uszczelniać system zwolnień lekarskich, rozwijać system ... budownictwa i usług. Z raportu Najwyższej Izby Kontroli wynika, że w ciągu ... w procesie stanowienia prawa oraz dostępu do informacji publicznej w tym procesie ...

-

![Biurowiec Alchemia w Gdańsku Biurowiec Alchemia w Gdańsku]()

Biurowiec Alchemia w Gdańsku

... jak: ochrona przeciwpożarowa, antywłamaniowa, kontrola dostępu i nadzór telewizyjny w budynkach CCTV. Aby zachować wyższy od wymaganego przepisami poziom ochrony przeciwpożarowej budynków, zostały one wyposażone w System Sygnalizacji Pożaru (SSP), który połączony jest z systemem wentylacji, kontroli dostępu, klapami pożarowymi i windami. Dostęp do ...

-

![Bezpieczeństwo IT: najczęstsze błędy [© stoupa - Fotolia.com] Bezpieczeństwo IT: najczęstsze błędy]()

Bezpieczeństwo IT: najczęstsze błędy

... polityką bezpieczeństwa pracodawcy, brak dostatecznej kontroli zachowania pracowników w czasie pracy ... komputera w takiej sytuacji oznacza potencjalne ryzyko oddania dostępu do zasobów aplikacji osobom trzecim. Naraża też potencjalną ... do sieci. Potencjalnych zagrożeń jest mnóstwo i żaden system oparty na rozwiązaniach sprzętowych i oprogramowaniu ...

-

![Fortinet FortiOS 5.0 chroni środowisko BYOD [© JcJg Photography - Fotolia.com] Fortinet FortiOS 5.0 chroni środowisko BYOD]()

Fortinet FortiOS 5.0 chroni środowisko BYOD

... kontroli nad użytkownikami urządzeń mobilnych w środowisku BYOD. Równocześnie zadebiutowały trzy nowe produkty FortiManager 5.0, FortiAnalyzer 5.0 i FortiClient 5.0. FortiOS w wersji 5.0 pomaga lepiej chronić i zarządzać siecią w obliczu dzisiejszych zmian zarówno w naturze ataków, jak i sposobie zachowań użytkowników. System ...

-

![Jak Android umożliwia atak typu „Man-in-the-Disk”? [© stokkete - Fotolia.com] Jak Android umożliwia atak typu „Man-in-the-Disk”?]()

Jak Android umożliwia atak typu „Man-in-the-Disk”?

... do uprzywilejowanej aplikacji powoduje uzyskanie dostępu do wszystkich jej uprawnień. Martwić może ... system operacyjny i urządzenia, które go używają? Można porównać to, co widzimy w świecie mobilnych systemów operacyjnych, do nieskomplikowanego projektu starych systemów operacyjnych, który pozwalał na przepełnienie bufora, skutkując utratą kontroli ...

-

![Czy przeglądarki internetowe są bezpieczne? [© k-artz - Fotolia.com] Czy przeglądarki internetowe są bezpieczne?]()

Czy przeglądarki internetowe są bezpieczne?

... Niestety, użytkownicy starszych wersji nie są w stanie uzyskać dostępu do nowych funkcji, w tym do istotnych ulepszeń ... Uaktualniaj system operacyjny. Z tych samych powodów, co powyżej. Również w tym przypadku wiele osób ignoruje sytuację, w której system ... dozwolonych”. Podobnie jak inne technologie kontroli punków końcowych, Kontrola aplikacji działa ...

-

![Cyberprzestępcy atakują offline. Czym jest tailgating? Cyberprzestępcy atakują offline. Czym jest tailgating?]()

Cyberprzestępcy atakują offline. Czym jest tailgating?

... , powinny zainwestować w nowoczesne rozwiązania ochronne, w tym systemy kontroli dostępu, takie jak bramki obrotowe. Dzięki ich wdrożeniu do budynku firmy wejść będzie mogła tylko jedna osoba naraz, co skutecznie minimalizuje ryzyko niezauważonego wtargnięcia. Warto posiadać także system monitoringu wideo. Pozwoli on na wykrywanie ataków ...

-

![Po co firmie intranet? [© Minerva Studio - Fotolia.com] Po co firmie intranet?]()

Po co firmie intranet?

... kontroli i administrowania aktualizacji oprogramowania. Intranet pozwala scalać istniejące już w organizacji systemy informatyczne i wzbogaca je o różne narzędzia, takie jak platforma wymiany informacji, mobilnego dostępu ... oddziałami rozsianymi po kraju, duża firma, opierająca się o system pracy projektowej i operująca wieloma dokumentami; intranet ...

Tematy: intranet, dzielenie się wiedzą -

![ESET: infekcje przez TeamViewer [© stoupa - Fotolia.com] ESET: infekcje przez TeamViewer]()

ESET: infekcje przez TeamViewer

... kontroli nad zainfekowaną maszyną i zrealizowanie za pomocą przechwyconego komputera kradzieży pieniędzy ze wskazanych kont bankowych bez wiedzy i zgody użytkownika. Sheldor wydaje się materializacją ostrzeżeń Davida Harley’a z firmy ESET, który wielokrotnie ostrzegał o niebezpieczeństwie wykorzystania narzędzi zdalnej kontroli i dostępu ... system ...

-

![Bezpieczeństwo IT 2011 Bezpieczeństwo IT 2011]()

Bezpieczeństwo IT 2011

... Google Apps, osoby atakujące nie zdołałyby uzyskać dostępu do konta superużytkownika i skopiować wszystkich maili ... zagrożeń zidentyfikowanych przez sześć ostatnich lat! Mobilny system operacyjny Google’a stał się atrakcyjny dla cyberprzestępców z kilku ... analityków niezbyt pochlebnie ocenia mechanizmy kontroli stosowane w Android Markecie, które ...

-

![Fortinet odkrywa w WordPressie lukę zero-day [© Sergey Nivens - Fotolia.com] Fortinet odkrywa w WordPressie lukę zero-day]()

Fortinet odkrywa w WordPressie lukę zero-day

... popularny system CMS (Content Management System), na którym zbudowano jedną trzecią wszystkich stron internetowych. Luka dotyczy wersji WordPressa od 5.0 do ... tę lukę do przejęcia kontroli nad kontem administratora lub uzyskania dostępu do wbudowanej w WordPressa funkcji GetShell, a w konsekwencji przejęcia kontroli nad serwerem. Na przykład ...

-

![Nowy szkodliwy program miniFlame Nowy szkodliwy program miniFlame]()

Nowy szkodliwy program miniFlame

... w pełni funkcjonalnym modułem szpiegowskim, zaprojektowanym do kradzieży danych i uzyskiwania bezpośredniego dostępu do zainfekowanych systemów. Podczas, gdy Flame i Gauss są ... SPE nie jest znany; przypuszczamy, że szkodnik zostaje wdrożony z serwera centrum kontroli podczas infekcji Flame'a lub Gaussa. Binarna wersja szkodnika o sygnaturze 4.20 ...

-

![Polska: wydarzenia tygodnia 7/2019 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 7/2019]()

Polska: wydarzenia tygodnia 7/2019

... system będzie obejmował także zeznania PIT-36, PIT-36L i PIT-28. Są pierwsze skutki wykrycia w eksporcie polskiej wołowiny trefnego mięsa. Kontrolę zarządziła Komisja Europejska. Nowe dostawy do innych krajów będą poddawane drobiazgowej kontroli ... połączeniu z Pakietem mobilności czy zmianami w zakresie dostępu do zawodu i rynku mogą oznaczać ...

-

![Monitoring floty samochodowej obniży koszty [© Minerva Studio - Fotolia.com] Monitoring floty samochodowej obniży koszty]()

Monitoring floty samochodowej obniży koszty

... , które operator systemu telematycznego może otrzymać z systemów GIS i na przykład systemu kontroli dostępu, dają kolejne informacje, które mogą być na bieżąco przekazane ... jazdy (parametr może być monitorowany przez system, co skłoniłoby wielu kierowców do rozważniejszej jazdy), w razie kolizji system może automatycznie połączyć się z numerem ...

-

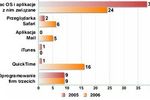

![Rozwój wirusów a luki w MacOS X Rozwój wirusów a luki w MacOS X]()

Rozwój wirusów a luki w MacOS X

... X jest domyślnie tak skonfigurowany, aby chronił system przed zagrożeniami, które są powszechne dla innych ... and Object Exchange Directory Traversal" w celu uzyskania dostępu do plików i folderów poza ścieżką systemową Bluetooth ... zostać użyty do uzyskania całkowitej kontroli nad komputerem użytkownika. Problem ten został naprawiony w Aktualizacji ...

-

![ESET Cyber Security Pro w wersji testowej ESET Cyber Security Pro w wersji testowej]()

ESET Cyber Security Pro w wersji testowej

... Cyber Security oraz ESET Cyber Security Pro posiadają zaimplementowany system oceny reputacji i bezpieczeństwa plików ESET Live Grid, oparty ... oprócz ochrony antywirusowej oraz zapory sieciowej posiada funkcję kontroli rodzicielskiej, dzięki której możliwe jest blokowanie dostępu do stron internetowych zawierających nieodpowiednie treści, np. erotykę ...

-

![Dr.Web w wersji 10.0 dla systemu Windows Dr.Web w wersji 10.0 dla systemu Windows]()

Dr.Web w wersji 10.0 dla systemu Windows

... . Opcje te są odpowiedzią na popularne zagrożenia z sieci i mają docelowo utrudnić cyberprzestępcom drogę dostępu do naszego komputera. Wszystko w jednym miejscu Nowy interfejs pozwala gromadzić wszystkie niezbędne informacje dotyczące kontroli i ochrony komputera w jednym miejscu. W centrum zarządzania łatwo można przełączać różne tryby skanowania ...

-

![Kaspersky Endpoint Security for Business 2018 Kaspersky Endpoint Security for Business 2018]()

Kaspersky Endpoint Security for Business 2018

... kontroli bezpieczeństwa uzupełniono o nowe możliwości. Obejmują one mechanizm, który chroni procesy krytyczne dla systemu i zapobiega wyciekowi danych uwierzytelniających w przypadku wykorzystywania narzędzi typu mimikatz pozwalającymi na uzyskanie dostępu ...

-

![Coraz więcej cyberataków na przemysł energetyczny Coraz więcej cyberataków na przemysł energetyczny]()

Coraz więcej cyberataków na przemysł energetyczny

... działań cyberprzestępców może być utrata kontroli nad urządzeniami, a nierzadko również całkowity paraliż systemów ... lub usług IT. W ten sposób przechwytują dane dostępu do infrastruktury sieci i mogą prowadzić działania zarówno ... Oprogramowanie było ściśle ukierunkowane na stosowany w branży system zabezpieczeń Triconex. Atak nie był jednak związany ...

-

![Portfel Everscale z luką w zabezpieczeniach Portfel Everscale z luką w zabezpieczeniach]()

Portfel Everscale z luką w zabezpieczeniach

... Ever Surf. Wykorzystanie luki umożliwiłoby atakującemu przejęcie kontroli nad portfelem ofiary i jej środkami. Everscale ... konsumencki. Deszyfrowanie oznacza w praktyce uzyskanie dostępu do funduszy portfela. Odkryliśmy lukę ... można otwierać podejrzanych linków, trzeba aktualizować system operacyjny i oprogramowanie antywirusowe. Pomimo faktu, ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Pracownicy a bezpieczeństwo danych [© Scanrail - Fotolia.com] Pracownicy a bezpieczeństwo danych](https://s3.egospodarka.pl/grafika/ochrona-danych-firmowych/Pracownicy-a-bezpieczenstwo-danych-apURW9.jpg)

![Bezpieczeństwo danych w firmach zagrożone [© Scanrail - Fotolia.com] Bezpieczeństwo danych w firmach zagrożone](https://s3.egospodarka.pl/grafika/Novell/Bezpieczenstwo-danych-w-firmach-zagrozone-apURW9.jpg)

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Bankowosc-internetowa-moze-byc-bezpieczna-124518-150x100crop.jpg)

![Świat: wydarzenia tygodnia 9/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 9/2018](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-9-2018-12AyHS.jpg)

![Jak zapobiegać wyciekom danych firmowych w chmurze? [© Jakub Jirsák - Fotolia.com.jpg] Jak zapobiegać wyciekom danych firmowych w chmurze?](https://s3.egospodarka.pl/grafika2/wyciek-danych/Jak-zapobiegac-wyciekom-danych-firmowych-w-chmurze-240727-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Spam w VII 2013 r. [© Nmedia - Fotolia.com] Spam w VII 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-VII-2013-r-123359-150x100crop.jpg)

![Przechowywanie danych. Jak to się robi w MŚP? [© Nmedia - Fotolia.com] Przechowywanie danych. Jak to się robi w MŚP?](https://s3.egospodarka.pl/grafika2/ochrona-danych/Przechowywanie-danych-Jak-to-sie-robi-w-MSP-221906-150x100crop.jpg)

![Gabinet Cieni BCC publikuje rekomendacje dla rządu nowej kadencji [© alphaspirit - Fotolia.com] Gabinet Cieni BCC publikuje rekomendacje dla rządu nowej kadencji](https://s3.egospodarka.pl/grafika2/BCC/Gabinet-Cieni-BCC-publikuje-rekomendacje-dla-rzadu-nowej-kadencji-223555-150x100crop.jpg)

![Bezpieczeństwo IT: najczęstsze błędy [© stoupa - Fotolia.com] Bezpieczeństwo IT: najczęstsze błędy](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Bezpieczenstwo-IT-najczestsze-bledy-MBuPgy.jpg)

![Fortinet FortiOS 5.0 chroni środowisko BYOD [© JcJg Photography - Fotolia.com] Fortinet FortiOS 5.0 chroni środowisko BYOD](https://s3.egospodarka.pl/grafika2/srodowisko-BYOD/Fortinet-FortiOS-5-0-chroni-srodowisko-BYOD-107912-150x100crop.jpg)

![Jak Android umożliwia atak typu „Man-in-the-Disk”? [© stokkete - Fotolia.com] Jak Android umożliwia atak typu „Man-in-the-Disk”?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Jak-Android-umozliwia-atak-typu-Man-in-the-Disk-209050-150x100crop.jpg)

![Czy przeglądarki internetowe są bezpieczne? [© k-artz - Fotolia.com] Czy przeglądarki internetowe są bezpieczne?](https://s3.egospodarka.pl/grafika2/Opera/Czy-przegladarki-internetowe-sa-bezpieczne-108446-150x100crop.jpg)

![Po co firmie intranet? [© Minerva Studio - Fotolia.com] Po co firmie intranet?](https://s3.egospodarka.pl/grafika/intranet/Po-co-firmie-intranet-iG7AEZ.jpg)

![ESET: infekcje przez TeamViewer [© stoupa - Fotolia.com] ESET: infekcje przez TeamViewer](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/ESET-infekcje-przez-TeamViewer-MBuPgy.jpg)

![Fortinet odkrywa w WordPressie lukę zero-day [© Sergey Nivens - Fotolia.com] Fortinet odkrywa w WordPressie lukę zero-day](https://s3.egospodarka.pl/grafika2/Fortinet/Fortinet-odkrywa-w-WordPressie-luke-zero-day-223039-150x100crop.jpg)

![Polska: wydarzenia tygodnia 7/2019 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 7/2019](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-7-2019-vgmzEK.jpg)

![Monitoring floty samochodowej obniży koszty [© Minerva Studio - Fotolia.com] Monitoring floty samochodowej obniży koszty](https://s3.egospodarka.pl/grafika2/instytucje-finansowe/Monitoring-floty-samochodowej-obnizy-koszty-148849-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Ile można dorobić do emerytury i renty? Nowe limity od 1 grudnia 2025 [© wygenerowane przez AI] Ile można dorobić do emerytury i renty? Nowe limity od 1 grudnia 2025](https://s3.egospodarka.pl/grafika2/ile-mozna-dorobic-do-emerytury/Ile-mozna-dorobic-do-emerytury-i-renty-Nowe-limity-od-1-grudnia-2025-269896-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)