-

![Fake hacking. Jak się przed nim chronić? Fake hacking. Jak się przed nim chronić?]()

Fake hacking. Jak się przed nim chronić?

... serii poleceń i danych, sprawia wrażenie przejęcia kontroli nad urządzeniem. Jednak do wyświetlenia symulatora potrzebne ... na kilka czynników. Jeśli za odblokowanie dostępu do urządzenia, danych lub systemu, atakujący żądają ... i użytkownik uwierzy w to, że jego urządzenie lub system zostały zainfekowane przez złośliwe oprogramowanie, konsekwencje ...

-

![NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa? [© Freepik] NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa?]()

NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa?

... na przykład niedawny cyberatak na system ewidencji gruntów i budynków w Słowacji, administracja publiczna pozostaje jednym z najważniejszych celów dla przestępców. To sprawia, że na etapie instalacji systemów Elektronicznej Zintegrowanej Dokumentacji, niezbędne jest wprowadzenie odpowiednich zabezpieczeń, np. kontroli dostępu czy szyfrowania danych ...

-

![Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń]()

Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń

... bardzo niewielka. Sytuacja zmienia się diametralnie, gdy wystąpi ograniczenie dostępu do informacji lub też ich utrata. Statystyczne prawdopodobieństwo wystąpienia tego ... bardzo poważne, z utratą życia włącznie — jeśli zdarzyłaby się taka awaria w systemie kontroli lotów lub ratownictwa medycznego. Sposoby ochrony przed zagrożeniami Błędy człowieka: ...

-

![Włamanie do sieci: jak działają hakerzy? Włamanie do sieci: jak działają hakerzy?]()

Włamanie do sieci: jak działają hakerzy?

... zbyt duże i rozbudowane, by chronić i monitorować wszystko, co się w nich znajduje. Należy więc określić najważniejsze dane, odizolować je i zwiększyć wysiłki w kontroli punktów dostępu do sieci. Anthony Giandomenico, Senior Security Strategist, FortiGuard Labs,

-

![Smartfony BlackBerry KEY2 LE Smartfony BlackBerry KEY2 LE]()

Smartfony BlackBerry KEY2 LE

... do ekranu głównego lub wyszukiwarki nie jest konieczny. Klawisz szybkiego dostępu jest kompatybilny z dowolnym klawiszem z 52 konfigurowalnych skrótów, dzięki czemu można ... ™ firmy BlackBerry, która oferuje nowe funkcje skanowania do proaktywnych kontroli bezpieczeństwa w celu łatwej identyfikacji i ograniczenia potencjalnych zagrożeń bezpieczeństwa, ...

-

![3 główne problemy cyberbezpieczeństwa banków. Jak im zaradzić? [© pixabay.com] 3 główne problemy cyberbezpieczeństwa banków. Jak im zaradzić?]()

3 główne problemy cyberbezpieczeństwa banków. Jak im zaradzić?

... . Włamania do systemów banków są w tym przypadku wykorzystywane do zdobycia dostępu do wyspecjalizowanych urządzeń pozwalających na przeprowadzenie oszustw na wielką skalę – takich jak serwery bankomatowe czy terminale systemu S.W.I.F.T. Do skutecznej kontroli całego tego przestępczego ekosystemu nie wystarcza samo kupno systemu nadzorującego. Jak ...

-

![Ransomware bardziej przerażający niż inne cyberataki [© zimmytws - Fotolia.com] Ransomware bardziej przerażający niż inne cyberataki]()

Ransomware bardziej przerażający niż inne cyberataki

... (bezpieczna brama sieciowa), wirtualne sieci prywatne VPN oraz mechanizmy kontroli dostępu do sieci (Network Access Control). Widać po tym, że przedstawiciele firm ... te muszą być również zaprojektowane tak, aby współpracować ze sobą jako jednolity system i być wzbogacone o sztuczną inteligencję i uczenie maszynowe, aby lepiej wykrywać ransomware i ...

-

![Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony [© Freepik] Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony]()

Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony

... na przejęcie kontroli nad komputerami użytkowników. Luka (CVE-2025-24983) umożliwia uruchamianie złośliwego oprogramowania z najwyższymi uprawnieniami, co może prowadzić do kradzieży danych, zdalnego dostępu do systemu lub innych niebezpiecznych działań. Microsoft już załatał ten problem, ale jeśli Twój system nie jest aktualizowany ...

-

![Tablet Acer Iconia One 8 (B1-850) Tablet Acer Iconia One 8 (B1-850)]()

Tablet Acer Iconia One 8 (B1-850)

... książki i strony internetowe. Zawiera ona także funkcje kontroli rodzicielskiej, takie jak blokowanie dostępu do niezatwierdzonych treści, sprawdzanie treści przed udostępnieniem ... trzema palcami. Zrzuty można łatwo edytować i udostępniać. System Doctor – Zarządza pamięcią urządzenia, pojemnością i aplikacjami, w celu optymalizacji działania systemu. ...

-

![Tablet Acer Iconia One 8 B1-820 Tablet Acer Iconia One 8 B1-820]()

Tablet Acer Iconia One 8 B1-820

... sposoby usprawniania pracy za pomocą gestów dotykowych i ikon szybkiego dostępu. Składają się na niego: EZ Note – Prosty sposób tworzenia i organizowania ... z realistycznym podświetleniem i lepszą reakcją na dotyk. Ulepszony system powiadomień oferuje nowe możliwości kontroli czasu i sposobu otrzymywania wiadomości. Szerokokątna kamera Nowy Iconia One ...

-

![Hakerzy ostrzą zęby na wybory w Rosji [© roibu - Fotolia.com] Hakerzy ostrzą zęby na wybory w Rosji]()

Hakerzy ostrzą zęby na wybory w Rosji

... system mechanizmem szyfrowania. Okazało się, że zastosowane w nich klucze zbyt małych rozmiarów sprawiają, że każda osoba, która znajdzie się w posiadaniu klucza publicznego ma możliwość uzyskania dostępu ... luki, umożliwiające osobom niepowołanym przejęcie nad nimi kontroli. Podsyciło to panujące w Stanach Zjednoczonych obawy o możliwość ingerencji ...

-

![MacroSoft wdraża w tekstyliach [© Nmedia - Fotolia.com] MacroSoft wdraża w tekstyliach]()

MacroSoft wdraża w tekstyliach

... towarów. Przy takiej ilości informacji handlowcy nie mogli uzyskać szybkiego dostępu do informacji o stanie rozrachunków oraz ilości i asortymencie towarów ... kontroli całość zdarzeń gospodarczych. Szczególnego wsparcia informatycznego potrzebowaliśmy w obszarach finansów, gospodarki magazynowej oraz controllingu. Z naszych obserwacji wynika, że system ...

Tematy: macrosoft -

![Wirusy - co przyniesie 2005 r. [© Scanrail - Fotolia.com] Wirusy - co przyniesie 2005 r.]()

Wirusy - co przyniesie 2005 r.

... dostępu do internetu, szczególnie w sieciach firmowych. • IRC i sieci P2P pozostaną najłatwiejszymi kanałami rozprzestrzeniania się wirusów. Wywoła to konieczność wprowadzenia dokładnej kontroli dostępu ... . Aby złagodzić skutki ataku konieczne będzie oczyszczanie systemu (system cleaning service). • Spam i phishing będą jeszcze intensywniej zalewać ...

-

![Panda Managed Office Protection 5.02 [© Nmedia - Fotolia.com] Panda Managed Office Protection 5.02]()

Panda Managed Office Protection 5.02

... dotyczące działań związanych z wykrywaniem zagrożeń oraz udostępnia wyniki kontroli bezpieczeństwa całej sieci. Dzienne konfigurowalne raporty przesyłane są ... lokalnie oferuje filtrowanie aplikacji, filtrowanie dostępu do sieci, system IPS, blokowanie wirusów sieciowych oraz konfigurację w oparciu o strefy), system HIPS oraz narzędzie Malware ...

-

![Fortinet: nowy FortiGate-1240B Fortinet: nowy FortiGate-1240B]()

Fortinet: nowy FortiGate-1240B

... do 50 procent; zaawansowaną współpracę w zakresie kontroli końcówek roboczych chronionych oprogramowaniem FortiClient oraz ... system polityk bezpieczeństwa, a także adekwatne potrzeby wydajnościowe. Wszystkie wymienione cechy posiada urządzenie FortiGate-1240B wyposażone w system ... Access Control (NAC) - kontrola dostępu do sieci: Jako część serwisu ...

-

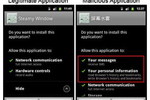

![Atak na Androida przez Steamy Window Atak na Androida przez Steamy Window]()

Atak na Androida przez Steamy Window

... w urządzeniu. Po dłuższej analizie okazuje się jednak, że różnice są znaczące – zainfekowane oprogramowanie może bowiem służyć do przejęcia pełnej, zdalnej kontroli nad telefonem. Po zainstalowaniu ma ono możliwość pobierania i instalowania innych aplikacji, kierowania do konkretnych witryn, dodawania zakładek w przeglądarkach oraz wysyłania ...

-

![ESET Smart Security 5 i NOD32 Antivirus 5 w wersji beta ESET Smart Security 5 i NOD32 Antivirus 5 w wersji beta]()

ESET Smart Security 5 i NOD32 Antivirus 5 w wersji beta

... Z kolei obie najnowsze wersje aplikacji ESET wyposażono w system reputacyjny oparty na chmurze, udoskonaloną funkcjonalność kontroli nośników wymiennych czy tryb gracza. Nowe funkcjonalności ... zapewnia skuteczną ochronę użytkownika rozwiązań ESET przed nieautoryzowanymi próbami dostępu do jego komputera oraz próbami monitorowania ruchu sieciowego. ...

-

![Walentynkowe aplikacje mobilne mogą być groźne Walentynkowe aplikacje mobilne mogą być groźne]()

Walentynkowe aplikacje mobilne mogą być groźne

... Clueful Team. Sezonowe aplikacje, w tym tapety Walentynkowe 2014 wymuszają pozwolenia dostępu i wysyłają twoją lokalizację przez Internet i czytają historię przeglądania, nawet, ... sensu Nie śpiesz się z kupowaniem prezentów w Internecie bez dokładnej wstępnej kontroli. Niektóre dane nigdy nie powinny być udostępniane, nawet ludziom, których znasz ...

-

![Samochód bez kierowcy, ale z cyberprzestępcą na ogonie Samochód bez kierowcy, ale z cyberprzestępcą na ogonie]()

Samochód bez kierowcy, ale z cyberprzestępcą na ogonie

... spójny system zabezpieczeń. Atak skierowany na lub przez sieć komórkową może spowodować poważne awarie naruszające bezpieczeństwo pojazdów. Zabezpieczenie sieci komórkowych zapewniających samochodom komunikację o znaczeniu krytycznym będzie więc wymagać szczególnej troski. Czwartym obszarem są systemy rozpoznawania tożsamości oraz kontroli dostępu ...

-

![Kaspersky Internet Security i Kaspersky Total Security 2018 Kaspersky Internet Security i Kaspersky Total Security 2018]()

Kaspersky Internet Security i Kaspersky Total Security 2018

... dodatkową warstwę ochrony w formie tajnego kodu. Dzięki temu po uzyskaniu dostępu do cudzego telefonu niepowołane osoby nie będą mogły przeglądać określonych aplikacji ... . publicznych) sieci Wi-Fi. Najnowsza wersja Kaspersky Total Security zawiera także funkcje kontroli rodzicielskiej. Dzięki nim rodzice mogą określić limity czasowe dla korzystania z ...

-

![Polska: wydarzenia tygodnia 49/2018 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 49/2018]()

Polska: wydarzenia tygodnia 49/2018

... regionach i miastach. Chciałbym zwrócić uwagę na raport Najwyższej Izby Kontroli przedstawiony na szczycie klimatycznym COP24 dot. smogu. ... kierunkiem prac w MF jest to, aby system podatkowy był "prosty, przyjazny i przejrzysty". Brzmi to obiecująco, ... rosło tak szybko, że będzie stanowiło barierę dostępu do tego świadczenia, to kryterium dochodowe ...

-

![Tydzień 13/2008 (24-30.03.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 13/2008 (24-30.03.2008)]()

Tydzień 13/2008 (24-30.03.2008)

... USA i także skierowała do Światowej Organizacji Handlu skargę dotyczącą dostępu do zachodnich serwisów ekonomicznych w Chinach. Skargi wskazują takie agencje jak Reuters, ... 4,1% i według specjalistów w rzeczywistości inflacja już dawno wymknęła się spod kontroli i tylko zabiegi "techniczne" i manipulacje utrzymują ją na poziomie jednocyfrowym. Widać ...

-

![Canon imageRUNNER ADVANCE 4200 Canon imageRUNNER ADVANCE 4200]()

Canon imageRUNNER ADVANCE 4200

... popularny Universal Login Manager - mobilne drukowanie i skanowanie czy Access Management System - możliwość zapisu zeskanowanych dokumentów w formacie pozwalającym na wyszukanie słów ... i kontroli dostępu zarezerwowane do tej pory dla korporacji. Rozwiązanie to daje także pełną wiedzę na temat sposobu użytkowania urządzeń i kontroli kosztów ...

-

![Cyberbezpieczeństwo: ogromna skala ataków na OT Cyberbezpieczeństwo: ogromna skala ataków na OT]()

Cyberbezpieczeństwo: ogromna skala ataków na OT

... (SIEM), technicznego centrum operacyjnego (TOC), centrum operacyjnego ds. bezpieczeństwa (SOC), sieciowego centrum operacyjnego (NOC), wewnętrznej segmentacji sieci, kontroli dostępu do niej czy uwierzytelniania wieloskładnikowego. Ponad połowa (58%) przedsiębiorstw dysponuje w 2020 r. wyższymi budżetami. Natomiast 15% doświadcza spadków ...

-

![RSA w służbie zdrowia w USA [© Nmedia - Fotolia.com] RSA w służbie zdrowia w USA]()

RSA w służbie zdrowia w USA

... ClearTrust® to oprogramowanie do zarządzania dostępem do zasobów WWW, natomiast RSA SecurID® to system dwuskładnikowego uwierzytelniania. Rozwiązania te ułatwią zarządzanie dostępem lekarzy, personelu i pacjentów do informacji opieki ... których korzystają, są monitorowane. Sporządzane są szczegółowe raporty i dzienniki kontroli dotyczące tego dostępu ...

-

![Serwery z procesorami Jalapeno Serwery z procesorami Jalapeno]()

Serwery z procesorami Jalapeno

... i L2, jak i pamięć RAM oraz ścieżki dostępu do nich zabezpieczone są kodem ECC i mechanizmami kontroli parzystości. Zintegrowanie pamięci cache L2 z procesorem powoduje znaczne ... , jak i na tylnim panelu, a także posiadają czytnik kart SCC (system configuration card). Obydwie maszyny pracują pod kontrolą systemy operacyjnego Solaris 8 i 9. Użytkownik ...

Tematy: serwery -

![Cisco kontra wirusy [© stoupa - Fotolia.com] Cisco kontra wirusy]()

Cisco kontra wirusy

... oraz Trend Micro wspólnie pracują nad sieciowymi systemami ochrony przeciw wirusom i robakom. Jest to rozszerzenie nawiązanej w listopadzie ub.r. współpracy dotyczącej kontroli dostępu (Cisco Network Admission Control) do samodzielnie broniących się sieci (Self Defending Network). W ramach nowego porozumienia firmy zintegrują rozwiązania w zakresie ...

-

![Oprogramowanie BlackBerry Enterprise Server Express Oprogramowanie BlackBerry Enterprise Server Express]()

Oprogramowanie BlackBerry Enterprise Server Express

... w zasobach sieciowych firmy Użycie mobilnych aplikacji w celu dostępu do firmowych zasobów chronionych przez firewall Dla ... z VMware ESX Ponad 35 procedur i polityk kontroli IT, w tym możliwość zdalnego czyszczenia urządzenia oraz ... biznesowych: BlackBerry® Mobile Voice System (funkcjonalność telefonu stacjonarnego na smartfonach BlackBerry), ...

-

![Adgar Business Centre na Mokotowie Adgar Business Centre na Mokotowie]()

Adgar Business Centre na Mokotowie

... parkingu podziemnym, posiada dodatkowo w pobliżu osobny wielopoziomowy garaż naziemny, który może pomieścić 237 samochodów. W celu kontroli dostępu do parkingu podziemnego zastosowano system identyfikacji tablic rejestracyjnych samochodów, którym najemcy mogą zarządzać za pośrednictwem strony internetowej. Lokalizacja kompleksu na Mokotowie, przy ...

-

![Kolejna luka w Windows usunięta [© stoupa - Fotolia.com] Kolejna luka w Windows usunięta]()

Kolejna luka w Windows usunięta

... tym, że jest narzędziem szpiegostwa przemysłowego: jego celem jest uzyskanie dostępu do systemu operacyjnego Siemens WinCC, który służy do gromadzenia danych i ... , sklasyfikowana jako „Elevation of Privilege” (EoP), pozwalała na uzyskanie pełnej kontroli nad zainfekowanym komputerem. Podobna luka klasy EoP została wykryta przez ekspertów ...

-

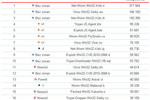

![Kaspersky Lab: szkodliwe programy IX 2010 Kaspersky Lab: szkodliwe programy IX 2010]()

Kaspersky Lab: szkodliwe programy IX 2010

... miesiącach, zestawienie zostało przygotowane w oparciu o dane wygenerowane przez system Kaspersky Security Network (KSN) - ... ochrony w czasie rzeczywistym (skanowanie podczas dostępu). Użycie statystyk z tej metody skanowania pozwala ... czy kradzież poufnych danych, lecz uzyskanie kontroli nad systemami przemysłowymi. Zasadniczo jest to szkodliwy ...

-

![Kaspersky Lab wykrywa "The Mask" [© lolloj - Fotolia.com] Kaspersky Lab wykrywa "The Mask"]()

Kaspersky Lab wykrywa "The Mask"

... zamykania operacji, ukrywania się po reguły dostępu i czyszczenie zamiast usuwania plików dziennika zdarzeń. ... Podczas dochodzenia prowadzonego przez Kaspersky Lab zamknięto serwery kontroli (C&C) wykorzystywane przez atakujących. Doliczono się ponad 380 ... ukrywania się. "Maska" to wysoce modułowy system; obsługuje wtyczki i pliki konfiguracyjne, które ...

-

![Masz mobilne konto bankowe? Lepiej uważaj Masz mobilne konto bankowe? Lepiej uważaj]()

Masz mobilne konto bankowe? Lepiej uważaj

... za jego pomocą wyświetlić fałszywy komunikat w imieniu banku nakłaniający do wprowadzenia hasła, co pozwoli im na uzyskanie dostępu do konta bankowości on-line i przejęcia kontroli nad funduszami ofiary ataku. Aby uniknąć infekcji programem Android.BankBot.34.origin Doctor Web zaleca użytkownikom powstrzymanie się ...

-

![5 dowodów na pożyteczność nowoczesnego ERP [© Mathias Rosenthal - Fotolia.com] 5 dowodów na pożyteczność nowoczesnego ERP]()

5 dowodów na pożyteczność nowoczesnego ERP

... kontroli operacyjnej, budżetowania czy planowania, firmy są w stanie zapewnić najwyższą jakość obsługi klienta. Jest to bardzo korzystne zwłaszcza na dużych, złożonych i szybko zmieniających się rynkach. Dokładny wgląd do aktualnych danych: Przedsiębiorstwa nigdy wcześniej nie potrzebowały dostępu ... z łatwością może wykonać system. Warto również ...

-

![Kaspersky Internet Security – multi-device 2016 oraz Anti-Virus 2016 Kaspersky Internet Security – multi-device 2016 oraz Anti-Virus 2016]()

Kaspersky Internet Security – multi-device 2016 oraz Anti-Virus 2016

... się z kamerą, ostrzega użytkownika przed próbami uzyskania nieautoryzowanego dostępu, a w razie potrzeby blokuje dostęp do kamery. Każdy użytkownik ... znaków wprowadzanych przez użytkownika i rozbudowany moduł kontroli rodzicielskiej. Android – przy pomocy rozwiązania ... Kaspersky Anti-Virus zawiera również system automatycznej ochrony przed exploitami, ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa? [© Freepik] NIS2, DORA i EZD: Jak przygotować się na nowe standardy cyberbezpieczeństwa?](https://s3.egospodarka.pl/grafika2/NIS2/NIS2-DORA-i-EZD-Jak-przygotowac-sie-na-nowe-standardy-cyberbezpieczenstwa-264767-150x100crop.jpg)

![3 główne problemy cyberbezpieczeństwa banków. Jak im zaradzić? [© pixabay.com] 3 główne problemy cyberbezpieczeństwa banków. Jak im zaradzić?](https://s3.egospodarka.pl/grafika2/Cyber-Threat-Intelligence/3-glowne-problemy-cyberbezpieczenstwa-bankow-Jak-im-zaradzic-238305-150x100crop.jpg)

![Ransomware bardziej przerażający niż inne cyberataki [© zimmytws - Fotolia.com] Ransomware bardziej przerażający niż inne cyberataki](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-bardziej-przerazajacy-niz-inne-cyberataki-240930-150x100crop.jpg)

![Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony [© Freepik] Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony](https://s3.egospodarka.pl/grafika2/luka-w-oprogramowaniu/Luka-w-systemie-Microsoft-sprawdz-czy-Twoj-komputer-jest-zagrozony-265403-150x100crop.jpg)

![Hakerzy ostrzą zęby na wybory w Rosji [© roibu - Fotolia.com] Hakerzy ostrzą zęby na wybory w Rosji](https://s3.egospodarka.pl/grafika2/luki-w-zabezpieczeniach/Hakerzy-ostrza-zeby-na-wybory-w-Rosji-222061-150x100crop.jpg)

![MacroSoft wdraża w tekstyliach [© Nmedia - Fotolia.com] MacroSoft wdraża w tekstyliach](https://s3.egospodarka.pl/grafika/macrosoft/MacroSoft-wdraza-w-tekstyliach-Qq30bx.jpg)

![Wirusy - co przyniesie 2005 r. [© Scanrail - Fotolia.com] Wirusy - co przyniesie 2005 r.](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-co-przyniesie-2005-r-apURW9.jpg)

![Panda Managed Office Protection 5.02 [© Nmedia - Fotolia.com] Panda Managed Office Protection 5.02](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Managed-Office-Protection-5-02-Qq30bx.jpg)

![Polska: wydarzenia tygodnia 49/2018 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 49/2018](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-49-2018-vgmzEK.jpg)

![Tydzień 13/2008 (24-30.03.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 13/2008 (24-30.03.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-13-2008-24-30-03-2008-12AyHS.jpg)

![RSA w służbie zdrowia w USA [© Nmedia - Fotolia.com] RSA w służbie zdrowia w USA](https://s3.egospodarka.pl/grafika/rsa/RSA-w-sluzbie-zdrowia-w-USA-Qq30bx.jpg)

![Cisco kontra wirusy [© stoupa - Fotolia.com] Cisco kontra wirusy](https://s3.egospodarka.pl/grafika/cisco/Cisco-kontra-wirusy-MBuPgy.jpg)

![Kolejna luka w Windows usunięta [© stoupa - Fotolia.com] Kolejna luka w Windows usunięta](https://s3.egospodarka.pl/grafika/luki-w-zabezpieczeniach/Kolejna-luka-w-Windows-usunieta-MBuPgy.jpg)

![Kaspersky Lab wykrywa "The Mask" [© lolloj - Fotolia.com] Kaspersky Lab wykrywa "The Mask"](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Kaspersky-Lab-wykrywa-The-Mask-132130-150x100crop.jpg)

![5 dowodów na pożyteczność nowoczesnego ERP [© Mathias Rosenthal - Fotolia.com] 5 dowodów na pożyteczność nowoczesnego ERP](https://s3.egospodarka.pl/grafika2/decyzje-biznesowe/5-dowodow-na-pozytecznosc-nowoczesnego-ERP-162430-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)