-

![Ataki hakerskie 2013 [© ra2 studio - Fotolia.com] Ataki hakerskie 2013]()

Ataki hakerskie 2013

... poufnych danych przedsiębiorstw i zakłócać ich kluczową działalność. Według raportu 2013 Cost of Cyber Crime Study zaawansowane, inteligentne zabezpieczenia, takie jak system zarządzania informacjami i zdarzeniami związanymi z bezpieczeństwem (Security Information and Event Management — SIEM), systemy inteligentnej analizy sieci i analiza wielkich ...

-

![Kaspersky Lab: szkodliwe programy V 2011 Kaspersky Lab: szkodliwe programy V 2011]()

Kaspersky Lab: szkodliwe programy V 2011

... przekierować użytkowników na strony phishingowe imitujące strony kilku banków. W tym celu modyfikowano plik HOSTS, wykorzystując rootkita infekującego system poprzez atak drive-by. Cyberprzestępcy złamali zabezpieczenia brazylijskiej strony internetowej i umieścili w niej szkodliwy aplet Java zawierający, oprócz exploita, dwa pliki .SYS o tej samej ...

-

![Kaspersky Lab: szkodliwe programy VIII 2011 Kaspersky Lab: szkodliwe programy VIII 2011]()

Kaspersky Lab: szkodliwe programy VIII 2011

... Lab wykrył 35 unikatowych szkodliwych programów, które w ten czy inny sposób atakowały system bitcoinowy. Robaki zdalnego dostępu Dość ciekawym zagrożeniem jest robak Morto, który ... niekompletne raporty uniemożliwiają ekspertom podjęcie odpowiednich działań w celu zabezpieczenia swoich zasobów. Publikowanie informacji o tak zwanych zaawansowanych ...

-

![Bluephone: GSM i stacjonarny razem [© pizuttipics - Fotolia.com] Bluephone: GSM i stacjonarny razem]()

Bluephone: GSM i stacjonarny razem

... sieci stacjonarnej. W skład konsorcjum weszły następujące firmy: Alcatel, Ericsson, Motorola, Norwood Systems, IVT, Inventel i MBT. Alcatel udostępni system szyfrowania i zabezpieczenia IP pomiędzy punktami dostępowymi a siecią publiczną. Firma Ericsson udostępni technologię mostów i punktów dostępowych, zapewniając rozwiązanie UMA (ang. Unlicensed ...

-

![Notebook Acer Aspire 4930 Notebook Acer Aspire 4930]()

Notebook Acer Aspire 4930

... „5 w 1” Napęd optyczny: Dwuwarstwowa nagrywarka DVD-Super Multi 8x albo Blu-ray disc System do wideo-konferencji Acer Video Conference: zintegrowana kamera internetowa o dużej ... z międzynarodową homologacją PTT, funkcja Wake-on-Ring Ochrona prywatności i zabezpieczenia: Czytnik linii papilarnych Acer Bio-Protection, z obsługą logowania Windows, ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... . Z drugiej strony również wielu graczy zaczęło podejmować działania w celu zabezpieczenia się przed takimi zagrożeniami. W zmniejszeniu liczby szkodliwych programów pomogły ... rozpowszechniły dzięki temu, że można je łatwo stworzyć, istnieje już dojrzały system dystrybucji i mogą być wykorzystywane do osiągnięcia dużych zysków w krótkim czasie. W ...

-

![Na co pozwala zagraniczna emerytura? [© Scanrail - Fotolia.com] Na co pozwala zagraniczna emerytura?]()

Na co pozwala zagraniczna emerytura?

... Jak żyją emeryci w innych krajach? W Niemczech, podobnie jak w Polsce, system emerytalny zbudowany jest z trzech filarów. Drugi z nich stanowią jednak zakładowe programy emerytalne, z których składa się większość emerytury. Trzeci filar to prywatne zabezpieczenia emerytalne. Niestety wielu Niemców ma niską świadomość finansową. Myślą, że ...

-

![Notebooki Acer TravelMate 8573 i 8473 Notebooki Acer TravelMate 8573 i 8473]()

Notebooki Acer TravelMate 8573 i 8473

... natomiast funkcja Autolock gwarantuje dokładne zamknięcie pokrywy notebooka w celu zabezpieczenia wyświetlacza. Notebooki TravelMate 8573 i 8473 są wyposażone w procesory Intel® ... się na niższe koszty eksploatacji. Notebooki te są też wyposażone w system Acer InstantView, umożliwiający szybkie sprawdzanie informacji, dzięki czemu użytkownicy mogą ...

-

![PKPP Lewiatan: Czarna Lista Barier 2012 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2012]()

PKPP Lewiatan: Czarna Lista Barier 2012

... bariery, które wynikają z rozwiązań wprowadzonych jeszcze w 2010 r., a dotyczących Indywidualnych Kont Zabezpieczenia Emerytalnego (IKZE). Szybkie procedowanie tych regulacji spowodowało nierówne ... . NOWE BARIERY, KTÓRE POJAWIŁY SIĘ W 2011 ROKU Spółka S24: system rejestracji spółki z o.o. w trybie 24 godzin uniemożliwia dokonanie rejestracji konta ...

-

![Sekrety wielkich handlowców Sekrety wielkich handlowców]()

Sekrety wielkich handlowców

... zmieniła plan. Zamiast mówić i opowiadać wzorem poprzedników, zapytała wprost: - A może powiedzą mi państwo, czego oczekujecie? W jakich punktach są wam potrzebne zabezpieczenia i system inwigilacji? Może dajmy sobie spokój z salą konferencyjną i przejdźmy się po firmie. Zechcieliby mnie państwo oprowadzić i pokazać, jak robi się gazetę ...

-

![Phishing: metody ataków Phishing: metody ataków]()

Phishing: metody ataków

... autentyczność i datę utraty ważności certyfikatów. Aktualizuj system i przeglądarki internetowe. Maile pochodzące od znanych firm i instytucji są podpisane cyfrowo, sprawdzaj autentyczność wiadomości, zanim przejdziesz na daną stronę. Poza tym, w Polsce występują dobre zabezpieczenia kont użytkowników. Większość banków posiada tokeny, hasła ...

-

![Złośliwe oprogramowanie - nowe trendy [© stoupa - Fotolia.com] Złośliwe oprogramowanie - nowe trendy]()

Złośliwe oprogramowanie - nowe trendy

... odsetek użytkowników Internetu. W tym przypadku idealny model zabezpieczenia komputera zapewnia jedynie połączenie mechanizmów ochrony lokalnej z rozwiązaniami technologii cloud, lecz tego typu system nie jest jak na razie popularnym rozwiązaniem na rynku antywirusów. Proaktywny system ochrony powinien zadziałać jeszcze przed pobraniem złośliwego ...

-

![Bezpieczny Mac OS X Bezpieczny Mac OS X]()

Bezpieczny Mac OS X

... OS X. Oprócz własnego sandboxa Chrome wykorzystuje wersję Flash Playera wyposażoną w system bezpiecznego uruchamiania, która stanowi dużą przeszkodę dla szkodliwych programów. Google ... bankowość online itd. Dzięki temu zabiegowi, jeżeli ktoś w jakiś sposób złamie zabezpieczenia twojego pęku kluczy, nie stracisz wszystkich swoich haseł. 7. Wyłącz IPv6, ...

-

![Bankowość islamska [© jahmaica - Fotolia.com] Bankowość islamska]()

Bankowość islamska

... ). Murabaha jest nieoprocentowany, a w dodatku praktycznie nie wymaga się od klienta zabezpieczenia. Nic dziwnego, bank islamski nie ponosi żadnego ryzyka. Potencjalny kredytobiorca ... Natomiast zarządzanie konkretnymi aktywami oraz silne powiązanie operacji finansowych z obrotem towarowym (system od którego europejskie banki odeszły około 15 lat temu) ...

-

![Usługi cloud computing: 3 warstwy w modelu dostaw [© buchachon - Fotolia.com] Usługi cloud computing: 3 warstwy w modelu dostaw]()

Usługi cloud computing: 3 warstwy w modelu dostaw

... dostosować trzeba posiadać elastyczną, plastyczną organizację. Organizacja to system informacyjny, a system informacyjny to IT. I tu dochodzimy do sedna sprawy. Według raportu ... potrzebach operacyjnych. Zamiast tego, firma uzyskuje potrzebną infrastrukturę IT - serwery, zabezpieczenia, przechowywanie danych, sieci itp. - od dostawcy, często za pomocą ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... na wskazany numer, by otrzymać link pozwalający na pobranie tak zwanego "zabezpieczenia". Pliki flash takie jak ten mogą pojawić się na stronach ... Właśnie w taki sposób wykrywane są najnowsze zagrożenia. Dzięki systemowi Urgent Detection System (UDS) zaimplementowanemu w Kaspersky Security Network, ponad 11 milionów komputerów otrzymuje ochronę w ...

-

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013]()

Szkodliwe programy mobilne 2013

... oprogramowania. Na przykład, Svpeng wykorzystuje nieznaną wcześniej lukę w celu zabezpieczenia się przed ręcznym usunięciem lub przy użyciu programu antywirusowego. ... na doniesienia od firm antywirusowych i blokując identyfikatory cyberprzestępców. Ataki na system Windows XP pozwalają mobilnemu szkodliwemu oprogramowaniu zainfekować komputer PC ...

-

![Notebooki i tablety Acer Enduro Notebooki i tablety Acer Enduro]()

Notebooki i tablety Acer Enduro

... wodoodporność. Zabezpieczeniom fizycznym Acer Enduro N3 towarzyszą najwyższej klasy zabezpieczenia cyfrowe, które chronią urządzenia np. przed cyberatakami. Składają się na ... grę wchodzą zadania wyjątkowo wymagające. Acer Enduro Management Suite (AEMS) To system opracowany z myślą o usprawnieniu procesu zarządzania większą liczbą urządzeń. Funkcje ...

-

![10 szokujących prognoz Saxo Banku na 2022 rok 10 szokujących prognoz Saxo Banku na 2022 rok]()

10 szokujących prognoz Saxo Banku na 2022 rok

... na silniejszym rynku pracy i mniej niesprawiedliwych obciążeniach podatkowych, ponieważ nowy system okaże się tak udany, że doprowadzi to do stopniowego obniżania podatków ... będą musiały podjąć szybkie działania w celu reorientacji strategicznych sojuszy i zabezpieczenia długoterminowych dostaw energii. W ramach jednego z takich sojuszy Indie, ...

-

![Smartfony Samsung Galaxy S24 Ultra, Galaxy S24+ oraz Galaxy S24 Smartfony Samsung Galaxy S24 Ultra, Galaxy S24+ oraz Galaxy S24]()

Smartfony Samsung Galaxy S24 Ultra, Galaxy S24+ oraz Galaxy S24

... zabezpieczenia i ochrona prywatności to większe zaufanie Wysoki poziom ochrony Galaxy S24 zapewnia wielowarstwowa platforma Samsung Knox, która zabezpiecza krytyczne informacje i chroni urządzenie przed lukami w oprogramowaniu, wykorzystując kompleksowe rozwiązania sprzętowe, technologię wykrywania zagrożeń w czasie rzeczywistym i system ...

-

![Trójwymiarowe obrazy twarzy [© Nmedia - Fotolia.com] Trójwymiarowe obrazy twarzy]()

Trójwymiarowe obrazy twarzy

... role jedynego zabezpieczenia, ale rozwiązanie może służyć do preselekcji osób podlegającej dalszej szczegółowej kontroli. Idea działania systemu jest następująca: osoba podlegająca identyfikacji siada w kabinie, w której system robi cztery zdjęcia twarzy. W ten sposób skanowane są kontury twarzy, na podstawie których system uzyskuje trójwymiarową ...

-

![Tydzień 14/2004 (29.03-04.04.2004) [© RVNW - Fotolia.com] Tydzień 14/2004 (29.03-04.04.2004)]()

Tydzień 14/2004 (29.03-04.04.2004)

... wysokości 19% dla VAT, podatków płaconych przez firmy i osoby fizyczne. System jest prosty, bo jednocześnie zlikwidowano wszystkie ulgi. Niemiecki kanclerz G. Schroeder ... do Europy Wschodniej i Azji. Polskie Górnictwo Naftowe i Gazownictwo szuka możliwości zabezpieczenia się na wypadek przerw w dostawie rosyjskiego gazu (jak to miało miejsce w ...

Tematy: -

![Zabezpiecz sprzęt przed burzą [© violetkaipa - Fotolia.com] Zabezpiecz sprzęt przed burzą]()

Zabezpiecz sprzęt przed burzą

... prosty zabieg uchroni system przed ewentualnymi problemami - Podczas przerwy w dostawie prądu odłączanie zasilania. Kiedy prąd jest ponownie włączany mogą powstać zakłócenia, co może spowodować problemy z zasilaniem - Wysokie napięcia mogą dotrzeć do komputera po kablu telefonicznym podłączonym do modemu. W celu zabezpieczenia komputera podczas ...

-

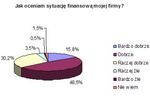

![Kondycja finansowa polskich firm 2005 Kondycja finansowa polskich firm 2005]()

Kondycja finansowa polskich firm 2005

... w Polsce blisko połowa badanych zaliczyła wysokie podatki oraz skomplikowany, zagmatwany system podatkowy. Aż 30% badanych jako przyczynę powolnego wzrostu ... firmy do ubezpieczania należności były wcześniejsze problemy z ich odzyskaniem (43%) oraz chęć zabezpieczenia się na przyszłość (84%). Istotnym argumentem przy podjęciu takiej decyzji były ...

-

![Panda Malware Radar [© Nmedia - Fotolia.com] Panda Malware Radar]()

Panda Malware Radar

... firm ucierpi w wyniku zaplanowanych ataków malware, omijających ochronę brzegową i centralne zabezpieczenia firm. W celu rozwiązania tego problemu firma Panda Software zaleca ... funkcje nowego systemu Panda Software to: Gromadzenie danych ze społeczności. System zbiera i magazynuje sposoby zachowań programów, śladów plików, sygnatur nowych ...

-

![Nowe cyber-zagrożenia wg McAfee [© Scanrail - Fotolia.com] Nowe cyber-zagrożenia wg McAfee]()

Nowe cyber-zagrożenia wg McAfee

... ich pomocą wyszukują nieznane dotąd luki w zabezpieczeniach. System Vista jako przyszłość zabezpieczeń Chociaż firma Microsoft podjęła działania, aby zapewnić wyższy poziom bezpieczeństwa systemu Microsoft Windows Vista, wprowadzone zmiany z jednej strony ograniczyły możliwości zabezpieczenia systemów przez innych dostawców, a z drugiej strony same ...

-

![Wirusy, trojany, phishing 2007 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing 2007]()

Wirusy, trojany, phishing 2007

... w przypadku szkodliwego oprogramowania dla Windows. Dotychczasowy brak niebezpiecznych aplikacji atakujących system Mac OS X może postawić jego użytkowników w niekorzystnym położeniu, ... Mac OS X, który z kolei wywodzi się z Unixa. Ci, którzy znają zabezpieczenia unixowe, mogą względnie łatwo „przenieść” swoją wiedzę i umiejętności do telefonu iPhone ...

-

![Łamanie zabezpieczeń CAPTCHA za 2 funty [© stoupa - Fotolia.com] Łamanie zabezpieczeń CAPTCHA za 2 funty]()

Łamanie zabezpieczeń CAPTCHA za 2 funty

... największych dostawców darmowych kont poczty elektronicznej padł ofiarą ataku spamerów i że zabezpieczenia wielu kont zostały złamane dzięki działaniom grup pracowników wyspecjalizowanych w ... do zbierania poufnych informacji bankowych i haseł”. Poprzednio stosowany system łamania zabezpieczeń typu CAPTCHA wykorzystywał wirtualną striptizerkę, która ...

-

![Smartphony: zadbaj o bezpieczeństwo [© violetkaipa - Fotolia.com] Smartphony: zadbaj o bezpieczeństwo]()

Smartphony: zadbaj o bezpieczeństwo

... temu. Smartfon bardziej przypomina mały komputer niż telefon. Na przykład system operacyjny Windows Mobile jest bardzo podobny do swojego odpowiednika dla komputera PC ... ta wzrosła do prawie 90 proc. Kod PIN nie stanowi wystarczającego zabezpieczenia W artykule czytamy, że obecnie bezpieczeństwo telefonów komórkowych często ogranicza się do kodu ...

-

![(Nie)bezpieczna sieć Wi-Fi (Nie)bezpieczna sieć Wi-Fi]()

(Nie)bezpieczna sieć Wi-Fi

... bezpiecznego korzystania z Internetu. Większość stron zawierających pole logowania korzysta z zabezpieczenia w postaci protokołu SSL. Mimo tego, że istnieje wiele narzędzi pozwalających ... w szczególności zaporę sieciową oraz system zapobiegania włamaniom (HIPS – Host Intrusion Prevention System). Rozwiązanie bezpieczeństwa dokonuje analizy i ...

-

![Dotacje UE krok po kroku [© Minerva Studio - Fotolia.com] Dotacje UE krok po kroku]()

Dotacje UE krok po kroku

... bądź ubezpieczeniowej, poręczenia, zastawu rejestrowego, przewłaszczenia rzeczy ruchomych. Forma dodatkowego zabezpieczenia może być negocjowana przez przedsiębiorcę, niestety tej możliwości zostali ... pomiędzy działaniami już nie jest możliwe. Tak skonstruowany system dopuszczalnych zmian skutkuje tym, iż niektórzy przedsiębiorcy podpisują umowy o ...

-

![Crimeware a sektor finansowy Crimeware a sektor finansowy]()

Crimeware a sektor finansowy

... przechwytywania informacji użytkowników, mimo że stowarzyszenie banków wprowadza dodatkowe zabezpieczenia w celu ochrony swoich klientów online. Podsumowując: ... świadczą o infekcji. Kaspersky Security Network (KSN) - System gromadzenia danych o istniejących zagrożeniach w czasie rzeczywistym. Ponadto, system ten efektywnie identyfikuje nieznane ...

-

![Notebook Acer TravelMate 5760 Notebook Acer TravelMate 5760]()

Notebook Acer TravelMate 5760

... Z tego powodu, notebook Travelmate 5760 jest wyposażony w skuteczne zabezpieczenia. W celu zabezpieczenia środków zainwestowanych w sprzęt, ochrony danych oraz obniżenia ... Bluetooth® 3.0 (w zależności od konfiguracji), a w wybranych modelach również wbudowany modem 3G. System Acer Video Conference, obejmujący kamerę internetową Acer CrystalEye, ...

-

![Noteboook Acer TravelMate 8481 Noteboook Acer TravelMate 8481]()

Noteboook Acer TravelMate 8481

... z rodziny Linux, który został zaprojektowany z myślą o szybkim uruchamianiu komputera. System jest gotowy do działania już po 8 sekundach. Umożliwia korzystanie z poczty ... , natomiast funkcja Autolock gwarantuje dokładne zamknięcie pokrywy notebooka w celu zabezpieczenia wyświetlacza. Technologia DASP (Disk Anti-Shock Protection) nowej generacji ...

-

![Bariery przedsiębiorczości na wsi [© Scanrail - Fotolia.com] Bariery przedsiębiorczości na wsi]()

Bariery przedsiębiorczości na wsi

... 18,4%. Wynika to zarówno z dużej niechęci przedsiębiorców do zadłużania się, ale również z trudności w znalezieniu zabezpieczenia kredytu w wystarczającym wymiarze. Pomoc w tym zakresie oferują programy wsparcia unijnego oraz system funduszy pożyczkowych, gwarancyjnych i poręczeniowych (np. FDPA, FWW, EFRWP). Obszary wymagające zmian dla lepszego ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ataki hakerskie 2013 [© ra2 studio - Fotolia.com] Ataki hakerskie 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Ataki-hakerskie-2013-125731-150x100crop.jpg)

![Bluephone: GSM i stacjonarny razem [© pizuttipics - Fotolia.com] Bluephone: GSM i stacjonarny razem](https://s3.egospodarka.pl/grafika/bt/Bluephone-GSM-i-stacjonarny-razem-QhDXHQ.jpg)

![Na co pozwala zagraniczna emerytura? [© Scanrail - Fotolia.com] Na co pozwala zagraniczna emerytura?](https://s3.egospodarka.pl/grafika/seniorzy/Na-co-pozwala-zagraniczna-emerytura-apURW9.jpg)

![PKPP Lewiatan: Czarna Lista Barier 2012 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2012](https://s3.egospodarka.pl/grafika/Czarna-Lista-Barier/PKPP-Lewiatan-Czarna-Lista-Barier-2012-apURW9.jpg)

![Złośliwe oprogramowanie - nowe trendy [© stoupa - Fotolia.com] Złośliwe oprogramowanie - nowe trendy](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Zlosliwe-oprogramowanie-nowe-trendy-MBuPgy.jpg)

![Bankowość islamska [© jahmaica - Fotolia.com] Bankowość islamska](https://s3.egospodarka.pl/grafika2/bankowosc-islamska/Bankowosc-islamska-94936-150x100crop.jpg)

![Usługi cloud computing: 3 warstwy w modelu dostaw [© buchachon - Fotolia.com] Usługi cloud computing: 3 warstwy w modelu dostaw](https://s3.egospodarka.pl/grafika2/IT/Uslugi-cloud-computing-3-warstwy-w-modelu-dostaw-121814-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2013-133928-150x100crop.jpg)

![Trójwymiarowe obrazy twarzy [© Nmedia - Fotolia.com] Trójwymiarowe obrazy twarzy](https://s3.egospodarka.pl/grafika/system-rozpoznawania-twarzy/Trojwymiarowe-obrazy-twarzy-Qq30bx.jpg)

![Tydzień 14/2004 (29.03-04.04.2004) [© RVNW - Fotolia.com] Tydzień 14/2004 (29.03-04.04.2004)](https://s3.egospodarka.pl/grafika//Tydzien-14-2004-29-03-04-04-2004-sNRO59.jpg)

![Zabezpiecz sprzęt przed burzą [© violetkaipa - Fotolia.com] Zabezpiecz sprzęt przed burzą](https://s3.egospodarka.pl/grafika/utrata-danych/Zabezpiecz-sprzet-przed-burza-SdaIr2.jpg)

![Panda Malware Radar [© Nmedia - Fotolia.com] Panda Malware Radar](https://s3.egospodarka.pl/grafika/malware/Panda-Malware-Radar-Qq30bx.jpg)

![Nowe cyber-zagrożenia wg McAfee [© Scanrail - Fotolia.com] Nowe cyber-zagrożenia wg McAfee](https://s3.egospodarka.pl/grafika/bezpieczenstwo-danych/Nowe-cyber-zagrozenia-wg-McAfee-apURW9.jpg)

![Wirusy, trojany, phishing 2007 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing 2007](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-2007-apURW9.jpg)

![Łamanie zabezpieczeń CAPTCHA za 2 funty [© stoupa - Fotolia.com] Łamanie zabezpieczeń CAPTCHA za 2 funty](https://s3.egospodarka.pl/grafika/ataki-hakerow/Lamanie-zabezpieczen-CAPTCHA-za-2-funty-MBuPgy.jpg)

![Smartphony: zadbaj o bezpieczeństwo [© violetkaipa - Fotolia.com] Smartphony: zadbaj o bezpieczeństwo](https://s3.egospodarka.pl/grafika/wirusy-na-komorki/Smartphony-zadbaj-o-bezpieczenstwo-SdaIr2.jpg)

![Dotacje UE krok po kroku [© Minerva Studio - Fotolia.com] Dotacje UE krok po kroku](https://s3.egospodarka.pl/grafika/dotacje-unijne/Dotacje-UE-krok-po-kroku-iG7AEZ.jpg)

![Bariery przedsiębiorczości na wsi [© Scanrail - Fotolia.com] Bariery przedsiębiorczości na wsi](https://s3.egospodarka.pl/grafika/sektor-msp/Bariery-przedsiebiorczosci-na-wsi-apURW9.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)