-

![Komputery HP EliteOne i EliteDesk 800 oraz HP ProOne i ProDesk 600 Komputery HP EliteOne i EliteDesk 800 oraz HP ProOne i ProDesk 600]()

Komputery HP EliteOne i EliteDesk 800 oraz HP ProOne i ProDesk 600

... bezpieczeństwo. Komputery te są wyposażone w system Windows 7 lub Windows 8. Szybki dostęp do danych zapewnia bogaty wybór wydajnych, dysków twardych z mechanizmami samoszyfrującymi, a opcjonalnie także cienkie, wymienne dyski twarde, który można wyjmować z komputera w celu lepszego zabezpieczenia poufnych danych. Nowa konstrukcja z portem ...

-

![Kaspersky Internet Security multi-device i Anti-Virus 2014 Kaspersky Internet Security multi-device i Anti-Virus 2014]()

Kaspersky Internet Security multi-device i Anti-Virus 2014

... i żądać zapłaty za "odblokowanie" takich maszyn, czasem nawet wtedy, gdy system posiada zainstalowane rozwiązanie antywirusowe. W wielu przypadkach użytkownicy ignorują ostrzeżenia ... najbardziej zaawansowane z dostępnych narzędzia ochrony stworzone w celu zabezpieczenia najcenniejszych dla klientów danych finansowych i informacji osobistych. Eksperci ...

-

![Przygotowania do Euro 2012 - podsumowanie 2010 [© Scanrail - Fotolia.com] Przygotowania do Euro 2012 - podsumowanie 2010]()

Przygotowania do Euro 2012 - podsumowanie 2010

... obecnie ponad 100 projektów. Prace są oparte o nowoczesny system zarządzania projektowego PPM, czyli Project Portfolio Management. W przyszłym ... . Poza nim w skład Komitetu wchodzi jeszcze zespół ds. zabezpieczenia medycznego stadionów, ds. zabezpieczenia medycznego i ratowniczego lotnisk oraz bezpieczeństwa sanitarno-epidemiologicznego Turnieju ...

-

![Jakie telefony komórkowe dla biznesu? Jakie telefony komórkowe dla biznesu?]()

Jakie telefony komórkowe dla biznesu?

... ceną. Wyposażony w typowe aplikacje biznesowe, jak Microsoft Office i Lync oraz zabezpieczenia klasy korporacyjnej. Z preinstalowanych aplikacji, które mogą przydać się ... pamięci, rozszerzalnymi do nawet 128 GB. Pracuje w oparciu o system Windows Phone 8.1. Na szczególną uwagę zasługuje system usług nawigacyjnych: Here Drive, Here Maps, Here Transit, ...

-

![Parę sposobów na bezpieczeństwo sieci firmowej [© Melpomene - Fotolia.com] Parę sposobów na bezpieczeństwo sieci firmowej]()

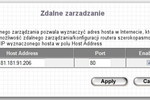

Parę sposobów na bezpieczeństwo sieci firmowej

... krytyczną, dziwić może fakt, iż zaledwie co trzecia dba o odpowiednie zabezpieczenia. Firmowy komputer - obiekt pożądania cyberprzestępcy Chociaż połowa przebadanych przez ... wykrywania włamań (IDS – Intrusion Detection System) i systemu zapobiegania włamaniom (IPS – Intrusion Prevention System). Rozwiązanie opiera się na nieustannym monitorowaniu ...

-

![Dobre hasło dostępu podstawą zabezpieczeń [© Edelweiss - Fotolia.com] Dobre hasło dostępu podstawą zabezpieczeń]()

Dobre hasło dostępu podstawą zabezpieczeń

... czających się zagrożeń, a co się z tym ściśle wiąże konieczności odpowiedniego zabezpieczenia swoich danych. Eksperci zalecają, aby unikać tzw. haseł słownikowych, czyli jednego, ... ustawieniu innego loginu do panelu niż popularny "Admin". Dodatkowo, warto zabezpieczyć system ograniczeniem ilości prób logowania. Co należy zrobić po wykrytym włamaniu ...

-

![Szyfrowanie telefonu: ochrona idealna? Szyfrowanie telefonu: ochrona idealna?]()

Szyfrowanie telefonu: ochrona idealna?

... formą zabezpieczenia telefonu czy tabletu jest blokada ekranu. Aby włączyć taką blokadę w urządzeniach z systemem Android wystarczy wejść do panelu ustawień i wybrać opcję „Zabezpieczenia”, ... całkowicie niemożliwe. Jak informuje Google, producent systemu Android, w nowych telefonach system domyślnie szyfrujący ma już być standardem. Wygląda na to, ...

-

![Wi-Fi - pięta achillesowa bezpieczeństwa IT [© georgejmclittle - Fotolia.com] Wi-Fi - pięta achillesowa bezpieczeństwa IT]()

Wi-Fi - pięta achillesowa bezpieczeństwa IT

... jak firewalle i programy antywirusowe w swoich strategiach bezpieczeństwa sieci bezprzewodowych. Inne zabezpieczenia uważane za kluczowe w ochronie głównej infrastruktury IT także odgrywają mniejszą rolę we wdrożeniach sieci Wi-Fi. Przykładowo system zapobiegania włamaniom wdrożyło tylko 41% respondentów, kontrolę aplikacji 37%, a filtrowanie ...

-

![Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci [© Brian Jackson - Fotolia.com] Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci]()

Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci

... zabezpieczonego dysku są trudne do odczytania. W celu zaszyfrowania dysku twardego komputera w Menu Start wchodzimy w Panel sterowania, gdzie znajdujemy zakładkę System i zabezpieczenia, a następnie opcję Szyfrowanie dysków funkcją BitLocker. W tym miejscu możemy zaszyfrować zarówno zawartość dysków twardych jak też przenośnych (wymiennych). W tym ...

-

![3 trendy technologiczne z czasów pandemii [© WrightStudio - Fotolia.com] 3 trendy technologiczne z czasów pandemii]()

3 trendy technologiczne z czasów pandemii

... sztucznej inteligencji) przechowują i dzielą się ogromną ilością danych w sieci, stają przed koniecznością zabezpieczenia swoich systemów i infrastruktury chmury. Cyberataki stają się coraz bardziej ... przez służby specjalne. W 2007 roku miał miejsce atak na system bankowy oraz łączności w Estonii, a w 2017 roku akcja hakerska sparaliżowała ...

-

![Bezpieczeństwo Twoich finansów w Internecie [© Minerva Studio - Fotolia.com] Bezpieczeństwo Twoich finansów w Internecie]()

Bezpieczeństwo Twoich finansów w Internecie

... tak wyselekcjonowanej bazy zazwyczaj odwołują się do zasad bezpieczeństwa, do procesu zabezpieczenia przed hakerami, etc. Przestępcy profesjonalnie przygotowują szatę graficzną maila, ... banku (mało prawdopodobne) lub informatyczne ich wygenerowanie (statystycznie krańcowo trudne). System transakcyjny banku „pozwala” pomylić się we wpisywanym haśle ...

-

![Karty kredytowe a bezpieczeństwo płatności [© Minerva Studio - Fotolia.com] Karty kredytowe a bezpieczeństwo płatności]()

Karty kredytowe a bezpieczeństwo płatności

... nazwisko użytkownika, numer karty, daty jej wystawienia oraz terminu upływu ważności. System taki jednak ma bardzo poważną wadę - wystarczyło, że potencjalny złodziej wszedł ... kwotę tej operacji na rachunku karty. Ostrożności nigdy za wiele Żadne zabezpieczenia kart oraz systemów sprzedawcy i instytucji weryfikującej płatności nie zdadzą egzaminu, ...

-

![Forefront Endpoint Protection 2010 [© Nmedia - Fotolia.com] Forefront Endpoint Protection 2010]()

Forefront Endpoint Protection 2010

... zabezpieczenia desktopów i serwerów. FEP bazuje na wielokrotnie nagradzanym silniku służącym do ochrony desktopów i serwerów przed złośliwym oprogramowaniem (FEP korzysta z tego samego mechanizmu, co Microsoft Security Essentials). Ponadto, FEP wyróżnia: Integracja z System Center Configuration Manager. Jedna konsola do zarządzania i zabezpieczenia ...

-

![Trend Micro Control Manager z ochroną DLP [© Andrea Danti - Fotolia.com] Trend Micro Control Manager z ochroną DLP]()

Trend Micro Control Manager z ochroną DLP

... i kontroli DLP cenne dane mogą przeniknąć przez zabezpieczenia – przypadkowo lub celowo – za pośrednictwem urządzeń rozproszonych w całej firmie ... system aktualizacji i alertów obejmujący wszystkie elementy produktu Ulepszony system reagowania i przeciwdziałania przypadkom naruszenia bezpieczeństwa Lepsze rozumienie tego, czym jest bezpieczny system ...

-

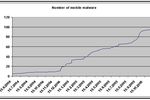

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne]()

10 lat złośliwego oprogramowania na urządzenia mobilne

... się za aplikacją „Sexy View”. Yxes uzyskał status certyfikowanej aplikacji na system Symbian, ewidentnie wykorzystując osobliwość tego OS-a, która pozwalała autorom ... z kont bankowych. Współpracując z Zeusem, Zitmo pozwalał na obejście zabezpieczenia transakcji bankowych online, opartego na wiadomościach SMS. Innym szkodliwym oprogramowaniem, ...

-

![Jak zabezpieczyć przetwarzanie w chmurze? [© Jakub Jirsák - Fotolia.com] Jak zabezpieczyć przetwarzanie w chmurze?]()

Jak zabezpieczyć przetwarzanie w chmurze?

... rozwiązań, tak aby stworzyć spójny system ochrony obejmujący wszystkie środowiska: wirtualne, fizyczne i w chmurze. „Przede wszystkim stosowane rozwiązanie powinno umożliwiać natychmiastowe uruchamianie zabezpieczeń podczas automatycznego lub ręcznego rozbudowywania środowiska. Zabezpieczenia powinny również pozwalać na konkretne zdefiniowanie ...

-

![Backup: element strategii bezpieczeństwa danych [© Mathias Rosenthal - Fotolia.com] Backup: element strategii bezpieczeństwa danych]()

Backup: element strategii bezpieczeństwa danych

... , ale nie mamy możliwości jego wyeliminowania. Dlatego, aby zminimalizować negatywny wpływ czynników, stosowany jest system backupu, który został wskazany przez 41% badanych jako główny element strategii zabezpieczenia danych. System ten musi w dzisiejszych czasach sprostać dynamicznie zmieniającym się warunkom w świecie IT i dostosować do ...

-

![Infrastruktura krytyczna: cyberprzestępcy celują w kolej [© pixabay.com] Infrastruktura krytyczna: cyberprzestępcy celują w kolej]()

Infrastruktura krytyczna: cyberprzestępcy celują w kolej

... czy łączność eksploatacyjną, na przykład nastawnice komputerowe lub Europejski System Sterowania Pociągiem ETCS. Do miękkich zaliczane są systemy i rozwiązania zapewniające ochronę ... , identyfikacji wrażliwych aktywów i segmentacji sieci przy użyciu firewalli. Te zabezpieczenia pozwalają ustrzec się przed większością cyberataków oraz przed skutkami ...

-

![Phishing w natarciu. Poufne dane firmowe zagrożone [© WavebreakmediaMicro - Fotolia.com] Phishing w natarciu. Poufne dane firmowe zagrożone]()

Phishing w natarciu. Poufne dane firmowe zagrożone

... Arkadiusz Krawczyk, Country Manager w McAfee Poland. – Zabezpieczenia przyszłości muszą oferować klientowi możliwość przekształcenia chaotycznego zbioru najnowszych i najlepszych produktów w strategicznie zoptymalizowany system poprawiający bezpieczeństwo firmy, optymalizujący zabezpieczenia pod kątem kosztów i strategicznie dostosowujący je do ...

-

![Do jakich wniosków prowadzą największe ataki hakerów? [© anurak - Fotolia.com] Do jakich wniosków prowadzą największe ataki hakerów?]()

Do jakich wniosków prowadzą największe ataki hakerów?

... magazyn WIRED, to szczególnie szkodliwe oprogramowanie ransomware zainfekowało system publicznej służby zdrowia (National Health Service) w Wielkiej Brytanii, utrudniając ... zarządzającej danymi Partii Republikańskiej, która to firma nieprawidłowo skonfigurowała zabezpieczenia swojej pamięci masowej w chmurze Amazon. Co ciekawe, stacja CNN ...

-

![Cyberataki na szpitale niosą śmierć. Jak się chronić? Cyberataki na szpitale niosą śmierć. Jak się chronić?]()

Cyberataki na szpitale niosą śmierć. Jak się chronić?

... ataku ransomware przemieszczającego się w poprzek sieci. Rozwiązanie problemu ataku ransomware na jeden system użytkownika może być kłopotliwe, ale implikacje ataku obejmującego całą sieć są znacznie większe. Aktualizuj zabezpieczenia oparte na sygnaturach Z punktu widzenia bezpieczeństwa informacji z pewnością korzystne jest utrzymywanie ...

-

![Nowe tablety i notebooki Acer Nowe tablety i notebooki Acer]()

Nowe tablety i notebooki Acer

... podłączone do sieci domowej i są wyposażone w system clear.fi. Tablet Acer ICONIA TAB jest wyposażony w system operacyjny Windows 7, procesor AMD C-50 ... w najnowsze technologie umożliwiające jednoczesne, precyzyjne rozpoznawanie dotknięć w kilku punktach. W celu zabezpieczenia wyświetlaczy przed zarysowaniem oraz odciskami palców zastosowano bardzo ...

-

![Jak założyć własny sklep internetowy? [© stoupa - Fotolia.com] Jak założyć własny sklep internetowy?]()

Jak założyć własny sklep internetowy?

... Zabezpieczenia Musisz również pamiętać, że w przypadku każdej działalności w sieci kluczową kwestią jest bezpieczeństwo. Jeśli w grę wchodzą dane osobowe i finansowe, a także pieniądze, należy zastosować szczególne zabezpieczenia ...

-

![Jak dbać o bezpieczeństwo urządzeń mobilnych? [© vege - Fotolia.com] Jak dbać o bezpieczeństwo urządzeń mobilnych?]()

Jak dbać o bezpieczeństwo urządzeń mobilnych?

... sposobem zabezpieczenia się przed tym zagrożeniem jest korzystanie z „prezerwatyw USB” (ang. USB Condoms, http://www.usbcondoms.com/), które zapobiegają odczytywaniu danych z telefonu i zapisywaniu ich na nim. Rozwiązanie to gwarantuje, że połączenie USB zostanie użyte wyłącznie w celu naładowania baterii. Aktualizuj system operacyjny Dobrze ...

-

![ESET Smart Security 8 i ESET NOD32 Antivirus 8 w wersji beta ESET Smart Security 8 i ESET NOD32 Antivirus 8 w wersji beta]()

ESET Smart Security 8 i ESET NOD32 Antivirus 8 w wersji beta

... (podobnie jak poprzednie) w oparciu o system oceny reputacji i bezpieczeństwa plików ESET Live Grid oraz w oparciu o system HIPS, który zapobiega włamaniom i niechcianej aktywności ... Warto przypomnieć, że ESET Smart Security, prócz ochrony antywirusowej i zabezpieczenia w postaci firewalla, jest wyposażony w moduł kontroli rodzicielskiej oraz ...

-

![Kto odpowiada za bezpieczeństwo IT w bankach? [© Inok - Fotolia.com] Kto odpowiada za bezpieczeństwo IT w bankach?]()

Kto odpowiada za bezpieczeństwo IT w bankach?

... cyberprzestępcy, okaże się, że najsłabszym ogniwem systemu nie są zabezpieczenia w bankach, ale sami użytkownicy – ich nieznajomość podstawowych zasad bezpiecznego korzystania ... i podzielić odpowiedzialność. Być może jest najwyższy czas by stworzyć wspólny, międzybankowy system, który pozwoli chronić rynek przed cyberprzestępczością – mówił podczas IT ...

-

![PKPP Lewiatan: Czarna Lista Barier 2015 [© Sergey Nivens - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2015]()

PKPP Lewiatan: Czarna Lista Barier 2015

... danych z danymi kontrahentów, spełniania obowiązku informacyjnego o przetwarzaniu danych i zabezpieczenia tych danych. Jest to często nieuzasadnione, gdyż te same dane ... roku wieloletni, stały system wsparcia dla mikroproducentów, aukcyjny system wsparcia dla większych instalacji oraz modyfikuje dotychczasowy system zielonych certyfikatów. Niestety ...

-

![Praworządność pod ostrzałem: jak broni się państwo prawa? [© bnorbert3 - Fotolia.com] Praworządność pod ostrzałem: jak broni się państwo prawa?]()

Praworządność pod ostrzałem: jak broni się państwo prawa?

... odnośnie niezależności polskiego sądownictwa wyraził sąd w Madrycie, pytając m.in. o system środków dyscyplinarnych i zasady odwoływania sędziów w Polsce. 1. W ostatnich dniach ... . 1 TUE. Kumulacja tych środków i działanie na wielu frontach – o ile TSUE udzieli omawianego zabezpieczenia – może przyczynić się do powstrzymania polskiego rządu od ...

-

![Branża energetyczna na celowniku cyberprzestępców [© pixabay.com] Branża energetyczna na celowniku cyberprzestępców]()

Branża energetyczna na celowniku cyberprzestępców

... kroku potrzebę inwestowania w wysokiej jakości zabezpieczenia IT w tym sektorze, co również obejmuje energetykę wiatrową – tłumaczy Aleksander Kostuch. Aby system cyberbezpieczeństwa infrastruktury OZE funkcjonował prawidłowo niezbędnych jest wdrożenie kilku typów urządzeń. Fundamentem pozostaje system UTM, czyli wielofunkcyjna zapora sieciowa ...

-

![Wiatraki filarem transformacji energetycznej w Polsce [© Freepik] Wiatraki filarem transformacji energetycznej w Polsce]()

Wiatraki filarem transformacji energetycznej w Polsce

... energetycznego kraju oraz konkurencyjności gospodarki. Mimo tego sukcesu, polski system energetyczny nadal w dużej mierze opiera się na węglu kamiennym i ... „Clean Industrial Deal”, polska strategia wiatrowa wpisuje się w dążenie UE do zabezpieczenia przemysłu przed dominacją państw trzecich – zwłaszcza wrażliwego sektora energetycznego. Zmiany na ...

-

![Coraz większe zagrożenie wirusami Coraz większe zagrożenie wirusami]()

Coraz większe zagrożenie wirusami

... ich liczba przekroczyła 100. Na początku wirusy atakowały telefony wyposażone w system Symbian. To właśnie ta grupa stanowi najliczniejszą odmianę pośród m-wirusów, co ... CD z muzyką wytwórni Sony BMG. Pakiet rootkit umieszczony został w celu zabezpieczenia płyt przed kopiowaniem. Ponadto pozwalał niepostrzeżenie monitorować zachowanie użytkownika za ...

-

![Co Gabinet Cieni BCC rekomenduje rządowi? [© Ivan - Fotolia.com] Co Gabinet Cieni BCC rekomenduje rządowi?]()

Co Gabinet Cieni BCC rekomenduje rządowi?

... naliczania i przyznawania świadczeń emerytalnych dla ogółu obywateli. Jakość funkcjonowania systemu zabezpieczenia społecznego z perspektywy długookresowego rozwoju państwa, posiada zasadnicze znaczenie dla przyszłych pokoleń. Oznacza to, iż system emerytalny powinien posiadać długoletnią strategię rozwoju i reagowania na pojawiające się ryzyka ...

-

![Domena firmowa: dane abonenta powinny być aktualne [© Minerva Studio - Fotolia.com] Domena firmowa: dane abonenta powinny być aktualne]()

Domena firmowa: dane abonenta powinny być aktualne

... administrować domeną. W tym celu usługodawca powinien udostępnić klientom system umożliwiający weryfikację siły haseł. Dzięki temu użytkownik wybierający hasło jest ... wysoki poziom zabezpieczenia haseł, np. poprzez sprawdzanie siły hasła oraz wymogu użycia w haśle określonych znaków. Takie zabezpieczenia pozwalają zmniejszyć niebezpieczeństwo ...

-

![Symantec Norton Everywhere [© Nmedia - Fotolia.com] Symantec Norton Everywhere]()

Symantec Norton Everywhere

... sposób uaktualniać oprogramowanie, system operacyjny i aplikacje znajdujące się na urządzeniach; zapewnić zdalne wsparcie techniczne dla urządzeń w celu obniżenia kosztów eksploatacyjnych; zintegrować z urządzeniami bezpieczną i niezawodną usługę przechowywania danych online w celu zabezpieczenia ustawień konfiguracyjnych, danych aplikacji ...

-

![Bezpieczna sieć WiFi Bezpieczna sieć WiFi]()

Bezpieczna sieć WiFi

... adresu MAC, co znaczy, że samo filtrowanie MAC nie jest wystarczającym rozwiązaniem do zabezpieczenia się przed intruzami. Jednakże, jako dodatkowy środek ochrony, wraz z silnym szyfrowaniem WPA, ... kiedy do sieci podłącza się inny komputer. Jest to pomocne do określenia czy system podłączający się do sieci należy faktycznie do legalnego użytkownika ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Przygotowania do Euro 2012 - podsumowanie 2010 [© Scanrail - Fotolia.com] Przygotowania do Euro 2012 - podsumowanie 2010](https://s3.egospodarka.pl/grafika/Euro-2012/Przygotowania-do-Euro-2012-podsumowanie-2010-apURW9.jpg)

![Parę sposobów na bezpieczeństwo sieci firmowej [© Melpomene - Fotolia.com] Parę sposobów na bezpieczeństwo sieci firmowej](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Pare-sposobow-na-bezpieczenstwo-sieci-firmowej-181190-150x100crop.jpg)

![Dobre hasło dostępu podstawą zabezpieczeń [© Edelweiss - Fotolia.com] Dobre hasło dostępu podstawą zabezpieczeń](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Dobre-haslo-dostepu-podstawa-zabezpieczen-133783-150x100crop.jpg)

![Wi-Fi - pięta achillesowa bezpieczeństwa IT [© georgejmclittle - Fotolia.com] Wi-Fi - pięta achillesowa bezpieczeństwa IT](https://s3.egospodarka.pl/grafika2/dzial-IT/Wi-Fi-pieta-achillesowa-bezpieczenstwa-IT-157904-150x100crop.jpg)

![Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci [© Brian Jackson - Fotolia.com] Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci](https://s3.egospodarka.pl/grafika2/prywatnosc-w-sieci/Boisz-sie-inwigilacji-sluzb-Oto-11-sposobow-na-lepsza-prywatnosc-w-sieci-171686-150x100crop.jpg)

![3 trendy technologiczne z czasów pandemii [© WrightStudio - Fotolia.com] 3 trendy technologiczne z czasów pandemii](https://s3.egospodarka.pl/grafika2/SaaS/3-trendy-technologiczne-z-czasow-pandemii-234259-150x100crop.jpg)

![Bezpieczeństwo Twoich finansów w Internecie [© Minerva Studio - Fotolia.com] Bezpieczeństwo Twoich finansów w Internecie](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Bezpieczenstwo-Twoich-finansow-w-Internecie-iG7AEZ.jpg)

![Karty kredytowe a bezpieczeństwo płatności [© Minerva Studio - Fotolia.com] Karty kredytowe a bezpieczeństwo płatności](https://s3.egospodarka.pl/grafika/karty-kredytowe/Karty-kredytowe-a-bezpieczenstwo-platnosci-iG7AEZ.jpg)

![Forefront Endpoint Protection 2010 [© Nmedia - Fotolia.com] Forefront Endpoint Protection 2010](https://s3.egospodarka.pl/grafika/Microsoft/Forefront-Endpoint-Protection-2010-Qq30bx.jpg)

![Trend Micro Control Manager z ochroną DLP [© Andrea Danti - Fotolia.com] Trend Micro Control Manager z ochroną DLP](https://s3.egospodarka.pl/grafika2/zabezpieczenia-komputerowe/Trend-Micro-Control-Manager-z-ochrona-DLP-96538-150x100crop.jpg)

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/10-lat-zlosliwego-oprogramowania-na-urzadzenia-mobilne-130738-150x100crop.jpg)

![Jak zabezpieczyć przetwarzanie w chmurze? [© Jakub Jirsák - Fotolia.com] Jak zabezpieczyć przetwarzanie w chmurze?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Jak-zabezpieczyc-przetwarzanie-w-chmurze-135248-150x100crop.jpg)

![Backup: element strategii bezpieczeństwa danych [© Mathias Rosenthal - Fotolia.com] Backup: element strategii bezpieczeństwa danych](https://s3.egospodarka.pl/grafika2/backup/Backup-element-strategii-bezpieczenstwa-danych-154727-150x100crop.jpg)

![Infrastruktura krytyczna: cyberprzestępcy celują w kolej [© pixabay.com] Infrastruktura krytyczna: cyberprzestępcy celują w kolej](https://s3.egospodarka.pl/grafika2/infrastruktura-krytyczna/Infrastruktura-krytyczna-cyberprzestepcy-celuja-w-kolej-241862-150x100crop.jpg)

![Phishing w natarciu. Poufne dane firmowe zagrożone [© WavebreakmediaMicro - Fotolia.com] Phishing w natarciu. Poufne dane firmowe zagrożone](https://s3.egospodarka.pl/grafika2/phishing/Phishing-w-natarciu-Poufne-dane-firmowe-zagrozone-142988-150x100crop.jpg)

![Do jakich wniosków prowadzą największe ataki hakerów? [© anurak - Fotolia.com] Do jakich wniosków prowadzą największe ataki hakerów?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Do-jakich-wnioskow-prowadza-najwieksze-ataki-hakerow-202741-150x100crop.jpg)

![Jak założyć własny sklep internetowy? [© stoupa - Fotolia.com] Jak założyć własny sklep internetowy?](https://s3.egospodarka.pl/grafika/e-biznes/Jak-zalozyc-wlasny-sklep-internetowy-MBuPgy.jpg)

![Jak dbać o bezpieczeństwo urządzeń mobilnych? [© vege - Fotolia.com] Jak dbać o bezpieczeństwo urządzeń mobilnych?](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Jak-dbac-o-bezpieczenstwo-urzadzen-mobilnych-137095-150x100crop.jpg)

![Kto odpowiada za bezpieczeństwo IT w bankach? [© Inok - Fotolia.com] Kto odpowiada za bezpieczeństwo IT w bankach?](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Kto-odpowiada-za-bezpieczenstwo-IT-w-bankach-148540-150x100crop.jpg)

![PKPP Lewiatan: Czarna Lista Barier 2015 [© Sergey Nivens - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2015](https://s3.egospodarka.pl/grafika2/Czarna-Lista-Barier/PKPP-Lewiatan-Czarna-Lista-Barier-2015-167652-150x100crop.jpg)

![Praworządność pod ostrzałem: jak broni się państwo prawa? [© bnorbert3 - Fotolia.com] Praworządność pod ostrzałem: jak broni się państwo prawa?](https://s3.egospodarka.pl/grafika2/praworzadnosc/Praworzadnosc-pod-ostrzalem-jak-broni-sie-panstwo-prawa-210677-150x100crop.jpg)

![Branża energetyczna na celowniku cyberprzestępców [© pixabay.com] Branża energetyczna na celowniku cyberprzestępców](https://s3.egospodarka.pl/grafika2/branza-energetyczna/Branza-energetyczna-na-celowniku-cyberprzestepcow-254041-150x100crop.jpg)

![Wiatraki filarem transformacji energetycznej w Polsce [© Freepik] Wiatraki filarem transformacji energetycznej w Polsce](https://s3.egospodarka.pl/grafika2/farmy-wiatrowe/Wiatraki-filarem-transformacji-energetycznej-w-Polsce-267215-150x100crop.jpg)

![Co Gabinet Cieni BCC rekomenduje rządowi? [© Ivan - Fotolia.com] Co Gabinet Cieni BCC rekomenduje rządowi?](https://s3.egospodarka.pl/grafika2/BCC/Co-Gabinet-Cieni-BCC-rekomenduje-rzadowi-187137-150x100crop.jpg)

![Domena firmowa: dane abonenta powinny być aktualne [© Minerva Studio - Fotolia.com] Domena firmowa: dane abonenta powinny być aktualne](https://s3.egospodarka.pl/grafika/domena/Domena-firmowa-dane-abonenta-powinny-byc-aktualne-iG7AEZ.jpg)

![Symantec Norton Everywhere [© Nmedia - Fotolia.com] Symantec Norton Everywhere](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Norton-Everywhere-Qq30bx.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Ile można dorobić do emerytury i renty? Nowe limity od 1 grudnia 2025 [© wygenerowane przez AI] Ile można dorobić do emerytury i renty? Nowe limity od 1 grudnia 2025](https://s3.egospodarka.pl/grafika2/ile-mozna-dorobic-do-emerytury/Ile-mozna-dorobic-do-emerytury-i-renty-Nowe-limity-od-1-grudnia-2025-269896-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)