-

![Masz wiadomość: hakerzy najczęściej atakują firmy przez email [© Production Perig - Fotolia.com] Masz wiadomość: hakerzy najczęściej atakują firmy przez email]()

Masz wiadomość: hakerzy najczęściej atakują firmy przez email

... należącego do firmowej sieci. – Dane z raportu potwierdzają niepokojącą skuteczność kampanii phishingowych, w których celem i wektorem ataku jest człowiek, a nie system. W większości przypadków tego typu cyberataki wykorzystują socjotechnikę. Badanie pokazuje, jak istotne jest edukowanie i wyczulanie pracowników wszystkich szczebli na symptomy ...

-

![Sophos Email Advanced [© natali_mis - Fotolia.com ] Sophos Email Advanced]()

Sophos Email Advanced

... które oferuje zabezpieczenia prognostyczne z aktywną ochroną przed zagrożeniami (ATP), uwierzytelnianie anty-phishingowe oraz obsługę skanowania wychodzącej poczty ... celu zdefiniowanie i zweryfikowanie, kto może wysyłać wiadomości e-mail z danej domeny System uwierzytelniania poczty elektronicznej DKIM (Domain Keys Identified Mail) oparty na ...

-

![Ataki DDoS w II kw. 2018 r. Drukarki, e-sport oraz kryptowaluty [© profit_image - Fotolia.com] Ataki DDoS w II kw. 2018 r. Drukarki, e-sport oraz kryptowaluty]()

Ataki DDoS w II kw. 2018 r. Drukarki, e-sport oraz kryptowaluty

... kontrolujących botnety znajduje się w Stanach Zjednoczonych. Aktywność botnetów DDoS opartych na systemie Windows zmniejszyła się niemal siedmiokrotnie, natomiast tych stosujących system Linux — wzrosła o 25%. W efekcie boty linuksowe odpowiadały za 95% wszystkich ataków DDoS w badanym kwartale. W II kwartale 2018 roku cyberprzestępcy zaczęli ...

-

![Ciemna strona IoT: atak hakerski może pozbawić cię wody [© Nebojsa - Fotolia.com] Ciemna strona IoT: atak hakerski może pozbawić cię wody]()

Ciemna strona IoT: atak hakerski może pozbawić cię wody

Internet Rzeczy daje użytkownikom coraz więcej możliwości. Nic zatem dziwnego, że wielu z nas już zdążyło się zachwycić np. możliwością sterowania wodą czy energią elektryczną z poziomu smartfona. Euforia euforią, ale nie wolno zapominać o kwestiach związanych z bezpieczeństwem. Luki kryjące się w zabezpieczeniach urządzeń IoT mogą narażać ...

-

![Spam i phishing w III kw. 2018 r. [© thodonal - Fotolia.com] Spam i phishing w III kw. 2018 r.]()

Spam i phishing w III kw. 2018 r.

... powiedziała Nadieżda Demidowa, badaczka ds. cyberbezpieczeństwa, Kaspersky Lab. Porady bezpieczeństwa Eksperci z Kaspersky Lab zalecają użytkownikom podjęcie następujących działań w celu zabezpieczenia się przed phishingiem: Zanim cokolwiek klikniesz, zawsze sprawdzaj adres odsyłacza oraz adres e-mail nadawcy, aby przekonać się, czy jest prawdziwy ...

-

![Trend Micro: zagrożenia internetowe 2019 [© Maksim Šmeljov - Fotolia.com] Trend Micro: zagrożenia internetowe 2019]()

Trend Micro: zagrożenia internetowe 2019

... . Trend Micro przewiduje również wzrost liczby luk w zabezpieczeniach oraz ataków związanych z infrastrukturą przetwarzania w chmurze, np. z kontenerami. Słabe zabezpieczenia chmury umożliwią jeszcze częstsze przejmowanie kont w celu kopania kryptowalut i doprowadzą do wielu fatalnych w skutkach przypadków naruszenia bezpieczeństwa w wyniku źle ...

-

![Acer TravelMate X3 dostępny w Polsce Acer TravelMate X3 dostępny w Polsce]()

Acer TravelMate X3 dostępny w Polsce

... . Urządzenie jest wyposażone w Intel Online Connect, dzięki któremu uwierzytelnianie płatności jest szybkie, a wbudowana dwuetapowa weryfikacja zwiększa poziom zabezpieczenia zakupów. Bezpieczeństwo danych zapewnia najnowsza wersja Trusted Platform Module 2.0, mikroukład, który umożliwia korzystanie z zaawansowanych funkcji zabezpieczeń. Laptop ...

-

![Spam i phishing w 2018 r. [© thodonal - Fotolia.com] Spam i phishing w 2018 r.]()

Spam i phishing w 2018 r.

... razy. 18,32% unikatowych użytkowników zetknęło się z phishingiem. Porady bezpieczeństwa Eksperci z Kaspersky Lab zalecają użytkownikom, aby podjęli następujące działania w celu zabezpieczenia się przed phishingiem: Zawsze sprawdzaj adresy online w nieznanych lub nieoczekiwanych wiadomościach e-mail - niezależnie od tego, czy jest to adres WWW ...

-

![Komputery przemysłowe ciągle na celowniku [© goodluz - Fotolia.com] Komputery przemysłowe ciągle na celowniku]()

Komputery przemysłowe ciągle na celowniku

... roboczych oraz interfejsach człowiek-maszyna (HMI). Rozwiązanie to obejmuje monitorowanie, analizę i wykrywanie zagrożeń w ruchu sieciowym w celu zabezpieczenia technologii operacyjnych i infrastruktury przemysłowej zarówno przed przypadkowymi infekcjami szkodliwym oprogramowaniem, jak i wyspecjalizowanymi zagrożeniami przemysłowymi. Dopilnuj, aby ...

-

![Fałszywy dyplom i dobre oceny od cyberprzestępcy Fałszywy dyplom i dobre oceny od cyberprzestępcy]()

Fałszywy dyplom i dobre oceny od cyberprzestępcy

... , badacz ds. cyberbezpieczeństwa z firmy Kaspersky. Porady bezpieczeństwa Eksperci z firmy Kaspersky zalecają przedstawicielom szkół i uczelni wyższych następujące działania w celu zabezpieczenia systemów oraz młodych ludzi przed oszustwami edukacyjnymi: Jeżeli świadectwo wygląda podejrzanie, zweryfikuj je, kontaktując się z instytucją, która je ...

-

![FinSpy znowu w akcji FinSpy znowu w akcji]()

FinSpy znowu w akcji

... szpiegującego FinSpy. Nowe szkodniki, które zagnieżdżają się zarówno w urządzeniach z system Android, jak i iOS, nie dość, że inwigilują aktywność swojej ofiary na ... cyberprzestępcy mają fizyczny dostęp do telefonu lub na urządzeniu złamano wcześniej zabezpieczenia systemu / uzyskano dostęp do konta administratora (rootowanie lub jailbreak). W ...

-

![Nie istnieje cyberbezpieczeństwo bez sztucznej inteligencji? [© pixabay] Nie istnieje cyberbezpieczeństwo bez sztucznej inteligencji?]()

Nie istnieje cyberbezpieczeństwo bez sztucznej inteligencji?

... wzrost adopcji tego typu rozwiązań: prawie dwie na trzy organizacje (63%) planują wdrożenie sztucznej inteligencji do 2020 r. aby wzmocnić swoje zabezpieczenia. Bariery we wdrażaniu sztucznej inteligencji w cyberbezpieczeństwie na dużą skalę 69% menedżerów przyznało, że największym utrudnieniem we wdrażaniu rozwiązań AI jest ...

-

![Energetyka w ogniu cyberataków Energetyka w ogniu cyberataków]()

Energetyka w ogniu cyberataków

... rozwiązanie bezpieczeństwa punktów końcowych, takie jak Kaspersky Industrial CyberSecurity, na serwerach ICS, stacjach roboczych oraz interfejsach HMI w celu zabezpieczenia infrastruktury OT oraz przemysłowej przed przypadkowymi cyberatakami oraz stosuj rozwiązania do monitorowania ruchu sieciowego, analizowania i wykrywania zagrożeń w celu ...

-

![Bitdefender GravityZone z większym bezpieczeństwem kont [© cz - Fotolia.com] Bitdefender GravityZone z większym bezpieczeństwem kont]()

Bitdefender GravityZone z większym bezpieczeństwem kont

Bitdefender znów aktualizuje system GravityZone. Tym razem rozszerzono funkcjonalność Bezpieczeństwo kont. Dążąc do jeszcze większego zabezpieczenia dostępu do Control Center, w systemie GravityZone wprowadzono ważne zmiany, między innymi Wygaśnięcie hasła. Dla kont lokalnych GravityZone można teraz włączyć ...

-

![ESET Mobile Security chroni przed Pegasusem ESET Mobile Security chroni przed Pegasusem]()

ESET Mobile Security chroni przed Pegasusem

... , ponieważ wykorzystuje luki 0-day, w tym tzw. exploity zero-click 0-day. Wykorzystanie luk tego typu oznacza, że osoby atakujące mogą z powodzeniem złamać zabezpieczenia smartfona, nawet gdy zostały zainstalowane na nim najnowsze aktualizacje. Co więcej, „zero-click” oznacza, że potencjalna ofiara nie musi nic robić ...

-

![Najczęstsze cyberataki i jak się przed nimi bronić Najczęstsze cyberataki i jak się przed nimi bronić]()

Najczęstsze cyberataki i jak się przed nimi bronić

... . Najczęstszym łupem przestępców są listy klientów wraz z ich danymi wrażliwymi. Tip: Skontaktuj się z administratorem strony internetowej i poproś, by wprowadził odpowiednie zabezpieczenia na poziomie bazy danych. Podsumowanie Pamiętajmy, że oprócz pozytywnych aspektów, Internet ma też swoją ciemną stronę. Stosujmy zatem wobec treści ...

-

![Oszczędzanie na emeryturę: lepszy ZUS, OFE czy PPK? [© Jeanette Dietl - Fotolia.com] Oszczędzanie na emeryturę: lepszy ZUS, OFE czy PPK?]()

Oszczędzanie na emeryturę: lepszy ZUS, OFE czy PPK?

... zgromadzonych oszczędności (23.1%). Zaufanie do IKE i IKZE Zaufanie do oszczędzania na emeryturę w ramach Indywidualnego Konta Emerytalnego i Indywidualnego Konta Zabezpieczenia Emerytalnego zadeklarowało 22.6% respondentów, przy czym co dwudziesta osoba (5%) zadeklarowała zdecydowane zaufanie. Respondenci swoją ocenę programu opierali głównie na ...

-

![AI vs. AI. Sztuczna inteligencja nas zaatakuje czy obroni? [© pixabay.com] AI vs. AI. Sztuczna inteligencja nas zaatakuje czy obroni?]()

AI vs. AI. Sztuczna inteligencja nas zaatakuje czy obroni?

... , w ramach którego omawiano wszystkie najaktualniejsze wyzwania, związane z zabezpieczaniem cyberprzestrzeni takie jak m.in. ochrona krytycznych elementów infrastruktury państwowej, zabezpieczenia sektora bankowego i finansowego czy bieżące regulacje na poziomie europejskim. To pokazuje, jak szybko sztuczna inteligencja i wyzwania z nią związane ...

-

![Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa [© Pete Linforth z Pixabay] Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa]()

Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa

... przed badaniem. Piotr Zielaskiewicz, menadżer produktu w Dagma Bezpieczeństwo IT: Ustawa z 2018 roku o krajowym systemie cyberbezpieczeństwa stanowiła ważny krok w kierunku zabezpieczenia przestrzeni cyfrowej Polski, jednak rozwój technologiczny sprawia, że pojawiają się nowe wyzwania w tej dziedzinie. Pamiętajmy, że w obliczu stale rosnącej liczby ...

-

![Cyberprzestępcy podszywają się pod popularny serwis e-mailowy. Na co uważać? Cyberprzestępcy podszywają się pod popularny serwis e-mailowy. Na co uważać?]()

Cyberprzestępcy podszywają się pod popularny serwis e-mailowy. Na co uważać?

... jest skuteczny, a przestępcy nieustannie tworzą ich nowe warianty. Obecnie na świecie codziennie wysyłanych jest ponad 3,4 miliarda phishingowych wiadomości. Zabezpieczenia od cyberprzestępcy? Phishing wykorzystuje ludzkie emocje i psychologiczne mechanizmy. Zazwyczaj stosujący go przestępcy oferują ofierze fałszywe poczucie bezpieczeństwa, podając ...

-

![Cyberataki: kradzież tożsamości to bułka z masłem? [© Freepik] Cyberataki: kradzież tożsamości to bułka z masłem?]()

Cyberataki: kradzież tożsamości to bułka z masłem?

... nie muszą szukać nowych luk. Wiele z nich nadal wykorzystuje stare podatności, które pozostają w użyciu od lat. Niezaktualizowane systemy, źle skonfigurowane zabezpieczenia i brak skutecznej polityki dostępu to kluczowe czynniki ułatwiające cyberataki. Obecny krajobraz zagrożeń pokazuje, że dla organizacji kluczowe jest dziś bardziej ...

-

![Galaxy Z Flip7 - Nowy składany smartfon Samsung z AI i rozbudowaną funkcjonalnością Galaxy Z Flip7 - Nowy składany smartfon Samsung z AI i rozbudowaną funkcjonalnością]()

Galaxy Z Flip7 - Nowy składany smartfon Samsung z AI i rozbudowaną funkcjonalnością

... 16 z nakładką One UI 8, oferując użytkownikom szereg inteligentnych rozwiązań i zaawansowane zabezpieczenia danych. Z tego artykułu dowiesz się: Jakie nowości technologiczne oferuje Galaxy Z ... 31 h odtwarzania wideo Procesor: 3 nm, dedykowany Galaxy, ulepszony GPU i NPU System: Android 16, One UI 8 Aparaty: szerokokątny 50 MP, ultraszerokokątny 12 ...

-

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych]()

Bezpieczeństwo krytycznych danych

... w tym kierunku powinno być potwierdzenie czy system dostarczany w chmurze jest w pełni zwirtualizowany i przekazywany do użytku w konfiguracji multi-instant. Zapewnia ona każdemu użytkownikowi cloudu dostęp do autonomicznej instancji tworzonej na serwerze systemowym, podnosząc w ten sposób poziom zabezpieczenia danych i przy tym, redukując koszty ...

-

![Trend Micro Custom Defense chroni przed atakami APT [© Andrea Danti - Fotolia.com] Trend Micro Custom Defense chroni przed atakami APT]()

Trend Micro Custom Defense chroni przed atakami APT

... punktów końcowych scentralizowany system alertów C&C, dedykowana baza danych o zagrożeniach C&C, opcje elastycznego reagowania system aktualizacji informujący o wykryciu nowych zagrożeń C&C otwarta architektura API usług sieciowych pozwala na włączenie dowolnego zabezpieczenia do pakietu Custom Defense Jak to działa? Globalny system identyfikacji ...

-

![Ataki na banki - techniki hakerów Ataki na banki - techniki hakerów]()

Ataki na banki - techniki hakerów

... DNS. Biorąc pod uwagę zwiększone zainteresowanie problemem braku odpowiedniego zabezpieczenia routerów, według autora artykułu, ataki te staną się prawdopodobnie ... a za setnym razem zaloguje się z adresu IP zlokalizowanego w całkowicie innym państwie, system podniesie alarm. Jak zauważa Roel Schouwenberg, chcąc zmaksymalizować zyski i jednocześnie ...

-

![Kryzysowa sytuacja demograficzna Kryzysowa sytuacja demograficzna]()

Kryzysowa sytuacja demograficzna

... nie tylko nie zapewniają wyższego poziomu zabezpieczenia zdrowotnego w tym kraju, ale nie gwarantują powszechnego zabezpieczenia zdrowotnego. W Stanach Zjednoczonych żyje aż ... pokoleń. Otóż zgodnie z tymi wyliczeniami po to, aby zrównoważyć system emerytalno-zdrowotny, powinny być podniesiony podatki o 38 proc., albo zmniejszone świadczenia ...

-

![Gabinet Cieni BCC: najnowsze rekomendacje dla rządu [© Grzegorz Polak - Fotolia.com] Gabinet Cieni BCC: najnowsze rekomendacje dla rządu]()

Gabinet Cieni BCC: najnowsze rekomendacje dla rządu

... . Te warunki to: klimatyczne (pory roku); przeciwbroń, sposób użycia i obsługi, zabezpieczenia, rozpoznania; dowodzenia i kompatybilność i integracyjność z innymi środkami walki itp. – ... częścią powinien być system IBCS, system obrony przeciwrakietowej, przeciwlotniczej średniego zasięgu Patriot. IV. Ważnym warunkiem, aby system ten uzyskał zakładane ...

-

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013]()

Szkodliwe programy 2012 i prognozy na 2013

... bezpieczeństwem, które ukształtowały 2012 rok... 1. Flashback atakuje system Mac OS X Chociaż Flashback/Flashfake, trojan atakujący system Mac OS X, pojawił się pod koniec ... roku zespół brazylijskiego CERT-a potwierdził, że na skutek ataku złamano zabezpieczenia ponad 4,5 miliona modemów, które zostały następnie wykorzystane przez cyberprzestępców ...

-

![Fundusze unijne remedium na kryzys finansowy [© Minerva Studio - Fotolia.com] Fundusze unijne remedium na kryzys finansowy]()

Fundusze unijne remedium na kryzys finansowy

... działaniach jeszcze system zaliczkowania wszedł w życie. Pierwsze zaliczki są przyznawane w ramach Programu Operacyjnego Innowacyjna Gospodarka. Zaliczki są oczywiście przyznawane na wniosek Beneficjenta. Wniosek o płatność zaliczkową można złożyć najwcześniej po podpisaniu umowy o dofinansowanie oraz wniesieniu prawidłowego zabezpieczenia umowy ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... tempie niż pożyteczne aplikacje. W tej sytuacji główną rolę będą odgrywać zabezpieczenia uwzględniające wszystkie pliki oprogramowania, na przykład oparte na analizie reputacji. ... Stuxnet. Wykorzystywało ono lukę w zabezpieczeniach związaną z tym, w jaki sposób system Windows obsługuje łącza skrótów. Dystrybucja programu Stuxnet była ograniczona, ...

-

![4 lata przygotowań do Euro 2012 [© Scanrail - Fotolia.com] 4 lata przygotowań do Euro 2012]()

4 lata przygotowań do Euro 2012

... nim w skład Komitetu wchodzi jeszcze zespół ds. zabezpieczenia medycznego stadionów, ds. zabezpieczenia medycznego i ratowniczego lotnisk oraz bezpieczeństwa sanitarno-epidemiologicznego Turnieju ... do dużych imprez sportowych. System został wdrożony przez spółkę PL.2012 u najważniejszych interesariuszy przygotowań. System pozwala nie tylko na ciągły ...

-

![Notebook Acer Ferrari 1200 Notebook Acer Ferrari 1200]()

Notebook Acer Ferrari 1200

... ; Gniazdo RJ-11 modemu; Gniazdo zasilacza sieciowego Zabezpieczenia: System zabezpieczający dysk twardy przed wstrząsami Acer DASP (Disk Anti-Shock Protection); Czytnik linii papilarnych Acer Bio-Protection z funkcjami uwierzytelniania przed załadowaniem systemu operacyjnego PBA, zabezpieczenia komputera, Acer ProfileLaunch, Acer FingerLaunch, Acer ...

-

![Zakup mieszkania a bezpieczeństwo okolicy Zakup mieszkania a bezpieczeństwo okolicy]()

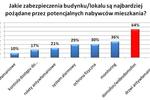

Zakup mieszkania a bezpieczeństwo okolicy

... . Te zabezpieczenia, w ocenie pośredników Metrohouse & Partnerzy, są najbardziej pożądane przez potencjalnych nabywców mieszkań (odpowiednio 71 i 64 proc.). W drugiej grupie zabezpieczeń znalazły się monitoring, ochrona fizyczna budynku realizowana przez agencję ochrony, system alarmowy w lokalu i rolety antywłamaniowe. Zabezpieczenia takie jak ...

-

![Tablety Lenovo z NVIDIA Tegra 2 Tablety Lenovo z NVIDIA Tegra 2]()

Tablety Lenovo z NVIDIA Tegra 2

... współpracy z tabletem, dostępnych w sklepie Lenovo App Shop. Tablet ThinkPad wprowadza system Android w firmie Tablet ThinkPad to pierwszy prawdziwy tablet klasy biznesowej ... w jednym, łatwym w obsłudze interfejsie, ułatwiając utrzymanie kontaktów ze znajomymi. Solidne zabezpieczenia Klienci korzystający z tabletu ThinkPad otrzymują dostęp do pełnej ...

-

![Urządzenia mobilne słabo zabezpieczone [© Ben Chams - Fotolia.com] Urządzenia mobilne słabo zabezpieczone]()

Urządzenia mobilne słabo zabezpieczone

... zabezpieczenia dla smartfona, którego przeważnie nosimy w kieszeni - komentuje Ewelina Pielak z Fundacji BezpieczniejwSieci.org. - Na pytanie o stosowany najczęściej sposób zabezpieczenia ... się rynek aplikacji mobilnych spowodował, że częściej wiemy też jaki system operacyjny używamy w swoim smartfonie, w 2012 roku nie wiedziało tego jedynie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Masz wiadomość: hakerzy najczęściej atakują firmy przez email [© Production Perig - Fotolia.com] Masz wiadomość: hakerzy najczęściej atakują firmy przez email](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Masz-wiadomosc-hakerzy-najczesciej-atakuja-firmy-przez-email-203515-150x100crop.jpg)

![Sophos Email Advanced [© natali_mis - Fotolia.com ] Sophos Email Advanced](https://s3.egospodarka.pl/grafika2/Sophos-Email-Advanced/Sophos-Email-Advanced-207300-150x100crop.jpg)

![Ataki DDoS w II kw. 2018 r. Drukarki, e-sport oraz kryptowaluty [© profit_image - Fotolia.com] Ataki DDoS w II kw. 2018 r. Drukarki, e-sport oraz kryptowaluty](https://s3.egospodarka.pl/grafika2/ataki-DDos/Ataki-DDoS-w-II-kw-2018-r-Drukarki-e-sport-oraz-kryptowaluty-208333-150x100crop.jpg)

![Ciemna strona IoT: atak hakerski może pozbawić cię wody [© Nebojsa - Fotolia.com] Ciemna strona IoT: atak hakerski może pozbawić cię wody](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Ciemna-strona-IoT-atak-hakerski-moze-pozbawic-cie-wody-210038-150x100crop.jpg)

![Spam i phishing w III kw. 2018 r. [© thodonal - Fotolia.com] Spam i phishing w III kw. 2018 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-i-phishing-w-III-kw-2018-r-211864-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe 2019 [© Maksim Šmeljov - Fotolia.com] Trend Micro: zagrożenia internetowe 2019](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-2019-213188-150x100crop.jpg)

![Spam i phishing w 2018 r. [© thodonal - Fotolia.com] Spam i phishing w 2018 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-i-phishing-w-2018-r-216332-150x100crop.jpg)

![Komputery przemysłowe ciągle na celowniku [© goodluz - Fotolia.com] Komputery przemysłowe ciągle na celowniku](https://s3.egospodarka.pl/grafika2/ICS/Komputery-przemyslowe-ciagle-na-celowniku-217139-150x100crop.jpg)

![Nie istnieje cyberbezpieczeństwo bez sztucznej inteligencji? [© pixabay] Nie istnieje cyberbezpieczeństwo bez sztucznej inteligencji?](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Nie-istnieje-cyberbezpieczenstwo-bez-sztucznej-inteligencji-221342-150x100crop.png)

![Bitdefender GravityZone z większym bezpieczeństwem kont [© cz - Fotolia.com] Bitdefender GravityZone z większym bezpieczeństwem kont](https://s3.egospodarka.pl/grafika2/Bitdefender-GravityZone/Bitdefender-GravityZone-z-wiekszym-bezpieczenstwem-kont-233413-150x100crop.jpg)

![Oszczędzanie na emeryturę: lepszy ZUS, OFE czy PPK? [© Jeanette Dietl - Fotolia.com] Oszczędzanie na emeryturę: lepszy ZUS, OFE czy PPK?](https://s3.egospodarka.pl/grafika2/oszczedzanie-pieniedzy/Oszczedzanie-na-emeryture-lepszy-ZUS-OFE-czy-PPK-251671-150x100crop.jpg)

![AI vs. AI. Sztuczna inteligencja nas zaatakuje czy obroni? [© pixabay.com] AI vs. AI. Sztuczna inteligencja nas zaatakuje czy obroni?](https://s3.egospodarka.pl/grafika2/AI/AI-vs-AI-Sztuczna-inteligencja-nas-zaatakuje-czy-obroni-252644-150x100crop.jpg)

![Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa [© Pete Linforth z Pixabay] Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa](https://s3.egospodarka.pl/grafika2/ustawa-o-krajowym-systemie-cyberbezpieczenstwa/Eksperci-o-projekcie-nowelizacji-ustawy-o-krajowym-systemie-cyberbezpieczenstwa-259437-150x100crop.jpg)

![Cyberataki: kradzież tożsamości to bułka z masłem? [© Freepik] Cyberataki: kradzież tożsamości to bułka z masłem?](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberataki-kradziez-tozsamosci-to-bulka-z-maslem-265846-150x100crop.jpg)

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Bezpieczenstwo-krytycznych-danych-119376-150x100crop.jpg)

![Trend Micro Custom Defense chroni przed atakami APT [© Andrea Danti - Fotolia.com] Trend Micro Custom Defense chroni przed atakami APT](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Trend-Micro-Custom-Defense-chroni-przed-atakami-APT-115332-150x100crop.jpg)

![Gabinet Cieni BCC: najnowsze rekomendacje dla rządu [© Grzegorz Polak - Fotolia.com] Gabinet Cieni BCC: najnowsze rekomendacje dla rządu](https://s3.egospodarka.pl/grafika2/BCC/Gabinet-Cieni-BCC-najnowsze-rekomendacje-dla-rzadu-204821-150x100crop.jpg)

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2012-i-prognozy-na-2013-110215-150x100crop.jpg)

![Fundusze unijne remedium na kryzys finansowy [© Minerva Studio - Fotolia.com] Fundusze unijne remedium na kryzys finansowy](https://s3.egospodarka.pl/grafika/UE/Fundusze-unijne-remedium-na-kryzys-finansowy-iG7AEZ.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![4 lata przygotowań do Euro 2012 [© Scanrail - Fotolia.com] 4 lata przygotowań do Euro 2012](https://s3.egospodarka.pl/grafika/Euro-2012/4-lata-przygotowan-do-Euro-2012-apURW9.jpg)

![Urządzenia mobilne słabo zabezpieczone [© Ben Chams - Fotolia.com] Urządzenia mobilne słabo zabezpieczone](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Urzadzenia-mobilne-slabo-zabezpieczone-113297-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)