-

![Zabezpieczenia sieci: problem z aktualizacją [© stoupa - Fotolia.com] Zabezpieczenia sieci: problem z aktualizacją]()

Zabezpieczenia sieci: problem z aktualizacją

... czas rosnąca) liczba wariantów szkodliwego oprogramowania wykorzystuje różne metody przesyłania informacji (np. spam, komunikatory i serwisy internetowe), co sprawia, że ... istotne, ponieważ niektóre zagrożenia zawsze będą musiały zostać pozytywnie zidentyfikowane. Niektóre systemy wykrywania będą musiały odwoływać się do internetowych usług usuwania ...

-

![Ataki internetowe: trendy w 2009 [© Scanrail - Fotolia.com] Ataki internetowe: trendy w 2009]()

Ataki internetowe: trendy w 2009

... , że 2009 może być rokiem smartfonów. Biorąc pod uwagę natłok informacji z jakim mamy obecnie do czynienia, idealnie byłoby posiadać dostęp do Internetu 24 ... skuteczną walkę z cyberprzestępcami należą także metody wykrywania w oparciu o zachowania oraz rozmaite systemy działające w czasie rzeczywistym. Oznacza to, że możliwe jest identyfikowanie ...

-

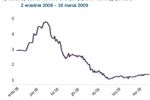

![Inwestycje mieszkaniowe a subsydia Inwestycje mieszkaniowe a subsydia]()

Inwestycje mieszkaniowe a subsydia

... subsydiowane pożyczki na budowę mieszkań, ubezpieczenia ryzyka kredytowego i systemy gwarancyjne lub uzbrojenie działek gruntu ze środków publicznych, jak również ... mieszkalnictwa w Polsce oraz obecna sytuacja tego systemu, to wiele przydatnych informacji znajdziesz w książce „Polityka państwa w zakresie finansowania inwestycji mieszkaniowych” Piotra ...

-

![Szkodliwe programy 2009 - prognozy [© Scanrail - Fotolia.com] Szkodliwe programy 2009 - prognozy]()

Szkodliwe programy 2009 - prognozy

... rzecz własnych produktów ukrywających kod, aby uniknąć wykrycia przez systemy zabezpieczające na podstawie sygnatur. Stare wirusy w nowych wersjach Zdaniem ... się przygotować na ukryte zagrożenia, które z kolei będą wykorzystywane do kradzieży informacji bankowych. Nowe platformy zagrożone Laboratorium Panda Security prognozuje gwałtowny wzrost ilości ...

-

![Zagrożenia w sieci w 2009 r. wg TrendLabs [© Scanrail - Fotolia.com] Zagrożenia w sieci w 2009 r. wg TrendLabs]()

Zagrożenia w sieci w 2009 r. wg TrendLabs

... Integrated Runtime) pociągnie za sobą rozwój nowych rodzajów ataków. Alternatywne systemy operacyjne. Wszystko, co dobre, szybko się kończy — w tym rzekome bezpieczeństwo ... , w roku 2009 będzie się on dalej rozwijać. Szkodliwe oprogramowanie do kradzieży informacji, ukierunkowane na dane logowania oraz informacje z systemów bankowych i dotyczące ...

-

![Adobe Technical Communication Suite 2 [© Nmedia - Fotolia.com] Adobe Technical Communication Suite 2]()

Adobe Technical Communication Suite 2

... DITA, opartego na XML standardu w zakresie tworzenia, produkowania i publikowania informacji technicznych. Możliwe jest tworzenie rozbudowanych treści i publikowanie ich za pośrednictwem ... i dołączać uwagi. FrameMaker 9 wykorzystuje także istniejące systemy zarządzania, przeszukiwania i uzyskania dostępu do przechowywanej treści. Oprogramowanie ...

-

![Konsulting IT: wartość rynku spada [© Scanrail - Fotolia.com] Konsulting IT: wartość rynku spada]()

Konsulting IT: wartość rynku spada

... prawdopodobnie trudno będzie przez kilka najbliższych lat dorównać. Z pierwszych, jeszcze wstępnych informacji wynika, że już w 2008 r. rynek ten doświadczył znaczących i bolesnych spadków ... zwykle tylko jednokierunkowe. Przy mniejszym obciążeniu przetwarzaniem danych nawet przestarzałe systemy IT potrafią się sprawdzić całkiem, całkiem dobrze. Stąd ...

-

![Gospodarka światowa: banki wciąż w dołku Gospodarka światowa: banki wciąż w dołku]()

Gospodarka światowa: banki wciąż w dołku

... na początku marca eksperci Franklin Templeton obserwowali pasmo wzrostów akcji banków po informacji, że Citigroup ma szanse na najlepszy kwartał od 2007 roku w kategorii przychodów ... sektora bankowego. Trwający kryzys finansowy w bolesny sposób udowodnił, że krajowe systemy nadzoru nie są dostatecznie skuteczne; dlatego, grupa ekspertów kierowana ...

-

![Kreowanie marki na bazie emocji [© Minerva Studio - Fotolia.com] Kreowanie marki na bazie emocji]()

Kreowanie marki na bazie emocji

... elektroniczną, telekonferencje), stworzył nowe zwyczaje i zachowania konsumenckie (od czego zaczynamy poszukiwanie produktów – od informacji o cenach, rekomendacji użytkowników?), stworzył nowe społeczności, które redefiniują systemy wartości. Współczesny produkt/marka w tym kontekście przestaje być tylko produktem, a staje się fetyszem, sposobem ...

-

![Kompetencje i rozwój zawodowy specjalistów Kompetencje i rozwój zawodowy specjalistów]()

Kompetencje i rozwój zawodowy specjalistów

... posługiwaniu się komputerem, znajomość specjalistycznych programów oraz umiejętność wyszukiwania i przetwarzania informacji. Aby taką wiedzę zdobyć, utrzymać i rozwijać, specjaliści w ... itd. Szkoda im na to czasu. Ich interesują produkty, technologie, systemy, rozwiązywanie problemów technicznych i organizacyjnych. Ludzi tych nazywa się dość ...

-

![Kradzież danych: szybki rozwój trojanów [© stoupa - Fotolia.com] Kradzież danych: szybki rozwój trojanów]()

Kradzież danych: szybki rozwój trojanów

... wykorzystać Internet w celu, w jakim został stworzony, czyli do pozyskiwania cennych informacji” — powiedział Jamz Yaneza, menedżer ds. badania zagrożeń w firmie Trend Micro. ... finansowych” — powiedział Ferguson. „Byliśmy nawet świadkami ataków na systemy kontrahentów Stanów Zjednoczonych w dziedzinie obronności celem przechwycenia tajnych danych ...

-

![Samorządy lokalne: jak inwestują? [© raven - Fotolia.com] Samorządy lokalne: jak inwestują?]()

Samorządy lokalne: jak inwestują?

... te deklaracje skonfrontować z planowanymi wydatkami samorządów. Jak wynika z informacji uzyskanych przez Ministerstwo Finansów z regionalnych izb obrachunkowych, dotyczących wysokości ... poważnego wsparcia unijnego na te zadania i szerokim frontem unowocześniają komunalne systemy wodnokanalizacyjne. Oznacza to bowiem pewne finansowanie i pewny, ...

-

![Novell Teaming 2 [© Nmedia - Fotolia.com] Novell Teaming 2]()

Novell Teaming 2

... Novell Teaming oraz narzędzi komunikacyjnych opartych na Web 2.0, takich jak systemy wiki i blogi, Novell Teaming zapewnia użytkownikom szybki dostęp do zgromadzonego przez ... potrzeb swe przestrzenie robocze – bezpieczne i niezawodne miejsca współdzielenia informacji, dostosowane do indywidualnych potrzeb strony domowe zespołów – możliwość ...

-

![Polski rynek e-commerce celem ataków Polski rynek e-commerce celem ataków]()

Polski rynek e-commerce celem ataków

... formę pliku. „By uniknąć tego ataku należałoby sprawdzać zawartość przepływających informacji, zanim dotrą one do przeglądarki. Niestety, jak na razie takie rozwiązanie pozostaje w ... się także luki w zabezpieczeniach popularnych aplikacji internetowych, takich jak systemy zarządzania treścią (między innymi sklep internetowy), programy do blogów i ...

-

![Coaching a oszczędzanie Coaching a oszczędzanie]()

Coaching a oszczędzanie

... rysunek 2). W technice rollingu niezwykle ważnym jest, aby przekazywać jak najwięcej informacji na każdym etapie treningu podwładnego. Istotnym jest także czas, tzn. ... jest obecnie wdrażanie zarządzania przedsiębiorstwami poprzez wspomniane wcześniej Zintegrowane Systemy Zarządzania Jakością, które w swojej filozofii mają ustawiczne doskonalenie – ...

-

![Tydzień 50/2009 (07-13.12.2009) [© RVNW - Fotolia.com] Tydzień 50/2009 (07-13.12.2009)]()

Tydzień 50/2009 (07-13.12.2009)

... r. może przekroczyć 135% PKB. To poważne zagrożenie dla stabilności kraju. Po opublikowaniu tej informacji agencje ratingowe obniżyły ocenę wiarygodności kraju. W latach 2002-06 Grecja utrzymywała deficyt na ... straciło je ok. 900 tys. osób). Jednak w dalszym ciągu szczególnie korzystne systemy emerytalne mają liczne grupy zawodowe (np. mundurowi, ...

-

![Bezpieczeństwo w Internecie: trendy 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie: trendy 2010]()

Bezpieczeństwo w Internecie: trendy 2010

... oprogramowania bądź ujawnienia poufnych informacji. Popularność metod socjotechnicznych bierze się z faktu, że to użytkownik – a nie luki w zabezpieczeniach systemu — stanowi główny cel ataku. Firma Symantec szacuje, że liczba prób ataków z jej wykorzystaniem z pewnością wzrośnie w 2010 roku. Nowe systemy operacyjne celem ataków cyberprzestępców ...

-

![Ewaluacja pracowników zbędna Ewaluacja pracowników zbędna]()

Ewaluacja pracowników zbędna

... nieustanną koncentracją na funkcjach zamiast na ludziach. Kilka lat temu te systemy wprowadzono z różnych powodów; głównie po to, aby: stanowiska i posady ... jest poprawne z technicznego punktu widzenia, lecz nadal nie wiem, jak mogę skorzystać z tych informacji i wciąż jestem zgubiony. Szczerze mówiąc, niezbyt mi pani pomogła”. Kobieta zauważyła: ...

-

![Złośliwe oprogramowanie - nowe trendy [© stoupa - Fotolia.com] Złośliwe oprogramowanie - nowe trendy]()

Złośliwe oprogramowanie - nowe trendy

... nie sposób kontrolować, a niebezpieczne pliki często atakują również systemy standardowych użytkowników sieci. Twórcy złośliwego oprogramowania mają repertuar narzędzi, ... , które wykrywają zagrożenie na podstawie analizy wektorów infekcji. Równie cennych informacji dostarczają testy dynamiczne – infekując system za pomocą zbioru wyselekcjonowanych ...

-

![Czy ranking antywirusów jest wiarygodny? [© stoupa - Fotolia.com] Czy ranking antywirusów jest wiarygodny?]()

Czy ranking antywirusów jest wiarygodny?

... koncentrowanie się jedynie na współczynnikach wykrywalności ataków, pomijając przy tym systemy bezpieczeństwa samego antywirusa” zauważa Łukasz Nowatkowski z G Data Software. ... Internetu rankingi antywirusów to obecnie jedyne wiarygodne źródło informacji o faktycznym poziomie skuteczności oprogramowania. O niezależności wyników decyduje filozofia ...

-

![Trojan Zeus atakuje Trojan Zeus atakuje]()

Trojan Zeus atakuje

... oraz innych poufnych informacji. Zainfekowane komputery dają cyberprzestępcy zdalny dostęp do wewnętrznej sieci firmowej. Ataki za pomocą Trojana dokonywane są począwszy od 2008 roku głównie z obszarów Europy oraz Chin. Na niebezpieczeństwo narażone są w szczególności firmy farmaceutyczne oraz amerykańskie systemy rządowe. „Atak dokonywany ...

-

![Offshorowe centra finansowe korzystne dla inwestorów [© Minerva Studio - Fotolia.com] Offshorowe centra finansowe korzystne dla inwestorów]()

Offshorowe centra finansowe korzystne dla inwestorów

... reszta obywateli. W praktyce więc zezwalanie urzędnikom na nieograniczony dostęp do informacji o stanie naszych kont nie jest bardziej bezpieczne niż rozwieszanie miesięcznych wyciągów z ... ochronić. Przede wszystkim należy wziąć pod uwagę, że nieomal wszystkie systemy prawne zapewniają pewien okres czasu na zgłaszanie roszczeń do majątku złożonego w ...

-

![Komputer osobisty a bezpieczeństwo sieci firmowych Komputer osobisty a bezpieczeństwo sieci firmowych]()

Komputer osobisty a bezpieczeństwo sieci firmowych

... sięgają tak naprawdę czasów wielkich, zcentralizowanych komputerów zwanych systemami mainframe. Systemy mainframe wykorzystywały wirtualizację aby efektywnie dzielić moc maszyny ... malwarem z komputerów użytkowników oraz chroni przed kopiowaniem i przechowywaniem informacji wrażliwych poza obszarem zabezpieczonym firewallem. Specjaliści z firmy ...

-

![Dyrektywa EPBD a polski rynek energetyczny [© christian42 - Fotolia.com] Dyrektywa EPBD a polski rynek energetyczny]()

Dyrektywa EPBD a polski rynek energetyczny

... zastosowania w obiektach nowo wybudowanych i modernizowanych energii z odnawialnych źródeł. Systemy kontroli i monitorowania Wymogi i zobowiązania nałożone na kraje członkowskie przez ... efektywności energetycznej budynków jest wymóg publicznego rozpowszechnienia informacji dotyczącej charakterystyki energetycznej danego obiektu i umieszczenie ...

-

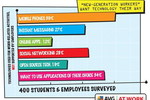

![Mass mingling daje wiele możliwości [© Minerva Studio - Fotolia.com] Mass mingling daje wiele możliwości]()

Mass mingling daje wiele możliwości

... duszami znalezionymi właśnie dzięki internetowi. Bieżąca aktualizacja własnych profili, systemy GPS i mobilny dostęp do sieci sprawiają, że eksplozja tego ... . Fakt aktywnego korzystania z różnego rodzaju serwisów społecznościowych i zamieszczania prywatnych danych i informacji o sobie, w tym zdjęć, filmów, opinii, oznacza ich wieczne życie w sieci i ...

-

![Budowa wartości firmy: które działy kluczowe? [© Minerva Studio - Fotolia.com] Budowa wartości firmy: które działy kluczowe?]()

Budowa wartości firmy: które działy kluczowe?

... pozostają domeną zarządu, są w coraz większym stopniu uzależnione od jakości informacji płynących z poszczególnych działów. Dlatego też w wielu przypadkach możemy mówić, ... rozumieniu dostępność ta rozumiana jest także jako wyznaczanie warunków transakcyjnych takich jak systemy płatności i sama cena produktu. Tak więc dział ten można uznać za ...

-

![Ryzykowne domeny internetowe 2010 Ryzykowne domeny internetowe 2010]()

Ryzykowne domeny internetowe 2010

... McAfee Labs. „W całej Sieci cyberprzestępcy zastawiają pułapki, których celem jest kradzież haseł, informacji bankowych, czy tożsamości użytkowników”. Użytkownicy Internetu mogą być chronieni przed ... pomóc użytkownikom monitorować ryzyko stron internetowych uzupełniając swoje systemy bezpieczeństwa o funkcje oceny reputacji stron. Z raportu firmy ...

-

![Koncepcje zarządzania Koncepcje zarządzania]()

Koncepcje zarządzania

... odcinkowych (cząstkowych) zamiast całościowych, …występuje nadmierna absolutyzacja reguł i przepisów, a niedostateczna przestrzeń do reakcji zależnych od sytuacji, …systemy zbierania i przetwarzania informacji rynkowych, firmowych i pracowniczych są niewłaściwie zaprojektowane i nie spełniają swojej roli, …kanały informacyjne w firmie nie są ani ...

-

![Złośliwe kody na Twitterze Złośliwe kody na Twitterze]()

Złośliwe kody na Twitterze

... . Użytkownicy, którzy klikną w taki link, trafią na stronę która infekuje systemy za pomocą fałszywych kodeków, wykorzystując lukę bezpieczeństwa w plikach PDF ( ... stale rosnącą liczbę użytkowników i fałszywe poczucie bezpieczeństwa przekazywanych za ich pośrednictwem informacji zyskują coraz większą popularność wśród hakerów, którzy wykorzystują ...

Tematy: trojany, robaki, zagrożenia internetowe, cyberprzestępcy, Twitter, złośliwe kody, downloader -

![Segmentacja klientów [© Minerva Studio - Fotolia.com] Segmentacja klientów]()

Segmentacja klientów

... niejednorodnych, heterogenicznych danych rozproszonych z pomocą przychodzą systemy informatyczne, które wspomagają procesy podejmowania decyzji. Segmentacja ... praktycznie wyłącznie z kosztami. Program lojalnościowy jest jednak tak naprawdę źródłem informacji i nierzadko maszynką do cięcia kosztów i zarabiania pieniędzy. Z segmentacją jest podobnie ...

-

![Serwer NAS DiskStation DS1511+ Serwer NAS DiskStation DS1511+]()

Serwer NAS DiskStation DS1511+

... kierowane jest do małych i średnich firm. Z minuty na minutę rośnie ilość danych generowanych przez rozmaite systemy informatyczne. W środowisku biznesowym wydajny transfer i dostęp do informacji idzie w parze z koniecznością posiadania scentralizowanego serwera plików. Dzięki agregacji łączy, DS1511+ przewyższa swojego poprzednika, oferując ...

-

![Wirusy komputerowe mają 25 lat [© stoupa - Fotolia.com] Wirusy komputerowe mają 25 lat]()

Wirusy komputerowe mają 25 lat

... dyskietki używane w komputerach Apple, uniemożliwiając innym programom zapisywanie nowych informacji. Firma braci została pozwana o odszkodowanie z tego tytułu, co spowodowało jej rozwiązanie ... ofiarą robaka Stuxnet – przenoszonego za pomocą pendrive’ów i atakującego systemy obsługi dużych obiektów przemysłowych – padła elektrownia atomowa w irańskim ...

-

![Compliance przyszłością biznesu [© Minerva Studio - Fotolia.com] Compliance przyszłością biznesu]()

Compliance przyszłością biznesu

... prawem, zmniejszający ryzyko złamania przez przedsiębiorcę obowiązującego prawa. Compliance obejmuje systemy i procedury służące unikaniu ryzyka prawnego, w tym sankcji cywilno- i ... strukturze, określenie obowiązków raportowania, wytycznych raportowania, systemu obiegu informacji, wdrażanie uniwersalnych zasad mających zastosowanie w każdej sytuacji ...

-

![Nowa wersja Kaspersky PURE Nowa wersja Kaspersky PURE]()

Nowa wersja Kaspersky PURE

... nawet w przypadku zgubienia czy kradzieży laptopa. Specjalny moduł do ochrony informacji poufnych na komputerach domowych pozwalający na tworzenie kopii zapasowych danych i ... – nasze nowe rozwiązanie wykona za Ciebie całą pracę”. Obsługiwane systemy operacyjne Microsoft Windows 7 Home Premium / Professional / Ultimate (x86 oraz x64); Microsoft ...

-

![Rynek pracy w Niemczech potrzebuje specjalistów [© Scanrail - Fotolia.com] Rynek pracy w Niemczech potrzebuje specjalistów]()

Rynek pracy w Niemczech potrzebuje specjalistów

... za zachodnią granicą już skorzystało z tych możliwości. Nie można jednak ignorować informacji, że w najbliższych miesiącach z kraju wyjedzie istotna grupa pracowników, ponieważ będzie to ... z podstawowych wyzwań Ery Człowieka. W odpowiedzi na nią pracodawcy powinni przeanalizować i dostosować wewnętrzne systemy organizacyjne i politykę personalną, ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Zabezpieczenia sieci: problem z aktualizacją [© stoupa - Fotolia.com] Zabezpieczenia sieci: problem z aktualizacją](https://s3.egospodarka.pl/grafika/aktualizacja-zabezpieczen/Zabezpieczenia-sieci-problem-z-aktualizacja-MBuPgy.jpg)

![Ataki internetowe: trendy w 2009 [© Scanrail - Fotolia.com] Ataki internetowe: trendy w 2009](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Ataki-internetowe-trendy-w-2009-apURW9.jpg)

![Szkodliwe programy 2009 - prognozy [© Scanrail - Fotolia.com] Szkodliwe programy 2009 - prognozy](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Szkodliwe-programy-2009-prognozy-apURW9.jpg)

![Zagrożenia w sieci w 2009 r. wg TrendLabs [© Scanrail - Fotolia.com] Zagrożenia w sieci w 2009 r. wg TrendLabs](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zagrozenia-w-sieci-w-2009-r-wg-TrendLabs-apURW9.jpg)

![Adobe Technical Communication Suite 2 [© Nmedia - Fotolia.com] Adobe Technical Communication Suite 2](https://s3.egospodarka.pl/grafika/Adobe/Adobe-Technical-Communication-Suite-2-Qq30bx.jpg)

![Konsulting IT: wartość rynku spada [© Scanrail - Fotolia.com] Konsulting IT: wartość rynku spada](https://s3.egospodarka.pl/grafika/konsulting-IT/Konsulting-IT-wartosc-rynku-spada-apURW9.jpg)

![Kreowanie marki na bazie emocji [© Minerva Studio - Fotolia.com] Kreowanie marki na bazie emocji](https://s3.egospodarka.pl/grafika/kreowanie-marki/Kreowanie-marki-na-bazie-emocji-iG7AEZ.jpg)

![Kradzież danych: szybki rozwój trojanów [© stoupa - Fotolia.com] Kradzież danych: szybki rozwój trojanów](https://s3.egospodarka.pl/grafika/kradziez-danych/Kradziez-danych-szybki-rozwoj-trojanow-MBuPgy.jpg)

![Samorządy lokalne: jak inwestują? [© raven - Fotolia.com] Samorządy lokalne: jak inwestują?](https://s3.egospodarka.pl/grafika/inwestycje-w-Polsce/Samorzady-lokalne-jak-inwestuja-bzyad3.jpg)

![Novell Teaming 2 [© Nmedia - Fotolia.com] Novell Teaming 2](https://s3.egospodarka.pl/grafika/Novell/Novell-Teaming-2-Qq30bx.jpg)

![Tydzień 50/2009 (07-13.12.2009) [© RVNW - Fotolia.com] Tydzień 50/2009 (07-13.12.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-50-2009-07-13-12-2009-sNRO59.jpg)

![Bezpieczeństwo w Internecie: trendy 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie: trendy 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-trendy-2010-MBuPgy.jpg)

![Złośliwe oprogramowanie - nowe trendy [© stoupa - Fotolia.com] Złośliwe oprogramowanie - nowe trendy](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Zlosliwe-oprogramowanie-nowe-trendy-MBuPgy.jpg)

![Czy ranking antywirusów jest wiarygodny? [© stoupa - Fotolia.com] Czy ranking antywirusów jest wiarygodny?](https://s3.egospodarka.pl/grafika/programy-antywirusowe/Czy-ranking-antywirusow-jest-wiarygodny-MBuPgy.jpg)

![Offshorowe centra finansowe korzystne dla inwestorów [© Minerva Studio - Fotolia.com] Offshorowe centra finansowe korzystne dla inwestorów](https://s3.egospodarka.pl/grafika/offshorowe-centra-finansowe/Offshorowe-centra-finansowe-korzystne-dla-inwestorow-iG7AEZ.jpg)

![Dyrektywa EPBD a polski rynek energetyczny [© christian42 - Fotolia.com] Dyrektywa EPBD a polski rynek energetyczny](https://s3.egospodarka.pl/grafika/Dyrektywa-EPBD/Dyrektywa-EPBD-a-polski-rynek-energetyczny-zaGbha.jpg)

![Mass mingling daje wiele możliwości [© Minerva Studio - Fotolia.com] Mass mingling daje wiele możliwości](https://s3.egospodarka.pl/grafika/mass-mingling/Mass-mingling-daje-wiele-mozliwosci-iG7AEZ.jpg)

![Budowa wartości firmy: które działy kluczowe? [© Minerva Studio - Fotolia.com] Budowa wartości firmy: które działy kluczowe?](https://s3.egospodarka.pl/grafika/zarzadzanie-firma/Budowa-wartosci-firmy-ktore-dzialy-kluczowe-iG7AEZ.jpg)

![Segmentacja klientów [© Minerva Studio - Fotolia.com] Segmentacja klientów](https://s3.egospodarka.pl/grafika/segmentacja-klientow/Segmentacja-klientow-iG7AEZ.jpg)

![Wirusy komputerowe mają 25 lat [© stoupa - Fotolia.com] Wirusy komputerowe mają 25 lat](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-komputerowe-maja-25-lat-MBuPgy.jpg)

![Compliance przyszłością biznesu [© Minerva Studio - Fotolia.com] Compliance przyszłością biznesu](https://s3.egospodarka.pl/grafika/compliance/Compliance-przyszloscia-biznesu-iG7AEZ.jpg)

![Rynek pracy w Niemczech potrzebuje specjalistów [© Scanrail - Fotolia.com] Rynek pracy w Niemczech potrzebuje specjalistów](https://s3.egospodarka.pl/grafika/rynek-pracy/Rynek-pracy-w-Niemczech-potrzebuje-specjalistow-apURW9.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Dni wolne od pracy i kalendarz świąt 2025 [© Tatiana Goskova na Freepik] Dni wolne od pracy i kalendarz świąt 2025](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Dni-wolne-od-pracy-i-kalendarz-swiat-2025-263099-150x100crop.jpg)

![Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI] Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/chinskie-auta/Chinskie-auta-Od-niskiej-jakosci-do-globalnego-lidera-Co-pokazuje-raport-EFL-270009-50x33crop.jpg) Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

![Opłaty i podatki lokalne w 2026 r. wzrosną o 4,5% Ile więcej za nieruchomości, posiadanie psa i opłatę uzdrowiskową? [© wygenerowane przez AI] Opłaty i podatki lokalne w 2026 r. wzrosną o 4,5% Ile więcej za nieruchomości, posiadanie psa i opłatę uzdrowiskową?](https://s3.egospodarka.pl/grafika2/opodatkowanie-budowli/Oplaty-i-podatki-lokalne-w-2026-r-wzrosna-o-4-5-Ile-wiecej-za-nieruchomosci-posiadanie-psa-i-oplate-uzdrowiskowa-270114-150x100crop.jpg)

![Restrukturyzacja czy upadłość? Kluczowe decyzje przed 2026 rokiem [© pexels] Restrukturyzacja czy upadłość? Kluczowe decyzje przed 2026 rokiem](https://s3.egospodarka.pl/grafika2/restrukturyzacja/Restrukturyzacja-czy-upadlosc-Kluczowe-decyzje-przed-2026-rokiem-270125-150x100crop.jpg)

![Świadectwa EUR.1 dla używanych samochodów - nowe podejście organów celnych [© wygenerowane przez AI] Świadectwa EUR.1 dla używanych samochodów - nowe podejście organów celnych](https://s3.egospodarka.pl/grafika2/samochody-uzywane/Swiadectwa-EUR-1-dla-uzywanych-samochodow-nowe-podejscie-organow-celnych-270119-150x100crop.jpg)

![Raport płacowy 2025: Jak kształtują się wynagrodzenia w branży energetycznej i ciepłowniczej? [© wygenerowane przez AI] Raport płacowy 2025: Jak kształtują się wynagrodzenia w branży energetycznej i ciepłowniczej?](https://s3.egospodarka.pl/grafika2/branza-energetyczna/Raport-placowy-2025-Jak-ksztaltuja-sie-wynagrodzenia-w-branzy-energetycznej-i-cieplowniczej-269992-150x100crop.jpg)

![Reforma PIP najmocniej może uderzyć w cudzoziemców. Czy stracą prawo do legalnej pracy w Polsce? [© wygenerowane przez AI] Reforma PIP najmocniej może uderzyć w cudzoziemców. Czy stracą prawo do legalnej pracy w Polsce?](https://s3.egospodarka.pl/grafika2/zatrudnianie-cudzoziemcow/Reforma-PIP-najmocniej-moze-uderzyc-w-cudzoziemcow-Czy-straca-prawo-do-legalnej-pracy-w-Polsce-270115-150x100crop.jpg)