-

![Przemysł 4.0: ewolucja nie rewolucja? [© Coloures-Pic - Fotolia.com] Przemysł 4.0: ewolucja nie rewolucja?]()

Przemysł 4.0: ewolucja nie rewolucja?

... proces umożliwiają jest tzw. droga Y, autorskie rozwiązanie ifm, pozwalające na wykorzystanie wszystkich informacji płynących z czujnika, również tych dotyczących pracy jego samego, stanu maszyny i wytwarzanego produktu. Dzięki temu systemy IT i systemy automatyki przemysłowej można połączyć łatwo i niewielkim kosztem, od czujnika aż po system SAP ...

-

![Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony [© merydolla - Fotolia.com] Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony]()

Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony

... niezbędnych danych telemetrycznych dotyczących danych transakcji użytkownika, w tym informacji o punktach końcowych. Wykorzystanie algorytmów uczenia maszynowego do wykrywania anomalii transakcyjnych pozwala zauważyć m.in. zmowę między kupującym a sprzedającym. Ostatecznie systemy BNPL zwiększają siłę nabywczą konsumentów zapewniając przewagę nad ...

-

![Cyberbezpieczeństwo. Prognozy Fortinet na 2022 rok [© Florian Roth - Fotolia.com] Cyberbezpieczeństwo. Prognozy Fortinet na 2022 rok]()

Cyberbezpieczeństwo. Prognozy Fortinet na 2022 rok

... rozpoznawania twarzy. Więcej ataków na systemy w łańcuchu dostaw, którymi dotychczas było mniejsze zainteresowanie – W wielu sieciach systemy back-end pracują pod kontrolą Linuksa, ... zakamuflowanego przemieszczania się wewnątrz sieci. Dostępność zintegrowanych i użytecznych informacji o zagrożeniach może poprawić zdolność firmy do obrony w czasie ...

-

![Prowadzenie firmy w chmurze. Jak ją chronić? [© pixabay.com] Prowadzenie firmy w chmurze. Jak ją chronić?]()

Prowadzenie firmy w chmurze. Jak ją chronić?

... Źle skonfigurowane systemy i sieci pozostawiają luki w środkach bezpieczeństwa i narażają wrażliwe dane. Zawsze dokładnie sprawdzaj konfiguracje bezpieczeństwa przechowywania w chmurze, aby zapobiec takim lukom po skonfigurowaniu serwera. Co więcej, możesz zapewnić każdej osobie i narzędziu dostęp tylko do niezbędnego minimum informacji i zasobów ...

-

![Branża energetyczna na celowniku cyberprzestępców [© pixabay.com] Branża energetyczna na celowniku cyberprzestępców]()

Branża energetyczna na celowniku cyberprzestępców

... branża stała się atrakcyjnym celem, z uwagi na swój finansowy potencjał. Systemy energetyczne stanowią fundament działalności gospodarczej, co niesie za sobą ryzyko ... mają także rozwiązania IPS i SIEM z możliwością automatycznego generowania informacji o incydentach. Pozwalają one wychwytywać niepożądany, niestandardowy dostęp do sieci ...

-

![Jak AI zmieni e-commerce? Trendy 2024 [© Alexandra_Koch z Pixabay] Jak AI zmieni e-commerce? Trendy 2024]()

Jak AI zmieni e-commerce? Trendy 2024

... takich narzędzi jak personalni asystenci (chatboty), inteligentne wyszukiwarki oraz systemy rekomendacji. Wspólnym celem zmian w obszarze tych narzędzi będzie ułatwienie interakcji użytkownika ze sklepem, poprzez szybsze dotarcie do towarów i łatwiejsze pozyskanie informacji o nich, bez żmudnego przeglądania zawartości sklepu lub poszukiwania ...

-

![Samorządy wciąż mocno narażone na cyberataki [© Andrey Burmakin - Fotolia.com] Samorządy wciąż mocno narażone na cyberataki]()

Samorządy wciąż mocno narażone na cyberataki

... , zdrowia, trybu życia, zainteresowań itp. To kluczowe zadania i ogromne zbiory informacji, stanowiące łakomy kąsek dla cyberprzestępców. Jednocześnie, anatomia cyberataków na samorządy ... się przestępcom do kradzieży tożsamości czy oszustw finansowych. Co więcej, systemy miast i gmin zarządzają lokalną infrastrukturą, a więc atakując je, można ...

-

![Jak było i co nas czeka, czyli 2003/2004 [© Minerva Studio - Fotolia.com] Jak było i co nas czeka, czyli 2003/2004]()

Jak było i co nas czeka, czyli 2003/2004

... ocenić, w które procesy biznesowe jest sens inwestować w pierwszej kolejności. (źr. informacji: badania własne oraz dane z Gartner Group ITxpo2003). W dalszej części podaję dane liczbowe ... i tak było to tańsze od przetwarzania "papieru" od kontrahenta (np. systemy EDI). Jednak nadchodzi czas gdy małe firmy zaczynają coraz silniej konkurować o dużych ...

Tematy: -

![TETA remontuje i utrzymuje ruch [© Nmedia - Fotolia.com] TETA remontuje i utrzymuje ruch]()

TETA remontuje i utrzymuje ruch

... 2000 Systemy CMMS łączą się z pakietem TETA 2000 w kilku obszarach. Korzystają z wspólnych ewidencji w ramach kartotek: indeksów, kontrahentów, środków trwałych i pracowników, posiadają także ujednolicone słowniki (m.in. magazyny i jednostki miary). Systemy współpracują w zakresie transakcji magazynowych i usługowych. Wymiana informacji następuje ...

-

![Preselling zyskuje na znaczeniu [© Minerva Studio - Fotolia.com] Preselling zyskuje na znaczeniu]()

Preselling zyskuje na znaczeniu

... . SFA zarządza w SKDP około 15 tysiącami wizyt każdego miesiąca, dostarcza informacji o automatycznym routingu w stosunku do 2 tys. klientów w formie zautomatyzowanej, generuje ... , a wiedza ta jest niezbędnym warunkiem efektywności ich pracy. Wyposażenie ich w systemy mobilne sprawia, że w każdej chwili znają aktualne stany magazynowe i ceny. Bez ...

-

![Korupcja w Polsce 2008 [© Scanrail - Fotolia.com] Korupcja w Polsce 2008]()

Korupcja w Polsce 2008

... Japonii rynek ten jest wart około 210 miliardów dolarów rocznie. 3. Systemy nawadniające i rolnictwo Systemy nawadniające, trudne do skontrolowania i zależne od ekspertów odpowiedzialnych ... których głos jest słaby, a ich możliwość domagania się dostępu do informacji – ograniczona. f) zasoby wody są niewystarczające i ten problem się pogłębia. Zmiany ...

-

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy]()

Zagrożenia internetowe w 2011 r. - prognozy

... systemie Microsoft. W środowiskach typu cloud stosowane są otwarte systemy operacyjne i aplikacje. Choć zróżnicowanie systemów utrudnia cyberprzestępcom ataki, spodziewamy się ... producenci zabezpieczeń popadną w kłopoty z powodu niemożności przechowywania wszystkich informacji o zagrożeniach za pomocą lokalnych sygnatur. Zaczną usuwać stare ...

-

![Bezpieczeństwo w sieci w 2011 roku [© stoupa - Fotolia.com] Bezpieczeństwo w sieci w 2011 roku]()

Bezpieczeństwo w sieci w 2011 roku

... informacji, czyli więcej niż bezpieczna sieć Mobilność i wirtualizacja sprawiły, że sieci właściwie nie mają już granic. Dlatego przedsiębiorstwa nie powinny myśleć w kategoriach ochrony sieci, ale skoncentrować się na ochronie informacji. Dlatego w tym roku rozwiązania zabezpieczające informacje będę coraz bardziej wspierały tradycyjne systemy ...

-

![Bezpieczeństwo IT 2011-2020 Bezpieczeństwo IT 2011-2020]()

Bezpieczeństwo IT 2011-2020

... cyberprzestępców będzie atakowała systemy i usługi, które maja wpływ na nasze codzienne życie, takie jak transport. Ataki na takie systemy, kradzież i ... korzystających z telefonów komórkowych i smartfonów, które umożliwiają wymianę lub przesyłanie informacji za pośrednictwem Sieci bez konieczności interwencji człowieka. Botnety – dzisiaj ...

-

![Przestępstwa gospodarcze - raport 2011 Przestępstwa gospodarcze - raport 2011]()

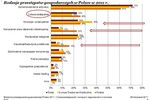

Przestępstwa gospodarcze - raport 2011

... zarówno w Polsce jak i na świecie okazały się elementy kontroli wewnętrznych spółki – systemy raportowania o podejrzanych transakcjach (wykryto w ten sposób 19% nadużyć w Polsce, 18% na świecie) ... wykorzystane do zbierania informacji o konkretnych osobach (metoda określana jako „spear phishing”), do wyszukiwania informacji o pracownikach lub w celu ...

-

![Firmy produkcyjne wierzą w innowacje [© Scanrail - Fotolia.com] Firmy produkcyjne wierzą w innowacje]()

Firmy produkcyjne wierzą w innowacje

... szybsze procesy biznesowe (85%), dostęp do informacji w czasie rzeczywistym (60%) oraz usprawnioną współpracę (60%), jako kluczowe indykatory innowacji. Jednocześnie, 60% wytwórców uważa, że ich systemy nie są w stanie obsłużyć szybkiego, bazującego na pełnym dostępie do aktualnej informacji procesu podejmowania decyzji, koniecznego do innowacji ...

-

![Trend Micro: zagrożenia internetowe II kw. 2012 [© alexskopje - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2012]()

Trend Micro: zagrożenia internetowe II kw. 2012

... do ujawnienia danych osobowych na rzekome żądanie lokalnej policji. Przestępcy używają bardziej zaawansowanych narzędzi, takich jak systemy automatycznych przelewów, które umożliwiają im kradzież informacji bankowych w czasie, gdy użytkownik nie korzysta z internetu. Ataki z wykorzystaniem sprawdzonych metod, takich jak zestaw eksploitów Blackhole ...

-

![Złośliwe programy atakują urządzenia mobilne [© Amir Kaljikovic - Fotolia.com] Złośliwe programy atakują urządzenia mobilne]()

Złośliwe programy atakują urządzenia mobilne

... szybko się nie odwróci”. Wszystko zaczęło się od Symbiana W 2009 r., kiedy systemy iOS i Android były jeszcze nowością, większość złośliwych programów atakowała system operacyjny ... serwer, tak jak w przypadku ataków DarkLeech. CDorked nie zapisywał żadnych informacji na dysku twardym serwera WWW – wszystko zapisywano w pamięci, a dostęp uzyskiwano ...

-

![Najważniejsze trendy na rynku IT 2014 [© ra2 studio - Fotolia.com] Najważniejsze trendy na rynku IT 2014]()

Najważniejsze trendy na rynku IT 2014

... liczby maszyn wirtualnych w wielordzeniowych serwerach. Aby spełnić te rosnące wymagania, systemy NAS muszą skalować się do petabajtów przy rozmiarach plików sięgających ... poza zaporami sieciowymi i jest traktowana niechętnie przez naszego dyrektora ds. informacji. Aby bezpiecznie synchronizować i udostępniać pliki, musiałem pobrać jeszcze jedną ...

-

![Polskie firmy: automatyzacja poniżej średniej światowej [© svedoliver - Fotolia.com] Polskie firmy: automatyzacja poniżej średniej światowej]()

Polskie firmy: automatyzacja poniżej średniej światowej

... osiągają obrót do 300 mln PLN – 59 procent. Z kolei sięganie po systemy MES (ang. manufacturing execution system – pol. system realizacji produkcji), umożliwiające na bieżąco zbieranie informacji o realizacji produkcji oraz systemy ERP (ang. enterprise resource planning – pol. planowanie zasobów przedsiębiorstwa), służące wspomaganiu zarządzania ...

-

![Hakerzy - historia prawdziwa Hakerzy - historia prawdziwa]()

Hakerzy - historia prawdziwa

... której grupa hakerów znajdująca się w Rumunii mogła przeniknąć do komputerów kontrolujących systemy podtrzymywania życia w stacji badawczej na Antarktydzie. Do konfrontacji ze ... i sloganami przeciwko Kadir. Stuxnet Ostatnie lata przynoszą bardzo dużo ciekawych informacji w tematyce hakerskiej. Jedną z nich jest atak robaka Stuxnet na irański ...

-

![Internet rzeczy wkracza do firm. IIoT przyszłością przemysłu [© artstudio_pro - Fotolia.com] Internet rzeczy wkracza do firm. IIoT przyszłością przemysłu]()

Internet rzeczy wkracza do firm. IIoT przyszłością przemysłu

... Rozwiązania IIoT - będące jednocześnie logicznym następstwem i siłą napędową rozwoju epoki informacji - zmienią sposób, w jaki żyjemy i pracujemy, zarządzamy cennymi zasobami, ... IIoT. Rewolucja już niebawem Już dziś rozwój technologii sprawia, że maszyny i systemy stają się tańsze, szybsze, bardziej inteligentne, a w efekcie także bardziej efektywne ...

-

![Kamery przemysłowe, czyli życie pod lupą cyberprzestępcy Kamery przemysłowe, czyli życie pod lupą cyberprzestępcy]()

Kamery przemysłowe, czyli życie pod lupą cyberprzestępcy

... umożliwiające zakup biletu w kinie, wypożyczenie roweru, kioski usług e-administracji, systemy rezerwacyjne i informacyjne na lotniskach czy terminale oferujące rozrywkę dla ... wprowadzenia informacji (klawiatura wirtualna oraz wskaźnik myszy) i wykorzystać komputer do własnych celów, np. do uruchomienia szkodliwego oprogramowania, uzyskania informacji ...

-

![Informatyzacja firmy jest koniecznością [© WrightStudio - Fotolia.com] Informatyzacja firmy jest koniecznością]()

Informatyzacja firmy jest koniecznością

... nie jest łatwo sprostać tym wymaganiom, z pomocą przychodzą systemy informatyczne, które automatyzują i wspomagają procesy na styku klient-organizacja w zakresie pozyskania oraz utrzymania klienta. – Wdrożenie systemów dla działu obsługi klienta pozwala na zlokalizowanie w jednym miejscu wszystkich informacji na temat klientów i firm, a także na ...

-

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy]()

12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy

... działań, ponieważ ciągle wiele przedmiotów IoT pracuje w oparciu o nieaktualizowane systemy lub aplikacje zawierające luki bezpieczeństwa. Z dużą dozą prawdopodobieństwa można ... zawarty w wiadomości, otwierając tym samym hakerom drogę do łatwego ataku i wyłudzenia informacji. Ataki phishingowe, są coraz trudniejsze do rozpoznania, ze względu na ...

-

![Automatyzacja nie do zatrzymania [© Tatiana Shepeleva - Fotolia.com] Automatyzacja nie do zatrzymania]()

Automatyzacja nie do zatrzymania

... precedensowego (takie jest np. w USA). Przerabiając coraz większe ilości informacji zautomatyzowany „prawnik” może znacznie dokładniej określić prawdopodobieństwo wygrania procesu, ... komercyjnym. Na rynku jednak stopniowo pojawiają się inteligentne systemy wyszukiwania, służące podniesieniu efektywności pracy prawników, wykorzystujące analizę ...

-

![Hakerzy celują w polskie wojsko Hakerzy celują w polskie wojsko]()

Hakerzy celują w polskie wojsko

... wyciek wojskowej bazy danych nie zawiera żadnych tajnych ani wrażliwych informacji wojskowych i że incydent „nie stanowi zagrożenia dla bezpieczeństwa ... przestrzeń natowskiego kraju stała się celem cyberprzestępców. Zagrożone były sieci teleinformatyczne, systemy wojskowe, przemysłowe i bank centralny. W ciągu trzech dni hakerzy przypuścili ponad ...

-

![Samorządy pod ostrzałem cyberprzestępców. Straciły 11 mln zł [© ptnphotof - Fotolia.com] Samorządy pod ostrzałem cyberprzestępców. Straciły 11 mln zł]()

Samorządy pod ostrzałem cyberprzestępców. Straciły 11 mln zł

... spisów wyborców. Oznacza to operowanie najbardziej wrażliwymi danymi milionów osób. Wyciek takich informacji mógłby mieć szkodliwe skutki dla wielu Polaków i Polek. Innym ... się przestępcom do kradzieży tożsamości czy oszustw finansowych. Co więcej, systemy miast i gmin zarządzają lokalną infrastrukturą, a więc atakując je, można utrudnić codzienne ...

-

![Czy mózg rządzi biurem? Jak wykorzystać neurobiologię do budowy efektywnego zespołu [© wygenerowane przez AI] Czy mózg rządzi biurem? Jak wykorzystać neurobiologię do budowy efektywnego zespołu]()

Czy mózg rządzi biurem? Jak wykorzystać neurobiologię do budowy efektywnego zespołu

... krytyka czy brak autonomii – obszary związane z bólem i stresem. Zamiast klasycznej informacji zwrotnej – feed-forward, czyli wspólne formułowanie celów. Do premii finansowej dodane ... sygnały stresu i jak projektować komunikację, która nie wywołuje reakcji obronnych. Systemy kariery i awansów również ewoluują. Zamiast promować osoby wyłącznie za ...

-

![Novell w Agorze [© Nmedia - Fotolia.com] Novell w Agorze]()

Novell w Agorze

... na korporacyjnym katalogu Novell eDirectory. Służy on jako centralne repozytorium informacji o danych oraz do ochrony i weryfikacji dostępu użytkowników do zasobów sieciowych, ... . Co istotne, system ZENworks for Servers obsługuje wszystkie stosowane w Agorze systemy operacyjne - NetWare, Windows i Unix. Z uwagi na tak dużą różnorodność w systemach ...

-

![CRM dla dużych i małych [© Minerva Studio - Fotolia.com] CRM dla dużych i małych]()

CRM dla dużych i małych

... zapewnienie klientowi dostępu do najnowszej dokumentacji produktu i szerokiej informacji technicznej. Częstą praktyką jest tworzenie list dyskusyjnych lub chatów ... na dość dokładnie zdefiniowanie procesu takiego wdrożenia, jego założeń i celów. Systemy wspierające obsługę klienta, w tym CRM, to głównie procedury określające zasady postępowania w ...

Tematy: -

![Wzrost ilości spamu [© Scanrail - Fotolia.com] Wzrost ilości spamu]()

Wzrost ilości spamu

... polskich usługodawców, którzy od pewnego czasu mocniej inwestują w systemy zabezpieczeń. Straty związane z rozpowszechnieniem się spamu mogą być dla firmy znaczące, choć często ukryte. Narażają one pracowników na marnotrawienie czasu związanego z odfiltrowywaniem niepotrzebnych informacji. Spam przeciąża łącza firmy i generalnie zniechęca mniej ...

-

![Zakupy online a prawa konsumenta [© Scanrail - Fotolia.com] Zakupy online a prawa konsumenta]()

Zakupy online a prawa konsumenta

... problemy konsumentów związane z elektronicznym handlem ponadgranicznym powinny być sprawnie działające sieci informacji i doradztwa konsumenckiego takie jak (Europejskie Centra Konsumenckie), systemy certyfikacyjne (np. EuroLabel, Trust UK) oraz systemy pozasądowych metody rozstrzygania sporów w handlu on-line (ODR). Budowanie zaufania konsumentów ...

-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... uzyskania dostępu do poufnych informacji. Do uzyskania jednorazowych haseł można użyć specjalnego narzędzia, takiego jak: 1. klucz USB (taki jak Aladdin eToken NG OTP): 2. "kalkulator" (taki jak RSA SecurID 900 Signing Token): Do wygenerowania jednorazowych haseł można wykorzystać systemy rozpowszechniania komunikatów tekstowych za ...

-

![Skype i bezpieczeństwo sieci Skype i bezpieczeństwo sieci]()

Skype i bezpieczeństwo sieci

... informacji. Innymi słowy, ponad połowa specjalistów uważała, że używanie Skypa może przyczynić się do wycieku poufnych informacji z firmy. Z badania wynika, że istnieje dwukrotnie większe niebezpieczeństwo wycieku poufnych informacji niż ataku hakera na zasoby intranetu. Jako największe zagrożenia wymieniono: Niesankcjonowany dostęp do informacji ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Przemysł 4.0: ewolucja nie rewolucja? [© Coloures-Pic - Fotolia.com] Przemysł 4.0: ewolucja nie rewolucja?](https://s3.egospodarka.pl/grafika2/przemysl/Przemysl-4-0-ewolucja-nie-rewolucja-230136-150x100crop.jpg)

![Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony [© merydolla - Fotolia.com] Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony](https://s3.egospodarka.pl/grafika2/Kup-Teraz-Zaplac-Pozniej/Kup-Teraz-Zaplac-Pozniej-Oszustwa-i-mechanizmy-obrony-240569-150x100crop.jpg)

![Cyberbezpieczeństwo. Prognozy Fortinet na 2022 rok [© Florian Roth - Fotolia.com] Cyberbezpieczeństwo. Prognozy Fortinet na 2022 rok](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-Prognozy-Fortinet-na-2022-rok-242091-150x100crop.jpg)

![Prowadzenie firmy w chmurze. Jak ją chronić? [© pixabay.com] Prowadzenie firmy w chmurze. Jak ją chronić?](https://s3.egospodarka.pl/grafika2/prowadzenie-dzialalnosci-gospodarczej/Prowadzenie-firmy-w-chmurze-Jak-ja-chronic-253921-150x100crop.jpg)

![Branża energetyczna na celowniku cyberprzestępców [© pixabay.com] Branża energetyczna na celowniku cyberprzestępców](https://s3.egospodarka.pl/grafika2/branza-energetyczna/Branza-energetyczna-na-celowniku-cyberprzestepcow-254041-150x100crop.jpg)

![Jak AI zmieni e-commerce? Trendy 2024 [© Alexandra_Koch z Pixabay] Jak AI zmieni e-commerce? Trendy 2024](https://s3.egospodarka.pl/grafika2/AI/Jak-AI-zmieni-e-commerce-Trendy-2024-258093-150x100crop.jpg)

![Samorządy wciąż mocno narażone na cyberataki [© Andrey Burmakin - Fotolia.com] Samorządy wciąż mocno narażone na cyberataki](https://s3.egospodarka.pl/grafika2/samorzady/Samorzady-wciaz-mocno-narazone-na-cyberataki-258940-150x100crop.jpg)

![Jak było i co nas czeka, czyli 2003/2004 [© Minerva Studio - Fotolia.com] Jak było i co nas czeka, czyli 2003/2004](https://s3.egospodarka.pl/grafika//Jak-bylo-i-co-nas-czeka-czyli-2003-2004-iG7AEZ.jpg)

![TETA remontuje i utrzymuje ruch [© Nmedia - Fotolia.com] TETA remontuje i utrzymuje ruch](https://s3.egospodarka.pl/grafika/teta-2000/TETA-remontuje-i-utrzymuje-ruch-Qq30bx.jpg)

![Preselling zyskuje na znaczeniu [© Minerva Studio - Fotolia.com] Preselling zyskuje na znaczeniu](https://s3.egospodarka.pl/grafika/preselling/Preselling-zyskuje-na-znaczeniu-iG7AEZ.jpg)

![Korupcja w Polsce 2008 [© Scanrail - Fotolia.com] Korupcja w Polsce 2008](https://s3.egospodarka.pl/grafika/Transparency-Internantional/Korupcja-w-Polsce-2008-apURW9.jpg)

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy](https://s3.egospodarka.pl/grafika/Trend-Micro/Zagrozenia-internetowe-w-2011-r-prognozy-MBuPgy.jpg)

![Bezpieczeństwo w sieci w 2011 roku [© stoupa - Fotolia.com] Bezpieczeństwo w sieci w 2011 roku](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Bezpieczenstwo-w-sieci-w-2011-roku-MBuPgy.jpg)

![Firmy produkcyjne wierzą w innowacje [© Scanrail - Fotolia.com] Firmy produkcyjne wierzą w innowacje](https://s3.egospodarka.pl/grafika/innowacyjnosc/Firmy-produkcyjne-wierza-w-innowacje-apURW9.jpg)

![Trend Micro: zagrożenia internetowe II kw. 2012 [© alexskopje - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2012](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-II-kw-2012-101723-150x100crop.jpg)

![Złośliwe programy atakują urządzenia mobilne [© Amir Kaljikovic - Fotolia.com] Złośliwe programy atakują urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Zlosliwe-programy-atakuja-urzadzenia-mobilne-122665-150x100crop.jpg)

![Najważniejsze trendy na rynku IT 2014 [© ra2 studio - Fotolia.com] Najważniejsze trendy na rynku IT 2014](https://s3.egospodarka.pl/grafika2/technologie-informatyczne/Najwazniejsze-trendy-na-rynku-IT-2014-131049-150x100crop.jpg)

![Polskie firmy: automatyzacja poniżej średniej światowej [© svedoliver - Fotolia.com] Polskie firmy: automatyzacja poniżej średniej światowej](https://s3.egospodarka.pl/grafika2/polskie-firmy/Polskie-firmy-automatyzacja-ponizej-sredniej-swiatowej-138769-150x100crop.jpg)

![Internet rzeczy wkracza do firm. IIoT przyszłością przemysłu [© artstudio_pro - Fotolia.com] Internet rzeczy wkracza do firm. IIoT przyszłością przemysłu](https://s3.egospodarka.pl/grafika2/przemysl/Internet-rzeczy-wkracza-do-firm-IIoT-przyszloscia-przemyslu-179622-150x100crop.jpg)

![Informatyzacja firmy jest koniecznością [© WrightStudio - Fotolia.com] Informatyzacja firmy jest koniecznością](https://s3.egospodarka.pl/grafika2/informatyzacja-firmy/Informatyzacja-firmy-jest-koniecznoscia-187622-150x100crop.jpg)

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/12-najwiekszych-zagrozen-2017-Poznaj-pomysly-cyberprzestepcy-187616-150x100crop.jpg)

![Automatyzacja nie do zatrzymania [© Tatiana Shepeleva - Fotolia.com] Automatyzacja nie do zatrzymania](https://s3.egospodarka.pl/grafika2/cyfrowa-transformacja/Automatyzacja-nie-do-zatrzymania-201958-150x100crop.jpg)

![Samorządy pod ostrzałem cyberprzestępców. Straciły 11 mln zł [© ptnphotof - Fotolia.com] Samorządy pod ostrzałem cyberprzestępców. Straciły 11 mln zł](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Samorzady-pod-ostrzalem-cyberprzestepcow-Stracily-11-mln-zl-254924-150x100crop.jpg)

![Czy mózg rządzi biurem? Jak wykorzystać neurobiologię do budowy efektywnego zespołu [© wygenerowane przez AI] Czy mózg rządzi biurem? Jak wykorzystać neurobiologię do budowy efektywnego zespołu](https://s3.egospodarka.pl/grafika2/mozg/Czy-mozg-rzadzi-biurem-Jak-wykorzystac-neurobiologie-do-budowy-efektywnego-zespolu-268905-150x100crop.png)

![Novell w Agorze [© Nmedia - Fotolia.com] Novell w Agorze](https://s3.egospodarka.pl/grafika/agora-sa/Novell-w-Agorze-Qq30bx.jpg)

![CRM dla dużych i małych [© Minerva Studio - Fotolia.com] CRM dla dużych i małych](https://s3.egospodarka.pl/grafika//CRM-dla-duzych-i-malych-iG7AEZ.jpg)

![Wzrost ilości spamu [© Scanrail - Fotolia.com] Wzrost ilości spamu](https://s3.egospodarka.pl/grafika/niechciane-wiadomosci-e-mail/Wzrost-ilosci-spamu-apURW9.jpg)

![Zakupy online a prawa konsumenta [© Scanrail - Fotolia.com] Zakupy online a prawa konsumenta](https://s3.egospodarka.pl/grafika/zakupy-online/Zakupy-online-a-prawa-konsumenta-apURW9.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

![Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI] Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/chinskie-auta/Chinskie-auta-Od-niskiej-jakosci-do-globalnego-lidera-Co-pokazuje-raport-EFL-270009-50x33crop.jpg) Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

![Raport płacowy 2025: Jak kształtują się wynagrodzenia w branży energetycznej i ciepłowniczej? [© wygenerowane przez AI] Raport płacowy 2025: Jak kształtują się wynagrodzenia w branży energetycznej i ciepłowniczej?](https://s3.egospodarka.pl/grafika2/branza-energetyczna/Raport-placowy-2025-Jak-ksztaltuja-sie-wynagrodzenia-w-branzy-energetycznej-i-cieplowniczej-269992-150x100crop.jpg)

![Reforma PIP najmocniej może uderzyć w cudzoziemców. Czy stracą prawo do legalnej pracy w Polsce? [© wygenerowane przez AI] Reforma PIP najmocniej może uderzyć w cudzoziemców. Czy stracą prawo do legalnej pracy w Polsce?](https://s3.egospodarka.pl/grafika2/zatrudnianie-cudzoziemcow/Reforma-PIP-najmocniej-moze-uderzyc-w-cudzoziemcow-Czy-straca-prawo-do-legalnej-pracy-w-Polsce-270115-150x100crop.jpg)

![Rozporządzenia wykonawcze do KSeF podpisane. Co znajduje się w nowych przepisach? [© wygenerowane przez AI] Rozporządzenia wykonawcze do KSeF podpisane. Co znajduje się w nowych przepisach?](https://s3.egospodarka.pl/grafika2/KSeF/Rozporzadzenia-wykonawcze-do-KSeF-podpisane-Co-znajduje-sie-w-nowych-przepisach-270113-150x100crop.jpg)

![Widełki zarobków w ogłoszeniu o pracę: jak daleko sięga jawność wynagrodzeń [© pexels] Widełki zarobków w ogłoszeniu o pracę: jak daleko sięga jawność wynagrodzeń](https://s3.egospodarka.pl/grafika2/tendencje-na-rynku-pracy/Widelki-zarobkow-w-ogloszeniu-o-prace-jak-daleko-siega-jawnosc-wynagrodzen-270104-150x100crop.jpg)

![Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja? [© pexels] Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja?](https://s3.egospodarka.pl/grafika2/rekrutacja/Sztuczna-inteligencja-w-HR-Gdzie-konczy-sie-automatyzacja-a-zaczyna-dyskryminacja-270092-150x100crop.jpg)

![Rosną koszty utrzymania mieszkania. W 2026 r. opłaty jeszcze wyższe? [© pixabay] Rosną koszty utrzymania mieszkania. W 2026 r. opłaty jeszcze wyższe?](https://s3.egospodarka.pl/grafika2/koszty-utrzymania-mieszkania/Rosna-koszty-utrzymania-mieszkania-W-2026-r-oplaty-jeszcze-wyzsze-270085-150x100crop.jpg)