-

![T-Mobile ukarany za niechciane subskrypcje. Konsumenci dostaną 500 zł rekompensaty [© StockCake] T-Mobile ukarany za niechciane subskrypcje. Konsumenci dostaną 500 zł rekompensaty]()

T-Mobile ukarany za niechciane subskrypcje. Konsumenci dostaną 500 zł rekompensaty

... technicznej możliwości natychmiastowego wyłączenia subskrypcji. W efekcie część osób mogła nawet nie wiedzieć, że została zapisana do płatnej usługi – aż do momentu otrzymania rachunku za telefon. Na to nakładały się również inne nieprawidłowości. Konsumenci nie otrzymywali potwierdzenia warunków korzystania z samej usługi ...

-

![Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci [© Brian Jackson - Fotolia.com] Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci]()

Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci

... na temat tego, jak zachował się dostawca usługi w przypadku otrzymania wezwania do udostępnienia danych ... do wykonania niepożądanych akcji oraz obejść niektóre mechanizmy kontroli dostępu do danych użytkownika. 6) Bezpieczna przeglądarka TOR ... z nich, chociaż wydaje się prosta, wymaga jednak technicznej wiedzy i nie zawsze jest też wygodna. Warto też ...

-

![Świat: wydarzenia tygodnia 9/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 9/2018]()

Świat: wydarzenia tygodnia 9/2018

... technicznej" agencjom bezpieczeństwa. Tym firmom, które nie działają zgodnie z tymi regułami grozi utrata licencji. Dostosowując się do nowych reguł amerykański koncern Apple przeniósł dane chińskich użytkowników usługi ... niezbędne do zdobycia dostępu do ich kont i przejęcia kontroli nad systemami domowymi. Wraz z ciągłym wzrostem popularności ...

-

![Ewolucja spamu 2010 Ewolucja spamu 2010]()

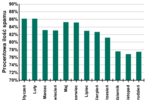

Ewolucja spamu 2010

... spamowego było zamknięcie 143 centrów kontroli ... towary i usługi ... technicznej, w którym użytkownik jest proszony o potwierdzenie prośby o zmianę hasła albo o unieważnienie jej. Adres w polu Od jest prawdziwym adresem działu pomocy technicznej. To oznacza, że autorzy e-maili ręcznie lub za pomocą bota wyszukali rzeczywisty adres działu pomocy technicznej ...

-

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... zaawansowanej wiedzy technicznej. Obecnie wszystko można kupić i sprzedać, a botnety nie są wyjątkiem od tej reguły. Bez trudu można zakupić nawet usługi maskowania kodu źródłowego służącego do kontroli botnetu. Jak dotąd nie wprowadzono żadnego ograniczenia prawnego w stosunku do osób świadczących tego rodzaju usługi. Aby odnieść ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... przez dział pomocy technicznej. Ponieważ administrator ... plików, bankowość internetowa, zakupy online, usługi poczty elektronicznej ... kontroli ze specjalnymi adresami zaszytymi w jego boty spamowe. Po zdjęciu serwerów kontroli botnetu ich właściciele stracili kontrolę nad zainfekowanymi maszynami. Cyberprzestępcy nie będą w stanie odzyskać kontroli ...

-

![Nowelizacja ustawy Prawo zamówień publicznych okiem BCC [© wellphoto - Fotolia.com] Nowelizacja ustawy Prawo zamówień publicznych okiem BCC]()

Nowelizacja ustawy Prawo zamówień publicznych okiem BCC

... Rozwoju Regionalnego. Podsumowując budowę i modernizację infrastruktury technicznej i społecznej (tzw. CEL nr 3) na realizację ... alokacji. Wskazane zostało również, iż Do czasu zakończenia kontroli nie został zrealizowany, w zakładanym zakresie, „Wieloletni ... udzielaniu zamówień na „usługi niepriorytetowe”, ograniczenie nadużywania stosowania jedynego ...

-

![Chcesz kupić program antywirusowy przez internet? Sprawdź, na co zwrócić uwagę [© pingingz - Fotolia.com] Chcesz kupić program antywirusowy przez internet? Sprawdź, na co zwrócić uwagę]()

Chcesz kupić program antywirusowy przez internet? Sprawdź, na co zwrócić uwagę

... technicznej. Do każdego zakupionego produktu dołączona jest szczegółowa instrukacja instalacji. Sklepy internetowe często oferują również pomoc dla mniej doświadczonych użytkowników. „W naszym sklepie oferujemy klientom możliwość zdalnej instalacji oprogramowania na ich komputerze. Z usługi ...

-

![Aktualizacja i rozwój serwisu WWW [© Minerva Studio - Fotolia.com] Aktualizacja i rozwój serwisu WWW]()

Aktualizacja i rozwój serwisu WWW

... , awarii czy dostęp do pomocy technicznej. AKTUALIZACJA I ARCHIWIZACJA Niezaprzeczalnie internet jest najszybszym medium ... częstotliwość komunikacji spowodują, że więcej osób będzie z tej usługi rezygnować niż do niej przystępować. ... serwisu. Podsumowując, chcemy podkreślić istotność ciągłej kontroli, aktualizacji i rozbudowy witryny internetowej. Na ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... krajach, posiadają wysoki poziom złożoności technicznej. Użytkownicy z Ameryki Północnej i Europy ... infrastruktura cyberprzestępcza – serwery centrum kontroli (C&C), platformy do rozprzestrzeniania szkodliwego ... wartościowymi dla cyberprzestępców) regionami, jeżeli chodzi o tego typu usługi – zainfekowanie tysiąca komputerów kosztuje tutaj od 100 ...

-

![(Nie)bezpieczna sieć Wi-Fi (Nie)bezpieczna sieć Wi-Fi]()

(Nie)bezpieczna sieć Wi-Fi

... stron internetowych) najczęściej jest otwarty, podczas gdy inne usługi, takie jak komunikatory internetowe lub poczta elektroniczna, ... w zabezpieczeniach, poprzez które możliwe może być przejęcie kontroli nad naszym komputerem. Zatem w tym przypadku należy ... Mimo tego każdy z nas może, nawet przy niewielkiej wiedzy technicznej, znacznie zwiększyć ...

-

![Cyberprzestępcy a luki w oprogramowaniu Cyberprzestępcy a luki w oprogramowaniu]()

Cyberprzestępcy a luki w oprogramowaniu

... lukę CVE-2010-1885 w systemie help desk i centrum pomocy technicznej Microsoftu wykonuje kod HTML, zawierający znacznik

Eksperci egospodarka.pl

Na skróty

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![T-Mobile ukarany za niechciane subskrypcje. Konsumenci dostaną 500 zł rekompensaty [© StockCake] T-Mobile ukarany za niechciane subskrypcje. Konsumenci dostaną 500 zł rekompensaty](https://s3.egospodarka.pl/grafika2/T-Mobile/T-Mobile-ukarany-za-niechciane-subskrypcje-Konsumenci-dostana-500-zl-rekompensaty-269776-150x100crop.jpg)

![Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci [© Brian Jackson - Fotolia.com] Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci](https://s3.egospodarka.pl/grafika2/prywatnosc-w-sieci/Boisz-sie-inwigilacji-sluzb-Oto-11-sposobow-na-lepsza-prywatnosc-w-sieci-171686-150x100crop.jpg)

![Świat: wydarzenia tygodnia 9/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 9/2018](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-9-2018-12AyHS.jpg)

![Nowelizacja ustawy Prawo zamówień publicznych okiem BCC [© wellphoto - Fotolia.com] Nowelizacja ustawy Prawo zamówień publicznych okiem BCC](https://s3.egospodarka.pl/grafika2/Prawo-Zamowien-Publicznych/Nowelizacja-ustawy-Prawo-zamowien-publicznych-okiem-BCC-133777-150x100crop.jpg)

![Chcesz kupić program antywirusowy przez internet? Sprawdź, na co zwrócić uwagę [© pingingz - Fotolia.com] Chcesz kupić program antywirusowy przez internet? Sprawdź, na co zwrócić uwagę](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Chcesz-kupic-program-antywirusowy-przez-internet-Sprawdz-na-co-zwrocic-uwage-170761-150x100crop.jpg)

![Aktualizacja i rozwój serwisu WWW [© Minerva Studio - Fotolia.com] Aktualizacja i rozwój serwisu WWW](https://s3.egospodarka.pl/grafika/serwisy-internetowe/Aktualizacja-i-rozwoj-serwisu-WWW-iG7AEZ.jpg)

![Kontrola bezpieczeństwa na lotnisku - co musi wiedzieć pasażer [© wygenerowane przez AI] Kontrola bezpieczeństwa na lotnisku - co musi wiedzieć pasażer](https://s3.egospodarka.pl/grafika2/lotniska/Kontrola-bezpieczenstwa-na-lotnisku-co-musi-wiedziec-pasazer-270810-150x100crop.jpg)

![Rośnie budowlany klub miliarderów: jaki przychód daje miejsce w TOP 30 firm budowlanych? [© pexels] Rośnie budowlany klub miliarderów: jaki przychód daje miejsce w TOP 30 firm budowlanych?](https://s3.egospodarka.pl/grafika2/firmy-budowlane/Rosnie-budowlany-klub-miliarderow-jaki-przychod-daje-miejsce-w-TOP-30-firm-budowlanych-270808-150x100crop.jpg)

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)