-

![Rekrutacja przez Internet coraz popularniejsza [© Scanrail - Fotolia.com] Rekrutacja przez Internet coraz popularniejsza]()

Rekrutacja przez Internet coraz popularniejsza

... Najnowocześniejsze z nich pozwalają zautomatyzować w dużej części proces wstępnej rekrutacji oraz zapewniają dostęp do dużej bazy aktywnych kandydatów. Czas poszukiwania ... lub przelewów bankowych, bez ruszania się sprzed komputera. W dużych firmach znacznym ułatwieniem jest dostęp do całego procesu rekrutacji dla wszystkich pracowników, którzy biorą ...

-

![Kaspersky Lab: szkodliwe programy V 2010 Kaspersky Lab: szkodliwe programy V 2010]()

Kaspersky Lab: szkodliwe programy V 2010

... komputera ofiary, który łączy się z danymi stronami bez wiedzy i zgody użytkownika. Nowy szkodnik Trojan.JS.Redirector.cq (na 3 miejscu na liście) przekierowuje odwiedzających na strony rozpowszechniające fałszywe programy antywirusowe. Siedem z dwudziestu szkodliwych programów to exploity. Aż trzy z nich (do ...

-

![Potrzebna uniwersalna ochrona antywirusowa Potrzebna uniwersalna ochrona antywirusowa]()

Potrzebna uniwersalna ochrona antywirusowa

... ankiety przeprowadzonej na zlecenie Kaspersky Lab przez organizację badawczą "O+K" wynika, że blisko siedemdziesiąt pięć procent posiadaczy smartfonów korzysta także z komputera stacjonarnego i laptopa. Dodatkowo, co piąty ankietowany zadeklarował, że korzysta równocześnie z tabletu. Systemy operacyjne zainstalowane w tych urządzeniach znacznie się ...

-

![Niebezpieczne luki a aktualizacja oprogramowania Niebezpieczne luki a aktualizacja oprogramowania]()

Niebezpieczne luki a aktualizacja oprogramowania

... części użytkowników to nic nie znaczy. Znane, niebezpieczne i gotowe do ... komputera przez kilka lat bez ponownego instalowania systemu operacyjnego jest dość popularnym scenariuszem. W takim przypadku należy regularnie przeprowadzać kontrolę inwentaryzacji zainstalowanego oprogramowania. Należy usunąć nieużywane programy, a resztę uaktualnić do ...

-

![Zakupy online: serwisy płatności zyskują na znaczeniu [© ldprod - Fotolia.com] Zakupy online: serwisy płatności zyskują na znaczeniu]()

Zakupy online: serwisy płatności zyskują na znaczeniu

... popularności urządzeń mobilnych, z których korzystamy robiąc zakupy, rynek płatności powinien rozwijać się w taki sposób, by płatność była równie łatwa do wykonania z poziomu komputera czy tabletu, jak i telefonu ─ komentuje Wojciech Czajkowski, dyrektor zarządzający PayU Polska. Jego zdaniem odpowiedzią na taką potrzebę konsumentów są ...

-

![Polacy o szczęściu: rodzina przede wszystkim [© Vitalinka - Fotolia.com] Polacy o szczęściu: rodzina przede wszystkim]()

Polacy o szczęściu: rodzina przede wszystkim

... zlecenie Vanquis Bank w okresie od 9 do 19 września 2014 r. na ogólnopolskiej ... do 5 500 zł) – zleceniodawcy badania. Okazuje się, że w ramach zadanego limitu finansowego Polaków najbardziej ucieszy samochód (14 proc.), wyjazd na wycieczkę za granicę (11 proc.) i nowe meble. Prócz tego liczy się jeszcze remont mieszkania (7 proc.) i zakup komputera ...

-

![Zakupy online w wykonaniu Kowalskiego [© Syda Productions - Fotolia.com] Zakupy online w wykonaniu Kowalskiego]()

Zakupy online w wykonaniu Kowalskiego

... Planning, dom mediowy Mindshare Polska. Zakupy w internecie robimy głównie za pomocą komputera stacjonarnego lub laptopa (93%). Wykorzystanie w online shoppingu urządzeń mobilnych ... internet, ponieważ cena produktów w tym kanale jest niższa w porównaniu do sprzedaży stacjonarnej, a ponadto istnieje możliwość porównania kosztów zakupu na wielu ...

-

![Ransomware celuje w firmy. Liczba ataków wzrosła 6 razy [© leowolfert - Fotolia.com] Ransomware celuje w firmy. Liczba ataków wzrosła 6 razy]()

Ransomware celuje w firmy. Liczba ataków wzrosła 6 razy

... odzyskania danych. To jednak nie daje gwarancji całkowitego odzyskania danych, a do tego szansa ponownego ataku na firmę, która zdecydowała się zapłacić, ... drugą na dodatkowym serwerze lub nośniku przenośnym, który nie jest na stałe podłączony do żadnego komputera. Należy ufać znanym i szanowanym dostawcom usług, którzy inwestują w bezpieczeństwo. ...

-

![Systemy operacyjne a przeglądarki Systemy operacyjne a przeglądarki]()

Systemy operacyjne a przeglądarki

... wśród osób pracujących z Windows 2000. W ich gronie odnotowano 16,3 proc. użytkowników (cookies) Firefoksa 1.x i 4,4 proc. Opery 8.x. Jednak jeszcze większe przywiązanie do produktów Microsoftu charakteryzuje posiadaczy Windows 98, wśród których odsetek użytkowników (cookies) Firefoksa 1.x równy jest 12,5 proc., a norweskiej Opery w wersji ósmej ...

-

![Notebook ARISTO Vision i375+ z Santa Rosa Notebook ARISTO Vision i375+ z Santa Rosa]()

Notebook ARISTO Vision i375+ z Santa Rosa

... Duo (Santa Rosa) o częstotliwości magistrali FSB 800MHz. Technologia Intel Turbo Memory zapewnia szybsze tempo pracy komputera, dzięki zastosowaniu wewnętrznego modułu pamięci flash, podłączonego bezpośrednio do magistrali PCI Express, w której zapisywane są dane wykorzystywane przez system (zamiast dotychczasowej metody zapisu danych tymczasowych ...

-

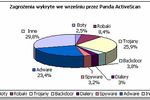

![Najpopularniejsze wirusy IX 2007 Najpopularniejsze wirusy IX 2007]()

Najpopularniejsze wirusy IX 2007

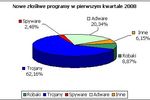

... na ekranie komputera - adware był sprawcą 23,39% infekcji. "Trojany i adware są bardzo chętnie wykorzystywane przez cyberprzestępców i służą głównie do okradania kont ... a za nimi trojany typu backdoor (3,77%), które pozwalają na nieautoryzowany dostęp do komputerów. Piątą lokatę zajęły programy szpiegujące (3,2%), szóstą - dialery (3,02%), a siódmą ...

-

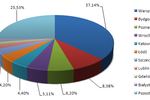

![Szkodliwe programy w Polsce XI 2009 Szkodliwe programy w Polsce XI 2009]()

Szkodliwe programy w Polsce XI 2009

... Do infekcji komputera cyberprzestępcy używają nawet e-kartek, które bardzo dużo osób wysyła zamiast zwykłej świątecznej kartki. Zazwyczaj zamiast załącznika i życzeń, do ...

-

![Wirus Wiper naprawdę szkodliwy? Wirus Wiper naprawdę szkodliwy?]()

Wirus Wiper naprawdę szkodliwy?

... do wyczyszczenia w oparciu o ich rozszerzenia. Lista rozszerzeń: Wyszukiwanie i czyszczenie wszystkich plików w określonych folderach (na przykład: Documents and Settings, Windows, Program Files) oraz na wszystkich dostępnych pamięciach USB podłączonych do komputera ... zniszczyć większość zawartości dysku. W górnej części obrazu można także zauważyć ...

-

![Kupno laptopa: preferencje konsumentów [© Scanrail - Fotolia.com] Kupno laptopa: preferencje konsumentów]()

Kupno laptopa: preferencje konsumentów

... udziale laptopom w cenie do 2500 zł, z tak zwanego segmentu SOHO (Small Office & Home), czyli modelom sprawdzającym się zarówno w roli komputera do pracy biurowej, jak ... domowych budżetów. Z tego właśnie powodu aspekt technologiczny, dla przeważającej części Internautów jest wartością drugorzędną. Producent - Asus deklasuje rywali Niekwestionowanym ...

-

![Geolokalizacja: 5 niecodziennych zastosowań Geolokalizacja: 5 niecodziennych zastosowań]()

Geolokalizacja: 5 niecodziennych zastosowań

... części trafią do osób niezainteresowanych. Liczne przykłady pokazują, w jak wielu różnych dziedzinach życia mamy obecnie do czynienia z systemami bazującymi na identyfikowaniu położenia obiektu w przestrzeni. Inne technologie stosowane do ... znajdzie się w pobliżu tagu) czy geolokalizacja na podstawie IP komputera. Ilość tych obszarów będzie się ...

-

![Dysk SSD tani jak nigdy Dysk SSD tani jak nigdy]()

Dysk SSD tani jak nigdy

... półprzewodnikowe z powodzeniem mogą uchodzić za najlepszy sposób na przyspieszenie działającego zbyt wolno komputera. Tym bardziej że ich ceny sukcesywnie spadają i jeszcze nigdy nie był tak ... przy montażu wideo. Z drugiej strony jednak, jeśli pod uwagę weźmiemy relacje ceny do wydajności, opłacalne wydaje się być sięgnięcie po SSD PCIe niezależnie ...

-

![Drugie życie laptopa: jak przyspieszyć komputer? Drugie życie laptopa: jak przyspieszyć komputer?]()

Drugie życie laptopa: jak przyspieszyć komputer?

... potrzeby należy powtarzać tę czynność do skutku). Należy też unikać ... części obudowy. Zazwyczaj dysk jest umieszczony w specjalnej ramce, z której trzeba go wyjąć. Należy pamiętać o tym, że nowy dysk oczywiście będzie pusty. Można zatem zainstalować na nim system od nowa lub skopiować zawartość starego nośnika, najlepiej z wykorzystaniem komputera ...

-

![Internet dla niepełnosprawnych [© stoupa - Fotolia.com] Internet dla niepełnosprawnych]()

Internet dla niepełnosprawnych

... zasady funkcjonowania Internetu oraz zachęcać do korzystania z niego w życiu codziennym będą w głównej części seminarium pracownicy firmy SprintNet, ... Wprowadzenie – Internetowy potencjał: codzienność, praca, rozrywka - Możliwości komputera - Przystosowanie stanowiska do rodzaju dysfunkcji (program Homer) - Połączenie z Internetem - Wyszukiwanie ...

-

![Bezpieczny notebook Bezpieczny notebook]()

Bezpieczny notebook

... w części swoje zasoby informatyczne i dostęp do zgromadzonych ... do zabezpieczonych w ten sposób zasobów tylko ich użytkownikowi oraz wybranym użytkownikom domeny. Wielopoziomowe i wielokrotne kasowanie i nadpisywanie obszaru z danymi zapewnić ma bezpieczne i nieodwracalne usunięcie kasowanej informacji z zawartości twardego dysku komputera ...

-

![Najpopularniejsze wirusy III 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy III 2005]()

Najpopularniejsze wirusy III 2005

... oprogramowania typu spyware i adware, spowalniąc przy tym znacznie pracę komputera. Poniżej prezentujemy ranking najczęściej występujących wirusów, robaków i trojanów w Polsce i na świecie: ŚWIAT ... , robiących zakupy za pośrednictwem sklepów internetowych. Podstępnie namawia użytkownika do jego instalacji na komputerze, dodając swój pasek narzędzi w ...

-

![Bezprzewodowa kamera D-Linka Bezprzewodowa kamera D-Linka]()

Bezprzewodowa kamera D-Linka

... monitoring i bezpośredni transfer obrazu i dźwięku do dowolnego komputera podłączonego do internetu. Produkt przeznaczony jest ... części kadru. Kamera może też pracować w warunkach niekorzystnego oświetlenia, w nocy lub w ciemnych pomieszczeniach. Kamera działa w sieciach bezprzewodowych, a dzięki portowi Fast Ethernet można ją podłączyć również do ...

-

![Najpopularniejsze wirusy IX 2005 Najpopularniejsze wirusy IX 2005]()

Najpopularniejsze wirusy IX 2005

... systemie program typu backdoor. W ten sposób Cimuz.X umożliwia wykorzystanie zaatakowanego komputera jako serwera http proxy. Listę Top Ten zamykają Psyme.C, Smitfraud.E ... który skłania użytkownika do podania pewnych danych, a następnie informacje te przesyła do innych programów szpiegujących, które wykorzystują je do wyświetlania reklam. ...

-

![Seniorzy w Internecie [© Minerva Studio - Fotolia.com] Seniorzy w Internecie]()

Seniorzy w Internecie

... narzędziem do nawiązania nowych znajomości. Spośród obywateli USA powyżej 55 roku życia, ponad 40 procent jest właścicielami domowego komputera. 70 procent z ... aglomeracji miejskiej, posiadający dwuosobowe gospodarstwo domowe i dysponujący miesięcznym dochodem od 1001 do 2.000 złotych netto. Uroki sieci poznaje zwykle na emeryturze lub rencie ...

-

![Zagrożenia internetowe I-III 2008 Zagrożenia internetowe I-III 2008]()

Zagrożenia internetowe I-III 2008

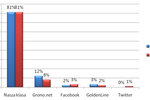

... wyświetlanie reklam, które są nie tylko irytujące, ale mogą także zagrażać bezpieczeństwu komputera lub wpływać na obniżenie wydajności” – ostrzega Maciej Sobianek, specjalista ds. bezpieczeństwa ... trojanów - 62,16%. Maciej Sobianek wyjaśnia, że tak duża ilość wprowadzanych do obiegu nowych kodów tego typu świadczy o tym, że cyberprzestępcy są coraz ...

-

![Zadbaj o anonimowość w sieci Zadbaj o anonimowość w sieci]()

Zadbaj o anonimowość w sieci

... , z odpowiednimi informacjami, z których dowiedzieć się można w jaki sposób ograniczyć dostęp do konta osobom trzecim lub jak rozpoznać fałszywą wiadomość. Piszę, więc jestem... ... portalu. Podsumowując artykuł można powiedzieć, że na ujawnienie części danych jesteśmy skazani poprzez samo podłączenie komputera do Sieci. Mam na myśli daty logowania, ...

-

![ESET: zagrożenia internetowe VIII 2010 ESET: zagrożenia internetowe VIII 2010]()

ESET: zagrożenia internetowe VIII 2010

... TrojanBredolab - koń trojański, który po zainfekowaniu komputera łączy się bez wiedzy użytkownika z różnymi domenami. Ze wskazanych adresów pobiera złośliwe programy i automatycznie instaluje je na zainfekowanym komputerze. Zagrożenie rozprzestrzenia się jako element różnego typu aplikacji służących do pobierania plików z sieci. Lista zagrożeń ...

-

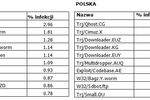

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

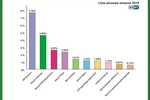

... wykorzystują je do przeprowadzania oszustw, rozsyłania spamu oraz rozprzestrzeniania szkodliwego oprogramowania. W dalszej części artykułu skupię ... prób infekcji zwiększyła się globalnie o 4,5% miesięcznie. Tabela pokazuje prawdopodobieństwo infekcji komputera zależy od jego lokalizacji. TRozkład ataków pozostał praktycznie niezmieniony w porównaniu ...

-

![Toughbook Panasonic CF-H1 Field Toughbook Panasonic CF-H1 Field]()

Toughbook Panasonic CF-H1 Field

... komputera przenośnego nie tylko wysokich parametrów technicznych, ale również możliwości pracy w najtrudniejszych warunkach terenowych. Praca w najtrudniejszych warunkach terenowych Model CF-H1 Field posiada wysoką tolerancję na wibracje, wstrząsy i uderzenia. Nowy model Toughbooka jest w stanie wytrzymać upadek z wysokości do ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... przy użyciu certyfikatów skradzionych Realtec Semiconductors i JMicron. W dalszej części artykułu omówimy szczegółowo te certyfikaty. Program, który jest tak złożony ... tylko zredukować liczbę fałszywych trafień do minimum, ale również efektywnie przydzielać zasoby podczas skanowania komputera w celu wykrycia infekcji. Niestety, sygnatury ...

-

![ASUS Transformer Book Trio ASUS Transformer Book Trio]()

ASUS Transformer Book Trio

... którego można korzystać jak z laptopa, tabletu lub stacjonarnego komputera PC. Dzięki możliwości błyskawicznego przełączania się pomiędzy systemami Windows 8 i ... jak z multidotykowego tabletu z systemem Android z własnym dwurdzeniowym procesorem Intel Atom™ i do 64GB pamięci. Po połączeniu ekranu ze stacją dokującą można błyskawicznie przełączać się ...

-

![Na co należy zwrócić uwagę kupując dysk SSD? Na co należy zwrócić uwagę kupując dysk SSD?]()

Na co należy zwrócić uwagę kupując dysk SSD?

... i odczytu danych. Jego zaletą jest również brak części mechanicznych, co owocuje większą odpornością na wstrząsy i uszkodzenia. Na rynku dostępnych ... jeśli kupimy dysk SSD z niższej półki. Dlatego też kupując nośnik półprzewodnikowy do starszego komputera najważniejszym czynnikiem wyboru jest jego niska cena. W przypadku większych wymagań warto ...

-

![Dziecko w sieci potrzebuje ochrony i nadzoru [© Herrndorff - Fotolia.com] Dziecko w sieci potrzebuje ochrony i nadzoru]()

Dziecko w sieci potrzebuje ochrony i nadzoru

... 10 dzieci korzysta z urządzenia mobilnego. Z jednej strony oznacza to szybki dostęp do wielu, często wartościowych i rozwijających, treści, a z drugiej - realne zagrożenie generowane przez ... rodzice jasno określili granice korzystania ze smartfona, tabletu czy komputera, a także wyjaśnili dziecku, jakie zagrożenia mogą na niego czyhać w Internecie ...

-

![Która reklama wideo przykuwa uwagę? [© contrastwerkstatt - Fotolia.com] Która reklama wideo przykuwa uwagę?]()

Która reklama wideo przykuwa uwagę?

... do 5 mln osób, a więc obejrzał je niemal co piąty polski internauta surfujący w sieci za pośrednictwem laptopa lub komputera stacjonarnego (źródło: gemiusAdReal). Ikea zgarnia również medal, jeżeli chodzi o rekordową liczbę odsłon, których było aż 15,1 mln. Drugie miejsce przypadło w udziale Zalando, którego spoty trafiły do ...

-

![Polacy pokochali streaming Polacy pokochali streaming]()

Polacy pokochali streaming

... ich na ekranie komputera (47 proc.) oraz urządzeniu mobilnym (42 proc.). Za obejrzane w ostatnich trzech miesiącach treści wideo większość z nas zapłaciła od 40 do 59 zł. ... 42 proc.). Dla 34 proc. istotne jest także, czy dana platforma daje dostęp do wielu filmów i seriali na raz. Wśród oglądanych przez Polaków seriali telewizyjnych i filmów, ...

-

![Trickbot znów najpopularniejszym zagrożeniem Trickbot znów najpopularniejszym zagrożeniem]()

Trickbot znów najpopularniejszym zagrożeniem

... od potrzeb, wykonywanie zrzutów ekranu, „kopanie” kryptowalut czy zdalną kontrole komputera, wraz z przejmowaniem obrazu kamerki internetowej. Trzecie miejsce niechlubnego podium ... przechodzenia przez katalogi. Jej pomyślne wykorzystanie może umożliwić osobie atakującej dostęp do dowolnych plików w systemie, którego dotyczy luka. Luka Apache wyszła ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Rekrutacja przez Internet coraz popularniejsza [© Scanrail - Fotolia.com] Rekrutacja przez Internet coraz popularniejsza](https://s3.egospodarka.pl/grafika/rekrutacja/Rekrutacja-przez-Internet-coraz-popularniejsza-apURW9.jpg)

![Zakupy online: serwisy płatności zyskują na znaczeniu [© ldprod - Fotolia.com] Zakupy online: serwisy płatności zyskują na znaczeniu](https://s3.egospodarka.pl/grafika2/karty-platnicze/Zakupy-online-serwisy-platnosci-zyskuja-na-znaczeniu-139193-150x100crop.jpg)

![Polacy o szczęściu: rodzina przede wszystkim [© Vitalinka - Fotolia.com] Polacy o szczęściu: rodzina przede wszystkim](https://s3.egospodarka.pl/grafika2/szczescie/Polacy-o-szczesciu-rodzina-przede-wszystkim-145308-150x100crop.jpg)

![Zakupy online w wykonaniu Kowalskiego [© Syda Productions - Fotolia.com] Zakupy online w wykonaniu Kowalskiego](https://s3.egospodarka.pl/grafika2/zakupy-online/Zakupy-online-w-wykonaniu-Kowalskiego-153734-150x100crop.jpg)

![Ransomware celuje w firmy. Liczba ataków wzrosła 6 razy [© leowolfert - Fotolia.com] Ransomware celuje w firmy. Liczba ataków wzrosła 6 razy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Ransomware-celuje-w-firmy-Liczba-atakow-wzrosla-6-razy-178780-150x100crop.jpg)

![Kupno laptopa: preferencje konsumentów [© Scanrail - Fotolia.com] Kupno laptopa: preferencje konsumentów](https://s3.egospodarka.pl/grafika2/polscy-konsumenci/Kupno-laptopa-preferencje-konsumentow-131606-150x100crop.jpg)

![Internet dla niepełnosprawnych [© stoupa - Fotolia.com] Internet dla niepełnosprawnych](https://s3.egospodarka.pl/grafika/Internet/Internet-dla-niepelnosprawnych-MBuPgy.jpg)

![Najpopularniejsze wirusy III 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy III 2005](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-III-2005-apURW9.jpg)

![Seniorzy w Internecie [© Minerva Studio - Fotolia.com] Seniorzy w Internecie](https://s3.egospodarka.pl/grafika/senior/Seniorzy-w-Internecie-iG7AEZ.jpg)

![Dziecko w sieci potrzebuje ochrony i nadzoru [© Herrndorff - Fotolia.com] Dziecko w sieci potrzebuje ochrony i nadzoru](https://s3.egospodarka.pl/grafika2/dziecko-w-sieci/Dziecko-w-sieci-potrzebuje-ochrony-i-nadzoru-187969-150x100crop.jpg)

![Która reklama wideo przykuwa uwagę? [© contrastwerkstatt - Fotolia.com] Która reklama wideo przykuwa uwagę?](https://s3.egospodarka.pl/grafika2/YouTube/Ktora-reklama-wideo-przykuwa-uwage-193686-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)