-

![Najpopularniejsze wirusy - XII 2003 Najpopularniejsze wirusy - XII 2003]()

Najpopularniejsze wirusy - XII 2003

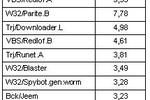

... wraz z innymi aplikacjami i nie występują żadne objawy mogące wskazywać na zarażenie komputera. Drugie miejsce w światowym rankingu zajął Parite.B (5.58%). Weteran ten, ... .B (2.31%). Siedem spośród dziesięciu złośliwych kodów wykorzystuje luki w oprogramowaniu do rozprzestrzeniania się i skutecznego działania. Wniosek jest oczywisty. Użytkownicy ...

-

![Perfect tylko z Internetu [© stoupa - Fotolia.com] Perfect tylko z Internetu]()

Perfect tylko z Internetu

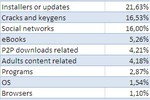

... komputer pliki z wybranymi utworami lub całą płytę. Ściągniętych utworów można słuchać bezpośrednio z komputera albo kopiując je np. do przenośnych odtwarzaczy MP3. Można też - korzystając z odpowiedniego oprogramowania - nagrać utwory na płytę ... 2,5 miliona plików. Według IFPI online music report rok 2004 będzie okresem intensywnego wzrostu w części ...

-

![Zagrożenia informatyczne 2004 [© Scanrail - Fotolia.com] Zagrożenia informatyczne 2004]()

Zagrożenia informatyczne 2004

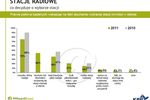

... komputera w zaporę ogniową. W tym roku liczba rozpoznanych wirusów przekroczyła 100,000. Znacząco wzrosła także ilość zainfekowanych e-maili w porównaniu z rokiem 2003. Walka twórców wirusów Od stycznia do ...

-

![Najpopularniejsze wirusy VI 2005 Najpopularniejsze wirusy VI 2005]()

Najpopularniejsze wirusy VI 2005

... szpiegujący, aby zmusić użytkownika do zakupu danego rozwiązania. Głównym celem trojana Citifraud.A jest kradzież informacji potrzebnych do obsługi internetowego konta ... robota o tej samej nazwie). Tego rodzaju wirus jest używany do otwierania „kuchennych drzwi” komputera, poprzez wykorzystanie luk w zabezpieczeniach i oczekiwanie na polecenia, ...

-

![Najpopularniejsze wirusy 2005 Najpopularniejsze wirusy 2005]()

Najpopularniejsze wirusy 2005

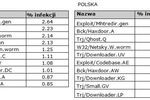

... do roku poprzedniego – w dalszym ciągu nasze komputery były atakowane przez te same wirusy, co w roku 2004 i nie wystąpiły duże epidemie. Nie oznacza to jednak, że ryzyko zainfekowania komputera ... a pierwsze w Polsce przypadło QHost.gen. Trojan ten uniemożliwia użytkownikowi dostęp do stron internetowych firm zajmujących się zabezpieczaniem ...

-

![Aparaty Nikon Coolpix P3 i P4 Aparaty Nikon Coolpix P3 i P4]()

Aparaty Nikon Coolpix P3 i P4

... do komputera wszystkie zdjęcia zapisane w pamięci aparatu. Użytkownicy mogą korzystać z funkcji bezprzewodowego drukowania z zastosowaniem drukarek zgodnych ze standardem PictBridge dzięki opcjonalnemu adapterowi do ... , zwiększa intensywność oświetlenia, pozostawiając prawidłowo naświetlone części zdjęcia bez zmian. Do aparatów P3 i P4 jest dołączane ...

-

![Crimeware - nowe zagrożenia sieciowe [© stoupa - Fotolia.com] Crimeware - nowe zagrożenia sieciowe]()

Crimeware - nowe zagrożenia sieciowe

... czynności, czyli kradzieży danych.” Przykładem takich działań jest wysyłanie linków do stron, które udają autentyczne strony internetowe, a umożliwiających kradzieże cennych danych takich jak numery kart kredytowych, kont bankowych lub innych ważnych danych z komputera. Ten rodzaj ataku dawniej nazywany był „cyberprzestępstwem” lub „cyberterrorem ...

-

![Lato sprzyja utratom danych [© violetkaipa - Fotolia.com] Lato sprzyja utratom danych]()

Lato sprzyja utratom danych

... w drodze działań operacyjnych; zdarza się, że dane odzyskiwane są z komputera zniszczonego tuż przed nadejściem policji). W dalszej kolejności wśród ... własnym zakresie. – dodaje. Odzyskanie danych „domowymi” sposobami jest możliwe w stosunku do znacznej części uszkodzeń logicznych. Można wykorzystać w tym celu odpowiednie oprogramowanie na ...

-

![Bezprzewodowa kamera D-Link DCS-3420 Bezprzewodowa kamera D-Link DCS-3420]()

Bezprzewodowa kamera D-Link DCS-3420

... zoom pozwala na zbliżanie wybranej części kadru. DCS-3420 wykorzystuje kompresję MPEG-4, dzięki czemu umożliwia strumieniową transmisję obrazu z prędkością do 25 klatek na sekundę. ... po podłączeniu do kamery głośnika możliwa jest rozmowa z osobą znajdującą się przed obiektywem. Rejestrowany obraz może być zapisywany na twardym dysku komputera lub ...

-

![Najpopularniejsze wirusy X 2006 Najpopularniejsze wirusy X 2006]()

Najpopularniejsze wirusy X 2006

... .JB, Ruins.A, Qhost.gen i Banker.EXW. Pozwalają one hakerowi na włamanie się do zainfekowanego komputera i podjęcie niebezpiecznych akcji, np. wysyłanie niechcianych wiadomości email. Zainfekowane komputery mogą być również wykorzystywane do innych nielegalnych celów, jak skoordynowane ataki sieciowe przeciwko firmom konkurencyjnym lub kradzież ...

-

![Wirusy i robaki V 2007 Wirusy i robaki V 2007]()

Wirusy i robaki V 2007

... wersje Warezova na zaatakowane komputery, co może potencjalnie prowadzić do poważnej epidemii i stworzenia gigantycznego botnetu. W maju phisherzy wykazali mniejszą aktywność ... robaków pocztowych. To spowoduje, że zainfekowana wiadomość wysłana z zaatakowanego komputera będzie zawierała 'sandwich' plik robaka, który jest również zainfekowany wirusem ...

-

![Najpopularniejsze notebooki: Toshiba liderem Najpopularniejsze notebooki: Toshiba liderem]()

Najpopularniejsze notebooki: Toshiba liderem

... tempie. Coraz częściej decydujemy się na zakup drugiego lub nawet trzeciego komputera przenośnego - zwracając uwagę na czas pracy baterii, wagę i kształt urządzenia czy jego ... - "Preferencje zakupowe użytkowników serwisu Skapiec.pl w okresie od czerwca 2006 do maja 2007 roku w kategorii Notebooki w dziale Komputery". W okresie czerwiec 2006 - maj ...

-

![Największe zagrożenia w sieci IV 2009 [© Scanrail - Fotolia.com] Największe zagrożenia w sieci IV 2009]()

Największe zagrożenia w sieci IV 2009

... narzędziem do kontroli zainfekowanego komputera. Na miejscu ósmym pojawiło się nowe e-zagrożenie w postaci Trojan.KillAV.PT. Szkodnik ten posiada długą listę programów antywirusowych i zabezpieczających, które wyłącza, a następnie blokuje ich uruchomienie. Po skutecznym ataku pobiera i instaluje program do wykradania loginów i haseł do kont ...

-

![Projektor video Acer P1266i Projektor video Acer P1266i]()

Projektor video Acer P1266i

... może wyświetlać sygnał nie tylko z komputera PC lub odtwarzacza DVD - funkcja MobiShow pozwala na przesyłanie obrazu z smaftfona z interfejsem WiFi. Dzięki funkcji Acer Quad-View, która dzieli ekran na cztery części i pozwala na jednoczesne wyświetlanie obrazu z różnych komputerów, do bezprzewodowego projektora może podłączyć się kilku ...

-

![Verbatim: karta SD Secure ExpressCard Verbatim: karta SD Secure ExpressCard]()

Verbatim: karta SD Secure ExpressCard

... funkcją jest przydzielanie haseł gości, które umożliwiają dostęp do części lub do całości danych przechowywanych na urządzeniu. Konstrukcja napędu Solid-State Drive ... do użycia po podłączeniu do komputera, a wcześniejsze instalowanie oprogramowania lub nadawanie uprawnień administratora nie jest konieczne. Karta ExpressCard może także służyć do ...

-

![Małe i średnie firmy a spam [© stoupa - Fotolia.com] Małe i średnie firmy a spam]()

Małe i średnie firmy a spam

... przedstawione najlepsze wzorce postępowania do wykorzystania przez pracowników podczas kontroli poczty e-mail: Nie należy otwierać wiadomości typu spam. Nigdy nie należy otwierać załączników do wiadomości e-mail pochodzących od nieznanych nadawców - załączniki mogą zawierać złośliwe oprogramowanie i prowadzić do infekcji komputera. Nigdy nie należy ...

-

![Downadup/Conficker nadał groźny? [© stoupa - Fotolia.com] Downadup/Conficker nadał groźny?]()

Downadup/Conficker nadał groźny?

... Windows, którą to podatność Microsoft naprawił na miesiąc przed wybuchem epidemii. Robak pozwalał cyberprzestępcom na uzyskanie cichego dostępu do zainfekowanego komputera i tym samym do wszystkich informacji na nim zapisanych. Według aktualnych informacji cyberprzestępcy wciąż mogą kontrolować około 6,5 miliona komputerów, które nie zostały ...

-

![Wyszukiwanie w Internecie: celebryci "niebezpieczni" Wyszukiwanie w Internecie: celebryci "niebezpieczni"]()

Wyszukiwanie w Internecie: celebryci "niebezpieczni"

... trendami” — mówi Marcus. „Niezależnie od tego, czy surfuje się po Internecie z komputera, komórki, czy też klika się w odnośniki na Twitterze szukając informacji ... w tym roku w pierwszej dziesiątce „najbardziej niebezpiecznych” celebrytów. Wyszukiwanie plików do pobrania z seksowną Gisele Bündchen (nr 4), Adrianą Limą (nr 6) i Heidi Klum ...

-

![Decyzje zakupowe Polaków: studenci [© Scanrail - Fotolia.com] Decyzje zakupowe Polaków: studenci]()

Decyzje zakupowe Polaków: studenci

... Przydatnym zakupem, szczególnie jeśli rezygnujemy z posiadania przenośnego komputera, jest pendrive o dużej pojemności. Przeniesiemy na nim pliki do wydruku, prezentację Power Point czy nawet ... obcych stanowi ozdobę każdego CV. Chociaż angielski i niemiecki wciąż należą do najchętniej wybieranych języków obcych, to studenci coraz częściej wybierają ...

-

![Polski Internet i internauci 2011 [© Scanrail - Fotolia.com] Polski Internet i internauci 2011]()

Polski Internet i internauci 2011

... bankowość internetowa, pornografia i hazard to domena męskiej części internautów, to kobiety ukrywają przede ... jednak lubią ryzyko. Aż 32 procent konsumentów przyznaje się do pobierania z Internetu podejrzanych plików. Najbardziej beztroskie ... przeglądania InPrivate, który uniemożliwia innym użytkownikom komputera poznanie odwiedzonych przez ciebie ...

-

![Niebezpieczne strony internetowe I kw. 2011 Niebezpieczne strony internetowe I kw. 2011]()

Niebezpieczne strony internetowe I kw. 2011

... Panda Security w pierwszym kwartale tego roku to strony brazylijskie. Pierwsza odsyła do filmu przedstawiającego akcję ratunkową grupy osób, które przetrwały tsunami, opublikowanego ... Panda oferuje użytkownikom Panda Cloud Antivirus bezpłatne narzędzie umożliwiające dodatkową ocenę kondycji komputera. Panda Cloud Antivirus dokładnie skanuje komputer, ...

-

![Radio w Internecie - zwyczaje słuchaczy Radio w Internecie - zwyczaje słuchaczy]()

Radio w Internecie - zwyczaje słuchaczy

... . badanych, z czego połowa rzadziej niż raz w miesiącu. Najczęściej są one odsłuchiwane przez stronę internetową, za pomocą komputera. Informacje o badaniu Badanie BInAR 2011 zostało zrealizowane w maju 2011 za pomocą ankiet internetowych, na próbie 1278 respondentów z bazy badania Radio Track posiadających dostęp do Internetu.

-

![Rynek pracy = bezrobocie + brak pracowników [© Olivier Le Moal - Fotolia.com] Rynek pracy = bezrobocie + brak pracowników]()

Rynek pracy = bezrobocie + brak pracowników

... nie umie obsłużyć komputera, nawet w najbardziej podstawowy sposób. Przydatne linki: Oferty pracy Jak walczyć z niedostatkiem talentów W celu zapobiegania niedoborowi talentów, również na polskim rynku pracy, konieczne jest wprowadzenie w życie głębszych rozwiązań systemowych. - Jedną z naszych rekomendacji jest dążenie do jeszcze większego ...

-

![Jak czytamy e-booki? [© Voyagerix - Fotolia.com] Jak czytamy e-booki?]()

Jak czytamy e-booki?

... urządzenia, czyli e-czytnika. W ich opinii smartfon jest za mały do e-lektury, a komputer męczy wzrok. Ponad 87% respondentów podaje, że czyta ebooki na czytnikach, a 8% na tablecie, 3% na smartfonie i tylko 2% na ekranie laptopa lub monitorze komputera. Jedną z najistotniejszych funkcji w czytnikach, wskazanych przez respondentów jest ...

-

![Pokolenie 55+ zwiększa zakupy w internecie [© Robert Kneschke - Fotolia.com] Pokolenie 55+ zwiększa zakupy w internecie]()

Pokolenie 55+ zwiększa zakupy w internecie

... grup wiekowych. Na przykład zadbanie o odpowiednią wielkość i czytelność czcionek docenią też użytkownicy z grupy 40+, którzy często używają okularów do czytania i korzystania z komputera. Intuicyjność, dobra architektura informacji i rezygnacja z niepotrzebnych kroków, z pewnością przełożą się korzystnie na ogólny odsetek finalizowanych zakupów ...

-

![Ile będzie kosztował cyberatak na ZUS? [© jcomp - Fotolia.com] Ile będzie kosztował cyberatak na ZUS?]()

Ile będzie kosztował cyberatak na ZUS?

... komputera lub kradzieżą wrażliwych danych przechowywanych w jego pamięci. Wprawdzie ZUS natychmiast poinformował o czyhającym na przedsiębiorców zagrożeniu, to z dużą pewnością można zakładać, że jego ostrzeżenie nie dotarło do ...

-

![Polacy masowo "przesiadają się" na smartfony [© FotolEdhar - Fotolia.com] Polacy masowo "przesiadają się" na smartfony]()

Polacy masowo "przesiadają się" na smartfony

... 2017 do grudnia 2018 rzesza użytkowników korzystających z internetu z poziomu komputera lub PC zmniejszyła się o niemal 1 mln (z 23,9 mln w 2017 do 23 mln w ... 1,9 mln więcej. Nieznacznie zmalała z kolei liczba użytkowników korzystających z tabletów – z 3,9 mln w grudniu 2017 do 3,6 mln w grudniu 2018. Rekordy i spadki grudnia 2017 i 2018 W ostatnim ...

-

![Polski nastolatek ze smartfona korzysta częściej niż jego rówieśnik z USA [© nenetus - Fotolia.com] Polski nastolatek ze smartfona korzysta częściej niż jego rówieśnik z USA]()

Polski nastolatek ze smartfona korzysta częściej niż jego rówieśnik z USA

... i Wielkiej Brytanii to 43%. Nastolatkowie nie ograniczają się oczywiście do telefonów - z chęcią używają również komputerów stacjonarnych, laptopów, tabletów czy konsol do gier. Na tle innych narodowości polski nastolatek wyróżnia się pod względem korzystania z komputera stacjonarnego. Jak wynika z badania, używa go 53% badanych, co ...

-

![Finanse, płatności i rozrywka nie istnieją bez smartfonów [© Amir Kaljikovic - Fotolia.com] Finanse, płatności i rozrywka nie istnieją bez smartfonów]()

Finanse, płatności i rozrywka nie istnieją bez smartfonów

... komputera stanowiącego centrum zarządzania codziennym życiem. Potwierdzeniem tego są badania zrealizowane przez Santander Consumer Bank na potrzeby raportu "Polaków portfel własny: wiosenne wyzwania". Dowodzi ono, że smartfonów używamy coraz częściej zarówno na potrzeby zakupów, jak i korzystania z bankowości internetowej. Smartfony z dostępem do ...

-

![Hakerzy atakują fanów seriali Hakerzy atakują fanów seriali]()

Hakerzy atakują fanów seriali

... zagrożenia to rozmaite trojany, które należą do najniebezpieczniejszych szkodliwych programów. Tego rodzaju szkodliwe pliki pozwalają cyberprzestępcom wykonywać szereg czynności: od usuwania i blokowania danych po zakłócanie działania komputera. Niektóre z rozprzestrzenianych trojanów należały do kategorii spyware i miały za zadanie śledzenie ...

-

![Kamera internetowa Alio FHD60 Kamera internetowa Alio FHD60]()

Kamera internetowa Alio FHD60

... ). To oznacza, że obejmuje perspektywy od stosunkowo bliskich do dalszych. Oczywiście, w najlepszej ostrości. Kolejnym atutem kamery ... części obudowy wyposażona jest w specjalny gwint ¼ cala, który umożliwia podłączenie wspomnianego statywu. Z instalacją – zarówno na komputerach z systemem Windows jak i macOS poradzi sobie każdy użytkownik komputera ...

-

![Cyberataki BEC, czyli 1 klik wart 5 mln USD [© ptnphotof - Fotolia.com] Cyberataki BEC, czyli 1 klik wart 5 mln USD]()

Cyberataki BEC, czyli 1 klik wart 5 mln USD

... producent części do samochodów koncernu Toyoty). Scenariusz był niemal identyczny, jak w przykładzie z Polski. Hakerzy podszyli się pod kontrahenta z zagranicy i wysłali fałszywą wiadomość do pracowników ... ale każdego, kto korzysta ze służbowego telefonu czy komputera i ma dostęp do firmowych danych. Jednym ze sposobów na wzrost świadomości ...

-

![Jaką rolę pełni refurbishing elektroniki użytkowej? Jaką rolę pełni refurbishing elektroniki użytkowej?]()

Jaką rolę pełni refurbishing elektroniki użytkowej?

... i materiałowych, aż po zmniejszenie liczby e-odpadów. Dla przykładu do wyprodukowania jednego komputera potrzebnych jest aż 26 tys. litrów wody. Dlatego ... urządzeń. Zastosowanie już istniejącego komponentu, bez konieczności jego wyprodukowania jako części zamiennej, oszczędza zasoby planety, w szczególności metali ziem rzadkich - kontynuuje ...

-

![Studenci i nowe technologie: pracę dyplomową napisze sztuczna inteligencja? Studenci i nowe technologie: pracę dyplomową napisze sztuczna inteligencja?]()

Studenci i nowe technologie: pracę dyplomową napisze sztuczna inteligencja?

... z rozwiązań do organizacji pracy. Nauka w stylu mobile Z danych wynika, że 97 proc. studentów do nauki używa urządzeń elektronicznych. Najchętniej korzystają oni z laptopów (94 proc.) i smartfonów (90 proc.), a rzadziej sięgają po pozostałe sprzęty. Co trzeci student korzysta z tabletu, a jedynie co czwarty z komputera stacjonarnego. Widzimy ...

Tematy: sztuczna inteligencja, AI, nowe technologie, edukacja, kształcenie, studenci, studia, student -

![Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny [© Prodeep Ahmeed z Pixabay] Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny]()

Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny

... . Najlepiej, jeśli korzystasz z aplikacji uwierzytelniającej lub fizycznego klucza bezpieczeństwa – to rozwiązania znacznie trudniejsze do obejścia niż klasyczne kody SMS. Zastanów się, czy logowałeś się na swoje konto z komputera osoby, której konto zostało przejęte. Jeśli tak, podejmij dodatkowe środki ostrożności: zmień hasło, wyloguj ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Perfect tylko z Internetu [© stoupa - Fotolia.com] Perfect tylko z Internetu](https://s3.egospodarka.pl/grafika/perfect/Perfect-tylko-z-Internetu-MBuPgy.jpg)

![Zagrożenia informatyczne 2004 [© Scanrail - Fotolia.com] Zagrożenia informatyczne 2004](https://s3.egospodarka.pl/grafika/zagrozenia-informatyczne/Zagrozenia-informatyczne-2004-apURW9.jpg)

![Crimeware - nowe zagrożenia sieciowe [© stoupa - Fotolia.com] Crimeware - nowe zagrożenia sieciowe](https://s3.egospodarka.pl/grafika/Crimeware/Crimeware-nowe-zagrozenia-sieciowe-MBuPgy.jpg)

![Lato sprzyja utratom danych [© violetkaipa - Fotolia.com] Lato sprzyja utratom danych](https://s3.egospodarka.pl/grafika/utrata-danych/Lato-sprzyja-utratom-danych-SdaIr2.jpg)

![Największe zagrożenia w sieci IV 2009 [© Scanrail - Fotolia.com] Największe zagrożenia w sieci IV 2009](https://s3.egospodarka.pl/grafika/zagrozenia-w-sieci/Najwieksze-zagrozenia-w-sieci-IV-2009-apURW9.jpg)

![Małe i średnie firmy a spam [© stoupa - Fotolia.com] Małe i średnie firmy a spam](https://s3.egospodarka.pl/grafika/SPAM/Male-i-srednie-firmy-a-spam-MBuPgy.jpg)

![Downadup/Conficker nadał groźny? [© stoupa - Fotolia.com] Downadup/Conficker nadał groźny?](https://s3.egospodarka.pl/grafika/Symantec/Downadup-Conficker-nadal-grozny-MBuPgy.jpg)

![Decyzje zakupowe Polaków: studenci [© Scanrail - Fotolia.com] Decyzje zakupowe Polaków: studenci](https://s3.egospodarka.pl/grafika/preferencje-zakupowe/Decyzje-zakupowe-Polakow-studenci-apURW9.jpg)

![Polski Internet i internauci 2011 [© Scanrail - Fotolia.com] Polski Internet i internauci 2011](https://s3.egospodarka.pl/grafika/Internauci/Polski-Internet-i-internauci-2011-apURW9.jpg)

![Rynek pracy = bezrobocie + brak pracowników [© Olivier Le Moal - Fotolia.com] Rynek pracy = bezrobocie + brak pracowników](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rynek-pracy-bezrobocie-brak-pracownikow-154456-150x100crop.jpg)

![Jak czytamy e-booki? [© Voyagerix - Fotolia.com] Jak czytamy e-booki?](https://s3.egospodarka.pl/grafika2/ksiazki-cyfrowe/Jak-czytamy-e-booki-166622-150x100crop.jpg)

![Pokolenie 55+ zwiększa zakupy w internecie [© Robert Kneschke - Fotolia.com] Pokolenie 55+ zwiększa zakupy w internecie](https://s3.egospodarka.pl/grafika2/zakupy-w-Internecie/Pokolenie-55-zwieksza-zakupy-w-internecie-198346-150x100crop.jpg)

![Ile będzie kosztował cyberatak na ZUS? [© jcomp - Fotolia.com] Ile będzie kosztował cyberatak na ZUS?](https://s3.egospodarka.pl/grafika2/ZUS/Ile-bedzie-kosztowal-cyberatak-na-ZUS-211608-150x100crop.jpg)

![Polacy masowo "przesiadają się" na smartfony [© FotolEdhar - Fotolia.com] Polacy masowo "przesiadają się" na smartfony](https://s3.egospodarka.pl/grafika2/smartfony/Polacy-masowo-przesiadaja-sie-na-smartfony-214894-150x100crop.jpg)

![Polski nastolatek ze smartfona korzysta częściej niż jego rówieśnik z USA [© nenetus - Fotolia.com] Polski nastolatek ze smartfona korzysta częściej niż jego rówieśnik z USA](https://s3.egospodarka.pl/grafika2/internet/Polski-nastolatek-ze-smartfona-korzysta-czesciej-niz-jego-rowiesnik-z-USA-225464-150x100crop.jpg)

![Finanse, płatności i rozrywka nie istnieją bez smartfonów [© Amir Kaljikovic - Fotolia.com] Finanse, płatności i rozrywka nie istnieją bez smartfonów](https://s3.egospodarka.pl/grafika2/smartfony/Finanse-platnosci-i-rozrywka-nie-istnieja-bez-smartfonow-229672-150x100crop.jpg)

![Cyberataki BEC, czyli 1 klik wart 5 mln USD [© ptnphotof - Fotolia.com] Cyberataki BEC, czyli 1 klik wart 5 mln USD](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberataki-BEC-czyli-1-klik-wart-5-mln-USD-246660-150x100crop.jpg)

![Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny [© Prodeep Ahmeed z Pixabay] Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny](https://s3.egospodarka.pl/grafika2/cyberataki/Znajomy-padl-ofiara-cyberataku-Uwazaj-mozesz-byc-nastepny-266143-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)