-

![Dostępność - walor niezbędny witryny [© Minerva Studio - Fotolia.com] Dostępność - walor niezbędny witryny]()

Dostępność - walor niezbędny witryny

... ogólnodostępny, czy też planujemy udostępnienie całości lub części zasobów dla konkretnych grup, np. tylko dla internautów "wdzwaniających się" poprzez konkretny numer dostępowy. METODOLOGIA BADANIA Jak zatem badać dostępność? Jednym ze sposobów jest pomiar czasu załadowania do komputera internauty wybranego elementu graficznego (plik gif ...

-

![Sieciowe zagrożenia IV-VI 2005 Sieciowe zagrożenia IV-VI 2005]()

Sieciowe zagrożenia IV-VI 2005

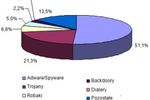

... tych dwóch kategorii oprogramowania. Drugim co do wielkości źródłem infekcji są trojany, które stanowiły 21% wykrytych przypadków. Jest to 3% wzrost w stosunku do poprzedniego kwartału. Spośród nich aż 27% należało do grupy Downloader, mających na celu pobranie do zainfekowanego komputera innej złośliwej aplikacji, głównie programu szpiegującego ...

-

![Wygraj z internetowym oszustem [© stoupa - Fotolia.com] Wygraj z internetowym oszustem]()

Wygraj z internetowym oszustem

... komputera wzrasta. Tylko w USA przychody z cyberprzestępczości przekroczyły w 2005r. zyski z handlu narkotykami. Zarówno prawnicy, prokuratura jak i elektroniczni detektywi twierdzą, że oszustów internetowych można się ustrzec, a jeśli dojdzie do ...

-

![Komunikacja w firmie: zalety sieci intranet [© stoupa - Fotolia.com] Komunikacja w firmie: zalety sieci intranet]()

Komunikacja w firmie: zalety sieci intranet

... szybki sposób przekazać różne informacje wszystkim pracownikom, którzy mają dostęp do komputera. Sprawnie prowadzona komunikacja wewnętrzna zdecydowanie ułatwia zarządzanie, pomaga ... gwarantuje również dostęp do źródeł z każdego miejsca na świecie. Jeśli zachodzi taka potrzeba umożliwia ograniczenie dostępu części pracowników do określonych ...

-

![Bogatszy pakiet Iomega Protection Suite Bogatszy pakiet Iomega Protection Suite]()

Bogatszy pakiet Iomega Protection Suite

... Internet z 2 GB darmowej przestrzeni na dane (i nielimitowanej przestrzeni w cenie 4,95 USD/miesiąc). Usługi MozyHome Online pozwalają odtworzyć najważniejsze dane z dowolnego komputera z dostępem do Internetu z dowolnej lokalizacji na świcie. Subskrypcja Trend Micro™ Internet Security dla PC lub 12 miesięczna subskrypcja Trend™ Smart Surfing for ...

-

![Symantec Norton Everywhere [© Nmedia - Fotolia.com] Symantec Norton Everywhere]()

Symantec Norton Everywhere

... phishingiem, złośliwym oprogramowaniem i programami typu spyware poprzez filtrowanie sieci za pomocą produktów Norton. Obecne produkty Norton skanują pliki wprowadzane do systemu operacyjnego komputera, natomiast usługa Norton DNS będzie weryfikować każdy adres URL wpisany w przeglądarce przez użytkownika. Dzięki technologii DNS usługa ta zapewni ...

-

![Cafe Internet i hot-spot: na co uważać? [© stoupa - Fotolia.com] Cafe Internet i hot-spot: na co uważać?]()

Cafe Internet i hot-spot: na co uważać?

... co prawda przed „podsłuchem” lecz uniemożliwi skorzystanie z niego kolejnemu internaucie, który siądzie po nas do tego samego komputera. Hot-spot or not "Część restauracji i centrów handlowych chcąc zachęcić potencjalnych klientów do odwiedzin w swoich lokalach udostępnia darmowy i publicznie dostępny Internet, tworząc tzw. hot-spot. Korzystać mogą ...

-

![Ataki internetowe coraz groźniejsze [© stoupa - Fotolia.com] Ataki internetowe coraz groźniejsze]()

Ataki internetowe coraz groźniejsze

... do tej pory przez wszystkie lata naszej działalności. Motorem napędowym rozwoju wirusów i szkodników jest tendencja do używania ich w celu przeprowadzania wysoce wyspecjalizowanych ataków. Charakterystyka działania takiego kodu polega na tym, że po dostaniu się do komputera ... doprowadzenie do zawieszenia działania jak największej części infrastruktury ...

-

![Panasonic Toughbook CF-H2 Field Panasonic Toughbook CF-H2 Field]()

Panasonic Toughbook CF-H2 Field

... komputera, tablet CF-H2 Field może pracować nieprzerwanie przez 6,5 godziny z uruchomionym systemem Windows 7, umożliwiając pracownikom w terenie pełne wykorzystanie jego możliwości. Toughbook CF-H2 Field ładuje baterie równocześnie, co wydatnie skraca czas ładowania (do ... od dotarcia produktu do serwisu i pięcioletnią dostępność części zamiennych ...

-

![Cloud computing: fakty i mity [© fotogestoeber - Fotolia.com] Cloud computing: fakty i mity]()

Cloud computing: fakty i mity

... do wymogów firmy. Główną zaletą tego rozwiązania jest możliwość skupienia się pracowników na istotnych pracach i realizacji zadań, nie na zajmowaniu się zapleczem IT. Chmura nie zapewnia 100% bezpieczeństwa danych Po części ... lub filmu z komputera na smartfonie. Mało tego, umożliwia również dołączenie do sieci monitoringu, a nawet systemu zdalnego ...

-

![Narzędzia społecznościowe poprawiają efektywność pracy [© Gajus - Fotolia.com] Narzędzia społecznościowe poprawiają efektywność pracy]()

Narzędzia społecznościowe poprawiają efektywność pracy

... umysłowych (definiowanych jako osoby dorosłe, pracujące w firmach zatrudniających co najmniej 100 osób, używające komputera stacjonarnego, laptopa, tabletu lub smartfonu do wykonywania co najmniej 75% swoich zadań) od 25 marca do 24 kwietnia 2013 r. W ramach ankiety przeprowadzono łącznie 9908 wywiadów w 32 krajach. Wszystkie ankiety ...

-

![Rynki wschodzące liczą na pokolenie Y [© Fotowerk - Fotolia.com] Rynki wschodzące liczą na pokolenie Y]()

Rynki wschodzące liczą na pokolenie Y

... Soares wskazuje również na trend w stronę „mobilności” – od komputera stacjonarnego do przenośnego. Coraz więcej jest również smartfonów. International Data Corporation (IDC ... części gry, a teraz pracuje nad trzecią, która ma się pojawić na rynku w połowie przyszłego roku. Jak na razie Wiedźmin 3: Dziki Gon wygrał wiele nagród sektorowych i należy do ...

-

![Małe agencje marketingowe atakowane przez hakerów Małe agencje marketingowe atakowane przez hakerów]()

Małe agencje marketingowe atakowane przez hakerów

... laptopów, tabletów i smartfonów, a 60% małych firm pozwala pracownikom pracować zdalnie. Do tego dochodzi jeszcze fakt, że wiele poufnych informacji wychodzi poza ... jest poszukanie systemu ochrony, który pozwala chronić wszystkie firmowe urządzenia z jednego komputera. Na koniec warto podkreślić, że najlepszą ochroną przed kradzieżą poufnych ...

-

![Fairtrade a drobni rolnicy i pracownicy najemni [© PhotoSG - Fotolia.com] Fairtrade a drobni rolnicy i pracownicy najemni]()

Fairtrade a drobni rolnicy i pracownicy najemni

... do osób ubogich. Wpływ Fairtrade na organizacje producenckie – przykłady Spółdzielnia SOPADCI w Kongo Ponad 600 członków spółdzielni SOPADCI to kobiety. Choć kobiety odgrywają ważną rolę przy uprawie kawy w wschodniej części ... i zwiększyć liczbę członków. W grę wchodzi m.in. zakup komputera oraz pokrycie kosztów operacyjnych. Z przyszłych premii ...

-

![Zalany laptop? 6 porad jak nie utracić danych [© Keith Frith - Fotolia.com] Zalany laptop? 6 porad jak nie utracić danych]()

Zalany laptop? 6 porad jak nie utracić danych

... istnieje ryzyko utraty informacji. Nawet w takim przypadku można jednak podjąć próbę odzyskania części lub całości zgromadzonych na nośniku danych. To czy – i jak szybko – ... Kroll Ontrack w przypadku utraty danych z komputera lub nośnika zalanego wodą: Nie wolno podłączać komputera/nośnika do zasilania. Wskutek zalania elektroniki dysku podłączenie ...

-

![Dysk SSD bez tajemnic Dysk SSD bez tajemnic]()

Dysk SSD bez tajemnic

... SSD niezwykle istotna. Kontroler decyduje choćby o tym, do których komórek pamięci zapisywane ... komputera. Ten sam interfejs nie zmienia faktu, że różnica w wydajności pomiędzy HDD a SSD jest zwykle ogromna. Najwydajniejsze modele HDD osiągają transfery na poziomie 150-200 MB/s. Dyski SSD często 450-500 MB/s, a droższe modele potrafią zbliżyć się do ...

-

![Klienci iPKO znów zaatakowani Klienci iPKO znów zaatakowani]()

Klienci iPKO znów zaatakowani

... do serwisu iPKO. Strona ta jest wierną kopią prawdziwej witryny logowania iPKO i nic nie wskazuje na oszustwo. Jeżeli użytkownik poda dane logowania, na ekranie komputera pojawi się kolejna witryna, gdzie cyberprzestępcy nakłaniają do ...

-

![Nie tylko w Halloween możesz stać się zombie Nie tylko w Halloween możesz stać się zombie]()

Nie tylko w Halloween możesz stać się zombie

... swojego łącza internetowego. Użytkownik może także dowiedzieć się, czy jego komputer jest częścią botnetu wykorzystując do tego celu specjalistyczne oprogramowanie. Najprostszym sposobem identyfikacji komputera zombie jest użycie skanera antywirusowego, dostępnego w większości pakietów bezpieczeństwa. Niektóre firmy antywirusowe udostępniają także ...

-

![Smartfony przejmują marketing. Reklama mobilna zdobywa rynek [© Syda Productions - Fotolia.com] Smartfony przejmują marketing. Reklama mobilna zdobywa rynek]()

Smartfony przejmują marketing. Reklama mobilna zdobywa rynek

... do roku 2017 co trzeci człowiek na naszej planecie będzie posiadał inteligentny telefon. Smartfona posiada już 60 proc. Polaków, a online pozostaje blisko 16 mln z nas. Na ekran komórki spoglądamy dziś częściej, niż na ekran komputera ... tej części Europy – Na rynku mobile marketingu wyróżnią się zatem ci gracze, którzy będą wiedzieli, jak trafić do ...

-

![Gamingowa karta graficzna Sapphire NITRO R9 FURY Gamingowa karta graficzna Sapphire NITRO R9 FURY]()

Gamingowa karta graficzna Sapphire NITRO R9 FURY

... komputera i bezkompromisowej rozgrywki w najbardziej wymagających graficznie tytułach. Wysoką wydajność karty SAPPHIRE NITRO R9 FURY zapewnia rdzeń AMD Fiji Pro oparty o najnowszą odsłonę architektury Graphics Core Next, zawierający 3584 procesory strumieniowe fabrycznie podkręcone do ... czemu przepływ powietrza w tylnej części karty jest dodatkowo ...

-

![Infrastruktura krytyczna na celowniku hakerów Infrastruktura krytyczna na celowniku hakerów]()

Infrastruktura krytyczna na celowniku hakerów

... zainfekowane komputery, prawdopodobnie w celu zebrania określonych informacji. Potwierdzono również, że ataku dokonali irańscy hakerzy. W drugim przypadku analiza komputera należącego do kontrahenta firmy Calpine – największego amerykańskiego producenta energii elektrycznej z gazu ziemnego i złóż geotermalnych – wykazała, że komputer ten został ...

-

![Ataki na bankomaty. Już nie tylko skimming Ataki na bankomaty. Już nie tylko skimming]()

Ataki na bankomaty. Już nie tylko skimming

... komputera lub kabla sieciowego łączącego maszynę z internetem. Uzyskując nawet częściowy dostęp fizyczny do bankomatu, przestępcy mogą potencjalnie: zainstalować wewnątrz bankomatu specjalnie zaprogramowany mikrokomputer (tzw. czarną skrzynkę), który pozwoli przestępcom na uzyskiwanie zdalnego dostępu do bankomatu, podłączyć bankomat do ...

-

![Jak internet zabija więzi rodzinne [© dmitrimaruta - Fotolia.com] Jak internet zabija więzi rodzinne]()

Jak internet zabija więzi rodzinne

... internetu, często są współdzielone. Dwie trzecie rodzin stwierdziło, że wspólnie korzysta z jednego komputera. W efekcie jedna trzecia rodziców (31%) narzeka, że ich dziecko zepsuło coś ... dzieci. Nie ma w tym nic dziwnego, ponieważ dzieci instynktownie zwracają się do osoby, która według nich potrafi rozwiązać problemy techniczne, doradzić w kwestii ...

-

![E-sklep: 10 sposobów na skuteczne wyprzedaże [© mangpor2004 - Fotolia.com] E-sklep: 10 sposobów na skuteczne wyprzedaże]()

E-sklep: 10 sposobów na skuteczne wyprzedaże

... częściej jednak kierują oni swe kroki nie do tradycyjnych placówek handlowych, a przed ekran komputera, skąd w spokoju i bez kolejek wybierają przecenione produkty ... początku składania zamówienia. Jak w niestandardowy sposób podnosić wartość koszyka? Czy do przecenionych artykułów warto dorzucić jeszcze jakiś bonus? Oczywiście! – Warto pomyśleć o ...

-

![Cyberslacking w pracy to norma. Jak z nim skończyć? [© Milkos - Fotolia.com] Cyberslacking w pracy to norma. Jak z nim skończyć?]()

Cyberslacking w pracy to norma. Jak z nim skończyć?

... poczty czy o dokonywania prywatnych transakcji online z komputera firmowego. Złamanie tych reguł może skończyć się przykrymi konsekwencjami dla pracownika. Według ekspertów z firmy STORMSHIELD, producenta rozwiązań UTM do kompleksowej ochrony sieci firmowej, samo wprowadzenie odpowiednich zapisów do regulaminu pracy lub rozmowy dyscyplinujące to ...

-

![Szyfrowanie danych. Czy to ma sens? [© Tiko - Fotolia.com] Szyfrowanie danych. Czy to ma sens?]()

Szyfrowanie danych. Czy to ma sens?

... w wybranej części dysku. Dostęp do takich partycji jest uzależniony od wpisania odpowiedniego hasła. Możemy tym narzędziem zabezpieczyć także systemem operacyjny, wtedy wpisanie kodu zabezpieczającego będzie wymagane zaraz po uruchomieniu komputera. W przypadku niewpisania lub błędnego wprowadzenia hasła funkcja BitLocker zablokuje dostęp do dysku ...

-

![4 ekstremalne zastosowania dysków SSD [© Daniel Krasoń - Fotolia.com] 4 ekstremalne zastosowania dysków SSD]()

4 ekstremalne zastosowania dysków SSD

... odczytują dane. Ich atutem jest także brak części mechanicznych, a w efekcie - większa odporność na wstrząsy ... np. w celu poprawy bezpieczeństwa i parametrów lotu. Urządzenia te do zapisu danych wykorzystują właśnie nośniki półprzewodnikowe. ... rzędu 300 TB. Teoretyczna moc obliczeniowa tego komputera to 280 teraflopów, natomiast liczba operacji ...

-

![Millenialsi w MŚP. Jak finansują działalność? [© ZoneCreative - Fotolia.com] Millenialsi w MŚP. Jak finansują działalność?]()

Millenialsi w MŚP. Jak finansują działalność?

... że założenie firmy to inwestycja (w najtańszej opcji wymagająca zakupu komputera z oprogramowaniem oraz kopiarki ze skanerem, a w przypadku produkcji także maszyn i urządzeń ... środków skorzystało „tylko” 46 proc. zapytanych. Dużą różnicę wskazań widać również w odniesieniu do „pożyczki z banku”, na którą zdecydowało się 56 proc. najmłodszych ...

-

![Świat: wydarzenia tygodnia 26/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 26/2018]()

Świat: wydarzenia tygodnia 26/2018

... krok w stronę otwierania gospodarki Państwa Środka w obliczu narastających sporów handlowych z USA. Lista sektorów z ograniczeniami dla zagranicznych firm została skrócona z 63 do 48 branż. Nowa lista wejdzie w życie 28 lipca. Wg "Financial Times" pozostaną ograniczenia m.in. w sektorze cloud computing (przetwarzania danych w chmurze ...

-

![40 lat minęło. Spam świętuje urodziny [© fotomek - Fotolia.com] 40 lat minęło. Spam świętuje urodziny]()

40 lat minęło. Spam świętuje urodziny

... , które we wręcz nachalny sposób próbują nakłaniać odbiorcę do działania, okazują się mieć mniejszą skuteczność. ... do 400 użytkowników ARPANETU zaproszenie na pokaz nowego komputera. Samo pojęcie zostało wprowadzone, kiedy w 1994 roku firma prawnicza świadcząca usługi w sprawach imigracyjnych wysłała ponad 6000 wiadomości do grup należących do ...

-

![Szkodliwe koparki kryptowalut na twoim USB Szkodliwe koparki kryptowalut na twoim USB]()

Szkodliwe koparki kryptowalut na twoim USB

... innych nośników wymiennych: Porady dla wszystkich użytkowników urządzeń USB: Zwracaj uwagę na urządzenie, które podłączasz do swojego komputera – zastanów się, skąd pochodzi i pamiętaj, że mogło wcześniej być wpinane do zainfekowanej maszyny. Zainwestuj w szyfrowane urządzenia USB marki, która jest godna zaufania – w ten sposób będziesz ...

-

![Jaka przyszłość czeka dysk SSD? Jaka przyszłość czeka dysk SSD?]()

Jaka przyszłość czeka dysk SSD?

... do cennika. NVMe jest przyszłością Podobnie jak niegdyś dysk SSD zaczął zastępować dysk twardy, tak obecnie nośniki SSD z protokołem NVMe ustępują tym z protokołem SATA. Wprawdzie już sama "przesiadka" na SSD była niemal milowym krokiem w komforcie użytkowania komputera ... . Przyszłość bez wątpienia należy do nośników wyposażonych w NVMe. Jednym z ...

-

![5 powodów, które najczęściej psują majówkę [© pressmaster - Fotolia.com] 5 powodów, które najczęściej psują majówkę]()

5 powodów, które najczęściej psują majówkę

... do sukcesu. 4. Pracę zostaw w biurze Bez względu na to, czy majówkę spędzasz w ciepłych krajach czy na hamaku na działce, nie zabieraj ze sobą komputera ...

-

![Po artykuły szkolne idziemy z przyjemnością [© Pio Si - Fotolia.com] Po artykuły szkolne idziemy z przyjemnością]()

Po artykuły szkolne idziemy z przyjemnością

... okazję do spędzenia czasu z rodziną i jest to o tyle zasadne, że w przeważającej części wypraw do ... do 31 proc. Warto przy tym podkreślić, że - inaczej niż w przypadku artykułów szkolnych - sprzęt komputerowy nie jest tym, co pojawia się w domach przed każdym rokiem szkolnym. Wiele tu zależy od miejsca zamieszkania - zakup laptopa lub komputera ...

-

![Zobacz, co ułatwiają nowe funkcje przeglądarki Opera Zobacz, co ułatwiają nowe funkcje przeglądarki Opera]()

Zobacz, co ułatwiają nowe funkcje przeglądarki Opera

... blokowania reklam, prędkość ładowania stron może wzrosnąć nawet do 23 procent. Funkcje te zwiększają ... komputera. Teraz Zdjęcie” zyskało nowe funkcje. Po kliknięciu (lub aktywacji za pomocą skrótu klawiaturowego Control + Shift + 2) można zapisać witrynę bezpośrednio w pliku PDF lub przechwycić całą stronę. Możliwe staje się także wykrojenie części ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Dostępność - walor niezbędny witryny [© Minerva Studio - Fotolia.com] Dostępność - walor niezbędny witryny](https://s3.egospodarka.pl/grafika/dostepnosc-serwisu/Dostepnosc-walor-niezbedny-witryny-iG7AEZ.jpg)

![Wygraj z internetowym oszustem [© stoupa - Fotolia.com] Wygraj z internetowym oszustem](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Wygraj-z-internetowym-oszustem-MBuPgy.jpg)

![Komunikacja w firmie: zalety sieci intranet [© stoupa - Fotolia.com] Komunikacja w firmie: zalety sieci intranet](https://s3.egospodarka.pl/grafika/komunikacja-w-firmie/Komunikacja-w-firmie-zalety-sieci-intranet-MBuPgy.jpg)

![Symantec Norton Everywhere [© Nmedia - Fotolia.com] Symantec Norton Everywhere](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Norton-Everywhere-Qq30bx.jpg)

![Cafe Internet i hot-spot: na co uważać? [© stoupa - Fotolia.com] Cafe Internet i hot-spot: na co uważać?](https://s3.egospodarka.pl/grafika/hot-spot/Cafe-Internet-i-hot-spot-na-co-uwazac-MBuPgy.jpg)

![Ataki internetowe coraz groźniejsze [© stoupa - Fotolia.com] Ataki internetowe coraz groźniejsze](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Ataki-internetowe-coraz-grozniejsze-MBuPgy.jpg)

![Cloud computing: fakty i mity [© fotogestoeber - Fotolia.com] Cloud computing: fakty i mity](https://s3.egospodarka.pl/grafika2/cloud-computing/Cloud-computing-fakty-i-mity-108990-150x100crop.jpg)

![Narzędzia społecznościowe poprawiają efektywność pracy [© Gajus - Fotolia.com] Narzędzia społecznościowe poprawiają efektywność pracy](https://s3.egospodarka.pl/grafika2/social-media/Narzedzia-spolecznosciowe-poprawiaja-efektywnosc-pracy-118771-150x100crop.jpg)

![Rynki wschodzące liczą na pokolenie Y [© Fotowerk - Fotolia.com] Rynki wschodzące liczą na pokolenie Y](https://s3.egospodarka.pl/grafika2/rynki-wschodzace/Rynki-wschodzace-licza-na-pokolenie-Y-126925-150x100crop.jpg)

![Fairtrade a drobni rolnicy i pracownicy najemni [© PhotoSG - Fotolia.com] Fairtrade a drobni rolnicy i pracownicy najemni](https://s3.egospodarka.pl/grafika2/fairtrade/Fairtrade-a-drobni-rolnicy-i-pracownicy-najemni-127499-150x100crop.jpg)

![Zalany laptop? 6 porad jak nie utracić danych [© Keith Frith - Fotolia.com] Zalany laptop? 6 porad jak nie utracić danych](https://s3.egospodarka.pl/grafika2/utrata-danych/Zalany-laptop-6-porad-jak-nie-utracic-danych-151353-150x100crop.jpg)

![Smartfony przejmują marketing. Reklama mobilna zdobywa rynek [© Syda Productions - Fotolia.com] Smartfony przejmują marketing. Reklama mobilna zdobywa rynek](https://s3.egospodarka.pl/grafika2/reklama-mobilna/Smartfony-przejmuja-marketing-Reklama-mobilna-zdobywa-rynek-168679-150x100crop.jpg)

![Jak internet zabija więzi rodzinne [© dmitrimaruta - Fotolia.com] Jak internet zabija więzi rodzinne](https://s3.egospodarka.pl/grafika2/relacje-rodzinne/Jak-internet-zabija-wiezi-rodzinne-178697-150x100crop.jpg)

![E-sklep: 10 sposobów na skuteczne wyprzedaże [© mangpor2004 - Fotolia.com] E-sklep: 10 sposobów na skuteczne wyprzedaże](https://s3.egospodarka.pl/grafika2/e-commerce/E-sklep-10-sposobow-na-skuteczne-wyprzedaze-186935-150x100crop.jpg)

![Cyberslacking w pracy to norma. Jak z nim skończyć? [© Milkos - Fotolia.com] Cyberslacking w pracy to norma. Jak z nim skończyć?](https://s3.egospodarka.pl/grafika2/polscy-pracownicy/Cyberslacking-w-pracy-to-norma-Jak-z-nim-skonczyc-189647-150x100crop.jpg)

![Szyfrowanie danych. Czy to ma sens? [© Tiko - Fotolia.com] Szyfrowanie danych. Czy to ma sens?](https://s3.egospodarka.pl/grafika2/szyfrowanie-danych/Szyfrowanie-danych-Czy-to-ma-sens-190000-150x100crop.jpg)

![4 ekstremalne zastosowania dysków SSD [© Daniel Krasoń - Fotolia.com] 4 ekstremalne zastosowania dysków SSD](https://s3.egospodarka.pl/grafika2/dyski-SSD/4-ekstremalne-zastosowania-dyskow-SSD-195211-150x100crop.jpg)

![Millenialsi w MŚP. Jak finansują działalność? [© ZoneCreative - Fotolia.com] Millenialsi w MŚP. Jak finansują działalność?](https://s3.egospodarka.pl/grafika2/milenialsi/Millenialsi-w-MSP-Jak-finansuja-dzialalnosc-201187-150x100crop.jpg)

![Świat: wydarzenia tygodnia 26/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 26/2018](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-26-2018-12AyHS.jpg)

![40 lat minęło. Spam świętuje urodziny [© fotomek - Fotolia.com] 40 lat minęło. Spam świętuje urodziny](https://s3.egospodarka.pl/grafika2/spam/40-lat-minelo-Spam-swietuje-urodziny-209010-150x100crop.jpg)

![5 powodów, które najczęściej psują majówkę [© pressmaster - Fotolia.com] 5 powodów, które najczęściej psują majówkę](https://s3.egospodarka.pl/grafika2/majowka/5-powodow-ktore-najczesciej-psuja-majowke-218073-150x100crop.jpg)

![Po artykuły szkolne idziemy z przyjemnością [© Pio Si - Fotolia.com] Po artykuły szkolne idziemy z przyjemnością](https://s3.egospodarka.pl/grafika2/wyprawka-szkolna/Po-artykuly-szkolne-idziemy-z-przyjemnoscia-221922-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)