-

![10 sposobów na bezpieczeństwo w sieci [© Chinnapong - Fotolia.com] 10 sposobów na bezpieczeństwo w sieci]()

10 sposobów na bezpieczeństwo w sieci

... łatwym łupem dla cyberprzestępców, którzy wykorzystają każdą niefrasobliwość, aby ukraść dane i pieniądze. Dane Departamentu Sprawiedliwości USA nie pozostawiają złudzeń - fałszowanie tożsamości to jeden z ... Co nie mniej ważne – nie posługuj się tym samym hasłem dostępu do wielu kont i pamiętaj, aby zmieniać je co jakiś czas. Nigdy nie podawaj haseł ...

-

![Księga Główna Oracle w Invest Banku [© Nmedia - Fotolia.com] Księga Główna Oracle w Invest Banku]()

Księga Główna Oracle w Invest Banku

... modułu systemu finansowo-księgowego tego zestawu. Jest to moduł otwarty, przechowujący dane pochodzące zarówno z innych modułów aplikacji Oracle, jak również z innej dowolnej ... na generowanie raportów on-line. Księga Główna pozwala niemal dowolnie zdefiniować plan kont i kalendarz księgowy. Głęboka funkcjonalność budżetowania pozwala tworzyć wiele ...

-

![Nowy serwis www w Inteligo [© stoupa - Fotolia.com] Nowy serwis www w Inteligo]()

Nowy serwis www w Inteligo

... płatności oraz przelewów oczekujących, w tym stałych zleceń. W serwisie transakcyjnym w sekcji "Moje dane" dodany został link "Twoje karty Visa" kierujący do sekcji związanej z ... również suma wszystkich kwot wszystkich przelewów oczekujących na realizację z każdego z kont klienta. W ten sposób klient zawsze wie, o jaką łączną kwotę w najbliższym ...

Tematy: inteligo -

![WWWizytówka [© Minerva Studio - Fotolia.com] WWWizytówka]()

WWWizytówka

... odwiedza, które strony są najczęściej odwiedzane, które strony nie są odwiedzane, ile czasu odwiedzający spędzają na różnych stronach. Są to dane stanowiące jedną z istotnych wskazówek jakich zmian powinieneś dokonać aby Twoje strony WWW były bardziej przyjazne i wciągające. 4. Zmiany wizualne. Podział: część ...

Tematy: -

![Oszustwa internetowe 2004 [© Scanrail - Fotolia.com] Oszustwa internetowe 2004]()

Oszustwa internetowe 2004

... w jakiś sposób oszukanych przy transakcjach online - takie dane przedstawił Gartner na konferencji RSA w San Francisco. Całkowita wartość tych oszustw szacowana jest ... Trend ten był szczególnie widoczny jeżeli chodzi o liczbę fałszywych przelewów pieniędzy z kont bankowych. Litan pochwaliła także banki za utrudnienie dokonywania oszustw za pomocą ...

-

![Prophix: łatwiejsze budżetowanie [© Nmedia - Fotolia.com] Prophix: łatwiejsze budżetowanie]()

Prophix: łatwiejsze budżetowanie

... OLAP, stanowi wielowymiarową kostkę danych pozwalającą na sprawdzenie każdego elementu, który jest włączany do modelu raportowania. PROPHIX może bezpośrednio odczytywać dane z szerokiej gamy relacyjnych źródeł danych, włączając Oracle, SQL Server, Access, Excel oraz pliki tekstowe, a także wszelkie bazy danych zgodne z ODBC ...

-

![Biometryczna kontrola czasu pracy Biometryczna kontrola czasu pracy]()

Biometryczna kontrola czasu pracy

... stosowane przez Grupę T4B są w stanie zapamiętać 4,5 tys. użytkowników systemu. Linie papilarne użytkowników możemy zapisać nawet przy użyciu notebooka, a dodajemy/usuwamy dane poszczególnego użytkownika również w trybie off-line. System jest w stanie równolegle obsługiwać czytniki umieszczone aż przy 320 różnych wejściach/ wyjściach. Każda osoba ...

-

![Jakość paliwa w Polsce I-VI 2006 [© Scanrail - Fotolia.com] Jakość paliwa w Polsce I-VI 2006]()

Jakość paliwa w Polsce I-VI 2006

... złotych lub karę pozbawienia wolności od 3 miesięcy do 5 lat. W efekcie przeprowadzonych kontroli Inspekcja Handlowa przesłała do Prezesa Urzędu Regulacji Energetyki dane dotyczące 113 stacji i baz paliwowych, w przypadku których stwierdzono naruszenie warunków koncesji na obrót paliwami oraz naruszenie przepisów prawa energetycznego. Prezes ...

-

![Bank przyjazny dla przedsiębiorców 2006 Bank przyjazny dla przedsiębiorców 2006]()

Bank przyjazny dla przedsiębiorców 2006

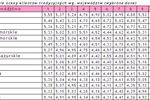

... banków w układzie wojewódzkim W tabeli obok przedstawiono wyniki badań opinii klientów banków, którzy w przeważającej mierze korzystają z bankowości tradycyjnej. Analizując przedstawione dane należy zwrócić uwagę na fakt, że uśrednione oceny nie są jednolite. Banki z województwa lubelskiego zostały ocenione zdecydowanie najlepiej (średnia ocen 5, ...

-

![Kroll Ontrack: kasowanie danych przez SMS [© pizuttipics - Fotolia.com] Kroll Ontrack: kasowanie danych przez SMS]()

Kroll Ontrack: kasowanie danych przez SMS

... poprzez SMS pozwoli wykasować dane z nowoczesnych telefonów komórkowych w przypadku ich kradzieży bądź zgubienia i ochroni kluczowe dane przed dostaniem się w niepowołane ręce. Na kilku milionach nowoczesnych komórek Polacy przechowują obecnie zastrzeżone numery telefonów, dokumenty firmowe, a nawet hasła dostępowe do kont bankowych wraz z kodami ...

-

![Zakupy online na Dzień Kobiet Zakupy online na Dzień Kobiet]()

Zakupy online na Dzień Kobiet

... i hasła, przy pomocy których uzyskujesz dostęp do poczty WWW lub sklepów internetowych - przechwycone i sprzedane. W najgorszym scenariuszu cyberprzestępcy próbują zdobyć dane logowania do kont bankowych i przy ich pomocy przelać Twoje pieniądze na własne konto. Ochronę przed tymi i podobnymi atakami zapewnia oprogramowanie bezpieczeństwa. O ile ...

-

![Dzieci w Internecie: bezpieczne surfowanie Dzieci w Internecie: bezpieczne surfowanie]()

Dzieci w Internecie: bezpieczne surfowanie

... przyjaciół i znajomych. Cyberprzestępcy zadają sobie dużo trudu, aby uzyskać dostęp do kont innych osób. Do kradzieży nazw użytkowników i haseł wykorzystują fałszywe strony ... pozorami, o podanie swojego loginu i hasła do portali społecznościowych. Jednak w rzeczywistości dane te trafią do rąk cyberprzestępców, którzy dzięki temu uzyskają dostęp do ...

-

![Wpływy z e-myta w Polsce [© Scanrail - Fotolia.com] Wpływy z e-myta w Polsce]()

Wpływy z e-myta w Polsce

... spoza naszego kraju, reszta przez firmy i osoby z Polski. Około 2/3 pojazdów zarejestrowanych w systemie, jest rozliczanych w ramach kont przedpłaconych (pre-pay), 30% w ramach kont z odroczoną płatnością (post-pay). Polscy przewoźnicy korzystają z wielu starszych ciężarówek i autobusów. Najwięcej zarejestrowanych w systemie pojazdów spełnia normę ...

-

![Rynek nieruchomości i kredytów IV kw. 2011 Rynek nieruchomości i kredytów IV kw. 2011]()

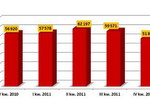

Rynek nieruchomości i kredytów IV kw. 2011

... , jak i wartość – 10,8 miliarda złotych udzielonych kredytów okazały się słabsze o odpowiednio 13,02% i 15,54% od wyników z III kwartału. Niestety dane są również znacznie niższe niż w 2010 roku. Jedynym wskaźnikiem akcji kredytowej, który osiągnął swoje maksimum w historii, okazała się średnia wartość ...

-

![Gdzie na wyjazdy turystyczne poza sezonem? Gdzie na wyjazdy turystyczne poza sezonem?]()

Gdzie na wyjazdy turystyczne poza sezonem?

... na inny kontynent wybieramy zazwyczaj albo przewoźnika krajowego lub linie regularne, które oferują najlepsza cenę biletu. „Nie dziwią nas te dane, ponieważ w Polsce oferta przewoźników nisko-kosztowych dotyczy Europy. Dodatkowo, latając tradycyjnymi liniami lotniczymi mamy zapewniony nieco wyższy standard podróży - korzystamy z wygodnych ...

-

![Cyberprzestępczość - aresztowania VI 2013 Cyberprzestępczość - aresztowania VI 2013]()

Cyberprzestępczość - aresztowania VI 2013

... banków, skąd zdobyli informacje o ich klientach i przelali pieniądze z legalnych kont na przedpłacone karty debetowe. Skradzione pieniądze zostały wypłacone z bankomatów w ... skradzionymi kartami kredytowymi. FBI poinformowało, że za pośrednictwem forum sprzedano dane dotyczące ponad miliona kart kredytowych, a związany z nimi cyberprzestępczy zysk ...

-

![Atak hakerski na Crytek [© jeninagy - Fotolia.com] Atak hakerski na Crytek]()

Atak hakerski na Crytek

... Club oraz serwisu uplay firmy Ubisoft. W czerwcu metodą prób i błędów, fachowo nazywaną przez ekspertów brute force, hakerzy odgadli dane dostępowe do 24 tys. kont użytkowników serwisu Nintendo Club. Nieco wcześniej Ubisoft, po wykryciu próby kradzieży danych ze swojej bazy, poprosił użytkowników platformy ...

-

![Nowy Kaspersky Internet Security for Mac Nowy Kaspersky Internet Security for Mac]()

Nowy Kaspersky Internet Security for Mac

... walki z cyberzagrożeniami jest ochrona informacji osobistych podawanych przez użytkownika na stronach - mogą to być loginy, hasła, numery kont bankowych, adresy, numery telefonów i inne dane. KIS for Mac został wyposażony w klawiaturę wirtualną, która pozwala na podawanie wrażliwych informacji bez ryzyka przechwycenia ich przez ...

-

![Szkodliwe programy 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2013]()

Szkodliwe programy 2013

... ds. badań i analiz (GReAT), Kaspersky Lab. Kradzież pieniędzy – poprzez bezpośredni dostęp do kont bankowych lub kradzież poufnych danych – nie jest jedynym motywem osób ... przechowywanych na komputerze. Mogą poinformować użytkownika, że aby odzyskać swoje dane, musi zapłacić okup. Tak było w przypadku trojana Cryptolocker. Cyberprzestępcy dają ...

-

![Numer konta bankowego: nie kopiuj podczas przelewu Numer konta bankowego: nie kopiuj podczas przelewu]()

Numer konta bankowego: nie kopiuj podczas przelewu

... przelewu internetowego. Celem złośliwego programu jest kradzież pieniędzy z kont bankowych Polaków. Twórcą wykrytego zagrożenia jest najprawdopodobniej Polak. Zagrożenie ... pozwoliła ustalić, że zagrożenie podmienia skopiowany przez ofiarę numer rachunku na dane konta w banku PKO BP. Istnieje prawdopodobieństwo, że twórcą opisywanego zagrożenia ...

-

![Dobre hasło dostępu podstawą zabezpieczeń [© Edelweiss - Fotolia.com] Dobre hasło dostępu podstawą zabezpieczeń]()

Dobre hasło dostępu podstawą zabezpieczeń

... o instrukcję dalszego postępowania - W SuperHost tłumaczymy klientom, jak „krok po kroku” odzyskać swoje dane, a następnie radzimy, jak ustrzec się przed kolejnymi włamaniami. - dodaje Karol Suchoński. Wybór haseł do skrzynek mailowych, kont bankowych oraz stron www powinien odbywać się według kilku prostych zasad. W przeciwnym ...

-

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014]()

ESET: zagrożenia internetowe II 2014

... , w tym dużych, małych liter, cyfr i znaków specjalnych) i logować się do swoich kont bezpośrednio w przeglądarce lub sprawdzonej aplikacji, nigdy za pośrednictwem linku przesłanego przez ... użytkownik przegląda różne witryny, robak zbiera podawane przez niego dane – m.in. nazwy użytkownika i hasła, a następnie wysyła zgromadzone informacje do zdalnej ...

-

![Europa: wydarzenia tygodnia 42/2014 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 42/2014]()

Europa: wydarzenia tygodnia 42/2014

... na wszystkich kierunkach". Kryzys w strefie euro nie został jeszcze pokonany - ostrzega prasa w Niemczech. To brzmi niepokojąco, a opinię tę uwiarygadniają najnowsze dane z Grecji. Grecja znowu musi słono płacić za pożyczanie pieniędzy na rynkach. Rentowność greckich obligacji wzrosła do ośmiu procent, a giełda w Atenach ...

-

![Przechowywanie haseł w menedżerach przestaje być bezpieczne [© weerapat1003 - Fotolia.com] Przechowywanie haseł w menedżerach przestaje być bezpieczne]()

Przechowywanie haseł w menedżerach przestaje być bezpieczne

... użytkowników jest tego świadoma, dlatego na popularności zyskują menadżery haseł, przechowujące dane logowania w jednym miejscu. Jednak i na to cyberprzestępcy znaleźli sposób – ... haseł – Password Safe lub KeePass. Wraz z rosnącą liczbą wykorzystywanych przez nas kont i usług, używanie menedżera haseł staje się coraz bardziej wskazane. Należy jednak ...

-

![Rzetelna firma przeważnie z Wielkopolski [© Rido - Fotolia.com] Rzetelna firma przeważnie z Wielkopolski]()

Rzetelna firma przeważnie z Wielkopolski

... FairPay, w ramach którego gromadzimy i udostępniamy informacje o terminowych płatnościach z ostatnich 12 miesięcy. Dzięki temu łatwiej będzie znaleźć uczciwego kooperanta w oparciu o twarde dane, a nie stereotypy – mówi Jakub Kostecki. – Zdajemy sobie sprawę, jak ważne jest dla firm posiadanie nie tylko przekonań i domysłów o tym, jacy ...

-

![Media tradycyjne i cyfrowe: prognozy 2015 [© SSilver - Fotolia.com] Media tradycyjne i cyfrowe: prognozy 2015]()

Media tradycyjne i cyfrowe: prognozy 2015

... bardziej skupić i zwiększyć tam inwestycje. Można tu podać przykład niemieckiej platformy społecznościowej, która przekonała się, że może wyrazić wszystkie skomplikowane dane gromadzone na swojej witrynie za pomocą jednego najważniejszego wskaźnika, a mianowicie „dziennej liczby aktywnych użytkowników” (daily active users). Jeżeli ten wskaźnik ...

Tematy: media, media cyfrowe, telewizja, Internet, multiscreen, reklama online, Bid Data, reklama telewizyjna -

![Trojan bankowy podszywa się pod legalną aplikację na Androida [© Rawpixel - Fotolia.com.jpg] Trojan bankowy podszywa się pod legalną aplikację na Androida]()

Trojan bankowy podszywa się pod legalną aplikację na Androida

... żądań typu POST: IMEI nazwa operatora sieci mobilnej adres MAC karty Bluetooth dane o dostępności aplikacji QIWI Wallet wersja API urządzenia wersja trojana ... przychodzących wiadomości SMS. Używając tych metod, cyberprzestępcy potrafią wykradać pieniądze z kont bankowych użytkowników (wysyłając komendy SMS do przesłania pieniędzy z konta ofiary na ...

-

![Świat: wydarzenia tygodnia 10/2016 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 10/2016]()

Świat: wydarzenia tygodnia 10/2016

... zagraniczne. Według Departamentu Obrony tylko taka suma nie zagraża bezpieczeństwu planowanych operacji wywiadowczych. Oświadczono jednocześnie, iż żadne inne dane budżetowe nie będą ujawniane ze względów bezpieczeństwa. Źródło: portal GlobalSecurity.org z 09.02.2016 Autor: Profesjonalny Wywiad Gospodarczy Skarbiec Sp ...

-

![Handel zagraniczny: Włochy lepiej omijać? [© vectorfusionart - Fotolia.com] Handel zagraniczny: Włochy lepiej omijać?]()

Handel zagraniczny: Włochy lepiej omijać?

... i ceramiki. Ponadto eksportujemy do Włoch wyroby motoryzacyjne, metale i wyroby metalurgiczne (pochodna działalności w Polsce dużych włoskich inwestorów z tych branż). - Najnowsze dane z GUS, wg. których w styczniu br. polski eksport rósł dynamiczniej niż import z Włoch, zwłaszcza za sprawa przemysłu spożywczego znajduje odzwierciedlenie na ...

-

![Finanse w związku: lubimy podglądać konto partnera, a kobiety ukrywają wydatki [© Robert Kneschke - Fotolia.com] Finanse w związku: lubimy podglądać konto partnera, a kobiety ukrywają wydatki]()

Finanse w związku: lubimy podglądać konto partnera, a kobiety ukrywają wydatki

... czasem im się to udaje, pozostałym 16 proc. nigdy się nie udało zaoszczędzić nawet drobnych kwot. Razem lepiej spłacamy kredyty Dane zgromadzone w Biurze Informacji Kredytowej pokazują z kolei, że lepiej radzimy sobie ze spłatą zobowiązań kredytowych, gdy zaciągamy je wspólnie – dotyczy to ...

-

![Różowy podatek. Czy kobiece zakupy kosztują drożej? [© pikselstock - Fotolia.com] Różowy podatek. Czy kobiece zakupy kosztują drożej?]()

Różowy podatek. Czy kobiece zakupy kosztują drożej?

... ceny produktów z wybranych kategorii na porównywarce cen idealo.pl. W analizie wykorzystano dane dotyczące najniższych cen ofert 123 produktów z kategorii Zapachy damskie i ... danych o cenach: 23.08.2016, godz. 14:00. W analizie wykorzystano dane dotyczące dane dotyczące najniższych cen ofert wszystkich produktów z kategorii Pielęgnacja twarzy, ...

-

![Nie bądź jak Pippa Middleton, chroń nagie zdjęcia partnera [© Julia Tim - Fotolia.com.jpg] Nie bądź jak Pippa Middleton, chroń nagie zdjęcia partnera]()

Nie bądź jak Pippa Middleton, chroń nagie zdjęcia partnera

... wszystkim użytkownikom przechowującym dane w chmurach takich jak iCloud czy Google Drive stosować dwuetapową weryfikację. To nie pierwszy przypadek, gdy zdjęcia sławnej osoby stały się celem kradzieży. W 2014 roku nagie zdjęcia Jennifer Lawrence, Kirsten Dunst i kilkudziesięciu innych celebrytek zostały skradzione z kont iCloud i Google ...

-

![Nowy trojan bankowy ma na koncie już 16 tys. ofiar Nowy trojan bankowy ma na koncie już 16 tys. ofiar]()

Nowy trojan bankowy ma na koncie już 16 tys. ofiar

... stron phisingowych. Zamysłem twórców tego trojana było stworzenie zagrożenia, które będzie kraść dane na skalę międzynarodową. Cel ten został osiągnięty. Trojan bo uzyskaniu ... Są one wykorzystywane do tworzenia wiadomości phishingowych służących do przechwycenia haseł z kont Gmail użytkowników. Szkodnik potrafi również nałożyć się na Sklep Play ...

-

![Rejestry medyczne w niebezpieczeństwie Rejestry medyczne w niebezpieczeństwie]()

Rejestry medyczne w niebezpieczeństwie

... się, że na czarnym rynku wykradzione z medycznych baz dane są warte więcej niż loginy i hasła do kont czy dane kart kredytowych. Na czym dokładnie polega ta ... oszustw popełnianych poza sektorem medycznym. Do jakich procederów mogą służyć skradzione dane? Możliwości jest wiele. Informacje o ubezpieczeniach zdrowotnych mogą być chociażby wykorzystywane ...

-

![Oferty pracy za granicą ciągle kuszące [© Alexander Raths - Fotolia.com] Oferty pracy za granicą ciągle kuszące]()

Oferty pracy za granicą ciągle kuszące

... , za dzień a może miesiąc lub w formie prowizji. Należy także zwrócić szczególną uwagę z kim zawieramy umowę – czy firma ma adres, siedzibę, dane kontaktowe i stronę internetową. Jeśli nie jesteśmy w stanie tego sprawdzić lub np. już sam adres mailowy osoby, z którą się kontaktujemy wyda ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![10 sposobów na bezpieczeństwo w sieci [© Chinnapong - Fotolia.com] 10 sposobów na bezpieczeństwo w sieci](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/10-sposobow-na-bezpieczenstwo-w-sieci-218187-150x100crop.jpg)

![Księga Główna Oracle w Invest Banku [© Nmedia - Fotolia.com] Księga Główna Oracle w Invest Banku](https://s3.egospodarka.pl/grafika/computerland/Ksiega-Glowna-Oracle-w-Invest-Banku-Qq30bx.jpg)

![Nowy serwis www w Inteligo [© stoupa - Fotolia.com] Nowy serwis www w Inteligo](https://s3.egospodarka.pl/grafika/inteligo/Nowy-serwis-www-w-Inteligo-MBuPgy.jpg)

![WWWizytówka [© Minerva Studio - Fotolia.com] WWWizytówka](https://s3.egospodarka.pl/grafika//WWWizytowka-iG7AEZ.jpg)

![Oszustwa internetowe 2004 [© Scanrail - Fotolia.com] Oszustwa internetowe 2004](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Oszustwa-internetowe-2004-apURW9.jpg)

![Prophix: łatwiejsze budżetowanie [© Nmedia - Fotolia.com] Prophix: łatwiejsze budżetowanie](https://s3.egospodarka.pl/grafika/PROPHIX/Prophix-latwiejsze-budzetowanie-Qq30bx.jpg)

![Jakość paliwa w Polsce I-VI 2006 [© Scanrail - Fotolia.com] Jakość paliwa w Polsce I-VI 2006](https://s3.egospodarka.pl/grafika/paliwa/Jakosc-paliwa-w-Polsce-I-VI-2006-apURW9.jpg)

![Kroll Ontrack: kasowanie danych przez SMS [© pizuttipics - Fotolia.com] Kroll Ontrack: kasowanie danych przez SMS](https://s3.egospodarka.pl/grafika/telefony-komorkowe/Kroll-Ontrack-kasowanie-danych-przez-SMS-QhDXHQ.jpg)

![Wpływy z e-myta w Polsce [© Scanrail - Fotolia.com] Wpływy z e-myta w Polsce](https://s3.egospodarka.pl/grafika/pobor-oplat-drogowych/Wplywy-z-e-myta-w-Polsce-apURW9.jpg)

![Atak hakerski na Crytek [© jeninagy - Fotolia.com] Atak hakerski na Crytek](https://s3.egospodarka.pl/grafika2/ESET/Atak-hakerski-na-Crytek-122060-150x100crop.jpg)

![Szkodliwe programy 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2013-128561-150x100crop.jpg)

![Dobre hasło dostępu podstawą zabezpieczeń [© Edelweiss - Fotolia.com] Dobre hasło dostępu podstawą zabezpieczeń](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Dobre-haslo-dostepu-podstawa-zabezpieczen-133783-150x100crop.jpg)

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2014-133993-150x100crop.jpg)

![Europa: wydarzenia tygodnia 42/2014 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 42/2014](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-42-2014-sNRO59.jpg)

![Przechowywanie haseł w menedżerach przestaje być bezpieczne [© weerapat1003 - Fotolia.com] Przechowywanie haseł w menedżerach przestaje być bezpieczne](https://s3.egospodarka.pl/grafika2/bezpieczne-haslo/Przechowywanie-hasel-w-menedzerach-przestaje-byc-bezpieczne-147659-150x100crop.jpg)

![Rzetelna firma przeważnie z Wielkopolski [© Rido - Fotolia.com] Rzetelna firma przeważnie z Wielkopolski](https://s3.egospodarka.pl/grafika2/polskie-firmy/Rzetelna-firma-przewaznie-z-Wielkopolski-148286-150x100crop.jpg)

![Media tradycyjne i cyfrowe: prognozy 2015 [© SSilver - Fotolia.com] Media tradycyjne i cyfrowe: prognozy 2015](https://s3.egospodarka.pl/grafika2/media/Media-tradycyjne-i-cyfrowe-prognozy-2015-150715-150x100crop.jpg)

![Trojan bankowy podszywa się pod legalną aplikację na Androida [© Rawpixel - Fotolia.com.jpg] Trojan bankowy podszywa się pod legalną aplikację na Androida](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Trojan-bankowy-podszywa-sie-pod-legalna-aplikacje-na-Androida-157982-150x100crop.jpg)

![Świat: wydarzenia tygodnia 10/2016 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 10/2016](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-10-2016-12AyHS.jpg)

![Handel zagraniczny: Włochy lepiej omijać? [© vectorfusionart - Fotolia.com] Handel zagraniczny: Włochy lepiej omijać?](https://s3.egospodarka.pl/grafika2/zatory-platnicze/Handel-zagraniczny-Wlochy-lepiej-omijac-173341-150x100crop.jpg)

![Finanse w związku: lubimy podglądać konto partnera, a kobiety ukrywają wydatki [© Robert Kneschke - Fotolia.com] Finanse w związku: lubimy podglądać konto partnera, a kobiety ukrywają wydatki](https://s3.egospodarka.pl/grafika2/finanse/Finanse-w-zwiazku-lubimy-podgladac-konto-partnera-a-kobiety-ukrywaja-wydatki-179851-150x100crop.jpg)

![Różowy podatek. Czy kobiece zakupy kosztują drożej? [© pikselstock - Fotolia.com] Różowy podatek. Czy kobiece zakupy kosztują drożej?](https://s3.egospodarka.pl/grafika2/pink-tax/Rozowy-podatek-Czy-kobiece-zakupy-kosztuja-drozej-180895-150x100crop.jpg)

![Nie bądź jak Pippa Middleton, chroń nagie zdjęcia partnera [© Julia Tim - Fotolia.com.jpg] Nie bądź jak Pippa Middleton, chroń nagie zdjęcia partnera](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Nie-badz-jak-Pippa-Middleton-chron-nagie-zdjecia-partnera-182956-150x100crop.jpg)

![Oferty pracy za granicą ciągle kuszące [© Alexander Raths - Fotolia.com] Oferty pracy za granicą ciągle kuszące](https://s3.egospodarka.pl/grafika2/praca-sezonowa/Oferty-pracy-za-granica-ciagle-kuszace-194647-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)