-

![AVG Internet Security i Anti-Virus Business Edition 9.0 [© Nmedia - Fotolia.com] AVG Internet Security i Anti-Virus Business Edition 9.0]()

AVG Internet Security i Anti-Virus Business Edition 9.0

... i lepszej ochrony sieci. Nowy menedżer aktualizacji gwarantuje, że firma jest chroniona przed najnowszymi zagrożeniami, a awaryjna linuksowa płyta CD przywraca działanie sieci, jeśli infekcja uniemożliwi rozruch systemów. Dodatkowo firma AVG znacznie ułatwiła wykrywanie i usuwanie produktów zabezpieczających firm trzecich, które mogą powodować ...

-

![Szkodliwe programy w Polsce IX 2009 Szkodliwe programy w Polsce IX 2009]()

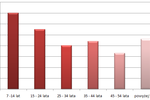

Szkodliwe programy w Polsce IX 2009

... w rankingu szkodliwego oprogramowania atakującego komputery internautów w Polsce. Największy wzrost zaliczył Trojan-Spy.Win32.Agent.avyh, aż o 8 pozycji w stosunku do sierpnia. Jego działanie polega na uruchamianiu Internet Explorera w ukrytym oknie ze ścieżką do pliku HTML w wierszu poleceń. Ponadto warto zauważyć, że pomimo wielu ...

-

![Strategie agresywne: część 1 [© Minerva Studio - Fotolia.com] Strategie agresywne: część 1]()

Strategie agresywne: część 1

... sytuację pod tym względem mają fundusze zamknięte, które nie są narażone na przepływy w aż tak dużym stopniu. Kolejną kwestią utrudniającą działanie funduszom jest płynność na rynku, która w połączeniu z ich wielkością skutkuje długim okresem dostosowania składu portfela do aktualnej strategii inwestycyjnej. Często ...

-

![Jak rozliczyć projekt B+R [© Minerva Studio - Fotolia.com] Jak rozliczyć projekt B+R]()

Jak rozliczyć projekt B+R

Bardzo ważna na etapie rozliczenia dotacji jest prawidłowa dokumentacja poniesionych kosztów. Szeroki katalog kosztów kwalifikowanych posiada działanie 1.4-4.1 PO IG - ,"Wsparcie na prace badawcze i rozwojowe oraz wdrożenie wyników tych prac". Stopień trudności rozliczenia kosztów w dużej mierze jest ...

-

![Acer Aspire 5738PG z ekranem dotykowym Acer Aspire 5738PG z ekranem dotykowym]()

Acer Aspire 5738PG z ekranem dotykowym

... czytnik kart pamięci, obsługuje najpopularniejsze formaty kart i umożliwia łatwe przenoszenie plików. Dwukanałowa pamięć DDR3 o pojemności do 8GB pozwala na płynne działanie systemu, umożliwiając efektywną pracę wielozadaniową. Notebook Aspire 5738PG jest wyposażony w bezprzewodową kartę sieciową Intel Wireless Wi-Fi CERTIFIED oraz gigabitową kartę ...

-

![BitDefender: zagrożenia internetowe X 2009 BitDefender: zagrożenia internetowe X 2009]()

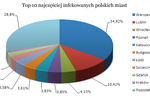

BitDefender: zagrożenia internetowe X 2009

... jest głównie do wyświetlania w przeglądarce internetowej niechcianych reklam. Drugą pozycję z wynikiem 8,54% ogólnoświatowych infekcji zajął Trojan.AutorunInf.Gen. Jego działanie polega na rozprzestrzenianiu malware'u za pośrednictwem urządzeń przenośnych, takich jak pendrive'y, karty pamięci lub zewnętrzne dyski oraz wykorzystaniu luki ...

-

![Boty: najwięcej infekcji w Hiszpanii Boty: najwięcej infekcji w Hiszpanii]()

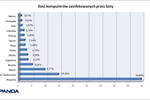

Boty: najwięcej infekcji w Hiszpanii

... najprostszym sposobem dla cyberprzestępców na kontrolowanie komputerów, rozprzestrzenianie spamu oraz złośliwego oprogramowania. Na uwagę zasługuje fakt, iż odpowiedzialność za działanie, które wykonuje komputer, ponosi jego właściciel. Właściciel komputera zombie, za pomocą którego zostanie popełnione przestępstwo, może zostać pozbawiony prawa ...

-

![Domeny internetowe: kup komplet [© stoupa - Fotolia.com] Domeny internetowe: kup komplet]()

Domeny internetowe: kup komplet

... wydatkiem, który pozwoli na zwiększenie skuteczności zabiegów promocyjnych, a co za tym idzie – oszczędności. Ponad to, posiadanie takiego kompletu zawęzi pole działanie obecnej konkurencji, a także tej, która dopiero się pojawi. Justyna Polakowska

-

![Ubezpieczenia w firmie: zasady i korzyści Ubezpieczenia w firmie: zasady i korzyści]()

Ubezpieczenia w firmie: zasady i korzyści

... . ubezpieczenia maszyn od awarii obejmują ochroną wszelkie szkody w maszynach, aparatach i urządzeniach używanych przez przedsiębiorstwo, wynikające z takich przyczyn, jak: działanie człowieka (np. jego niedbalstwo czy błędy operatora), wady produkcyjne czy przyczyny eksploatacyjne (np. wybuch, zwarcie, wadliwa eksploatacja). Ubezpieczenie maszyn ...

-

![Projektory SANYO PLC-XM150L i PLC-XM100L Projektory SANYO PLC-XM150L i PLC-XM100L]()

Projektory SANYO PLC-XM150L i PLC-XM100L

... kaseta z filtrami starcza projektorowi na 10 tys. godzin bezobsługowej pracy. Możliwość kontroli projektorów poprzez sieć komputerową pozwala zdalnie monitorować ich działanie. Specjalne oprogramowanie powiadamia administratora przez e-mail o wszelkich zakłóceniach ich pracy, takich, jak zbyt wysoka temperatura lub przerwy w dostępności sygnału ...

-

![Projektor BenQ MP 782ST Projektor BenQ MP 782ST]()

Projektor BenQ MP 782ST

... ). System monitoringu i ochrony, szczególnie przydatny w szkołach zawiera Crestron RoomView LAN. Z poziomu pojedynczej stacji, można kontrolować indywidualnie lub jako grupę, działanie lub status wszystkich podłączonych do sieci projektorów BenQ w zakresie: obecności, stanu zasilania oraz zdalnego sterowania. Projektor pobiera w stanie czuwania ...

-

![Portale społecznościowe zagrożone [© stoupa - Fotolia.com] Portale społecznościowe zagrożone]()

Portale społecznościowe zagrożone

... swoje hasła dostępu przynajmniej raz w miesiącu. Nie rób tego w sytuacji, kiedy otrzymasz mail nakłaniający Cię do tego – to może być działanie mające na celu kradzież Twoich danych dostępowych. Nie pozwalaj swoim kolegom/koleżankom logować się do serwisów społecznościowych z Twojego komputera. Jeżeli nie ...

-

![GData: nowe antywirusy dla firm GData: nowe antywirusy dla firm]()

GData: nowe antywirusy dla firm

... G Data Firma MIX wchodzą dwie aplikacje: G Data AntiVirus 2010 kompleksowo zabezpiecza dane przed złośliwym oprogramowaniem oraz pozwala na szybkie, bezawaryjne działanie systemu. Reprezentuje dobry poziom wykrywalności potwierdzony niezależnymi testami. G Data AntiVirus Business 10 oferuje automatyczną ochronę sieci przed wirusami i złośliwym ...

-

![Szkodliwy program kradnie hasła i loginy Szkodliwy program kradnie hasła i loginy]()

Szkodliwy program kradnie hasła i loginy

... .Win32.Dybalom.aon lub Trojan-PSW.Win32.Dybalom.aoo. Obydwa należą jednak do tej samej grupy szkodników Trojan-PSW.Win32.Dybalom, a ich działanie jest zbliżone. Polega ono na rejestrowaniu aktywności użytkownika (m.in. przechwytywanie wszystkiego, co użytkownik wprowadza za pomocą klawiatury, głównie haseł). Program ...

-

![Informacje o zdrowiu szukane w Internecie Informacje o zdrowiu szukane w Internecie]()

Informacje o zdrowiu szukane w Internecie

... medycznych – 61 proc., przeglądając fora internetowe – 17 proc. oraz serwisy społecznościowe – 6 proc. Problemy zdrowotne (definiowanie objawów chorób, ich leczenie oraz działanie leków), zdrowy styl życia oraz wymiana informacji na temat działalności placówek medycznych i samych lekarzy, to trzy najpopularniejsze grupy informacji, których ...

-

![Stres w pracy coraz większy [© Scanrail - Fotolia.com] Stres w pracy coraz większy]()

Stres w pracy coraz większy

... spadek produktywności i poziomu zarządzania, ograniczenie motywacji wśród pracowników oraz powstawanie konfliktów między kolegami, które mogą podważyć profesjonalizm firmy. Działanie któregokolwiek z powyższych czynników przyczynić się może ostatecznie do pogorszenia handlowych i finansowych wyników całego przedsiębiorstwa. W momencie, gdy firmy ...

-

![xRM Microsoft Dynamics [© Nmedia - Fotolia.com] xRM Microsoft Dynamics]()

xRM Microsoft Dynamics

... platformy .NET, wyposażonej w wiele przydatnych aplikacji. Pozwalają one między innymi na dopasowanie systemu pod kątem wymagań danego klienta, usprawniają działanie całego systemu, a także oferują możliwość nieskomplikowanej kreacji oprogramowania. Aplikacje tworzone są w uniwersalnym języku .net, który umożliwia ich integrację z istniejącymi ...

-

![Uwaga na fałszywe domeny internetowe [© stoupa - Fotolia.com] Uwaga na fałszywe domeny internetowe]()

Uwaga na fałszywe domeny internetowe

... jest o wypełnienie specjalnego formularza. Tego typu działania umożliwiają rozpowszechnianie malware, czyli aplikacji i skryptów mających szkodliwe, przestępcze lub złośliwe działanie w stosunku do użytkownika komputera. Fałszywe strony są również cennym źródłem pozyskiwania danych osobowych, pozwalającym na budowanie bazy użytkowników Internetu ...

-

![Usługi BPO w 2009 roku [© Scanrail - Fotolia.com] Usługi BPO w 2009 roku]()

Usługi BPO w 2009 roku

... sektor energetyki czy służba zdrowia). Procesy prywatyzacyjne wielu przedsiębiorstw energetycznych - zarówno elektrowni jak i firm dystrybucyjnych - są już bardzo zaawansowane. Działanie tych firm w warunkach wolnej konkurencji z pewnością będzie sprzyjać wdrażaniu nowoczesnych rozwiązań, a tym samym branża outsourcingu może zyskać nowe możliwości ...

-

![ESET NOD32 Antivirus 4 dla Mac OS X i Linux ESET NOD32 Antivirus 4 dla Mac OS X i Linux]()

ESET NOD32 Antivirus 4 dla Mac OS X i Linux

... analizy heurystycznej. W razie potrzeby nieznany plik jest uruchamiany przez program w oddzielonym, zabezpieczonym środowisku, dzięki czemu rozwiązanie może sprawdzić działanie groźnego kodu, nie narażając systemu operacyjnego na niebezpieczeństwo. Sprawdzany kod jest następnie analizowany pod kątem podejrzanego zachowania i klasyfikowany jako ...

-

![Kreowanie marki w polskich realiach [© Minerva Studio - Fotolia.com] Kreowanie marki w polskich realiach]()

Kreowanie marki w polskich realiach

... czasu emisji reklam produktu. Taka wzmożona aktywność reklamowa staje się faktycznie narzędziem zbudowania wysokiej sprzedaży, ale jest to działanie na krótką metę. I muszę podkreślić w tym miejscu, że nie neguję korzyści, jakie przynosi firmie reklamowanie produktu, powątpiewam ...

-

![Szkodliwe programy w Polsce - III kw.2009 Szkodliwe programy w Polsce - III kw.2009]()

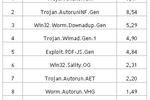

Szkodliwe programy w Polsce - III kw.2009

... bardzo wysokie lokaty. Na przykład, Win32.PopMenu.i (zajmujący drugie miejsce) odpowiada za wyświetlanie reklam i ofert handlowych bezpośrednio w systemie użytkownika. Działanie tego szkodnika jest bardziej irytujące, niż niebezpieczne. Z kolei GameThief, który pojawił się wyłącznie w sierpniowym zestawieniu, na liście kwartalnej zajmuje 8 pozycję ...

-

![Portale społecznościowe źródłem informacji? Portale społecznościowe źródłem informacji?]()

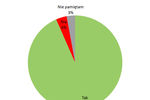

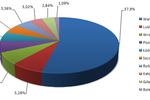

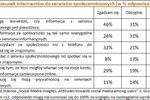

Portale społecznościowe źródłem informacji?

... tę wykorzystuje 38% firm z sektora B2B i co piąta (21%) kierująca swoją ofertę do konsumentów indywidualnych. Jest to coraz popularniejsze działanie. "Firmy, głównie doradcze, marketingowe, a także prowadzące e-biznes np. sklepy internetowe wykorzystują serwisy społecznościowe, a szczególnie social bookmarkingowe do zamieszczania i promowania ...

-

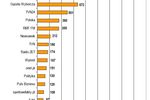

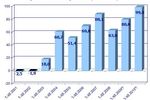

![Najczęściej cytowane media XI 2009 Najczęściej cytowane media XI 2009]()

Najczęściej cytowane media XI 2009

Badanie "Najbardziej opiniotwórcze media w Polsce" opracowane przez Instytut Monitorowania Mediów ponownie udowadnia, że miano najczęściej powoływanego tytułu mediowego utrzymuje Rzeczpospolita, kolejny miesiąc niezagrożona działaniem konkurencji. W zestawieniu piętnastu najczęściej cytowanych mediów znalazły się cztery dzienniki, trzy tygodniki ...

-

![Bezpieczeństwo dzieci w Internecie Bezpieczeństwo dzieci w Internecie]()

Bezpieczeństwo dzieci w Internecie

... występującego w Polsce dwie wersje tego trojana pojawiły się na 2 oraz 4 miejscu. Razem odpowiadały one za blisko 5% infekcji w skali kraju. Ich działanie polegało na szpiegowaniu użytkownika i - między innymi - wykradaniu loginów oraz haseł do gier online. W zestawieniu z września, żaden z tych trojanów nie pojawił ...

-

![Imprezy integracyjne: pomysły na eventy [© Minerva Studio - Fotolia.com] Imprezy integracyjne: pomysły na eventy]()

Imprezy integracyjne: pomysły na eventy

... ciekawych zabaw logicznych, które mają jedną ogromną przewagę nad nowoczesnymi formami rozrywki – znacznie lepiej integrują pracowników, ponieważ tylko wspólne działanie wszystkich członków zespołu może doprowadzić do prawidłowego wykonania zadań i osiągnięcia sukcesu. Wykorzystanie przedmiotów ogólnodostępnych i zrobienie z nich czegoś zupełnie ...

-

![Rozwój korporacji: kluczowe aspekty Rozwój korporacji: kluczowe aspekty]()

Rozwój korporacji: kluczowe aspekty

... się świat i im więcej nowości nas otacza, tym chętniej decydujemy się na bezpieczne rozwiązania. Instrumentalne zachowanie jest efektem zaskoczenia – przewidywalne działanie staje się odpowiedzią na nieprzewidywalną rzeczywistość. Zastanów się nad tym, jak bardzo globalizacja wzmaga poczucie niepewności. Wyobraź sobie, że jesteś ...

-

![Canon imageRUNNER 2500 i 2300 Canon imageRUNNER 2500 i 2300]()

Canon imageRUNNER 2500 i 2300

... , oferując druk z szybkością do 20 str/min, krótki czas reakcji oraz mieszczący pięć linii i łatwy w obsłudze wyświetlacz LCD. Ponadto usprawniają one działanie zespołowe dzięki dostępnym opcjonalnie funkcjom druku i skanowania sieciowego, dzięki czemu grupy robocze mogą współdzielić jedno urządzenie. Obie nowe serie posiadają ...

-

![Co czeka polskie firmy w 2010 r.? Co czeka polskie firmy w 2010 r.?]()

Co czeka polskie firmy w 2010 r.?

... do wzmożonej konkurencji, która na pewno je czeka tak na rynku polskim, jak i na rynkach zewnętrznych. 2) powinny przestawić się na działanie w średnim i długim horyzoncie. Ich rentowności i płynności nic ponadprzeciętnego już nie powinno zagrażać. Zatem budowanie przewagi konkurencyjnej powinno oprzeć się na ...

-

![Wycena/analiza porównawcza [© Minerva Studio - Fotolia.com] Wycena/analiza porównawcza]()

Wycena/analiza porównawcza

... analizę. W tym wypadku relatywność wyceny ustępuje miejsca dokonywaniu próby oszacowania wartości podmiotu przy stanie natury określanym przez badającego jako wzorcowy. Działanie takie może posłużyć do określenia długoterminowej wartości potencjalnej podmiotu w przypadku przyjęcia parametru będącego medianą rynkową dla długiego okresu. W takim ...

-

![ESET NOD32 Antivirus 4.2 w wersji beta [© Nmedia - Fotolia.com] ESET NOD32 Antivirus 4.2 w wersji beta]()

ESET NOD32 Antivirus 4.2 w wersji beta

... 2.0 dla Windows 7, pozwalające stworzyć płytę ratunkową na wypadek awarii najnowszego systemu operacyjnego firmy Microsoft. W samym programie ESET NOD32 Antivirus zmodyfikowano działanie systemu antywirusowego oraz antyspamowego, a także dodano wparcie dla starszej wersji systemu Windows NT 4.0 SP6, z której nadal korzysta wiele przedsiębiorstw ...

-

![Tymbark w konwencji Alternate Reality Game [© Minerva Studio - Fotolia.com] Tymbark w konwencji Alternate Reality Game]()

Tymbark w konwencji Alternate Reality Game

... młodej grupy docelowej i wyróżniającą się na tle innych działań w internecie skierowanych do tego grona odbiorców. Wreszcie aktywacja miała podkreślać współuczestnictwo i działanie w grupie, nawiązując do hasła przewodniego innych działań komunikacyjnych marki: „Razem, za każdym razem”. Dlaczego postawiliśmy właśnie na grę, jako nośnik ...

-

![Przeglądarka Firefox 3.6 Przeglądarka Firefox 3.6]()

Przeglądarka Firefox 3.6

... Firefox podsunie ci gotowe informacje bazując na tym, co wpisywałeś w podobne pola do tej pory. Wydajność: Poprawiona szybkość JavaScriptu, szybsze działanie i uruchamianie samej przeglądarki Otwarte wideo i audio: Dzięki najlepszej na świecie implementacji wspierającej audio i wideo zgodnie ze specyfikacją HTML5 (Vorbis oraz ...

-

![Utrata danych a niskie temperatury [© violetkaipa - Fotolia.com] Utrata danych a niskie temperatury]()

Utrata danych a niskie temperatury

... Odor. Cztery porady, które pozwolą na zmniejszenie ryzyka utraty danych podczas mrozów: Nie wystawiajmy komputerów i innych urządzeń cyfrowych na długotrwałe działanie niskich temperatur – długotrwałe ochłodzenie może spowodować zniszczenie układów elektronicznych i utratę naszych danych. Jeśli pozostawiliśmy komputer bądź inne urządzenie na długi ...

-

![Facebook znowu zaatakowany [© stoupa - Fotolia.com] Facebook znowu zaatakowany]()

Facebook znowu zaatakowany

... wśród użytkowników sieci Facebook. Przyczyną działań wokół "Un named app" okazała się informacja o nieznanej aplikacji rzekomo szpiegującej i spowalniającej działanie stron serwisu społecznościowego - poinformowali specjaliści z G Data. Początkiem całego zamieszania był rozsyłany między użytkownikami sieci fałszywy alarm o nieznanej aplikacji ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![AVG Internet Security i Anti-Virus Business Edition 9.0 [© Nmedia - Fotolia.com] AVG Internet Security i Anti-Virus Business Edition 9.0](https://s3.egospodarka.pl/grafika/AVG/AVG-Internet-Security-i-Anti-Virus-Business-Edition-9-0-Qq30bx.jpg)

![Strategie agresywne: część 1 [© Minerva Studio - Fotolia.com] Strategie agresywne: część 1](https://s3.egospodarka.pl/grafika/strategie-agresywne/Strategie-agresywne-czesc-1-iG7AEZ.jpg)

![Jak rozliczyć projekt B+R [© Minerva Studio - Fotolia.com] Jak rozliczyć projekt B+R](https://s3.egospodarka.pl/grafika/wnioski-o-dofinansowanie/Jak-rozliczyc-projekt-B-R-iG7AEZ.jpg)

![Domeny internetowe: kup komplet [© stoupa - Fotolia.com] Domeny internetowe: kup komplet](https://s3.egospodarka.pl/grafika/domeny-internetowe/Domeny-internetowe-kup-komplet-MBuPgy.jpg)

![Portale społecznościowe zagrożone [© stoupa - Fotolia.com] Portale społecznościowe zagrożone](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Portale-spolecznosciowe-zagrozone-MBuPgy.jpg)

![Stres w pracy coraz większy [© Scanrail - Fotolia.com] Stres w pracy coraz większy](https://s3.egospodarka.pl/grafika/stres-zawodowy/Stres-w-pracy-coraz-wiekszy-apURW9.jpg)

![xRM Microsoft Dynamics [© Nmedia - Fotolia.com] xRM Microsoft Dynamics](https://s3.egospodarka.pl/grafika/xRM-Microsoft-Dynamics/xRM-Microsoft-Dynamics-Qq30bx.jpg)

![Uwaga na fałszywe domeny internetowe [© stoupa - Fotolia.com] Uwaga na fałszywe domeny internetowe](https://s3.egospodarka.pl/grafika/GData/Uwaga-na-falszywe-domeny-internetowe-MBuPgy.jpg)

![Usługi BPO w 2009 roku [© Scanrail - Fotolia.com] Usługi BPO w 2009 roku](https://s3.egospodarka.pl/grafika/uslugi-BPO/Uslugi-BPO-w-2009-roku-apURW9.jpg)

![Kreowanie marki w polskich realiach [© Minerva Studio - Fotolia.com] Kreowanie marki w polskich realiach](https://s3.egospodarka.pl/grafika/marka/Kreowanie-marki-w-polskich-realiach-iG7AEZ.jpg)

![Imprezy integracyjne: pomysły na eventy [© Minerva Studio - Fotolia.com] Imprezy integracyjne: pomysły na eventy](https://s3.egospodarka.pl/grafika/imprezy-integracyjne/Imprezy-integracyjne-pomysly-na-eventy-iG7AEZ.jpg)

![Wycena/analiza porównawcza [© Minerva Studio - Fotolia.com] Wycena/analiza porównawcza](https://s3.egospodarka.pl/grafika/wycena-rynkowa/Wycena-analiza-porownawcza-iG7AEZ.jpg)

![ESET NOD32 Antivirus 4.2 w wersji beta [© Nmedia - Fotolia.com] ESET NOD32 Antivirus 4.2 w wersji beta](https://s3.egospodarka.pl/grafika/ESET/ESET-NOD32-Antivirus-4-2-w-wersji-beta-Qq30bx.jpg)

![Tymbark w konwencji Alternate Reality Game [© Minerva Studio - Fotolia.com] Tymbark w konwencji Alternate Reality Game](https://s3.egospodarka.pl/grafika/Alternate-Reality-Game/Tymbark-w-konwencji-Alternate-Reality-Game-iG7AEZ.jpg)

![Utrata danych a niskie temperatury [© violetkaipa - Fotolia.com] Utrata danych a niskie temperatury](https://s3.egospodarka.pl/grafika/utrata-danych/Utrata-danych-a-niskie-temperatury-SdaIr2.jpg)

![Facebook znowu zaatakowany [© stoupa - Fotolia.com] Facebook znowu zaatakowany](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Facebook-znowu-zaatakowany-MBuPgy.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ile zarabia specjalista ds. administracji? Nowy raport z rynku pracy [© pexels] Ile zarabia specjalista ds. administracji? Nowy raport z rynku pracy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Ile-zarabia-specjalista-ds-administracji-Nowy-raport-z-rynku-pracy-270838-150x100crop.jpg)

![Zadaniowy czas pracy: zalety, wady i przepisy 2026 [© pexels] Zadaniowy czas pracy: zalety, wady i przepisy 2026](https://s3.egospodarka.pl/grafika2/zadaniowy-system-czasu-pracy/Zadaniowy-czas-pracy-zalety-wady-i-przepisy-2026-270837-150x100crop.jpg)

![Przełomowy wyrok SUE w sprawie VAT. Firmy nie muszą czekać na fakturę, aby odliczyć podatek [© wygenerowane przez AI] Przełomowy wyrok SUE w sprawie VAT. Firmy nie muszą czekać na fakturę, aby odliczyć podatek](https://s3.egospodarka.pl/grafika2/odliczenie-podatku-VAT/Przelomowy-wyrok-SUE-w-sprawie-VAT-Firmy-nie-musza-czekac-na-fakture-aby-odliczyc-podatek-270839-150x100crop.jpg)

![Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm [© wygenerowane przez AI] Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm](https://s3.egospodarka.pl/grafika2/prawo-do-zasilku-chorobowego/Nowe-zasady-zwolnien-lekarskich-praktyczne-skutki-dla-pracownikow-i-firm-270823-150x100crop.jpg)

![150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek? [© wygenerowane przez AI] 150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek?](https://s3.egospodarka.pl/grafika2/ZUS/150-mln-zl-z-ZUS-na-bezpieczenstwo-pracy-Kto-moze-ubiegac-sie-o-dofinansowanie-i-jak-zlozyc-wniosek-270822-150x100crop.jpg)