-

![Bankowość mobilna w Erze [© pizuttipics - Fotolia.com] Bankowość mobilna w Erze]()

Bankowość mobilna w Erze

... . Jej zaletą jest łatwość obsługi, szybkość wywoływania operacji oraz ścisła kontrola kosztów takich operacji (jedno zapytanie = 50 gr +VAT pobierany przez Era ... Bezpieczeństwo transakcji zagwarantować ma wielostopniowy system obejmujący między innymi: ochronę dostępu do menu bankowego za pomocą kodu PIN, szyfrowanie transmisji danych, identyfikację ...

-

![Zagrożenia internetowe I kw. 2012 Zagrożenia internetowe I kw. 2012]()

Zagrożenia internetowe I kw. 2012

... SMS na numery o podwyższonej opłacie? Odpowiedź jest prosta: pełna kontrola pozwala osobom atakującym ukrywać obecność szkodliwego oprogramowania na telefonie przez długi ... backdoorem, tj. programem, który umożliwiał osobom atakującym uzyskanie pełnego dostępu do zainfekowanych Maków. Korporacyjni użytkownicy Maków, którzy są przekonani, że ich ...

-

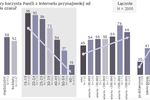

![Polscy internauci 2012 [© Yuri Arcurs - Fotolia.com] Polscy internauci 2012]()

Polscy internauci 2012

... prozaiczny charakter: 1/7 osób łączy fakt niewykorzystywania sieci z brakiem dostępu do komputera lub Internetu (mniej niż w poprzednich latach) lub ... za darmo przez 9% użytkowników) oraz polskie i zagraniczne seriale (7% użytkowników). 6. Regulacja i kontrola Rośnie ostrożność Polaków w stosunku do Internetu Polacy uznają informacje płynące z ...

-

![Wi-Fi - pięta achillesowa bezpieczeństwa IT [© georgejmclittle - Fotolia.com] Wi-Fi - pięta achillesowa bezpieczeństwa IT]()

Wi-Fi - pięta achillesowa bezpieczeństwa IT

... zaś rozwiązania, takie jak system zapobiegania włamaniom (IPS), programy antywirusowe, kontrola aplikacji i filtrowanie adresów URL. Poważne obawy w związku z niedostateczną ... jednak aż 13% z nich w żaden sposób nie kontroluje takiego dostępu. Najczęstszą formą dostępu do sieci bezprzewodowych przedsiębiorstwa jest dostęp oparty na tymczasowej nazwie ...

-

![API na celowniku cyberprzestępców [© WrightStudio - Fotolia.com] API na celowniku cyberprzestępców]()

API na celowniku cyberprzestępców

... , że stworzono już specjalne służące temu narzędzia. Dobrym pomysłem jest również kontrola deweloperów w celu identyfikowania użytych bibliotek API. Zdarza się, że w strategii ... z lekceważeniem stosowania wobec nich restrykcyjnej polityki bezpieczeństwa. Pomimo braku dostępu z zewnątrz, nadal powinny być monitorowane pod kątem bezpieczeństwa. Bardzo ...

-

![ESET Smart Security 5 i NOD32 Antivirus 5 w wersji beta ESET Smart Security 5 i NOD32 Antivirus 5 w wersji beta]()

ESET Smart Security 5 i NOD32 Antivirus 5 w wersji beta

... skuteczną ochronę użytkownika rozwiązań ESET przed nieautoryzowanymi próbami dostępu do jego komputera oraz próbami monitorowania ruchu sieciowego. Wybrane nowe funkcjonalności testowych wersji ESET Smart Security 5 oraz ESET NOD32 Antivirus 5 Udoskonalona kontrola nośników wymiennych – umożliwia blokowanie nośników wymiennych i wyeliminowanie ...

-

![Jak chronić dziecko w Internecie? Jak chronić dziecko w Internecie?]()

Jak chronić dziecko w Internecie?

... kontrola treści i ustawienia prywatności – dzięki temu możliwe jest dokładne zdefiniowanie tego, co dziecko może wyszukać w sieci. Możliwe jest także ustawienie przeglądarki w trybie pełnoekranowym oraz zablokowanie menu systemu (wtedy dziecko nie ma dostępu ... z dzieckiem i wyjaśnienie: dlaczego taka kontrola i ograniczenia są potrzebne oraz jakie ...

-

![Kaspersky Small Office Security w nowej wersji Kaspersky Small Office Security w nowej wersji]()

Kaspersky Small Office Security w nowej wersji

... jasne dla właścicieli małych firm. Funkcje takie jak szyfrowanie danych czy kontrola polityki korzystania z sieci mogą zostać łatwo wdrożone za pomocą menu ... informacje finansowe klientów, nigdy nie są narażone na ryzyko kradzieży, nieautoryzowanego dostępu czy przypadkowego usunięcia. Centralne zarządzanie. Właściciele firm mogą zdalnie zarządzać, ...

-

![Nowy Bitdefender GravityZone dla małych i dużych firm Nowy Bitdefender GravityZone dla małych i dużych firm]()

Nowy Bitdefender GravityZone dla małych i dużych firm

... systemu operacyjnego i punktu końcowego znajdującego się w dowolnym miejscu. Wszechstronna kontrola urządzeń w nowym GravityZone pozwala dopracować uprawnienia użytkowników i stworzyć ... i Cloud oferuje intuicyjne, scentralizowane zarządzanie. Wirtualne i fizyczne maszyny Linux korzystają z dostępu bezpieczeństwa dla punktów końcowych na żądanie, ...

-

![Jak zabezpieczyć smartfony dzieci? Jak zabezpieczyć smartfony dzieci?]()

Jak zabezpieczyć smartfony dzieci?

... oferują wiele możliwości wyboru rodzaju blokady – od numerycznych kodów dostępu, przez hasła, kombinacje graficzne po zabezpieczenia biometryczne. Zalecamy stosowanie zabezpieczeń biometrycznych ... stosowania odpowiednich zabezpieczeń. Nie zapominajmy, że także zdroworozsądkowa kontrola rodzicielska może być przydatnym narzędziem z jednej strony ...

-

![Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania [© pixabay.com] Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania]()

Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania

... . Wprowadzona zostanie również kontrola zewnętrznych dostawców, na których bardzo mocno polega cały sektor finansowy. W rezultacie szczególnego znaczenia nabiera kontrola z jakich rozwiązań ... . Środki te będą dotkliwe - organy nadzorcze będą mogły żądać pełnego dostępu do danych (w tym kodu źródłowego) oraz pełnej dokumentacji. Dozwolona będzie ...

-

![Cyberbezpieczeństwo: czego obawiać się w 2023 roku? [© BillionPhotos.com - Fotolia.com] Cyberbezpieczeństwo: czego obawiać się w 2023 roku?]()

Cyberbezpieczeństwo: czego obawiać się w 2023 roku?

... w chmurze jest związana z błędną konfiguracją, zazwyczaj zbyt szeroką kontrolą dostępu. W 2023 roku użytkownicy chmury mogą spodziewać się stopniowego ograniczania ... w nadchodzącym roku tak ważne stanie się bezpieczeństwo interfejsów API, kontrola dostępów w środowiskach chmurowych czy sprawdzenie kodów źródłowych. Wyżej wymienione kwestie ...

-

![Ograniczony dostęp do mediów społecznościowych dla młodzieży. 75% Polaków na "tak" [© pixabay.com] Ograniczony dostęp do mediów społecznościowych dla młodzieży. 75% Polaków na "tak"]()

Ograniczony dostęp do mediów społecznościowych dla młodzieży. 75% Polaków na "tak"

... Jakie zakazy w tym zakresie wprowadziła Francja? Jak duży odsetek Polaków chciałby zakazać dostępu do social mediów osobom poniżej 18. roku życia? Z badania UCE RESEARCH i ... uchronić młodych ludzi przed dostępem do nieodpowiednich dla nich treści, ale weryfikacja i kontrola tego nie może być tylko iluzoryczna – dodaje Michał Pajdak. Na trzecim miejscu ...

-

![Dzieci w sieci coraz bardziej zagrożone. Co mogą zrobić rodzice? [© pixabay.com] Dzieci w sieci coraz bardziej zagrożone. Co mogą zrobić rodzice?]()

Dzieci w sieci coraz bardziej zagrożone. Co mogą zrobić rodzice?

... online. Cierpią także dziecięce relacje, co może zaburzać rozwój emocjonalny i społeczny. Kontrola rodzicielska – jak robić to dobrze? Na rynku dostępnych jest wiele rozwiązań, ... nieodpowiednie dla wieku. Przydatna jest też możliwość wysyłania żądań dostępu do określonych witryn, którymi rodzic może następnie zarządzać i podejmować decyzje. Alerty ...

-

![Vectra wprowadza usługę Bezpieczny Internet DOM Vectra wprowadza usługę Bezpieczny Internet DOM]()

Vectra wprowadza usługę Bezpieczny Internet DOM

... zagrożeniami, prowadzącymi do kradzieży danych, uszkodzenia systemu czy blokowania dostępu do plików Ochrona bankowości i bezpieczne zakupy – ochrona ... Protection) – całodobowe monitorowanie użycia danych osobowych w Internecie z natychmiastowym alertem Kontrola rodzicielska – blokuje szkodliwe treści i pomaga kontrolować czas spędzany online ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... sprzętem stworzono dodatkowy poziom - Virtual Machine Monitor (VMM). Podczas uruchamiania komputera kontrola przekazywana jest z BIOS-u do VMM z obejściem standardowej sekwencji ładowania ... o nazwie RedBrowser. Według autorów programu, RedBrowser miał umożliwić uzyskanie dostępu do stron WAP bez nawiązania połączenia internetowego. Było to możliwe ...

-

![Jak wspólnie realizować badania [© Minerva Studio - Fotolia.com] Jak wspólnie realizować badania]()

Jak wspólnie realizować badania

... 3. Kontrola stanu realizacji badania Wspólna platforma informatyczna to również pełna informacja o stanie i postępach prac nad realizowanym projektem. W powszechnie wykorzystywanych systemach informatycznych każdy podmiot projektu dysponuje bieżącymi informacjami o jego postępach. Szczegółowość informacji zależy wyłącznie od poziomu dostępu. Zatem ...

-

![Umowy z operatorem stacjonarnym nieuczciwe [© pizuttipics - Fotolia.com] Umowy z operatorem stacjonarnym nieuczciwe]()

Umowy z operatorem stacjonarnym nieuczciwe

... UOKiK skontrolował dziewięciu przedsiębiorców świadczących usługi telefonii stacjonarnej, dostępu do Internetu oraz telewizji kablowej. Przeanalizowano cenniki, regulaminy ... ograniczanie przez operatorów odpowiedzialności w przypadku wystąpienia przerw w świadczeniu usługi. Kontrola wykazała unikanie odpowiedzialności głównie w związku z przerwami ...

-

![Operatorzy komórkowi i handel w sieci: raport UOKiK [© Scanrail - Fotolia.com] Operatorzy komórkowi i handel w sieci: raport UOKiK]()

Operatorzy komórkowi i handel w sieci: raport UOKiK

... natychmiastowego podpisania nawet niesatysfakcjonującej umowy. Poza tym osoby, które nie mają dostępu do Internetu nie mogłyby zapoznać się wcześniej z jej warunkami. Przeciwko PTK ... Poza tym część kwestionowanych przez Urząd klauzul została dobrowolnie zmieniona. Kontrola operatorów jest częścią analizy dotyczącej przestrzegania praw konsumentów na ...

-

![E-handel okiem NIK E-handel okiem NIK]()

E-handel okiem NIK

... się Departament Kontroli Skarbowej Ministerstwa. Jednak, jak zauważają kontrolerzy, kontrola e-handlu została wpisana do priorytetów kontroli skarbowej dopiero na 2008 i ... napotykają na dwa zasadnicze problemy: brak odpowiedniego sprzętu komputerowego i nieograniczonego dostępu do Internetu; aż 12 z 14 kontrolowanych urzędów skarbowych korzystało z ...

-

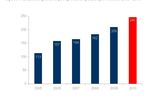

![Polscy internauci 2010 Polscy internauci 2010]()

Polscy internauci 2010

... fakt niewykorzystywania sieci z brakiem dostępu do komputera lub Internetu (75% osób niebędących Użytkownikami Internetu nie ma dostępu do komputera lub Internetu, ale ... . Tylko jedna dziesiąta użytkowników Internetu kupuje książki przez Internet. Regulacja i kontrola Chociaż Polacy obawiają się nieco podejmowania ryzykownych działań w Internecie, to ...

-

![UKE a rynek usług pocztowych 2006-2011 UKE a rynek usług pocztowych 2006-2011]()

UKE a rynek usług pocztowych 2006-2011

... zakresie nie znalazły jak dotąd odzwierciedlenia w systemie prawa. Kontrola bezpieczeństwa obrotu pocztowego Jak informuje UKE, szereg nieprawidłowości ma swoje ... zmniejszenie cenowej granicy obszaru zastrzeżonego dla operatora publicznego i jednocześnie bariery dostępu do świadczenia tej usługi przez operatorów niepublicznych. Cena ustalona przez ...

-

![Inwestycje przedsiębiorstw będą rosły powoli Inwestycje przedsiębiorstw będą rosły powoli]()

Inwestycje przedsiębiorstw będą rosły powoli

... są potencjalnie świetnymi partnerami – niezła rentowność, bezpieczeństwo wynikające z wysokiej płynności, kontrola kosztów – mimo bardzo silnie rosnących cen surowców. Banki także to dostrzegają – ... na to pytanie jest równocześnie odpowiedzią na pytanie o warunki i koszt dostępu do zewnętrznych źródeł finansowania. Drugi czynnik, który warto wskazać ...

-

![ESET Smart Security 5 i NOD32 Antivirus 5 ESET Smart Security 5 i NOD32 Antivirus 5]()

ESET Smart Security 5 i NOD32 Antivirus 5

... Wybrane funkcje ESET Smart Security 5 RC i ESET NOD32 Antivirus 5 RC: Udoskonalona kontrola nośników wymiennych – blokuje zagrożenia, które próbują przedostać się do chronionego ... blokuje strony, które mogą zawierać niepożądane treści. Istnieje możliwość zablokowania dostępu do nawet 20 predefiniowanych kategorii witryn. Lepsza ochrona antyspamowa ...

-

![Szkodliwe programy mobilne 2011 Szkodliwe programy mobilne 2011]()

Szkodliwe programy mobilne 2011

... itd.). Problem ten zostanie szerzej omówiony w dalszej części raportu. Cel: kontrola urządzeń Zagrożenia, których celem jest kontrolowanie urządzeń, stały się bardzo rozpowszechnione w ... np. w różnych formach reklamy w celu zapewnienia szybkiego, łatwego dostępu do konkretnych informacji. Dlatego też pierwsze ataki z wykorzystaniem kodów ...

-

![Fortinet FortiOS 5.0 chroni środowisko BYOD [© JcJg Photography - Fotolia.com] Fortinet FortiOS 5.0 chroni środowisko BYOD]()

Fortinet FortiOS 5.0 chroni środowisko BYOD

... (sandbox). Wykorzystuje ona metody heurystyczne oraz bazę reputacji adresów IP. Większa kontrola w celu zabezpieczenia urządzeń mobilnych i środowisk BYOD. System identyfikuje urządzenia oraz pozwala na zastosowanie specjalnych zasad dostępu i profili bezpieczeństwa, w zależności od rodzaju urządzenia lub grupy urządzeń, lokalizacji i sposobów ...

-

![Router TP-LINK TL-ER604W Router TP-LINK TL-ER604W]()

Router TP-LINK TL-ER604W

... dla wielu przydatnych funkcji i technologii takich jak obsługa protokołów VPN czy kontrola aplikacji oraz serwerów PPPoE. Dzięki temu możliwa jest jednoczesna obsługa do 30 ... szereg rozbudowanych narzędzi do zarządzania siecią. Administratorzy mają możliwość ograniczenia pracownikom dostępu jedynie do wybranych usług, takich jak. FTP, HTTP lub SMTP ...

-

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku]()

Ochrona danych osobowych: tożsamość na celowniku

... jest wdrożenie polityki BYOD, która może stanowić załącznik do regulaminu pracownika. Pełna kontrola nad urządzeniem przez dział IT nie jest możliwa do wprowadzenia ... o udostępnienie danych. Istotne jest również uregulowanie w umowie kwestii zakresu dostępu do danych, w przypadku, kiedy dostawca chmury zleca część procesów związanych z przetwarzaniem ...

-

![Sprzęt elektroniczny na Pierwszą Komunię? Pamiętaj o zagrożeniach Sprzęt elektroniczny na Pierwszą Komunię? Pamiętaj o zagrożeniach]()

Sprzęt elektroniczny na Pierwszą Komunię? Pamiętaj o zagrożeniach

... sprzętu, lecz również dziecka w sytuacji kryzysowej, np. zagubienia czy porwania. 2. Kontrola rodzicielska Co zrobić, jeśli Twoje dziecko notorycznie łamie ustalone reguły? W ... Aplikacje, gry i portale społecznościowe Smartfony i tablety bez całej masy aplikacji czy dostępu do sieci przedstawiają raczej nikłą wartość. Nasze pociechy już po kilku ...

-

![Cisco: bezpieczeństwo w Internecie 2017 [© monsitj - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2017]()

Cisco: bezpieczeństwo w Internecie 2017

... na priorytetowym poziomie), jak i poszczególnych pracowników (edukacja w zakresie bezpieczeństwa). Kontrola przestrzegania zasad bezpieczeństwa: niezbędny jest regularny przegląd stosowanych praktyk bezpieczeństwa, aktualizowanie oprogramowania oraz mechanizmów kontroli dostępu do sieci, aplikacji, funkcji systemu i danych. Testowanie efektywności ...

-

![Które urządzenia IoT cyberprzestępcy lubią najbardziej? Które urządzenia IoT cyberprzestępcy lubią najbardziej?]()

Które urządzenia IoT cyberprzestępcy lubią najbardziej?

... nasz kraj z puli 25 miliardów ataków przypadło około 90 tysięcy. Przejęcie dostępu do zarządzania routerem pozwala na przechwycenie ruchu pochodzącego ze wszystkich ... komunikacja podlega zaszyfrowaniu. Najbardziej narażone na ataki są kamerki, nad którymi kontrola odbywa się bezpośrednio poprzez sieć Internet. Na kolejnych miejscach zestawienia ...

-

![Śladami cyberprzestępcy: 9 etapów cyberataku na firmę [© Andrey Popov - Fotolia.com] Śladami cyberprzestępcy: 9 etapów cyberataku na firmę]()

Śladami cyberprzestępcy: 9 etapów cyberataku na firmę

... to nadal poszukiwać potencjalnych celów w sieci. Rozszerzanie uprawnień: uzyskanie podstawowego dostępu nie pozwala hakerom dowolnie przeszukiwać sieci. Aby poruszać się po ... mniej rygorystycznym nadzorem, by ostatecznie przenieść je poza sieć. Zarządzanie i kontrola: Ostatnim krokiem atakującego jest całkowite zatarcie śladów. Cyberprzestępcy chcą ...

-

![Robotyka niesie za sobą niespodziewane zagrożenia Robotyka niesie za sobą niespodziewane zagrożenia]()

Robotyka niesie za sobą niespodziewane zagrożenia

... można zhakować i że w badanym scenariuszu kontrola nad robotem została przejęła przez intruza, próbowano przewidzieć potencjalne zagrożenia związane z bezpieczeństwem polegające na wywieraniu przez maszynę aktywnego wpływu na użytkowników celem skłonienia ich do wykonania pewnych czynności. Uzyskanie dostępu do miejsca objętego zakazem wstępu ...

-

![Świat: wydarzenia tygodnia 42/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 42/2019]()

Świat: wydarzenia tygodnia 42/2019

... można zhakować i że w badanym scenariuszu kontrola nad robotem została przejęła przez intruza, próbowano przewidzieć potencjalne zagrożenia związane z bezpieczeństwem polegające na wywieraniu przez maszynę aktywnego wpływu na użytkowników celem skłonienia ich do wykonania pewnych czynności. Uzyskanie dostępu do miejsca objętego zakazem wstępu ...

-

![Jak HoReCa walczy o doświadczenia konsumentów? [© oksix - Fotolia.com] Jak HoReCa walczy o doświadczenia konsumentów?]()

Jak HoReCa walczy o doświadczenia konsumentów?

... naturalny trend customer experience w hotelarstwie. Klienci poszukują możliwości rozwoju osobistego, dostępu do wyjątkowych doznań kulinarnych, lub oderwania się od ... kuchni. W Bostonie, roboty serwują zdrowe i niedrogie posiłki. Programy rozpoznające głos lub kontrola głosowa, stają się normą w amerykańskich punktach drive-through. Pozostałe ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Bankowość mobilna w Erze [© pizuttipics - Fotolia.com] Bankowość mobilna w Erze](https://s3.egospodarka.pl/grafika/bankowosc-mobilna/Bankowosc-mobilna-w-Erze-QhDXHQ.jpg)

![Polscy internauci 2012 [© Yuri Arcurs - Fotolia.com] Polscy internauci 2012](https://s3.egospodarka.pl/grafika2/badania-spoleczne/Polscy-internauci-2012-109875-150x100crop.jpg)

![Wi-Fi - pięta achillesowa bezpieczeństwa IT [© georgejmclittle - Fotolia.com] Wi-Fi - pięta achillesowa bezpieczeństwa IT](https://s3.egospodarka.pl/grafika2/dzial-IT/Wi-Fi-pieta-achillesowa-bezpieczenstwa-IT-157904-150x100crop.jpg)

![API na celowniku cyberprzestępców [© WrightStudio - Fotolia.com] API na celowniku cyberprzestępców](https://s3.egospodarka.pl/grafika2/API/API-na-celowniku-cyberprzestepcow-214678-150x100crop.jpg)

![Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania [© pixabay.com] Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-firm-w-2022-roku-Oto-najwieksze-wyzwania-243187-150x100crop.jpg)

![Cyberbezpieczeństwo: czego obawiać się w 2023 roku? [© BillionPhotos.com - Fotolia.com] Cyberbezpieczeństwo: czego obawiać się w 2023 roku?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-czego-obawiac-sie-w-2023-roku-250001-150x100crop.jpg)

![Ograniczony dostęp do mediów społecznościowych dla młodzieży. 75% Polaków na "tak" [© pixabay.com] Ograniczony dostęp do mediów społecznościowych dla młodzieży. 75% Polaków na "tak"](https://s3.egospodarka.pl/grafika2/internet/Ograniczony-dostep-do-mediow-spolecznosciowych-dla-mlodziezy-75-Polakow-na-tak-252558-150x100crop.jpg)

![Dzieci w sieci coraz bardziej zagrożone. Co mogą zrobić rodzice? [© pixabay.com] Dzieci w sieci coraz bardziej zagrożone. Co mogą zrobić rodzice?](https://s3.egospodarka.pl/grafika2/dzieci-w-sieci/Dzieci-w-sieci-coraz-bardziej-zagrozone-Co-moga-zrobic-rodzice-252841-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Jak wspólnie realizować badania [© Minerva Studio - Fotolia.com] Jak wspólnie realizować badania](https://s3.egospodarka.pl/grafika/badania-rynku/Jak-wspolnie-realizowac-badania-iG7AEZ.jpg)

![Umowy z operatorem stacjonarnym nieuczciwe [© pizuttipics - Fotolia.com] Umowy z operatorem stacjonarnym nieuczciwe](https://s3.egospodarka.pl/grafika/operatorzy-telekomunikacyjni/Umowy-z-operatorem-stacjonarnym-nieuczciwe-QhDXHQ.jpg)

![Operatorzy komórkowi i handel w sieci: raport UOKiK [© Scanrail - Fotolia.com] Operatorzy komórkowi i handel w sieci: raport UOKiK](https://s3.egospodarka.pl/grafika/operatorzy-komorkowi/Operatorzy-komorkowi-i-handel-w-sieci-raport-UOKiK-apURW9.jpg)

![Fortinet FortiOS 5.0 chroni środowisko BYOD [© JcJg Photography - Fotolia.com] Fortinet FortiOS 5.0 chroni środowisko BYOD](https://s3.egospodarka.pl/grafika2/srodowisko-BYOD/Fortinet-FortiOS-5-0-chroni-srodowisko-BYOD-107912-150x100crop.jpg)

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Ochrona-danych-osobowych-tozsamosc-na-celowniku-131260-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2017 [© monsitj - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2017](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2017-191298-150x100crop.jpg)

![Śladami cyberprzestępcy: 9 etapów cyberataku na firmę [© Andrey Popov - Fotolia.com] Śladami cyberprzestępcy: 9 etapów cyberataku na firmę](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Sladami-cyberprzestepcy-9-etapow-cyberataku-na-firme-216531-150x100crop.jpg)

![Świat: wydarzenia tygodnia 42/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 42/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-42-2019-12AyHS.jpg)

![Jak HoReCa walczy o doświadczenia konsumentów? [© oksix - Fotolia.com] Jak HoReCa walczy o doświadczenia konsumentów?](https://s3.egospodarka.pl/grafika2/branza-HoReCa/Jak-HoReCa-walczy-o-doswiadczenia-konsumentow-224781-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)

![Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe [© wygenerowane przez AI] Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Tlusty-Czwartek-2026-Ile-zaplacisz-za-paczka-Przeglad-cen-i-najgoretsze-trendy-smakowe-270747-150x100crop.jpg)

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)