-

![Notebooki i tablety Acer Enduro Notebooki i tablety Acer Enduro]()

Notebooki i tablety Acer Enduro

... obok przycisku zasilania. Kiedy system jest aktywny, na danym urządzeniu można więc uruchomić konkretną aplikację wciskając odpowiedni przycisk. Kontrola I/O: Opcja zdalnego aktywowania i dezaktywowania dostępu do portów wejścia i wyjścia. Zdalnie można również włączyć lub wyłączyć kamery i czytniki linii papilarnych. Monitoring stanu urządzeń ...

-

![Cyberbezpieczeństwo: kopia zapasowa to tylko początek, poznaj 4 kolejne kroki [© Maksym Yemelyanov - Fotolia.com] Cyberbezpieczeństwo: kopia zapasowa to tylko początek, poznaj 4 kolejne kroki]()

Cyberbezpieczeństwo: kopia zapasowa to tylko początek, poznaj 4 kolejne kroki

... o znaczeniu strategicznym. Warto przeszkolić personel w zakresie zasad uzyskiwania zdalnego dostępu do informacji i regularnie przeglądać strategię firmy, aby mieć pewność, że zaspokaja ona ... źródeł i kontakt z działem informatycznym w razie wątpliwości. Warto pamiętać o znanej maksymie, która mówi, że „kontrola jest najwyższą formą zaufania”. Rick ...

-

![Ransomware bije nowe rekordy [© santiago silver - Fotolia.com] Ransomware bije nowe rekordy]()

Ransomware bije nowe rekordy

... Development Manager w Xopero Software. Trójsilnikowy system antywirusowy, moduł bazujący na reputacji zasobów Internetu, Intrusion Prevention System (IPS), kontrola aplikacji i dostępu, wzmocniony system DNS, czy oprogramowanie do backupu danych - to dopiero początek narzędzi zabezpieczających opisywanych i rekomendowanych przez specjalistów ...

-

![Media społecznościowe zagrożeniem dla dzieci Media społecznościowe zagrożeniem dla dzieci]()

Media społecznościowe zagrożeniem dla dzieci

... 10 procent Polaków uważa, że nie powinno się ograniczać nieletnim dostępu do serwisów społecznościowych. Niestety praktyka pokazuje, że rodzice chętnie udostępniają tablety ... co robią ich dzieci w Internecie. - wyjaśnia Robert Dziemianko. Na przykład kontrola rodzicielska w oprogramowaniu G DATA pozwala blokować dostęp do określonych treści, czy ...

-

![T-Mobile wprowadza Cyber Guard® Lite [© Freepik] T-Mobile wprowadza Cyber Guard® Lite]()

T-Mobile wprowadza Cyber Guard® Lite

... są urządzenia mobilne, które ze względu na swoją specyfikę i łatwość dostępu do sieci, stanowią idealny cel dla cyberprzestępców. Pracownicy korzystający z telefonów ... usługi, takich jak Cyber Guard® Silver, dostępne są dodatkowe funkcje, w tym np. kontrola aplikacji, co zwiększa poziom zabezpieczeń. Szybkie wdrożenie i pełne wsparcie Jednym z ...

-

![5 kroków do bezpieczeństwa dzieci w sieci [© Freepik] 5 kroków do bezpieczeństwa dzieci w sieci]()

5 kroków do bezpieczeństwa dzieci w sieci

... , które mogą stać się realnym wsparciem w codziennym dbaniu o cyfrowe bezpieczeństwo dziecka: Zaawansowana kontrola rodzicielska Pozwala rodzicom na monitorowanie i zarządzanie aktywnością dziecka w sieci. Umożliwia m.in. blokowanie dostępu do określonych stron internetowych, aplikacji czy kategorii treści (np. przemoc, treści seksualne, hazard ...

-

![5 praktycznych wskazówek, jak skutecznie chronić swoje dane w dobie cyberzagrożeń [© wygenerowane przez AI] 5 praktycznych wskazówek, jak skutecznie chronić swoje dane w dobie cyberzagrożeń]()

5 praktycznych wskazówek, jak skutecznie chronić swoje dane w dobie cyberzagrożeń

... Sophos ostrzegają, że próby wprowadzania backodoorów oraz polityki „autoryzowanego dostępu” do danych nie zwiększają poziomu bezpieczeństwa, a wręcz mogą go ... Wiśniewski. Ekspert wskazuje jednocześnie, że fundamentem bezpieczeństwa w cyfrowym świecie pozostaje kontrola użytkownika nad własnymi danymi: Szyfrowanie pozwala nam udostępniać to, co ...

-

![Comp SA: nowe rozwiązanie do zarządzania siecią [© Nmedia - Fotolia.com] Comp SA: nowe rozwiązanie do zarządzania siecią]()

Comp SA: nowe rozwiązanie do zarządzania siecią

... grupy odbiorców. Dzięki temu możliwy jest monitoring dostępności serwerów i serwisów oraz kontrola konkretnych aplikacji. Aplikacja Comp SMS Management System obejmuje terminal GSM, ... zarządzania pod WWW. W ramach modułu administracyjnego dostępne są poziomy administracji i dostępu do C-SMS (np. administrator, operator, helpdesk). Uruchamianie oraz ...

-

![Nowy projektor z serii bSure Nowy projektor z serii bSure]()

Nowy projektor z serii bSure

... projektora może nastąpić tylko po wprowadzeniu hasła dostępu – znanego jedynie właścicielowi. Oprócz tego projektor posiada zabezpieczenie antykradzieżowe ... lub 29 dB (bSure XG1 oraz bSure SV1 Impact). cyfrowa kontrola parametrów obrazu – cyfrowa redukcja trapezowatości obrazu, cyfrowy zoom i stop-klatka, możliwość podłączenia dodatkowego ...

-

![McAfee VirusScan po polsku [© Nmedia - Fotolia.com] McAfee VirusScan po polsku]()

McAfee VirusScan po polsku

... z poziomu programu Windows Explorer, oszczędzając czas użytkowników i ułatwiając im eliminację wirusów. Kontrola ruchu danych pomiędzy cyfrowym asystentem osobistym (PDA) a komputerem PC: VirusScan 7.0 kontroluje wszystkie kanały dostępu do komputera, w tym proces synchronizacji z cyfrowym asystentem osobistym. Oprogramowanie to eliminuje ...

-

![Lojalność e-klienta Lojalność e-klienta]()

Lojalność e-klienta

... relacji pielęgnujących współpracę. Jednym z aspektów regulujących lojalność klienta jest bieżącą kontrola jego zadowolenia. Spadek wskaźnika zainteresowania powinien być sygnałem dla ... na stronie oraz nowej ofercie. Dla użytkowników nie posiadających stałego dostępu do Internetu stanowi to wygodne rozwiązanie. Najsilniejszą cechą biuletynów jest ...

Tematy: -

![Polski handel elektroniczny [© Scanrail - Fotolia.com] Polski handel elektroniczny]()

Polski handel elektroniczny

... również przygotowanie konsumentów do właściwego korzystania z usług dostępu do Internetu oraz sprzedaży on-line. W ramach szerokiej akcji ... zamieścił informację, że konsumenta wiążą postanowienia regulaminu z chwili zawierania umowy. Opisywana kontrola w zakresie handlu elektronicznego nie jest jedyną prowadzoną przez UOKiK. Od ...

-

![Tydzień 26/2005 (27.06-03.07.2005) [© RVNW - Fotolia.com] Tydzień 26/2005 (27.06-03.07.2005)]()

Tydzień 26/2005 (27.06-03.07.2005)

... w roku 2009 znajdzie się w strefie euro. Teraz nawet NBP stwierdza, że jest to mało realne. Kontrola NIK wykazała, że ok. 50% z dwóch funduszy unijnych (Phare 2000 i Phare 2001) ... obecnie byłyby one na poziomie ok. 3,5%! Nie można zapominać, że mimo bieżącego dostępu RPP do bieżących, pełnych danych o gospodarce, kolejne oceny przez nią tempa wzrostu ...

-

![Nowy aparat Fujifilm FinePix S5 Pro Nowy aparat Fujifilm FinePix S5 Pro]()

Nowy aparat Fujifilm FinePix S5 Pro

... punktowy sensor Auto Focus kontrola zamknięcia przesłony na poziomie 1/3, ½ i 1 czas migawki od 30 sekund do 1/8000 sekundy funkcja umożliwiająca dodawanie komentarzy do plików zdjęć poprzez połączenie czytnika kodów RS-232C do korpusu aparatu poziomy ustawienia Funkcji Blokady z hasłem dostępu 2,5 calowy wyświetlacz LCD ...

-

![Tydzień 2/2007 (08-14.01.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 2/2007 (08-14.01.2007)]()

Tydzień 2/2007 (08-14.01.2007)

... Las Vegas. Niemiecka firma Nero pokazała rewolucyjne rozwiązanie SecurDisc do zabezpieczenia dostępu do informacji archiwizowanych na płytach CD lub DVD. SecurDisc to ... rozwiązanie na Bliskim Wschodzie, gdzie złoża naftowe są pod kontrola państwa (Arabia saudyjska, Iran). To odwrót od przeprowadzonej w 1972 nacjonalizacji irackich ...

-

![Telefonia internetowa VoIP: usługi ważniejsze niż cena [© Minerva Studio - Fotolia.com] Telefonia internetowa VoIP: usługi ważniejsze niż cena]()

Telefonia internetowa VoIP: usługi ważniejsze niż cena

... aplikacja owa jest tylko elementem poszerzającym funkcjonalność znanej od lat usługi - dostępu wdzwanianego (dial-up) - na telefony komórkowe. Aplikacja ta jedynie automatyzuje ... Połączenia można monitorować w czasie bieżącym, możliwa jest więc na przykład bieżąca kontrola kosztów czy nadzór nad pracownikami. Systemy bilingowe umożliwiają też dość ...

-

![Program Norton 360 w wersji 2.0 [© Nmedia - Fotolia.com] Program Norton 360 w wersji 2.0]()

Program Norton 360 w wersji 2.0

... . Kontrola rodzicielska umożliwia wybranie indywidualnych ustawień dla istniejących kont użytkowników systemu Windows oraz udostępnia możliwość wybrania predefiniowanych profili lub tworzenie niestandardowych profili, które mogą być używane raz lub wiele razy. Nowa funkcja Podgląd dziennika służy do rejestrowania prób uzyskiwania dostępu do ...

-

![UOKiK: 170 mln zł kary dla firm w 2007 [© Scanrail - Fotolia.com] UOKiK: 170 mln zł kary dla firm w 2007]()

UOKiK: 170 mln zł kary dla firm w 2007

... z branży deweloperskiej i pośrednictwa nieruchomości, oferujących usługi telewizji kablowej i dostępu do Internetu, telefonii komórkowej, a także wyższe uczelnie ... kontrole poprawiła się jakość benzyny i oleju napędowego, nie najlepiej wypadła jednak kontrola gazu LPG – 7,9 proc. przebadanych stacji oferowało gaz niespełniający wymagań jakościowych. ...

-

![Komunikacja niewerbalna: czego można się dowiedzieć? [© Minerva Studio - Fotolia.com] Komunikacja niewerbalna: czego można się dowiedzieć?]()

Komunikacja niewerbalna: czego można się dowiedzieć?

... może sugerować otwartość i sympatię, zasłonięcie klatki piersiowej rękoma oznacza najczęściej ‘brak dostępu’ do rozmówcy, z kolei rozłożone ręce i otwarte dłonie skierowane w nasza stronę ... można iść na każdą imprezę. Przejdźmy teraz do samych gestów, nad którymi kontrola umożliwia nam osiągnięcie różnych celów podczas rozmowy. Spójrzmy na polityków, ...

-

![Wybór serwera dla firmy: jakie kryteria przyjąć? [© Minerva Studio - Fotolia.com] Wybór serwera dla firmy: jakie kryteria przyjąć?]()

Wybór serwera dla firmy: jakie kryteria przyjąć?

... promocję. Następnie konieczne jest określenie identyfikatora serwera oraz hasła dostępu. Kolejny krok to akceptacja regulaminu usługi oraz promocji, w której ... serwera, jego obciążenie dobowe i wykorzystanie limitów. Dzięki temu możliwa jest pełna kontrola wykorzystania parametrów usługi. Warto zwrócić uwagę, czy na serwerze jest możliwość ...

-

![UKE: konsultacje w sprawie rozdziału TP S.A. [© pizuttipics - Fotolia.com] UKE: konsultacje w sprawie rozdziału TP S.A.]()

UKE: konsultacje w sprawie rozdziału TP S.A.

... elementów separacji funkcjonalnej, najistotniejszymi są rozdzielenie działalności oraz podział dostępu do informacji. Jednakże należy pamiętać, że w warunkach rynków ... TP S.A powinien być przeprowadzany w sposób jak najbardziej obiektywny. Aby kontrola procesów operacyjnych i rachunkowości regulacyjnej były przeprowadzane właściwie, definicje ...

-

![Internet dla dzieci ale pod nadzorem Internet dla dzieci ale pod nadzorem]()

Internet dla dzieci ale pod nadzorem

... uwagę argumentów przemawiających za zakazaniem dzieciom dostępu do Internetu. Większość z nich oczywiście skupia się wokół delikatności umysłu dziecka i negatywnego wpływu, jaki mogą na niego wywrzeć treści przeznaczone dla dorosłych. Rozwiązanie tego problemu jest jednak proste - "kontrola rodzicielska", która jest w gruncie rzeczy modułem ...

-

![Kaspersky: Internet Security i Anti-Virus 2011 Kaspersky: Internet Security i Anti-Virus 2011]()

Kaspersky: Internet Security i Anti-Virus 2011

... Bezpieczne surfowanie umożliwia skanowanie każdego połączenia z Internetem i automatyczne blokowanie dostępu do strony internetowej zawierającej zainfekowane odsyłacze i kod. Technologia sandbox ... jeżeli są zlokalizowane w państwach, które użytkownik woli „zablokować”. Pełna kontrola dla użytkowników Kaspersky Internet Security 2011 zapewnia również ...

-

![Symantec: rozwiązania do szyfrowania danych [© Nmedia - Fotolia.com] Symantec: rozwiązania do szyfrowania danych]()

Symantec: rozwiązania do szyfrowania danych

... przepustowość dysków SSD. Rozszerzona kontrola nad wymiennymi nośnikami i urządzeniami Rozwiązanie Symantec Endpoint Encryption Device Control zarządza użyciem przenośnych urządzeń dyskowych poprzez szereg zabezpieczeń, na przykład poprzez monitorowanie wykorzystania urządzenia i transferu plików, kontrolowanie dostępu do portów, urządzeń i sieci ...

-

![Worry-Free Business Security 7 od Trend Micro [© Nmedia - Fotolia.com] Worry-Free Business Security 7 od Trend Micro]()

Worry-Free Business Security 7 od Trend Micro

... sprawdzenie stanu zabezpieczeń obu platform i ich konfigurację. NOWA FUNKCJA — kontrola urządzeń Jednym z największych zagrożeń, które pojawiły się w 2010 roku, ... by zapobiegać utracie danych oraz blokować zagrożenia. Program umożliwia ograniczenie dostępu do portów USB w celu uniknięcia skopiowania danych na przenośne napędy. Worry-Free: z ...

-

![Polacy 50+ a mobilny Internet Polacy 50+ a mobilny Internet]()

Polacy 50+ a mobilny Internet

... pozwala dotrzymać kroku współczesności. Sprawnym technologicznie 50-ciolatkom dana jest większa kontrola nad życiem i nad tym, kim są, co robią. Badani starsi ... jest przede wszystkim z pracą i wyszukiwaniem informacji. Wśród powodów korzystania z mobilnego dostępu do sieci, pojawiały się: posiadanie Internetu na własność, wyrwanie się spod dominacji ...

-

![Nowa wersja Kaspersky PURE Nowa wersja Kaspersky PURE]()

Nowa wersja Kaspersky PURE

... rodzicielskiej pozwalający skonfigurować ustawienia uniemożliwiające młodym ludziom uzyskiwanie dostępu do nieodpowiednich treści podczas surfowania po Internecie lub ... kontakty za pośrednictwem portali społecznościowych”. Inne kluczowe funkcje PURE Kontrola i filtrowanie kluczowych słów w komunikatorach internetowych i na portalach społecznościowych ...

-

![Nowe usługi w UPC Biznes [© stoupa - Fotolia.com] Nowe usługi w UPC Biznes]()

Nowe usługi w UPC Biznes

... oferty dołączają Biznes hosting, Biznes e-mail i Biznes e-dysk. Biznes hosting, czyli pełna kontrola nad skrzynką e-mail i obsługa zaawansowanych stron WWW Dla właścicieli firm, ... często zmieniać, mając w ten sposób pewność, że nieupoważniona osoba nie uzyska dostępu do zgromadzonych danych. Przesyłanie plików jest szyfrowane, więc nie ma obawy o to ...

-

![NIK: Polska nie jest silną marką [© Scanrail - Fotolia.com] NIK: Polska nie jest silną marką]()

NIK: Polska nie jest silną marką

... bez koordynacji i wspólnego kierunku działania - wynika z kontroli przeprowadzonej przez NIK. Kontrola pn. Promocja kultury polskiej na świecie (nr P/10/070) została podjęta z inicjatywy ... społecznościowych, wspieranie Polonii i Polaków za granicą, w tym zapewnienie dostępu do polskich mediów i ich oferty poprzez finansowanie Radia i Telewizji ...

-

![Trend Micro Deep Security 8 [© Nmedia - Fotolia.com] Trend Micro Deep Security 8]()

Trend Micro Deep Security 8

... Security, wykorzystując informacje o stanie bezpieczeństwa pochodzące z Deep Security. W rezultacie każdy serwer żądający dostępu do zaszyfrowanych danych ma aktualne zabezpieczenie przed przekazaniem kluczy szyfrujących. Jeżeli kontrola integralności przeprowadzona za pomocą rozwiązania Deep Security wykaże, że maszyna wirtualna z nieaktualnym lub ...

-

![Działalność gospodarcza - bariery Działalność gospodarcza - bariery]()

Działalność gospodarcza - bariery

... uznaje za największą barierę w prowadzeniu biznesu ponad 9% badanych. Przedsiębiorcy potrzebują większego dostępu do informacji Wraz ze wzrostem znaczenia sektora usług, informacja staje się jednym z ... mają one negatywne skutki dla ich działalności. Podatnik nie wie, kiedy taka kontrola się zakończy, dlatego też przez cały okres jej trwania musi być ...

-

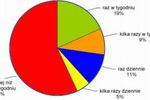

![Kaspersky Parental Control Kaspersky Parental Control]()

Kaspersky Parental Control

... , w których znajdują się smartfony i tablety (działające pod kontrolą iOS lub Androida), dzieci w wieku 9-10 lat codziennie korzystają z nich do uzyskiwania dostępu do internetu. Warto także zauważyć, że wiele osób w wieku 12-13 lat posiada już własne urządzenia mobilne. Rodzice przeważnie zachęcają swoje ...

-

![Czy przeglądarki internetowe są bezpieczne? [© k-artz - Fotolia.com] Czy przeglądarki internetowe są bezpieczne?]()

Czy przeglądarki internetowe są bezpieczne?

... krytyczne poprawki bezpieczeństwa. Niestety, użytkownicy starszych wersji nie są w stanie uzyskać dostępu do nowych funkcji, w tym do istotnych ulepszeń zabezpieczeń. Najnowsza wersja Internet ... „dozwolonych”. Podobnie jak inne technologie kontroli punków końcowych, Kontrola aplikacji działa w sposób scentralizowany. Dzięki Kaspersky Security Center ...

-

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012]()

Ewolucja złośliwego oprogramowania 2012

... zanim ofiary zorientowały się, że ktoś kradnie ich pieniądze. Pełna kontrola pozwala osobom atakującym ukrywać obecność szkodliwego oprogramowania w telefonie przez dłuższy czas, ... nakłonić użytkowników do wysłania SMS-a na numer premium, głównie poprzez obiecanie dostępu do instalatora archiwum gry, programu, e-booka itd. W większości przypadków, po ...

-

![Rozwój energetyki w Polsce zagrożony [© konik60 - Fotolia.com] Rozwój energetyki w Polsce zagrożony]()

Rozwój energetyki w Polsce zagrożony

... gospodarki i bezpieczeństwa narodowego trudno przecenić. Współcześnie zapewnienie obywatelom, firmom i instytucjom dostępu do ciągłych i tanich dostaw prądu jest jednym z podstawowych ... siedziba w Pradze, ale realnie jest rosyjski wehikuł energetyczny będący pod kontrola spółki Rosatom Nuclear Energy State Corporation (www.rosatom.ru) – instytucji ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Cyberbezpieczeństwo: kopia zapasowa to tylko początek, poznaj 4 kolejne kroki [© Maksym Yemelyanov - Fotolia.com] Cyberbezpieczeństwo: kopia zapasowa to tylko początek, poznaj 4 kolejne kroki](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Cyberbezpieczenstwo-kopia-zapasowa-to-tylko-poczatek-poznaj-4-kolejne-kroki-233686-150x100crop.jpg)

![Ransomware bije nowe rekordy [© santiago silver - Fotolia.com] Ransomware bije nowe rekordy](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-bije-nowe-rekordy-237246-150x100crop.jpg)

![T-Mobile wprowadza Cyber Guard® Lite [© Freepik] T-Mobile wprowadza Cyber Guard® Lite](https://s3.egospodarka.pl/grafika2/T-Mobile/T-Mobile-wprowadza-Cyber-Guard-R-Lite-261918-150x100crop.jpg)

![5 kroków do bezpieczeństwa dzieci w sieci [© Freepik] 5 kroków do bezpieczeństwa dzieci w sieci](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-dzieci-w-sieci/5-krokow-do-bezpieczenstwa-dzieci-w-sieci-267236-150x100crop.jpg)

![5 praktycznych wskazówek, jak skutecznie chronić swoje dane w dobie cyberzagrożeń [© wygenerowane przez AI] 5 praktycznych wskazówek, jak skutecznie chronić swoje dane w dobie cyberzagrożeń](https://s3.egospodarka.pl/grafika2/ochrona-danych/5-praktycznych-wskazowek-jak-skutecznie-chronic-swoje-dane-w-dobie-cyberzagrozen-270583-150x100crop.jpg)

![Comp SA: nowe rozwiązanie do zarządzania siecią [© Nmedia - Fotolia.com] Comp SA: nowe rozwiązanie do zarządzania siecią](https://s3.egospodarka.pl/grafika/comp-sms-management-system-c-sms/Comp-SA-nowe-rozwiazanie-do-zarzadzania-siecia-Qq30bx.jpg)

![McAfee VirusScan po polsku [© Nmedia - Fotolia.com] McAfee VirusScan po polsku](https://s3.egospodarka.pl/grafika/mcafee-virusscan/McAfee-VirusScan-po-polsku-Qq30bx.jpg)

![Polski handel elektroniczny [© Scanrail - Fotolia.com] Polski handel elektroniczny](https://s3.egospodarka.pl/grafika/sklepy-internetowe/Polski-handel-elektroniczny-apURW9.jpg)

![Tydzień 26/2005 (27.06-03.07.2005) [© RVNW - Fotolia.com] Tydzień 26/2005 (27.06-03.07.2005)](https://s3.egospodarka.pl/grafika/wydarzenia/Tydzien-26-2005-27-06-03-07-2005-vgmzEK.jpg)

![Tydzień 2/2007 (08-14.01.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 2/2007 (08-14.01.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-2-2007-08-14-01-2007-12AyHS.jpg)

![Telefonia internetowa VoIP: usługi ważniejsze niż cena [© Minerva Studio - Fotolia.com] Telefonia internetowa VoIP: usługi ważniejsze niż cena](https://s3.egospodarka.pl/grafika/voip/Telefonia-internetowa-VoIP-uslugi-wazniejsze-niz-cena-iG7AEZ.jpg)

![Program Norton 360 w wersji 2.0 [© Nmedia - Fotolia.com] Program Norton 360 w wersji 2.0](https://s3.egospodarka.pl/grafika/Norton/Program-Norton-360-w-wersji-2-0-Qq30bx.jpg)

![UOKiK: 170 mln zł kary dla firm w 2007 [© Scanrail - Fotolia.com] UOKiK: 170 mln zł kary dla firm w 2007](https://s3.egospodarka.pl/grafika/uokik/UOKiK-170-mln-zl-kary-dla-firm-w-2007-apURW9.jpg)

![Komunikacja niewerbalna: czego można się dowiedzieć? [© Minerva Studio - Fotolia.com] Komunikacja niewerbalna: czego można się dowiedzieć?](https://s3.egospodarka.pl/grafika/komunikacja-niewerbalna/Komunikacja-niewerbalna-czego-mozna-sie-dowiedziec-iG7AEZ.jpg)

![Wybór serwera dla firmy: jakie kryteria przyjąć? [© Minerva Studio - Fotolia.com] Wybór serwera dla firmy: jakie kryteria przyjąć?](https://s3.egospodarka.pl/grafika/firmowa-strona-www/Wybor-serwera-dla-firmy-jakie-kryteria-przyjac-iG7AEZ.jpg)

![UKE: konsultacje w sprawie rozdziału TP S.A. [© pizuttipics - Fotolia.com] UKE: konsultacje w sprawie rozdziału TP S.A.](https://s3.egospodarka.pl/grafika/UKE/UKE-konsultacje-w-sprawie-rozdzialu-TP-S-A-QhDXHQ.jpg)

![Symantec: rozwiązania do szyfrowania danych [© Nmedia - Fotolia.com] Symantec: rozwiązania do szyfrowania danych](https://s3.egospodarka.pl/grafika/szyfrowanie-danych/Symantec-rozwiazania-do-szyfrowania-danych-Qq30bx.jpg)

![Worry-Free Business Security 7 od Trend Micro [© Nmedia - Fotolia.com] Worry-Free Business Security 7 od Trend Micro](https://s3.egospodarka.pl/grafika/Trend-Micro/Worry-Free-Business-Security-7-od-Trend-Micro-Qq30bx.jpg)

![Nowe usługi w UPC Biznes [© stoupa - Fotolia.com] Nowe usługi w UPC Biznes](https://s3.egospodarka.pl/grafika/UPC-Biznes/Nowe-uslugi-w-UPC-Biznes-MBuPgy.jpg)

![NIK: Polska nie jest silną marką [© Scanrail - Fotolia.com] NIK: Polska nie jest silną marką](https://s3.egospodarka.pl/grafika/promocja-Polski/NIK-Polska-nie-jest-silna-marka-apURW9.jpg)

![Trend Micro Deep Security 8 [© Nmedia - Fotolia.com] Trend Micro Deep Security 8](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Deep-Security-8-Qq30bx.jpg)

![Czy przeglądarki internetowe są bezpieczne? [© k-artz - Fotolia.com] Czy przeglądarki internetowe są bezpieczne?](https://s3.egospodarka.pl/grafika2/Opera/Czy-przegladarki-internetowe-sa-bezpieczne-108446-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2012-110629-150x100crop.jpg)

![Rozwój energetyki w Polsce zagrożony [© konik60 - Fotolia.com] Rozwój energetyki w Polsce zagrożony](https://s3.egospodarka.pl/grafika2/przemysl-energetyczny/Rozwoj-energetyki-w-Polsce-zagrozony-115132-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)

![Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe [© wygenerowane przez AI] Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Tlusty-Czwartek-2026-Ile-zaplacisz-za-paczka-Przeglad-cen-i-najgoretsze-trendy-smakowe-270747-150x100crop.jpg)

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)