-

![Czy przeglądarki internetowe są bezpieczne? [© k-artz - Fotolia.com] Czy przeglądarki internetowe są bezpieczne?]()

Czy przeglądarki internetowe są bezpieczne?

... od wielu zagrożeń, ale nadal możesz zostać zaatakowany przez złożone szkodliwego oprogramowanie. Właściwy pakiet bezpieczeństwa, jak Kaspersky Internet Security 2013 w większości przypadków ... odpowiednich kategoriach. Dzięki temu żadne dodatkowe działania ze strony specjalistów IT nie są wymagane w celu dodania pożądanego oprogramowania do listy ...

-

![G Data AntiVirus, G Data ClientSecurity oraz G Data EndpointProtection 12 G Data AntiVirus, G Data ClientSecurity oraz G Data EndpointProtection 12]()

G Data AntiVirus, G Data ClientSecurity oraz G Data EndpointProtection 12

... wysiłek pracowników działu IT. Administracja w każdej chwili G Data uwalnia administratorów sieci od biurek! Z nową funkcją MobileAdmin menedżerowie IT mogą w dowolnym czasie ... sieci firmowej G Data AntiVirus to łatwa instalacja i centralne zarządzanie. Oprogramowanie może być używane wewnątrz firmowej sieci komputerowej jak i poza nią – bez względu ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... mobilne Rynek mobilny jest jednym z najszybciej rozwijających się obszarów bezpieczeństwa IT. W 2013 roku problemy bezpieczeństwa związane z urządzeniami mobilnymi osiągnęły nowy, ... do komputera poprzez USB i ustawiony w trybie emulacji, złośliwe oprogramowanie zostaje uruchomione. Statystyki W zakresie mobilnych systemów operacyjnych, które są na ...

-

![Phishing finansowy słabnie, ale Android ciągle na celowniku [© kelly marken - Fotolia.com] Phishing finansowy słabnie, ale Android ciągle na celowniku]()

Phishing finansowy słabnie, ale Android ciągle na celowniku

... wysyłki zawierającej szkodliwe oprogramowanie przez specjalistów ds. bezpieczeństwa IT oraz wydłużony okres życia szkodliwych odsyłaczy. Trik ten nie zawsze działa, ale jednym z efektów wykorzystania go jest spadek łącznej liczby odnotowanych cyberataków. Ataki na system Android wykorzystujące finansowe szkodliwe oprogramowanie A co w przypadku ...

-

![Bezpieczeństwo w sieci: prognozy Sophos 2016 [© Lukas Gojda - Fotolia.com] Bezpieczeństwo w sieci: prognozy Sophos 2016]()

Bezpieczeństwo w sieci: prognozy Sophos 2016

... każdego cyberprzestępcy. Liczne punkty wejścia w mniej zabezpieczonych urządzeniach, które dział IT kontroluje w małym stopniu (albo i wcale), są szczególnym zagrożeniem dla ... coraz bardziej skoordynowane. W odpowiedzi na to będzie powstawać coraz lepsze oprogramowanie służące do kompleksowej ochrony przez potencjalnym zagrożeniem. Od pewnego czasu ...

-

![Przetargi propagują piractwo komputerowe? [© Cherries - Fotolia.com] Przetargi propagują piractwo komputerowe?]()

Przetargi propagują piractwo komputerowe?

... publiczne. Używanie nielegalnego oprogramowania to nie tylko ryzyko utraty bezpieczeństwa IT, ale również ryzyko poniesienia odpowiedzialności karnej i cywilnej. W przypadku ... aktywacyjnych oprogramowania oraz dystrybucja podrobionych certyfikatów i licencji na oprogramowanie. W zakresie piractwa komputerowego przez ostatnie lata zdążyliśmy się ...

-

![Kaspersky Lab odkrywa ponad 70 tys. zhakowanych serwerów. Także z Polski [© Scanrail - Fotolia.com] Kaspersky Lab odkrywa ponad 70 tys. zhakowanych serwerów. Także z Polski]()

Kaspersky Lab odkrywa ponad 70 tys. zhakowanych serwerów. Także z Polski

... one obejmować ataki ukierunkowane, szkodliwe oprogramowanie, ataki DDoS, phishing, socjotechnikę oraz ataki z wykorzystaniem oprogramowania adware. Legalni właściciele serwerów, w tym sieci rządowe, korporacje i uniwersytety, często nie są świadomi, że nastąpiło jakiekolwiek włamanie do ich infrastruktury IT lub wykorzystanie jej do szkodliwych ...

-

![Polskie firmy uwierzyły w nowe technologie [© Melpomene - Fotolia.com] Polskie firmy uwierzyły w nowe technologie]()

Polskie firmy uwierzyły w nowe technologie

... się spodziewać nawet szybszego wzrostu. Sprzedaż systemów IT wzrośnie także ze względu na wprowadzenie nowych regulacji prawnych. Według szacunków IDC, w związku z regulacjami GDPR związanej z ochroną danych osobowych, w latach 2017-2019 organizacje w Europie wydadzą na oprogramowanie do bezpieczeństwa i storage prawie 9 miliardów dolarów. Firma ...

-

![Zaawansowane ataki hakerskie tanim kosztem? Zaawansowane ataki hakerskie tanim kosztem?]()

Zaawansowane ataki hakerskie tanim kosztem?

... stosowanej przez cyberprzestępców taktyce to wyraźny dowód na to, że infrastruktura IT ciągle zawiera taką ilość słabych punktów, które umożliwiają przeprowadzanie groźnych ... podejrzenia pliku RTF. Okazało się, że zawierał on exploita, czyli szkodliwe oprogramowanie żerujące na lukach w oprogramowaniu, dla szeroko znanej i załatanej już zresztą luki ...

-

![Co 4. firma doświadczyła kradzieży danych z chmury publicznej [© johndwilliams - Fotolia.com] Co 4. firma doświadczyła kradzieży danych z chmury publicznej]()

Co 4. firma doświadczyła kradzieży danych z chmury publicznej

... of Cloud Security” dowodzi, że korzysta z nich już 97% specjalistów IT na całym świecie. Istotnie rośnie również ufność wobec rozwiązań ... pięć spotkała się z zaawansowanym atakiem na infrastrukturę chmury publicznej. Złośliwe oprogramowanie nadal stanowi problem dla wszystkich organizacji i 56% ankietowanych potwierdziło wystąpienie infekcji ...

-

![MŚP zainwestują w relacje i sztuczną inteligencję [© Minerva Studio - Fotolia.com] MŚP zainwestują w relacje i sztuczną inteligencję]()

MŚP zainwestują w relacje i sztuczną inteligencję

... porównaniu z przedsiębiorstwami, które spełniają oczekiwania klientów; priorytety zakupowe w budżetach technologicznych na 2019 rok to rozwiązania CRM (31%), oprogramowanie finansowe (31%) i zakup sprzętu IT (28%); największą przeszkodą w adaptacji nowych technologii w MSP są ograniczenia budżetowe (68%); chociaż obecnie tylko 8% małych i średnich ...

-

![Jak przechytrzyć spam i phishing? [© santiago silver - Fotolia.com] Jak przechytrzyć spam i phishing?]()

Jak przechytrzyć spam i phishing?

... w najczęściej wykorzystywanych formatach. Nie dziwi zatem fakt, że złośliwe oprogramowanie w niemal 42% przypadków było ukryte w pliku z rozszerzeniem „.doc”, w 26% „.zip”, w 14% „. ... przypadku sfingowanego ataku dane użytkowników nie są w rzeczywistości zbierane, a dział IT otrzymuje raport zawierający informacje kto dał się złapać w zastawioną ...

-

![Kto odpowiada za bezpieczeństwo chmury w firmie? [© Jakub Jirsák - Fotolia.com] Kto odpowiada za bezpieczeństwo chmury w firmie?]()

Kto odpowiada za bezpieczeństwo chmury w firmie?

... pracy. Z chmury do chmury Kolejnym wyzwaniem jest to, że oprogramowanie, jego funkcje, protokoły i reguły bezpieczeństwa działają w różny sposób na różnych platformach ... im bezpieczeństwa. Wiele rozwiązań ochronnych wymaga znacznej ilości zasobów IT w celu ich ponownego wdrożenia oraz weryfikacji poprawności pracy, szczególnie gdy aplikacje ...

-

![Fortinet: najbardziej dotkliwe cyberataki II kw. 2019 r. [© ptnphotof - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki II kw. 2019 r.]()

Fortinet: najbardziej dotkliwe cyberataki II kw. 2019 r.

... nazwie RobbinHood zaprojektowano w taki sposób, aby atakował infrastrukturę sieci przedsiębiorstwa. Oprogramowanie było w stanie wyłączać usługi Windows chroniące przed szyfrowaniem ... to urządzenia, na które nie zwraca się uwagi przy tradycyjnym zarządzaniu środowiskiem IT. Należy przykładać szczególną uwagę do ich bezpieczeństwa, zwłaszcza że ...

-

![Cyberbezpieczeństwo. 22 ciekawostki, o których nie miałeś pojęcia [© alphaspirit - Fotolia.com.jpg] Cyberbezpieczeństwo. 22 ciekawostki, o których nie miałeś pojęcia]()

Cyberbezpieczeństwo. 22 ciekawostki, o których nie miałeś pojęcia

... firmach. Powód? Są one najsłabiej chronione - często brak w nich działów IT, pracownicy nie są szkoleni z cyberbezpieczeństwa, a same firmy nie inwestują w środki ... 4 razy częściej niż w innych sektorach! Malware, czyli złośliwe oprogramowanie, w 94% dystrybuowane jest przez email phishing. Przestępcy najchętniej wykorzystują złośliwe załączniki ...

-

![5 wskazówek, jak zachować bezpieczeństwo w sieci [© pixabay.com] 5 wskazówek, jak zachować bezpieczeństwo w sieci]()

5 wskazówek, jak zachować bezpieczeństwo w sieci

... i tam może znajdować się złośliwe oprogramowanie. Ryzyko jest jednak znacznie mniejsze niż w przypadku instalowania i wgrywania na urządzenie plików instalacyjnych z innych źródeł. W przypadku urządzeń służbowych, warto konsultować instalację aplikacji z działami IT. Aktualizacja, głupcze! Oprogramowanie zawsze zawiera luki, a cyfrowi przestępcy ...

-

![Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze [© pixabay.com] Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze]()

Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze

... luki Zero Day? Hiperprofesjonalizacja Zdaniem ekspertów Stormshield, europejskiego lidera branży bezpieczeństwa IT, w 2021 roku grupy cyberprzestępcze wykonały prawdziwie milowy krok w konsolidacji swoich struktur. Ekosystem grup wykorzystujących oprogramowanie ransomware opiera się na osobach o różnych specjalnościach, od programistów po dostawców ...

-

![Drukarka zagrożeniem dla sieci firmowej. Jak ją zabezpieczyć? Drukarka zagrożeniem dla sieci firmowej. Jak ją zabezpieczyć?]()

Drukarka zagrożeniem dla sieci firmowej. Jak ją zabezpieczyć?

... Twojej sieci: Zaktualizuj oprogramowanie sprzętowe drukarki, gdy tylko pojawią się aktualizacje Podobnie jak w przypadku innych urządzeń, oprogramowanie sprzętowe drukarki ... zewnętrzny usługodawca (np. integrator systemu) - lub nawet ktoś z wewnętrznego zespołu IT. Odłącz drukarkę od publicznego Internetu Jest to chyba jedna z najważniejszych ...

-

![Cyberataki kosztują firmy średnio 5,34 miliona dolarów rocznie [© zimmytws - Fotolia.com] Cyberataki kosztują firmy średnio 5,34 miliona dolarów rocznie]()

Cyberataki kosztują firmy średnio 5,34 miliona dolarów rocznie

... nieuczciwych pobudek (39%), niedopatrzenia w zakresie bezpieczeństwa IT – w tym niezałatane luki w zabezpieczeniach (34%), błędy w systemie lub procesie operacyjnym (41%), ataki z zewnątrz – działania cyberprzestępców (34%), phishing (39%) oraz wirusy lub inne złośliwe oprogramowanie (49%). Cyberprzestępcy są coraz skuteczniejsi. Dobra wiadomość ...

-

![Czym grozi atak na system sterowania? [© bobo1980 - Fotolia.com] Czym grozi atak na system sterowania?]()

Czym grozi atak na system sterowania?

... Operatorzy, z uwagi na to, że posiadają systemy automatyki przemysłowej i systemy IT są grupą podwyższonego ryzyka – mówi Piotr Borkowski, Ekspert w obszarze cyberbezpieczeństwa ... hakerzy z konkurencyjnych krajów. Rozsyłają maile z zainfekowaną treścią, instalują szkodliwe oprogramowanie czy zmieniają treści na stronie internetowej atakowanej firmy. ...

-

![Jaki budżet na cyberbezpieczeństwo 2020? [© BillionPhotos.com - Fotolia.com] Jaki budżet na cyberbezpieczeństwo 2020?]()

Jaki budżet na cyberbezpieczeństwo 2020?

... oferty. Cyberbezpieczeństwo. W co inwestować? Budżet na bezpieczeństwo IT powinien w zależności od celów i wyzwań uwzględniać takie aspekty jak: stworzenie kompletnej polityki bezpieczeństwa IT w firmie, edukację pracowników, inwestycje w odpowiednie oprogramowanie zabezpieczające i jego utrzymanie, rozwój działu bezpieczeństwa oraz monitoring ...

-

![Ewolucja złośliwego oprogramowania 2007 Ewolucja złośliwego oprogramowania 2007]()

Ewolucja złośliwego oprogramowania 2007

... . W 2007 roku spam i ataki DoS stanowiły główne tematy newsów dotyczących bezpieczeństwa IT. W 2006 roku liczba zachowań SpamTool wzrosła aż o 107%, a zachowanie to uplasowało ... takie programy. RiskWare oraz PornWare Klasa RiskWare obejmuje legalne oprogramowanie, które - jeśli znajdzie się w rękach szkodliwych użytkowników - może zostać ...

-

![Rynek pracy specjalistów w 2009 r. Rynek pracy specjalistów w 2009 r.]()

Rynek pracy specjalistów w 2009 r.

... zahamowanie. Pomimo że firmy z branży IT długo opierały się ... oprogramowanie jest ważną siłą napędową sektora IT. Ciekawym przykładem jest wprowadzony niedawno na rynek najnowszy system operacyjny Microsoft – Windows 7. Według badań IDC, do końca 2010 roku zatrudnienie związane z systemem Windows 7 wyniesie ponad 1,5 mln miejsc pracy w branży IT ...

-

![Spam w X 2010 Spam w X 2010]()

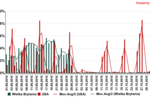

Spam w X 2010

... spamem i szkodliwym oprogramowaniem wymaga połączenia wysiłków firm z branży bezpieczeństwa IT, rządów i organów ścigania z różnych państw. O Bredolabie Cios zadany ... spamu zawierającego szkodliwe załączniki. Jak widać na wykresie, szkodliwe oprogramowanie było najaktywniej rozprzestrzeniane na początku miesiąca. W okresie 1-6 października w ...

-

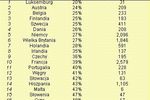

![Piractwo komputerowe na świecie 2010 Piractwo komputerowe na świecie 2010]()

Piractwo komputerowe na świecie 2010

... raz ósmy przez IDC, czołową niezależną firmę badawczą monitorującą rynek IT we współpracy z Business Software Alliance, międzynarodową organizacją reprezentującą światowy ... że oprogramowanie nabyte w sieci P2P, na ulicznym straganie czy pożyczone od kolegi jest nielegalne. Jednakże, również ponad połowa odpowiada, że nabyłaby oprogramowanie z ...

-

![Europejczycy wobec bezpieczeństwa smartfonów Europejczycy wobec bezpieczeństwa smartfonów]()

Europejczycy wobec bezpieczeństwa smartfonów

... smartfonach oprogramowanie antywirusowe (12%), o czym będzie mowa później. Ponad 70% użytkowników przyznało, że regularnie łączy się z sieciami bezprzewodowymi, a najbardziej aktywni w tym aspekcie są właściciele smartfonów w przedziale wiekowym od 14 do 24 lat. Tradycyjnie, ta grupa wiekowa prezentuje niski poziom świadomości zagrożeń IT ...

-

![Cloud computing potrzebuje zaufania [© Jakub Jirsák - Fotolia.com] Cloud computing potrzebuje zaufania]()

Cloud computing potrzebuje zaufania

... Z badania wynika, że na przestrzeni nadchodzących 16 miesięcy aż 80% budżetów IT w firmach reprezentowanych przez respondentów badania będzie przeznaczone właśnie ... % – w bezpieczeństwo jako usługę, 69% – w platformę jako usługę (PaaS) oraz 60% – w oprogramowanie jako usługę (SaaS). Bezpieczeństwo i zgodność z przepisami: Większość respondentów (72%) ...

-

![Na jakie cyberataki narażone są systemy przemysłowe? Na jakie cyberataki narażone są systemy przemysłowe?]()

Na jakie cyberataki narażone są systemy przemysłowe?

... . To wydarzenie było też swoistego rodzaju zimnym prysznicem dla decydentów IT na całym świecie, ponieważ pokazało, że cyberprzestępcy są w stanie skutecznie ... TRITON Złośliwe oprogramowanie, które jest ukierunkowane szczególnie na systemy zapewniające ochronę rozwiązań przemysłowych (Safety Instrumented System, SIS). Triton modyfikuje oprogramowanie ...

-

![Służbowy telefon na urlopie zagrożeniem dla firmy Służbowy telefon na urlopie zagrożeniem dla firmy]()

Służbowy telefon na urlopie zagrożeniem dla firmy

... prywatnym: powinny zawierać jak najmniej danych. Ważne jest również, aby całe oprogramowanie było na bieżąco aktualizowane - od systemu operacyjnego, przez aplikacje, po oprogramowanie zabezpieczające. Pięć wskazówek bezpieczeństwa dotyczące walizki bezpieczeństwa IT od G DATA Zrób kopię zapasową. Przed wyjazdem wykonaj kopię zapasową wszystkich ...

-

![Zagrożenia internetowe - trendy 2009 roku Zagrożenia internetowe - trendy 2009 roku]()

Zagrożenia internetowe - trendy 2009 roku

... idee, które mogą zrewolucjonizować pojęcie malware'u (Induc). Słowa-klucze, którymi branża bezpieczeństwa IT może scharakteryzować miniony rok to: Drive-by download Autorun Botnet ... infekujących pendrive'y i dyski USB. Coraz bardziej wyrafinowane staje się fałszywe oprogramowanie antywirusowe, zyskuje ono nowe funkcje, coraz bardziej przypomina ...

-

![Spam w VI 2011 r. Spam w VI 2011 r.]()

Spam w VI 2011 r.

... miesiącem. Rosja i Stany Zjednoczone utrzymały pozycje państw, w których najczęściej wykrywano szkodliwe oprogramowanie w ruchu pocztowym. Na pierwszym miejscu uplasowała się Rosja, na drugim Stany ... , co sugeruje, że mimo ostrzeżeń dużych firm z branży bezpieczeństwa IT oraz ekspertów od zdrowia produkt ten wciąż znajduje nabywców. Użytkownicy ...

-

![Fortinet - ataki APT [© ra2 studio - Fotolia.com] Fortinet - ataki APT]()

Fortinet - ataki APT

... przypadku codziennych zmasowanych cyberataków, np.: Złośliwe oprogramowanie: niektórzy hakerzy stosują specjalnie opracowane złośliwe oprogramowanie, aby wykorzystać komputer ofiary, podczas ... rzecz bezpieczeństwa: silne partnerstwo z dostawcą zabezpieczeń zapewnia personelowi IT aktualne informacje i analizy zagrożeń bezpieczeństwa, a także jasno ...

-

![LOG Global Edition do zarządzania firmą LOG Global Edition do zarządzania firmą]()

LOG Global Edition do zarządzania firmą

... ich realizacji. Dzięki temu menadżerowie w prosty sposób kontrolują przebieg realizacji projektu oraz monitorują wydajność pracownika. Oprogramowanie to posiada także rozbudowany helpdesk, który ułatwi pracę działu IT. Przykładowo, w przypadku awarii danego urządzenia w firmie jedna osoba zgłasza problem, a kolejni zainteresowani już wiedzą, że ...

-

![Millenialsi w MŚP. Jak wykorzystują nowe technologie? [© adiruch na chiangmai - Fotolia.com] Millenialsi w MŚP. Jak wykorzystują nowe technologie?]()

Millenialsi w MŚP. Jak wykorzystują nowe technologie?

... danych klientów – to dla nas podstawowa higiena. Mamy właściwe oprogramowanie, odpowiednio zabezpieczoną stronę, sieć i serwery oraz informatyków, którzy pomagają ... używają maszyn, zaawansowanych technologii, programów i aplikacji – 33 proc. Korzystanie z pochodnych IT najczęściej deklarują przedstawiciele firm o obrotach do 1 mln zł. Strona i profil ...

-

![Ciemna strona usług w chmurze [© Worawut - Fotolia.com ] Ciemna strona usług w chmurze]()

Ciemna strona usług w chmurze

... narzędziami SaaS (Software as a Service — oprogramowanie jako usługa) są: poczta e-mail, usługi przechowywania dokumentów i współpracy, usługi finansowe, księgowe. IT, cyberbezpieczeństwo i brak kontroli Niestety aktywne wykorzystywanie chmury posiada również ciemniejszą stronę: infrastruktury IT w organizacjach coraz częściej konsolidują coraz ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Czy przeglądarki internetowe są bezpieczne? [© k-artz - Fotolia.com] Czy przeglądarki internetowe są bezpieczne?](https://s3.egospodarka.pl/grafika2/Opera/Czy-przegladarki-internetowe-sa-bezpieczne-108446-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Phishing finansowy słabnie, ale Android ciągle na celowniku [© kelly marken - Fotolia.com] Phishing finansowy słabnie, ale Android ciągle na celowniku](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Phishing-finansowy-slabnie-ale-Android-ciagle-na-celowniku-152740-150x100crop.jpg)

![Bezpieczeństwo w sieci: prognozy Sophos 2016 [© Lukas Gojda - Fotolia.com] Bezpieczeństwo w sieci: prognozy Sophos 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Bezpieczenstwo-w-sieci-prognozy-Sophos-2016-167833-150x100crop.jpg)

![Przetargi propagują piractwo komputerowe? [© Cherries - Fotolia.com] Przetargi propagują piractwo komputerowe?](https://s3.egospodarka.pl/grafika2/nielegalne-oprogramowanie/Przetargi-propaguja-piractwo-komputerowe-175596-150x100crop.jpg)

![Kaspersky Lab odkrywa ponad 70 tys. zhakowanych serwerów. Także z Polski [© Scanrail - Fotolia.com] Kaspersky Lab odkrywa ponad 70 tys. zhakowanych serwerów. Także z Polski](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Kaspersky-Lab-odkrywa-ponad-70-tys-zhakowanych-serwerow-Takze-z-Polski-177392-150x100crop.jpg)

![Polskie firmy uwierzyły w nowe technologie [© Melpomene - Fotolia.com] Polskie firmy uwierzyły w nowe technologie](https://s3.egospodarka.pl/grafika2/cyfrowa-transformacja/Polskie-firmy-uwierzyly-w-nowe-technologie-188363-150x100crop.jpg)

![Co 4. firma doświadczyła kradzieży danych z chmury publicznej [© johndwilliams - Fotolia.com] Co 4. firma doświadczyła kradzieży danych z chmury publicznej](https://s3.egospodarka.pl/grafika2/cloud-computing/Co-4-firma-doswiadczyla-kradziezy-danych-z-chmury-publicznej-205174-150x100crop.jpg)

![MŚP zainwestują w relacje i sztuczną inteligencję [© Minerva Studio - Fotolia.com] MŚP zainwestują w relacje i sztuczną inteligencję](https://s3.egospodarka.pl/grafika2/MSP/MSP-zainwestuja-w-relacje-i-sztuczna-inteligencje-219315-150x100crop.jpg)

![Jak przechytrzyć spam i phishing? [© santiago silver - Fotolia.com] Jak przechytrzyć spam i phishing?](https://s3.egospodarka.pl/grafika2/spam/Jak-przechytrzyc-spam-i-phishing-220404-150x100crop.jpg)

![Kto odpowiada za bezpieczeństwo chmury w firmie? [© Jakub Jirsák - Fotolia.com] Kto odpowiada za bezpieczeństwo chmury w firmie?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Kto-odpowiada-za-bezpieczenstwo-chmury-w-firmie-221932-150x100crop.jpg)

![Fortinet: najbardziej dotkliwe cyberataki II kw. 2019 r. [© ptnphotof - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki II kw. 2019 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-najbardziej-dotkliwe-cyberataki-II-kw-2019-r-222431-150x100crop.jpg)

![Cyberbezpieczeństwo. 22 ciekawostki, o których nie miałeś pojęcia [© alphaspirit - Fotolia.com.jpg] Cyberbezpieczeństwo. 22 ciekawostki, o których nie miałeś pojęcia](https://s3.egospodarka.pl/grafika2/zagrozenia-w-internecie/Cyberbezpieczenstwo-22-ciekawostki-o-ktorych-nie-miales-pojecia-225829-150x100crop.jpg)

![5 wskazówek, jak zachować bezpieczeństwo w sieci [© pixabay.com] 5 wskazówek, jak zachować bezpieczeństwo w sieci](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/5-wskazowek-jak-zachowac-bezpieczenstwo-w-sieci-243295-150x100crop.jpg)

![Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze [© pixabay.com] Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberprzestepcy-sie-profesjonalizuja-cyberataki-coraz-dotkliwsze-244892-150x100crop.jpg)

![Cyberataki kosztują firmy średnio 5,34 miliona dolarów rocznie [© zimmytws - Fotolia.com] Cyberataki kosztują firmy średnio 5,34 miliona dolarów rocznie](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberataki-kosztuja-firmy-srednio-5-34-miliona-dolarow-rocznie-258521-150x100crop.jpg)

![Czym grozi atak na system sterowania? [© bobo1980 - Fotolia.com] Czym grozi atak na system sterowania?](https://s3.egospodarka.pl/grafika2/sektor-energetyczny/Czym-grozi-atak-na-system-sterowania-211617-150x100crop.jpg)

![Jaki budżet na cyberbezpieczeństwo 2020? [© BillionPhotos.com - Fotolia.com] Jaki budżet na cyberbezpieczeństwo 2020?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Jaki-budzet-na-cyberbezpieczenstwo-2020-224376-150x100crop.jpg)

![Cloud computing potrzebuje zaufania [© Jakub Jirsák - Fotolia.com] Cloud computing potrzebuje zaufania](https://s3.egospodarka.pl/grafika2/chmura/Cloud-computing-potrzebuje-zaufania-174527-150x100crop.jpg)

![Fortinet - ataki APT [© ra2 studio - Fotolia.com] Fortinet - ataki APT](https://s3.egospodarka.pl/grafika2/ataki-APT/Fortinet-ataki-APT-125237-150x100crop.jpg)

![Millenialsi w MŚP. Jak wykorzystują nowe technologie? [© adiruch na chiangmai - Fotolia.com] Millenialsi w MŚP. Jak wykorzystują nowe technologie?](https://s3.egospodarka.pl/grafika2/milenialsi/Millenialsi-w-MSP-Jak-wykorzystuja-nowe-technologie-200348-150x100crop.jpg)

![Ciemna strona usług w chmurze [© Worawut - Fotolia.com ] Ciemna strona usług w chmurze](https://s3.egospodarka.pl/grafika2/uslugi-w-chmurze/Ciemna-strona-uslug-w-chmurze-207414-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Ile można dorobić do emerytury i renty? Nowe limity od 1 grudnia 2025 [© wygenerowane przez AI] Ile można dorobić do emerytury i renty? Nowe limity od 1 grudnia 2025](https://s3.egospodarka.pl/grafika2/ile-mozna-dorobic-do-emerytury/Ile-mozna-dorobic-do-emerytury-i-renty-Nowe-limity-od-1-grudnia-2025-269896-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)