-

![Firmy produkcyjne bez ERP, APS i WMS. 67% dane wprowadza ręcznie [© phonlamaiphoto - Fotolia.com] Firmy produkcyjne bez ERP, APS i WMS. 67% dane wprowadza ręcznie]()

Firmy produkcyjne bez ERP, APS i WMS. 67% dane wprowadza ręcznie

... firmy produkcyjne? Te firmy produkcyjne, które wykorzystywały oprogramowanie ERP, najchętniej sięgały po systemy do zarządzania ... oprogramowanie typu APS i CAQ (po 41 proc. wskazań dla obu typów). Optymizmem mogą napawać deklarowane plany inwestycji w nowe technologie. 60 proc. wszystkich badanych firm wdrażało lub planowało wdrożyć systemy IT ...

-

![Jakie korzyści daje system ERP w chmurze? [© rangizzz - Fotolia.com] Jakie korzyści daje system ERP w chmurze?]()

Jakie korzyści daje system ERP w chmurze?

... czynienia z trzema rodzajami chmur: prywatnymi, stanowiącymi część organizacji dostarczającej oprogramowanie; publicznymi, czyli dostarczanymi przez podmioty zewnętrzne; hybrydowymi, będącymi ... eksploatacji. Systemy ERP wymagają najczęściej bardziej skomplikowanej infrastruktury IT. W przypadku używania „ERP in cloud” bezpośrednie koszty budowy ...

-

![Rośnie deficyt specjalistów od cyberbezpieczeństwa Rośnie deficyt specjalistów od cyberbezpieczeństwa]()

Rośnie deficyt specjalistów od cyberbezpieczeństwa

... ogromne zagrożenie dla firm, w których takie osoby pracują. Chodzi m.in. o złośliwe oprogramowanie, które infekuje komputery oraz urządzenia mobilne i ogranicza użytkownikowi dostęp ... się zespołom i technologiom używanym w firmie, rozmawiają z przedstawicielami działów IT o procesach i wyzwaniach, z jakimi się mierzą. Pozyskana w ten sposób wiedza ...

-

![Jest praca dla informatyków [© Scanrail - Fotolia.com] Jest praca dla informatyków]()

Jest praca dla informatyków

... . Dobry programista może liczyć na pensję w granicach 10 tysięcy, a dyrektor IT na kilkanaście do nawet kilkudziesięciu tysięcy złotych. Informatyk to zatem jeden z ... ale równie ważne zadania, stoją przed informatykami wdrażającymi i obsługującymi oprogramowanie i procesy informatyczne w przedsiębiorstwach. Z jednej strony musimy więc inwestować w ...

-

![Cyberbezpieczeństwo w samorządach: do zrobienia jest bardzo wiele [© putilov_denis - Fotolia.com] Cyberbezpieczeństwo w samorządach: do zrobienia jest bardzo wiele]()

Cyberbezpieczeństwo w samorządach: do zrobienia jest bardzo wiele

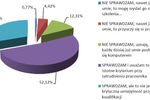

... kilku urzędów gmin ponad 2 miliony złotych, wykorzystując do tego złośliwe oprogramowanie. Niemal milion złotych stracił wówczas Urząd Miejski w Jaworznie. ... problemu na wyższych szczeblach administracyjnych. Ponadto niemal 13% osób odpowiedzialnych za IT w większych jednostkach dostrzega problem braku centralnej strategii i standardów bezpieczeństwa ...

-

![Jak podwyższyć sprzedaż: promocje i rabaty [© vege - Fotolia] Jak podwyższyć sprzedaż: promocje i rabaty]()

Jak podwyższyć sprzedaż: promocje i rabaty

... w okresach objętych promocją - mówi Daria Widerowska, Marketing & PR Manager, IT.integro. 2. Określ grupę docelową - Wybór grupy docelowej lub pojedynczych ... sprzedaży detalicznej był elastyczny i wydajny. W przeciwnym razie, warto znaleźć oprogramowanie spełniające oczekiwania oraz dające możliwość przeprowadzania wielu kampanii promocyjnych. ...

-

![9 na 10 ataków ransomware celuje w kopie zapasowe 9 na 10 ataków ransomware celuje w kopie zapasowe]()

9 na 10 ataków ransomware celuje w kopie zapasowe

... tys. cyberataków. W badaniu przeanalizowano kluczowe wnioski z incydentów, ich wpływ na środowiska IT, a także kroki już podjęte lub potrzebne, aby wdrożyć strategię ochrony ... od cyberataków staje się zbyt kosztowne: 21% firm stwierdziło, że oprogramowanie ransomware jest obecnie wyraźnie wyłączone z ich polis. Ci, którzy mają ubezpieczenie ...

-

![Małe i średnie przedsiębiorstwa nie dbają o cyberbezpieczeństwo [© Freepik] Małe i średnie przedsiębiorstwa nie dbają o cyberbezpieczeństwo]()

Małe i średnie przedsiębiorstwa nie dbają o cyberbezpieczeństwo

... dostosowaniem ich do nieustannie rosnącej liczby zagrożeń. Dodatkowo brak wykwalifikowanych specjalistów IT sprawia, że firmy te stają się łatwym celem dla cyberprzestępców. ... oraz ich działanie. Ze względu na niewielkie rozmiary organizacji, oprogramowanie do zarządzania bezpieczeństwem powinno być proste w instalacji, obsłudze i utrzymaniu, a także ...

-

![Informatyzacja coraz ważniejsza dla sektora MSP Informatyzacja coraz ważniejsza dla sektora MSP]()

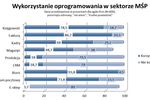

Informatyzacja coraz ważniejsza dla sektora MSP

... prognoz i zapowiedzi optymistycznych (zwłaszcza dla branży komputerowej), z których wynika, że zwiększy się zapotrzebowanie na produkty i usługi IT, a także na oprogramowanie– odpowiadało tak ok. 50% ankietowanych. Pytanie dodatkowe bieżącej edycji dotyczyło zainteresowania pracodawców umiejętnościami posługiwania się komputerem deklarowanymi przez ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... najważniejszych zwycięstw ostatnich lat. Trendy 2008 roku Zarówno branża antywirusowa, jak i bezpieczeństwa IT, padły ofiarą najważniejszych incydentów 2008 roku, które można podzielić na ... tej rodziny to boty wykorzystywane do tworzenia niewielkich botnetów (do 200 komputerów). Oprogramowanie to jest popularne, ponieważ można je pobrać za darmo na ...

-

![Ewolucja spamu 2008 Ewolucja spamu 2008]()

Ewolucja spamu 2008

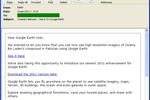

... .exe. Jednak zamiast uaktualnionej aplikacji w rzeczywistości pobierany był trojan downloader. Szkodliwe oprogramowanie było również umieszczane na zhakowanych stronach internetowych znajdujących się w różnych strefach ... Breaking News Newsletter newsletter because you subscribed to it or, someone forwarded it to you. To remove yourself from the list ...

-

![Sophos SafeGuard Enterprise Sophos SafeGuard Enterprise]()

Sophos SafeGuard Enterprise

... ochronę danych mobilnych w swoim planie działań IT." Sophos odpowiedział na tę wiadomość dwoma różnymi produktami zapewniającymi ochronę danych. Oba bazują na doskonale znanej i nagradzanej platformie. Sophos SafeGuard ® Enterprise 5.50 to, zaawansowane, wielowarstwowe oprogramowanie Endpoint Security,które zapewnia szyfrowanie danych i ochronę ...

-

![Bezpieczeństwo cloud computing [© stoupa - Fotolia.com] Bezpieczeństwo cloud computing]()

Bezpieczeństwo cloud computing

... Ten korporacyjny szczebel drabiny komputerowej jest miejscem, w którym użylibyśmy terminu „oprogramowanie jako usługa” (Software-as-a-Service, SaaS). Cloud computing bez zaufania ... bezpieczeństwa związanym z przenoszeniem zasobów do chmury: „Bezpieczeństwo IT opiera się na zaufaniu. Trzeba ufać producentowi procesora, sprzętu, systemu operacyjnego ...

-

![Tendencje na rynku pracy specjalistów I kw. 2012 Tendencje na rynku pracy specjalistów I kw. 2012]()

Tendencje na rynku pracy specjalistów I kw. 2012

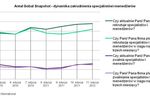

... (23%). Prognozy na II kwartał 2012 – najlepsze prognozy zatrudniania w II kwartale dotyczą branż: Centra Finansowo-Księgowe (74%); Księgowość i Firmy Consultingowe (70%); IT – Oprogramowanie i Usługi (60%). Nadal sytuacja ma być najtrudniejsza w branżach: Kancelarie Prawne (26%); Farmacja (23%); Telekomunikacja (25%). Zatrudnieni tu specjaliści ...

-

![Novell Filr do współdzielenia plików [© Fotowerk - Fotolia.com] Novell Filr do współdzielenia plików]()

Novell Filr do współdzielenia plików

... jak Dropbox, Skydrive czy Google Drive, oprogramowanie Novell Filr zostało stworzone specjalnie dla użytkowników korporacyjnych. Novell Filr wykorzystuje istniejącą, własną infrastrukturę informatyczną przedsiębiorstwa, dlatego odpadają problemy związane z zarządzaniem usługami IT u innych dostawców, przebudowywaniem mechanizmów kontroli dostępu ...

-

![Cyberprzestępcy kradną dane w e-sklepach Cyberprzestępcy kradną dane w e-sklepach]()

Cyberprzestępcy kradną dane w e-sklepach

... , że około jedna trzecia firm z obu sektorów nadal nie inwestuje w oprogramowanie bezpieczeństwa transakcji finansowych, nawet gdy dojdzie w nich do kradzieży informacji ... firmom zaleca się, by stosowały proaktywne podejście do zabezpieczania swoich sieci IT, jak również chroniły systemy płatności przy pomocy wyspecjalizowanych rozwiązań. Firmy ...

-

![Systemy informatyczne w biznesie: realne koszty problemów Systemy informatyczne w biznesie: realne koszty problemów]()

Systemy informatyczne w biznesie: realne koszty problemów

... systemów (zarówno sprzęt jak i oprogramowanie). Tam gdzie udało się zidentyfikować komponent, który uległ awarii, okazywało się, że komponentem tym było oprogramowanie. Zaplanowane ataki na ... i dostosowywania środowiska IT w firmach do nowych wyzwań. Zjawisko to będzie się nasilać w kolejnych latach zmuszając służby IT do dynamicznego wdrażania ...

-

![Coraz więcej cyberataków na przemysł energetyczny Coraz więcej cyberataków na przemysł energetyczny]()

Coraz więcej cyberataków na przemysł energetyczny

... . Przestępcy kierują pracownika na zainfekowaną stronę, np. dostawcy sprzętu lub usług IT. W ten sposób przechwytują dane dostępu do infrastruktury sieci i mogą prowadzić działania zarówno wywiadowcze, jak i sabotażowe. Podobnie działało oprogramowanie Havex, które umożliwiało twórcom zdalną kontrolę nad zainfekowanym urządzeniem i zakłócanie jego ...

-

![3 mity dotyczące cyberbezpieczeństwa w MŚP [© Melpomene - Fotolia.com] 3 mity dotyczące cyberbezpieczeństwa w MŚP]()

3 mity dotyczące cyberbezpieczeństwa w MŚP

... częściej niż duże padają ofiarą phishingu. Cyberprzestępcy, którzy dystrybuują złośliwe oprogramowanie typu „wiper” mają szczególny cel, jakim jest zniszczenie danych lub ... edukacja oraz poparcie zarządu. 90% osób podejmujących decyzje w kwestiach IT w małych i średnich przedsiębiorstwach przyznaje, że znają programy ochrony danych osobowych, ...

-

![Whaling, czyli phishing na grubą rybę. Na co uważać? [© calypso77 - Fotolia] Whaling, czyli phishing na grubą rybę. Na co uważać?]()

Whaling, czyli phishing na grubą rybę. Na co uważać?

... sprawdzonych sieci, korzystać z maszyn wirtualnych przy niepewnych połączeniach, ograniczyć dzielenie się szczegółami osobistymi w sieci. Z kolei firmy i działy IT powinny zadbać o: kontrolę adresów e-mail przychodzących wiadomości, dwuosobową weryfikację przelewów, dodatkowe oprogramowanie zabezpieczające oraz regularne testy szczelności systemu.

-

![Fortinet: co planuje cyberprzestępczość na 2021 rok? [© Andrey Burmakin - Fotolia.com] Fortinet: co planuje cyberprzestępczość na 2021 rok?]()

Fortinet: co planuje cyberprzestępczość na 2021 rok?

... OT – Ataki typu ransomware nie tracą na popularności, a jako że systemy IT coraz częściej wykorzystywane są do obsługi środowisk technik operacyjnych (OT), w ... pracować z pełną mocą, co z łatwością było zauważane przez użytkownika oraz oprogramowanie ochronne. Dlatego nowym celem cyberprzestępczości są inne, rzadziej wykorzystywane urządzenia ...

-

![Edukacja informacyjna (informatyczna) - czy to "rzecz pospolita"? [© Minerva Studio - Fotolia.com] Edukacja informacyjna (informatyczna) - czy to "rzecz pospolita"?]()

Edukacja informacyjna (informatyczna) - czy to "rzecz pospolita"?

... inicjatyw i podmiotów sprzyjają pokusie wykorzystywania etykiety rozwoju edukacji w zakresie IT dla osobistych lub partykularnych celów. Na tym można ... infor/pos-06.htm [4] Nowo zakupione serwery dla systemu wyposażone były w kosztowne oprogramowanie SOLARIS + ORACLE. [5] Dla porównania z innymi krajami: Francja – 316 szkół, Wielka Brytania ...

Tematy: -

![Raport: ERP w bankach [© Scanrail - Fotolia.com] Raport: ERP w bankach]()

Raport: ERP w bankach

... na integracji systemów IT, tak aby w każdej chwili możliwe było wykorzystanie istniejących aktywów trwałych w zakresie IT lub przeprowadzenie procesów fuzji czy przejęcia. Przekształcanie systemów informatycznych w elastyczną architekturę zorientowaną na usługi, wspierającą integrację sprawi, że standardowe oprogramowanie ERP stanie się ...

-

![Prezenty świąteczne a bezpieczne zakupy online Prezenty świąteczne a bezpieczne zakupy online]()

Prezenty świąteczne a bezpieczne zakupy online

... połączenia z Internetem. Cyberprzestępcy często próbują instalować na komputerze szkodliwe oprogramowanie (np. trojany) bez Twojej wiedzy i zgody, a następnie używają ich ... z nich myśli o bezpieczeństwie, a 30 procent pozostawia sprawę w rękach działu IT. Pracownicy licytujący na aukcjach internetowych z komputerów biurowych muszą jednak świadomie ...

-

![Spam w V 2011 r. Spam w V 2011 r.]()

Spam w V 2011 r.

... 1,66, 0,94 i 0,5 punktu procentowego. Wyłania nam się następujący obraz: gdy liczba e-maili zawierających szkodliwe oprogramowanie spada w krajach rozwiniętych, w krajach rozwijających się obserwujemy jej wzrost. Trojan-Spy.HTML.Fraud.gen ... e-maili w Internecie. Im więcej krajów podejmie takie kroki, tym skuteczniej firmy z branży bezpieczeństwa IT ...

-

![Sektor MŚP zmierza w stronę cloud computing Sektor MŚP zmierza w stronę cloud computing]()

Sektor MŚP zmierza w stronę cloud computing

... oprogramowanie wiąże się ze znaczącymi kosztami, dlatego nauczyli się prowadzić działalność jedynie za pomocą podstawowych rozwiązań służących np. do fakturowania. Stopniowo zmieniają się jednak przyzwyczajenia sektora w tym zakresie. Coraz więcej właścicieli firm dostrzega, że rynek IT ... o badaniu Ogólnopolskie badanie pt. „Oprogramowanie wspierające ...

-

![Spam z ofertą pożyczkową [© Andrea Danti - Fotolia.com] Spam z ofertą pożyczkową]()

Spam z ofertą pożyczkową

... aby wyrobić fałszywe dokumenty. Załączniki zawierające szkodliwe oprogramowanie. Często oszuści rozprzestrzeniają szkodliwe oprogramowanie imitujące formularze wniosków o przyznanie kredytu ... takim frazom jak "the loan to anyone who needs it". Z kontekstu można również wywnioskować, jakie są sposoby skontaktowania się z potencjalnym pożyczkodawcą ...

-

![Dziecko w sieci potrzebuje ochrony. Rodzice i dziadkowie także [© kwanchaichaiudom - Fotolia.com] Dziecko w sieci potrzebuje ochrony. Rodzice i dziadkowie także]()

Dziecko w sieci potrzebuje ochrony. Rodzice i dziadkowie także

... , szczególnie w postaci oszustw i szkodliwego oprogramowania, ważne jest, aby tacy rodzice posiadali oprogramowanie i wsparcie, jakiego potrzebują, aby zapewnić swoim bliskim bezpieczeństwo” – powiedział David Emm, główny badacz ds. bezpieczeństwa IT, Kaspersky Lab. Kaspersky Lab zachęca rodziców, aby podeszli do problemu, łącząc wszechstronne ...

-

![Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet [© Maksym Yemelyanov - Fotolia.com] Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet]()

Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet

... nim, zaczniemy dostrzegać złośliwe oprogramowanie stworzone całkowicie przez maszyny oparte na automatycznym wykrywaniu luk i skomplikowanej analizie danych. Polimorficzne złośliwe oprogramowanie nie jest nowe, ... podnoszącą poziom bezpieczeństwa. Ponadto podstawowe procedury bezpieczeństwa muszą stać się częścią polityki ochrony IT. Jest to wciąż ...

-

![Co to jest ransomware i jak się przed nim bronić? [© momius - Fotolia.com] Co to jest ransomware i jak się przed nim bronić?]()

Co to jest ransomware i jak się przed nim bronić?

... system był wykorzystywany w nielegalnych celach lub posiadamy zakazane treści i pirackie oprogramowanie. Niestety hakerzy, którzy już dostali się do naszych urządzeń, ... ofiarą ataku padł nasz służbowy komputer niezwłocznie powinniśmy poinformować pracownika działu IT i ostrzec wszystkich współpracowników. Uchroni to naszą firmę przed jego ...

-

![Fortinet: najbardziej dotkliwe cyberataki IV kw. 2018 r. [© Artem - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki IV kw. 2018 r.]()

Fortinet: najbardziej dotkliwe cyberataki IV kw. 2018 r.

... internetowe. Kluczowe wnioski z raportu dotyczącego IV kwartału 2018 roku: Złośliwe oprogramowanie kryje się w memach – steganografia to cyfrowa wersja znanej techniki, ... dla użytkowników mobilnych. Uwaga na technologie operacyjne – łączenie środowisk IT oraz OT (technologii operacyjnych) sprzyja przeprowadzaniu ataków wymierzonych w infrastrukturę ...

-

![Linux odporny, ale nie na cyberataki APT. Jak się chronić? Linux odporny, ale nie na cyberataki APT. Jak się chronić?]()

Linux odporny, ale nie na cyberataki APT. Jak się chronić?

... badanych próbek znajdowało się szkodliwe oprogramowanie dla systemu Linux. Trend w kierunku udoskonalania zestawów narzędzi APT został wielokrotnie zidentyfikowany przez naszych ekspertów w przeszłości i narzędzia tworzone dla Linuksa nie są wyjątkiem. W celu zapewnienia lepszej ochrony swoim systemom działy IT oraz bezpieczeństwa częściej decydują ...

-

![Wojnie w Ukrainie towarzyszy konflikt w cyberprzestrzeni - jak przebiega? [© pixabay.com] Wojnie w Ukrainie towarzyszy konflikt w cyberprzestrzeni - jak przebiega?]()

Wojnie w Ukrainie towarzyszy konflikt w cyberprzestrzeni - jak przebiega?

... zaatakowanych przez WhisperGate, złośliwe oprogramowanie, które według firmy Microsoft zostało zaprojektowane tak, aby wyglądało jak oprogramowanie ransomware, ale nie posiadało ... i obrazów. Zarówno rząd, jak i prywatne podmioty, w tym przedsiębiorstwa z branży IT, były celem ataków w dniach poprzedzających inwazję. Jednym z wrogich działań ...

-

![Uważaj na ChatGPT! Setki tysięcy oszustw żerujących na sztucznej inteligencji [© frimufilms na Freepik] Uważaj na ChatGPT! Setki tysięcy oszustw żerujących na sztucznej inteligencji]()

Uważaj na ChatGPT! Setki tysięcy oszustw żerujących na sztucznej inteligencji

... środowisku biznesowym. Tendencja ta jest już doskonale widoczna wśród firm z sektora IT . Jak wynika z raportu Capgemini „Gen AI in software”, aż 85% programistów w ... .. Chociaż wtyczka łudząco przypomina realną, w rzeczywistości jest to złośliwe oprogramowanie, które zostało zaprojektowane do wykradania m.in. danych logowania do serwisu Facebook. W ...

-

![Aktualizacja oprogramowania bywa wyzwaniem, ale nie można się poddawać Aktualizacja oprogramowania bywa wyzwaniem, ale nie można się poddawać]()

Aktualizacja oprogramowania bywa wyzwaniem, ale nie można się poddawać

... Software Is Eating The World”, co można przetłumaczyć jako „dlaczego oprogramowanie zjada świat”. Autor w artykule pokazał rosnącą rolę aplikacji w wielu sektorach gospodarki - ... prowadzić do nieautoryzowanego dostępu, naruszeń danych, a nawet unieruchomienia całego systemu IT. Niestety, takie podatności nie są rzadkością, a częstość ich występowania ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Firmy produkcyjne bez ERP, APS i WMS. 67% dane wprowadza ręcznie [© phonlamaiphoto - Fotolia.com] Firmy produkcyjne bez ERP, APS i WMS. 67% dane wprowadza ręcznie](https://s3.egospodarka.pl/grafika2/nowe-technologie/Firmy-produkcyjne-bez-ERP-APS-i-WMS-67-dane-wprowadza-recznie-225481-150x100crop.jpg)

![Jakie korzyści daje system ERP w chmurze? [© rangizzz - Fotolia.com] Jakie korzyści daje system ERP w chmurze?](https://s3.egospodarka.pl/grafika2/ERP/Jakie-korzysci-daje-system-ERP-w-chmurze-226585-150x100crop.jpg)

![Jest praca dla informatyków [© Scanrail - Fotolia.com] Jest praca dla informatyków](https://s3.egospodarka.pl/grafika/rynek-pracy/Jest-praca-dla-informatykow-apURW9.jpg)

![Cyberbezpieczeństwo w samorządach: do zrobienia jest bardzo wiele [© putilov_denis - Fotolia.com] Cyberbezpieczeństwo w samorządach: do zrobienia jest bardzo wiele](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-w-samorzadach-do-zrobienia-jest-bardzo-wiele-170193-150x100crop.jpg)

![Jak podwyższyć sprzedaż: promocje i rabaty [© vege - Fotolia] Jak podwyższyć sprzedaż: promocje i rabaty](https://s3.egospodarka.pl/grafika2/promocje/Jak-podwyzszyc-sprzedaz-promocje-i-rabaty-208566-150x100crop.jpg)

![Małe i średnie przedsiębiorstwa nie dbają o cyberbezpieczeństwo [© Freepik] Małe i średnie przedsiębiorstwa nie dbają o cyberbezpieczeństwo](https://s3.egospodarka.pl/grafika2/male-i-srednie-przedsiebiorstwa/Male-i-srednie-przedsiebiorstwa-nie-dbaja-o-cyberbezpieczenstwo-264229-150x100crop.jpg)

![Bezpieczeństwo cloud computing [© stoupa - Fotolia.com] Bezpieczeństwo cloud computing](https://s3.egospodarka.pl/grafika/Cloud-Computing/Bezpieczenstwo-cloud-computing-MBuPgy.jpg)

![Novell Filr do współdzielenia plików [© Fotowerk - Fotolia.com] Novell Filr do współdzielenia plików](https://s3.egospodarka.pl/grafika2/wspoldzielenie-plikow/Novell-Filr-do-wspoldzielenia-plikow-117163-150x100crop.jpg)

![3 mity dotyczące cyberbezpieczeństwa w MŚP [© Melpomene - Fotolia.com] 3 mity dotyczące cyberbezpieczeństwa w MŚP](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/3-mity-dotyczace-cyberbezpieczenstwa-w-MSP-229496-150x100crop.jpg)

![Whaling, czyli phishing na grubą rybę. Na co uważać? [© calypso77 - Fotolia] Whaling, czyli phishing na grubą rybę. Na co uważać?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Whaling-czyli-phishing-na-gruba-rybe-Na-co-uwazac-231557-150x100crop.jpg)

![Fortinet: co planuje cyberprzestępczość na 2021 rok? [© Andrey Burmakin - Fotolia.com] Fortinet: co planuje cyberprzestępczość na 2021 rok?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-co-planuje-cyberprzestepczosc-na-2021-rok-234108-150x100crop.jpg)

![Edukacja informacyjna (informatyczna) - czy to "rzecz pospolita"? [© Minerva Studio - Fotolia.com] Edukacja informacyjna (informatyczna) - czy to "rzecz pospolita"?](https://s3.egospodarka.pl/grafika//Edukacja-informacyjna-informatyczna-czy-to-rzecz-pospolita-iG7AEZ.jpg)

![Raport: ERP w bankach [© Scanrail - Fotolia.com] Raport: ERP w bankach](https://s3.egospodarka.pl/grafika/ERP-w-bankach/Raport-ERP-w-bankach-apURW9.jpg)

![Spam z ofertą pożyczkową [© Andrea Danti - Fotolia.com] Spam z ofertą pożyczkową](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Spam-z-oferta-pozyczkowa-133352-150x100crop.jpg)

![Dziecko w sieci potrzebuje ochrony. Rodzice i dziadkowie także [© kwanchaichaiudom - Fotolia.com] Dziecko w sieci potrzebuje ochrony. Rodzice i dziadkowie także](https://s3.egospodarka.pl/grafika2/dziecko-w-sieci/Dziecko-w-sieci-potrzebuje-ochrony-Rodzice-i-dziadkowie-takze-165557-150x100crop.jpg)

![Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet [© Maksym Yemelyanov - Fotolia.com] Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberbezpieczenstwo-2018-Znamy-prognozy-Fortinet-199777-150x100crop.jpg)

![Co to jest ransomware i jak się przed nim bronić? [© momius - Fotolia.com] Co to jest ransomware i jak się przed nim bronić?](https://s3.egospodarka.pl/grafika2/ransomware/Co-to-jest-ransomware-i-jak-sie-przed-nim-bronic-199871-150x100crop.jpg)

![Fortinet: najbardziej dotkliwe cyberataki IV kw. 2018 r. [© Artem - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki IV kw. 2018 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-najbardziej-dotkliwe-cyberataki-IV-kw-2018-r-216006-150x100crop.jpg)

![Wojnie w Ukrainie towarzyszy konflikt w cyberprzestrzeni - jak przebiega? [© pixabay.com] Wojnie w Ukrainie towarzyszy konflikt w cyberprzestrzeni - jak przebiega?](https://s3.egospodarka.pl/grafika2/wojna-w-Ukrainie/Wojnie-w-Ukrainie-towarzyszy-konflikt-w-cyberprzestrzeni-jak-przebiega-245718-150x100crop.jpg)

![Uważaj na ChatGPT! Setki tysięcy oszustw żerujących na sztucznej inteligencji [© frimufilms na Freepik] Uważaj na ChatGPT! Setki tysięcy oszustw żerujących na sztucznej inteligencji](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Uwazaj-na-ChatGPT-Setki-tysiecy-oszustw-zerujacych-na-sztucznej-inteligencji-261501-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)