-

![35 lat ransomware 35 lat ransomware]()

35 lat ransomware

... zachorowania na AIDS, zaimplementowano konia trojańskiego. Po 90 uruchomieniach komputera złośliwe oprogramowanie szyfrowało pliki, żądając okupu w formie czeku gotówkowego. Mimo że sprawcę zidentyfikowano, ... Lee z Cisco Talos. Lekcje dla firm i branży W 2024 roku krajobraz IT znacząco się od tego w 1989 czy 2004 – zaawansowane zabezpieczenia i lepsze ...

-

![Używany smartfon pod choinkę? Zachowaj ostrożność [© Freepik] Używany smartfon pod choinkę? Zachowaj ostrożność]()

Używany smartfon pod choinkę? Zachowaj ostrożność

... narażenie na ataki cyberprzestępców. Po drugie, poprzedni właściciel mógł, świadomie lub nie, zainstalować złośliwe oprogramowanie, które może wykradać dane, szpiegować rozmowy czy subskrybować drogie usługi. W ... to być sygnałem ostrzegawczym - podsumowuje Kamil Sadkowski. Źródła: Badanie theprotocol.it „Polacy na cyfrowej równoważni Cyfrowy ...

-

![Liczba podatności rośnie w błyskawicznym tempie [© Freepik] Liczba podatności rośnie w błyskawicznym tempie]()

Liczba podatności rośnie w błyskawicznym tempie

... wyciekami danych. W dobie cyberwojen i ataków sponsorowanych przez państwa dziurawe oprogramowanie otwiera drzwi do operacji szpiegowskich, sabotażu infrastruktury czy destrukcyjnych ... tych, które niosą największe ryzyko. Kluczowe jest skanowanie środowiska IT w poszukiwaniu znanych podatności oraz inteligentna ich priorytetyzacja według stopnia ...

-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... W ostatnich miesiącach miało miejsce kilka poważnych incydentów naruszenia bezpieczeństwa IT wyraźnie wskazujących na zmianę wektorów ataków hakerów. W ... lub finansowa - osiąga wyznaczony stan. Wszystkie zainfekowane organizacje musiałyby wykorzystywać to samo oprogramowanie, aby hipoteza ta mogła być prawdziwa. Chociaż złośliwy program szyfrujący ...

-

![Branża TSL a systemy informatyczne Branża TSL a systemy informatyczne]()

Branża TSL a systemy informatyczne

... wdrażają bardzo nowoczesne systemy IT. Wychodzi im naprzeciw zarówno technika (Internet, komunikacja mobilna, czy oprogramowanie wykorzystywane w trybie dzierżawy), jak i coraz bardziej atrakcyjne metody finansowania. Mniejszym firmom branży przychodzi to o tyle łatwiej, że nie muszą się liczyć z systemami IT odziedziczonymi po poprzednich epokach ...

-

![Symantec NetBackup 7.5 i Backup Exec 2012 [© Nmedia - Fotolia.com] Symantec NetBackup 7.5 i Backup Exec 2012]()

Symantec NetBackup 7.5 i Backup Exec 2012

... i kosztami. Firma Symantec przeprowadziła ostatnio wśród ponad 1400 profesjonalistów IT z całego świata badanie opinii na temat praktyk tworzenia kopii zapasowych i ... podejścia firmy Symantec do ochrony danych to rozwiązania działające w chmurze i oprogramowanie NetBackup 7.5 oraz Backup Exec 2012. Strategia firmy Symantec koncentruje się ...

-

![Prywatne urządzenia mobilne w pracy coraz powszechniejsze [© auremar - Fotolia.com] Prywatne urządzenia mobilne w pracy coraz powszechniejsze]()

Prywatne urządzenia mobilne w pracy coraz powszechniejsze

... na obszary ryzyka związanego z BYOD. Z ankiety CheckPoint przeprowadzonej w grupie około 770 menedżerów IT z USA, Wielkiej Brytanii, Kanady, Niemiec i Japonii wynika, że 2/3 firm ... kwestii licencjonowania użytkowanego oprogramowania Kupowane przez firmę licencje na oprogramowanie umożliwiają jego instalację na urządzeniach licencjobiorcy, a więc ...

-

![Rynek pracy: branża energetyczna przyszłościowa [© goodluz - Fotolia.com] Rynek pracy: branża energetyczna przyszłościowa]()

Rynek pracy: branża energetyczna przyszłościowa

... jej wpływ na gospodarkę jest tak znaczący. Na drugim miejscu uplasowała się branża IT i telekomunikacyjna. Zagłosowało na nią 20,5% specjalistów. Sektor IT dzieli się na trzy podstawowe segmenty – sprzęt, oprogramowanie i usługi. Głównym zadaniem branży informatycznej i telekomunikacyjnej jest tworzenie narzędzi, za pomocą których użytkownicy ...

-

![Utrata danych: sektor MSP bez planu B [© Sergey Nivens - Fotolia.com] Utrata danych: sektor MSP bez planu B]()

Utrata danych: sektor MSP bez planu B

... firmie, a 16% przebadanych nie posiadało informacji, czy mają zainstalowane oprogramowanie antywirusowe. - Brak zabezpieczeń może mieć zarówno prawne, jak i finansowe ... Capgemini Polska. Pracownicy często nie posiadają odpowiedniej wiedzy z zakresu bezpieczeństwa IT. Nie potrafią stosować zainstalowanych narzędzi, nie mają ustalonej sukcesji zadań ...

-

![Oszustwa finansowe online gorsze niż cyberszpiegostwo [© Creativa Images - Fotolia.com] Oszustwa finansowe online gorsze niż cyberszpiegostwo]()

Oszustwa finansowe online gorsze niż cyberszpiegostwo

... padli klienci. Wybrane propozycje przedstawione przez respondentów w tym zakresie obejmują działy IT banków, przedstawicieli zarządów firm, działy bezpieczeństwa, a nawet policję i rządy. Złożoność zagrożenia „O ile phishing i szkodliwe oprogramowanie to w dalszym ciągu najczęściej wykorzystywane metody cyberprzestępcze, nasi eksperci obserwują ...

-

![Cisco: bezpieczeństwo w Internecie 2016 [© NicoElNino - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2016]()

Cisco: bezpieczeństwo w Internecie 2016

... zespoły odpowiedzialne za bezpieczeństwo IT oraz specjaliści zajmujący się serwerami DNS z reguły pracują w różnych działach firmy i nie kontaktują się ze sobą zbyt często. Krótszy czas wykrycia włamania do systemu: standardowo prezentowane oceny średniego czasu między infekcją przez szkodliwe oprogramowanie, a jego wykryciem w systemie ...

-

![Nowe technologie: 7 najważniejszych trendów 2018 [© weedezign - Fotolia.com] Nowe technologie: 7 najważniejszych trendów 2018]()

Nowe technologie: 7 najważniejszych trendów 2018

... i w najbliższej przyszłości pozostanie jednym z największych zagrożeń w cyberprzestrzeni. WannaCry i Nyetya pokazały, jak szybko szkodliwe oprogramowanie może się rozprzestrzeniać, i jak szeroki wpływ na działanie systemów IT mogą mieć ataki wykorzystujące kody, przypominające z pozoru tradycyjny ransomware, ale znacznie bardziej destrukcyjne ...

-

![Już nie prosty backup, ale Disaster Recovery? [© momius - Fotolia.com] Już nie prosty backup, ale Disaster Recovery?]()

Już nie prosty backup, ale Disaster Recovery?

... do zrobienia, jeśli chodzi o budowanie przez przedsiębiorstwa bezpiecznej infrastruktury IT oraz utrzymanie ciągłości biznesowej na najwyższym możliwym poziomie. Poniżej ... .) wskazały, że padły ofiarą ataku na systemy poprzez ransomware lub inne złośliwe oprogramowanie, co spowodowało nieplanowane przestoje. Niektóre polskie organizacje dopiero ...

-

![Sztuczna inteligencja (AI) dyktuje trendy w branży finansowej Sztuczna inteligencja (AI) dyktuje trendy w branży finansowej]()

Sztuczna inteligencja (AI) dyktuje trendy w branży finansowej

... wchodzi do mainstreamu Firma analityczna Gartner ocenia globalną wartość obecnych wydatków na oprogramowanie RPA na 680 mln USD. Do 2022 r. mogą one wzrosnąć do ... AI oraz wysoki stopień wdrożenia projektów AI są dowodem na to, że decydenci IT z branż finansowej i ubezpieczeniowej doceniają znaczenie tej technologii. Jeśli utrzymają to nastawienie ...

-

![MŚP: nowe inwestycje pomimo kryzysu, ale głównie w średnich firmach [© Kadmy - Fotolia.com] MŚP: nowe inwestycje pomimo kryzysu, ale głównie w średnich firmach]()

MŚP: nowe inwestycje pomimo kryzysu, ale głównie w średnich firmach

... inwestowania obawa przed utratą płynności finansowej. Jest to zrozumiałe i podyktowane swego rodzaju ostrożnością. Pamiętajmy jednak, że bez inwestowania chociażby w sprzęt IT, oprogramowanie czy szkolenia dla pracowników takie firmy tracą konkurencyjność na rynku. Tymczasem jeśli tylko posiadają wolne środki w budżecie, powinny przeznaczyć je ...

-

![Firmowe dane na prywatnych telefonach i laptopach. Do kupienia w komisie [© Tanusha - Fotolia.com] Firmowe dane na prywatnych telefonach i laptopach. Do kupienia w komisie]()

Firmowe dane na prywatnych telefonach i laptopach. Do kupienia w komisie

... . IT mogą wdrożyć ręcznie, aby jeszcze bardziej ograniczyć ryzyko. Ciągłe aktualizacje oprogramowania - jeżeli pracownicy zdecydują się korzystać ze swoich urządzeń do celów służbowych, ich regularne aktualizowanie musi stanowić konieczny warunek. Należy przy tym udzielać pracownikom odpowiedniego wsparcia, które pozwoli zapewnić, by oprogramowanie ...

-

![Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022 [© pixabay.com] Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022]()

Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022

... w kwestii bezpieczeństwa użytkowników. Należy przy tym pamiętać, że każde oprogramowanie wymaga nieustannego poszukiwania potencjalnych luk w zabezpieczeniach. Wiemy, że Apple zamierza ... a niekiedy dość zaskakujących informacji, które przewinęły się przez branżę bezpieczeństwa IT. Zrobiły one sporo zamieszania, chociaż dotychczas nie wykorzystano ich ...

-

![Ewolucja spamu 2007 Ewolucja spamu 2007]()

Ewolucja spamu 2007

... na to, że chińscy użytkownicy zaczęli przykładać większą wagę do bezpieczeństwa IT własnych maszyn. W poprzednim roku na trzecim miejscu znalazła się Polska, ... zajmowały około dwóch dni, wysyłki błyskawiczne, do których wykorzystywano ulepszone oprogramowanie spamowe oraz większą liczbę komputerów rozsyłających spam, umożliwiały dotarcie do ...

-

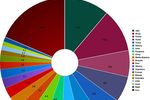

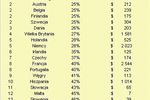

![Piractwo komputerowe na świecie 2009 Piractwo komputerowe na świecie 2009]()

Piractwo komputerowe na świecie 2009

... , niezależną firmą badawczą monitorującą rynek IT. Badaniem objęto 111 państw. Badanie obejmuje wszelkie oprogramowanie instalowane w komputerach osobistych, w tym laptopy, netbooki i inne urządzenia przenośne. Obejmuje systemy operacyjne, bazy danych, pakiety bezpieczeństwa i aplikacje użytkowe, a także oprogramowanie darmowe (freeware) oraz open ...

-

![Notebook Acer TravelMate 5760 Notebook Acer TravelMate 5760]()

Notebook Acer TravelMate 5760

... lub foldery. Ponadto, pakiet ten jest wyposażony w automatyczną funkcję do zdalnego zarządzania zasobami IT. Oprócz tego, w notebooku TravelMate 5760 zastosowano zabezpieczenie przed kradzieżą Intel Anti-Theft oraz oprogramowanie ADP (Absolute Data Protection) firmy Absolute Software. Technologia Intel Anti-Theft umożliwia zdalne usuwanie plików ...

-

![Spam w III 2013 r. Spam w III 2013 r.]()

Spam w III 2013 r.

... Kaspersky Lab jako Backdoor.Win32.ZAccess.bmdt. To szkodliwe oprogramowanie jest wykorzystywane przez oszustów w celu uzyskania zdalnego dostępu do komputera ... oraz wyszukiwarki (14,9%), które znalazły się odpowiednio na 2 i 3 miejscu. Dostawcy IT utrzymali się na 4 pozycji (9,9%). Za nimi znaleźli się dostawcy usług telefonicznych i internetowych ...

-

![Antywirusy G Data Business 13 Antywirusy G Data Business 13]()

Antywirusy G Data Business 13

... oprogramowanie zarządzane centralnie, które automatycznie chroni wszystkie serwery, stacje robocze, laptopy czy urządzenia z systemem Android bez spowalniania ich działania. G Data ClientSecurity Business Oprogramowanie ... oraz łatwe zarządzanie niewymagające specjalistycznej wiedzy IT. Wymagania: G Data Security Client, ManagementServer, G Data ...

-

![Internet rzeczy napędza rozwój cyfrowego świata [© Anton Balazh - Fotolia.com] Internet rzeczy napędza rozwój cyfrowego świata]()

Internet rzeczy napędza rozwój cyfrowego świata

... definiowanymi przez oprogramowanie. Niesie to ogromny potencjał, lecz także ogromne wyzwania. Działy informatyczne muszą wprowadzić gruntowne zmiany, aby znaleźć nowe sposoby wprowadzania innowacji za pomocą dotychczasowej infrastruktury, a jednocześnie przygotować się na przejście na „trzecią platformę IT”. Wypowiedź przedstawiciela ...

-

![Spam I kw. 2014 [© kmit - Fotolia.com] Spam I kw. 2014]()

Spam I kw. 2014

... .Win32.Bublik.bwbx. Szkodnik ten pobiera na komputer ofiary inne szkodliwe oprogramowanie, głównie trojany z rodziny Zbot. Na szóstej pozycji uplasował się Backdoor.Win32. ... większą aktywność phisherów w marcu. Odsetek ataków, których celem byli dostawcy IT, nieznacznie zmniejszył się (-2,46 punktu procentowego). Udział pozostałych kategorii ...

-

![FORTINET: w 2015 r. cyberprzestępcy mocno uderzą [© beccarra - Fotolia.com] FORTINET: w 2015 r. cyberprzestępcy mocno uderzą]()

FORTINET: w 2015 r. cyberprzestępcy mocno uderzą

... zabezpieczeń. Przykładowo nielegalne serwisy obecnie potrafią skanować szkodliwe oprogramowanie pod kątem wykrywalności przez systemy różnych dostawców i przekazują przestępcom ... naruszenia zabezpieczeń Jak dotąd reagowanie na wykryte przypadki naruszenia bezpieczeństwa IT było raczej reaktywne. W przyszłości konieczne będzie pójście w stronę ...

-

![McAfee ostrzega: ransomware atakuje, Adobe Flash zagrożony [© tonsnoei - Fotolia.com] McAfee ostrzega: ransomware atakuje, Adobe Flash zagrożony]()

McAfee ostrzega: ransomware atakuje, Adobe Flash zagrożony

... Labs pokazuje bardzo wyraźnie, jak ważne jest dokładne obserwowanie całego środowiska IT firm i organizacji i zwracanie uwagi na najdrobniejsze nawet szczegóły. Cyberprzestępcy wykorzystują coraz bardziej wyrafinowane metody ataku, tak na oprogramowanie, jak i na hardware, dlatego trzeba uczulać wszystkich użytkowników Internetu, pracowników firm ...

-

![Szczyt NATO: cyberataki na rządy państw jednym z tematów Szczyt NATO: cyberataki na rządy państw jednym z tematów]()

Szczyt NATO: cyberataki na rządy państw jednym z tematów

... i krajami Azji Południowo-Wschodniej. Grupa znana jako APT 30 wykorzystywała modułowe złośliwe oprogramowanie do uzyskiwania wrażliwych danych m.in. z rządowych sieci. Zaawansowane i trwające przez ... partnera będą przekazywać aktualne informacje na temat zagrożeń zespołowi IT oraz określać ścieżki działania w razie wykrycia incydentu. Agencje rządowe ...

-

![Tablet Lenovo YOGA BOOK Tablet Lenovo YOGA BOOK]()

Tablet Lenovo YOGA BOOK

... do zwykłego pióra rysik Real Pen wykorzystuje technologię EMR Wacom feel It™ umożliwiającą pracę na najnowocześniejszym panelu dotykowym umożliwiającym zapis danych w wersji cyfrowej w ... 360 STOPNI Tablet YOGA BOOK to rozwiązanie 2w1 łączące w sobie sprzęt i oprogramowanie, które umożliwia pracę i rozrywkę na jednym tablecie dzięki interfejsowi BOOK ...

-

![Co może nowy ransomware RAA? Dużo! [© pichetw - Fotolia.com] Co może nowy ransomware RAA? Dużo!]()

Co może nowy ransomware RAA? Dużo!

... deszyfrującym. Ten schemat działania został prawdopodobnie zastosowany po to, by szkodliwe oprogramowanie mogło zaszyfrować maszyny, które nie mają dostępu do internetu. ... otrzymywanych od nieznanych nadawców. Według badania dot. korporacyjnych zagrożeń bezpieczeństwa IT w 2016 r. 18% firm z Europy doświadczyło ataku przy użyciu oprogramowania ...

-

![Ewolucja złośliwego oprogramowania III kw. 2016 [© DD Images - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016]()

Ewolucja złośliwego oprogramowania III kw. 2016

... krajami były Japonia oraz Chorwacja. Cyberprzestępcy nadal nie próżnują, a oprogramowanie ransomware ciągle pozostaje w ścisłej czołówce najbardziej lubianych przez nich aktywności. ... ransomware, Kaspersky Lab. Pozostałe główne ustalenia raportu ewolucji zagrożeń IT w III kwartale: Według danych pochodzących z systemu chmury Kaspersky Security ...

-

![Cyberprzestępczość w 2017 roku [© profit_image - Fotolia.com] Cyberprzestępczość w 2017 roku]()

Cyberprzestępczość w 2017 roku

... oprogramowanie przez Wi-Fi Cyberprzestępczość pod znakiem botnetów i ataków DDoS to trend, który utrzyma się w przyszłym roku. Potencjalnie może zostać stworzony pierwszy „robak Wi-Fi”, czyli szkodliwe oprogramowanie ... Innym sposobem może być też znalezienie zapomnianego przez administratora IT serwera i wykorzystanie go do spenetrowania sieci. Do ...

-

![Popcorn Time - wyjątkowy typ ransomware Popcorn Time - wyjątkowy typ ransomware]()

Popcorn Time - wyjątkowy typ ransomware

... Time. I strzeżcie się - takie zdarzenia nie są odosobnione. Sylwester, czyli it's time for Popcorn Time Miejscem zdarzeń był salon jednego z warszawskich mieszkań. ... : Fundament to sprawdzone oprogramowanie antywirusowe Kopie zapasowe najważniejszych dla nas plików (zdjęcia, arkusze z pracy itp.) Aktualizacja głupcze! Oprogramowanie na Twoim ...

-

![Zagrożenia internetowe w 2018 roku wg Kaspersky Lab [© patpongstock - Fotolia.com] Zagrożenia internetowe w 2018 roku wg Kaspersky Lab]()

Zagrożenia internetowe w 2018 roku wg Kaspersky Lab

... niż korporacyjne sieci IT i bardziej narażone na ataki za pośrednictwem internetu. Kaspersky Lab spodziewa się również ataków ukierunkowanych przeprowadzanych na firmy w celu instalowania programów do wydobywania kryptowalut – z czasem mogą one stanowić bardziej lukratywną, długoterminową propozycję biznesową niż oprogramowanie ransomware.

-

![Sophos Email Advanced [© natali_mis - Fotolia.com ] Sophos Email Advanced]()

Sophos Email Advanced

... miesięcy. Sophos Email Advanced zawiera technologię sandbox CryptoGuard, zatrzymującą oprogramowanie ransomware, zanim przejdzie do skrzynek odbiorczych pracowników. Inną podstawową ... użytkownika końcowego w platformie zarządzania Sophos Central. Specjaliści IT mogą zarządzać ochroną punktów końcowych Intercept X równolegle z Sophos Email Advanced i ...

-

![Koparki kryptowaluty czyli 2,7 mln ofiar Koparki kryptowaluty czyli 2,7 mln ofiar]()

Koparki kryptowaluty czyli 2,7 mln ofiar

... urządzeń mobilnych (-22,5%). Cyberprzestępcy postawili w zamian na złośliwe koparki kryptowaluty, czyli oprogramowanie, które tworzy nową jednostkę walutową (lub monetę) za ... Jeżeli prowadzisz firmę, zorganizuj szkolenie dla swoich pracowników oraz zespołów IT. Przechowuj wrażliwe dane w oddzielnym miejscu, ogranicz dostęp do kluczowych dokumentów i ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Używany smartfon pod choinkę? Zachowaj ostrożność [© Freepik] Używany smartfon pod choinkę? Zachowaj ostrożność](https://s3.egospodarka.pl/grafika2/uzywane-smartfony/Uzywany-smartfon-pod-choinke-Zachowaj-ostroznosc-263935-150x100crop.jpg)

![Liczba podatności rośnie w błyskawicznym tempie [© Freepik] Liczba podatności rośnie w błyskawicznym tempie](https://s3.egospodarka.pl/grafika2/podatnosci/Liczba-podatnosci-rosnie-w-blyskawicznym-tempie-265293-150x100crop.jpg)

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![Symantec NetBackup 7.5 i Backup Exec 2012 [© Nmedia - Fotolia.com] Symantec NetBackup 7.5 i Backup Exec 2012](https://s3.egospodarka.pl/grafika/odzyskiwanie-danych/Symantec-NetBackup-7-5-i-Backup-Exec-2012-Qq30bx.jpg)

![Prywatne urządzenia mobilne w pracy coraz powszechniejsze [© auremar - Fotolia.com] Prywatne urządzenia mobilne w pracy coraz powszechniejsze](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Prywatne-urzadzenia-mobilne-w-pracy-coraz-powszechniejsze-91916-150x100crop.jpg)

![Rynek pracy: branża energetyczna przyszłościowa [© goodluz - Fotolia.com] Rynek pracy: branża energetyczna przyszłościowa](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rynek-pracy-branza-energetyczna-przyszlosciowa-112290-150x100crop.jpg)

![Utrata danych: sektor MSP bez planu B [© Sergey Nivens - Fotolia.com] Utrata danych: sektor MSP bez planu B](https://s3.egospodarka.pl/grafika2/sektor-msp/Utrata-danych-sektor-MSP-bez-planu-B-126629-150x100crop.jpg)

![Oszustwa finansowe online gorsze niż cyberszpiegostwo [© Creativa Images - Fotolia.com] Oszustwa finansowe online gorsze niż cyberszpiegostwo](https://s3.egospodarka.pl/grafika2/oszustwa-finansowe/Oszustwa-finansowe-online-gorsze-niz-cyberszpiegostwo-166583-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2016 [© NicoElNino - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2016-170732-150x100crop.jpg)

![Nowe technologie: 7 najważniejszych trendów 2018 [© weedezign - Fotolia.com] Nowe technologie: 7 najważniejszych trendów 2018](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Nowe-technologie-7-najwazniejszych-trendow-2018-200557-150x100crop.jpg)

![Już nie prosty backup, ale Disaster Recovery? [© momius - Fotolia.com] Już nie prosty backup, ale Disaster Recovery?](https://s3.egospodarka.pl/grafika2/ransomware/Juz-nie-prosty-backup-ale-Disaster-Recovery-204143-150x100crop.jpg)

![MŚP: nowe inwestycje pomimo kryzysu, ale głównie w średnich firmach [© Kadmy - Fotolia.com] MŚP: nowe inwestycje pomimo kryzysu, ale głównie w średnich firmach](https://s3.egospodarka.pl/grafika2/kondycja-MSP/MSP-nowe-inwestycje-pomimo-kryzysu-ale-glownie-w-srednich-firmach-231409-150x100crop.jpg)

![Firmowe dane na prywatnych telefonach i laptopach. Do kupienia w komisie [© Tanusha - Fotolia.com] Firmowe dane na prywatnych telefonach i laptopach. Do kupienia w komisie](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Firmowe-dane-na-prywatnych-telefonach-i-laptopach-Do-kupienia-w-komisie-234916-150x100crop.jpg)

![Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022 [© pixabay.com] Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Awarie-w-rytmie-pop-czyli-cyberbezpieczenstwo-2022-249855-150x100crop.jpg)

![Internet rzeczy napędza rozwój cyfrowego świata [© Anton Balazh - Fotolia.com] Internet rzeczy napędza rozwój cyfrowego świata](https://s3.egospodarka.pl/grafika2/Internet-Wszechrzeczy/Internet-rzeczy-napedza-rozwoj-cyfrowego-swiata-135959-150x100crop.jpg)

![Spam I kw. 2014 [© kmit - Fotolia.com] Spam I kw. 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-I-kw-2014-138092-150x100crop.jpg)

![FORTINET: w 2015 r. cyberprzestępcy mocno uderzą [© beccarra - Fotolia.com] FORTINET: w 2015 r. cyberprzestępcy mocno uderzą](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/FORTINET-w-2015-r-cyberprzestepcy-mocno-uderza-148271-150x100crop.jpg)

![McAfee ostrzega: ransomware atakuje, Adobe Flash zagrożony [© tonsnoei - Fotolia.com] McAfee ostrzega: ransomware atakuje, Adobe Flash zagrożony](https://s3.egospodarka.pl/grafika2/phishing/McAfee-ostrzega-ransomware-atakuje-Adobe-Flash-zagrozony-157935-150x100crop.jpg)

![Co może nowy ransomware RAA? Dużo! [© pichetw - Fotolia.com] Co może nowy ransomware RAA? Dużo!](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Co-moze-nowy-ransomware-RAA-Duzo-181547-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2016 [© DD Images - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2016-184035-150x100crop.jpg)

![Cyberprzestępczość w 2017 roku [© profit_image - Fotolia.com] Cyberprzestępczość w 2017 roku](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Cyberprzestepczosc-w-2017-roku-186454-150x100crop.jpg)

![Zagrożenia internetowe w 2018 roku wg Kaspersky Lab [© patpongstock - Fotolia.com] Zagrożenia internetowe w 2018 roku wg Kaspersky Lab](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Zagrozenia-internetowe-w-2018-roku-wg-Kaspersky-Lab-199333-150x100crop.jpg)

![Sophos Email Advanced [© natali_mis - Fotolia.com ] Sophos Email Advanced](https://s3.egospodarka.pl/grafika2/Sophos-Email-Advanced/Sophos-Email-Advanced-207300-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-wlasciciele-mieszkan-i-domow-268193-150x100crop.png)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)