-

![Programista bez etatu. Dlaczego w IT króluje samozatrudnienie? [© rh2010 - Fotolia.com] Programista bez etatu. Dlaczego w IT króluje samozatrudnienie?]()

Programista bez etatu. Dlaczego w IT króluje samozatrudnienie?

... programista, specjalizujący się w tworzeniu aplikacji dla branży e-commerce wykorzystujących otwarte oprogramowanie Magento i język kodowania PHP. – Jednak temat samozatrudnienia jest drażliwy ... – mówi. Z perspektywy firmy Tax Care, która współpracuje z przedstawicielami branży IT, wynika, że do nawiązania współpracy grupę tę przekonać można ...

-

![Więcej inwestycji w IT [© Scanrail - Fotolia.com] Więcej inwestycji w IT]()

Więcej inwestycji w IT

... deklarujących wzrost zasobów IT w swych firmach. Rozwój infrastruktury ... IT na wzrost przychodów, choć ciągle rośnie liczba tych, którzy widzą wpływ inwestycji w IT na spadek kosztów. Jest ich jednak nadal tylko niecałe 30%. Około 40% respondentów przewiduje większe niż w poprzednim kwartale, inwestycje w sprzęt i usługi IT oraz oprogramowanie ...

-

![Bezpieczeństwo IT a niefrasobliwość pracowników [© alphaspirit - Fotolia.com] Bezpieczeństwo IT a niefrasobliwość pracowników]()

Bezpieczeństwo IT a niefrasobliwość pracowników

... IT, można reagować działaniami z pod znaku Wielkiego Brata. Niezbędnik bezpieczeństwa IT Jeśli nie jesteśmy pewni jakie zasady bezpieczeństwa IT stosować aby chronić służbowe dane warto wdrażać w życie poniższe wskazówki: Warto sprawdzić czy wszystkie urządzenia: laptopy, pecety, tablety, smartfony, mają zainstalowane, aktualne oprogramowanie ...

-

![Bezpieczeństwo IT 2015: czego powinniśmy się obawiać? [© lolloj - Fotolia.com] Bezpieczeństwo IT 2015: czego powinniśmy się obawiać?]()

Bezpieczeństwo IT 2015: czego powinniśmy się obawiać?

... się na liczbie 1,2 miliona mobilnych wirusów. PROGNOZY EKSPERTÓW BEZPIECZEŃSTWA IT NA 2015 Self-tracking i niewłaściwie zabezpieczone dane Wyniki sportowe, prywatne dane, ... G DATA trafił chiński smartfon STAR N9500, który fabrycznie był wyposażony w oprogramowanie szpiegujące użytkownika. W 2015 roku może spodziewać się większej oferty spywarefonów ...

-

![Polskie firmy IT atakują region CEE Polskie firmy IT atakują region CEE]()

Polskie firmy IT atakują region CEE

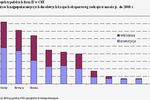

... 4 latach naszej obecności w UE wzrosła dostrzegalnie obecność polskich firm IT w 15 krajach CEE badanych przez DiS: Białoruś, Bośnia i Hercegowina, Bułgaria, Chorwacja, ... zdecydowanie najbardziej popularnym obszarem kontraktów polskich firm w badanych krajach okazało się oprogramowanie klasy ERP (105 przypadków na ponad 400). Drugim obszarem ...

-

![Szkodliwe oprogramowanie dla gier [© stoupa - Fotolia.com] Szkodliwe oprogramowanie dla gier]()

Szkodliwe oprogramowanie dla gier

... stało się teraz trochę bezpieczniejsze. W ciągu minionych sześciu miesięcy eksperci IT z firmy Kaspersky Lab zauważyli spadek liczby ataków na graczy online. ... nie są wyświetlane okienka wyskakujące przypominające o aktualizacjach i skanowaniu. W ten sposób oprogramowanie bezpieczeństwa nie zakłóca gry, ale działa w tle. Program nie wywiera ...

-

![Bezpieczeństwo IT bolączką firm Bezpieczeństwo IT bolączką firm]()

Bezpieczeństwo IT bolączką firm

... pakiety bezpieczeństwa i chronić wszystkie elementy swojej infrastruktury IT: stacje robocze pracowników, serwery plików i poczty oraz urządzenia mobilne. Dzisiaj nie wystarczy już, że korporacyjne rozwiązania bezpieczeństwa możliwie najskuteczniej blokują szkodliwe oprogramowanie – istotna jest również wiedza o legalnym oprogramowaniu.

-

![Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem? [© wygenerowane przez AI] Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem?]()

Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem?

... . Narzędzia takie jak aplikacje stalkerware, często wykorzystywane przez agresywnych partnerów, lub złośliwe oprogramowanie dla systemu Android podszywające się pod legalne usługi finansowe, takie jak SpyLoan, ... istotne jak ochrona komputerów czy sieci firmowych. To nie tylko temat dla specjalistów IT – konsekwencje cyberataków dotykają prywatności, ...

-

![Polski rynek IT 2005 [© Scanrail - Fotolia.com] Polski rynek IT 2005]()

Polski rynek IT 2005

... ). Ciekawie kształtuje się struktura wydatków na IT, które nie zmieniła się znacznie w stosunku do ubiegłego roku: sprzęt nadal miał największy, bo prawie 50 proc. udziału w rynku, usługi IT – 31 proc., a oprogramowanie – 19 proc. Ciekawostką jest pozycja lidera światowego IT - firmy IBM – w rankingu 200 największych ...

-

![Urządzenia mobilne osłabiają bezpieczeństwo IT [© cristovao31 - Fotolia.com] Urządzenia mobilne osłabiają bezpieczeństwo IT]()

Urządzenia mobilne osłabiają bezpieczeństwo IT

... przedstawiciele firmy Check Point, polskie przedsiębiorstwa stosując oprogramowanie antywirusowe, skupiają się na ochronie systemów i poufnych informacji ... do najbardziej zagrożonych sektorów należą: energetyka, finanse, technologie IT, medycyna – podsumowuje K. Wójtowicz. Niektórzy eksperci szacują, że z powodu cyberszpiegostwa amerykańska ...

-

![Szkodliwe oprogramowanie? Dziękuję, pobieram Szkodliwe oprogramowanie? Dziękuję, pobieram]()

Szkodliwe oprogramowanie? Dziękuję, pobieram

... którzy zostali zaatakowani, nie miało o tym pojęcia. David Emm, główny badacz ds. bezpieczeństwa IT w Kaspersky Lab, powiedział: „Użytkownicy muszą być bardziej świadomi zagrożeń w świecie online, aby ... jest niebezpieczne. Cyberprzestępcy nieustannie wymyślają nowe sposoby atakowania użytkowników i tylko najbardziej aktualne oprogramowanie ...

-

![Branża IT: firmy a handel internetowy w sektorze B2B [© Scanrail - Fotolia.com] Branża IT: firmy a handel internetowy w sektorze B2B]()

Branża IT: firmy a handel internetowy w sektorze B2B

... zawarte w systemach do handlu w sieci. „Z badań wynika, że dla firm IT w Polsce wciąż najważniejszy jest informacyjny aspekt systemów do handlu elektronicznego, ... z handlowcem. Badanie ujawniło też najchętniej kupowane przez Internet urządzenia i oprogramowanie. Markami najczęściej zamawianymi w sieci są: D-Link (16 proc.), Internet Security Systems ...

-

![6 trendów, które w 2019 roku zmienią branżę IT 6 trendów, które w 2019 roku zmienią branżę IT]()

6 trendów, które w 2019 roku zmienią branżę IT

... A wszystko dzięki stylowi komunikacji, avatarowi czy wspieraniu wspólnych wartości - mówi Jarosław Rzepecki, specjalista UX w szkole IT Coders Lab, i przywołuje przykłady sukcesów z lokalnego podwórka: Paczuchę od InPost czy Serce i Rozum autorstwa ... - mówi Witold Kowalczyk z polskiej firmy Bohr Technology Inc., która tworzy algorytmy i oprogramowanie ...

-

![Oprogramowanie dla firm od Google [© Nmedia - Fotolia.com] Oprogramowanie dla firm od Google]()

Oprogramowanie dla firm od Google

... pracy. Inicjatywa ta oznacza wejście firmy internetowej na nowy rynek zwany "oprogramowanie jako usługa", gdzie firmy opierają część swoich technologii na usługach dostarczanych za ... małych firm, rodzin, instytucji edukacyjnych - tych, którzy nie mają dużego budżetu IT", powiedział Brown. Google rozpoczął testowanie usługi Gmail dla firm na początku ...

-

![Chiny: rynek IT w 2010 r. [© Scanrail - Fotolia.com] Chiny: rynek IT w 2010 r.]()

Chiny: rynek IT w 2010 r.

... Gartner. Przemysł ICT jest podzielony na pięć różnych sektorów: sprzęt komputerowy, oprogramowanie, usługi, łączność i produkcja elementów elektronicznych. Jest mało krajów ... zrównoważony rozwój przemysłu krajowego oraz eksportu sprzętu komputerowego, oprogramowania oraz usług IT. W scenariuszu tym udział obcego kapitału w finansowaniu początkowym ...

-

![Rynek IT dla MSP nadal się rozwija Rynek IT dla MSP nadal się rozwija]()

Rynek IT dla MSP nadal się rozwija

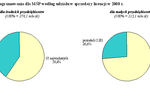

... tu coraz nowe firmy. To dzięki nim tempo spadku liczby firm wytwarzających oprogramowanie dla MŚP nie jest tak intensywne. Co prawda ok. 10 firm ... 100 mln euro. Jednak w najbliższych latach (2009-2012), według prognoz DiS, rynek IT w segmencie MŚP będzie się rozwijał w tempie znacznie wolniejszym niż w okresie 2006-2008, a w 2009 r. powinien nawet ...

-

![Zabezpieczenia IT w firmie priorytetem [© Scanrail - Fotolia.com] Zabezpieczenia IT w firmie priorytetem]()

Zabezpieczenia IT w firmie priorytetem

... przedsięwzięcia, jak „infrastruktura jako usługa”, „platforma jako usługa”, „oprogramowanie jako usługa” i wirtualizacja urządzeń końcowych. Zapewnienie zgodności z ... . W razie złamania zabezpieczeń konieczna jest szybka reakcja. Administratorzy działów IT powinni prewencyjnie chronić informacje, stosując podejście zabezpieczające zarówno dane, jak ...

-

![Bezpieczeństwo IT niedostateczne [© Scanrail - Fotolia.com] Bezpieczeństwo IT niedostateczne]()

Bezpieczeństwo IT niedostateczne

... wiele do zrobienia. Kaspersky Lab przeprowadził badanie dotyczące europejskiego bezpieczeństwa IT, aby zmierzyć stopień ochrony komputerów oraz telefonów komórkowych na ... dowolnym czasie i miejscu. Jednak spośród użytkowników smartfonów jedynie 25 % posiada oprogramowanie bezpieczeństwa mobilnego na swoich urządzeniach i tylko 40 % wyraziło zamiar ...

-

![Bezpieczeństwo IT: największe zagrożenie w ludziach Bezpieczeństwo IT: największe zagrożenie w ludziach]()

Bezpieczeństwo IT: największe zagrożenie w ludziach

... podobnie ocenili zagrożenie ze strony „zwykłych” pracowników, jak i administratorów IT. „Głupotę” pracowników jako zagrożenie wskazało 77% ankietowanych, a brak wiedzy ... stopniem zaawansowania, łączeniem wielu sposobów ataku poprzez socjotechnikę, szkodliwe oprogramowanie na atakach hakerskich kończąc niesie ze sobą konieczność nowych sposobów ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

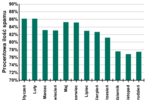

... IT jest bardzo trudne ... oprogramowanie. W państwie tym większość szkodliwej zawartości znajduje się na zhakowanych legalnych zasobach. Pomiędzy styczniem a marcem 2011 roku udział amerykańskich stron hostujących szkodliwe oprogramowanie zwiększył się o 1,7 punktu procentowego. Największy wzrost liczby stron hostujących szkodliwe oprogramowanie ...

-

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?]()

Co zrobić, kiedy złapiesz malware?

... Stormshield, europejskiego lidera branży bezpieczeństwa IT. Z tego tekstu dowiesz się m.in.: Jak działa malware? Jak rozpoznać, że złośliwe oprogramowanie zainfekowało nasze urządzenie? Jak pozbyć się złośliwego oprogramowania? W jaki sposób złośliwe oprogramowanie znajduje drogę do Twoich urządzeń? Złośliwe oprogramowanie, aby wedrzeć się na ...

-

![Usługi cloud computing: 3 warstwy w modelu dostaw [© buchachon - Fotolia.com] Usługi cloud computing: 3 warstwy w modelu dostaw]()

Usługi cloud computing: 3 warstwy w modelu dostaw

... . Zamiast tego, firma uzyskuje potrzebną infrastrukturę IT - serwery, zabezpieczenia, przechowywanie danych, sieci itp. - od dostawcy, często za pomocą samoobsługowego katalogu. Chociaż firma-użytkownik może uruchomić własne aplikacje, bazy danych, systemy operacyjne i inne oprogramowanie na szczycie swojej wybranej infrastruktury, nie ma ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... zmniejszył wartość tej firmy. Z kolei w tym roku australijski dostawca Distribute.IT utracił na skutej ataku hakerskiego wszystkie dane na swoich serwerach. ... wyrafinowane podejście. W Internecie dostępne jest oprogramowanie open source do tworzenia własnej kopalni - pushpool. Takie oprogramowanie wykorzystali cyberprzestępcy, którzy skonfigurowali je ...

-

![Czy mały biznes jest gotowy na cyfrową transformację? [© Gregory Lee - Fotolia.com] Czy mały biznes jest gotowy na cyfrową transformację?]()

Czy mały biznes jest gotowy na cyfrową transformację?

... . Cyfryzacja w abonamencie Czas poświęcany na kwestie związane z IT przedsiębiorcy woleliby przeznaczyć na sprawy biznesowe (57%), rozwój firmy (48%) czy szkolenia (46%). Odpowiedzią na te potrzeby mogą być platformy All-in-One, integrujące sprzęt, oprogramowanie i usługi IT. Takie rozwiązanie w małych kancelariach prawniczych, aptekach, agencjach ...

-

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo]()

Open source i bezpieczeństwo

... dla programistów lub menagerów IT, którzy potrzebują wprowadzać solidne, wykonalne oprogramowanie do prawdziwego środowiska produkcji. Społeczność „open source” jest napędzana przez techniczny entuzjazm, a nie potrzeby komercyjne. Chociaż większość programistów „open source” bardzo dobrze rozumie potrzeby działów IT, nie można się spodziewać ...

-

![Ewolucja spamu 2010 Ewolucja spamu 2010]()

Ewolucja spamu 2010

... wykorzystujących szkodliwe oprogramowanie – w ciągu roku liczba szkodliwych załączników w ruchu pocztowym wzrosła niemal trzykrotnie. Szkodliwe oprogramowanie w ruchu pocztowym W 2010 roku ... zadań specjalnych duńskiej policji, różnych ekspertów ds. bezpieczeństwa IT oraz dostawców usług sieciowych, w których wykryto serwery botnetu Bredolab. ...

-

![Jaka przyszłość czeka systemy ERP? 2020 rok przyniesie zmiany [© DOC RABE Media - Fotolia.com] Jaka przyszłość czeka systemy ERP? 2020 rok przyniesie zmiany]()

Jaka przyszłość czeka systemy ERP? 2020 rok przyniesie zmiany

... na zespołach wprowadzanie zmian w organizacji pracy. Powszechnie stosowane w branży IT metody pracy Agile i Scrum nie są wystarczające, aby zrealizować wszystkie cele. Metodą, która najskuteczniej eliminuje problemy komunikacyjne pomiędzy zespołem rozwijającym oprogramowanie oraz działem zarządzania systemami, jest DevOps. Metodyka DevOps ma na ...

-

![Cisco: bezpieczeństwo w Internecie 2012 [© apops - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2012]()

Cisco: bezpieczeństwo w Internecie 2012

... informacjami ze swojego życia prywatnego z serwisami sprzedaży detalicznej niż z działami IT firm, w których są zatrudnieni – w tym przede wszystkim działami, które zajmują się ... ) - Styczeń-marzec: Oprogramowanie Windows, które zbiegło się z wydaniem systemu Windows 8 Consumer Preview firmy Microsoft. - Luty-kwiecień: Oprogramowanie do rozliczeń ...

-

![Co jest największą zaletą open source? [© ar130405 - Fotolia.com] Co jest największą zaletą open source?]()

Co jest największą zaletą open source?

... IT. Przed nami wyniki badania Polski Rynek Open Source. To pierwsza tego rodzaju inicjatywa w naszym kraju, której zadaniem jest ocena stopnia, w jaki w Polsce wykorzystuje się narzędzia i oprogramowanie open source. W tegorocznej, przeprowadzonej 23 maja ankiecie udział wzięli specjaliści, inżynierowie, menedżerowie oraz zarządzający projektami IT ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

Eksperci z Kaspersky Lab opublikowali raport dotyczący ewolucji zagrożeń IT obejmujący II kwartał 2013 r. Według raportu, mobilne szkodliwe oprogramowanie stanowiło najważniejszą kategorię w badanym okresie, zarówno pod względem liczby nowych odmian jak i zastosowanych technologii. Cyberprzestępcy nie tylko tworzą coraz więcej ...

-

![Inwestycje informatyczne w Europie 2005-2009 [© Scanrail - Fotolia.com] Inwestycje informatyczne w Europie 2005-2009]()

Inwestycje informatyczne w Europie 2005-2009

... oprogramowanie i usługi IT. Drugim co do wielkości rynkiem jest segment użytku domowego, a dzieje się tak ze względu na spadające ceny, sprzedaż pakietową oraz rosnącą obecność urządzeń IT ...

-

![Konsumenci uodpornili się na marketing [© tashatuvango - Fotolia.com] Konsumenci uodpornili się na marketing]()

Konsumenci uodpornili się na marketing

... biznesu dzięki sprawnej analityce dużych, lecz nieuporządkowanych zasobów danych o klientach. Nowoczesne rozwiązania IT ułatwiają przedsiębiorstwom adaptację w zmieniającym się środowisku sprzedażowym. Co więcej, nowoczesne oprogramowanie umożliwia tworzenie atrakcyjnej oferty i skutecznej strategii budowania relacji z konsumentami, która przynosi ...

-

![Zagrożenia internetowe w 2016 roku wg Kaspersky Lab Zagrożenia internetowe w 2016 roku wg Kaspersky Lab]()

Zagrożenia internetowe w 2016 roku wg Kaspersky Lab

... powstała złożona branża outsourcingu, która realizuje zapotrzebowanie na nowe szkodliwe oprogramowanie, a nawet całe kampanie. Te drugie przyczyniają się do powstawania nowego modelu ... sytuacja może nawet prowadzić do powstania czarnego rynku łączności. Branżę IT czeka kolejny rok wyzwań. Uważamy, że dzieląc się wiedzą i prognozami z naszymi kolegami ...

-

![IBM integruje informacje [© Nmedia - Fotolia.com] IBM integruje informacje]()

IBM integruje informacje

... wszystkie były przechowywane w jednym miejscu. Oprogramowanie DB2 Information Integrator i DB2 Information Integrator for Content - to pierwsze produkty wywodzące się z projektu badawczo-rozwojowego Xperanto. Oprogramowanie opiera się na standardach otwartych i pomaga wykorzystać istniejące inwestycje IT oraz integrować różnorodne, rozproszone dane ...

-

![Niebezpieczne luki a aktualizacja oprogramowania Niebezpieczne luki a aktualizacja oprogramowania]()

Niebezpieczne luki a aktualizacja oprogramowania

... wciąż może być potencjalnie stosowanych w atakach ukierunkowanych na firmy. Dotknięte oprogramowanie 7 najważniejszych luk występuje w 10 różnych rodzinach produktów. Najbardziej podatnymi produktami są: Adobe ... o luki, pierwszym krokiem jest sprawdzenie inwentarza. Rzeczywiście, dla wielu działów IT jest to zadanie często tak złożone, że staje się ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Programista bez etatu. Dlaczego w IT króluje samozatrudnienie? [© rh2010 - Fotolia.com] Programista bez etatu. Dlaczego w IT króluje samozatrudnienie?](https://s3.egospodarka.pl/grafika2/programisci/Programista-bez-etatu-Dlaczego-w-IT-kroluje-samozatrudnienie-212878-150x100crop.jpg)

![Więcej inwestycji w IT [© Scanrail - Fotolia.com] Więcej inwestycji w IT](https://s3.egospodarka.pl/grafika/wskaznik-MSI/Wiecej-inwestycji-w-IT-apURW9.jpg)

![Bezpieczeństwo IT a niefrasobliwość pracowników [© alphaspirit - Fotolia.com] Bezpieczeństwo IT a niefrasobliwość pracowników](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-a-niefrasobliwosc-pracownikow-127033-150x100crop.jpg)

![Bezpieczeństwo IT 2015: czego powinniśmy się obawiać? [© lolloj - Fotolia.com] Bezpieczeństwo IT 2015: czego powinniśmy się obawiać?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-2015-czego-powinnismy-sie-obawiac-149001-150x100crop.jpg)

![Szkodliwe oprogramowanie dla gier [© stoupa - Fotolia.com] Szkodliwe oprogramowanie dla gier](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Szkodliwe-oprogramowanie-dla-gier-MBuPgy.jpg)

![Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem? [© wygenerowane przez AI] Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem?](https://s3.egospodarka.pl/grafika2/spyware/Czy-Twoj-telefon-Cie-podglada-Jak-rozpoznac-zlosliwe-oprogramowanie-i-chronic-sie-przed-atakiem-268556-150x100crop.png)

![Polski rynek IT 2005 [© Scanrail - Fotolia.com] Polski rynek IT 2005](https://s3.egospodarka.pl/grafika/polski-rynek-IT/Polski-rynek-IT-2005-apURW9.jpg)

![Urządzenia mobilne osłabiają bezpieczeństwo IT [© cristovao31 - Fotolia.com] Urządzenia mobilne osłabiają bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Urzadzenia-mobilne-oslabiaja-bezpieczenstwo-IT-119242-150x100crop.jpg)

![Branża IT: firmy a handel internetowy w sektorze B2B [© Scanrail - Fotolia.com] Branża IT: firmy a handel internetowy w sektorze B2B](https://s3.egospodarka.pl/grafika/b2b/Branza-IT-firmy-a-handel-internetowy-w-sektorze-B2B-apURW9.jpg)

![Oprogramowanie dla firm od Google [© Nmedia - Fotolia.com] Oprogramowanie dla firm od Google](https://s3.egospodarka.pl/grafika/Gmail/Oprogramowanie-dla-firm-od-Google-Qq30bx.jpg)

![Chiny: rynek IT w 2010 r. [© Scanrail - Fotolia.com] Chiny: rynek IT w 2010 r.](https://s3.egospodarka.pl/grafika/rynek-IT/Chiny-rynek-IT-w-2010-r-apURW9.jpg)

![Zabezpieczenia IT w firmie priorytetem [© Scanrail - Fotolia.com] Zabezpieczenia IT w firmie priorytetem](https://s3.egospodarka.pl/grafika/zabezpieczenia-IT/Zabezpieczenia-IT-w-firmie-priorytetem-apURW9.jpg)

![Bezpieczeństwo IT niedostateczne [© Scanrail - Fotolia.com] Bezpieczeństwo IT niedostateczne](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Bezpieczenstwo-IT-niedostateczne-apURW9.jpg)

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?](https://s3.egospodarka.pl/grafika2/malware/Co-zrobic-kiedy-zlapiesz-malware-247586-150x100crop.jpg)

![Usługi cloud computing: 3 warstwy w modelu dostaw [© buchachon - Fotolia.com] Usługi cloud computing: 3 warstwy w modelu dostaw](https://s3.egospodarka.pl/grafika2/IT/Uslugi-cloud-computing-3-warstwy-w-modelu-dostaw-121814-150x100crop.jpg)

![Czy mały biznes jest gotowy na cyfrową transformację? [© Gregory Lee - Fotolia.com] Czy mały biznes jest gotowy na cyfrową transformację?](https://s3.egospodarka.pl/grafika2/transformacja-cyfrowa/Czy-maly-biznes-jest-gotowy-na-cyfrowa-transformacje-216496-150x100crop.jpg)

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo](https://s3.egospodarka.pl/grafika/open-source/Open-source-i-bezpieczenstwo-iG7AEZ.jpg)

![Jaka przyszłość czeka systemy ERP? 2020 rok przyniesie zmiany [© DOC RABE Media - Fotolia.com] Jaka przyszłość czeka systemy ERP? 2020 rok przyniesie zmiany](https://s3.egospodarka.pl/grafika2/ERP/Jaka-przyszlosc-czeka-systemy-ERP-2020-rok-przyniesie-zmiany-227441-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2012 [© apops - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2012](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2012-114331-150x100crop.jpg)

![Co jest największą zaletą open source? [© ar130405 - Fotolia.com] Co jest największą zaletą open source?](https://s3.egospodarka.pl/grafika2/Open-Source/Co-jest-najwieksza-zaleta-open-source-207905-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Inwestycje informatyczne w Europie 2005-2009 [© Scanrail - Fotolia.com] Inwestycje informatyczne w Europie 2005-2009](https://s3.egospodarka.pl/grafika/Europa-Srodkowo-wschodnia/Inwestycje-informatyczne-w-Europie-2005-2009-apURW9.jpg)

![Konsumenci uodpornili się na marketing [© tashatuvango - Fotolia.com] Konsumenci uodpornili się na marketing](https://s3.egospodarka.pl/grafika2/trendy/Konsumenci-uodpornili-sie-na-marketing-137505-150x100crop.jpg)

![IBM integruje informacje [© Nmedia - Fotolia.com] IBM integruje informacje](https://s3.egospodarka.pl/grafika/db2-information-integrator/IBM-integruje-informacje-Qq30bx.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)