-

![Ataki na pulpity zdalne. 98% z nich uderza w Virtual Network Computing [© StockSnap z Pixabay] Ataki na pulpity zdalne. 98% z nich uderza w Virtual Network Computing]()

Ataki na pulpity zdalne. 98% z nich uderza w Virtual Network Computing

... atakowali TeamViewer, Independent Computing Architecture, AnyDesk i Splashtop Remote. Oprogramowanie do pulpitu zdalnego pozwala użytkownikom łączyć się z komputerem ... firmie Barracuda Networks, która jest producentem rozwiązań z obszaru bezpieczeństwa IT. Inne narzędzia atakowane przez cyberprzestępców Drugim najczęściej atakowanym narzędziem ...

-

![Administracja publiczna a zarządzanie oprogramowaniem Administracja publiczna a zarządzanie oprogramowaniem]()

Administracja publiczna a zarządzanie oprogramowaniem

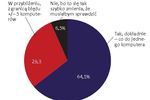

... pierwszy krok na drodze do wdrożenia kompleksowej polityki zarządzania zasobami IT”, komentuje wyniki badania Georg Herrnleben, dyrektor BSA w regionie Europy Centralnej i Wschodniej ... druga połowa ankietowanych przyznaje, że w komputerach organizacji może być zainstalowane oprogramowanie bez licencji. Z powyższych danych można wywieść wniosek, że w ...

-

![Bezpieczeństwo firmowych danych to fikcja? [© leowolfert - Fotolia.com] Bezpieczeństwo firmowych danych to fikcja?]()

Bezpieczeństwo firmowych danych to fikcja?

... jako wysokie. Za największe zagrożenia respondenci uznali phishing oraz szkodliwe oprogramowanie, a najpoważniejszymi źródłami ataków są według nich cybermafia oraz… pracownicy. ... zasadzie żadnym problemem – ostrzega Michał Kurek, Dyrektor w Zespole Zarządzania Ryzykiem IT w EY. Organizacje przestępcze na czele Po raz pierwszy w historii badania ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... również jako sieci zombie), które stanowią obecnie jedno z najpoważniejszych zagrożeń bezpieczeństwa IT. Jest to pierwszy z serii artykułów dotyczących botnetów. Co to ... więcej, aby stworzyć oprogramowanie dla botnetu Mayday, cyberprzestępcy musieliby pracować nad dwoma projektami, a nie nad jednym, rozwijając oprogramowanie zarówno dla systemu ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Kaspersky Lab: szkodliwe programy VI 2011 Kaspersky Lab: szkodliwe programy VI 2011]()

Kaspersky Lab: szkodliwe programy VI 2011

... niewiedzę użytkowników w zakresie bezpieczeństwa IT. Z kolei w krajach rozwiniętych dominowało szkodliwe oprogramowanie, którego celem były dane i pieniądze użytkowników. W Brazylii, jak zwykle najbardziej rozpowszechnionymi programami były trojany bankowe, natomiast w Rosji, tradycyjnie, szkodliwe oprogramowanie było wykorzystywane w różnych ...

-

![Informatycy to już przeszłość? [© Claudia Paulussen - Fotolia.com] Informatycy to już przeszłość?]()

Informatycy to już przeszłość?

... lamusa. Osoby zajmujące się zawodowo obszarem IT cenią sobie odrębność specjalizacji, jednak dla wielu osób spoza branży nazewnictwo stanowisk jest obce. Z kim więc współpracujemy? Jacy specjaliści są odpowiedzialni za wsparcie działalności niemalże każdego przedsiębiorstwa na świecie? Oprogramowanie Programista Architekt Tester Analityk Programy ...

-

![Kto ma prawo do Open Source? [© gustavofrazao - Fotolia.com] Kto ma prawo do Open Source?]()

Kto ma prawo do Open Source?

... rozwoju oprogramowania. W kontekście biznesu i produkcji rozwiązań IT pod konkretne potrzeby użytkowe, jest to opcja praktycznie bezkonkurencyjna i motor rozwoju milionów firm na świecie. Rozwój Open Source – czy istnieją granice? Niezależnie od licencji, na której jest dane oprogramowanie, nie ma ograniczeń w jego modyfikacji przez ...

-

![Pracownicy celowo powodują wycieki danych? Paranoja czy fakty? [© Alina - Fotolia.com] Pracownicy celowo powodują wycieki danych? Paranoja czy fakty?]()

Pracownicy celowo powodują wycieki danych? Paranoja czy fakty?

... zagrożenia bezpieczeństwa IT - czy to pod postacią złośliwych insiderów czy też niedbałych pracowników - pozostają prawdziwą zmorą działów IT. Najświeższe badania wyraźnie potwierdzają, że to właśnie personel coraz częściej staje się celem ataków phishingowych i cybeprzestępców rozprzestrzeniających oprogramowanie ransomware. Równocześnie ...

-

![Ewolucja złośliwego oprogramowania III kw. 2016 [© mbruxelle - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016]()

Ewolucja złośliwego oprogramowania III kw. 2016

... sfery doświadczenia konsumentów i firm. Oprócz szybkiego rozprzestrzeniania się szkodliwe oprogramowanie staje się również bardziej wyrafinowane, wyrządzając większe szkody. Szczególnie szybko rozwija się oprogramowanie ransomware, które stanowi jedno z głównych współczesnych zagrożeń IT. Z naszych badań wynika, że obecnie 40% użytkowników płaci ...

-

![7 etapów modelu kill chain. Jak zatrzymać cyberatak? 7 etapów modelu kill chain. Jak zatrzymać cyberatak?]()

7 etapów modelu kill chain. Jak zatrzymać cyberatak?

... Jednak w miarę rozwoju cyfrowych innowacji zaczęły łączyć się z sieciami IT, ponieważ korzystające z nich firmy chciały dzięki temu obniżać koszty, ... zainstalowane oprogramowanie antywirusowe. Ich zadaniem jest także zabezpieczenie wszystkich danych o znaczeniu krytycznym. Instalacja to moment, w którym atakujący instaluje złośliwe oprogramowanie ...

-

![Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców [© Freepik] Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców]()

Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców

... rządowe USA, Microsoft i wiele innych podmiotów prywatnych i publicznych. Zaledwie rok później świat IT zmroziła wiadomość o ataku na firmę Kaseya. Grupa REvil, wykorzystując lukę w ... wymaga zmiany filozofii działania. Organizacje muszą wiedzieć, z czego składa się ich oprogramowanie. Choć brzmi trywialnie, w praktyce wiele firm nie ma pełnej wiedzy ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... Pierwszy kwartał w 2013 roku okazał się pracowitym okresem w branży bezpieczeństwa IT. W raporcie tym zostały opisane najważniejsze wydarzenia. Cyberszpiegostwo i cyberbroń ... firmy Kaspersky Lab, na których komputerach wykryto szkodliwe oprogramowanie. Podobnie jak wcześniej, trzy werdykty znajdują się w ścisłej czołówce aktualnego rankingu ...

-

![Kaspersky Endpoint Security 8 i Security Center Kaspersky Endpoint Security 8 i Security Center]()

Kaspersky Endpoint Security 8 i Security Center

... Security Center. Nowe oprogramowanie do ochrony punktów końcowych oraz wszechstronna konsola zarządzająca powstały z myślą o zapewnieniu firmom ochrony przed wszelkimi zagrożeniami IT. W nowych produktach dla biznesu wydajna ochrona przed szkodliwym oprogramowaniem została wzbogacona o szeroki zestaw funkcji bezpieczeństwa IT, takich jak kontrola ...

-

![Kaspersky Security for Virtualization [© Nmedia - Fotolia.com] Kaspersky Security for Virtualization]()

Kaspersky Security for Virtualization

... na optymalne wykorzystanie zasobów sprzętowych, którymi dysponuje chroniona infrastruktura IT. Kaspersky Lab oferuje klientom ujednoliconą platformę do zarządzania wirtualnymi ... wraz z możliwością wyizolowania wszelkich zainfekowanych maszyn wirtualnych, zanim szkodliwe oprogramowanie będzie mogło rozprzestrzenić się w sieci. Jest to zaledwie pierwszy ...

-

![Bezrobocie grozi nawet programistom. Kto jeszcze zatrudnia i ile płaci? [© alphaspirit - Fotolia.com] Bezrobocie grozi nawet programistom. Kto jeszcze zatrudnia i ile płaci?]()

Bezrobocie grozi nawet programistom. Kto jeszcze zatrudnia i ile płaci?

... tworzące oraz utrzymujące różnego rodzaju oprogramowanie online, w tym oprogramowanie e-commerce (łącznie 43 proc.). Mniej skłonni do rekrutowania byli pracodawcy związani z bankowością i finansami (8 proc.) oraz konsultingiem (5 proc). Z analizy ogłoszeń wynika również, że gorsze czasy mogą nadejść dla juniorów w IT. Udział ofert kierowanych do ...

-

![Sieci firmowe słabo chronione Sieci firmowe słabo chronione]()

Sieci firmowe słabo chronione

... i usunęły szkodliwe oprogramowanie, ale szkodniki ciągle powracały. W ciągu ostatnich 12 miesięcy w wyniku aktywnej współpracy z naszymi użytkownikami korporacyjnymi ustaliliśmy, że większość incydentów związanych z wirusami jest spowodowana lekceważonymi problemami projektowymi lub przeoczonymi słabościami stosowanej polityki bezpieczeństwa IT”.

-

![Ewolucja złośliwego oprogramowania I kw. 2016 [© Florian Roth - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2016]()

Ewolucja złośliwego oprogramowania I kw. 2016

... ransomware jest prostota modelu biznesowego wykorzystywanego przez cyberprzestępców. Po tym, jak oprogramowanie to przedostanie się do systemu użytkownika, pozbycie się go bez ... infekcji oraz zablokowaniu plików lub systemów. Ignorując podstawowe reguły bezpieczeństwa IT, użytkownicy pozwalają, aby cyberprzestępcy bogacili się ich kosztem. ...

-

![Navision Lite dla najmniejszych firm [© Nmedia - Fotolia.com] Navision Lite dla najmniejszych firm]()

Navision Lite dla najmniejszych firm

... Dzięki standaryzacji Navision Lite pozwala na obniżenie kosztów utrzymania systemu. Oprogramowanie Navision Lite obejmuje: specyficzną metodologię wdrożenia, wstępną konfigurację systemu Microsoft Business Solutions-Navision, specyficzne moduły oprogramowania stworzone przez IT.integro. Navision Lite zawiera bazę wstępnie skonfigurowaną do potrzeb ...

-

![Aplikacje mobilne raczej darmowe [© Sergey Nivens - Fotolia.com] Aplikacje mobilne raczej darmowe]()

Aplikacje mobilne raczej darmowe

... liczba ta ma wzrosnąć do 94,5 proc. W tej sytuacji, zdaniem ekspertów rynku IT, jednym z najbardziej dochodowych obszarów rozwoju biznesu mobilnego mogą stać się aplikacje ... samodzielne modyfikowanie programów lub tworzenie ich od podstaw. - Firmy tworząc oprogramowanie mogą korzystać zarówno z rozwiązań open source, jak i odpłatnych narzędzi. Portale ...

-

![Bezpieczeństwo firm w sieci I poł. 2014 [© psdesign1 - Fotolia.com] Bezpieczeństwo firm w sieci I poł. 2014]()

Bezpieczeństwo firm w sieci I poł. 2014

Przestarzałe oprogramowanie, źle zaprojektowany kod aplikacji, porzucona własność cyfrowa oraz błędy popełniane przez użytkowników to najsłabsze punkty korporacyjnych systemów IT, na widok których cyberprzestępcy już zacierają ręce - czytamy w najnowszej edycji raportu Cisco 2014 Midyear Security Report, w którym zaprezentowane zostały wyniki ...

-

![Bezpieczeństwo informacji: priorytety zależą od branży [© Brian Jackson - Fotolia.com] Bezpieczeństwo informacji: priorytety zależą od branży]()

Bezpieczeństwo informacji: priorytety zależą od branży

... usług użyteczności publicznej i energii. Te dwa sektory przemysłowe różnią się od innych pod względem budowy ich sieci IT – obejmujących maszyny kontrolowane przez specjalistyczne oprogramowanie – oraz priorytetów w zakresie zabezpieczania tych sieci. Zagadnienie to ilustrują poniższe tabele, w których zestawiono odpowiedzi przedstawicieli tych ...

-

![Wiper gorszy od ransomware? Wiper gorszy od ransomware?]()

Wiper gorszy od ransomware?

... jest jednak niszczycielskie oprogramowanie typu wiper, którego celem jest bezpowrotne usunięcie danych. Z tego tekstu dowiesz się m.in.: Jak działa oprogramowanie wiper? Jak ... Często zdarza się, że od momentu przeniknięcia cyberprzestępców do środowiska IT do chwili ataku z użyciem złośliwego oprogramowania mija nawet kilka miesięcy. Zyskują ...

-

![Piractwo a zagrożenia internetowe Piractwo a zagrożenia internetowe]()

Piractwo a zagrożenia internetowe

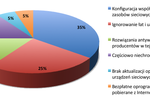

... dla bezpieczeństwa i sprawnego działania systemów IT. W niektórych przypadkach serwisy WWW wykorzystywały słabe punkty komputerów użytkowników do automatycznej instalacji niepożądanego oprogramowania. Co konsumenci mogą zrobić, aby się zabezpieczyć? Jak wynika z raportu, konsumenci kupujący oprogramowanie z wątpliwych źródeł w Internecie lub ...

-

![Przepisy napędzają popyt na programy zabezpieczające [© Scanrail - Fotolia.com] Przepisy napędzają popyt na programy zabezpieczające]()

Przepisy napędzają popyt na programy zabezpieczające

... do najważniejszych powodów biznesowych napędzających popyt na oprogramowanie zabezpieczające. Kolejnym powodem jest ochrona dostępu przed nieautoryzowanymi wtargnięciami i nie zaplanowane awarie. Zabezpieczające oprogramowanie i infrastruktura stanowią stosunkowo małą część poszczególnych firmowych budżetów IT, w 78 proc raportów stwierdzono, że ...

-

![Jak ochronić firmowy smartfon przed cyberatakami? Jak ochronić firmowy smartfon przed cyberatakami?]()

Jak ochronić firmowy smartfon przed cyberatakami?

... umożliwiają podzielenie urządzenia na dwie strefy – prywatną i służbową, separując tym samym dane. Kolejnym filarem cyberbezpieczeństwa jest specjalistyczne oprogramowanie dla administratorów IT, którzy dostają szereg możliwości do zarządzania flotą urządzeń (Mobile Device Management). Poza podstawową konfiguracją urządzeń, aplikacji, e-mail ...

-

![Jak było i co nas czeka, czyli 2003/2004 [© Minerva Studio - Fotolia.com] Jak było i co nas czeka, czyli 2003/2004]()

Jak było i co nas czeka, czyli 2003/2004

... firma sprawdza się. A jak to wygląda w praktyce? Przykłady najlepszych inwestycji w IT to np. sieci VPN, centralizacja zasobów sieciowych, sieci bezprzewodowe WLAN ( ... oprogramowanie (ale nie jest to 1,6 mln razy 5 tys.!!!), - roczne inwestycje w pracownika w małej firmie 6 tys. rocznie, - średnie firmy wydają rocznie od 20 do 100 tys. na systemy IT ...

Tematy: -

![Tendencje na rynku pracy specjalistów I kw. 2011 Tendencje na rynku pracy specjalistów I kw. 2011]()

Tendencje na rynku pracy specjalistów I kw. 2011

... są optymistyczne. Największa dynamika zatrudnienia pod koniec I i na początku II kwartłu br. deklarowana jest przez pracodawców z branży: IT - oprogramowanie (63%), Bankowość oraz Usługi finansowe (62%), IT - sprzęt (58%), Transport (56%), Handel detaliczny (53%) i Inżynieria (46%). Antal International, agencja rekrutująca specjalistów i menedżerów ...

-

![Klienci, innowacje, regulacje, czyli priorytety polskich CIO [© Viacheslav Iakobchuk - Fotolia.com] Klienci, innowacje, regulacje, czyli priorytety polskich CIO]()

Klienci, innowacje, regulacje, czyli priorytety polskich CIO

... oczekiwania biznesu wobec działu IT to maksymalizacja zwrotu wartości z inwestycji technologicznych oraz optymalizacja i utrzymanie środowisk IT (po 41 proc.). Niemal połowa badanych dyrektorów IT (47 proc.) z Polski uważa, że wdrożenie narzędzi i metod Agile i DevOps (połączenie zespołu rozwijającego oprogramowanie Dev z zespołem operacji Ops ...

-

![Specjalista ds. cyberbezpieczeństwa pilnie poszukiwany [© Murrstock - Fotolia.com] Specjalista ds. cyberbezpieczeństwa pilnie poszukiwany]()

Specjalista ds. cyberbezpieczeństwa pilnie poszukiwany

... IDC w 2019 roku ponad połowa wydatków w Europie związanych z bezpieczeństwem IT będzie dotyczyć usług (14,8 mld USD), wśród których najistotniejsze to zarządzanie usługami bezpieczeństwa (5,8 mld USD) oraz usługi integracyjne (5,4 mld USD). W dalszej kolejności wymieniano oprogramowanie (8,6 mld USD) oraz sprzęt (3,9 mld USD). Wymagające branże ...

-

![Kopia zapasowa na celowniku ransomware Kopia zapasowa na celowniku ransomware]()

Kopia zapasowa na celowniku ransomware

... było w stanie odzyskać zasobów. Niszczenie backupu kluczowe dla udanego ataku Mimo rosnącej świadomości dotyczącej ransomware i coraz większej czujności zespołów IT, złośliwe oprogramowanie wciąż najczęściej przedostaje się do firmowych systemów przez błędy użytkowników: phishing, złośliwe linki lub zainfekowane strony internetowe – potwierdziło to ...

-

![Technologie informacyjne w biznesie - jakie korzyści? Technologie informacyjne w biznesie - jakie korzyści?]()

Technologie informacyjne w biznesie - jakie korzyści?

... problemy, a także rozwijać nasze produkty i usługi. Nowoczesne oprogramowanie, ciekawe aplikacje oraz korzystanie z pomocy najbardziej doświadczonych specjalistów ... docenią nie tylko duże, prężnie działające korporacje, ale także początkujące start-upy. IT skutecznie pozwala firmom pozyskiwać i zbierać informacje dotyczące wymagań, potrzeb i ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012]()

Kaspersky Lab: szkodliwe programy III kw. 2012

... Lab zbadali zmiany w krajobrazie zagrożeń IT w III kwartale 2012 r. Na szczególną uwagę zasługują głośne dochodzenia dotyczące kampanii cyberszpiegowskich, zmiany w geografii zagrożeń oraz reorganizacja pierwszej dziesiątki aplikacji z największą liczbą luk w zabezpieczeniach. Mobilne szkodliwe oprogramowanie i systemy operacyjne W trzecim kwartale ...

-

![Polskie firmy ekspansywne [© everythingpossible - Fotolia.com] Polskie firmy ekspansywne]()

Polskie firmy ekspansywne

... innowacją jest udostępnienie zarówno SAP HANA, jak i innych rozwiązań IT (np. SAP CRM) w chmurze. Dzięki temu firmy nie muszą kupować i wdrażać ani sprzętu ani rozwiązań informatycznych. Zarówno infrastruktura IT (udostępniona w modelu IaaS), jak i oprogramowanie (SaaS) są udostępniane na żądanie. Użytkownicy mają jednocześnie pełną ...

-

![Jak generatywna sztuczna inteligencja zmienia twarz biznesu? [© Alexandra_Koch z Pixabay] Jak generatywna sztuczna inteligencja zmienia twarz biznesu?]()

Jak generatywna sztuczna inteligencja zmienia twarz biznesu?

... to złośliwe oprogramowanie, phishing i naruszenia danych. Wysoka pozycja phishingu wskazuje na szerszy problem podkreślony w raporcie, jakim jest rola pracowników firmy w utrzymaniu cyberbezpieczeństwa. Na przykład 67% respondentów deklaruje, że niektórzy pracownicy omijają wytyczne i praktyki dotyczące bezpieczeństwa IT, ponieważ opóźniają ...

-

![Analiza spółek IT-100 [© Minerva Studio - Fotolia.com] Analiza spółek IT-100]()

Analiza spółek IT-100

... zlecenia w dowolny punkt tej sieci. Do pracy i zarządzania siecią wykorzystywane jest oprogramowanie Open View własnej produkcji. Jak mówi dyrektor firmy Nick van der ... moce obliczeniowe swoich serwerów. Istotnym problemem nurtującym wiele firm z branży IT są niewykorzystane moce obliczeniowe współczesnych serwerów. Według badań są one wykorzystywane ...

Tematy:

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ataki na pulpity zdalne. 98% z nich uderza w Virtual Network Computing [© StockSnap z Pixabay] Ataki na pulpity zdalne. 98% z nich uderza w Virtual Network Computing](https://s3.egospodarka.pl/grafika2/Virtual-Network-Computing/Ataki-na-pulpity-zdalne-98-z-nich-uderza-w-Virtual-Network-Computing-260390-150x100crop.jpg)

![Bezpieczeństwo firmowych danych to fikcja? [© leowolfert - Fotolia.com] Bezpieczeństwo firmowych danych to fikcja?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Bezpieczenstwo-firmowych-danych-to-fikcja-166329-150x100crop.jpg)

![Informatycy to już przeszłość? [© Claudia Paulussen - Fotolia.com] Informatycy to już przeszłość?](https://s3.egospodarka.pl/grafika2/informatycy/Informatycy-to-juz-przeszlosc-161141-150x100crop.jpg)

![Kto ma prawo do Open Source? [© gustavofrazao - Fotolia.com] Kto ma prawo do Open Source?](https://s3.egospodarka.pl/grafika2/Open-Source/Kto-ma-prawo-do-Open-Source-174813-150x100crop.jpg)

![Pracownicy celowo powodują wycieki danych? Paranoja czy fakty? [© Alina - Fotolia.com] Pracownicy celowo powodują wycieki danych? Paranoja czy fakty?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Pracownicy-celowo-powoduja-wycieki-danych-Paranoja-czy-fakty-217268-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2016 [© mbruxelle - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2016-183608-150x100crop.jpg)

![Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców [© Freepik] Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców](https://s3.egospodarka.pl/grafika2/ataki-na-lancuch-dostaw/Jak-ataki-na-lancuch-dostaw-zamieniaja-legalne-aplikacje-w-bron-cyberprzestepcow-266703-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Kaspersky Security for Virtualization [© Nmedia - Fotolia.com] Kaspersky Security for Virtualization](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Kaspersky-Security-for-Virtualization-Qq30bx.jpg)

![Bezrobocie grozi nawet programistom. Kto jeszcze zatrudnia i ile płaci? [© alphaspirit - Fotolia.com] Bezrobocie grozi nawet programistom. Kto jeszcze zatrudnia i ile płaci?](https://s3.egospodarka.pl/grafika2/rynek-pracy-programisci/Bezrobocie-grozi-nawet-programistom-Kto-jeszcze-zatrudnia-i-ile-placi-228679-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2016 [© Florian Roth - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2016-175323-150x100crop.jpg)

![Navision Lite dla najmniejszych firm [© Nmedia - Fotolia.com] Navision Lite dla najmniejszych firm](https://s3.egospodarka.pl/grafika/microsoft-business-solutions/Navision-Lite-dla-najmniejszych-firm-Qq30bx.jpg)

![Aplikacje mobilne raczej darmowe [© Sergey Nivens - Fotolia.com] Aplikacje mobilne raczej darmowe](https://s3.egospodarka.pl/grafika2/smartfony/Aplikacje-mobilne-raczej-darmowe-131237-150x100crop.jpg)

![Bezpieczeństwo firm w sieci I poł. 2014 [© psdesign1 - Fotolia.com] Bezpieczeństwo firm w sieci I poł. 2014](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Bezpieczenstwo-firm-w-sieci-I-pol-2014-141529-150x100crop.jpg)

![Bezpieczeństwo informacji: priorytety zależą od branży [© Brian Jackson - Fotolia.com] Bezpieczeństwo informacji: priorytety zależą od branży](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Bezpieczenstwo-informacji-priorytety-zaleza-od-branzy-145275-150x100crop.jpg)

![Przepisy napędzają popyt na programy zabezpieczające [© Scanrail - Fotolia.com] Przepisy napędzają popyt na programy zabezpieczające](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informatyczne/Przepisy-napedzaja-popyt-na-programy-zabezpieczajace-apURW9.jpg)

![Jak było i co nas czeka, czyli 2003/2004 [© Minerva Studio - Fotolia.com] Jak było i co nas czeka, czyli 2003/2004](https://s3.egospodarka.pl/grafika//Jak-bylo-i-co-nas-czeka-czyli-2003-2004-iG7AEZ.jpg)

![Klienci, innowacje, regulacje, czyli priorytety polskich CIO [© Viacheslav Iakobchuk - Fotolia.com] Klienci, innowacje, regulacje, czyli priorytety polskich CIO](https://s3.egospodarka.pl/grafika2/praca-w-IT/Klienci-innowacje-regulacje-czyli-priorytety-polskich-CIO-210607-150x100crop.jpg)

![Specjalista ds. cyberbezpieczeństwa pilnie poszukiwany [© Murrstock - Fotolia.com] Specjalista ds. cyberbezpieczeństwa pilnie poszukiwany](https://s3.egospodarka.pl/grafika2/specjalista-ds-cyberbezpieczenstwa/Specjalista-ds-cyberbezpieczenstwa-pilnie-poszukiwany-218616-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Polskie firmy ekspansywne [© everythingpossible - Fotolia.com] Polskie firmy ekspansywne](https://s3.egospodarka.pl/grafika2/prowadzenie-dzialalnosci-gospodarczej/Polskie-firmy-ekspansywne-123863-150x100crop.jpg)

![Jak generatywna sztuczna inteligencja zmienia twarz biznesu? [© Alexandra_Koch z Pixabay] Jak generatywna sztuczna inteligencja zmienia twarz biznesu?](https://s3.egospodarka.pl/grafika2/generatywna-sztuczna-inteligencja/Jak-generatywna-sztuczna-inteligencja-zmienia-twarz-biznesu-259752-150x100crop.jpg)

![Analiza spółek IT-100 [© Minerva Studio - Fotolia.com] Analiza spółek IT-100](https://s3.egospodarka.pl/grafika//Analiza-spolek-IT-100-iG7AEZ.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Ile można dorobić do emerytury i renty? Nowe limity od 1 grudnia 2025 [© wygenerowane przez AI] Ile można dorobić do emerytury i renty? Nowe limity od 1 grudnia 2025](https://s3.egospodarka.pl/grafika2/ile-mozna-dorobic-do-emerytury/Ile-mozna-dorobic-do-emerytury-i-renty-Nowe-limity-od-1-grudnia-2025-269896-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)