-

![Prawie siedmiokrotny wzrost rynku w siedem lat! Co to takiego? Prawie siedmiokrotny wzrost rynku w siedem lat! Co to takiego?]()

Prawie siedmiokrotny wzrost rynku w siedem lat! Co to takiego?

... centralizacji systemów informatycznych i korzyściach z tego płynących. Był to jeszcze okres gdy rynek IT szybko się rozwijał i w większości firm koszty przetwarzania nie były ... rozproszona sieć zarządzana jest za pomocą specjalnego oprogramowania (pamiętajmy jednak, że oprogramowanie do zarządzania siecią jest tak sprawne jak sama sieć, którą ono ...

Tematy: -

![Po wakacjach zadbaj o bezpieczeństwo komputera [© violetkaipa - Fotolia.com] Po wakacjach zadbaj o bezpieczeństwo komputera]()

Po wakacjach zadbaj o bezpieczeństwo komputera

... Check Point pokazały, że mimo iż pracownicy wiedzą o zaleceniach polityki bezpieczeństwa IT stosowanych przez pracodawcę, często są one ignorowane, ponieważ są zbyt ... Point Software Technologies Ltd. Ten punkt jest ważny w walce z zagrożeniami, ponieważ bezpieczeństwo IT nie składa się tylko ze środków obrony przez zagrożeniami zewnętrznymi, ale ...

-

![Centra danych: średnie firmy otwarte na nowości [© Scanrail - Fotolia.com] Centra danych: średnie firmy otwarte na nowości]()

Centra danych: średnie firmy otwarte na nowości

... planów w tym zakresie jest nieudokumentowana lub wymaga dopracowania. Istotne obszary IT, takie jak cloud computing, zdalne biura i wirtualne serwery, często nie są ... nowe technologie, ale z ograniczonymi kompetencjami i zasobami kadrowymi jest oprogramowanie wspierające środowiska heterogeniczne. Firmy powinny stosować deduplikację „na źródle ...

-

![Piractwo komputerowe hamuje wzrost gospodarczy Piractwo komputerowe hamuje wzrost gospodarczy]()

Piractwo komputerowe hamuje wzrost gospodarczy

... (BSA) przez IDC, światowego lidera w dziedzinie badań rynku i prognoz w branży IT. Wyniki badania wskazują korzyści gospodarcze z obniżenia piractwa komputerowego o 10 punktów procentowych w 42 krajach, w ... zarówno wtedy, gdy co do zasady legalnie działająca firma powiela oprogramowanie w większej liczbie kopii niż pozwala na to licencja, a co polskie ...

-

![Duże firmy wolą komputery przenośne Duże firmy wolą komputery przenośne]()

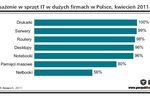

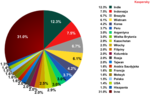

Duże firmy wolą komputery przenośne

... zmianie cykl wymian sprzętu w dużych firmach - informuje raport PMR "Oprogramowanie, usługi i infrastruktura ICT w dużych firmach w Polsce 2011". Podstawowe wyposażanie dużych firm w Polsce ... w sprawach informatyki w firmie, przede wszystkim reprezentujący dział IT (kierownicy, dyrektorzy, informatycy). Wyniki badania są reprezentatywne dla ...

-

![Kaspersky Endpoint Security 8 i Security Center po polsku Kaspersky Endpoint Security 8 i Security Center po polsku]()

Kaspersky Endpoint Security 8 i Security Center po polsku

... Security Center. Nowe oprogramowanie do ochrony punktów końcowych oraz wszechstronna konsola zarządzająca powstały z myślą o zapewnieniu firmom ochrony przed wszelkimi zagrożeniami IT. W nowych produktach dla biznesu wydajna ochrona przed szkodliwym oprogramowaniem została wzbogacona o szeroki zestaw funkcji bezpieczeństwa IT, takich jak kontrola ...

-

![5 mitów na temat bezpieczeństwa infrastruktury krytycznej 5 mitów na temat bezpieczeństwa infrastruktury krytycznej]()

5 mitów na temat bezpieczeństwa infrastruktury krytycznej

... dostarczonych przez chmurę Kaspersky Security Network (KSN) pokazuje, że coraz więcej komputerów, na których działa oprogramowanie SCADA, trafia na to samo szkodliwe oprogramowaniem, które uderza w systemy biznesowe (IT). Mit 5: Nasz system bezpieczeństwa zabezpieczy nas przed atakami. Rzeczywistość: Należy mieć świadomość, że większość ...

-

![Cyberprzestępczość 2020. W tle PSD2 i home office [© Brian Jackson - Fotolia.com] Cyberprzestępczość 2020. W tle PSD2 i home office]()

Cyberprzestępczość 2020. W tle PSD2 i home office

... zadania. Dostawcy usług IT na celowniku cyberprzestępców W 2020 cyberprzestępczość weźmie sobie za cel dostawców usług zarządzanych, aby za ich pośrednictwem atakować jednocześnie wiele organizacji. Będą chcieli nie tylko kraść wartościowe dane przedsiębiorstw i ich klientów, lecz również instalować szkodliwe oprogramowanie w celu dokonywania ...

-

![Najpopularniejsze języki programowania. Liderem JavaScript [© patpitchaya - Fotolia.com] Najpopularniejsze języki programowania. Liderem JavaScript]()

Najpopularniejsze języki programowania. Liderem JavaScript

... Na jakie jeszcze technologie powinny postawić osoby chcące rozwijać się w IT? Jak wspomniano we wstępie, badanie "Stack Overflow 2020" pokazało, ... dodaje ekspert. Języki programowania a praca dla programistów Wskazówkę, na jakiego rodzaju oprogramowanie istnieje obecnie największy popyt, mogą dostarczyć portale rekrutacyjne. Amerykański serwis ...

-

![Nowe rozwiązanie klient-serwer firm Citrix, IBM i VMwar [© Nmedia - Fotolia.com] Nowe rozwiązanie klient-serwer firm Citrix, IBM i VMwar]()

Nowe rozwiązanie klient-serwer firm Citrix, IBM i VMwar

... od siebie placówkom jednej firmy na ujednolicenie i uproszczenie swojego środowiska IT oraz na zredukowanie zadań administratorów poprzez centralizację dostarczania aplikacji. Rozwiązanie zawiera aplikację Citrix MetaFrame XP służącą do dostarczania i zarządzania danymi oraz oprogramowanie maszyn wirtualnych VMware ESX Server, działające na 4-16 ...

-

![Xeon kontra Itanium 2 [© violetkaipa - Fotolia.com] Xeon kontra Itanium 2]()

Xeon kontra Itanium 2

... IT Week" testów dwóch procesorów Intela wynika, że Xeon w wersji 64 bitowej może zepchnąć chip Itanium ... Guard (GPG) pliku z danymi, o rozmiarze ok. 200MB. Zdecydowano się na taki rodzaj testów, bowiem oprogramowanie GPG jest dostępne dla szerokiej palety systemów operacyjnych, a także dlatego że szyfrowanie jest procesem obliczeniowym obciążającym ...

-

![Program partnerski Microsoft [© Nmedia - Fotolia.com] Program partnerski Microsoft]()

Program partnerski Microsoft

... tworzyć oprogramowanie na platformie bazodanowej Microsoft SQL Server. Uczestnicy, którzy spełnią wszystkie stawiane wymagania, będą mieli możliwość wzięcia udziału w wydarzeniach związanych z premierą nowej wersji Microsoft SQL Server 2005 i zaprezentowania swoich rozwiązań szerokiej publiczności. Program ma na celu pomoc firmom IT w przygotowaniu ...

-

![Windows Vista i wirusy [© Nmedia - Fotolia.com] Windows Vista i wirusy]()

Windows Vista i wirusy

... Alisa Shevchenko, analityk wirusów z firmy Kaspersky Lab, analizuje różne aspekty bezpieczeństwa IT w odniesieniu do systemu Windows Vista. Windows Vista, najnowszy system ... funkcji monitorującej. Zapobieganie modyfikacjom jądra jest z pewnością użyteczne, ponieważ legalne oprogramowanie nie będzie mogło modyfikować jądra do własnych celów. Będzie to ...

-

![Robak internetowy Conficker niegroźny? [© stoupa - Fotolia.com] Robak internetowy Conficker niegroźny?]()

Robak internetowy Conficker niegroźny?

... z sektora IT, spodziewana 1 kwietnia o godzinie 00:00 reaktywacja wirusa Conficker nie wywołała na razie wielu infekcji. O ... chwili jeden z tych adresów zostanie aktywowany, a robak pobierze aktualizację własnego kodu lub nowe złośliwe oprogramowanie. W każdym wypadku jego ofiarą padną jedynie ci użytkownicy, którzy nie posiadają zabezpieczenia ...

-

![Windows Server 2008 R2 Foundation [© violetkaipa - Fotolia.com] Windows Server 2008 R2 Foundation]()

Windows Server 2008 R2 Foundation

... oprogramowanie), dzięki której małe firmy otrzymują szereg funkcjonalności, za które do tej pory musiały ponosić dodatkowe koszty. Windows Server 2008 R2 Foundation to rozwiązanie serwerowe, które oferuje podstawowe funkcje IT ...

-

![Symantec: Backup Exec System Recovery 2010 [© Nmedia - Fotolia.com] Symantec: Backup Exec System Recovery 2010]()

Symantec: Backup Exec System Recovery 2010

... lub rzadziej. W odpowiedzi na to zjawisko, firma Symantec Corp. wprowadziła na rynek oprogramowanie Backup Exec System Recovery 2010 przeznaczone dla małych firm ... XenServer 5.x. Obsługa ta pozwala małym firmom, które wdrażają wirtualizację w swoich środowiskach IT, na przekształcanie fizyczne systemów w maszyny wirtualne na czas usuwania skutków ...

-

![Spam: uwaga na fałszywe antywirusy Spam: uwaga na fałszywe antywirusy]()

Spam: uwaga na fałszywe antywirusy

... nie zamawiali. Gdy komputer użytkownika zostanie zainfekowany fałszywym antywirusem, oprogramowanie będzie kontynuowało bombardowanie użytkownika zmyślonymi komunikatami ostrzegawczymi, ... maszyn, powinni się udać bezpośrednio na właściwą stronę poświęconą bezpieczeństwu IT." Sophos wykrywa złośliwe załączniki e-mail jako Troj / JSRedir-CH, i ...

-

![BitDefender w wersji 3.5 dla biznesu [© Nmedia - Fotolia.com] BitDefender w wersji 3.5 dla biznesu]()

BitDefender w wersji 3.5 dla biznesu

... końcowych i raportowania. Moduł audytu pozwala organizacjom inwentaryzować zasoby sprzętowe i oprogramowanie oraz tworzyć raporty na wewnętrzne, publiczne lub inne specyficzne dla danej branży potrzeby. Dalsze innowacje wiążą się z niedostatkami zasobów IT - przez zwiększenie efektywności działań biznesowych i pomoc w wykorzystywaniu tych zasobów ...

-

![Routery Bintec serii RS Routery Bintec serii RS]()

Routery Bintec serii RS

... dystrybutora zaawansowanych systemów IT. Cztery niemieckie produkty przeznaczone są dla małych i średnich firm, a także do wykorzystania w ... . Oprogramowanie upraszcza zarządzanie i konfigurowanie routerów lub punktów dostępu i to zarówno pojedynczych, jak i logicznych grup. DIME Manager upraszcza różne prace konfiguracyjne. Oprogramowanie rozpoznaje ...

-

![Spam w III 2012 r. Spam w III 2012 r.]()

Spam w III 2012 r.

... specjalizującymi się w bezpieczeństwie IT, udało się zamknąć drugą wersję botnetu Hlux/Kelihos, odpowiedzialnego w dużej mierze za wysyłkę ... pocztowy w rankingu Top10, również pobiera szkodliwe programy z internetu. Tego rodzaju szkodliwe oprogramowanie nie jest wykorzystywane do przeprowadzania ukierunkowanych ataków – jego funkcjonalność nie może ...

-

![BYOD a bezpieczna sieć firmowa [© lenets_tan - Fotolia.com] BYOD a bezpieczna sieć firmowa]()

BYOD a bezpieczna sieć firmowa

... prezentuje kilka praktycznych informacji, niezbędnych do podjęcia świadomej decyzji odnośnie konsumeryzacji IT i wprowadzenia w firmie modelu Bring Your Own Device. Z ... sieci. Rady ekspertów Trend Micro Podobnie, jak w przypadku komputerów osobistych, złośliwe oprogramowanie może być tworzone, aby umożliwiać kradzież danych, zmienianie urządzeń w ...

-

![Trojan IcoScript atakuje system Windows Trojan IcoScript atakuje system Windows]()

Trojan IcoScript atakuje system Windows

... zainfekowanej maszyny) infekował jedynie komputery z systemem Windows. Popularne złośliwe oprogramowanie najczęściej wstrzykuje się w procesy aplikacji, co umożliwia jego ... wymienianym podczas korzystania z internetu, zaskakuje skalą problemu wszystkie działy bezpieczeństwa IT – mówi Ralf Benzmüller, szef laboratorium G DATA. Przykład IcoScript ...

-

![Więcej ataków na OS X i iOS Więcej ataków na OS X i iOS]()

Więcej ataków na OS X i iOS

... szkodliwe oprogramowanie natrafiło aż 25 procent użytkowników komputerów Mac. Ze wspólnego badania Kaspersky Lab i B2B International wynika również, że co piąty z tych cyberataków łączył się ze stratami finansowymi, w tym z kosztami wynikającymi z konieczności zakupu oprogramowania przywracającego system do działania lub wynajęcia specjalistów IT ...

-

![Archiwizacja danych traktowana po macoszemu [© massimo_g - Fotolia.com] Archiwizacja danych traktowana po macoszemu]()

Archiwizacja danych traktowana po macoszemu

... z archiwizacją danych - wynika z kolejnej już odsłony badań „Nowoczesne IT w MŚP 2015”, które Ipsos MORI realizuje na zlecenie Microsoftu. Ponadto okazuje ... firm ma świadomość dostępu do danych w taki właśnie sposób. „Przestarzałe oprogramowanie, które jest niedostosowane do aktualnego poziomu rozwoju technologii oraz zagrożeń w cyberprzestrzeni ...

-

![Kto zarobi na RODO, kto poniesie koszty? [© detakstudio - Fotolia.com] Kto zarobi na RODO, kto poniesie koszty?]()

Kto zarobi na RODO, kto poniesie koszty?

... , które przetwarzają duże ilości danych osobowych. Zmiany w związku z rozporządzeniem wymaga dokumentacja, oprogramowanie i zabezpieczenie danych. Nie obejdzie się również bez szkoleń dla pracowników i...nowych ... programów, zabezpieczenie komputerów hasłami, zadbanie o serwery to praca dla specjalistów IT - informatyków i programistów. Agencje ...

-

![Phishing przemysłowy w natarciu [© calypso77 - Fotolia] Phishing przemysłowy w natarciu]()

Phishing przemysłowy w natarciu

... to wyjątkowo łakomy kąsek dla cyberprzestępców i źródło niepokoju menedżerów odpowiedzialnych za bezpieczeństwo IT, wiadomo nie od dziś. Nie jest to jednak jedyne cyberzagrożenie, ... na jego komputerze w dyskretny sposób instalowało się zmodyfikowane legalne oprogramowanie, dzięki czemu przestępcy mogli połączyć się z nim i zbadać dokumenty i ...

-

![Ransomware szyfruje, firmy płacą [© Andrey Popov - Fotolia.com] Ransomware szyfruje, firmy płacą]()

Ransomware szyfruje, firmy płacą

... subskrypcji usługi, który jest tańszy oraz skuteczniejszy niż zatrudnianie specjalistów IT. Kluczem według którego przestępcy wybierają swoje ofiary jest ... błędy ludzkie. Najbardziej wrażliwym miejscem jest oczywiście styk z Internetem i oprogramowanie analizujące znane przypadki ataków. Odpowiednia ochrona gwarantuje, że jeśli ingerencja pokona ...

-

![Czy wybory do Sejmu i Senatu mogą zostać zhakowane? Czy wybory do Sejmu i Senatu mogą zostać zhakowane?]()

Czy wybory do Sejmu i Senatu mogą zostać zhakowane?

... publicznego audytu. Ponadto sprzęt wykorzystywany przy wyborach powinien mieć zainstalowane oprogramowanie XDR (Extended Detection and Response), które oprócz zaawansowanego wykrywania zagrożeń ... internetowej. O badaniu W badaniu „State of Ransomware 2023” wzięło udział 3000 specjalistów IT z firm zatrudniających od 100 do 5000 osób, w tym 225 osób ...

-

![Zmiana hasła - jak często? [© Gerd Altmann z Pixabay] Zmiana hasła - jak często?]()

Zmiana hasła - jak często?

... to męczący obowiązek, inni co miesiąc złoszczą się na wymagania IT, a niektórzy traktują to jako żart, wymyślając coraz dziwniejsze twory. Paradoksalnie ... dzięki oprogramowaniu zabezpieczającemu, że Twoje urządzenie zostało zaatakowane przez złośliwe oprogramowanie. Podałeś komuś swoje hasło. Logowałeś się na publicznie dostępnym komputerze. W ...

-

![Logitech MX Master 4 - pierwsza mysz z technologią haptyczną Logitech MX Master 4 - pierwsza mysz z technologią haptyczną]()

Logitech MX Master 4 - pierwsza mysz z technologią haptyczną

... jak edycja wideo, projektowanie graficzne czy analiza danych. Funkcja Actions Ring Oprogramowanie myszy obejmuje funkcję Actions Ring – nakładkę dostępną w aplikacji Logi Options+. ... ułatwiającej wdrożenie i obsługę w firmach. Dzięki platformie Logitech Sync dział IT może zdalnie monitorować i zarządzać urządzeniami. Z kolei technologia Logi Bolt ...

-

![Ruszył ITbiznes.pl [© stoupa - Fotolia.com] Ruszył ITbiznes.pl]()

Ruszył ITbiznes.pl

... rozrywki, ale także narzędzie pracy. Wszystkie publikacje na ITbiznes.pl zgrupowano w osiem kategorii: PC i peryferia, rozwiązania mobilne, serwery i sieci, bezpieczeństwo, oprogramowanie, usługi, rynek IT i wydarzenia.

-

![Zwalczanie piractwa komputerowego istotne dla Polski Zwalczanie piractwa komputerowego istotne dla Polski]()

Zwalczanie piractwa komputerowego istotne dla Polski

... włączając w to komputery, urządzenia peryferyjne, sprzęt sieciowy, pakiety oprogramowania i usługi IT. Wydatki te stanowiły 2,2% produktu krajowego brutto (PKB), zapewniły ... oprogramowania - stwierdził John Gantz, Szef Działu Badań w IDC. – Jednakże oprogramowanie ma unikatowy walor pod względem możliwości kreowania wartości w innych sektorach ...

-

![Monitory Fujitsu Siemens SCENICVIEW B Monitory Fujitsu Siemens SCENICVIEW B]()

Monitory Fujitsu Siemens SCENICVIEW B

... adresowana jest przede wszystkim do odbiorców biznesowych. Urządzenia te zostały fabrycznie wyposażone w narzędzia do zdalnej inwentaryzacji i zarządzania oraz oprogramowanie DisplayView ™ IT Suite do szybkiego konfigurowania sposobu wyświetlania obrazu. ScenicView B oferuje możliwość odtworzenia 16,7 milionów kolorów, kąt widzenia 170°, czas ...

-

![Rootkit Rustock.C: rozwiązanie zagadki Rootkit Rustock.C: rozwiązanie zagadki]()

Rootkit Rustock.C: rozwiązanie zagadki

... kanały wykorzystywane do dystrybucji Rustocka zaniepokoją wielu ekspertów bezpieczeństwa IT. Każdemu specjaliście z zakresu rozwiązań antywirusowych nie będą obce następujące nazwy: CoolWebSearch ... dnia, w którym Rustock.C został rozprzestrzeniony za pośrednictwem botnetu IFrameBiz, oprogramowanie Kaspersky Anti-Virus wykryło jego "droppera": był to ...

Tematy: Rootkity, rootkit, złośliwy kod, cyberprzestępcy, złośliwe programy, botnet, sieci zombie, rustock, Rustock.C -

![Kroll Ontrack PowerControls 6.0 Kroll Ontrack PowerControls 6.0]()

Kroll Ontrack PowerControls 6.0

... oprogramowanie, które wspomoże polskie firmy korzystające z najnowszego produktu firmy Microsoft - serwera Exchange 2010. ... pracowników. Nowa wersja oprogramowania stworzonego przez Kroll Ontrack umożliwi administratorom działów IT polskich firm zredukowanie czasu i zasobów niezbędnych do wyszukiwania, identyfikacji, kopiowania, przywracana ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Po wakacjach zadbaj o bezpieczeństwo komputera [© violetkaipa - Fotolia.com] Po wakacjach zadbaj o bezpieczeństwo komputera](https://s3.egospodarka.pl/grafika/zabezpieczenie-komputera/Po-wakacjach-zadbaj-o-bezpieczenstwo-komputera-SdaIr2.jpg)

![Centra danych: średnie firmy otwarte na nowości [© Scanrail - Fotolia.com] Centra danych: średnie firmy otwarte na nowości](https://s3.egospodarka.pl/grafika/centra-danych/Centra-danych-srednie-firmy-otwarte-na-nowosci-apURW9.jpg)

![Cyberprzestępczość 2020. W tle PSD2 i home office [© Brian Jackson - Fotolia.com] Cyberprzestępczość 2020. W tle PSD2 i home office](https://s3.egospodarka.pl/grafika2/Trend-Micro/Cyberprzestepczosc-2020-W-tle-PSD2-i-home-office-225690-150x100crop.jpg)

![Najpopularniejsze języki programowania. Liderem JavaScript [© patpitchaya - Fotolia.com] Najpopularniejsze języki programowania. Liderem JavaScript](https://s3.egospodarka.pl/grafika2/jezyki-programowania/Najpopularniejsze-jezyki-programowania-Liderem-JavaScript-230727-150x100crop.jpg)

![Nowe rozwiązanie klient-serwer firm Citrix, IBM i VMwar [© Nmedia - Fotolia.com] Nowe rozwiązanie klient-serwer firm Citrix, IBM i VMwar](https://s3.egospodarka.pl/grafika/citrix-systems/Nowe-rozwiazanie-klient-serwer-firm-Citrix-IBM-i-VMwar-Qq30bx.jpg)

![Xeon kontra Itanium 2 [© violetkaipa - Fotolia.com] Xeon kontra Itanium 2](https://s3.egospodarka.pl/grafika/Xeon/Xeon-kontra-Itanium-2-SdaIr2.jpg)

![Program partnerski Microsoft [© Nmedia - Fotolia.com] Program partnerski Microsoft](https://s3.egospodarka.pl/grafika/program-partnerski/Program-partnerski-Microsoft-Qq30bx.jpg)

![Windows Vista i wirusy [© Nmedia - Fotolia.com] Windows Vista i wirusy](https://s3.egospodarka.pl/grafika/Windows-Vista/Windows-Vista-i-wirusy-Qq30bx.jpg)

![Robak internetowy Conficker niegroźny? [© stoupa - Fotolia.com] Robak internetowy Conficker niegroźny?](https://s3.egospodarka.pl/grafika/Conficker/Robak-internetowy-Conficker-niegrozny-MBuPgy.jpg)

![Windows Server 2008 R2 Foundation [© violetkaipa - Fotolia.com] Windows Server 2008 R2 Foundation](https://s3.egospodarka.pl/grafika/Windows-server-2008/Windows-Server-2008-R2-Foundation-SdaIr2.jpg)

![Symantec: Backup Exec System Recovery 2010 [© Nmedia - Fotolia.com] Symantec: Backup Exec System Recovery 2010](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Backup-Exec-System-Recovery-2010-Qq30bx.jpg)

![BitDefender w wersji 3.5 dla biznesu [© Nmedia - Fotolia.com] BitDefender w wersji 3.5 dla biznesu](https://s3.egospodarka.pl/grafika/ochrona-sieci/BitDefender-w-wersji-3-5-dla-biznesu-Qq30bx.jpg)

![BYOD a bezpieczna sieć firmowa [© lenets_tan - Fotolia.com] BYOD a bezpieczna sieć firmowa](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/BYOD-a-bezpieczna-siec-firmowa-103745-150x100crop.jpg)

![Archiwizacja danych traktowana po macoszemu [© massimo_g - Fotolia.com] Archiwizacja danych traktowana po macoszemu](https://s3.egospodarka.pl/grafika2/archiwizacja-danych/Archiwizacja-danych-traktowana-po-macoszemu-163978-150x100crop.jpg)

![Kto zarobi na RODO, kto poniesie koszty? [© detakstudio - Fotolia.com] Kto zarobi na RODO, kto poniesie koszty?](https://s3.egospodarka.pl/grafika2/RODO/Kto-zarobi-na-RODO-kto-poniesie-koszty-205855-150x100crop.jpg)

![Phishing przemysłowy w natarciu [© calypso77 - Fotolia] Phishing przemysłowy w natarciu](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Phishing-przemyslowy-w-natarciu-208569-150x100crop.jpg)

![Ransomware szyfruje, firmy płacą [© Andrey Popov - Fotolia.com] Ransomware szyfruje, firmy płacą](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-szyfruje-firmy-placa-215419-150x100crop.jpg)

![Zmiana hasła - jak często? [© Gerd Altmann z Pixabay] Zmiana hasła - jak często?](https://s3.egospodarka.pl/grafika2/haslo/Zmiana-hasla-jak-czesto-259102-150x100crop.jpg)

![Ruszył ITbiznes.pl [© stoupa - Fotolia.com] Ruszył ITbiznes.pl](https://s3.egospodarka.pl/grafika/serwisy-internetowe/Ruszyl-ITbiznes-pl-MBuPgy.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)

![Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes [© wygenerowane przez AI] Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes](https://s3.egospodarka.pl/grafika2/sukcesja/Sukcesja-w-firmie-rodzinnej-3-pulapki-ktore-moga-zabic-Twoj-biznes-270766-150x100crop.jpg)

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)