-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... tworzyć dodatkowe narzędzia autoryzacyjne angażujące firmy zajmujące się bezpieczeństwem IT, dostawców przeglądarek oraz urzędy certyfikujące, których liczba najprawdopodobniej ... oczywiście “wykrywała” luki w ochronie lub szkodliwe oprogramowanie. Aby usunąć te zagrożenia, użytkownicy musieli kupić “oprogramowanie antywirusowe”, które tylko imitowało ...

-

![Kaspersky Lab: szkodliwe programy XI 2011 Kaspersky Lab: szkodliwe programy XI 2011]()

Kaspersky Lab: szkodliwe programy XI 2011

... Temat miesiąca: DUQU – śledztwo trwa W centrum zainteresowania, zarówno ekspertów ds. bezpieczeństwa IT jak i mediów, pozostawał trojan Duqu, który został wykryty we wrześniu, natomiast ... . Niestety, wygląda na to, że wykorzystywanie krótkich numerów przez szkodliwe oprogramowanie ma miejsce również w innych częściach świata i nic nie wskazuje na ...

-

![Udostępnianie plików online zagrożeniem dla firm [© Nmedia - Fotolia.com] Udostępnianie plików online zagrożeniem dla firm]()

Udostępnianie plików online zagrożeniem dla firm

... . "SMB File Sharing". Jest to część szerszego trendu "konsumeryzacji IT", w którym korzystanie z usług online na osobistych urządzeniach mobilnych zaciera granice ... pośrednictwem niedopuszczonych oficjalnie w firmie do użytku rozwiązań (44 proc.), złośliwe oprogramowanie (44 proc.), utratę poufnych lub zastrzeżonych informacji (43 proc.), ujawnienie ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012]()

Kaspersky Lab: szkodliwe programy II kw. 2012

... liczbowych zawartych w przygotowanym przez Kaspersky Lab raporcie dotyczącym ewolucji zagrożeń IT w II kwartale 2012 r. W badanym okresie pojawiło się niemal 15 tysięcy nowych szkodliwych programów atakujących mobilny system Google'a. Mobilne szkodliwe oprogramowanie W II kwartale 2012 r. liczba trojanów atakujących platformę Android zwiększyła się ...

-

![Systemy klasy ERP docenione [© DOC RABE Media - Fotolia.com] Systemy klasy ERP docenione]()

Systemy klasy ERP docenione

... z najnowszego ERP Report, przygotowanego przez Panorama Consulting Solutions. Największym zainteresowaniem nadal cieszy się oprogramowanie instalowane w modelu on-premises (korzysta z nich 61 proc. badanych firm), podczas gdy po ... z wielu zalet planowania zasobów przedsiębiorstwa przy wykorzystaniu specjalnego programowania. Wraz z rozwojem rynku IT ...

-

![Internet Rzeczy atakuje [© bakhtiarzein - Fotolia.com] Internet Rzeczy atakuje]()

Internet Rzeczy atakuje

... IoT obejmuje złożony ekosystem technologii, w tym moduły/urządzenia, środki łączności, platformy konstruowane specjalnie pod kątem IoT, pamięci masowe, serwery, oprogramowanie analityczne, usługi IT oraz zabezpieczenia. Warto podkreślić, że w definicji IDC autonomiczna łączność jest kluczową cechą, dlatego nie uwzględnia się w prognozie dotyczącej ...

-

![FinSpy atakuje. Konieczna aktualizacja Adobe Flash [© profit_image - Fotolia.com] FinSpy atakuje. Konieczna aktualizacja Adobe Flash]()

FinSpy atakuje. Konieczna aktualizacja Adobe Flash

... FinSpy w taki sposób. Wcześniej ugrupowania stosujące tego rodzaju szkodliwe oprogramowanie wykorzystywały do swoich celów krytyczne luki w produktach Microsoft Word i Adobe. ... kliknięcia zainfekowanego odsyłacza. Przeprowadzaj regularne oceny bezpieczeństwa infrastruktury IT organizacji. Korzystaj z usługi analizy zagrożeń, która umożliwia ...

-

![Specyfikacja Intel AMT opublikowana [© violetkaipa - Fotolia.com] Specyfikacja Intel AMT opublikowana]()

Specyfikacja Intel AMT opublikowana

... , łatwiejsze zarządzanie zasobami IT oraz zmniejszenie kosztów obsługi. Intel AMT to nowe rozwiązanie umożliwiające zdalne diagnozowanie i naprawy wielu usterek komputerów, które do tej pory wymagały wizyt serwisowych. Informatyk może dzięki niemu zdalnie konfigurować nowe komputery, uaktualniać oprogramowanie, dokonywać inwentaryzacji oraz ...

-

![Produkcja jednostkowa: kondycja i prognozy [© Scanrail - Fotolia.com] Produkcja jednostkowa: kondycja i prognozy]()

Produkcja jednostkowa: kondycja i prognozy

... (ERP) może przynieść najwięcej korzyści. Jednakże, priorytety inwestycji w oprogramowanie IT poza podstawowym system ERP są zróżnicowane jeśli chodzi o dyrektorów generalnych i wykonawczych, co eksponuje potencjalne niespójności w rozwoju korporacyjnej strategii IT. Liderzy produkcji wskazali równomiernie na "lepsze podejmowanie decyzji" oraz ...

-

![Nowoczesna komunikacja: trendy 2013 [© alphaspirit - Fotolia.com] Nowoczesna komunikacja: trendy 2013]()

Nowoczesna komunikacja: trendy 2013

... trendy mają wpływ na prognozy dla 2013 r., wraz z tematyką konsumeryzacji w IT oraz pojawienie się technologii Big Data w komunikacji dla przedsiębiorstw. Wszystkie przeglądarki ... Technologicznie właściwie wszystko jest już dostępne. Mamy już oprogramowanie bazujące na serwerach do wideokonferencji (zwanych MCU - multipoint control unit), ...

-

![Ataki hakerskie: zagrożeni dostawcy usług finansowych i medycznych Ataki hakerskie: zagrożeni dostawcy usług finansowych i medycznych]()

Ataki hakerskie: zagrożeni dostawcy usług finansowych i medycznych

... . To oznacza, że oprócz rozwiązania problemu infekcji komputerów przez wyrafinowane szkodliwe oprogramowanie bardzo małe firmy muszą również podjąć wysiłki, aby przenośne komputery ... uzyskanym przez pracownika. W przypadku każdej firmy zapewnienie bezpieczeństwa IT zaczyna się od ochrony przed szkodliwym oprogramowaniem oraz narzędzi wykrywania ...

-

![Systemy ERP: polskie firmy w cyfrowym ogonie Europy [© Egor - Fotolia.com] Systemy ERP: polskie firmy w cyfrowym ogonie Europy]()

Systemy ERP: polskie firmy w cyfrowym ogonie Europy

... tym, że optymalnie dobrane oprogramowanie ERP umożliwia obsługiwanie wszystkich podstawowych procesów biznesowych przy minimalnych nakładach na zasoby IT, przekonuje się nie od dziś. Czy przedsiębiorcy biorą sobie do serca sugestie w tym zakresie? Niektórzy bez wątpienia tak. W przypadku europejskich ...

-

![Zagrożenie ze strony ataków DDoS nie słabnie [© Bits and Splits - Fotolia.com] Zagrożenie ze strony ataków DDoS nie słabnie]()

Zagrożenie ze strony ataków DDoS nie słabnie

... DDoS. Jest to w pełni zintegrowane rozwiązanie obejmujące zaawansowaną analizę danych oraz specjalne oprogramowanie zapewniające ochronę organizacji przed najbardziej złożonymi i masowymi działaniami cyberprzestępców. *Badanie zagrożeń bezpieczeństwa IT to coroczna ankieta przeprowadzana przez Kaspersky Lab we współpracy z B2B International. W 2017 ...

-

![Główne cyberzagrożenia związane z OT [© alphaspirit - Fotolia.com] Główne cyberzagrożenia związane z OT]()

Główne cyberzagrożenia związane z OT

... ryzyko utraty wszelkich korzyści, jakie niesie za sobą połączenie OT z IT. Każda przerwa w działaniu systemów przemysłowych, spowodowana przez ataki hakerskie, może ... reputacji. Według ankietowanych najczęstsze formy zagrożeń dla systemów OT to złośliwe oprogramowanie, phishing, spyware oraz włamania na urządzenia mobilne. Te rodzaje ataków utrzymują ...

-

![Sezon ogórkowy poświęć na zarządzanie danymi [© Jakub Jirsák - Fotolia.com] Sezon ogórkowy poświęć na zarządzanie danymi]()

Sezon ogórkowy poświęć na zarządzanie danymi

... ducha i pewność, że dane są zawsze dostępne, nawet gdy dział IT nie jest w pełni dostępny. 2. Wdrożenie opartego na danych podejścia do ... ochrona danych i prewencyjne cyberzabezpieczenia Pracownicy idą na urlop, lecz cyberprzestępcy i złośliwe oprogramowanie nadal stwarzają zagrożenie. Cyberataki i nieplanowane przestoje mogą zdarzyć się w każdej ...

-

![Cyberbezpieczeństwo MŚP kuleje. Atak kosztuje nawet 1 mln zł [© Fotosenmeer.nl-Fotolia.com] Cyberbezpieczeństwo MŚP kuleje. Atak kosztuje nawet 1 mln zł]()

Cyberbezpieczeństwo MŚP kuleje. Atak kosztuje nawet 1 mln zł

... wrześniu br.) pokazują 20 proc. wzrost liczby wykrytych zagrożeń w sferze bezpieczeństwa IT od początku 2022 roku, w porównaniu do analogicznego okresu roku ubiegłego. Aż ... jako główne zagrożenia cyberbezpieczeństwa na najbliższe 12 miesięcy wskazali: Złośliwe oprogramowanie (łącznie 70 proc.) Ataki na strony internetowe (łącznie 67 proc.) Ransomware ...

-

![Kim są ofiary cyberprzestępców? To menedżerowie wysokiego szczebla [© onurakgul - Fotolia.com] Kim są ofiary cyberprzestępców? To menedżerowie wysokiego szczebla]()

Kim są ofiary cyberprzestępców? To menedżerowie wysokiego szczebla

... społecznościowych do wyłudzeń czy oprogramowanie wymuszające okup (ransomware). Podjęcie tysięcy prób zawsze przynosi cyberprzestępcom pewien odsetek osób zaatakowanych „z sukcesem”, dzięki którym takie masowe kampanie nadal się opłacają – mówi Paweł Jurek, Business Development Director, DAGMA Bezpieczeństwo IT. Zauważmy, że podane wcześniej ...

-

![eTrust Antivirus w Tech Data eTrust Antivirus w Tech Data]()

eTrust Antivirus w Tech Data

Tech Data Polska, dystrybutor sprzętu IT w Polsce, włączyła do swojej oferty najnowsze oprogramowanie antywirusowe firmy Computer Associates. Jest to najnowsza wersja rozwiązania z grupy eTrust, dedykowanej do zarządzania bezpieczeństwem - eTrust Antivirus v7. Nowa wersja ...

-

![Czy Bluetooth jest bezpieczny? Czy Bluetooth jest bezpieczny?]()

Czy Bluetooth jest bezpieczny?

... z technologią Bluetooth. Tekst adresowany jest do specjalistów z branży bezpieczeństwa IT oraz do wszystkich zainteresowanych współczesnymi cyberzagrożeniami. ... jak 'telecom/pb.vcf' (książka telefoniczna) lub 'telecom/cal.vcs' (kalendarz). Jeżeli oprogramowanie urządzenia nie zostało zaimplementowane poprawnie, agresor może uzyskać dostęp do ...

-

![BitDefender: zagrożenia internetowe X 2009 BitDefender: zagrożenia internetowe X 2009]()

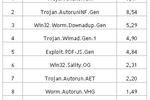

BitDefender: zagrożenia internetowe X 2009

... nazwami Conficker lub Kido, ogranicza dostęp do stron powiązanych z firmami zajmującymi się bezpieczeństwem branży IT. Co więcej, najnowsze jego warianty instalują na zaatakowanych komputerach fałszywe oprogramowanie zabezpieczające. Trojan.Wimad zajmuje czwarte miejsce w ogólnej liczbie infekcji, z wynikiem 4,90%. Wykorzystuje stosunkowo rzadko ...

-

![Symantec Endpoint Protection 12 [© Nmedia - Fotolia.com] Symantec Endpoint Protection 12]()

Symantec Endpoint Protection 12

... do ich potrzeb. Dla średnich i dużych przedsiębiorstw przeznaczone jest oprogramowanie Symantec Endpoint Protection 12 w wersji instalowanej lokalnie. Mniejszym firmom Symantec ... w publicznej wersji beta, zaoferuje małym przedsiębiorstwom z ograniczonym personelem i zasobami IT łatwe wdrożenie – w ciągu niespełna 20 minut (czas średni dla środowisk ...

-

![Microsoft Windows Intune 2.0 [© Nmedia - Fotolia.com] Microsoft Windows Intune 2.0]()

Microsoft Windows Intune 2.0

... wersji systemu Windows), co pozwala na ujednolicenie i standaryzację własnego środowiska IT. Wprowadzając na rynek usługę Windows Intune, Microsoft pozwala ... (procentu) komputerów. W Windows Intune 2.0 można też instalować na zarządzanych komputerach oprogramowanie dystrybuowane z centralnego miejsca w chmurze za pomocą protokołu BITS, co ...

-

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych]()

10 milionów szkodliwych aplikacji mobilnych

... i pełne hasło zostało podane na początku ataku, a SMS z kodem jednorazowym zostanie przekazany przez szkodliwe oprogramowanie zainstalowane na telefonie właściciela konta, w trakcie realizacji przelewu przez atakującego. Mimo, że ZeuS został odkryty ... zachowaj ostrożność podczas instalowania aplikacji. Maciej Ziarek, ekspert ds. bezpieczeństwa IT ...

-

![Kaspersky Lab: historia pewnego cyberataku Kaspersky Lab: historia pewnego cyberataku]()

Kaspersky Lab: historia pewnego cyberataku

... incydentu, podejrzewała, że za próbą wykradnięcia pieniędzy stało złośliwe oprogramowanie. Jej podejrzenia znalazły potwierdzenie już w pierwszych dniach dochodzenia. Cyberprzestępcy ... komputerów. Programy tego typu są często wykorzystywane przez administratorów IT, jednak wersja wykryta na zaatakowanym komputerze została zmodyfikowana w taki sposób, ...

-

![5 dowodów na pożyteczność nowoczesnego ERP [© Mathias Rosenthal - Fotolia.com] 5 dowodów na pożyteczność nowoczesnego ERP]()

5 dowodów na pożyteczność nowoczesnego ERP

... firmie w przeciągu najbliższych dwóch do trzech lat. Najczęstszymi odpowiedziami były Big Data (28 proc. ankietowanych) oraz inwestycje w nowe, bardziej zaawansowane oprogramowanie IT dla finansów. Wielu firmom podejmowanie działań w tym kierunku może wydać się zbyt przytłaczające, podobnie jak proces tworzenia efektywnych strategii i wykorzystania ...

-

![Urządzenia mobilne dziecka - przyjaciel czy wróg? [© MNStudio - Fotolia.com] Urządzenia mobilne dziecka - przyjaciel czy wróg?]()

Urządzenia mobilne dziecka - przyjaciel czy wróg?

... więcej uwagi i pieniędzy przeznaczają na zakup swoim pociechom nowego sprzętu IT – laptopów, smartfonów i tabletów. Jednakże mimo wielu nowych możliwości, jakie ... . Warto także zainstalować na urządzeniu odpowiednie rozwiązania zabezpieczające. Dobre oprogramowanie powinno pełnić następujące funkcje: Ochrona zgubionego urządzenia – dzięki temu ...

-

![Uwaga na ransomware! Szyfruje 2 razy częściej Uwaga na ransomware! Szyfruje 2 razy częściej]()

Uwaga na ransomware! Szyfruje 2 razy częściej

... z Kaspersky Lab wynika, że wobec organizacji częściej stosowane jest szkodliwe oprogramowanie opatrzone podpisem cyfrowym. Firmy o wiele częściej muszą się również zmagać z ransomware ... w 2016 r.” – powiedział Jurij Namiestnikow, starszy badacz ds. bezpieczeństwa IT, Globalny Zespół ds. Badań i Analiz, Kaspersky Lab. Kradzież w punkcie sprzedaży ...

-

![Cyberprzestępczość: co przeraża małe i średnie przedsiębiorstwa? [© maxsim - Fotolia.com] Cyberprzestępczość: co przeraża małe i średnie przedsiębiorstwa?]()

Cyberprzestępczość: co przeraża małe i średnie przedsiębiorstwa?

... IT w firmie wysuwają się na pierwszy plan. To dowód na to, że przedsiębiorcy są ... dużą odpowiedzialnością. Badanie dowiodło, że zagrożeniami, które w największym stopniu komplikują prowadzenie biznesu, są szkodliwe oprogramowanie i wirusy. Taką odpowiedź wskazało aż 42 proc. ankietowanych. Ponadto respondenci mówili również o atakach hakerskich ...

-

![Ataki na bankomaty. Już nie tylko skimming Ataki na bankomaty. Już nie tylko skimming]()

Ataki na bankomaty. Już nie tylko skimming

... że do niemal każdej maszyny na świecie można uzyskać nielegalny dostęp, a szkodliwe oprogramowanie wcale nie jest do tego potrzebne. Jak to możliwe? Okazuje się, ... drogę do rzeczywistych pieniędzy” – powiedziała Olga Koczetowa, ekspert ds. bezpieczeństwa IT z działu testów penetracyjnych, Kaspersky Lab. Chociaż wymienione powyżej problemy z dziedziny ...

-

![Wydobywanie kryptowalut - jak zbudować centrum danych? Wydobywanie kryptowalut - jak zbudować centrum danych?]()

Wydobywanie kryptowalut - jak zbudować centrum danych?

... , co stanowi bardzo preferencyjne warunki. Specjalistyczny sprzęt do wydobywania kryptowalut Oprogramowanie jest wiążącym elementem sprzętu przeznaczonego do miningu. Ponieważ proces ... bardzo korzystnych zasadach finansowych, w myśl motta, które przyświeca firmie: „We make it easy for You”, co oznacza dosłownie, że nie będziemy musieli martwić się ...

-

![Skygofree już od 4 lat inwigiluje system Android [© terovesalainen - Fotolia.com] Skygofree już od 4 lat inwigiluje system Android]()

Skygofree już od 4 lat inwigiluje system Android

... dźwięku. Oprogramowanie rozprzestrzenia się poprzez fałszywe strony internetowe, które podszywają się pod czołowych operatorów mobilnych. Skygofree to wyrafinowane, wieloetapowe oprogramowanie ... pewni, że twórcą implantów Skygofree jest włoska firma IT, która oferuje rozwiązania inwigilujące przypominające produkty HackingTeam – powiedział Alex ...

-

![10 pytań o cyberbezpieczeństwo, które powinna sobie zadać każda firma [© Jakub Jirsák - Fotolia.com] 10 pytań o cyberbezpieczeństwo, które powinna sobie zadać każda firma]()

10 pytań o cyberbezpieczeństwo, które powinna sobie zadać każda firma

... 10 pytań, na które warto sobie odpowiedzieć w kontekście firmowego bezpieczeństwa IT. Czy każdy pracownik ma silne hasło? Silne hasło mogłoby się dziś ... o zapisanie ich na serwerze zewnętrznym. Czy każde urządzenie w firmie ma zainstalowane oprogramowanie antywirusowe? - Od lat powtarzamy przedsiębiorcom, że tak naprawdę każde urządzenie w firmie może ...

-

![3 zasady ochrony przed cyberatakami [© tashatuvango - Fotolia.com] 3 zasady ochrony przed cyberatakami]()

3 zasady ochrony przed cyberatakami

... IT, to zdecydowanie jesteś w błędzie. Dowód? ... oprogramowanie antywirusowe. Bardziej zaawansowanym rozwiązaniem jest oprogramowanie klasy antymalware (przeciwko oprogramowaniu złośliwemu). Nie należy podłączać się do nieznanych sieci Wi-Fi, korzystając z urządzeń służbowych. Jeżeli tego wymaga np. charakter pracy warto stosować oprogramowanie ...

-

![Ransomware, czyli 1 mld USD zysku rocznie [© Florian Roth - Fotolia.com] Ransomware, czyli 1 mld USD zysku rocznie]()

Ransomware, czyli 1 mld USD zysku rocznie

... po ataku. I wprawdzie wiele działów IT już zaczęło wdrażanie zaawansowanych systemów zabezpieczeń, to jednak przedsiębiorstwa pozostają ulubionym celem cyberprzestępców. Szacunki Symantec wskazują, że zaledwie 19 proc. ataków wycelowanych jest w osoby prywatne, a celem pozostałych są firmy i organizacje. - Oprogramowanie ransomware może wyrządzić ...

-

![5 prognoz dotyczących cyberbezpieczeństwa na 2022 rok [© pixabay.com] 5 prognoz dotyczących cyberbezpieczeństwa na 2022 rok]()

5 prognoz dotyczących cyberbezpieczeństwa na 2022 rok

... IT musiały stawić czoła cyberprzestępcom, w tym wyjątkowo niebezpiecznym gangom ... oprogramowanie pozostanie najbardziej dochodowym rodzajem cyberprzestępczości w 2022 roku. Spodziewamy się jest wzrostu liczny ataków Ransomware-as-a-Service (RaaS), które będą koncentrować się na eksfiltracji danych. Podobnie jak każda dojrzała firma, oprogramowanie ...

Tematy: cyberzagrożenia, cyberbezpieczeństwo, cyberataki, ataki hakerów, ransomware, phishing, chmura, IoT, rok 2022

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Udostępnianie plików online zagrożeniem dla firm [© Nmedia - Fotolia.com] Udostępnianie plików online zagrożeniem dla firm](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Udostepnianie-plikow-online-zagrozeniem-dla-firm-97630-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Systemy klasy ERP docenione [© DOC RABE Media - Fotolia.com] Systemy klasy ERP docenione](https://s3.egospodarka.pl/grafika2/ERP/Systemy-klasy-ERP-docenione-121571-150x100crop.jpg)

![Internet Rzeczy atakuje [© bakhtiarzein - Fotolia.com] Internet Rzeczy atakuje](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Internet-Rzeczy-atakuje-158143-150x100crop.jpg)

![FinSpy atakuje. Konieczna aktualizacja Adobe Flash [© profit_image - Fotolia.com] FinSpy atakuje. Konieczna aktualizacja Adobe Flash](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/FinSpy-atakuje-Konieczna-aktualizacja-Adobe-Flash-198352-150x100crop.jpg)

![Specyfikacja Intel AMT opublikowana [© violetkaipa - Fotolia.com] Specyfikacja Intel AMT opublikowana](https://s3.egospodarka.pl/grafika/specyfikacja-Intel-AMT/Specyfikacja-Intel-AMT-opublikowana-SdaIr2.jpg)

![Produkcja jednostkowa: kondycja i prognozy [© Scanrail - Fotolia.com] Produkcja jednostkowa: kondycja i prognozy](https://s3.egospodarka.pl/grafika/produkcja/Produkcja-jednostkowa-kondycja-i-prognozy-apURW9.jpg)

![Nowoczesna komunikacja: trendy 2013 [© alphaspirit - Fotolia.com] Nowoczesna komunikacja: trendy 2013](https://s3.egospodarka.pl/grafika2/komunikacja/Nowoczesna-komunikacja-trendy-2013-111013-150x100crop.jpg)

![Systemy ERP: polskie firmy w cyfrowym ogonie Europy [© Egor - Fotolia.com] Systemy ERP: polskie firmy w cyfrowym ogonie Europy](https://s3.egospodarka.pl/grafika2/ERP/Systemy-ERP-polskie-firmy-w-cyfrowym-ogonie-Europy-200177-150x100crop.jpg)

![Zagrożenie ze strony ataków DDoS nie słabnie [© Bits and Splits - Fotolia.com] Zagrożenie ze strony ataków DDoS nie słabnie](https://s3.egospodarka.pl/grafika2/ataki-DDos/Zagrozenie-ze-strony-atakow-DDoS-nie-slabnie-206067-150x100crop.jpg)

![Główne cyberzagrożenia związane z OT [© alphaspirit - Fotolia.com] Główne cyberzagrożenia związane z OT](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Glowne-cyberzagrozenia-zwiazane-z-OT-219240-150x100crop.jpg)

![Sezon ogórkowy poświęć na zarządzanie danymi [© Jakub Jirsák - Fotolia.com] Sezon ogórkowy poświęć na zarządzanie danymi](https://s3.egospodarka.pl/grafika2/dane/Sezon-ogorkowy-poswiec-na-zarzadzanie-danymi-220899-150x100crop.jpg)

![Cyberbezpieczeństwo MŚP kuleje. Atak kosztuje nawet 1 mln zł [© Fotosenmeer.nl-Fotolia.com] Cyberbezpieczeństwo MŚP kuleje. Atak kosztuje nawet 1 mln zł](https://s3.egospodarka.pl/grafika2/male-i-srednie-przedsiebiorstwa/Cyberbezpieczenstwo-MSP-kuleje-Atak-kosztuje-nawet-1-mln-zl-249075-150x100crop.jpg)

![Kim są ofiary cyberprzestępców? To menedżerowie wysokiego szczebla [© onurakgul - Fotolia.com] Kim są ofiary cyberprzestępców? To menedżerowie wysokiego szczebla](https://s3.egospodarka.pl/grafika2/cyberataki/Kim-sa-ofiary-cyberprzestepcow-To-menedzerowie-wysokiego-szczebla-262288-150x100crop.jpg)

![Symantec Endpoint Protection 12 [© Nmedia - Fotolia.com] Symantec Endpoint Protection 12](https://s3.egospodarka.pl/grafika/Symantec-Endpoint-Protection/Symantec-Endpoint-Protection-12-Qq30bx.jpg)

![Microsoft Windows Intune 2.0 [© Nmedia - Fotolia.com] Microsoft Windows Intune 2.0](https://s3.egospodarka.pl/grafika/Microsoft/Microsoft-Windows-Intune-2-0-Qq30bx.jpg)

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/10-milionow-szkodliwych-aplikacji-mobilnych-132738-150x100crop.jpg)

![5 dowodów na pożyteczność nowoczesnego ERP [© Mathias Rosenthal - Fotolia.com] 5 dowodów na pożyteczność nowoczesnego ERP](https://s3.egospodarka.pl/grafika2/decyzje-biznesowe/5-dowodow-na-pozytecznosc-nowoczesnego-ERP-162430-150x100crop.jpg)

![Urządzenia mobilne dziecka - przyjaciel czy wróg? [© MNStudio - Fotolia.com] Urządzenia mobilne dziecka - przyjaciel czy wróg?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-dzieci-w-internecie/Urzadzenia-mobilne-dziecka-przyjaciel-czy-wrog-162758-150x100crop.jpg)

![Cyberprzestępczość: co przeraża małe i średnie przedsiębiorstwa? [© maxsim - Fotolia.com] Cyberprzestępczość: co przeraża małe i średnie przedsiębiorstwa?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Cyberprzestepczosc-co-przeraza-male-i-srednie-przedsiebiorstwa-172347-150x100crop.jpg)

![Skygofree już od 4 lat inwigiluje system Android [© terovesalainen - Fotolia.com] Skygofree już od 4 lat inwigiluje system Android](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Skygofree-juz-od-4-lat-inwigiluje-system-Android-201621-150x100crop.jpg)

![10 pytań o cyberbezpieczeństwo, które powinna sobie zadać każda firma [© Jakub Jirsák - Fotolia.com] 10 pytań o cyberbezpieczeństwo, które powinna sobie zadać każda firma](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/10-pytan-o-cyberbezpieczenstwo-ktore-powinna-sobie-zadac-kazda-firma-203530-150x100crop.jpg)

![3 zasady ochrony przed cyberatakami [© tashatuvango - Fotolia.com] 3 zasady ochrony przed cyberatakami](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/3-zasady-ochrony-przed-cyberatakami-221801-150x100crop.jpg)

![Ransomware, czyli 1 mld USD zysku rocznie [© Florian Roth - Fotolia.com] Ransomware, czyli 1 mld USD zysku rocznie](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-czyli-1-mld-USD-zysku-rocznie-223672-150x100crop.jpg)

![5 prognoz dotyczących cyberbezpieczeństwa na 2022 rok [© pixabay.com] 5 prognoz dotyczących cyberbezpieczeństwa na 2022 rok](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/5-prognoz-dotyczacych-cyberbezpieczenstwa-na-2022-rok-242625-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)