-

![Uwaga na fałszywe programy antywirusowe Uwaga na fałszywe programy antywirusowe]()

Uwaga na fałszywe programy antywirusowe

... . Tym bardziej, że wiele złośliwych kodów wykorzystuje istniejące luki w zabezpieczeniach do przeprowadzania infekcji. Skanuj swój komputer przy użyciu sprawdzonego produktu zabezpieczającego: Zaleca się cykliczne przeprowadzanie skanowania komputera przy pomocy systemu zabezpieczającego, którego skuteczność została sprawdzona. W ten sposób można ...

-

![Cybergang Carbanak: instytucje finansowe straciły 1 mld dolarów [© Andrey Armyagov - Fotolia.com] Cybergang Carbanak: instytucje finansowe straciły 1 mld dolarów]()

Cybergang Carbanak: instytucje finansowe straciły 1 mld dolarów

... . Każda kradzież pieniędzy z banku trwała średnio od dwóch do czterech miesięcy, od momentu zainfekowania pierwszego komputera w korporacyjnej sieci bankowej do „ucieczki” ze skradzionymi pieniędzmi. Na początku cyberprzestępcy uzyskiwali dostęp do komputera pracownika za pośrednictwem ukierunkowanych phishingowych wiadomości e-mail, infekując ...

-

![Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku [© pixabay.com] Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku]()

Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku

... kradzieżą danych) to nieautoryzowane przeniesienie danych z komputera lub innego urządzenia. Może zostać przeprowadzona ręcznie (poprzez fizyczny dostęp do komputera) lub w sposób zautomatyzowany, przy użyciu złośliwego oprogramowania. Tego typu ataki są zazwyczaj ukierunkowane, a ich celem jest uzyskanie dostępu do sieci lub urządzenia po to, by ...

-

![Akwarium na USB Akwarium na USB]()

Akwarium na USB

... złączem USB lub za pośrednictwem samochodowego adaptera. W zestawie znajdują się zbiornik, dwie rybki i kabel USB. Po przyniesieniu Blue-Glo do domu należy jedynie napełnić akwarium wodą, podłączyć kabel do komputera i już można w ciemności cieszyć się widokiem "szczęśliwych" rybek. I wcale nie trzeba pamiętać o ich karmieniu.

-

![Utrata plików multimedialnych może drogo kosztować Utrata plików multimedialnych może drogo kosztować]()

Utrata plików multimedialnych może drogo kosztować

... z badania Consumer Security Risks Survey przeprowadzonego przez Kaspersky Lab i B2B International. Znacznej części tych strat można zapobiec, jednak często zdarza się, że ... przeznaczone do ochrony komputerów z systemem Windows zawiera specjalny moduł Anti-Blocker zwalczający szkodliwe programy, które blokują dostęp użytkowników do komputera i żądają ...

-

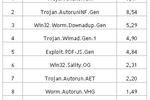

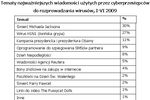

![BitDefender: zagrożenia internetowe X 2009 BitDefender: zagrożenia internetowe X 2009]()

BitDefender: zagrożenia internetowe X 2009

... funkcję Autorun systemu Windows, automatycznie uruchamiającą programy po podłączeniu zainfekowanego nośnika do komputera. Worm.Autorun.VHG jest sieciowym robakiem wykorzystującym lukę usługi serwer, opisaną w biuletynie bezpieczeństwa MS08-067 firmy Microsoft, do zdalnego uruchamiania swojego kodu (ten sam mechanizm wykorzystywany jest również ...

-

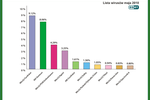

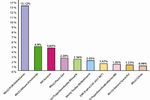

![ESET: zagrożenia internetowe V 2010 ESET: zagrożenia internetowe V 2010]()

ESET: zagrożenia internetowe V 2010

... rozpoczyna się od przeniknięcia do komputera ofiary i dodania do wszystkich plików z rozszerzeniami EXE oraz SCR złośliwego kodu. Równocześnie zagrożenie umieszcza swój wpis w rejestrze, dzięki któremu może aktywować się każdorazowo przy starcie systemu. Najgroźniejsza jest jednak zdolność Win32/Sality do dezaktywacji programów antywirusowych oraz ...

-

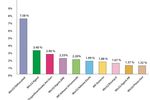

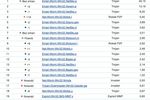

![ESET: lista wirusów VIII 2007 ESET: lista wirusów VIII 2007]()

ESET: lista wirusów VIII 2007

... atakujących. Na sierpniowej liście wirusów znalazł się również Win32/Agent - aplikacja bardzo podobna do poprzedniej, która potrafi kamuflować swoją obecność na komputerze ofiary. Program działa na zasadzie konia trojańskiego, otwiera dostęp do komputera kolejnym złośliwym programom oraz łączy się ze zdalnym serwerem i pobiera z niego ...

-

![500 zł na dziecko, PIT i inne. Co w Polsce załatwisz przez Internet? [© piq106 - Fotolia.com] 500 zł na dziecko, PIT i inne. Co w Polsce załatwisz przez Internet?]()

500 zł na dziecko, PIT i inne. Co w Polsce załatwisz przez Internet?

... sporą część codziennych spraw możemy załatwić nie ruszając się sprzed ekranu komputera. Co ważne, zajmuje to zaledwie ułamek czasu, jaki musieliśmy przeznaczyć ... kupujemy przez Internet? Od odzieży, obuwia, książek, płyt, filmów przez samochody bądź części do nich, biżuterię, oprogramowanie, materiały budowlane, po artkuły dla kolekcjonerów i ...

-

![ESET: lista wirusów VII 2007 ESET: lista wirusów VII 2007]()

ESET: lista wirusów VII 2007

... 2,13% wszystkich infekcji. Rjump.A to groźny backdoor/trojan, który otwiera dostęp do komputera innym złośliwym programom. Potrafi samodzielnie kopiować się na wszystkie ... dodatkowo potrafi samodzielnie instalować oprogramowanie typu spyware służące do zbierania informacji o użytkowniku. Ostatnie trzy miejsca zajęły: adware Win32/Adware.Virtumonde. ...

-

![Telefon Motorola MOTO U9 Telefon Motorola MOTO U9]()

Telefon Motorola MOTO U9

... do komputera przez łącze USB 2.0. Zintegrowany odtwarzacz muzyczny obsługuje szereg formatów audio: Windows WMAv10 plus Janus DRM, MP3, AAC, AAC+, AAC+ enhanced. Krótka specyfikacja: do 20MB wewnętrznej pamięci oraz możliwość jej rozszerzenia zewnętrzną kartą microSD do ...

-

![Czy darmowy antywirus ci wystarczy? [© tashatuvango - Fotolia.com] Czy darmowy antywirus ci wystarczy?]()

Czy darmowy antywirus ci wystarczy?

... gwarantują żadnej ochrony. W praktyce oznacza to, że jeśli wirus przedostanie się do komputera, może go powstrzymać jedynie antywirusy z wyższej półki. Użytkowników bezpłatnych aplikacji bezpieczeństwa irytują też nachalne reklamy nakłaniające do zakupu wersji płatnej bądź instalacji kompletnie niepotrzebnych dodatków. Niestety, osoby korzystające ...

-

![Klawiatury w nowym układzie Klawiatury w nowym układzie]()

Klawiatury w nowym układzie

... optymalny, że obecnie wróciła do niego firma NewStandard. Urządzenie firmy NewStandard będzie posiadać tylko 53 kolorowe klawisze i będzie podłączane do komputera przez złącze USB. Dodatkowym ułatwieniem obsługi ma być centralnie położony "Enter" i klawisze kursorów. W lewej części klawiatury znajdą się klawisze od A do M, zaś po prawej ...

-

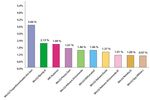

![Najpopularniejsze wirusy VI 2007 Najpopularniejsze wirusy VI 2007]()

Najpopularniejsze wirusy VI 2007

... Downloader.MDW. Trojanem tym zainfekowanych jest 4% komputerów w Polsce, co stanowi niechlubny europejski rekord. Trojan Downloader.MDW umożliwia hakerom przedostanie się do komputera i wykonanie niebezpiecznych działań. Dodatkowo pobiera inne złośliwe programy na zainfekowane już komputery. Co ciekawe, drugie miejsce w Polsce w rankingu czerwcowym ...

-

![Wirusy i robaki VI 2008 Wirusy i robaki VI 2008]()

Wirusy i robaki VI 2008

... również atakować serwery IIS w sieci. Jest to dość nieprzyjemny szkodliwy kod - poprzez dodanie do grupy Administratorów użytkownika Gość i udostępnienie lokalnych dysków dla innych komputerów w sieci powoduje, że dostęp do komputera jest otwarty dla każdego. Warto również wspomnieć o nowości w rankingu: Exploit.Win32.IMG-WMF.y. Eksploity ...

-

![Worry-Free Business Security 7 od Trend Micro [© Nmedia - Fotolia.com] Worry-Free Business Security 7 od Trend Micro]()

Worry-Free Business Security 7 od Trend Micro

... innymi za pośrednictwem pamięci USB i innych podłączanych do komputera urządzeń. Mobilność i łatwość użytkowania takiego sprzętu umożliwiała kolejne infekcje. Dzięki nowej opcji małe przedsiębiorstwa, które borykały się z problemem zarządzania tego typu urządzeniami, mogą kontrolować dostęp do napędów USB i innego przenośnego sprzętu, by zapobiegać ...

-

![Hakerzy wykorzystują ciekawe wydarzenia Hakerzy wykorzystują ciekawe wydarzenia]()

Hakerzy wykorzystują ciekawe wydarzenia

... stronie, pozostałe mogą być zainfekowane. Możesz także wykorzystać darmowe narzędzie w postaci specjalnej „wtyczki” do przeglądarki internetowej. Nie należy oczywiście zapominać o systemie stale monitorującym bezpieczeństwo naszego komputera, gdyż zagrożenie może pochodzić nawet z potencjalnie „bezpiecznej” witryny www, która paść mogła ofiarą ...

-

![Proces podejmowania decyzji zakupowych [© Minerva Studio - Fotolia.com] Proces podejmowania decyzji zakupowych]()

Proces podejmowania decyzji zakupowych

... do komputera. Na początku sprzedawca przedstawia mu dwa modele: model A za 89 zł, produkowany przez firmę o średniej renomie, i model B za 149 produkowany przez firmę, która uznawana jest za jednego z najlepszych producentów peryferyjnych urządzeń do ... zmianę decyzji. Instrukcja, którą przedstawiono tylko części badanych, zawierała dodatkowo ...

-

![Skanery Fujitsu fi-6130Z, fi-6230Z, fi-6140Z i fi-6240Z Skanery Fujitsu fi-6130Z, fi-6230Z, fi-6140Z i fi-6240Z]()

Skanery Fujitsu fi-6130Z, fi-6230Z, fi-6140Z i fi-6240Z

PFU Imaging Solutions, firma należąca do grupy Fujitsu, zaprezentowała 4 nowe skanery dokumentowe wyposażone w funkcje charakterystyczne dla linii ScanSnap. Tryb Productivity ScanSnap pozwala na łatwe skanowanie dokumentów bezpośrednio do komputera, katalogu sieciowego lub do procesu biznesowego, będącego częścią systemu workflow. W skład nowej ...

-

![Jakie zagrożenia internetowe nękały Polskę w II kw. 2014 r.? [© ducdao - Fotolia.com] Jakie zagrożenia internetowe nękały Polskę w II kw. 2014 r.?]()

Jakie zagrożenia internetowe nękały Polskę w II kw. 2014 r.?

... danych. Użytkownicy powinni zachowywać dodatkową czujność w odniesieniu do nośników wymiennych, które nie należą do nich (np. pożyczony pendrive ze zdjęciami lub dokumentami), i zawsze skanować je na obecność szkodliwych programów natychmiast po pierwszym podłączeniu do komputera. W okresie kwiecień-czerwiec 2014 produkty Kaspersky Lab zablokowały ...

-

![Skype i bezpieczeństwo sieci Skype i bezpieczeństwo sieci]()

Skype i bezpieczeństwo sieci

... Jak na razie znany jest tylko jeden przypadek przeniknięcia trojana do komputera poprzez lukę w Skypie. Należy przypomnieć, że wirus nie potrafi rozprzestrzeniać się samodzielnie - musi zostać fizycznie pobrany przez użytkownika. Źródło zagrożeń W dalszej części badania uczestnicy zostali poproszeni o wskazanie źródeł nowych zagrożeń bezpieczeństwa ...

-

![Lenovo IdeaCentre AIO 730S Lenovo IdeaCentre AIO 730S]()

Lenovo IdeaCentre AIO 730S

... do komputera. Port USB 3.1 typu C umożliwia przesyłanie danych z prędkością 5 Gb/s. Jednocześnie jest źródłem zasilania o mocy 90W i dzięki temu pozwala na ładowanie innych urządzeń. W komputerach Lenovo AIO 730S zastosowano kartę graficzną do AMD Radeon 530. Pozwalają osiągnąć do 4 razy lepszą graficzną wydajność w porównaniu do ...

-

![Czy szkoły zdały egzamin ze zdalnego nauczania? [© UMB-O - Fotolia.com] Czy szkoły zdały egzamin ze zdalnego nauczania?]()

Czy szkoły zdały egzamin ze zdalnego nauczania?

... do dyspozycji dzieci jest tylko jeden komputer. Kilku uczniów z naszej szkoły natomiast nie ma w ogóle dostępu do komputera w domu. Barierą jest również dostęp do ...

-

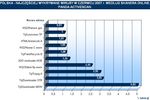

![Społeczeństwo informacyjne w Polsce 2006-2010 Społeczeństwo informacyjne w Polsce 2006-2010]()

Społeczeństwo informacyjne w Polsce 2006-2010

... wyrobom ICT (29%), do których zaliczyć możemy np. części i akcesoria do sprzętu fotograficznego, ... do miast powyżej 100 mieszkańców. Korzystanie z komputera Liczba osób korzystających z komputera w Polsce wyniosła 19,8 milionów w 2010 roku. Wśród tych osób odnotowano 16,7 mln regularnych użytkowników komputera. Liczba osób korzystających z komputera ...

-

![Komputery Packard Bell imedia i ixtreme Komputery Packard Bell imedia i ixtreme]()

Komputery Packard Bell imedia i ixtreme

... z podświetlanym logo PB, które znajduje się na frontowej części obudowy komputera. Warto przy tym zaznaczyć, że efekty wewnętrznej iluminacji możemy w każdej chwili wyłączyć przyciskając specjalny klawisz. Nowy Packard Bell ixtreme to idealne narzędzie do przeglądania oraz udostępniania wszelkiego rodzaju materiałów multimedialnych. Za pomocą ...

-

![All-in-One Aspire Z3-605, Aspire TC-603 i Predator G3-605 All-in-One Aspire Z3-605, Aspire TC-603 i Predator G3-605]()

All-in-One Aspire Z3-605, Aspire TC-603 i Predator G3-605

... centrum HD przystosowane do ... komputera. Przycisk zasilania ma trójkątny kształt oraz chromowane obramowanie i 3 kontrolki sygnalizujące użytkownikowi status systemu oraz połączenia. W górnej części obudowy znajduje się uchwyt ułatwiający przenoszenie komputera, a także ukośne wgłębienie, w którym można przechowywać cyfrowe gadżety. W górnej części ...

-

![Ontrack: błędy użytkowników a utrata danych [© violetkaipa - Fotolia.com] Ontrack: błędy użytkowników a utrata danych]()

Ontrack: błędy użytkowników a utrata danych

... komputera i potrząsając nim lub uderzając starają się „odblokować” głowicę. Zatrzymanie pracy dysku twardego może być spowodowane różnymi przyczynami. Uderzanie dysku lub potrząsanie nim nie naprawi nośnika. Może natomiast spowodować porysowanie talerzy dysku przez głowicę co może prowadzić do ...

-

![Użytkownicy Internetu a fałszywe antywirusy Użytkownicy Internetu a fałszywe antywirusy]()

Użytkownicy Internetu a fałszywe antywirusy

... otrzymało irytujące oferty zainstalowania fałszywego oprogramowania antywirusowego w celu „zabezpieczenia” ich komputera. Odsyłacz do takich fałszywych programów zwykle znajduje się w okienku wyskakującym, wraz z fałszywym ostrzeżeniem o infekcji komputera. Aby uniknąć nieprzyjemnych niespodzianek i nie dać się nabrać na takie cyberoszustwo ...

-

![ESET: zagrożenia internetowe VII 2012 ESET: zagrożenia internetowe VII 2012]()

ESET: zagrożenia internetowe VII 2012

... Ponadto zagrożenie monitoruje wysyłane i odbierane wiadomości mailowe, a także przechwytuje hasła do różnego typu serwisów internetowych, zapisane w pamięci przeglądarki Internet Explorer. Zgromadzone dane Spy.Ursnif.A przesyłał do zdalnego komputera, z wykorzystaniem protokołu HTTP. Jak podkreślają analitycy z firmy ESET, szczególnie niebezpieczna ...

-

![Cyber krowa Cyber krowa]()

Cyber krowa

... uruchomieniu maszyny. Będzie się on rozlegać z głośników zintegrowanych w tylniej części ciała krowy. Pomysł stworzenia takiego właśnie komputera pojawił się w głowie Maynarda, gdy podczas pobytu w Niemczech zauważył plastikowe zwierzę na pchlim targu. Choć nieporęczne, trafiło do jego bagażu i wkrótce wylądowało w USA. Mamy nadzieję, że ...

-

![Komputer Acer Aspire G7700 PREDATOR Komputer Acer Aspire G7700 PREDATOR]()

Komputer Acer Aspire G7700 PREDATOR

... górnej części obudowy znajdują się porty USB, gniazda audio, a także czytnik kart pamięci. Aspire PREDATOR posiada drzwiczki w dolnej części obudowy, które umożliwiają dostęp do ... pamięci RAM i kart graficznych, bez konieczności ponownego uruchamiania komputera po każdej regulacji. Nowy komputera Aspire został wyposażony w płytę główną z chipsetem ...

-

![Ochrona danych w laptopie zimą [© violetkaipa - Fotolia.com] Ochrona danych w laptopie zimą]()

Ochrona danych w laptopie zimą

... Ontrack podstawową zasadą w przypadku narażenia komputera na działanie niskich temperatur jest jego niewłączanie do momentu, kiedy jego temperatura będzie równa lub zbliżona do temperatury pokojowej. W normalnych warunkach po wejściu do domu lub biura wystarczy odczekać przed włączeniem komputera kilkanaście minut, jeśli jednak nośnik znajdował ...

-

![Jak uniknąć co trzeciej usterki laptopa [© taramara78 - Fotolia.com] Jak uniknąć co trzeciej usterki laptopa]()

Jak uniknąć co trzeciej usterki laptopa

... używanym do chłodzenia, co może doprowadzić do mikrouszkodzeń i przegrzewania się komputera. Jeśli przewidujesz, że nie będziesz jakiś czas korzystać z urządzenia, należycie je zabezpiecz Jeśli zabierzesz laptopa w długą podróż, a pogoda nie sprzyja – jest deszczowo i nieprzyjemnie – włącz co sprzęt co kilka dni, aby nie zawilgotniał. Części ...

-

![ESET: lista wirusów VI 2008 ESET: lista wirusów VI 2008]()

ESET: lista wirusów VI 2008

... na zainfekowanym komputerze przez co zmianie ulega mapowanie nazwy domeny do konkretnego adresu IP. Innymi słowy użytkownik wpisując w wyszukiwarce adres doskonale znanego ... in. robaka, którym posługują się konie trojańskie podczas kradzieży haseł z komputera użytkownika (Win32/Pacex.Gen). W pierwszej dziesiątce ostatniego raportu znalazł się również ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... do komputera użytkownika. Do głównych kanałów dystrybucji szkodliwego oprogramowania na całym świecie należą internet i nośniki wymienne. Nasze badania pokazują, że programy, które wnikają do ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Cybergang Carbanak: instytucje finansowe straciły 1 mld dolarów [© Andrey Armyagov - Fotolia.com] Cybergang Carbanak: instytucje finansowe straciły 1 mld dolarów](https://s3.egospodarka.pl/grafika2/Carbanak/Cybergang-Carbanak-instytucje-finansowe-stracily-1-mld-dolarow-151558-150x100crop.jpg)

![Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku [© pixabay.com] Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku](https://s3.egospodarka.pl/grafika2/cyberataki/Poczta-elektroniczna-pod-ostrzalem-5-najczestszych-form-ataku-252598-150x100crop.jpg)

![500 zł na dziecko, PIT i inne. Co w Polsce załatwisz przez Internet? [© piq106 - Fotolia.com] 500 zł na dziecko, PIT i inne. Co w Polsce załatwisz przez Internet?](https://s3.egospodarka.pl/grafika2/zakupy-online/500-zl-na-dziecko-PIT-i-inne-Co-w-Polsce-zalatwisz-przez-Internet-174859-150x100crop.jpg)

![Czy darmowy antywirus ci wystarczy? [© tashatuvango - Fotolia.com] Czy darmowy antywirus ci wystarczy?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Czy-darmowy-antywirus-ci-wystarczy-229118-150x100crop.jpg)

![Worry-Free Business Security 7 od Trend Micro [© Nmedia - Fotolia.com] Worry-Free Business Security 7 od Trend Micro](https://s3.egospodarka.pl/grafika/Trend-Micro/Worry-Free-Business-Security-7-od-Trend-Micro-Qq30bx.jpg)

![Proces podejmowania decyzji zakupowych [© Minerva Studio - Fotolia.com] Proces podejmowania decyzji zakupowych](https://s3.egospodarka.pl/grafika/strategie-zakupowe/Proces-podejmowania-decyzji-zakupowych-iG7AEZ.jpg)

![Jakie zagrożenia internetowe nękały Polskę w II kw. 2014 r.? [© ducdao - Fotolia.com] Jakie zagrożenia internetowe nękały Polskę w II kw. 2014 r.?](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Jakie-zagrozenia-internetowe-nekaly-Polske-w-II-kw-2014-r-142934-150x100crop.jpg)

![Czy szkoły zdały egzamin ze zdalnego nauczania? [© UMB-O - Fotolia.com] Czy szkoły zdały egzamin ze zdalnego nauczania?](https://s3.egospodarka.pl/grafika2/edukacja/Czy-szkoly-zdaly-egzamin-ze-zdalnego-nauczania-232005-150x100crop.jpg)

![Ontrack: błędy użytkowników a utrata danych [© violetkaipa - Fotolia.com] Ontrack: błędy użytkowników a utrata danych](https://s3.egospodarka.pl/grafika/odzyskiwanie-danych/Ontrack-bledy-uzytkownikow-a-utrata-danych-SdaIr2.jpg)

![Ochrona danych w laptopie zimą [© violetkaipa - Fotolia.com] Ochrona danych w laptopie zimą](https://s3.egospodarka.pl/grafika/zima/Ochrona-danych-w-laptopie-zima-SdaIr2.jpg)

![Jak uniknąć co trzeciej usterki laptopa [© taramara78 - Fotolia.com] Jak uniknąć co trzeciej usterki laptopa](https://s3.egospodarka.pl/grafika2/awaria-sprzetu/Jak-uniknac-co-trzeciej-usterki-laptopa-247490-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)