-

![Koń trojański Filecoder Koń trojański Filecoder]()

Koń trojański Filecoder

... komputera, wykorzystując jeden z kilku sposobów. Infekcję może zainicjować sam użytkownik - odwiedzając stronę internetową, zarażającą konkretnym wariantem tego zagrożenia lub uruchamiając plik załączony do wiadomości e-mail, podszywający się np. pod dokument PDF. Filecoder może przedostać się do komputera ... lub tylko w części, korzystając z różnych ...

-

![Co zrobić w obliczu ataku ransomware? Co zrobić w obliczu ataku ransomware?]()

Co zrobić w obliczu ataku ransomware?

... te okazują się bezcenne także w innych przypadkach utraty dostępu do cyfrowych zasobów, np. na skutek awarii twardego dysku komputera. Kopie powinny być wykonywane na różne nośniki ... atakującym przynajmniej części żądanej przez nich kwoty. Odsetek ten w znacznym stopniu przewyższa liczbę firm (35 proc.), które odzyskały pełen dostęp do własnych ...

-

![A. Silberschatz, P. B. Galvin: "Podstawy systemów operacyjnych" - recenzja książki A. Silberschatz, P. B. Galvin: "Podstawy systemów operacyjnych" - recenzja książki]()

A. Silberschatz, P. B. Galvin: "Podstawy systemów operacyjnych" - recenzja książki

... części trzeciej ('Zarządzanie zasobami pamięci') autorzy zapoznają nas z jednymi z najtrudniejszych zagadnień projektowania systemów operacyjnych - z problemami związanymi z wykorzystaniem pamięci komputera ... uwagami bibliograficznymi, w których możemy znaleźć mnóstwo odnośników do literatury dotyczącej zagadnień z danego rozdziału (ogółem w książce ...

Tematy: -

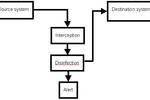

![Jak działa program antywirusowy? Jak działa program antywirusowy?]()

Jak działa program antywirusowy?

... do systemu, chyba, że zostanie wpisany z klawiatury. Można więc posiadać najwspanialszy sprzęt, wykonujący niezwykle szybko każdy kod.... ale nie mający programów do wykonania, ani danych do przetworzenia. Użyteczność komputera zostanie sprowadzona do ...

Tematy: -

![Komputer i komórka zamiast misia [© Minerva Studio - Fotolia.com] Komputer i komórka zamiast misia]()

Komputer i komórka zamiast misia

... jeszcze rówieśnikom z Europy Zachodniej, o tyle młodzi Polacy częściej używają komputera, Internetu i poczty elektronicznej. W Polsce 62 proc. ankietowanych używa komputera przynajmniej raz w tygodniu (dla porównania stosunek ten wynosi 63 proc. w 10 krajach, które ostatnio przystąpiły do UE i 56 proc. w krajach dawnej Piętnastki). Okazuje się ...

-

![Nowe robaki atakują przez USB [© stoupa - Fotolia.com] Nowe robaki atakują przez USB]()

Nowe robaki atakują przez USB

... , jaką czynność ma wykonać po ich każdorazowym podłączeniu do komputera. Taki plik, który znajduje się w katalogu głównym urządzenia, umożliwia automatyczne uruchomienie części zawartości już w momencie połączenia się z komputerem. Cyberprzestępcy wykorzystują tę funkcję do rozpowszechniania wirusów poprzez modyfikację plików Autorun.inf za pomocą ...

-

![ESET: zagrożenia internetowe III 2013 [© alphaspirit - Fotolia.com] ESET: zagrożenia internetowe III 2013]()

ESET: zagrożenia internetowe III 2013

... załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 7. HTML/Iframe.B Pozycja w poprzednim rankingu: 2 Odsetek wykrytych infekcji: 1.29% To zagrożenia, ukrywające się w kodzie HTML stron WWW. Powoduje przekierowanie do innego serwisu internetowego i zainfekowanie komputera nowym ...

-

![ESET: zagrożenia internetowe VI 2013 [© Gajus - Fotolia.com] ESET: zagrożenia internetowe VI 2013]()

ESET: zagrożenia internetowe VI 2013

... : 2.33% Koń trojański, który przekierowuje przeglądarkę internetową zainfekowanego komputera do strony WWW, zawierającej złośliwe oprogramowanie. JS/Kryptik.ALB ukrywa się kodzie HTML zainfekowanych stron WWW. Zagrożenie rozprzestrzenia się zwykle jako dodatek do innych złośliwych programów. 5. Win32/Sality Pozycja w poprzednim rankingu: 4 Odsetek ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... łańcucha podpisów cyfrowych, które stanowią części waluty bitcoin. Nie istnieje żaden ... do rankingu. Spam jest jednym ze sposobów rozprzestrzeniania tego robaka. Robak posiada szeroką funkcjonalność pełnoprawnego backdoora, od uruchamiania wiersza poleceń po umieszczanie określonego pliku na serwerze. Ponadto szkodnik infekuje podłączone do komputera ...

-

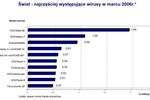

![Najpopularniejsze wirusy III 2006 Najpopularniejsze wirusy III 2006]()

Najpopularniejsze wirusy III 2006

... pozycji w zestawieniu, w porównaniu z poprzednim miesiącem. Nowością na liście jest trojan Lowzones.QF, który wykonuje zrzuty zawartości ekranu komputera do plików graficznych lub wykrada z zainfekowanego komputera poufne dane użytkownika. W rankingu marca znalazły się także takie zagrożenia jak Tearec.A (CME-24), znany jako Kamasutra oraz Sober ...

-

![Letnie upały groźne dla komputerów [© violetkaipa - Fotolia.com] Letnie upały groźne dla komputerów]()

Letnie upały groźne dla komputerów

... jest chłodniej; w ciągu dnia raczej nie należy tego robić - takie operacje stanowią znaczne obciążenie dla dysków twardych należy pamiętać o podłączeniu komputera do prądu za pośrednictwem odpowiednio uziemionej listwy zasilającej; zabezpieczenie tego typu w większości przypadków uchroni przed utratą danych wskutek przepięcia np. w czasie ...

-

![Cloud computing a bezpieczeństwo Cloud computing a bezpieczeństwo]()

Cloud computing a bezpieczeństwo

... do czterech lat bazy te rozrosną się do ponad 1 000 MB. To więcej pamięci niż niektóre komputery posiadają RAM-u. Tak duże bazy danych nie pozostawiłyby miejsca na system operacyjny, przeglądarkę lub gry, a wykorzystywanie zasobów komputera jedynie do skanowania samej maszyny, a nie do ...

-

![Projektor BenQ MP780ST Projektor BenQ MP780ST]()

Projektor BenQ MP780ST

... komputera połączonego z projektorem tylko poprzez sieć LAN. Wyświetlany przez projektor obraz może być podzielony na max. 4 części, na których prezentowany jest obraz dostarczany jednocześnie z 4 różnych komputerów. Z jednego komputera można natomiast przesyłać ten sam obraz równolegle do ... projektora do komputera – obsługiwane formaty: tiff, ...

-

![Komunikatory internetowe zagrożone [© stoupa - Fotolia.com] Komunikatory internetowe zagrożone]()

Komunikatory internetowe zagrożone

... do ... części zaawansowanych użytkowników nie wzbudził podejrzeń. W efekcie wielu z nich klikało w załączony link i trafiało na stronę ze specjalnie spreparowanym odtwarzaczem wideo. Próba jego uruchomienia powodowała wyświetlenie informacji o konieczności pobrania aktualizacji Flash Playera. Akceptacja komunikatu kończyła się zainfekowaniem komputera ...

-

![Panasonic LUMIX DMC-FX77 Panasonic LUMIX DMC-FX77]()

Panasonic LUMIX DMC-FX77

... do udostępnienia i podłączyć aparat do komputera PC. Przesyłanie rozpoczyna się automatycznie po wykonaniu czynności zgodnie z wyświetlaną instrukcją. Można dodać komentarz i powiadomić znajomych pocztą elektroniczną o aktualizacji swojego albumu. Do ...

-

![Projektor BenQ MP780ST+ Projektor BenQ MP780ST+]()

Projektor BenQ MP780ST+

... do komputera - interaktywne funkcje dostępne są bez konieczności przeprowadzania żadnych kalibracji, jak to ma miejsce w przypadku interaktywnych tablic. Ze względu na zastosowane rozwiązania, projektor ten dedykowany jest do ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... wyżej - implementowane są tylko w pewnej części botów. Te dodatkowe polecenia, łącznie z wykonywaniem zrzutów ekranu, rejestrowaniem uderzeń klawiszy, żądaniem pliku dziennika aktywności sieciowej użytkownika (wykorzystywanego do kradzieży kont i poufnych danych), wysyłaniem tego pliku z komputera użytkownika, identyfikowaniem numeru seryjnego ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Europa: uzależnienie od Internetu rośnie [© Scanrail - Fotolia.com] Europa: uzależnienie od Internetu rośnie]()

Europa: uzależnienie od Internetu rośnie

... do których przyzwyczajeni są w życiu codziennym. Ma to odniesienie zwłaszcza do gier na high-end PC oraz do oglądania filmów. AMD koncentruje się na zapewnieniu klientom następnych pokoleń możliwości oglądania filmów w Hollywoodzkiej jakości obrazu, która daje wrażenie rzeczywistości bez konieczności rezygnowania z zalety mobilności komputera ...

-

![Bezpieczny Internet w wakacje [© stoupa - Fotolia.com] Bezpieczny Internet w wakacje]()

Bezpieczny Internet w wakacje

... nieobecności unikniesz w ten sposób podłączenia się osób niepowołanych do Twojej sieci komputerowej. Znane są przypadki włamań do sieci i pozostawienia w niej złośliwego programu, który uruchamia się w momencie włączenia komputera. Bądź ostrożny, jeżeli korzystasz z publicznego komputera. W czasie wakacji internauci często korzystają z tzw. kafejek ...

-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... okrętowym w Kobe, specjalizującym się w produkcji okrętów podwodnych i części wykorzystywanych w elektrowniach jądrowych. Fabryki w Nagoya odpowiedzialne za produkcję ... w wyniku czego cyberprzestępcy uzyskali pełny zdalny dostęp do systemu. Następnie z zainfekowanego komputera atakujący dokonali głębszej infekcji sieci firmy, łamiąc serwery ...

-

![Scam telefoniczny - jak go powstrzymać? Scam telefoniczny - jak go powstrzymać?]()

Scam telefoniczny - jak go powstrzymać?

... . uzyskali oni zdalny dostęp do Twojego komputera), pierwszą rzeczą, którą należy zrobić, jest skontaktowanie się z Twoim bankiem. Bank będzie miał możliwość powstrzymania wypływu większej ilości pieniędzy z Twojego konta bankowego i może pomóc Ci w odzyskaniu utraconej kwoty. Jeśli do Twojego komputera domowego uzyskano już zdalny dostęp ...

-

![Służbowy komputer, czyli serwisy pracy, Instagram i pornografia Służbowy komputer, czyli serwisy pracy, Instagram i pornografia]()

Służbowy komputer, czyli serwisy pracy, Instagram i pornografia

... komputera służbowego do prywatnych celów. 40 proc. badanych w pracy szuka innego zatrudnienia, a 13 proc. ogląda filmy pornograficzne Do jakich prywatnych spraw Polki i Polacy wykorzystują w czasie pracy komputer używany do niej? Aż 40 proc. do szukania innej pracy. Częściej robią to mężczyźni (46 proc. w porównaniu do ...

-

![Co ze starym komputerem? [© violetkaipa - Fotolia.com] Co ze starym komputerem?]()

Co ze starym komputerem?

... części komputerowych do kosza. To nie jest właściwy sposób na pozbywanie się tego typu odpadów. Firma umieściła na stronie WWW informację o czterech sposobach pozbycia się przez użytkownika zbędnego komputera ... w wysokości od 13 do 34USD, w zależności od typu zwracanego komputera. Jeżeli komputer nadaje się jeszcze do wykorzystania, firma przekaże go ...

Tematy: stare komputery -

![Umarł BIOS, niech żyje EFI [© Nmedia - Fotolia.com] Umarł BIOS, niech żyje EFI]()

Umarł BIOS, niech żyje EFI

... . Ze względu na duże możliwości kontrolowania pracy komputera, EFI wzbudził również zainteresowanie organizacji zajmujących się ochroną praw autorskich. Tak wysoki poziom nadzorowania pracy komputera pozwoli na stworzenie aplikacji, które uniemożliwią odtwarzanie nielegalnych plików. Oczywiście do momentu w którym użytkownik – który przecież także ...

-

![Darmowy program Panda USB Vaccine Darmowy program Panda USB Vaccine]()

Darmowy program Panda USB Vaccine

... się na danym urządzeniu, do sprawdzenia, jaką akcję wykonać po podłączeniu go do komputera. Plik ten sugeruje możliwość określenia programu do otwarcia części lub całości danych zawartych na dysku po podłączeniu go do komputera. Przestępcy internetowi wykorzystują właśnie tę funkcję do rozprzestrzeniania wirusów. Poprzez modyfikację pliku ...

-

![Utrata danych w 2009r. - TOP10 Utrata danych w 2009r. - TOP10]()

Utrata danych w 2009r. - TOP10

... do spotkanego turysty. 9. Gra w kotka i… dysk HDD – Pupil jednej z amerykańskich rodzin postanowił zabawić się w kotka i myszkę. Nie byłoby w tym nic dziwnego, gdyby „myszką” nie okazał się podpięty do gniazdka kabel z podłączonego do komputera ... , rozpadając się na kilka części. Przesłany do laboratorium dysk laptopa został poskładany przez ...

-

![Szkodliwe programy - Chupa Cabra Szkodliwe programy - Chupa Cabra]()

Szkodliwe programy - Chupa Cabra

... – do tej pory znane są potwierdzone przypadki w Stanach Zjednoczonych i prawdopodobnie w innych miejscach na świecie. Urządzenia do wprowadzania PIN-u są podłączane do komputera ze specjalnym oprogramowaniem poprzez USB lub port szeregowy (COM). Starsze wersje tych urządzeń, nadal często wykorzystywane, nie szyfrują w żaden sposób części danych ...

-

![Bezpieczny Internet: niska świadomość zagrożeń [© Brian Jackson - Fotolia.com] Bezpieczny Internet: niska świadomość zagrożeń]()

Bezpieczny Internet: niska świadomość zagrożeń

... dopingować do zdobywania wiedzy na temat zagrożeń i bezpieczeństwa, tymczasem jest inaczej - niemal 25 procent badanych nie umie spontanicznie wymienić żadnej metody zabezpieczeń komputera ... szybki dostęp do zdalnego konta w szczególności gdy niektóre przepisy nakładają obowiązki rozliczeń bezgotówkowych. - Jednym z najciekawszych wniosków części ...

-

![Konieczna podzielność uwagi czyli multiscreening w natarciu [© Photocreo Bednarek - Fotolia] Konieczna podzielność uwagi czyli multiscreening w natarciu]()

Konieczna podzielność uwagi czyli multiscreening w natarciu

... panelu internetowym. Próba badawcza to ok. 500 użytkowników sieci w wieku 15-54. Internauci byli pytani o korzystanie z następujących urządzeń: telewizora, laptopa, smartfona, komputera stacjonarnego, tableta, konsoli do gier oraz czytnika do e-booków. Badanie zostało zrealizowane w czerwcu 2014 r.

-

![Specyfikacja Intel AMT opublikowana [© violetkaipa - Fotolia.com] Specyfikacja Intel AMT opublikowana]()

Specyfikacja Intel AMT opublikowana

... Management (WS-Management), która zapewnia połączonym w sieć systemom wspólną drogę dostępu i wymiany informacji niezbędnych do zarządzania. Technologia Vanderpool umożliwia szefom IT wyodrębnienie części komputera w celu umożliwienia niezauważalnego dla użytkownika serwisowania i uaktualniania oprogramowania. W połączeniu z Intel AMT operacje te ...

-

![Rozwój wirusów a luki w MacOS X Rozwój wirusów a luki w MacOS X]()

Rozwój wirusów a luki w MacOS X

... funkcji aplikacji iChat i wysyła kopię szkodnika do znajomych użytkownika zainfekowanego komputera. Po zakończeniu instalacji wtyczki "apphook" kod ... nadpisuje swoim kodem główny plik wykonywalny, zapisując jednocześnie oryginalny kod aplikacji w części pliku przeznaczonej dla zasobów. Przy uruchomieniu zainfekowanej aplikacji uruchamia się główny ...

-

![ESET: lista wirusów VI 2009 ESET: lista wirusów VI 2009]()

ESET: lista wirusów VI 2009

... korzystać ze swoich przenośnych komputerów. Jeżeli nie masz odpowiedniej ochrony, nieostrożne podłączenie się do sieci w przygodnej kawiarence internetowej lub skorzystanie z Wi-Fi w nadmorskim ogródku piwnym może skończyć się zainfekowaniem naszego komputera wirusem lub robakiem. Co zatem zrobić, aby nie paść ofiarą wirtualnych szkodników ...

-

![Dysk Kingston SSDNow V100 Dysk Kingston SSDNow V100]()

Dysk Kingston SSDNow V100

... Przeznaczony dla rynku masowego, Kingston SSDNow V100 przyczynia się do zwiększenia wydajności komputera czy notebooka. Jest on jednocześnie alternatywą - pod względem kosztów - ... pracy są wynikiem braku ruchomych części mechanicznych Mniejsze ryzyko awarii niż w przypadku dysków twardych HDD Brak ruchomych części mechanicznych powoduje, że SSD ...

-

![Jakie notebooki wybierają polscy internauci? Jakie notebooki wybierają polscy internauci?]()

Jakie notebooki wybierają polscy internauci?

... do pracy czy gier. Czego szukamy w notebookach? Analiza przeprowadzona przez Skąpiec.pl wykazała, że internauci, którzy w okresie od 1 stycznia do 31 sierpnia 2011 r. poszukiwali w serwisie informacji o notebookach, największą wagę przykładali do ekranu komputera ...

-

![Bezpieczeństwo IT a młodzi pracownicy Bezpieczeństwo IT a młodzi pracownicy]()

Bezpieczeństwo IT a młodzi pracownicy

... raportu z badania opublikowanego przez Cisco. Wyniki trzeciej, ostatniej części badania Cisco Connected World Technology Report ujawniają ... komputera lub połączenia internetowego, a prawie jedna piąta (19%) przyznaje się do korzystania z połączenia bezprzewodowego sąsiadów bez zezwolenia. Około jednej piątej ogółu studentów (19%) przyznaje się do ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Komputer i komórka zamiast misia [© Minerva Studio - Fotolia.com] Komputer i komórka zamiast misia](https://s3.egospodarka.pl/grafika/rynek-telekomunikacyjny/Komputer-i-komorka-zamiast-misia-iG7AEZ.jpg)

![Nowe robaki atakują przez USB [© stoupa - Fotolia.com] Nowe robaki atakują przez USB](https://s3.egospodarka.pl/grafika/wirusy/Nowe-robaki-atakuja-przez-USB-MBuPgy.jpg)

![ESET: zagrożenia internetowe III 2013 [© alphaspirit - Fotolia.com] ESET: zagrożenia internetowe III 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-III-2013-116395-150x100crop.jpg)

![ESET: zagrożenia internetowe VI 2013 [© Gajus - Fotolia.com] ESET: zagrożenia internetowe VI 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VI-2013-120729-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Letnie upały groźne dla komputerów [© violetkaipa - Fotolia.com] Letnie upały groźne dla komputerów](https://s3.egospodarka.pl/grafika/utrata-danych/Letnie-upaly-grozne-dla-komputerow-SdaIr2.jpg)

![Komunikatory internetowe zagrożone [© stoupa - Fotolia.com] Komunikatory internetowe zagrożone](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Komunikatory-internetowe-zagrozone-MBuPgy.jpg)

![Europa: uzależnienie od Internetu rośnie [© Scanrail - Fotolia.com] Europa: uzależnienie od Internetu rośnie](https://s3.egospodarka.pl/grafika/uzaleznienie-od-internetu/Europa-uzaleznienie-od-Internetu-rosnie-apURW9.jpg)

![Bezpieczny Internet w wakacje [© stoupa - Fotolia.com] Bezpieczny Internet w wakacje](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Bezpieczny-Internet-w-wakacje-MBuPgy.jpg)

![Co ze starym komputerem? [© violetkaipa - Fotolia.com] Co ze starym komputerem?](https://s3.egospodarka.pl/grafika/stare-komputery/Co-ze-starym-komputerem-SdaIr2.jpg)

![Umarł BIOS, niech żyje EFI [© Nmedia - Fotolia.com] Umarł BIOS, niech żyje EFI](https://s3.egospodarka.pl/grafika/bios/Umarl-BIOS-niech-zyje-EFI-Qq30bx.jpg)

![Bezpieczny Internet: niska świadomość zagrożeń [© Brian Jackson - Fotolia.com] Bezpieczny Internet: niska świadomość zagrożeń](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Bezpieczny-Internet-niska-swiadomosc-zagrozen-135750-150x100crop.jpg)

![Konieczna podzielność uwagi czyli multiscreening w natarciu [© Photocreo Bednarek - Fotolia] Konieczna podzielność uwagi czyli multiscreening w natarciu](https://s3.egospodarka.pl/grafika2/multiscreening/Konieczna-podzielnosc-uwagi-czyli-multiscreening-w-natarciu-142816-150x100crop.jpg)

![Specyfikacja Intel AMT opublikowana [© violetkaipa - Fotolia.com] Specyfikacja Intel AMT opublikowana](https://s3.egospodarka.pl/grafika/specyfikacja-Intel-AMT/Specyfikacja-Intel-AMT-opublikowana-SdaIr2.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)