-

![Aktualizacja Windows 10 Creators Update od 11 kwietnia Aktualizacja Windows 10 Creators Update od 11 kwietnia]()

Aktualizacja Windows 10 Creators Update od 11 kwietnia

... do łatwej kontroli czasu spędzanego przez dziecko na komputerze W aktualizacji Creators Update dla systemu Windows 10 znajdzie się wiele takich smaczków, aktualizacji i funkcji, zgłaszanych przez samych użytkowników. Dzięki zmniejszeniu niebieskiego światła emitowanego przez ekran komputera ...

-

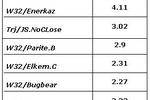

![Najpopularniejsze wirusy - IV 2003 Najpopularniejsze wirusy - IV 2003]()

Najpopularniejsze wirusy - IV 2003

... stanu rzeczy: a) błyskawiczna metoda rozprzestrzeniania się wirusa przez e-mail. Klez rozsyła się do wszystkich z książki adresowej zakażonego komputera. Posiada ponadto wiele wariantów tekstu wiadomości i różne tematy, co sprawia, że jest trudny do identyfikacji b) korzysta z dobrze znanej luki Internet Explorera (wersje 5.01 oraz 5.5), która ...

Tematy: wirusy -

![Ekologiczne notebooki [© violetkaipa - Fotolia.com] Ekologiczne notebooki]()

Ekologiczne notebooki

... przybrać bardziej płynną formę. Po modyfikacji, Ecopolyca może służyć do produkcji plastikowych części o grubości poniżej 2 mm. Na rynek japoński wchodzi obecnie aż 19 modeli notebooków NEC, w których fragmenty obudowy – m.in. ramka panelu LCD i podstawa komputera – zostały wykonane z tworzywa Ecopolyca. Równocześnie kontynuowane są prace ...

-

![Drukarki laserowe HP - 20 lat historii [© violetkaipa - Fotolia.com] Drukarki laserowe HP - 20 lat historii]()

Drukarki laserowe HP - 20 lat historii

... drukarki laserowej - jednego z wynalazków XX wieku, który w części zmienił jego oblicze przeobrażając przede wszystkim rzeczywistość biurową. Od tego czasu ... . Symbol naszych czasów Rok 1984 należał do najważniejszych w historii komputeryzacji. Nie tylko narodziła się wówczas koncepcja komputera osobistego, ale pojawił się również przełomowy ...

-

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... zawartości pochodzącej z tej części Internetu. Zjawiskiem tym zajmiemy się w sekcji dotyczącej geograficznego rozkładu zagrożeń w dalszej części tego raportu. Ogólnie, w ... zagrożenie zdoła obejść kilka warstw ochrony internetowej i pocztowej, przedostanie się do komputera użytkownika, gdzie powinien czekać na nie program antywirusowy. Zobaczmy, ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012]()

Kaspersky Lab: szkodliwe programy II kw. 2012

... do rozprzestrzeniania innych szkodliwych programów. Państwa charakteryzujące się najwyższym ryzykiem lokalnej infekcji Poniższy diagram pokazuje średni współczynnik infekcji w różnych państwach. Około 36,5% komputerów należących do sieci KSN przynajmniej jeden raz odnotowało wykrycie szkodliwego pliku (na komputerze lub na podłączonym do komputera ...

-

![Technologia antywirusowa G Data CloseGap [© Amy Walters - Fotolia.com] Technologia antywirusowa G Data CloseGap]()

Technologia antywirusowa G Data CloseGap

... antywirusów: dążenie do większej wydajności, proaktywnej ochrony ... komputera. Nowa technologia oparta jest o strukturę modułową. Co to oznacza dla zwykłego użytkownika? Kiedy specjaliści G Data SecurityLabs natrafią na nowe zagrożenia, które prócz aktualizacji sygnatur będą wymagać zmian w naszej technologii – będziemy w stanie uaktualnić pewne części ...

-

![Szkodliwe oprogramowanie finansowe w 2013 roku Szkodliwe oprogramowanie finansowe w 2013 roku]()

Szkodliwe oprogramowanie finansowe w 2013 roku

... do 1321 w grudniu. W 2013 r. eksperci z Kaspersky Lab po raz pierwszy wykryli trojany dla systemu Android potrafiące kraść pieniądze z kont bankowych zaatakowanych użytkowników. W dalszej części ... dostęp do internetu ze słabo chronionego komputera. Jednak komputery i notebooki to nie jedyne urządzenia wykorzystywane do przeprowadzania transakcji ...

-

![Prezenty świąteczne online bez niespodzianek: 6 porad [© apops - Fotolia.com] Prezenty świąteczne online bez niespodzianek: 6 porad]()

Prezenty świąteczne online bez niespodzianek: 6 porad

... systemu operacyjnego, przeglądarki, aplikacji użytkowych i programu antywirusowego. Wyeliminujesz w ten sposób znane luki, które mogłyby posłużyć złośliwym programom do przeniknięcia na dysk komputera. Wybieraj tylko zaufane sklepy – sklepy internetowe, podobnie jak te stacjonarne, powinny posiadać swoją siedzibę, adres i telefon kontaktowy ...

-

![Masz nielegalne oprogramowanie? Zobacz co ci grozi [© Focus Pocus LTD - Fotolia.com] Masz nielegalne oprogramowanie? Zobacz co ci grozi]()

Masz nielegalne oprogramowanie? Zobacz co ci grozi

... szczęście to tylko generalizowanie. Wszyscy wiemy, jakie szkody może wywołać złośliwe oprogramowanie. Spowalnia ono pracę systemu naszego komputera, wysyła poufne dane i informacje, uszkadza pliki. Do najbardziej zagrożonych informacji wliczamy numery kont bankowych, kart kredytowych, hasła dostępu oraz książki adresowe, wszystkie, które mogą ...

-

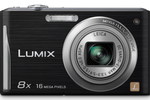

![Aparat bezlusterkowy Panasonic LUMIX S1H Aparat bezlusterkowy Panasonic LUMIX S1H]()

Aparat bezlusterkowy Panasonic LUMIX S1H

... do smartfona lub tabletu za pomocą łatwego do uzyskania połączenia bezprzewodowego. Pozwala to również na zdalne sterowanie aparatem za pomocą tych urządzeń. Aplikacja LUMIX Tether umożliwia fotografowanie/filmowanie za pomocą urządzenia podłączonego przez USB. Użytkownicy mogą sterować aparatem po podłączeniu go do komputera ...

-

![Nikon: aparaty dla początkujących Nikon: aparaty dla początkujących]()

Nikon: aparaty dla początkujących

... , zwiększa intensywność oświetlenia, pozostawiając prawidłowo naświetlone części zdjęcia bez zmian. Wszystkie trzy aparaty COOLPIX serii L ... do 125 g). Osoby posiadające drukarki obsługujące standard PictBridge mogą podłączyć aparat bezpośrednio do drukarki bez konieczności użycia komputera, dodatkowo złącze USB ułatwia przesyłanie danych do komputera ...

-

![Interaktywna tablica Panaboard Panasonic Interaktywna tablica Panaboard Panasonic]()

Interaktywna tablica Panaboard Panasonic

... Software) pozwala na skanowanie i zapisanie informacji z tablicy, co umożliwia ich wydruk i dystrybucję w dalszej części spotkania. Tablica może być również zdalnie sterowana z podłączonego do niej komputera. Urządzenie współpracuje z projektorem, komputerem oraz zewnętrznymi urządzeniami drukującymi. Dodatkowo jest wyposażone we własną drukarkę ...

-

![Ewolucja złośliwego oprogramowania I-VI 2008 Ewolucja złośliwego oprogramowania I-VI 2008]()

Ewolucja złośliwego oprogramowania I-VI 2008

... do szkodliwych celów, do przechwytywania haseł z komputera bez wzbudzania jakichkolwiek podejrzeń ofiary. Programy drugiego typu mogą być wykorzystywane do ...

-

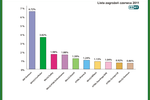

![ESET: zagrożenia internetowe VI 2011 ESET: zagrożenia internetowe VI 2011]()

ESET: zagrożenia internetowe VI 2011

... Twoje staranie zapewnienia sobie należytej prywatności w sieci, motywuje pracowników serwisów społecznościowych do wymyślania nowych sposobów, dzięki którym będą oni mogli dzielić się informacjami ... zagrożeń czerwca znalazł się również wirus Sality, który po zainfekowaniu komputera zaraża swoim kodem wszystkie pliki z rozszerzeniem „exe”. ...

-

![Utrata danych problemem każdego nośnika [© Remains - Fotolia.com] Utrata danych problemem każdego nośnika]()

Utrata danych problemem każdego nośnika

... do niej na skutek awarii maszyny. Nie bez znaczenia są jednak i błędy człowieka. Niemal 3/4 respondentów badania Kroll Ontrack przyznaje, że ostatni przypadek związany z utratą danych, jakiej doświadczyli, dotyczył dysku twardego z komputera ... sposób na liczbę przypadków utraty danych, jakie trafiają do naszych laboratoriów. Warto jednak pamiętać, że ...

-

![Robak Tasin zjada Windows'y [© stoupa - Fotolia.com] Robak Tasin zjada Windows'y]()

Robak Tasin zjada Windows'y

... serię wiadomości, przypominających rodzaj gry. W tym czasie wirus rozsyła z zainfekowanego komputera swoje kopie, a następnie kasuje pliki systemowe. Robak Tasin.A po raz ... plików, z których część zawiera kopie wirusa, pozostałe zaś służą do podejmowania szkodliwej dla systemu działalności. Dodatkowo wirus łączy się z internetem, a następnie ...

-

![Efektowna utrata danych [© violetkaipa - Fotolia.com] Efektowna utrata danych]()

Efektowna utrata danych

... nie odzyska usuniętych fotografii. 9. Nie próbuj tego w domu - użytkownik komputera utraciwszy dane postanowił odzyskać je samodzielnie. W tym celu rozłożył na części składowe cały dysk twardy. Poszczególne elementy nośnika - każdy w odrębnym woreczku - trafiły do laboratorium Ontracka z prośbą o powtórne złożenie i odzyskanie danych. 8. Cierpiąca ...

-

![IBM buduje nowy superkomputer [© violetkaipa - Fotolia.com] IBM buduje nowy superkomputer]()

IBM buduje nowy superkomputer

... się z końcem września. Nowy superkomputer ma być zbudowany w całości z dostępnych powszechnie części oraz oparty na systemie operacyjnym Red Hat Linux Version 4.3. Roadrunner zostanie najprawdopodobniej wykorzystany do kontroli przechowywanych głowic nuklearnych, pozwalając zredukować potrzebę wykonywania podziemnych wybuchów w celach testowych.

-

![Szybkie kopie zapasowe z ClickFree HD700 Szybkie kopie zapasowe z ClickFree HD700]()

Szybkie kopie zapasowe z ClickFree HD700

... proces tworzenia kopii zapasowych. Urządzenie chyba nie może już być prostsze w użyciu – wszystko co trzeba zrobić, to podłączyć je do portu USB komputera. HD700 zatroszczy się o całą resztę. Kopia bezpieczeństwa zostanie stworzona automatycznie. HD700 dysponuje pojemnością 120GB i tyle też danych można na ...

-

![Ochrona danych podczas burz - porady [© violetkaipa - Fotolia.com] Ochrona danych podczas burz - porady]()

Ochrona danych podczas burz - porady

... tworzenie kopii zapasowych danych. - Główne niebezpieczeństwo dla komputerów w czasie burzy niosą wyładowania elektryczne. Przeskok iskry elektrycznej może uszkodzić elektronikę komputera i doprowadzić do utraty danych. Jest to największe zagrożenie, ponieważ często informacje zachowane na komputerze są warte więcej niż samo urządzenie - tłumaczy ...

-

![Wirusy i robaki VI 2009 Wirusy i robaki VI 2009]()

Wirusy i robaki VI 2009

... przez cyberprzestępców. Dane są odszyfrowywane na serwerze z użyciem prywatnego klucza RSA a do użytkownika trafia odpowiedni zestaw skryptów (z zależności od zainstalowanej przeglądarki). Skrypty te wykorzystują luki atakowanego komputera i pobierają szkodliwe programy. Takie wieloetapowe podejście znacznie utrudnia analizę oryginalnego skryptu ...

-

![Pogoda a ochrona danych firmowych [© violetkaipa - Fotolia.com] Pogoda a ochrona danych firmowych]()

Pogoda a ochrona danych firmowych

... , odcinając przepływ prądu i chroniąc wpięty do przedłużacza komputer. Korzystanie z urządzeń UPS. Korzystanie z awaryjnego zasilacza wyposażonego w akumulator, którego zadaniem jest podtrzymanie pracy komputera po odcięciu zasilania daje gwarancję, iż w trakcie burzy nie dojdzie do spalenia naszego urządzenia. Pracownicy firmy korzystający ...

-

![Dysk TRANSCEND SSD18C3 Dysk TRANSCEND SSD18C3]()

Dysk TRANSCEND SSD18C3

... obudowie Ze względu na brak ruchomych części, SSD18C3 pracuje cicho i jest odporny na ... komputera. Użytkownicy mogą również pobrać ze strony producenta oprogramowanie JetFlash Elite do zarządzania danymi. Oprogramowanie pozwala na bezpieczne przechowywanie haseł oraz umożliwia dostęp do skrzynki pocztowej po podłączeniu do komputera z dostępem do ...

-

![Rośnie sprzedaż laptopów [© Scanrail - Fotolia.com] Rośnie sprzedaż laptopów]()

Rośnie sprzedaż laptopów

... do internetu stają się głównym kryterium wpływającym na wybór komputera stacjonarnego lub przenośnego. Już kilka lat temu liczba ... specjalista ds. zakupów w sklepie internetowym NEO24.PL: „Kilkanaście lat temu cena komputera stacjonarnego wielokrotnie przewyższała nasze przeciętne wynagrodzenie. Dziś najtańsze z laptopów stanowią niewielki procent ...

-

![Osoby wykluczone a edukacja Osoby wykluczone a edukacja]()

Osoby wykluczone a edukacja

... . Wbrew pozorom, w tej grupie wiekowej najwięcej osób uczy się obsługi komputera, a konkretnie pakietu Microsoft Office. Jak wynika z danych ESKK osoby starsze wybierają poza ... w ubiegłym roku na 75 tys. więźniów, studiowało tyko 26 z nich. Do przełomu doszło w obecnym roku akademickim, gdy szeregi studentów Politechniki Radomskiej zasiliło ...

-

![Dysk SDD lamusa? Nie, to dopiero początek kariery Dysk SDD lamusa? Nie, to dopiero początek kariery]()

Dysk SDD lamusa? Nie, to dopiero początek kariery

... mogą uchodzić za najtańszy i najlepszy sposób na przyspieszenie działającego zbyt wolno komputera, to ciągle jednak nie cieszą się gigantyczną popularnością - badania wskazują, że ... długość życia komputera to dziś sześć lat. Okazuje się również, że laptopy i tablety mają dziś 67-procentowy udział w rynku, ale szacunki wskazują, że do 2020 ...

-

![Przewodnik po internetowych przestępcach, czyli charakterystyka pirata [© Minerva Studio - Fotolia.com] Przewodnik po internetowych przestępcach, czyli charakterystyka pirata]()

Przewodnik po internetowych przestępcach, czyli charakterystyka pirata

... (zazwyczaj sieci uniwersyteckie) do komputerów z niezałatanymi dziurami. Najczęściej robią to za pomocą brute forcingu, haseł Netbios'a lub MYSQL, czy na przykład poprzez szukanie komputera z niezałataną dziurą IIS w Unicode. Aby nie zostać wykrytym, scannerzy zazwyczaj używają do tego zdalnie włamanego komputera (zwanych w żargonie "scantro ...

-

![Microsoft przekupuje bloggerów? [© stoupa - Fotolia.com] Microsoft przekupuje bloggerów?]()

Microsoft przekupuje bloggerów?

... laptopa i planuje go zatrzymać, stwierdził: "Otrzymanie komputera nie jest łapówką, tylko ma na celu umożliwienie lepszego zapoznania się z systemem Windows Vista”. Po tym, jak pojawiła się ostra krytyka dotycząca rozdawania laptopów, pracownicy firmy Microsoft wysłali do części obdarowanych emaile z prośbą o zwrócenie komputerów kiedy ...

-

![Cienki notebook Apple MacBook Air Cienki notebook Apple MacBook Air]()

Cienki notebook Apple MacBook Air

... części ruchomych. MacBook Air posiada podświetlany diodami LED 13,3-calowy panoramiczny ekran z pokryciem typu „glossy” oraz trackpad z funkcją multi-touch do przeszukiwania, ... aplikacji ze starego komputera do MacBooka Air za pomocą sieci bezprzewodowej. Notebook MacBook Air posiada port micro-DVI umożliwiający podłączenie komputera do monitora za ...

-

![Monitor EIZO FORIS FX2431 Monitor EIZO FORIS FX2431]()

Monitor EIZO FORIS FX2431

... Auto EcoView, która wykorzystując umieszczony na przedniej części obudowy czujnik dostosowuje jasność do panujących warunków oświetleniowych. Dodatkowo, monitor nie ... z dostępem do funkcji ekranowego menu OSD tryb Picture-in-Picture umożliwia wyświetlanie dwóch obrazów z dwóch różnych źródeł jednocześnie, np. z komputera (okno główne) i ze sprzętu ...

-

![Zakupy online na Dzień Kobiet Zakupy online na Dzień Kobiet]()

Zakupy online na Dzień Kobiet

... do Twojego komputera i nielegalne zarobienie pieniędzy. Twój komputer może na przykład zostać wykorzystany do rozsyłania spamu lub "wydzierżawiony" jako miejsce do przechowywania pirackich kopii oprogramowania, natomiast nazwy użytkownika i hasła, przy pomocy których uzyskujesz dostęp do ... lub w dolnej części okna przeglądarki internetowej. Takie ...

-

![Monitor Acer 241H Display+ Monitor Acer 241H Display+]()

Monitor Acer 241H Display+

... także dzielenie się informacjami z rodziną. Pozwala na bezpośredni dostęp do Internetu, bez potrzeby włączania komputera. Pełni też funkcje cyfrowej ramki na zdjęcia, a ponadto ... folderów. Na monitorze można wyświetlać jednocześnie do 3 aplikacji: dwie w postaci małych paneli z lewej strony, a jedną na pozostałej części ekranu. W ten sposób można np ...

-

![Bezpieczeństwo IT: najczęstsze błędy [© stoupa - Fotolia.com] Bezpieczeństwo IT: najczęstsze błędy]()

Bezpieczeństwo IT: najczęstsze błędy

... uwrażliwieni na analizę otrzymywanych załączników do poczty elektronicznej pod kątem złośliwego oprogramowania. Dla cyberprzestępców e-mail to główne narzędzie do przeprowadzenia ataków. W poczcie poza podejrzanymi linkami mogą znaleźć się załączniki, których otwarcie prowadzi do zainfekowania komputera lub sieci. Najgroźniejsza jest poczta ...

-

![Aparaty Panasonic LUMIX DMC FS35 i 37 Aparaty Panasonic LUMIX DMC FS35 i 37]()

Aparaty Panasonic LUMIX DMC FS35 i 37

... gdy nagle nadarzy się dobra okazja. Inteligentna ekspozycja optymalizuje ekspozycję każdej części obrazu, co zapobiega zlewaniu się szczegółów w cieniach i prześwietlaniu ... , to zaznaczyć zdjęcia, które mają być udostępnione, i podłączyć aparat do komputera. Aby opublikować zdjęcia, wystarczy postępować według wskazówek wyświetlonych na ekranie. ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ekologiczne notebooki [© violetkaipa - Fotolia.com] Ekologiczne notebooki](https://s3.egospodarka.pl/grafika/notebooki/Ekologiczne-notebooki-SdaIr2.jpg)

![Drukarki laserowe HP - 20 lat historii [© violetkaipa - Fotolia.com] Drukarki laserowe HP - 20 lat historii](https://s3.egospodarka.pl/grafika/HP-LaserJet/Drukarki-laserowe-HP-20-lat-historii-SdaIr2.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Technologia antywirusowa G Data CloseGap [© Amy Walters - Fotolia.com] Technologia antywirusowa G Data CloseGap](https://s3.egospodarka.pl/grafika2/G-Data-CloseGap/Technologia-antywirusowa-G-Data-CloseGap-114742-150x100crop.jpg)

![Prezenty świąteczne online bez niespodzianek: 6 porad [© apops - Fotolia.com] Prezenty świąteczne online bez niespodzianek: 6 porad](https://s3.egospodarka.pl/grafika2/zakupy-online/Prezenty-swiateczne-online-bez-niespodzianek-6-porad-147934-150x100crop.jpg)

![Masz nielegalne oprogramowanie? Zobacz co ci grozi [© Focus Pocus LTD - Fotolia.com] Masz nielegalne oprogramowanie? Zobacz co ci grozi](https://s3.egospodarka.pl/grafika2/pirackie-oprogramowanie/Masz-nielegalne-oprogramowanie-Zobacz-co-ci-grozi-155600-150x100crop.jpg)

![Utrata danych problemem każdego nośnika [© Remains - Fotolia.com] Utrata danych problemem każdego nośnika](https://s3.egospodarka.pl/grafika2/utrata-danych/Utrata-danych-problemem-kazdego-nosnika-138990-150x100crop.jpg)

![Robak Tasin zjada Windows'y [© stoupa - Fotolia.com] Robak Tasin zjada Windows'y](https://s3.egospodarka.pl/grafika/wirusy/Robak-Tasin-zjada-Windows-y-MBuPgy.jpg)

![Efektowna utrata danych [© violetkaipa - Fotolia.com] Efektowna utrata danych](https://s3.egospodarka.pl/grafika/odzyskiwanie-danych/Efektowna-utrata-danych-SdaIr2.jpg)

![IBM buduje nowy superkomputer [© violetkaipa - Fotolia.com] IBM buduje nowy superkomputer](https://s3.egospodarka.pl/grafika/IBM/IBM-buduje-nowy-superkomputer-SdaIr2.jpg)

![Ochrona danych podczas burz - porady [© violetkaipa - Fotolia.com] Ochrona danych podczas burz - porady](https://s3.egospodarka.pl/grafika/ochrona-danych/Ochrona-danych-podczas-burz-porady-SdaIr2.jpg)

![Pogoda a ochrona danych firmowych [© violetkaipa - Fotolia.com] Pogoda a ochrona danych firmowych](https://s3.egospodarka.pl/grafika/Kroll-Ontrack/Pogoda-a-ochrona-danych-firmowych-SdaIr2.jpg)

![Rośnie sprzedaż laptopów [© Scanrail - Fotolia.com] Rośnie sprzedaż laptopów](https://s3.egospodarka.pl/grafika/sprzedaz-netbookow/Rosnie-sprzedaz-laptopow-apURW9.jpg)

![Przewodnik po internetowych przestępcach, czyli charakterystyka pirata [© Minerva Studio - Fotolia.com] Przewodnik po internetowych przestępcach, czyli charakterystyka pirata](https://s3.egospodarka.pl/grafika/piractwo-komputerowe/Przewodnik-po-internetowych-przestepcach-czyli-charakterystyka-pirata-iG7AEZ.jpg)

![Microsoft przekupuje bloggerów? [© stoupa - Fotolia.com] Microsoft przekupuje bloggerów?](https://s3.egospodarka.pl/grafika/Windows-Vista/Microsoft-przekupuje-bloggerow-MBuPgy.jpg)

![Bezpieczeństwo IT: najczęstsze błędy [© stoupa - Fotolia.com] Bezpieczeństwo IT: najczęstsze błędy](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Bezpieczenstwo-IT-najczestsze-bledy-MBuPgy.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. mieszkańcy największych miast? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. mieszkańcy największych miast?](https://s3.egospodarka.pl/grafika2/wymiar-podatku-od-nieruchomosci/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-mieszkancy-najwiekszych-miast-269875-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)